Симптомы

-

DCDIAG сообщает, что тест репликации Active Directory не справился с кодом состояния ошибки (8452): контекст именования находится в процессе удаления или не репликации с указанного сервера.

-

REPADMIN.EXE сообщает, что последняя попытка репликации не удалась со статусом 8452.

Команды, которые обычно ссылаются на пять статусов, включают, но не ограничиваются:

Пример вывода, отобразив входящие репликации из CONTOSO-DC2 в CONTOSO-DC1 с отказом в доступе к репликации, показан ниже:

-

Команда репликации в Active Directory Sites and Services возвращает следующую ошибку:

Щелкнув правой кнопкой мыши по объекту подключения из источника DC и выбрав репликацию, теперь не удается с помощью вышеуказанной ошибки. Текст сообщения об ошибке на экране показан ниже:

-

События NTDS KCC, NTDS General или Microsoft-Windows-ActiveDirectory_DomainService с пятью состояниями регистрируются в журнале событий службы каталогов.

События Active Directory, которые обычно ссылаются на состояние 8524, включают, но не ограничиваются:

Событие Источник Строка события NTDS General 1586 Контрольно-пропускной пункт с PDC был неудачным. Процесс контрольно-пропускных пунктов будет повторно повторяем через четыре часа. Полная синхронизация базы данных безопасности с контроллерами домена может происходить, если эта машина будет повышена как PDC перед следующей успешной контрольной точкой. Возвращаемая ошибка: контекст именования удаляется или не реплицируется с указанного сервера.

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверительные отношения.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие является автоматическим для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; чьи пользователи имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Это не транзитивно и только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда отношения потомок / предок (дочерний / родительский) не существуют между двумя доменами.

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Область

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

Признак

Обычно только контроллеры домена чтения (RODCs) реплицируются только для пользовательских учетных записей, которые являются членами группы репликации паролей RODC или перечислены в атрибуте msDS-RevealOnDemandGroup учетной записи RODC.

Однако для некоторых учетных записей пользователей, которые не являются членами группы репликации паролей с разрешенным кодом RODC или не указаны в атрибуте msDS-RevealOnDemandGroup учетной записи RODC, можно обнаружить, что пароли для этих учетных записей, которые являются аутентификацией RODC, могут быть кэшированы в RODC.

Например, при сравнении вывода свойства Advanced Replication Policy для репликации паролей с помощью пользователей и компьютеров Active Directory и выходных данных указанные записи отличаются друг от друга.

Инструменты управления Active Directory

Управлять сервером Windows можно как непосредственно сидя за перед ним, так и удалённо. Удалённо сервером можно управлять как с другого сервера, так и с помощью рабочих станций, но для того, чтобы рабочие станции могли использоваться для управления сервером, могут потребоваться дополнительные действия по установке компонентов.

Управление сервером осуществляется через:

- Оснастки в Microsoft Management Console (MMC) (Консоли управления Microsoft). На сервере эти инструменты доступны по умолчанию, а на рабочих станциях для получения этой оснастки необходимо предварительно установить средства удалённого администрирования. Сами оснастки перечислены чуть ниже.

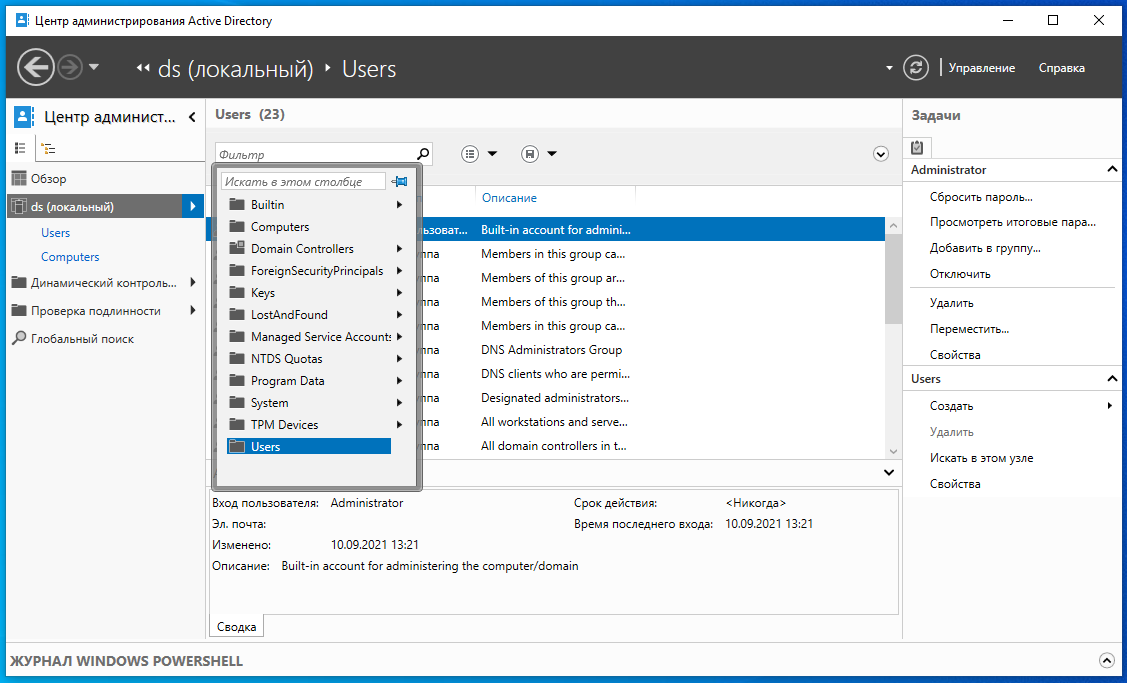

- Active Directory Administrative Center (Центр администрирования Active Directory), dsac.exe, как показано на скриншоте ниже, является универсальным местом, которое используется для управления службами каталогов Windows Server.

- Windows Admin Center. Как на сервере, так и на рабочих станциях необходимо установить сам Windows Admin Center, а затем плагин для Active Directory.

- Active Directory Module for Windows PowerShell (Модуль Active Directory для Windows PowerShell). На серверах Windows данный модуль устанавливается автоматически во время развёртывания Active Directory Domain Services. На рабочих станциях Windows требуется его отдельная установка.

Имеются следующие оснастки в Microsoft Management Console (MMC) (консоли управления Microsoft), mmc.exe:

- Active Directory Users and Computers (Пользователи и компьютеры Active Directory), dsa.msc, используется для управления пользователями, компьютерами, группами, организационными единицами и другими объектами Active Directory.

- Active Directory Domains and Trusts (Домены и доверие Active Directory), domain.msc, используется для управления доменами, доверительными отношениями между доменами.

- Active Directory Sites and Services (Сайты и службы Active Directory), dssite.msc, используются для управления репликацией и службами между сайтами.

Всего будет рассмотрено четыре набора инструментов для управления Active Directory. Может показаться, что столько вариантов это избыточно. Особенно если учесть, что Центр администрирования Active Directory и Windows Admin Center это просто графические обёртки для PowerShell, который также доступен в виде Модуля Active Directory для Windows PowerShell. Тем не менее, разница между ними заключается не только в интерфейсе инструментов, между ними есть более значимая практическая разница.

| Инструмент | Позволяет управлять с компьютера, не являющегося частью домена | Подходит для локальной настройки Windows Server Core |

|---|---|---|

| Оснастки в Microsoft Management Console (MMC) | Нет | Нет |

| Active Directory Administrative Center | Нет | Нет |

| Windows Admin Center | Да | Нет |

| Active Directory Module for Windows PowerShell | Да | Да |

Одинаковые характеристики в таблице имеют только два инструмента, но они различаются интерфейсом.

Причина

Эта проблема вызвана неправильной конфигурацией разрешений.

По умолчанию группа контроллеров Enterprise, которая содержит только записаемые DCs, имеет разрешение На репликацию каталога Изменяет все на раздел домена. Например, в «DC=contoso,DC=com» в Active Directory.

Однако в случае возникновения проблемы RODC также имеет разрешение на репликацию каталога, поскольку оно было предоставлено администратором либо группе контроллеров домена только для чтения, либо объекту ROD Enterprise C напрямую или косвенно через какое-либо другое членство в группе.

Как правило, КОДЫ реплицируются только в том случае, если учетные записи пользователей являются членами группы репликации паролей RODC или указаны в атрибуте msDS-RevealOnDemandGroup учетной записи RODC.

С помощью репликации Каталог изменяет все разрешения, все атрибуты пользователей, включая пароли, реплицированы из источника DC в RODC, как если бы RODC был нормальным режимом чтения записи DC (RWDC).

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Известные проблемы

- ADREPLSTATUS не будет работать при включении следующего параметра безопасности в Windows — Системная криптография: Используйте криптографические алгоритмы FIPS 140, включая шифрование, хаширования и подписывающих алгоритмов.

- Дополнительный контрольный знак отображается в нижней части выборщика столбцов при правой щелкнуть загон столбца.

Примечание

Инструмент ADRPLSTATUS поддерживается командой Microsoft ADREPLSTATUS. Администраторы и специалисты по поддержке, которые испытывают ошибки при установке или выполнении ADREPLSTATUS, могут отправить отчет о проблемах.

Для известных проблем команда ADREPLSTATUS будет сообщать о состоянии на той же странице. Если проблема требует дополнительного расследования, группа ADREPLSTATUS свядется с вами по адресу электронной почты, который вы предоставили в отчете о проблеме.

Время, необходимое для предоставления решения, зависит от рабочей нагрузки группы, а также сложности и причины проблем. Дефекты кода в инструменте ADREPLSTATUS обычно можно устранить относительно быстро. Сбои в работе инструмента из-за внешних причин могут занять больше времени, если не будет найдено обходное решение.

Команда ADREPLSTATUS не может устранить ошибки репликации Active Directory, которые выявляются с помощью средства ADREPLSTATUS. Чтобы устранить проблему, обратитесь к поставщику поддержки. Вы также можете отправлять и исследовать ошибки репликации на этом форуме TechNet Windows Server.

Решение

-

Подождите. Как уже упоминалось, это условие является временным и обычно не требует устранения неполадок.

Предположим, что изменения топологии репликации типа, перечисленные в разделе происходят в лесу Active Directory. В этой ситуации подождите, пока условие ошибки исправится со временем.

-

Избегайте использования команд и эквивалентов до тех пор, пока контроллеры домена не начинают репликацию и не будут реплицироваться для репликации исходных DCs и разделов каталогов.

-

Внести происходящие изменения в нужных местах.

-

Push и pull changes connection object and partition changes around as required.

-

Go Direct.

Если репликация теперь будет командовать от \ DC3 до \ DC2 при DSSITE. MsC snap-in запускается с консоли DC1, но фокусируется \ на \ DC4, вырезая посредников.

Если ошибка вызвана корневой причиной нет. 3. После правильного ввода пользователем ошибки не произойдет. Например, если нет. 1 сценария нет. 3. Если пользователь ввел правильный ввод, чтобы на основе реплики была ссылка для, команда <src DC> <dest DC> будет <src DC> <the NC> выполнена успешно.

-

Устранение сбоев репликации, блокирующих точную репликацию.

-

REPADMIN /REPLICATE.

-

Событие репликации NTDS 1586.

Для события репликации NTDS 1586 передай роль DPC контроллеру домена Active Directory, который в настоящее время является прямым партнером репликации предыдущего PDC домена.

Дополнительная информация

В лесу служб домена Active Directory (AD DS) существуют определенные задачи, которые должен выполнять только один контроллер домена (DC). DCs, которые назначены для выполнения этих уникальных операций, известны как держатели ролей FSMO. В следующей таблице перечислены роли FSMO и их размещение в Active Directory.

| Роль | Область | Контекст именования (раздел Active Directory) |

|---|---|---|

| Хозяин схемы. | Forest-wide | CN=Schema,CN=configuration,DC=<forest root domain> |

| Мастер именования домена | Forest-wide | CN=configuration,DC=<forest root domain> |

| Эмулятор PDC | Все домены | DC=<domain> |

| Мастер RID | Все домены | DC=<domain> |

| Мастер инфраструктуры | Все домены | DC=<domain> |

Дополнительные сведения о держателях ролей fSMO и рекомендациях по размещению ролей см. в дополнительных сведениях о размещении и оптимизации FSMO в контроллерах домена Active Directory.

Примечание

Разделы приложения Active Directory, которые включают разделы приложений DNS, имеют ссылки на роли FSMO. Если раздел приложения DNS определяет владельца для роли мастера инфраструктуры, для удаления этого раздела приложения нельзя использовать Ntdsutil, DCPromo или другие средства. Дополнительные сведения см. в примере dcPROMO demotion fails if unable to contact the DNS infrastructure master.

Когда dc, который действует как держатель ролей, начинает работать (например, после сбоя или остановки), он не сразу возобновляет себя как держатель ролей. Dc ждет, пока получит входящие репликации для контекста именования (например, владелец роли схемы ждет получения входящие репликации раздела Схемы).

Сведения, которые передаются DCs в рамках репликации Active Directory, включают удостоверения текущих держателей ролей FSMO. Когда только что запущенный DC получает входящие сведения о репликации, он проверяет, является ли он по-прежнему держателем ролей. Если это так, он возобновляет типичные операции. Если реплицированная информация указывает на то, что в качестве держателя ролей действует другой DC, вновь запущенный DC отостановит свое право собственности на роль. Такое поведение снижает вероятность того, что домен или лес будут иметь дублирующиеся держатели ролей FSMO.

Важно!

Операции AD FS сбой, если им требуется держатель ролей, и если вновь запущенный держатель ролей является, по сути, держателем ролей и он не получает репликацию входящие.

В результате поведение похоже на то, что произойдет, если держатель ролей был в автономном режиме.

Дополнительная информация

Разрешение на репликацию изменений каталога, известное как разрешение На изменение каталога репликации в Windows Server 2003, — это запись управления доступом (ACE) для каждого контекста имен домена. Это разрешение можно назначить с помощью редактора ACL или средства поддержки Adsiedit Windows 2000.

Настройка разрешений с помощью редактора ACL

- Откройте оснастку пользователей и компьютеров Active Directory

- В меню Вид выберите пункт Дополнительные параметры.

- Щелкните правой кнопкой мыши объект домена, например «» и нажмите кнопку Свойства.

- На вкладке Безопасность, если указанная учетная запись пользователя не указана, нажмите кнопку Добавить; если указана желаемая учетная запись пользователя, переходите к шагу 7.

- В диалоговом окне Выбор пользователей, компьютеров или групп выберите нужную учетную запись пользователя и нажмите кнопку Добавить.

- Нажмите кнопку ОК, чтобы вернуться в диалоговое окно Свойства.

- Щелкните нужную учетную запись пользователя.

- Щелкните, чтобы выбрать из списка контрольный ящик «Изменения репликации каталогов».

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Закрой привязку.

Настройка разрешений с помощью Adsiedit

Предупреждение

Неправильное использование Adsiedit может привести к серьезным проблемам, которые могут потребовать переустановки операционной системы. Корпорация Майкрософт не может гарантировать, что проблемы, связанные с неправильным использованием Adsiedit, могут быть решены. Используйте Adsiedit на свой собственный риск.

- Установите средства Windows 2000, если они еще не установлены.

- Запустите Adsiedit.msc в качестве администратора домена. Расширение узла доменного именования Контекст (NC домена). Этот узел содержит объект, который начинается с «DC=» и отражает правильное доменное имя. Щелкните правой кнопкой мыши этот объект и нажмите кнопку Свойства.

- Щелкните вкладку Безопасность.

- Если желаемая учетная запись пользователя не указана, нажмите кнопку Добавить, в противном случае перейдите к шагу 8.

- В диалоговом окне Выбор пользователей, компьютеров или групп выберите нужную учетную запись пользователя и нажмите кнопку Добавить.

- Нажмите кнопку ОК, чтобы вернуться в диалоговое окно Свойства.

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Выберите нужную учетную запись пользователя

- Щелкните, чтобы выбрать поле Репликация изменений каталога.

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Закрой привязку.

Примечание

С помощью любого метода установка разрешения на репликацию каталогов для каждого домена в лесу позволяет обнаруживать объекты в домене в лесу Active Directory. Однако включение обнаружения подключенного каталога не означает, что можно выполнять другие операции.

Чтобы создавать, изменять и удалять объекты в Active Directory с помощью учетной записи, не используемой для администрирования, может потребоваться добавить дополнительные разрешения по мере необходимости. Например, для microsoft Metadirectory Services (MMS) для создания новых пользовательских объектов в организационной единице (OU) или контейнере учетная запись, используемая, должна быть явно предоставлена разрешение Create All Child Objects, так как разрешения на репликацию изменений каталога недостаточно для разрешения на создание объектов.

Аналогичным образом для удаления объектов требуется разрешение Удалить все детские объекты.

Вполне возможно, что существуют ограничения для других операций, например потока атрибутов, в зависимости от определенных параметров безопасности, которые назначены объекту, и является ли наследование фактором.

Определение нового держателя ролей

Лучшим кандидатом для нового держателя ролей является dc, отвечающий следующим критериям:

- Он находится в том же домене, что и предыдущий держатель ролей.

- Он имеет последний реплицированный рукописный экземпляр раздела ролей.

Например, предположим, что вам необходимо перенести главную роль схемы. Главная роль схемы является частью раздела схемы леса (cn=Schema, cn=Configuration,dc=). <forest root domain> Лучшим кандидатом для нового держателя ролей является dc, который также находится в корневом домене леса и на том же сайте Active Directory, что и текущий держатель ролей.

Внимание!

Не помещай главную роль инфраструктуры в тот же DC, что и глобальный сервер каталогов. Если мастер инфраструктуры работает на глобальном сервере каталогов, он прекращает обновление сведений об объектах, так как не содержит ссылок на объекты, которые он не удерживает. Это потому, что сервер глобального каталога содержит частичную реплику каждого объекта в лесу.

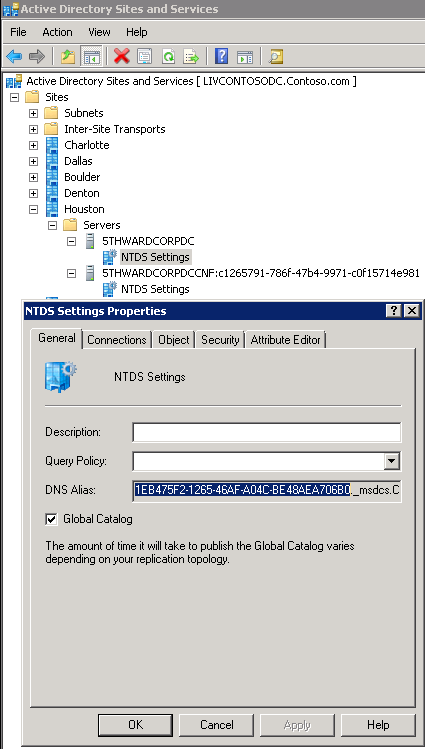

Чтобы проверить, является ли dc также глобальным сервером каталогов, выполните следующие действия:

- Выберите сайты и службы Active > > > Directory Для начните программы администрирования.

- В области навигации дважды щелкните Сайты, а затем найдите соответствующий сайт или выберите имя первого сайта по умолчанию, если другие сайты недоступны.

- Откройте папку Servers и выберите dc.

- В папке DC дважды щелкните NTDS Параметры.

- В меню Действия выберите Свойства.

- На вкладке Общие см. в поле «Глобальный каталог», чтобы узнать, выбран ли он.

Дополнительные сведения см. в статьях:

- Восстановление леса AD — захват роли мастера операций

- Размещение мастер-ролей по планированию операций

Архитектура центра администрирования Active Directory

Центр администрирования Active Directory исполняемых файлов, DLL

Модуль и базовая архитектура Центра администрирования Active Directory с появлением новой корзины Active Directory, детальной политики паролей и средства просмотра журнала не изменились,

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

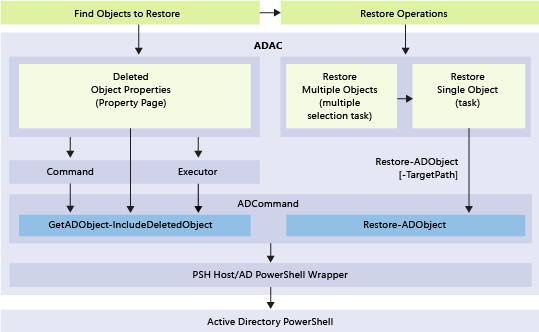

Базовый Windows PowerShell и слой операций для новой корзины представлены ниже:

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Управленческие решения

Инструменты управления Microsoft Active Directory включают:

- Центр администрирования Active Directory (введен в Windows Server 2012 и выше),

- Пользователи и компьютеры Active Directory,

- Домены и доверие Active Directory,

- Сайты и службы Active Directory,

- Редактировать ADSI,

- Локальные пользователи и группы,

- Оснастки схемы Active Directory для консоли управления Microsoft (MMC),

- SysInternals ADExplorer

Эти инструменты управления могут не обеспечивать достаточную функциональность для эффективного рабочего процесса в больших средах. Некоторые сторонние решения расширяют возможности администрирования и управления. Они предоставляют необходимые функции для более удобных процессов администрирования, такие как автоматизация, отчеты, интеграция с другими сервисами и т. Д.

Дополнительная информация

Пример сценария

-

Получение вывода repadmin/showrepl из пункта назначения DC с отчетом о состоянии 8589.

-

С помощью вывода repadmin/showrepl, полученного на предыдущем этапе, определите состояние репликации 8589 в выходе и закажите дату и отметку времени после сообщения «Последняя попытка».

выход:

Используя дату и время предыдущего шага, найдите соответствующий ID события 1411 в журнале событий Directory Services в пункте назначения DC

Обратите внимание, что GUID объекта DSA, указанный в выходе repadmin/showrepl, отличается от того, что сообщается в ID события 1411

Журнал событий служб каталога:

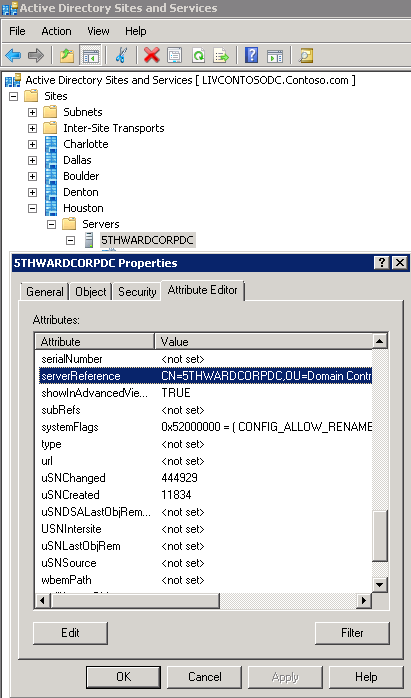

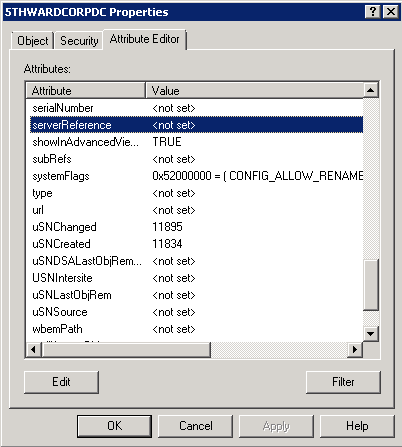

Щелкните Отмена и просмотр свойств объекта сервера (в этом примере 5thWardCorpDC) выберите вкладку Редактор атрибутов (Server 2008 и более поздний) или используйте ADSIEDIT для редактирования объекта на сервере 2003

Обратите внимание, что атрибут ServerReference не за установлен на следующем изображении

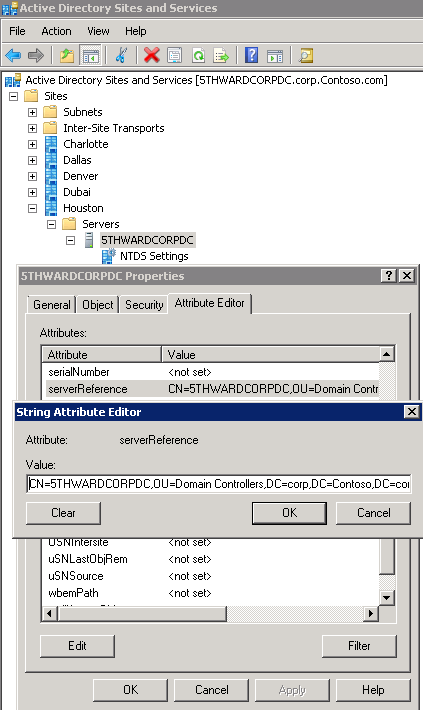

Привязывите к источнику DC с помощью ADSIEDIT или Active Directory Users and Computers и откройте редактор атрибутов и скопируйте значение в serverReference. Вклеить значение этого атрибута в копию объекта dCs назначения.

После правильного набора атрибута serverReference контроллер домена показывается следующим образом: