Пример настраиваемых атрибутов с использованием параметра ExtensionCustomAttributes

В этом примере почтовый ящик Kweku будет иметь обновление ExtensionCustomAttribute1 с учетом того, что он зарегистрирован в следующих учебных классах: MATH307, ECON202 и ENGL300.

Далее, динамическая группа рассылки для всех учащихся, зарегистрированных в MATH307, создается с помощью параметра RecipientFilter, в котором параметр ExtensionCustomAttribute1 равен MATH307. При использовании параметров ExtentionCustomAttributes можно использовать оператора, а не оператора.

В этом примере значения Квеку ExtensionCustomAttribute1 обновляются с учетом того, что он добавил класс ENGL210 и удалил класс ECON202.

Просмотр и изменение атрибутов, не отображаемых в свойствах объектов пользователей

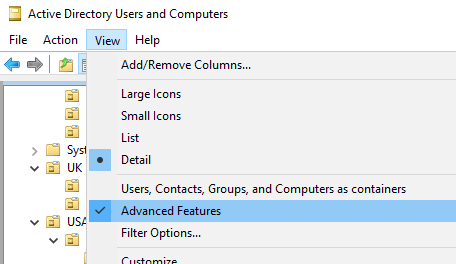

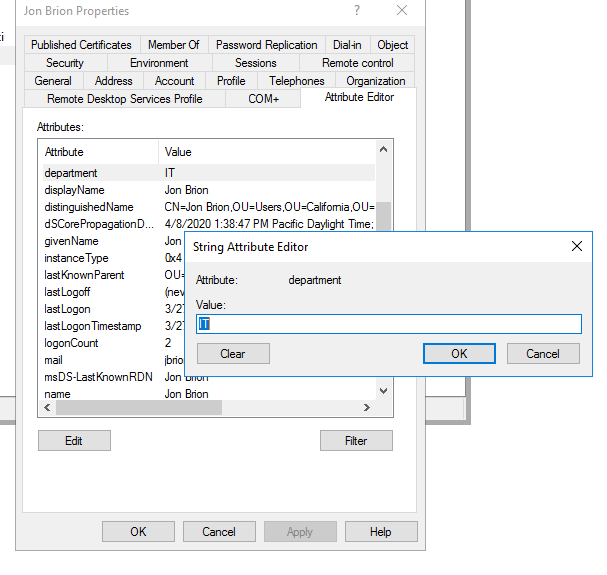

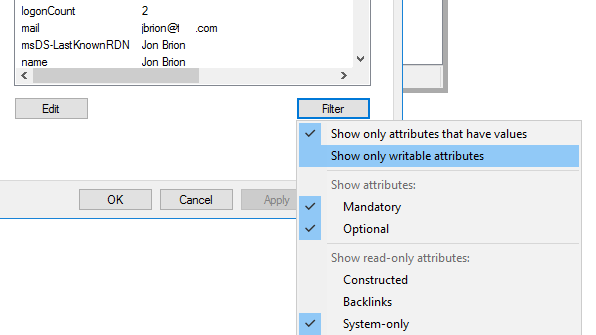

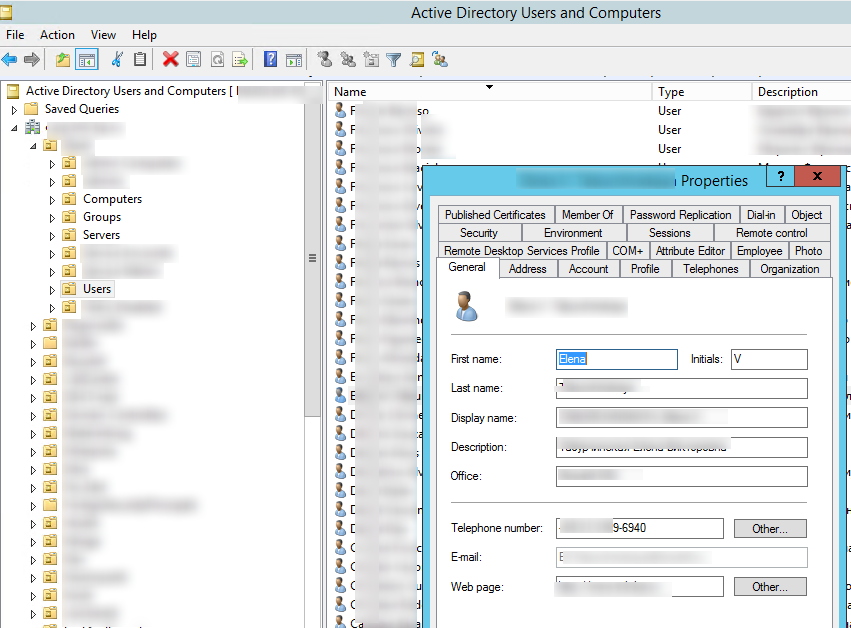

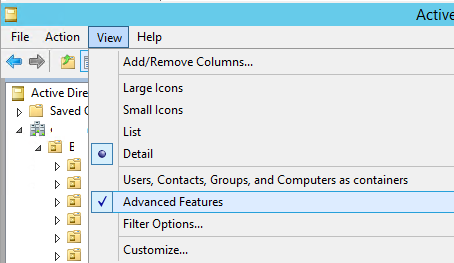

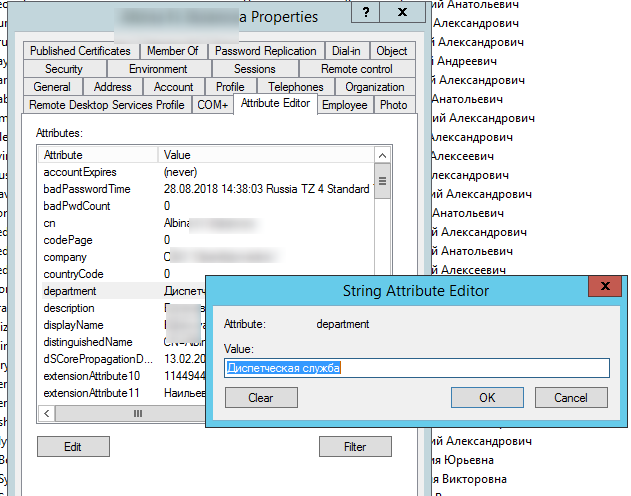

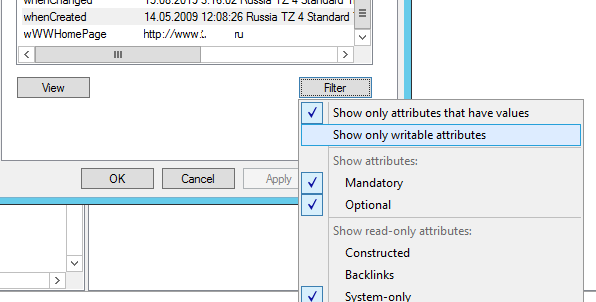

Как вы заметили, при помощи графического интерфейса, а именно диалогового окна свойств объекта пользователя оснастки «Active Directory – пользователи и компьютеры» можно отредактировать большинство атрибутов пользователя. Но некоторые атрибуты при помощи основного набора вкладок свойств пользователя у вас настроить не получится, так как они не отображены в графическом интерфейсе. У вас может возникнуть вопрос: для чего же тогда нужны такие атрибуты, которые невозможно так просто настроить? Такие атрибуты могут использоваться различными приложениями для хранения дополнительных данных о пользователях, причем, некоторые из этих параметров могут для вашей организации оказаться очень полезными. Для того чтобы просмотреть все атрибуты, которые принадлежат конкретному пользователю, вам нужно в диалоговом окне свойств текущего пользователя перейти на вкладку «Редактор атрибутов». По умолчанию данная вкладка не отображена и для того чтобы она отобразилась, вам нужно в меню «Вид» самой оснастки установить флажок на опции «Дополнительные компоненты». Редактор атрибутов отображает все системные атрибуты для текущего объекта. Помимо вкладки свойств объекта пользователя, любые атрибуты вы можете просмотреть и изменить при помощи таких инструментов, как оснастки ADSIEdit.msc и утилиты Ldp.exe. Например, если вам нужно знать, когда пользователь в последний раз выполнял вход, который не отображается на основных вкладках диалогового окна свойств пользователя. Для этого вы можете перейти на вкладку «Редактор атрибутов», найти там атрибут lastLogonTimestamp, где и будет указано последнее выполнение входа в сеть (например, если пользователь вошел в систему в 11:40:26 18 декабря 2011 года, значение будет равняться «129371388262579662»). Для того чтобы изменить выбранный вами атрибут, нажмите на кнопку «Изменить» и в отобразившемся диалоговом окне внесите изменения в выбранный вами атрибут. С помощью кнопки «Фильтр» вы можете отфильтровать вывод системных атрибутов в таком виде, как вам будет удобнее с ними работать. Вы можете просмотреть обязательные атрибуты, установив соответствующий флажок, дополнительные атрибуты, только те атрибуты, в которых указаны значения, а также атрибуты, доступные для записи. Кроме этого вы можете просматривать обратные ссылки и построенные атрибуты.

Рис. 7. Вкладка «Редактор атрибутов» диалогового окна свойств объекта пользователя

Обратными ссылками называются атрибуты, которые образуются в результате ссылок на объект из других объектов. Рассмотри простой пример: при добавлении пользователя в группу изменяется многозначный атрибут группы member, в который добавляется отличительное имя пользователя, называемое прямой ссылкой. В свою очередь, в объекте пользователя, при ссылке на пользователя атрибутом member группы, атрибут memberOf обновляется автоматически.

Построенные атрибуты формируются в результате вычисления в Active Directory. Некоторые атрибуты не хранятся как часть объекта пользователя и не поддерживаются динамически, а высчитываются только при необходимости. Например, существует атрибут tokenGroups, представляющий собой список SID всех групп, к которым принадлежит пользователь, включая вложенные группы. В этом случае, Active Directory должна просчитать действующее членство пользователя в группах, что повлечет за собой выполнение нескольких циклов. Так как для получения построенных атрибутов необходима дополнительная обработка, по умолчанию на вкладке «Редактор атрибутов» такие атрибуты не отображаются.

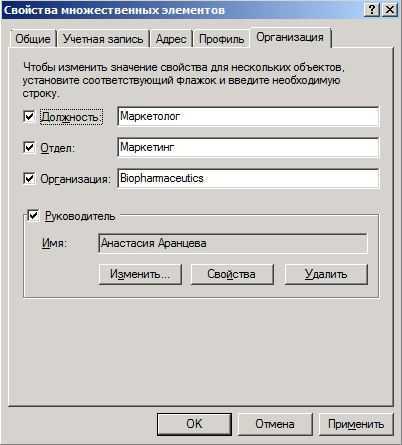

В том случае, если вам нужно отредактировать одинаковые атрибуты для большого количества объектов, вы можете использовать различные сценарии с использованием утилит командной строки или командлетов Windows PowerShell. Для изменения атрибутов, которые отображены на вкладках свойств объектов пользователей оснастки «Active Directory – пользователи и компьютеры» и могут быть общими для нескольких объектов одновременно, вы можете выделить объекты одного класса (например, пользователей) при помощи клавиши Ctrl, нажать на них правой кнопкой мыши и из контекстного меню выбрать опцию «Свойства». В данном случае, вы можете редактировать лишь определенные атрибуты на пяти вкладках: «Общие», «Учетная запись», «Адрес», «Профиль» и «Организация». Например, вы можете изменять те же атрибуты на вкладке «Организация» для нескольких пользователей, как и для конкретного пользователя, как показано на следующей иллюстрации:

Рис. 8. Изменение атрибутов для нескольких пользователей одновременно

Технология внешнего сохранения расчетов Промо

Довольно длительное время я сопровождал расчет бонусов в одной организации. Нюанс заключался в том, что алгоритмы и сами структуры данных для расчета постоянно менялись, порой кардинально. Чтобы анализировать данные за период, нужно было сохранять данные расчетов, т.к. воспроизвести их было не реально. Однако возник вопрос: в каком формате сохранять, если в таблицах постоянно добавлялись и удалялись колонки, кроме ключевых?

Решено было сохранять таблицы расчетов во внешние файлы, а затем их восстанавливать при необходимости.

Технология оказалась удачной, хочу поделиться опытом.

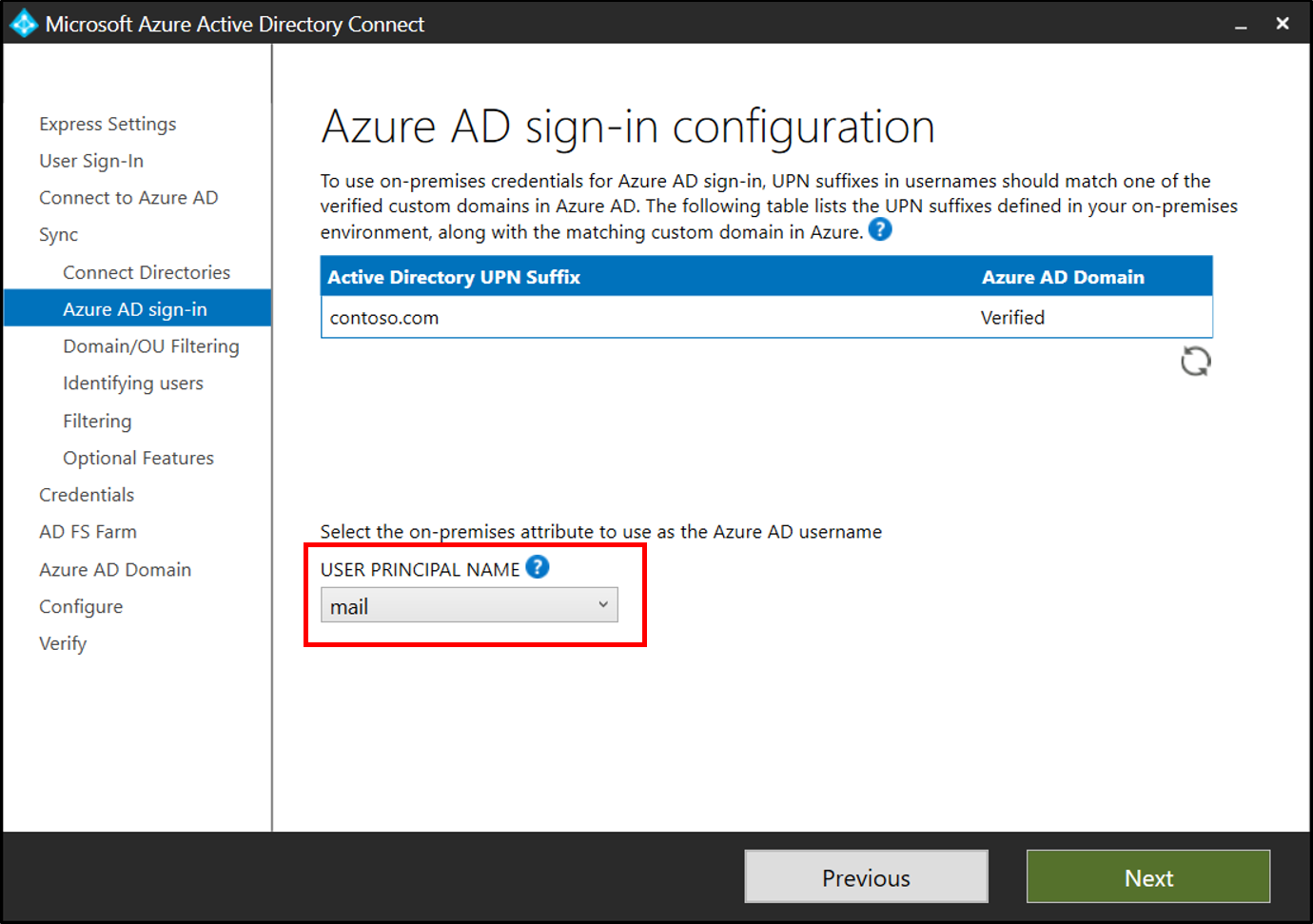

Альтернативное имя пользователя

В некоторых средах пользователи могут знать только свой адрес электронной почты, но не имя участника-пользователя. Использование адреса электронной почты может объясняться требованиями корпоративной политики или зависимостью в локальном бизнес-приложении.

Альтернативное имя пользователя позволяет настроить процедуру входа таким образом, чтобы пользователи могли использовать для входа атрибут, отличный от имени участника-пользователя, например адрес электронной почты.

Чтобы включить альтернативное имя пользователя в Azure AD, не нужно дополнительно ничего настраивать, если включен Azure AD Connect. Альтернативное имя пользователя можно настроить непосредственно из мастера. Сведения о настройке входа в Azure AD для пользователей указываются в разделе «Синхронизация». В раскрывающемся списке Имя участника-пользователя выберите атрибут, который будет использоваться как альтернативный идентификатор входа.

Дополнительные сведения см. в статье Configuring Alternate Login ID (Настройка альтернативного имени пользователя) и разделе .

Установите RSAT для версий 1809 и выше

Выполните следующие действия, чтобы включить RSAT в Windows 10.

- Щелкните правой кнопкой мыши значок «Windows» в левом нижнем углу экрана.

- Выберите опцию «Настройки» из всплывающего меню.

- Когда откроется окно настроек, вы должны выбрать вкладку «Приложения» из списка.

- Затем нажмите на ссылку «Управление дополнительными функциями» в правой части окна настроек. Он находится в разделе «Приложения Особенности ».

- Нажмите на значок «+ Добавить функцию».

- Windows покажет список доступных дополнений. Прокрутите вниз и выберите из списка надстройку «RSAT: доменные службы Active Directory и облегченные инструменты каталога».

- Нажмите кнопку «Установить».

- После завершения установки RSAT должен появиться в разделе «Администрирование» меню «Пуск».

Добавление утверждения в пользовательский интерфейс

Следующие технические профили вызываются автоматически, когда от пользователя ожидается предоставление входных данных.

- LocalAccountSignUpWithLogonEmail — поток регистрации локальной учетной записи.

- SelfAsserted-Social — первый вход пользователя в федеративную учетную запись.

- SelfAsserted-ProfileUpdate — поток изменения профиля.

Чтобы получить утверждение city после первого входа в федеративную учетную запись, его нужно добавить как исходящее утверждение в технический профиль . Чтобы пользователи локальных и федеративных учетных записей могли изменить данные своего профиля позже, добавьте входящие и исходящие утверждения в технический профиль . Переопределите эти технические профили в файле расширения. Укажите полный список исходящих утверждений для управления порядком, в котором они представлены на экране. Найдите элемент ClaimsProviders. Добавьте новый элемент ClaimsProvider следующим образом.

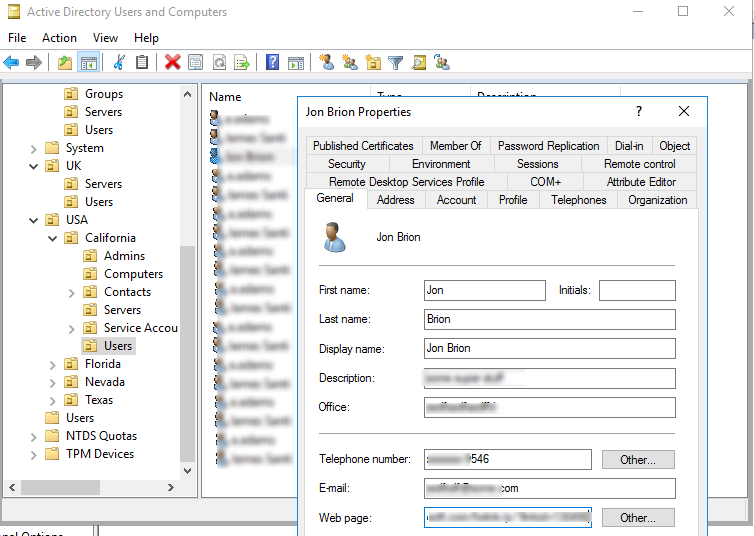

Attribute Editor in ADUC

In order to use the AD Attribute Editor you must install the dsa.msc snap-in (ADUC — Active Directory Users and Computers).

Try to open the properties of any user in AD. As you can see, some tabs with the user attributes are available. Here are the main of them:

- General – the basic user properties that are set when an AD account is created (first name, last name, phone number, email address, etc.).

- Address

- Account – the account name (samAccountName, userPrincipalName). Here you can specify the list of computers a user can log on to (LogonWorkstations), the options are: password never expires, user cannot change password, enabled/disabled account, the account expiration date, etc.

- Profile – you can set a path to a user profile (in the scenario of roaming profiles), a logon script, a home folder, a mapped network folder.

- Telephones

- Organization – job title, department, company, manager name.

Only the basic set of user properties is available to you in this window, but the User class in AD contains much more attributes (200+).

In order to display the advanced Attribute Editor, enable the option Advanced Features in the ADUC View menu.

Then open the user properties again and note that a separate Attribute Editor tab has appeared. If you switch to it, the AD user Attribute Editor will open. You can see the list of all user attributes and their values in the table form. You can click any attribute to change its value. For example, if you change the value of the department attribute, you will see that the name of the department in the Organization tab of user properties has also changed.

In the Attribute Editor, you can copy the distinguishedName value (in this format: CN=Jon Brion,OU=Users,OU=California,OU=USA,DC=woshub,DC=com — a unique object name in AD), find the date when the account was created (whenCreated), etc.

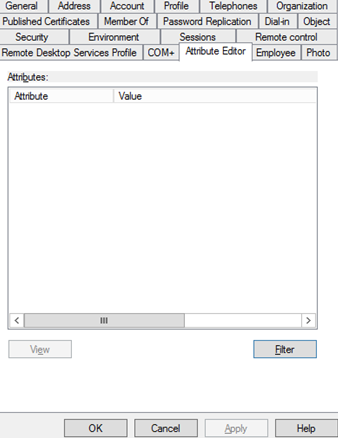

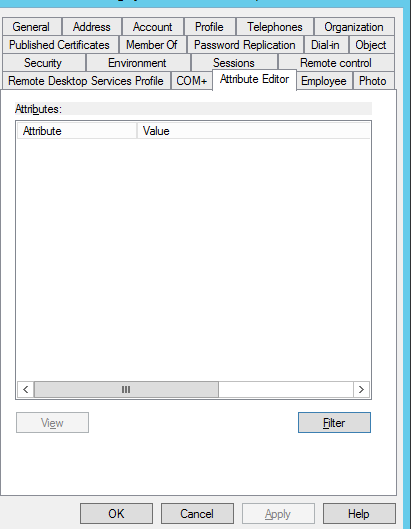

There is the Filter button at the bottom of the AD Attribute Editor. By default, empty object attributes are not displayed in the attribute window (the Show only attributes that have values option is checked). If you uncheck it, all attributes of the User class will be shown in the editor console. Please note the Show only writable attributes option. If you enable it, only the attributes you are delegated the edit permissions on will be shown (if you do not have the modify permissions on the attributes of this user, the list of attributes will be empty).

Most AD attributes have the integrated value decoding feature. For example:

- You can view the user last logon time in a domain in the lastLogonTimestamp attribute (as you can see, time is displayed normally in the Attribute Editor, but if you click it, you will see that in fact time is stored as timestamp value);

- The account status is stored in the userAccountControl attribute. You see a more convenient view instead of a bitmask. For instance, 0x200 = (NORMAL_ACCOUNT) instead of the number 512;

- However, an AD user photo (thumbnailPhoto attribute) is not displayed and is stored in the binary format.

Git + 1С. Часть 1. Как подключиться к команде разработки и начать использовать Git

Первая статья из цикла инструкций по работе с Git в 1С-разработке. Рассмотрим, как настроить рабочее место, как получить свою «копию» проекта для разработки и приступить к полезным действиям. Все примеры будут изложены в рамках трёх практических кейсов: 1. Моя команда дорабатывает типовую конфигурацию, использует приватный репозиторий на BitBucket, в котором версионируются внешние отчеты/обработки, расширения конфигураций и правила обмена; 2. Я участвую в стартап-команде, которая разрабатывает свою конфигурацию с использованием Git и GitLab; 3. Я принимаю участие в развитии OpenSource-продукта на GitHub как заинтересованный разработчик (контрибьютор).

Атрибут identities

Учетная запись клиента (потребителя, партнера или гражданина) может быть связана с удостоверениями следующих типов.

- Локальное удостоверение, имя пользователя и пароль для которого хранятся локально в каталоге Azure AD B2C. Часто мы называем такие удостоверения «локальными учетными записями».

- Федеративное удостоверение — удостоверение социальных сетей или предприятий, управление которым выполняет федеративный поставщик удостоверений, например Facebook, Майкрософт, ADFS или Salesforce.

Пользователь с учетной записью потребителя может использовать для входа в систему несколько удостоверений. Эту роль могут выполнять имя пользователя, адрес электронной почты, идентификатор сотрудника, удостоверение личности и т. д. Одна учетная запись может иметь несколько удостоверений (локальных и федеративных) с одним и тем же паролем.

В API Microsoft Graph локальные и федеративные удостоверения хранятся в атрибуте пользователя , который имеет тип objectIdentity. Коллекция предоставляет набор удостоверений для входа в учетную запись пользователя. Эта коллекция позволяет пользователю входить в учетную запись с любыми связанными удостоверениями. Атрибут identities может содержать до десяти объектов objectIdentity. Каждый объект содержит указанные ниже свойства.

| Имя | Тип | Описание |

|---|---|---|

| signInType | строка | Указывает типы входа пользователей в каталоге. Для локальной учетной записи это может быть , , , , или любой другой тип на ваш выбор. Для учетной записи социальной сети необходимо задать значение . |

| issuer | строка | Указывает издателя удостоверения. Для локальных учетных записей (у которых значение signInType отлично от ) это свойство содержит локальное доменное имя по умолчанию для клиента B2C, например . Для удостоверений социальных сетей (у которых signInType имеет значение ) здесь указывается имя издателя, например . |

| issuerAssignedId | строка | Определяет уникальный идентификатор, назначенный пользователю издателем. Сочетание значений issuer и issuerAssignedId должно быть уникальным в пределах клиента. Для локальной учетной записи, у которой signInType имеет значение или , здесь указано имя входа для пользователя.Если signInType имеет значение:

|

Следующий атрибут identities определяет удостоверение локальной учетной записи с именем для входа, адресом электронной почты в качестве имени для входа и удостоверением социальных сетей.

Для федеративных удостоверений значение issuerAssignedId является уникальным идентификатором пользователя для приложения или учетной записи разработки, как определено поставщиком удостоверений. Настройте политику Azure AD B2C для того же идентификатора приложения, который был ранее назначен поставщиком удостоверения социальных сетей или другим приложением в той же учетной записи разработки.

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

Шаг 6

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

Шаг 7

Проверяем выбор компонентов и жмем «Установить».

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

$ComputerSystem = Get-CimInstance -Class Win32_ComputerSystem;

$ComputerName = $ComputerSystem.DNSHostName

if ($ComputerName -eq $null) {

$ComputerName = $ComputerSystem.Name

}

$fqdn = (::GetHostByName($ComputerName)).HostName

$ComputerSystem | Microsoft.PowerShell.Utility\Select-Object `

@{ Name = "ComputerName"; Expression = { $ComputerName }},

@{ Name = "Domain"; Expression = { if ($_.PartOfDomain) { $_.Domain } else { $null } }},

@{ Name = "DomainJoined"; Expression = { $_.PartOfDomain }},

@{ Name = "FullComputerName"; Expression = { $fqdn }},

@{ Name = "Workgroup"; Expression = { if ($_.PartOfDomain) { $null } else { $_.Workgroup } }}

Подробности смотрите в статье: Как в PowerShell узнать, прикреплён ли компьютер к домену или к рабочей группе

Создание настраиваемого атрибута с помощью портала Azure

Одинаковые атрибуты расширения общие для встроенных и пользовательских политик. При добавлении атрибутов пользовательских атрибутов на портал они регистрируются с помощью приложения b2c-extensions-app, содержащегося в каждом клиенте B2C.

Вы можете создать эти атрибуты с помощью пользовательского интерфейса портала, до или после их использования в пользовательских политиках. При создании атрибута loyaltyId на портале необходимо обратиться к нему следующим образом.

| Имя | Используется в |

|---|---|

| Настраиваемая политика | |

| API Microsoft Graph |

В следующем примере показано использование настраиваемых атрибутов в определении утверждения настраиваемой политики Azure AD B2C.

В следующем примере демонстрируется использование настраиваемого атрибута в Azure AD B2C настраиваемой политики в техническом профиле, вводе, выходе и сохраненных утверждениях.

Использование Attribute Editor в консоли Active Directory Users and Computer

Итак, чтобы воспользоваться редактором атрибутов AD вам нужно установить оснастку dsa.msc (или ADUC — Active Directory Users and Computer).

Попробуйте открыть свойства любого пользователя в AD. Как вы видите доступны несколько вкладок с атрибутами пользователя. Основные из них:

- Общие (General) – основные свойства пользователя, которые задаются при создании учетной записи в AD (имя, фамилия, телефон, email и т.д.);

- Адрес (Address);

- Учетная запись (Account) – имя учетной записи (samAccountName, userPrincipalName). Здесь можно указать список компьютеров, на которых разрешено работать пользователю (LogonWorkstations), опции: пароль не истекает, пользователь не может сменить пароль, включена ли учетная запись и ее срок действия и т.д.;

- Профиль (Profile) – можно настроить путь к профилю пользователя (в сценариях с перемещаемыми профилями); скрипт, выполняемый при входе, домашнюю папку, сетевой диск;

- Телефоны (Telephones);

- Организация (Organization) – должность, департамент, компания пользователя, имя менеджера.

В этом окне вам доступен только базовый набор свойств пользователя, хотя в классе User в AD гораздо больше атрибутов (200+).

Чтобы отобразить расширенный редактор атрибутов, вам нужно в меню ADUC включить опцию View -> Advanced Features (Вид -> Дополнительные компоненты).

Advanced Features » w />

Advanced Features » w />

Теперь еще раз откройте свойства пользователя и обратите внимание, что появилась отдельная вкладка Attribute Editor. Если перейти на нее, перед вами откроется тот самый редактор атрибутов пользователя AD

Здесь в таблице представлен список всех атрибутов пользователя AD и их значения. Вы можете щелкнуть на любом атрибуте и изменить его значение. Например, изменив значение атрибута department, вы увидите, что сразу изменилось наименование департамента в свойствах пользователя на вкладке Organization.

Из редактора атрибутом можно скопировать значение поля distinguishedName (в формате CN=Sergey A. Ivanov,OU=Users,OU=Msk,DC=winitpro,DC=ru — уникальное имя объекта в AD), CN (Common Name), узнать дату создания учётной записи (whenCreated) и т.д.

Внизу окна редактора атрибутов AD присутствует кнопка Filter. По умолчанию в окне атрибутов отображаются только непустые атрибуты (включена опция Show only attributes that have values / Отображать только атрибуты со значениями). Если вы отключите эту опцию, в коноли будуут показаны все атрибуты класса User

Также обратите внимание на опцию Show only writable attributes. Если включить ее, вам станут доступны только те атрибуты, на правку которых вам делегированы полномочия (если у вас нет полномочий на изменение атрибутов данного пользователя, список атрибутов будет пуст)

Для большинства атрибутов AD имеется встроенная функция декодирования значений. Например:

- можно найти информацию о последнем входе пользователя в домен — атрибут lastLogonTimestamp (как вы видите в консоли редактора атрибутов время отображается в нормальном виде, но если щелкнуть по нему, вы увидите, что на самом деле время хранится в виде timestamp);

- состояние учетной записи хранится в атрибуте userAccountControl. Вместо битовой маски вы видите более удобное представление. Например, 0x200 = (NORMAL_ACCOUNT) вместо цифры 512;

- однако фото пользователя в AD (атрибут thumbnailPhoto) не отображается, и хранится в бинарном виде;