Очистка метаданных сервера с помощью Active Directory сайтов и служб

- Откройте оснастку «Active Directory — сайты и службы».

- Если вы определили партнеров репликации в процессе подготовки к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши Active Directory сайты и службы, а затем выберите пункт изменить контроллер домена. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.

- разверните узел контроллера домена, который был принудительно удален, разверните узел серверы, разверните имя контроллера домена, щелкните правой кнопкой мыши объект NTDS Параметры и выберите команду удалить.

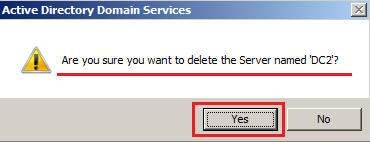

- в диалоговом окне Active Directory сайты и службы нажмите кнопку да , чтобы подтвердить удаление NTDS Параметры.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo), а затем нажать кнопку Удалить.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена.

- Щелкните правой кнопкой мыши контроллер домена, который был принудительно удален, и выберите команду Удалить.

- В диалоговом окне домен Active Directory службы нажмите кнопку Да , чтобы подтвердить удаление контроллера домена.

Как проверить, заблокирована ли учётная запись пользователя?

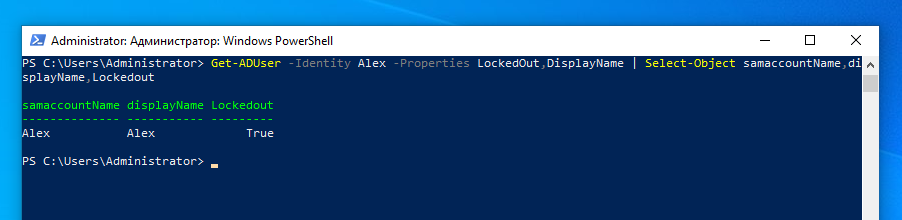

Проверить, заблокирована ли учётная запись, можно в графической консоли ADUC или с помощью командлета Get-ADUser из модуля Active Directory для PowerShell:

Get-ADUser -Identity Alex -Properties LockedOut,DisplayName | Select-Object samaccountName,displayName,Lockedout

Учётная запись в данный момент заблокирована и не может использоваться для аутентификации в домене (Lockedout = True).

Вы можете вывести список всех заблокированных на данный момент учётных записей в домене с помощью командлета Search-ADAccount:

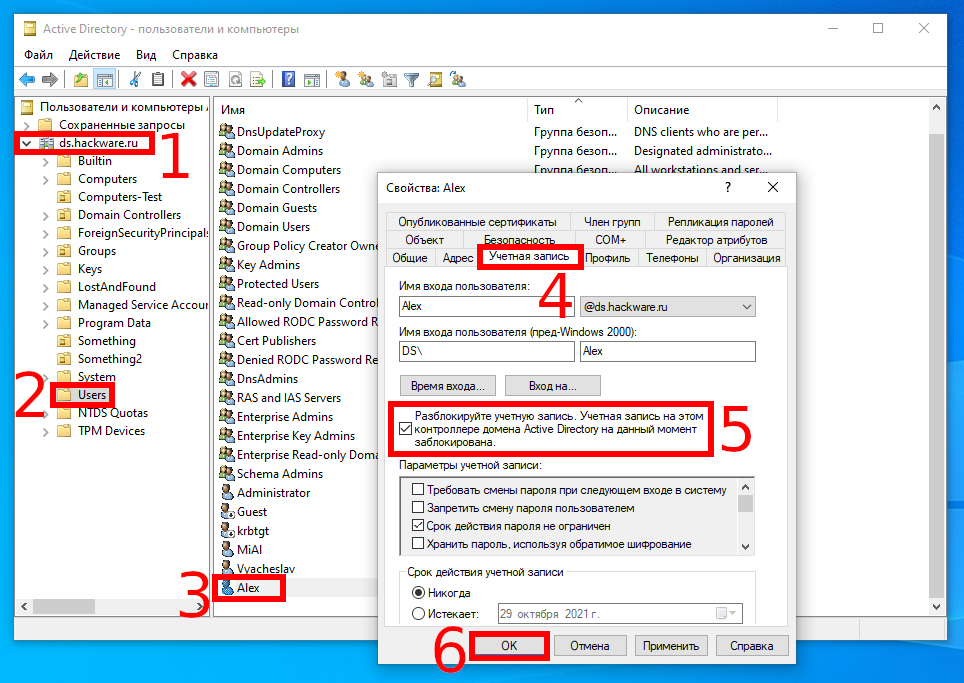

Search-ADAccount -LockedOut

Вы можете разблокировать учётную запись вручную с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Найдите учётную запись пользователя, щёлкните правой кнопкой мыши и выберите Properties («Свойства»). Перейдите на вкладку Account («Учётная запись») и установите флажок Unlock account. This account is currently locked out on this Active Directory Domain Controller (в русскоязычной версии «Разблокируйте учётную запись. Учётная запись на этом контроллере домена Active Directoryв на данный момент заблокирована»). Затем кликните «ОК».

Вы также можете сразу разблокировать нужную учётную запись, используя следующую команду PowerShell:

Get-ADUser -Identity Alex | Unlock-ADAccount

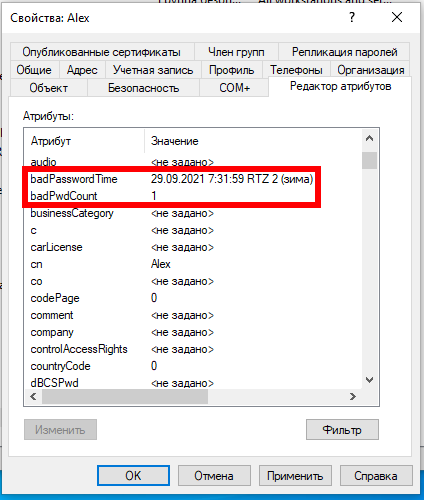

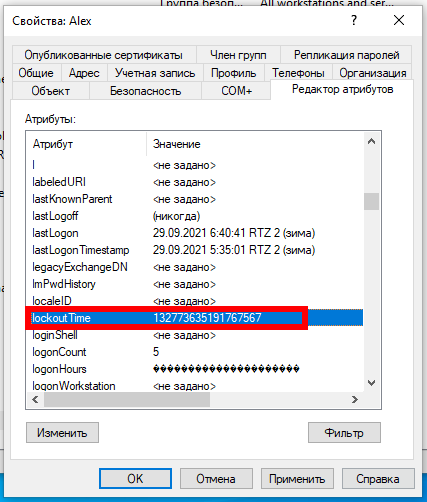

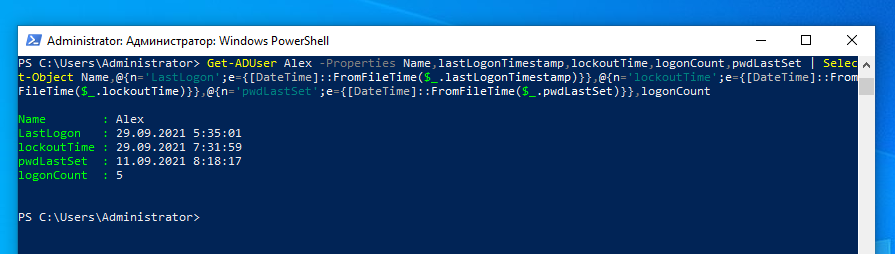

Вы можете проверить время блокировки учётной записи, количество неудачных попыток ввода пароля, время последнего успешного входа в систему в свойствах учётной записи в консоли ADUC (на вкладке Attribute Editor «Редактора атрибутов»)

или с помощью PowerShell:

Get-ADUser Alex -Properties Name,lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name,@{n='LastLogon';e={::FromFileTime($_.lastLogonTimestamp)}},@{n='lockoutTime';e={::FromFileTime($_.lockoutTime)}},@{n='pwdLastSet';e={::FromFileTime($_.pwdLastSet)}},logonCount

Сводка

Обычно при понижении последнего контроллера домена для домена администратор выбирает, что этот сервер является последним контроллером домена в параметре домена в средстве DCPromo. Эта процедура удаляет метаданные домена из Active Directory. В этой статье описывается, как удалить метаданные домена из Active Directory, если эта процедура не используется, или если все контроллеры домена взяты в автономном режиме, но не понижены в первом.

Внимание!

Администратор должен убедиться, что репликация произошла после понижения уровня последнего контроллера домена, прежде чем вручную удалить метаданные домена. Неправильное использование средства NTDSUTIL может привести к частичной или полной потере функциональных возможностей Active Directory.

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Удаляем неисправный домен контроллер из active directory в server 2008r2. | реальные заметки ubuntu & mikrotik

Прочитано: 4 882

Исходная система: dc1.polygon.local – первый домен контроллер.

Dc2.polygon.local – не исправный домен контроллер.

Учётная запись ekzorchik обладающая правами «Domain Admins» (Администратор домена).

Предположим у нас поломался, сервер, на котором поднят dc2 – второй домен контроллер. Причин может быть масса: посыпались диски, неисправное железо, затопило серверную.

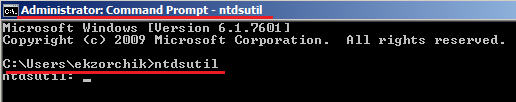

Заходим на dc1 из-под учетной записи ekzorchik. Открываем командную строку с правами Администратора и набираем:

NTDSUTIL – это утилита командной строки, которая предназначена для выполнения различных сложных операций с Active Directory, в том числе процедур обслуживания, управления и модификации Active Directory.

Ntdsutil для перехода в контекст:

C:Usersekzorchik>ntdsutil

ntdsutil: metadata cleanup

metadata cleanup: connections

Подключаемся к работоспособному домен контроллеру:

server connections: connect to server dc1

Binding to dc1 …

Connected to dc1 using credentials of locally logged on user.

server connections: quit

metadata cleanup: select operation target

select operation target: list sites

Found 1 site(s)

0 — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target: select site 0

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

No current domain

No current server

No current Naming Context

, где <> – где – номер сайта, в котором находился неисправный контроллер домена (команда list sites отобразит номер сайта)

select operation target: list servers in site

Found 2 server(s)

0 — CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

1 — CN=DC2,CN=Servers,CN=Default-First-SiteName,CN=Sites,CN=Configuration,DC=polygon,DC=local

Выбираем неисправный

select operation target: select server 1

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

No current domain

Server — CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,

DC=polygon,DC=local

DSA object — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

DNS host name — DC2.polygon.local

Computer object — CN=DC2,OU=Domain Controllers,DC=polygon,DC=local

No current Naming Context

select operation target: list domains

Found 1 domain(s)

0 — DC=polygon,DC=local

select operation target: select domain 0

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Domain — DC=polygon,DC=local

Server — CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,

DC=polygon,DC=local

DSA object — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Na

me,CN=Sites,CN=Configuration,DC=polygon,DC=local

DNS host name — DC2.polygon.local

Computer object — CN=DC2,OU=Domain Controllers,DC=polygon,DC=local

No current Naming Context

select operation target: quit

metadata cleanup: remove selected server

Transferring / Seizing FSMO roles off the selected server.

Removing FRS metadata for the selected server.

Searching for FRS members under «CN=DC2,OU=Domain Controllers,DC=polygon,DC=local».

Deleting subtree under «CN=DC2,OU=Domain Controllers,DC=polygon,DC=local».

The attempt to remove the FRS settings on CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local failed because «Element not

found.»;

metadata cleanup is continuing.

«CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local» removed from server «dc1»

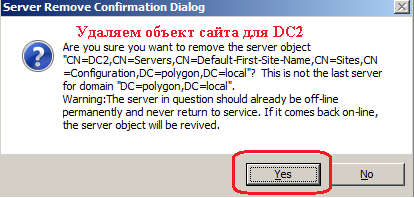

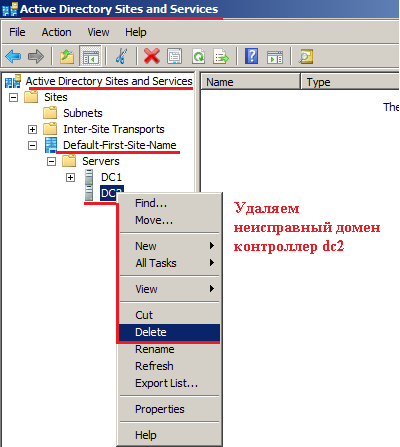

Открываем оснастку Active Directory Sites and Services:

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Sites and Services».

Выбираем сайт, в котором находился неисправный домен контроллер (dc2) и открыв свойства – удаляем его.

Мастер уведомит ещё раз об выполняемых действиях:

Соглашаемся, нажав “Yes”

Далее открываемоснастку Active Directory Users and Computers:

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Users and Computers»

Разворачиваем C:Usersekzorchik>dsquery ou -name «Domain Controllers»

«OU=Domain Controllers,DC=polygon,DC=local» и удаляемучётнуюзаписьсервераdc2.

Далее открываем оснастку DNS Manager:

«Start» – «Control Panel» – «Administrative Tools» – «DNS Manager».

Удаляем все оставшиеся записи DNS: HOST (A) или Pointer (PTR).

Ну вот собственно и все, так следует удалять из DNS и ActiveDirectory записи о удаляемой неисправном контроллере домена и всех его ресурсах. Удачи.

Учетные данные для удаления роли

Параметры понижения уровня настраиваются на странице Учетные данные. Учетные данные, необходимые для понижения уровня, представлены в следующем списке:

Для понижения уровня дополнительного контроллера домена требуются учетные данные администратора домена

Выбор принудительного удаления контроллера домена понижает роль контроллера домена без удаления метаданных объекта контроллера домена из Active Directory.

Важно!

Этот параметр следует выбрать, только если контроллер домена не может установить связь с другими контроллерами домена и нет другого способа разрешить эту сетевую проблему. Принудительное понижение уровня оставляет потерянные метаданные в Active Directory на оставшихся контроллерах домена леса

Помимо этого, все нереплицированные изменения на этом контроллере домена, например пароли и новые учетные записи пользователей, навсегда теряются. Потерянные метаданные — это основная причина обращения в службу поддержки пользователей Майкрософт по поводу AD DS, Exchange, SQL и другого программного обеспечения. При принудительном понижении уровня контроллера домена необходимо немедленно почистить метаданные вручную. Этапы очистки см. в разделе Очистка метаданных сервера.

Для понижения уровня последнего контроллера домена требуется членство в группе администраторов предприятия, так как при этом удаляется сам домен (если это последний домен леса, при этом удаляется лес). Диспетчер сервера сообщает, является ли текущий контроллер последним контроллером в домене. Для подтверждения того, что контроллер является последним в домене, необходимо выбрать Последний контроллер домена в домене.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).

Разница между отключённой, просроченной и заблокированной учётной записью

Данная статья посвящена заблокированным аккаунтом (в английской версии это locked out). Но кроме блокировки аккаунта, возможны следующие причины, почему пользователь не может войти в домен:

- аккаунт отключён

- аккаунт просрочен

- пользователь ограничен определённым временем или компьютером для входа

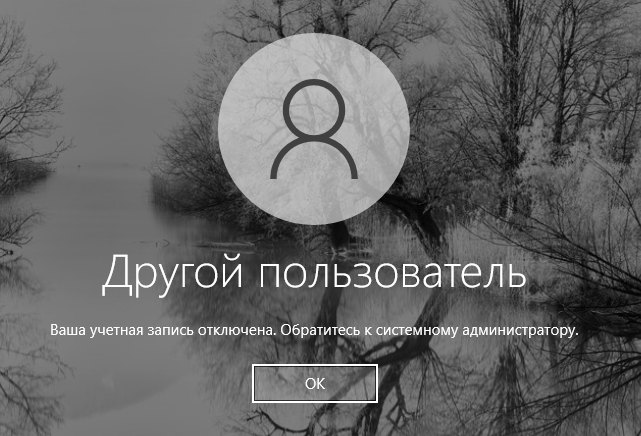

Отключённые аккаунты (disabled)

Администратор домена может вручную отключить (деактивировать) аккаунт пользователя. Если пользователь отключён, то будет выведено сообщение:

Ваша учётная запись отключена. Обратитесь к системному администратору.

Включение аккаунта выполняется администратором (вручную или через скрипт), но не может быть выполнено автоматически, например, по истечении определённого срока действия.

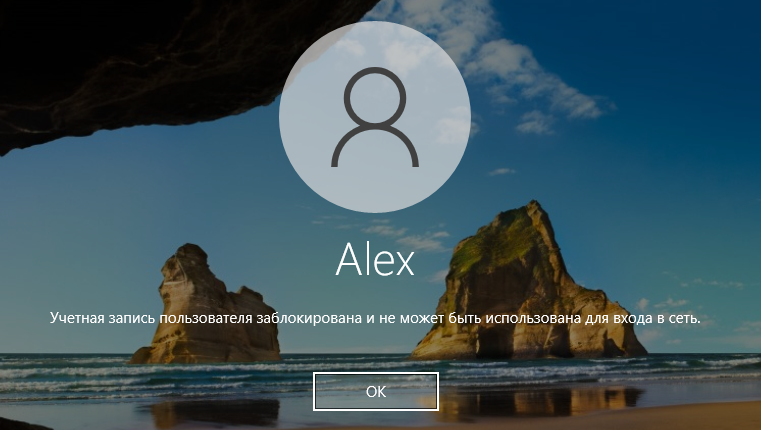

Заблокированные аккаунты (locked out)

Учётная запись может быть заблокирована автоматически в соответствии с политикой блокировки учётной записи организации. Если пользователь ввёл неправильный пароль более определённого количества раз (порог устанавливается политикой паролей), то его аккаунт автоматически блокируется на время, которое также устанавливается политикой паролей.

На период блокировки пользователь будет получать следующее сообщение при каждой попытке входа:

Учётная запись заблокирована и не может использоваться для входа в сеть.

Блокировка может быть снята автоматически после истечения сроки блокировки, установленной в политике паролей домена. Также администратор может ускорить этот процесс и снять блокировку вручную.

Если время разблокировки в групповой политике пароля установлено на 0, то такая учётная запись никогда не будет разблокирована автоматически, для её разблокировки требуется действие администратора домена.

Учётные записи с истекшим сроком действия (expired)

Учётная запись пользователя может быть бессрочной или действующий в течение определённого времени. Удобно установить срок действия учётной записи для временных пользователей, которые должны иметь доступ в домен, например, на период действия контракта с ними. При установки срока истечения действия, системный администратор не пропустит момент когда нужно отключить пользователя.

Запрет доступа по другим причинам

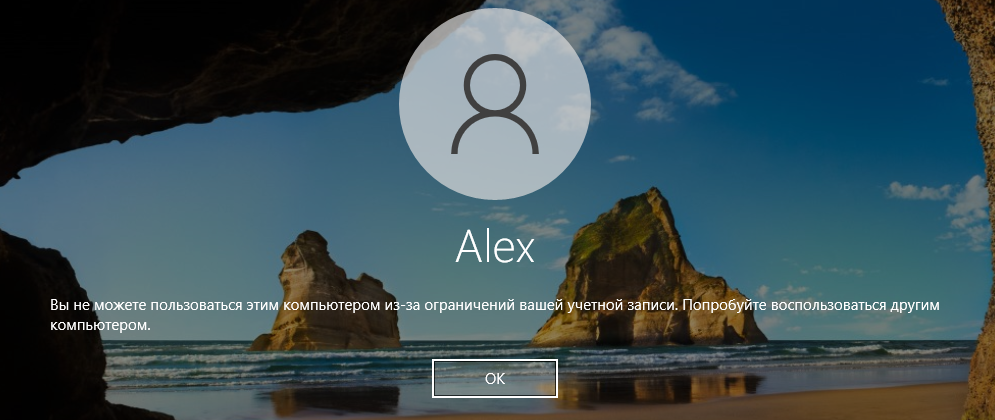

Пользователю может быть разрешено входить только на определённые компьютеры и/или только в определённые часы. Пример сообщения, когда пользователю не разрешено выполнить вход на этом компьютере:

Вы не можете пользоваться этим компьютером из-за ограничений вашей учётной записи. Попробуйте воспользоваться другим компьютером.

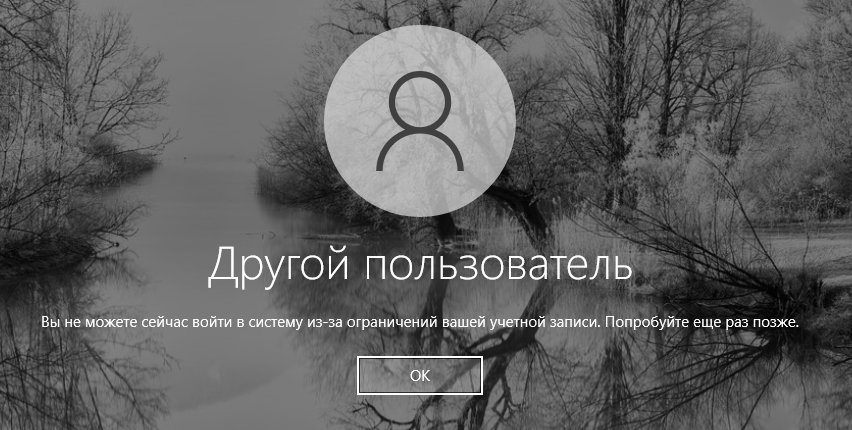

Пример сообщения, когда пользователь пытается войти в неурочное время или день:

Вы не можете сейчас войти в систему из-за ограничений вашей учётной записи. Попробуйте ещё раз позже.

Данные ограничения могут перестать действовать в определённые часы или на определённых компьютерах. Эти ограничения устанавливает и снимает администратор домена.

Настройка контроллеров домена для работы в разных подсетях

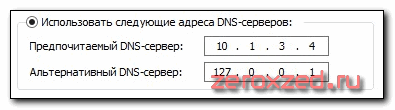

Первым делом устанавливаем контроллер домена в новом лесу на первом сервере xs-winsrv. Подробно останавливаться на этом я не буду, в интернете много обучалок и инструкций на эту тему. Все делаем стандартно, ставим AD, DHCP и DNS службы. В качестве первого DNS сервера указываем локальный ip адрес, в качестве второго 127.0.0.1:

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv. Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:\Windows\System32\drivers\etc\host добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrv

В xm-winsrv добавляем:

10.1.3.4 xs-winsrv

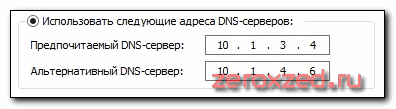

Теперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

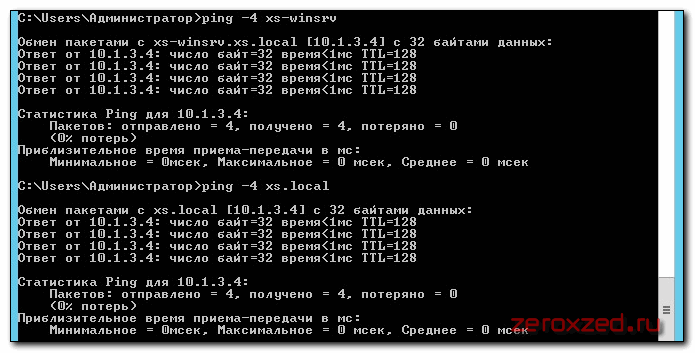

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv, который мы будем добавлять в домен:

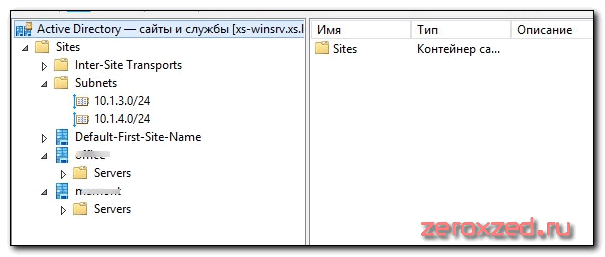

Дальше нам нужно на первом контроллере домена в оснастке Active-Directory — сайты и службы создать 2 подсети и 2 сайта, привязать к каждому сайту соответствующую ему подсеть:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Удаляем неисправный контроллер домена при помощи утилиты NTDSUTIL

Нередки ситуации, когда системному администратору приходится вручную удалять контроллер домена из Active Directory. Такие ситуации возникают при физическом выходе из строя севера с ролью контроллера домена или другой нештатной ситуации. Естественно, наиболее предпочтительно удалить контроллер домена при помощи команды DCPROMO (подробно DCPROMO и ее параметрах) Однако, что же делать, если контроллер домена недоступен (выключен, сломался, недоступен по сети)?

Естественно, нельзя просто удалить учетную запись контроллера домена при помощи оснастки Active Directory User and Computer.

Для ручного удаления контроллера домена из Active Directory подойдет утилита NTDSUTIL. NTDSUTIL – это утилита командной строки, которая предназначена для выполнения различных сложных операций с ActiveDirectory, в том числе процедур обслуживания, управления и модификации Active Directory. Я уже писал об использовании Ntdsutil для создания снимков (snapshot) Active Directory.

Сводка

В этой статье описывается сбой репликации Active Directory, вызванный откатом номера последовательности обновления (USN). Откат USN возникает при неправильном восстановлении или вклеии старой версии базы данных Active Directory.

При откате usN изменения объектов и атрибутов, которые происходят на одном контроллере домена, не реплицируется в другие контроллеры домена в лесу. Поскольку партнеры репликации считают, что у них есть дополнивая копия базы данных Active Directory, средства мониторинга и устранения неполадок, такие как Repadmin.exe, не сообщают об ошибках репликации.

Контроллеры домена журнал Directory Services Event 2095 в журнале событий Службы каталогов при обнаружении отката usN. Текст сообщения события направляет администраторов в эту статью, чтобы узнать о вариантах восстановления.

Пример записи журнала Event 2095

В следующих темах обсуждаются вопросы обнаружения и восстановления отката usN в контроллере домена на Windows сервере.

Деинсталяция резервного контроллера домена с ОС Windows Server 2008R2.

Резервный контроллер домена нужно вывести из домена и демонтировать виртуальную машину, потому что она постоянно зависает. Точнее зависает не она, о тот Linux на котором она установлена. Сервер в работе, к нему есть доступ. При корректной деинсталяции из домена удалятся все записи об этом контроллере и он ни где не будет фигурировать. Приступим.

В диспетчере удаляемого сервера, он называется WIN-SRV-ST, выбираем опцию – Удалить роли.

Откроется мастер удаления ролей. Читаем – нажимаем >>Далее.

В следующем окне можно увидеть список ролей сервера. С тех ролей, которые нужно удалить, снимаем галочки.

При убирании галочки с пункта Доменные службы Active Directory получаем сообщение: Удаление доменных служб Active Directory невозможно, пока сервер является контроллером домена.

Чтобы удалить AD DC необходимо удалить контроллер домена с помощью мастера установки доменных служб dcpromo.exe. Воспользуемся этой подсказкой.

Для запуска dcpromo пишем его в поисковой строке и запускаем из результатов поиска.

Запустится мастер установки доменных служб Active Directory. Нажимаем >> Далее.

Появившееся сообщение предупреждает о том, что сервер является хранителем глобального каталога.

Чтоб проверить, где еще хранится глобальный каталог переходим в диспетчере сервера по директориям >> Роли >> Доменные службы Active Directory >> Active Directory – сайты и службы >> Sites >> Default-First-Site-Name >>Servers.

По очереди выбираем доступные контроллеры домена, правой кнопкой мыши на NTDS Settings >> Свойства и смотрим, отмечена ли галочка напротив надписи – Глобальный каталог. В данном случае глобальный каталог хранится на всех DC, поэтому с деинсталируемого WIN-SRV-ST его можно удалять.

Возвращаемся к Мастеру dcpromo, нажимаем ОК >> Далее.

В следующем окне галочку не ставим. Наш контроллер домена не последний. >> Далее.

Начнутся проверки необходимости удаления компонентов.

Далее необходимо ввести пароль для новой учетной записи администратора на данном сервере.

Смотрим сводку, подтверждаем удаление нажав >> Далее.

В следующем окне можно отметить галочкой – Перезагрузка по завершении. Мастер выполнит работу и сервер перезагрузится.

После перезагрузки выполняем авторизацию с учетной записью Администратора и новым созданным паролем.

Снова запускаем мастер удаления ролей. Снимаем галочки с ролей: Доменные службы Active Directory и DNS-сервер. На сей раз ни каких предупреждений не появилось. Нажимаем >>Далее.

Подтверждаем удаление компонентов нажав >>Удалить.

Ожидаем, пока выполняется удаление.

Видим результаты удаления. Перезагружаем сервер.

После перезагрузки видим, что удаление прошло успешно.

В итоге роли и службы удалены, сервер больше не является контроллером домена. Виртуальную машину можно демонтировать.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Роли мастеров операций уровня леса

- Мастер схемы;

- Мастер именования доменов

Роль мастера схемы

«Схема Active Directory»– Видишь суслика?— Нет.— И я не вижу. А он есть!К.Ф. «ДМБ»«Администраторы схемы»«Схема Active Directory»NtdsutilfSMORoleOwner

Роль мастера именования доменов

- Добавление и удаление доменов. Во время выполнения такой операции как добавление или удаление дочернего домена средствами мастера установки Active Directory или утилиты командной строки, мастер установки обращается именно к мастеру именования доменов и запрашивает право на добавление или, соответственно, удаление последнего. Также мастер именования доменов отвечает за обеспечение того, чтобы домены в лесу владели уникальными NETBIOS-именами в пределах всего леса. Естественно, по вполне понятным причинам, в том случае, если мастер именования доменов будет недоступен, вы не сможете добавлять или удалять домены в лесу;

- Добавление и удаление перекрёстных ссылок. Как вы уже знаете, во время создания первого контроллера домена в лесу, в нем создаются разделы каталога схемы, конфигурации и домена. В это время, для каждого раздела каталогов в контейнере Partitions раздела конфигурации (CN=partitions,CN=configuration,DC=forestRootDomain) создаётся объект перекрёстных ссылок (класс crossRef). Объект перекрёстной ссылки определяет имя и расположение серверов, которые хранят каждый раздел каталога в лесу. При создании каждого последующего домена или раздела каталога приложений, инициируется создание объекта перекрёстных ссылок в контейнере Partitions.

- Добавление и удаление разделов каталогов приложений. Разделы каталогов приложений представляют собой специальные разделы, которые вы можете создавать на контроллерах домена Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2 для обеспечения хранилища динамических данных приложений LDAP. Если у вас лес работает на уровне Windows Server 2000, то в таком лесу все недоменные данные ограничиваются конфигурацией и данными схемы, которые реплицируются на все контроллеры домена в лесу. В лесу Windows Server 2003/2008 и 2008R2 разделы каталога приложений обеспечивают хранение специфических данных приложений на контроллере домена, которые могут быть воспроизведены на любом контроллере домена в лесу.

- Подтверждение инструкций переименования доменов. Последнее, выполняемое мастером именования доменов действие, является подтверждением инструкций переименования доменов. Обычно домены принято переименовывать при помощи специальной утилиты командной строки. Так вот, при использовании утилиты Rendom.exe, которая предназначена для переименования доменов, для того чтобы переименовать домен, утилита должна иметь доступ к мастеру именования доменов. Помимо вышеперечисленных возможностей, мастер именования доменов также отвечает за подтверждение инструкций переименования доменов. При запуске указанного средства, на контроллере домена с ролью мастера именования доменов, в атрибут msDS-UpdateScript объекта контейнера Partitions (CN=partitions,CN=configuration,DC=forestRootDomain) раздела каталогов Configuration записывается XML-сценарий, содержащий инструкции переименования доменов. Стоит помнить, что контейнер Partitions можно обновлять только на контроллере домена, который содержит роль мастера именования доменов. В дополнение к значению атрибута msDS-UpdateScript, утилита Rendom.exe записывает новое DNS-имя каждого переименованного домена в атрибут msDS-DnsRootAlias объекта перекрёстной ссылки (класс crossRef), соответствующего этому домену. Опять же, поскольку объект перекрёстной ссылки хранится в контейнере Partitrions, данный объект может обновляться только на контроллере домена с ролью мастера именования доменов. Изменённые данные атрибутов msDS-UpdateScript и msDS-DnsRootAlias реплицируются на все контроллеры домена в лесу.

«Active Directory – домены и доверие»Ntdsutil.exefSMORoleOwner