Введение

Наличие корзины на сетевых дисках является огромным преимуществом файлового сервера samba в сравнении с windows file server. Для меня удивительно, но до сих пор подобного функционала нет в windows, и скорее всего не будет. Там реализация сетевой корзины сделана на основе других, более сложных технологий. И не таких удобных.

За корзину, я готов самбе простить прочие неудобства, в сравнении с виндой. В некоторых случаях это является решающим преимуществом, которое склоняет чашу весов на выбор именно самбы в качестве сетевого хранилища файлов с совместным доступом.

Настраивается корзина достаточно просто. Есть некоторые моменты в процессе эксплуатации сервера. О них я расскажу отдельно. Данная статья будет написана на примере CentOS 7, но различий с другими системами нет. Все описанное без редактуры переносится на любой другой linux сервер, где используется samba.

В качестве примера настройки samba используется указанная статья. Далее я буду подразумевать,что сервер настроен по ней. Собственно, в моем примере так и будет.

Конфигурация развертывания

Диспетчер серверов начинает установку всех контроллеров домена со страницы Конфигурация развертывания. Оставшиеся параметры и обязательные поля меняются на этой и последующих страницах в зависимости от того, какая операция развертывания выбрана. например, при создании нового леса страница « параметры подготовки » не отображается, но при установке первого контроллера домена, который работает Windows Server 2012, в существующем лесу или домене.

На этой странице выполняются проверочные тесты, а затем часть проверок предварительных требований. например, при попытке установить первый Windows Server 2012 контроллер домена в лесу, имеющем функциональный уровень Windows 2000, на этой странице появится ошибка.

При создании нового леса отображаются следующие параметры.

-

При создании нового леса требуется указать имя корневого домена леса. Имя корневого домена леса не может быть одной меткой (например, должно быть «contoso.com» вместо «contoso»). Оно должно использовать разрешенные контексты именования домена DNS. Можно указать международное доменное имя (IDN). Дополнительные сведения о контекстах именования домена DNS см. в статье базы знаний .

-

Имена лесов Active Directory не должны совпадать с внешними именами DNS. Например, если URL-адрес DNS в Интернете — http://contoso.com , необходимо выбрать другое имя для внутреннего леса, чтобы избежать будущих проблем совместимости. Данное имя должно быть уникальным и достаточно редким для веб-трафика, например corp.contoso.com.

-

Вы должны входить в группу администраторов сервера, на котором нужно создать новый лес.

Дополнительные сведения о создании леса см. в разделе Установка нового леса Active Directory для Windows Server 2012 (уровень 200).

При создании нового домена отображаются следующие параметры.

Примечание

При создании нового домена дерева вместо имени родительского домена необходимо указать имя корневого домена леса, причем остальные страницы и параметры мастера остаются без изменений.

-

Чтобы перейти к родительскому домену или дереву Active Directory, необходимо нажать кнопку Выбрать или ввести имя допустимого родительского домена или дерева. Затем следует ввести имя нового домена в поле Новое имя домена.

-

Домен дерева: необходимо допустимое полное имя корневого домена, причем оно не может быть однокомпонентным и должно отвечать требованиям DNS-имени домена.

-

Дочерний домен: необходимо допустимое однокомпонентное имя дочернего домена, которое отвечает требованиям DNS-имени домена.

-

Мастер настройки доменных служб Active Directory запрашивает учетные данные домена, если текущие учетные данные не для этого домена. Для предоставления учетных данных необходимо нажать кнопку Изменить.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего объекта Active Directory или домена дерева для Windows Server 2012 (уровень 200).

При добавлении нового контроллера домена к существующему домену отображаются следующие параметры.

-

Чтобы перейти к домену, необходимо нажать кнопку Выбрать или указать допустимое имя домена.

-

При необходимости диспетчер серверов запрашивает действующие учетные данные. Для установления дополнительного контроллера домена требуется членство в группе администраторов домена.

кроме того, для установки первого контроллера домена, работающего Windows Server 2012 в лесу, требуются учетные данные, включающие членство в группах в группах Enterprise администраторы и администраторы схемы. Мастер настройки доменных служб Active Directory позднее выдает предупреждение, если у текущих учетных данных нет соответствующих разрешений или если они не включены в группы.

Дополнительные сведения о добавлении контроллера домена в существующий домен см. в разделе Установка реплики в контроллере домена Windows Server 2012 в существующем домене (уровень 200).

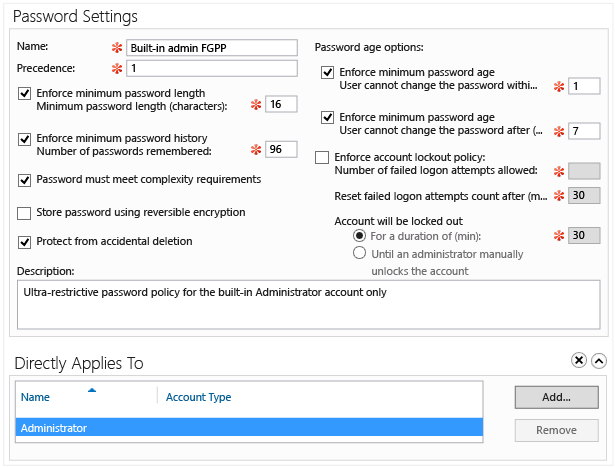

Детальная политика паролей в центре администрирования Active Directory

В Windows Server 2008 появилась детальная политика паролей, которая позволяет администраторам настроить несколько политик паролей и блокировки учетных записей в домене. Это решение позволило гибко управлять более или менее строгими правилами паролей на основе пользователей и групп. У него не было отдельного интерфейса управления, и администраторам приходилось настраивать его с помощью средства Ldp.exe или Adsiedit.msc. В Windows Server 2008 R2 появился модуль Active Directory для Windows PowerShell, который позволил администраторам использовать интерфейс командной строки для управления детальной политикой паролей.

В Windows Server 2012 реализован графический интерфейс для настройки детальной политики паролей. Центр администрирования Active Directory теперь является отправной точкой упрощенного управления детальной политикой паролей для всех администраторов.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

Управление группами

В следующих разделах подробно описаны действия по управлению группами.

Создание группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- sam_name имя SAM, которое является уникальным именем учетной записи SAM для этой группы (например, операторов).

- Да | не указывает, является ли группа безопасности (да) или группа рассылки (нет).

- l | g | указывает область группы, которая необходимо добавить (домен локальный , глобальный , или универсальный ).

Если домен, в котором создается группа, настроен на функциональный уровень домена Windows 2000 смешанных, можно выбрать только группы безопасности с локальными областями домена или глобальными областями.

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о группе, в командной подсказке введите .

Добавление участника в группу

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- member_dn указывает отличительное имя объекта, которое необходимо добавить в группу.

Помимо пользователей и компьютеров, группа может содержать контакты и другие группы.

Чтобы просмотреть полный синтаксис для этой команды, а также получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей и группах, в командной подсказке введите .

Преобразование группы в другой тип группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, для которого необходимо изменить тип группы.

- {Да|no} указывает, что тип группы задан группе безопасности (да) или группе рассылки (нет).

Чтобы преобразовать группу, функциональность домена должна быть Windows 2000 Native или выше. Вы не можете преобразовать группы, если функциональность домена установлена Windows 2000 Mixed.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Изменение области группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительные имена группового объекта, на который будет изменена область.

- l|g|u указывает область, в которую должна быть задана группа (локализованная, глобальная или универсальная). Если домен по-прежнему Windows 2000 смешанный, универсальная область не поддерживается. Кроме того, невозможно преобразовать локализованную группу домена в глобальную группу или наоборот.

Примечание

Диапазоны групп можно изменять только в том случае, если функциональный уровень домена установлен Windows 2000 родных или более высоких уровней.

Удаление группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

В group_dn указывается имя удаляемого объекта группы.

Примечание

Если удалить группу, группа будет удалена навсегда.

По умолчанию локальные группы, автоматически предоставляемые в контроллерах доменов, которые работают Windows Server 2003, например администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы доменов и пользователи доменов, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке организационных подразделений.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск групп, в которых пользователь является участником

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В user_dn указывается имя объекта пользователя, для которого необходимо отобразить членство в группе.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Причина

Эти проблемы могут возникнуть, если сервер DC или глобального каталога отключен дольше, чем значение атрибута Tombstone-Lifetime объектов пользователя.

Дополнительные сведения о атрибуте Tombstone-Lifetime см. в

Атрибут Tombstone-Lifetime определяет количество дней, прежде чем удаленный объект удаляется из служб каталога. Это помогает удалить объекты с реплицируемых серверов и не допустить повторного восстановления удаленных объектов. Значение по умолчанию составляет 180 дней. После этого active Directory больше не должен помнить об изменении.

Если сервер dc или глобальный сервер каталогов находится в автономном режиме дольше значения атрибута Tombstone-Lifetime, его копия Active Directory (или глобальный каталог) может содержать объекты, удаленные на других DCs. Однако другие DCs больше не помнят, что объекты были удалены. При подвозе автономного dc online он синхронизирует свою копию Active Directory с остальным доменом. Так как сведения об удалениях были удалены, dc реплицирует затронутые объекты (которые называются устаревшими объектами) обратно в остальной домен.

В общем случае AD DS использует модель репликации с свободной последовательностью, в которой одни контексты имен (также известные как разделы каталогов) читают или записывают, а другие — только для чтения. Когда dc получает реплицированный объект, который принадлежит контексту именования чтения и записи, и этот объект еще не существует в локальной копии дерева сведений каталога (DIT), dc создает объект. По мере того как продолжается процесс репликации, объект появляется на всех DCs в домене.

DCs и серверы глобального каталога также могут использовать строгую модель последовательности репликации. В соответствии с этой моделью, когда dc получает реплицированный объект, который еще не существует в локальном DIT, DC прекращает прием или отправку реплицируемых данных и событий журналов, таких как Event ID 1084, «Нет такого объекта на сервере». Дополнительные сведения о строгой последовательности репликации, в том числе об обстоятельствах, при которых DCs могут использовать эту модель по умолчанию, см. в статье KB 910205,Сведения о затянувшихся объектах в лесу Windows Server Active Directory.

Дополнительные сведения о проблемах с надгробием см. в книге KB216993 Useful shelf life of a system-state backup of Active Directory.

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут

Необходимо обратить внимание на сообщения и, по возможности, решить проблемы

Что не делает Infrastructure Master

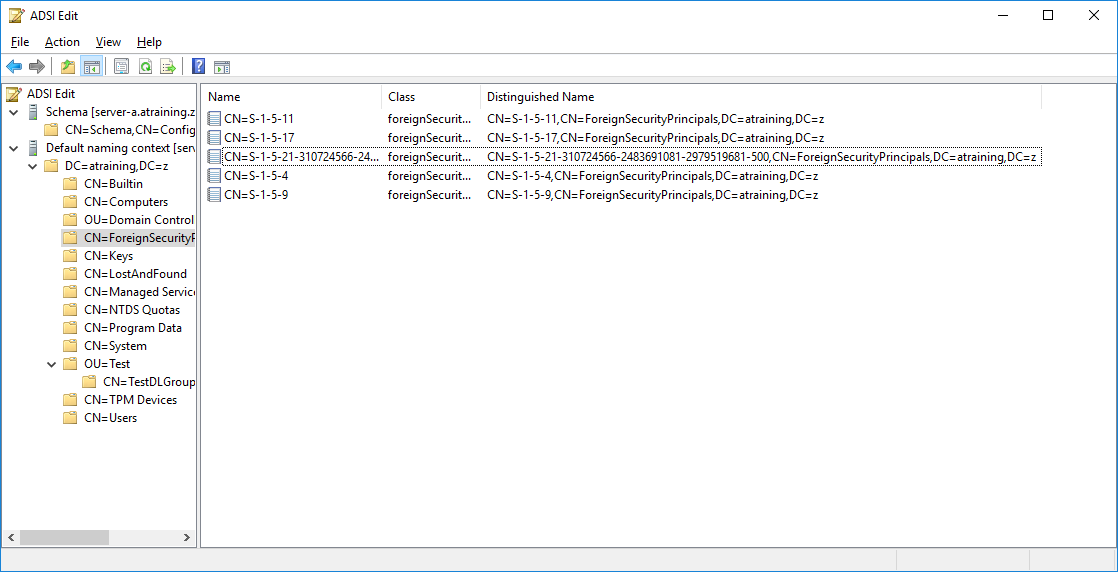

Ситуация с “Мы в домене A добавили в группу учётку из домена B, нашего же леса – подробная информация про неё есть на любом GC в нашем лесу, а мы лишь сделали у себя ссылочку, создав phantom object”, в которой в каждом домене и нужен Infrastructure Master, чтобы как-то централизовать вопрос обновления таблички этих phantom object’ов рассмотрена – но есть ситуация сложнее. Когда “Мы в домене A добавили в группу учётку из домена B, который вообще в другом лесу”.

В этом случае Infrastructure Master не работает, работает другой механизм. Он для начала “легализует” этого FPO (foreign principal object) в вашем домене, путём добавления объекта в контейнер :

Контейнер CN=ForeignSecurityPrincipals, в котором создаются записи про каждого security principal не из нашего леса Active Directory(кликните для увеличения до 1118 px на 572 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Контейнер CN=ForeignSecurityPrincipals, в котором создаются записи про каждого security principal не из нашего леса Active Directory(кликните для увеличения до 1118 px на 572 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

(Хорошо видно, что запись про “зарегистрированного в нашем домене иностранца” состоит из его SID’а в оригинальном домене и DN-суффикса контейнера ) – а после в локальную группу уже будет добавляться ссылка на эту запись.

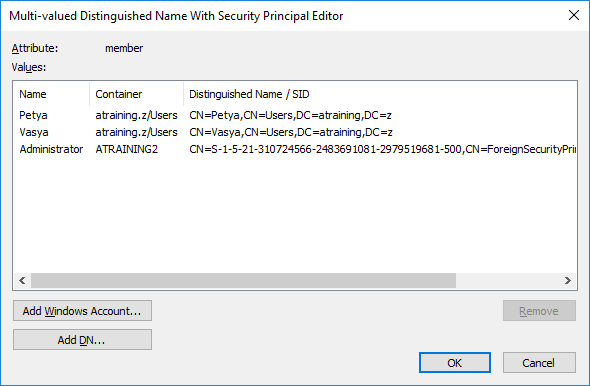

Вот так выглядит ситуация “В группу в домене добавили местных пользователей и , а также учётку из доверенного леса :

Чужой среди своих(кликните для увеличения до 590 px на 386 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Чужой среди своих(кликните для увеличения до 590 px на 386 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Говоря проще, всё будет привязано к SID’у этого security principal’а на момент добавления, и изменения (например, переименование) отслеживаться будут, но не FSMO-ролью Infrastructure Master.

Ну, а теперь, так как с функционалом разобрались, и единственную настройку тоже увидели, перейдём к типовым вопросам по FSMO-ролям.

Вирус в RECYCLE BIN на флешках и внешних жёстких дисках

Помните, что данная системная директория должна находится только в корневых каталогах системного и локальных дисков. Злоумышленники нередко используют каталог «RECYCLE.BIN» в качестве хранилища вредоносного содержимого, поэтому если вы обнаружите папку с таким названием на съёмном носителе, стоит проверить её содержимое с помощью антивирусного ПО на наличие вирусов и троянов.

Теперь вы разобрались, для чего нужна данная папка, насколько она важна в системе и чем полезна. Если остались вопросы по теме, запишите их в комментарии, воспользовавшись удобной формой комментариев ниже. Не забывайте оставить оценку и поделиться своим мнением.

Поиск Active Directory

В следующих разделах подробно описаны действия по поиску Active Directory.

Поиск учетной записи пользователя

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в онлайн-справке для команды d.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск контакта

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в интерактивной справке для команды пользователей dsquery.

Поиск группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в интерактивной справке для команды пользователей dsquery.

По умолчанию локальные группы, автоматически предоставляемые в контроллерах доменов, которые работают Windows Server 2003, например администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы доменов и пользователи доменов, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке организационных подразделений.

Поиск учетной записи компьютера

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Имя указывает имя компьютера, которое ищет команда. Эта команда ищет компьютеры, чьи атрибуты имени (значение атрибута CN) совпадают.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в справке по интернету.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск контроллера домена

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Существует несколько атрибутов сервера, которые можно искать с помощью этой команды. Список параметров см. в справке

Выполните настраиваемый поиск

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Существует несколько атрибутов, которые можно искать с помощью этой команды. Дополнительные сведения об поисках по LDAP см. в Windows Набор ресурсов Server 2003.

Windows Server 2008

Поддерживаемые операционные системы контроллера домена:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Функции режима работы леса Windows Server 2008

Этот режим работы предоставляет все функции, доступные при режиме работы леса Windows Server 2003, но не имеет дополнительных функций.

Функции режима работы домена Windows Server 2008

- Доступны все функции AD DS по умолчанию, все функции из режима работы домена Windows Server 2003, а также:

-

Поддержка репликации распределенной файловой системы (DFS) для системного тома Windows Server 2003 (SYSVOL).

Поддержка репликации DFS обеспечивает более надежную и управляемую репликацию содержимого SYSVOL.

Примечание

Начиная с Windows Server 2012 R2, служба репликации файлов (FRS) не рекомендуется к использованию. Для нового домена, созданного на контроллере домена под управлением Windows Server 2012 R2 (не ниже), должен быть установлен режим работы домена Windows Server 2008 или выше. -

Пространства имен DFS на основе домена, работающие в режиме Windows Server 2008, включая поддержку перечисления на основе доступа и повышенную масштабируемость. Для пространств имен на основе домена в режиме Windows Server 2008 также требуется, чтобы лес использовал режим работы леса Windows Server 2003. Дополнительные сведения см. в статье Choose a Namespace Type (Выбор типа пространства имен).

-

Поддержка алгоритма AES (AES 128 и AES 256) для протокола Kerberos. Чтобы TGT выдавался с помощью AES, режим работы домена должен быть Windows Server 2008 или выше, а пароль домена необходимо изменить.

Дополнительные сведения см. в статье Kerberos Enhancements (Дополнительные возможности Kerberos).

Примечание

При повышении режима работы домена до Windows Server 2008 или выше на контроллере домена могут возникать ошибки проверки подлинности, если он уже выполнил репликацию изменения DFL, но еще не обновил пароль KRBTGT. В данном случае при перезапуске службы KDC на контроллере домена будет запущено обновление нового пароля KRBTGT в памяти и устранены связанные ошибки проверки подлинности. -

В данных о последнем интерактивном входе в систему приведены следующие сведения:

- Общее количество неудачных попыток входа на сервер Windows Server 2008, присоединенный к домену, или рабочую станцию Windows Vista.

- Общее количество неудачных попыток входа после удачного входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней неудачной попытки входа на Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней удачной попытки входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

-

Детальные политики паролей позволяют задавать политики паролей и политики блокирования учетных записей для пользователей и глобальных групп безопасности в домене. Дополнительные сведения см. в статье AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide (Пошаговое руководство по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory).

-

Личные виртуальные рабочие столы

Чтобы использовать добавленные функции, предоставляемые на вкладке «Личный виртуальный рабочий стол» в диалоговом окне User Account Properties (Свойства учетной записи пользователя) в оснастке «Пользователи и компьютеры Active Directory», схема AD DS должна быть расширена для Windows Server 2008 R2 (версия объекта схемы = 47). Дополнительные сведения см. в статье Deploying Personal Virtual Desktops by Using RemoteApp and Desktop Connection Step-by-Step Guide (Пошаговое руководство по развертыванию личных виртуальных рабочих столов с помощью подключения к удаленным рабочим столам и приложениям RemoteApp).

-