Как соотносятся SMB и Samba

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Начиная с четвёртой версии, разработка которой велась почти 10 лет, Samba может выступать в роли контроллера домена и сервиса Active Directory, совместимого с реализацией Windows 2000, и способна обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 10.

Samba работает на большинстве Unix-подобных систем, таких как Linux, POSIX-совместимых Solaris и Mac OS X Server, на различных вариантах BSD; в OS/2 портирован Samba-клиент, являющийся плагином к виртуальной файловой системе NetDrive. Samba включена практически во все дистрибутивы Linux (из Википедии).

Предварительные требования

Требования по администрированию

- Для администрирования перенаправления папок вам потребуется войти в систему в качестве члена группы безопасности «Администраторы домена», «Администраторы предприятия» или «Владельцы-создатели групповой политики».

- Необходим компьютер с установленными инструментами «Управление групповыми политиками» и «Центр администрирования Active Directory».

Требования к файловому серверу

Файловый сервер — это компьютер, на котором размещены перенаправляемые папки.

Взаимодействие со службами удаленных рабочих столов

От вашей конфигурации удаленного доступа зависит настройка файлового сервера, общих файловых ресурсов и политик. Если на файловом сервере также размещаются службы удаленных рабочих столов, некоторые этапы развертывания будут отличаться.

- Нет необходимости создавать группу безопасности для пользователей перенаправления папок.

- Для общего файлового ресурса, в котором размещаются перенаправляемые папки, необходимо настроить другие разрешения.

- Требуется заранее создать папки для новых пользователей и задать для этих папок определенные разрешения.

Важно!

Большинство процедур, описанных в этом разделе далее, относятся к обеим конфигурациям. Если действие относится строго к какой-то одной из них, это будет специально оговорено.

Ограничение доступа

Внесите на файловом сервере следующие изменения в соответствии с вашей конфигурацией.

- Все конфигурации. Предоставьте административный доступ к файловому серверу только ИТ-администраторам, которые должны иметь соответствующие полномочия. Процедура на следующем шаге описывает настройку доступа для отдельных общих ресурсов.

- Серверы без дополнительного размещения служб удаленных рабочих столов. Если на вашем файловом сервере дополнительно не размещаются службы удаленных рабочих столов, отключите на нем соответствующую службу termserv.

Взаимодействие с другими функциями хранилища

Чтобы перенаправление папок и автономные файлы корректно взаимодействовали с другими функциями хранилища, проверьте следующие настройки.

- Если общая папка использует пространства имен DFS, у папок DFS (ссылок) должен быть один целевой объект, чтобы избежать конфликтов серверов при изменении настроек пользователем.

- Если общая папка использует репликацию DFS для копирования данных на другой сервер, пользователи должны иметь доступ лишь к исходному серверу, чтобы избежать конфликтов при изменении параметров серверов.

- При использовании кластеризованной общей папки устраните непрерывную доступность в общей папке, чтобы избежать проблем с производительностью при перенаправлении папок и использовании автономных файлов. Кроме того, когда пользователь теряет доступ к постоянно доступному общему файловому ресурсу, может пройти 3–6 минут, прежде чем автономные файлы перейдут в автономный режим. Это может вызвать недовольство их пользователей, еще не переключенных на постоянный автономный режим.

Требования к клиенту

- На клиентских компьютерах должна работать ОС Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008.

- Компьютеры клиентов должны быть присоединены к управляемому вами домену для доменных служб Active Directory (AD DS).

- На клиентских компьютерах должны быть процессоры x64 или x86. Перенаправление папок не поддерживается на компьютерах с процессорами ARM.

Примечание

Некоторые новые возможности перенаправления папок предусматривают дополнительные требования к клиентскому компьютеру и Active Directory. Дополнительные сведения см. в статьях Deploy primary computers (Развертывание основных компьютеров), Disable Offline Files on folders (Отключение функции «Автономные файлы» в папках), Enable Always Offline mode (Включение постоянного автономного режима) и Enable optimized folder moving (Включение оптимизированного перемещения папок).

Настройка параметра политики аудита для контроллера домена

По умолчанию аудит отключен. Для контроллеров домена для всех контроллеров домена настроен параметр политики аудита. Чтобы проверять события, происходящие на контроллерах домена, настройте параметр политики аудита, который применяется ко всем контроллерам домена в объекте неместной групповой политики (GPO) для домена. Вы можете получить доступ к этому параметру политики через подразделение контроллеров домена. Чтобы аудит доступа пользователей к объектам Active Directory, настройте категорию событий доступа к службам аудита в параметре политики аудита.

Примечание

- Необходимо предоставить пользователю Управление аудитом и журналом безопасности право на компьютер, на котором необходимо либо настроить параметр политики аудита, либо просмотреть журнал аудита. По умолчанию Windows Server 2003 предоставляет эти права группе администраторов.

- Файлы и папки, которые необходимо проверять, должны быть в томах файловой Windows NT Microsoft (NTFS).

Настройка параметра политики аудита для контроллера домена:

-

Выберите > инструменты > администрирования Начните программы, а затем выберите пользователей и компьютеров Active Directory.

-

В меню Просмотр выберите расширенные функции.

-

Правой кнопкой мыши контроллеры домена, а затем выберите свойства.

-

Выберите вкладку Групповой политики, выберите политику контроллера домена по умолчанию, а затем выберите Изменить.

-

Выберите конфигурацию компьютера, дважды щелкните Windows Параметры, дважды щелкните Параметры безопасности, дважды щелкните местные политики, а затем дважды щелкните политику аудита.

-

В правой области щелкните правой кнопкой мыши доступ к службам аудита и выберите свойства.

-

Выберите Определение этих Параметры политики, а затем выберите один или оба следующих флажка:

- Успех. Выберите этот контрольный ящик для аудита успешных попыток для категории событий.

- Отказ. Выберите этот контрольный ящик для аудита неудачных попыток для категории событий.

-

Щелкните правой кнопкой мыши любую другую категорию событий, которую необходимо аудит, а затем выберите Свойства.

-

Нажмите OK.

-

Изменения, внесенные в параметр политики аудита на компьютере, вступает в силу только при распространении или применении параметра политики на компьютере. Выполните любой из следующих действий по инициации распространения политики:

- Введите в командной подсказке и нажмите кнопку ENTER.

- Подождите автоматического распространения политики, которое происходит через регулярные интервалы, которые можно настроить. По умолчанию распространение политики происходит каждые пять минут.

-

Откройте журнал Безопасности, чтобы просмотреть зарегистрированные события.

Примечание

Если вы домен или администратор предприятия, вы можете включить аудит безопасности рабочих станций, серверов членов и контроллеров домена удаленно.

Аудит доступа к файлам и папкам Windows на примере Windows server 2012R2

Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой – чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

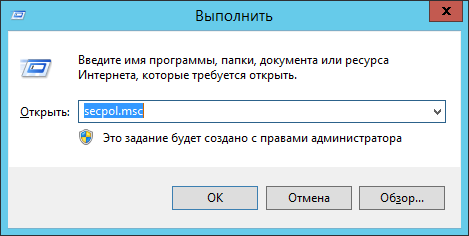

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

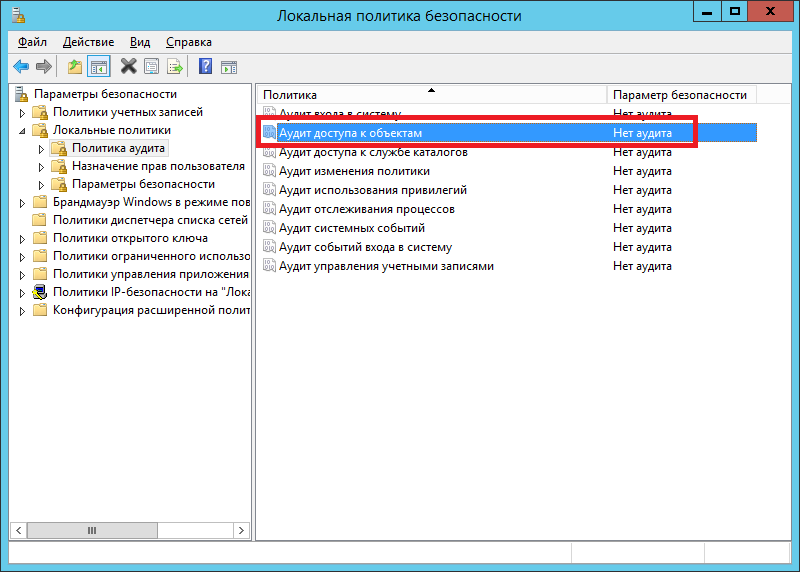

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” – “Политика аудита”.

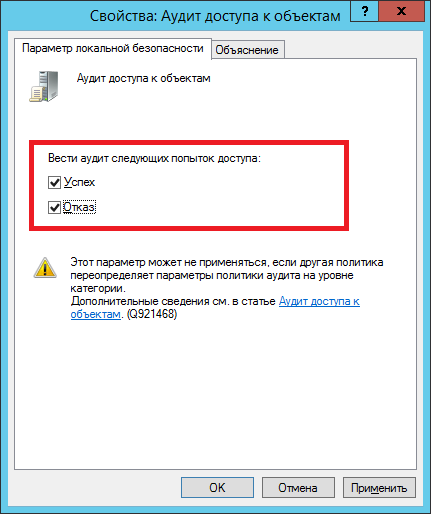

Далее необходимо выбрать необходимую нам политику – в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться – “Успех” (разрешение на операцию получено) и/или “Отказ” – запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов – в нашем случае файлов и папок.

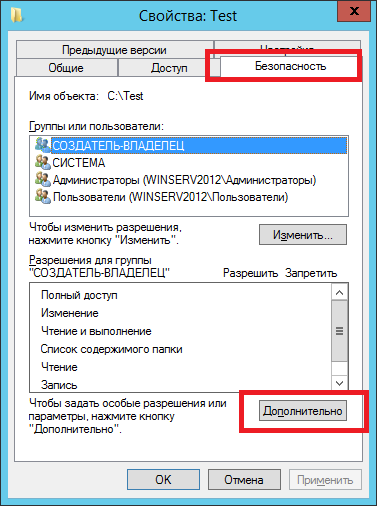

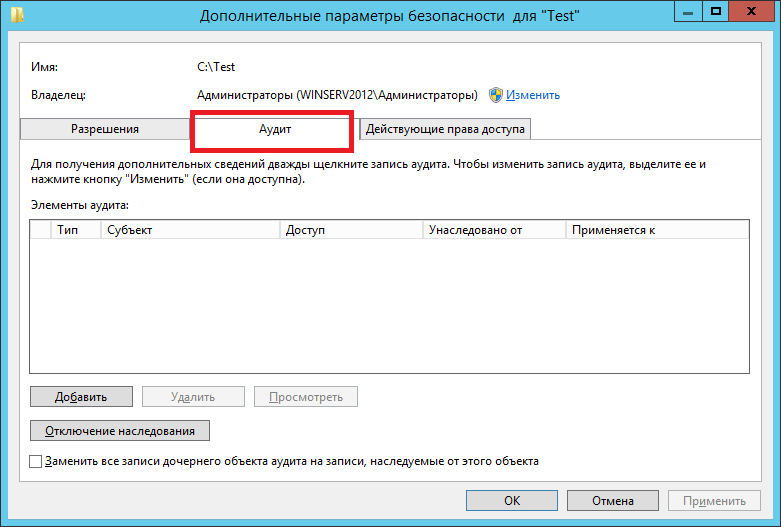

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

Нажимаем “Добавить” и начинаем настраивать аудит.

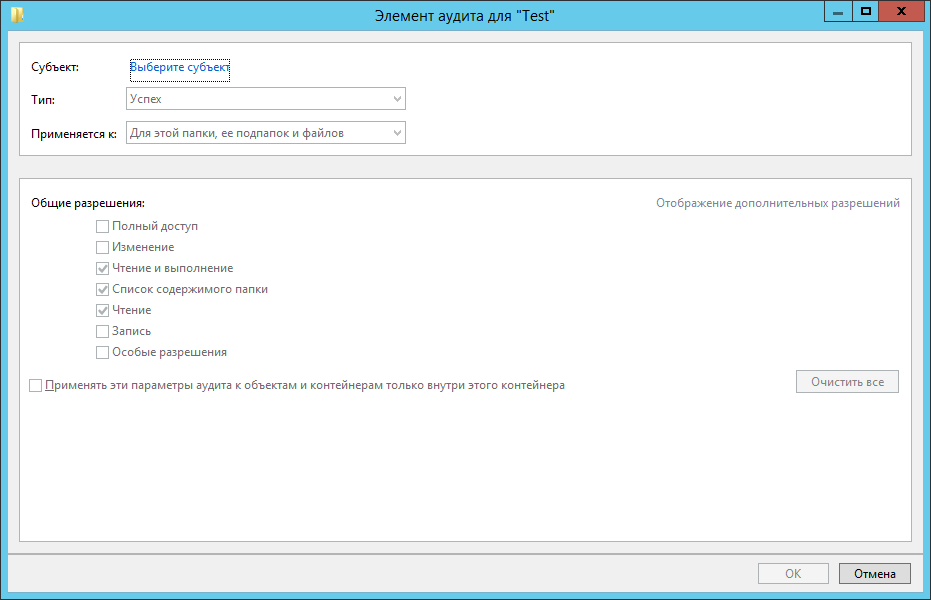

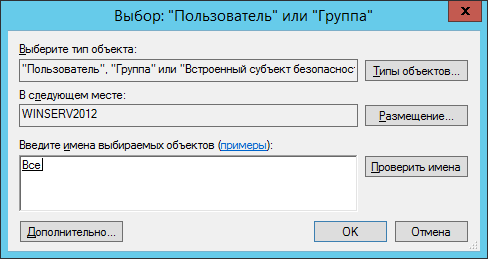

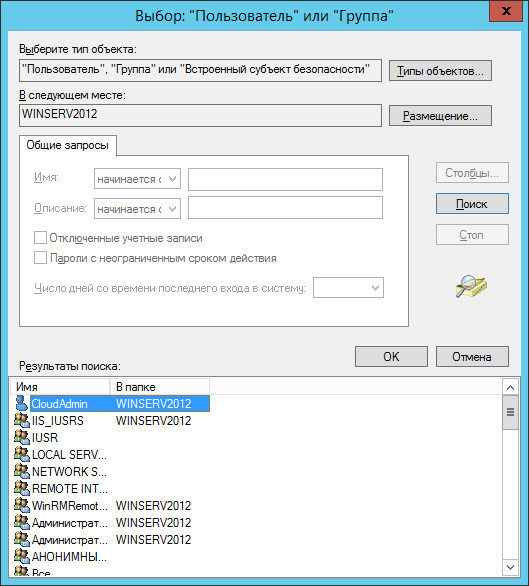

Сначала выбираем субъект – это чьи действия будут аудироваться (записываться в журнал аудита).

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

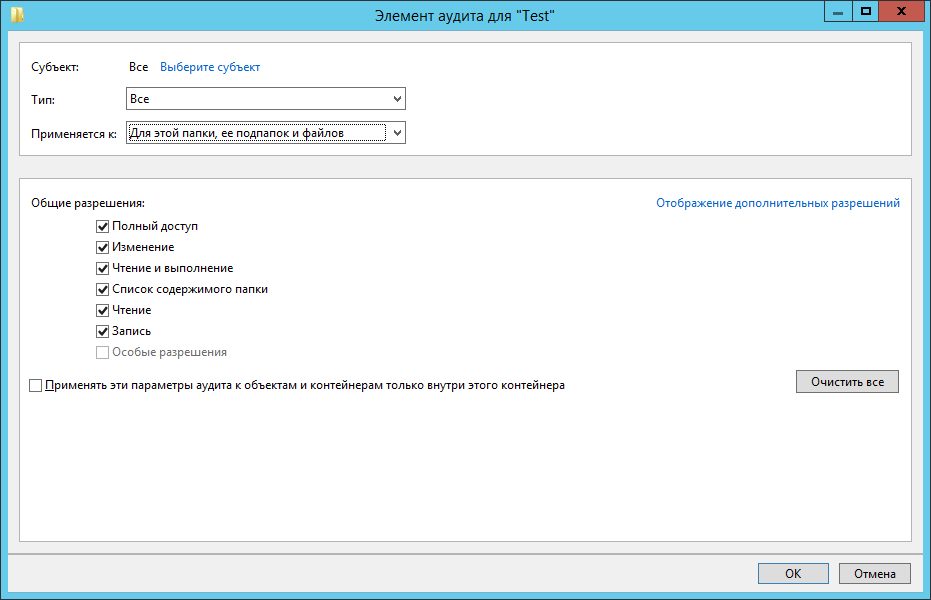

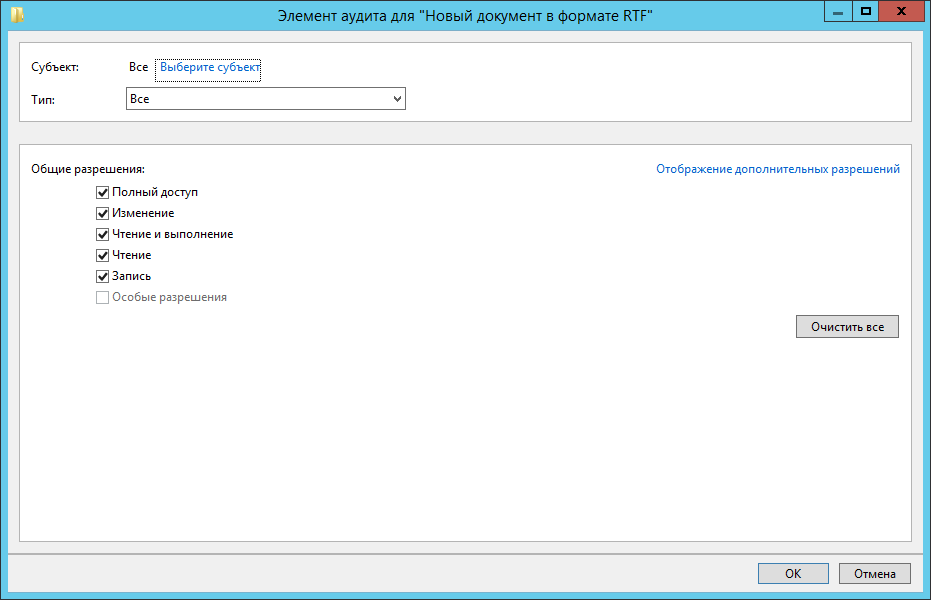

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок – только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

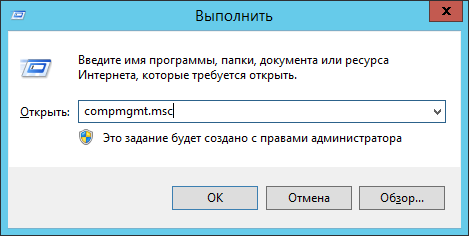

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

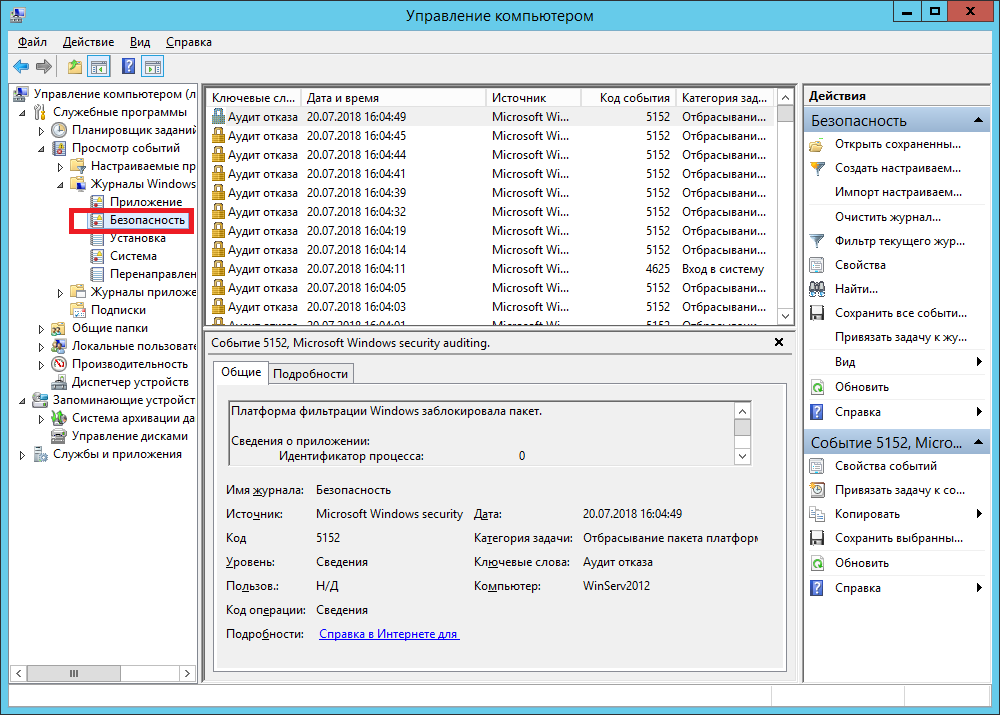

В дереве слева выбрать “Просмотр событий” – “Журналы Windows” – “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете. Например события аудита можно посмотреть здесь.

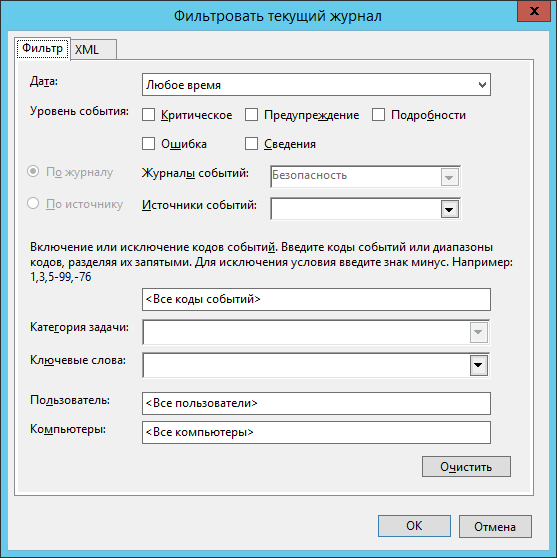

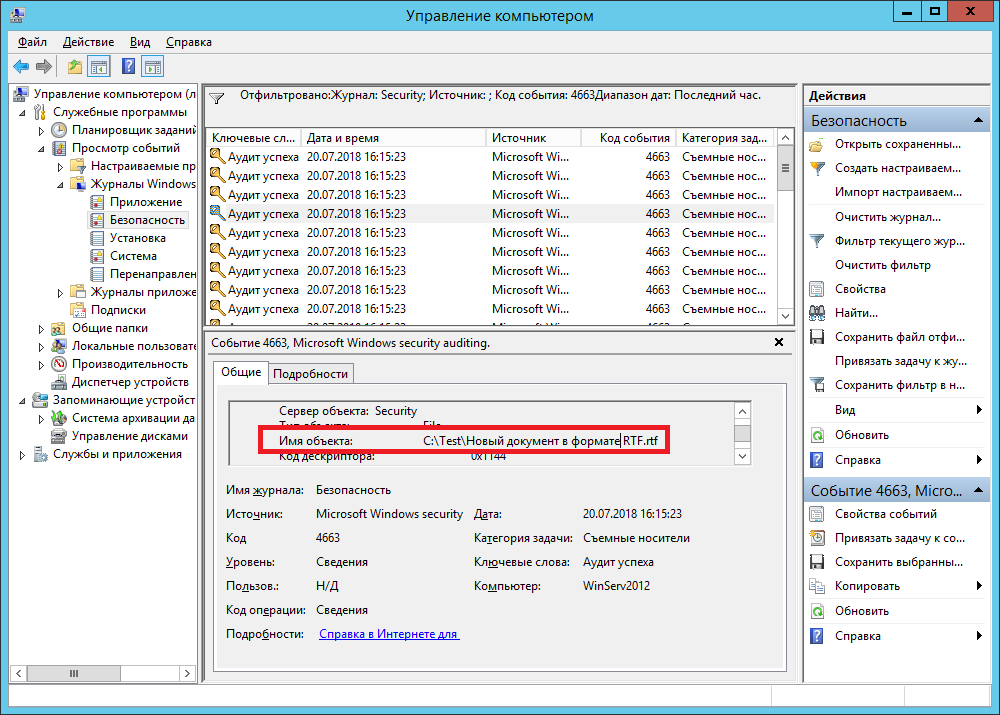

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 – получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа – системы мониторинга, скрипты и т.д.

Вручную можно, например, задать например такой фильтр:

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.

Способ 1. Изменение владельца с использованием графического интерфейса Windows

- Откройте проводник (редактор реестра) и перейдите к папке/файлу/разделу реестра, к которому необходимо получить доступ.

-

Изменение владельца файла или папки в Windows 10/8.1/8

- Нажмите правую кнопку мыши и выберите в контекстном меню Свойства

- Перейдите на вкладку Безопасность

- Нажмите кнопку Дополнительно

- Нажмите ссылку Изменить вверху окна параметров безопасности.

-

После нажатия ссылки для изменения владельца вы увидите стандартное диалоговое окно выбора пользователя. Напечатайте в поле ‘Имена выбираемых объектов’ имя своей учетной записи или название группы Администраторы. Если вы не знаете точно как написать, то нажмите в окне выбора пользователя кнопку Дополнительно, а в следующем кнопку Поиск. Выберите группу Администраторы (или свою учетную запись) и нажмите кнопку OK.

Если вы меняете владельца папки, то по умолчанию будет изменен владелец только этой папки, но не вложенных в нее папок и файлов. Для того, чтобы заменить владельца всех дочерних объектов папки, установите флажок на параметре «Заменить владельца подконтейнеров и объектов».

После того как вы нажмете кнопку OK для изменения владельца папки, может быть показано предупреждение об отсутствии разрешений для вашей учетной записи. Нажмите кнопку Да для получения полного доступа к объекту.

-

Изменение владельца файла или папки в Windows 7/Vista

- Выполните шаги

- Перейдите на вкладку Владелец и нажмите кнопку Изменить

-

Группа Администраторы и текущая учетная запись будут доступны для выбора в основном окне. Если их нет, то нажмите кнопку ‘Другие пользователи и группы’ и добавьте пользователя или группу так же как описано выше для Windows 10/8 на шаге

Если вы меняете владельца папки, то по умолчанию будет изменен владелец только этой папки, но не вложенных в нее папок и файлов. Для того, чтобы заменить владельца всех дочерних объектов папки, установите флажок на параметре «Заменить владельца подконтейнеров и объектов».

После того как вы нажмете кнопку OK для изменения владельца папки, может быть показано предупреждение об отсутствии разрешений для вашей учетной записи. Нажмите кнопку Да для получения полного доступа к объекту.

-

- Нажмите правую кнопку мыши на подразделе реестра (в левой части редактора реестра) и выберите пункт Разрешения

- Нажмите кнопку Дополнительно

- Если вы используете Windows 10 или 8, выполните шаги и инструкции изменения владельца файлов и папок

Если вы используете Windows 7 или Vista, выполните шаги и инструкции изменения владельца файлов и папок

-

Установка разрешений объекта для учетной записи

- На вкладке Безопасность нажмите кнопку Изменить под списком пользователей и групп

- Нажмите кнопку Добавить

- Введите имя своей учетной записи и нажмите ОК

Если вы не знаете точно как написать, то нажмите в окне выбора пользователя кнопку Дополнительно, а в следующем кнопку Поиск. Выберите свою учетную запись и нажмите кнопку OK.

- Установите необходимые разрешения. Если установить разрешение Полный доступ, то вы автоматически получаете все перечисленные ниже

Анализ журнальных файлов: утилита aureport

$ sudo aureport Summary Report ====================== Range of time in logs: 07/31/2015 14:04:23.870 - 08/04/2015 09:37:13.200 Selected time for report: 07/31/2015 14:04:23 - 08/04/2015 09:37:13.200 Number of changes in configuration: 0 Number of changes to accounts, groups, or roles: 3 Number of logins: 0 Number of failed logins: 0 Number of authentications: 0 Number of failed authentications: 61205 Number of users: 2 Number of terminals: 5 Number of host names: 73 Number of executables: 6 Number of files: 0 Number of AVC's: 0 Number of MAC events: 0 Number of failed syscalls: 0 Number of anomaly events: 0 Number of responses to anomaly events: 0 Number of crypto events: 0 Number of keys: 0 Number of process IDs: 17858 Number of events: 61870

$ sudo aureport -s Syscall Report ======================================= # date time syscall pid comm auid event ======================================= 1. 08/03/2015 15:45:03 313 10285 modprobe -1 52501 2. 08/03/2015 15:45:03 313 10290 modprobe -1 52502 3. 08/03/2015 15:45:03 54 10296 iptables -1 52503 4. 08/03/2015 15:45:03 54 10302 iptables -1 52504 5. 08/03/2015 15:45:03 54 10305 iptables -1 52505 6. 08/03/2015 15:45:03 54 10313 iptables -1 52506 7. 08/03/2015 15:45:03 54 10325 iptables -1 52507 8. 08/03/2015 15:45:03 54 10329 iptables -1 52508 9. 08/03/2015 15:45:03 54 10343 iptables -1 52509 10.08/03/2015 15:45:03 54 10345 iptables -1 52510 11.08/03/2015 15:45:03 54 10349 iptables -1 52511

$ sudo aureport -au Authentication Report ============================================ # date time acct host term exe success event ============================================ 1. 08/31/2015 18:00:19 ubnt static-166-6-249-80.stalowa.pilicka.pl ssh /usr/sbin/sshd no 333 2. 08/31/2015 18:01:38 root 59.63.188.31 ssh /usr/sbin/sshd no 334 3. 08/31/2015 18:01:41 root 59.63.188.31 ssh /usr/sbin/sshd no 335 4. 08/31/2015 18:01:45 root 59.63.188.31 ssh /usr/sbin/sshd no 336 5. 08/31/2015 18:01:53 root 59.63.188.31 ssh /usr/sbin/sshd no 337 6. 08/31/2015 18:01:57 root 59.63.188.31 ssh /usr/sbin/sshd no 338 7. 08/31/2015 18:01:59 root 59.63.188.31 ssh /usr/sbin/sshd no 339

$ sudo aureport -s --start 07/31/15 12:00 --end 07/31/15 13:00

- now — текущий момент;

- yesterday — вчерашнее сутки;

- recent — 10 минут назад;

- this-week (или this-month, this-year) — текущая неделя (месяц, год).

$ id user uid=1000(user) gid=1000(andrei) groups=1000(andrei),27(sudo)

$ sudo ausearch -ui 1000 --interpret

Как правильно расшарить папку в windows server 2008 r2

Вопрос

Доброго времени суток.

Будьте добры, расскажите пошагово, как можно сделать общий полный доступ к папке на Windows Server 2008 Standart 32 чтобы на нее могли заходить кто угодно, из под какой угодно учетной записи, независимо с каким паролем. Все попытки до этого были не совсем удовлетворительными. То вообще не заходит, то заходит, но просит имя пользователя и пароль.

Заранее благодарен за нормальный ответ.

Ответы

Если пользователи подключаются к общим папкам сервера, то роли файлового сервера достаточно. Но при этом получится, что запросы к базам данных “Гаранта” и “Консультанта” будут обрабатывать через сеть клиентские машины. Это заметно уменьшит скорость получения ответа от соответствующей программы, но зато для такого режима работы уже всё есть.Если клиентских машин 2-3, то этот вариант оптимальный.Если клиентских машин 4-6, то это пограничное состояние. Можно использовать файловый сервер и общие папки, а можно запустить службу терминалов, но за неё надо доплачивать.Если клиентских машин больше, то предпочтительнее доплатить за лицензии терминальной службы.

Как правило сервер значительно мощнее клиентских машин и с работой справляется быстрее. При работе в терминальной сессии вся работа по выборке данных из базы происходит на сервере, а клиенту на монитор пересылается только результирующая картинка. При этом клиентская машина может быть очень старой и слабой, лишь бы в сети работала. На скорость работы с программой она влияет.

Служба терминалов в демонстрационном, но полноценном режиме работает 120 дней. После этого она блокируется. Дальше надо платить.Для пробы можно разрешить работу с “Удалённым рабочим столом”. Это практически та же служба терминалов но только для 2 пользователей. Здесь ограничений по срокам нет никаких. Запусти попробуй, если понравится, установливай роль “Службы терминалов”.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Усиление цифровой обороны

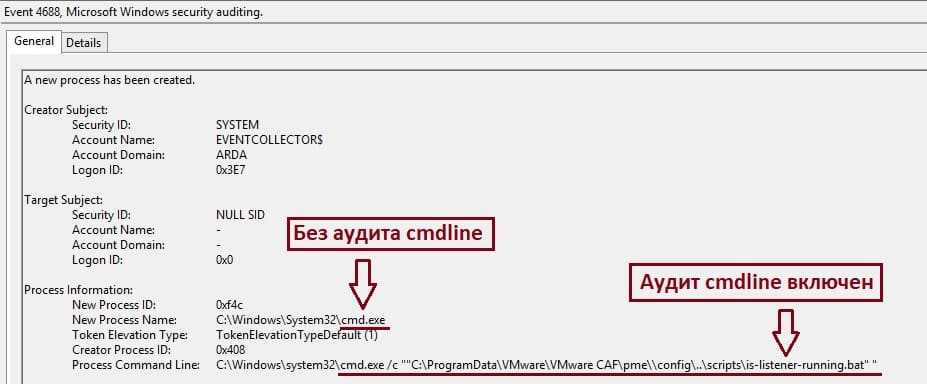

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

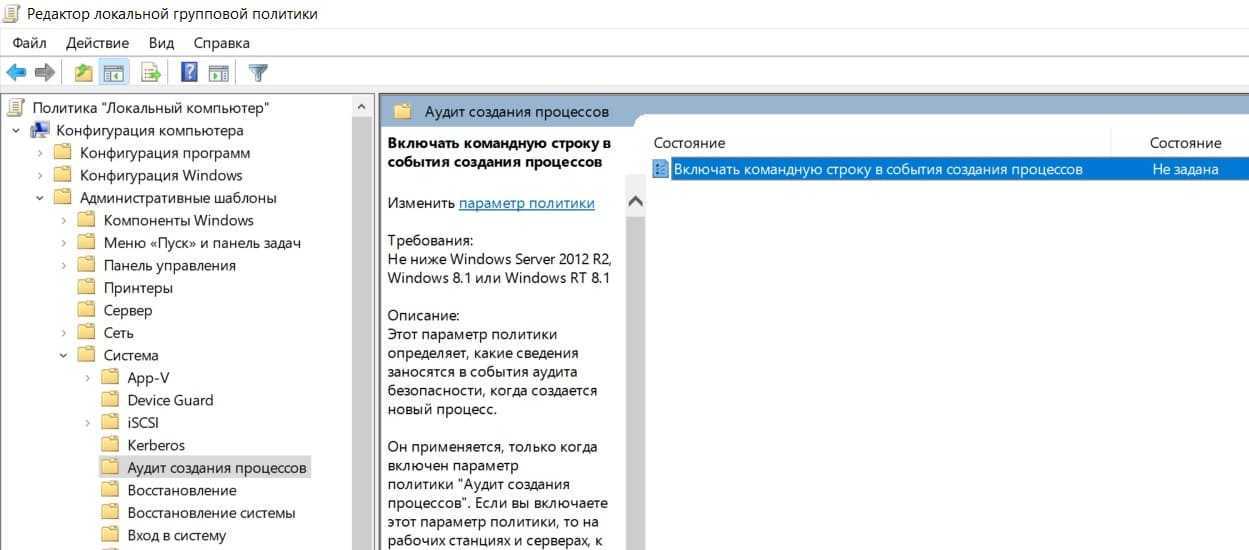

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

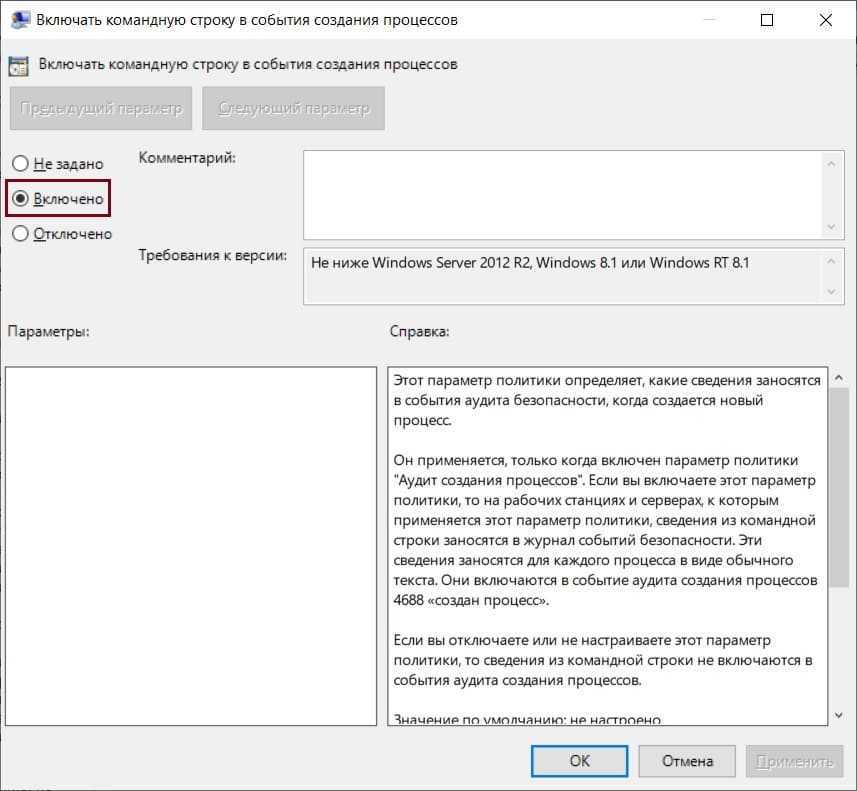

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

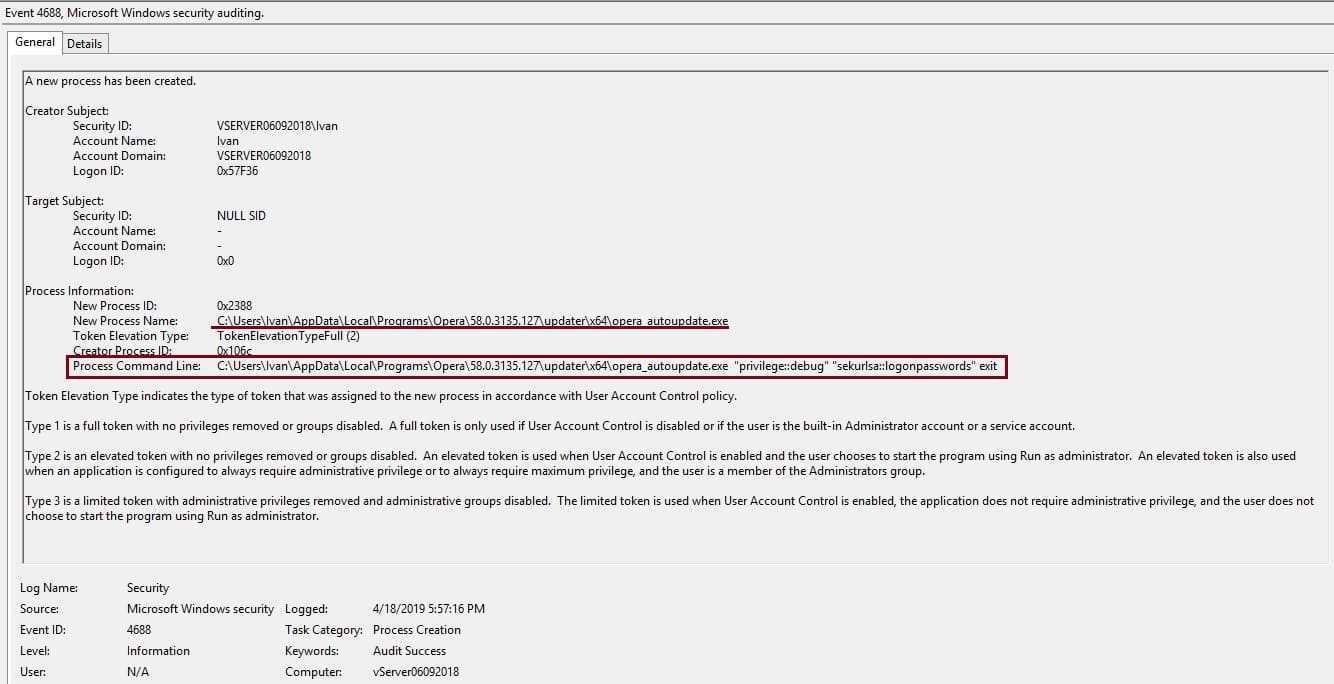

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

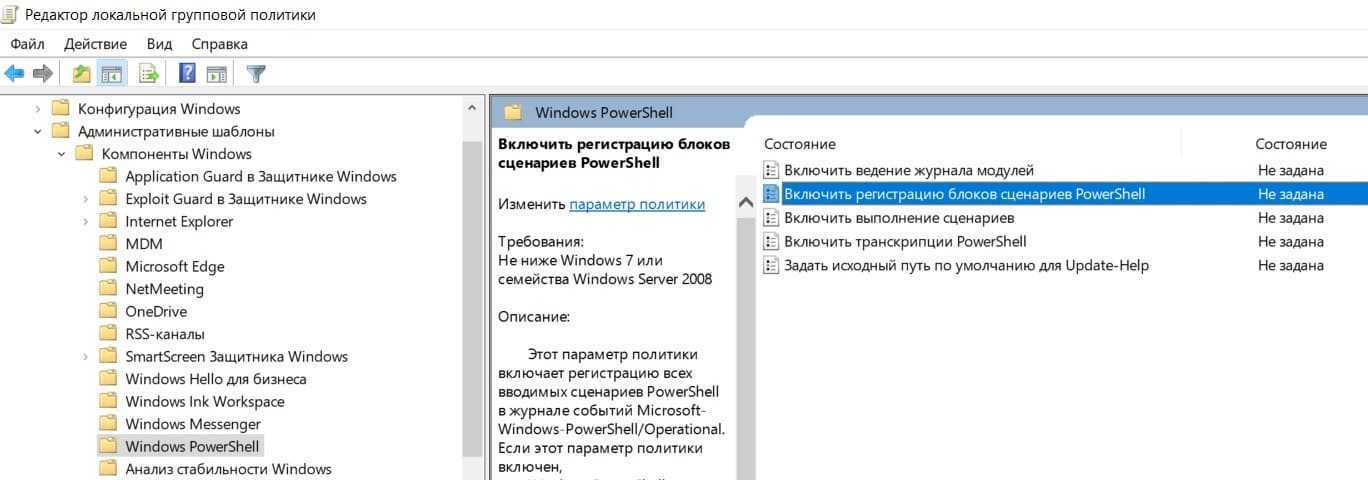

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

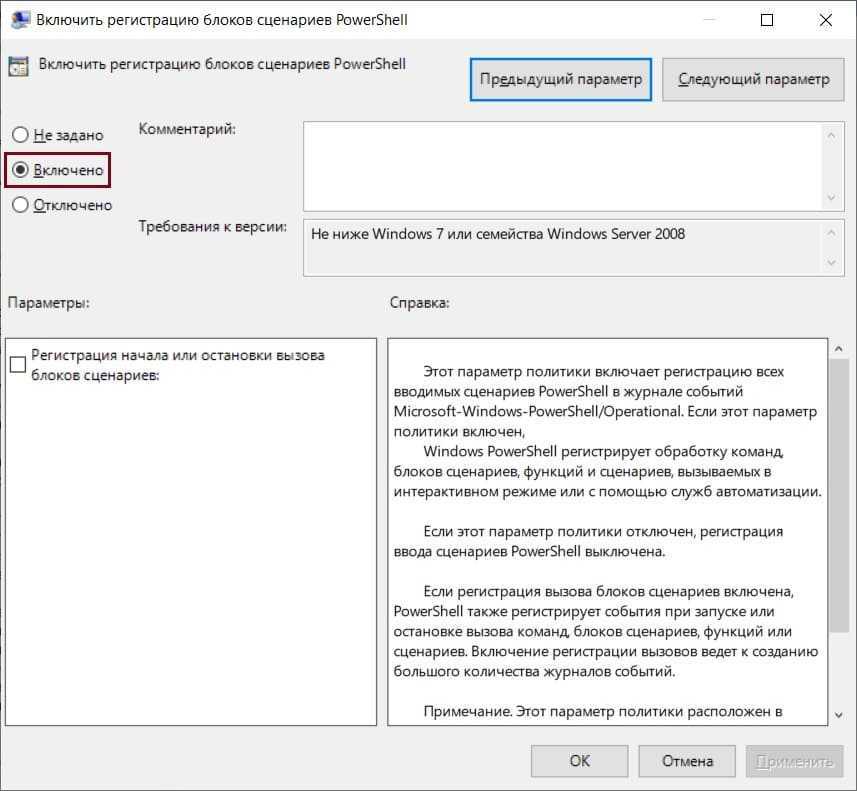

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

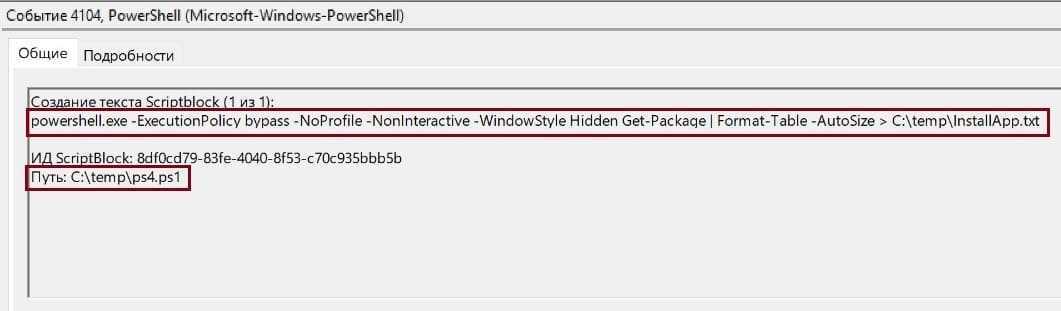

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

Рисунок 16. Пример регистрируемого события 4104

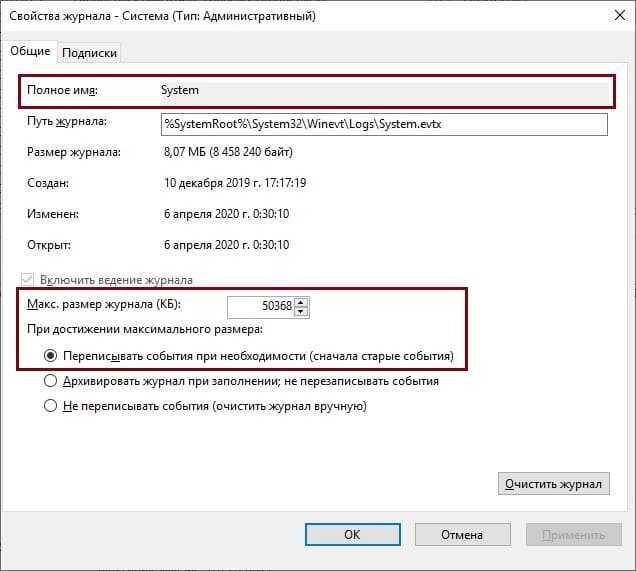

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Обходное решение 2

Если у вас есть папка с конкретным приложением, которая заблокирована, чтобы предотвратить доступ к ней обычным пользователям, вы также можете добавить разрешения для настраиваемой группы, а затем добавить авторизованных пользователей в эту группу. Например, рассмотрим сценарий, при котором папка, специфическая для приложения, предоставляет доступ только группе Администраторов и учетной записи Системы. В этой ситуации создайте домен или локализованную группу AppManagers, а затем добавьте в него авторизованные пользователи. Затем используйте такую утилиту, как icacls.exe, вкладку безопасности диалогового окна свойства папки или комдлет PowerShell Set-Acl, чтобы предоставить группе AppManagers полный контроль над папкой в дополнение к существующим разрешениям.

Пользователи, которые являются членами AppManagers, могут использовать Windows Explorer для просмотра папки без необходимости изменения разрешений папки. Эта альтернатива применяется только к папкам, определенным приложениям. Никогда не следует вносить изменения разрешений в папки, которые являются частью Windows операционной системы, например .

Доступ к объекту

Параметры политики доступа к объектам и события аудита позволяют отслеживать попытки доступа к определенным объектам или типам объектов на сети или компьютере. Чтобы аудит пытался получить доступ к файлу, каталогу, ключу реестра или любому другому объекту, необходимо включить соответствующую подкатегорию аудита объектов для успешного и/или неудачного события. Например, необходимо включить подкатегорию файловой системы для аудита файлов, а подкатегорию Реестра — доступ к реестру аудита.

Доказать, что эти политики аудита являются фактическими для внешнего аудитора, сложнее. Нет простого способа убедиться, что соответствующие SACLs установлены на всех унаследованных объектах. Чтобы решить эту проблему, см.

В эту категорию входят следующие подкатегории:

- Аудит событий, создаваемых приложениями

- Аудит служб сертификации

- Аудит сведений об общем файловом ресурсе

- Аудит общего файлового ресурса

- Аудит файловой системы

- Аудит подключения платформы фильтрации

- Аудит отбрасывания пакетов платформой фильтрации

- Аудит работы с дескрипторами

- Аудит объектов ядра

- Аудит других событий доступа к объектам

- Аудит реестра

- Аудит съемного носителя

- Аудит диспетчера учетных записей безопасности

- Аудит сверки с централизованной политикой доступа