Пример 2. Предоставление персонального доступа пользователям к своим подпапкам в папке.

Данная ситуация тоже распространена на практике. Например, у вас есть папка для новых сканированных документов. В этой папке для каждого пользователя создана своя отдельная подпапка. После сканирования документ забирается пользователем из свой подпапки. Задача назначить права так, чтобы каждый пользователь видел содержимое только своей подпапки и не мог получить доступ в подпапку коллеги.

Для данного примера я немного перефразирую задание. Предположим у нас есть общая папка «ФОТО», в которой для каждого пользователя есть подпапка. Необходимо настроить права так, чтобы пользователь имел в своей подпапке все права, а подпапки других пользователей были бы ему недоступны.

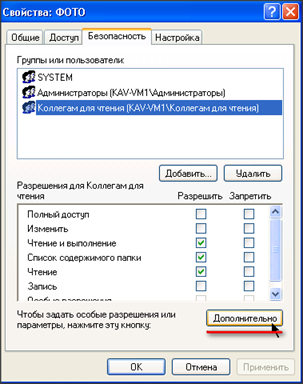

Для такой настройки я полностью повторяю все действия из первого примера. В результате повторения у меня получаются права для всей группы «Коллегам для чтения» на чтение ко всем подпапкам. Но моя задача сделать видимой пользователю только «свою» подпапку. Поэтому, в окне базовых прав я нажимаю кнопку «Дополнительно»

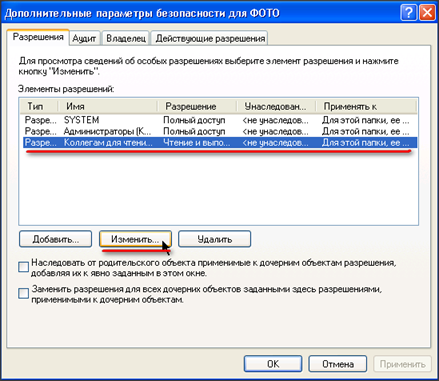

и перехожу в окно особых прав, в котором выделяю группу «Коллегам для чтения» и нажимаю кнопку «Изменить»

В открывшемся окне я меняю правила наследования, вместо значения «Для этой папки, ее подпапок и файлов» в поле «Применять:» я выбираю значение «Только для этой папки».

Это самый ключевой момент этого примера. Значение «Только для этой папки» приводит к тому, что права чтения для группы «Коллегам для чтения» распространяются только на корень папки «ФОТО», но не на подпапки. Таким образом, каждый пользователь сможет добраться к своей папке, но заглянуть в соседнюю не сможет, права на просмотр подпапок у него нет. Если же не дать такое право группе совсем, то пользователи вообще не смогут попасть в свои подпапки. Файловая система не пропустит их даже в папку «ФОТО».

В итоге, пользователи смогут заходить в папку «ФОТО» но дальше в подпапки зайти не смогут!

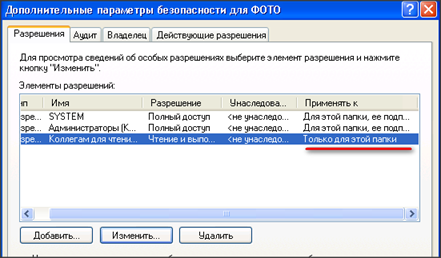

В окне особых прав нажимаем «ОК» и выходим в предыдущее окно, теперь в столбце «Применять к» напротив группы «Коллегам для чтения» стоит значение «Только для этой папки».

Нажимаем во всех окнах «ОК» и выходим.

Все. Теперь остается настроить персональные права на каждую подпапку. Сделать это придется для каждой подпапки, права-то персональные для каждого пользователя.

Все нужные действия вы уже делали в первом примере, повторим пройденное

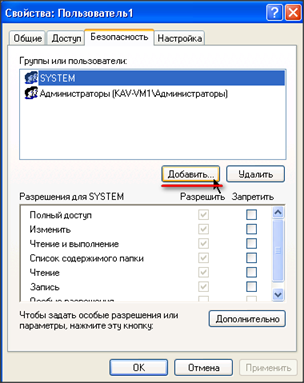

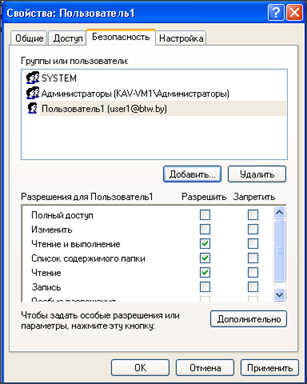

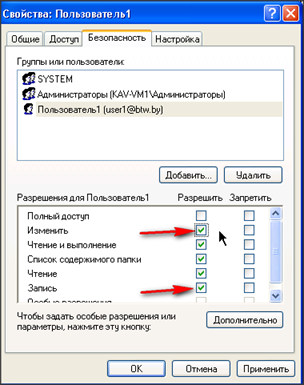

На подпапке «Пользователь1» нажимаю правой клавишей мышки, выбираю пункт меню «Свойства», перехожу на закладку «Безопасность». Нажимаю кнопку «Добавить»

и в стандартном окне выбора выбираю доменного пользователя с именем «Пользователь1».

Остается установить галочку для разрешающего права «Изменить». При этом галочка для разрешающего права «Запись» установится автоматически.

Нажимаем «ОК». Выходим. Остается повторить аналогичные действия для всех подпапок.

Поиск файлов по времени изменения

Для этого мы опять будем использовать команду find. Для поиска по времени у неё есть следующие опции:

-amin n

Последний раз к файлу был совершён доступ n минут назад.

-atime n

К файлу был совершён доступ n*24 часов назад. Когда find определяет, как много 24-часовых периодов назад к файлу был совершён доступ, любая дробная часть игнорируется, поэтому для соответствия -atime +1 к файлу должен быть сделан доступ по крайней мере два дня назад.

-cmin n

Статус файла был изменён последний раз n минут назад.

-ctime n

Последний раз статус файла был изменён n*24 часов назад. Смотрите комментарий для -atime для понимания, как округление влияет на интерпретацию времени изменения статуса файла.

-mmin n

Данные файла последний раз были изменены n минут назад.

-mtime n

Данные файла были изменены последний раз n*24 часов назад. Смотрите комментарий для -atime для понимания, как округление влияет на интерпретацию времени модификации файла.

То есть если в опции слово min — то число n трактуется как минуты, а если в опции присутствует слово time, то n трактуется как сутки.

В качестве числа n можно указать точное значение, а также выражения «больше чем n» и «меньше чем n» следующими способами:

+n для более чем n, -n для менее чем n, n для точного n.

С find можно строить весьма сложные конструкции условий чтобы найти именно то, что вам нужно. Далее всего несколько примеров — но количество возможностей безгранично. С опцией -name можно указывать шаблон имени, можно комбинировать с поиском по любым другим свойствам файла: размер, права доступа и т.д.

Чтобы найти все файлы, содержимое которых было изменено ровно 50 дней назад:

find / -mtime 50

Чтобы найти все файлы, к которым был получен доступ ровно 50 дней назад:

find / -atime 50

Чтобы найти все файлы, содержимое которырх было модифицировано более 50 дней назад и менее 100 дней назад:

find / -mtime +50 -mtime -100

Чтобы найти файлы, статус которых был изменён за последний час:

find / -cmin -60

Чтобы найти файлы, которые содержимое которых было модифицировано за последний час:

find / -mmin -60

Чтобы найти все файлы, доступ к которым был сделан за последний час:

find / -amin -60

Чтобы найти все файлы в текущей папке с расширением .php, которые были изменены или созданы за последние 10 дней:

find . -name ‘*.php’ -mtime -10

Чтобы найти все исполнимые файлы в текущей папке, которые были изменены или созданы за последние 10 дней:

find . -type f -perm /a=x -mtime -10

Причина 5. Имя файла содержит зарезервированное имя в пространстве имен Win32

Если имя файла содержит зарезервированное имя в пространстве имен Win32, например lpt1, удалить файл нельзя. Чтобы устранить эту проблему, используйте программу non-Win32 для переименования файла. Вы можете использовать средство POSIX или любой другой инструмент, который использует соответствующий внутренний синтаксис для использования файла.

Кроме того, вы можете использовать встроенные команды, чтобы обойти типичные проверки зарезервированных имен Win32, если для указания пути файла используется определенный синтаксис.

Если вы откроете ручку для файла с помощью типичного механизма Win32 CreateFile, определенные имена файлов зарезервированы для устройств DOS старого стиля. Для обратной совместимости эти имена файлов не разрешены, и их нельзя создать с помощью типичных вызовов файлов Win32. Эта проблема не является ограничением NTFS.

Вы можете использовать программу Win32 для обхода типичных проверок имен, которые делаются при создания или удалении файла с помощью той же техники, что и для обхода папок глубже, чем . Кроме того, некоторые средства POSIX не подлежат проверке имен.

Причина 1. Файл использует ACL

Вы не можете удалить файл, если в файле используется список управления доступом (ACL). Чтобы устранить эту проблему, измените разрешения в файле. Возможно, вам придется взять на себя ответственность за файлы, чтобы изменить разрешения.

Администраторы имеют неявную возможность заботиться о любом файле, даже если ему явно не было предоставлено никаких разрешений. Владельцы файлов имеют неявную возможность изменять разрешения файлов, даже если им явно не выданы разрешения на файл. Таким образом, возможно, вам придется взять на себя ответственность за файл, дать себе разрешения на удаление файла, а затем удалить файл.

XPath-запросы

Наконец, выполнив необходимые настройки файлов журналов Windows, перейдем непосредственно к поиску интересующей информации. Заметим, что в случае включения всех рекомендованных политик аудита ИБ сами журналы событий становятся достаточно объемными, поэтому поиск по их содержимому может быть медленным (этих недостатков лишены специализированные решения, предназначенные в том числе для быстрого поиска информации — Log Management и SIEM-системы). Отметим также, что по умолчанию не все журналы Windows отображаются к графической оснастке (eventvwr.msc), поэтому в данной оснастке следует перейти в меню «Вид» и отметить check-box «Отобразить аналитический и отладочный журналы».

Итак, поиск по журналам аудита будем осуществлять с помощью встроенного редактора запросов XPath (XPath queries). Открыв интересующий нас журнал, например, журнал безопасности Windows (вкладка «Журналы Windows» -> «Безопасность» / Security), нажатием правой кнопки мыши на имени журнала выберем пункт «Фильтр текущего журнала». Нам откроется графический редактор поисковых запросов, при этом для наиболее продуктивной работы следует открыть вторую вкладку открывшегося окна с названием XML, отметив внизу check-box «Изменить запрос вручную». Нам будет предложено изменить XML-текст (по сути, XPath запрос) в соответствии с нашими критериями поиска.

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

1. Поиск по имени учетной записи в журнале Security — возьмем для примера имя Username:

2. Поиск по значению конкретного свойства события в журнале Sysmon — возьмем для примера поиск событий, в которых фигурировал целевой порт 443:

3. Произведем поиск сразу по двум условиям — возьмем для примера событие входа с EventID=4624 и имя пользователя Username:

4. Поиск по трем условиям — дополнительно укажем Logon Type = 2, что соответствует интерактивному входу в ОС:

5. Рассмотрим функционал исключения из выборки данных по определенным критериям — это осуществляется указанием оператора Suppress с условиями исключения. В данном примере мы исключим из результатов поиска по фактам успешного входа (EventID=4624) все события, которые имеют отношения к системным учетным записям (SID S-1-5-18/19/20) с нерелевантным для нас типам входа (Logon Type = 4/5), а также применим функционал задания условий поиска с логическим оператором «ИЛИ», указав не интересующие нас имя процесса входа (Advapi) и методы аутентификации (Negotiate и NTLM):

Настройка аудита объектов

Для сбора событий 4662 также необходимо настроить аудит объектов на объектах пользователя. Ниже приведен пример того, как включить аудит для всех пользователей, групп и компьютеров в домене Active Directory, но вы можете ограничиться и подразделением.

Примечание

Важно перед включением сбора данных о событиях, чтобы убедиться, что контроллеры доменов настроены правильно для записи необходимых событий

-

Откройте консоль Active Directory — пользователи и компьютеры.

-

Выберите домен или подразделение, которые содержат пользователей, группы или компьютеры, подлежащие аудиту.

-

Щелкните правой кнопкой мыши контейнер (домен или подразделение) и выберите Свойства.

-

Перейдите на вкладку Безопасность и щелкните Дополнительно.

-

В окне Дополнительные параметры безопасности перейдите на вкладку Аудит и щелкните Добавить.

-

Щелкните Выбор участника.

-

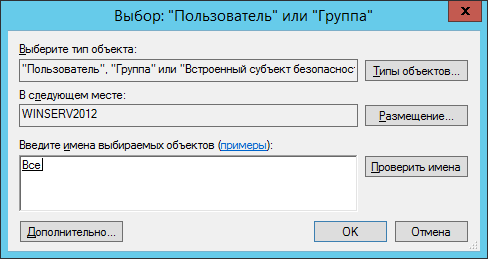

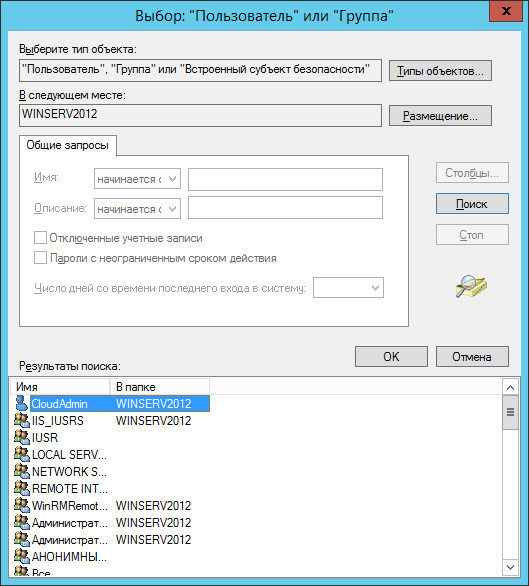

В поле Введите имена выбираемых объектов введите Все. Затем выберите Проверить имена и щелкните ОК.

-

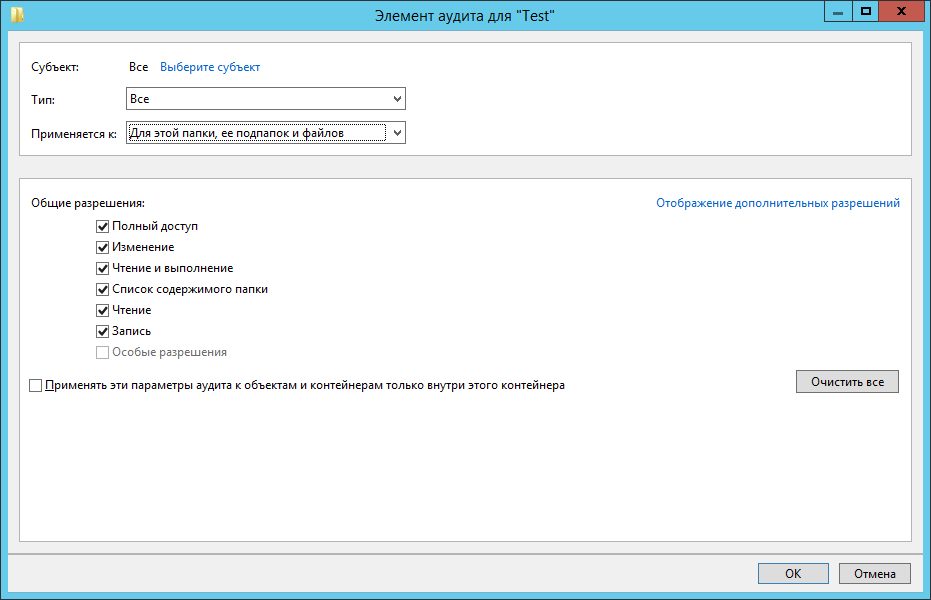

Затем вы вернетесь в раздел Запись аудита. Выберите указанные ниже параметры.

- Для параметра Тип выберите значение Успех.

- Для параметра Область применения выберите значение Дочерние объекты пользователей.

- В разделе Разрешения щелкните Полный доступ. Будут выбраны все разрешения, и при активации отобразятся события 4662. Затем можно снять флажки разрешений на перечисление и чтение, так как Defender для удостоверений обнаруживает только изменения в службах каталогов.

-

Щелкните ОК. Затем повторите описанные выше действия, но для параметра Область применения выберите Дочерние объекты группы, а в другой раз — Дочерние объекты компьютера.

Аудит для конкретных обнаружений

Для некоторых обнаружений требуется аудит определенных объектов Active Directory

Для этого выполните описанные выше действия, но обратите внимание на следующие изменения, касающиеся объектов для аудита и разрешений, которые необходимо включить

Включение аудита для объекта ADFS

-

Перейдите в консоль Пользователи и компьютеры Active Directory и выберите домен, в котором нужно включить журналы.

-

Перейдите в каталог Program Data > Microsoft > ADFS.

-

Щелкните правой кнопкой мыши ADFS и выберите Свойства.

-

Перейдите на вкладку Безопасность и щелкните Дополнительно.

-

В окне Дополнительные параметры безопасности перейдите на вкладку Аудит и щелкните Добавить.

-

Щелкните Выбор участника.

-

В поле Введите имена выбираемых объектов введите Все. Затем выберите Проверить имена и щелкните ОК.

-

Затем вы вернетесь в раздел Запись аудита. Выберите указанные ниже параметры.

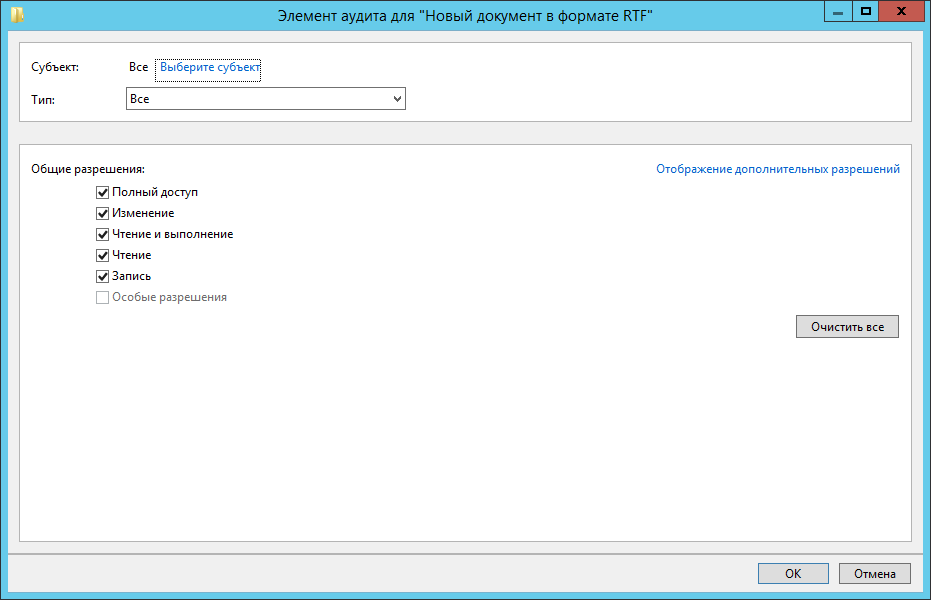

- Для параметра Тип выберите значение Все.

- Для параметра Область применения выберите Этот объект и все дочерние объекты.

- В разделе Разрешения выберите Чтение всех свойств и Запись всех свойств.

-

Нажмите кнопку ОК.

Включение аудита для объекта Exchange

-

Откройте редактор ADSI. Для этого щелкните Пуск, выберите Выполнить, введите ADSIEdit.msc и нажмите кнопку ОК.

-

В меню Действие выберите Подключиться к.

-

В диалоговом окне Параметры подключения в разделе Выбор известного контекста именования выберите Конфигурация и щелкните ОК.

-

Разверните контейнер Конфигурация. В контейнере Конфигурация вы увидите узел Конфигурация. Его имя будет начинаться так: «CN=Configuration,DC=…» .

-

Щелкните правой кнопкой мыши узел Конфигурация и выберите Свойства.

-

Перейдите на вкладку Безопасность и щелкните Дополнительно.

-

В окне Дополнительные параметры безопасности перейдите на вкладку Аудит и щелкните Добавить.

-

Щелкните Выбор участника.

-

В поле Введите имена выбираемых объектов введите Все. Затем выберите Проверить имена и щелкните ОК.

-

Затем вы вернетесь в раздел Запись аудита. Выберите указанные ниже параметры.

- Для параметра Тип выберите значение Все.

- Для параметра Область применения выберите Этот объект и все дочерние объекты.

- В разделе Разрешения выберите Запись всех свойств.

-

Щелкните ОК.

Создание правил

- -l — вывести список имеющихся правил;

- -а — добавить новое правило;

- -d — удалить правило из списка;

- -D — удалить все имеющиеся правила.

$ auditctl -a <список>, <действие> -S <имя системного вызова> -F <фильтры>

- task — события, связанные с созданием новых процессов;

- entry — события, которые имеют место при входе в системный вызов;

- exit — события, которые имеют место при выходе из системного вызова;

- user — события, использующие параметры пользовательского пространства;

- exclude — используется для исключения событий.

$ auditctl -a exit,always -S open -F path =/etc/

$ auditctl -a exit,always -S open -F path =/etc/ -F perm = aw

$ auditctl -a exit,always -F path =/etc/ -F perm = aw

Сводка

Аудит Windows Server 2003 можно использовать для отслеживания действий пользователей и действий Windows Server 2003 с именем событий на компьютере. При использовании аудита можно указать, какие события записаны в журнал безопасности. Например, журнал Безопасности может вести запись как допустимых, так и недопустимых попыток и событий, которые связаны с созданием, открытием или удалением файлов или других объектов. Запись аудита в журнале Безопасности содержит следующие сведения:

- Действие, которое было сделано.

- Пользователь, который принял это действие.

- Успешность или сбой события и время его проведения.

Параметр политики аудита определяет категории событий, которые Windows server 2003 в журнале безопасности на каждом компьютере. Журнал Безопасности позволяет отслеживать события, которые вы указываете.

При аудите событий Active Directory Windows Server 2003 записывает событие в журнал безопасности на контроллере домена. Например, пользователь пытается войти в домен с помощью учетной записи пользователя домена. Если попытка логотипа не выполнена, событие записывалось на контроллере домена, а не на компьютере, на котором была предпринята попытка логотипа. Такое поведение возникает из-за того, что контроллер домена пытался проверить подлинность попытки логотипа, но не смог этого сделать.

Используйте viewer событий для просмотра событий, Windows журналов Server 2003 в журнале Безопасности. Вы также можете архивировать файлы журналов для отслеживания тенденций с течением времени. Например, необходимо определить использование принтеров или файлов или проверить использование несанкционированных ресурсов.

Чтобы включить аудит объектов Active Directory:

- Настройка параметра политики аудита для контроллера домена. При настройке параметра политики аудита можно проверять объекты, но нельзя указать объект, который необходимо аудитировать.

- Настройка аудита для определенных объектов Active Directory. После указания событий для аудита для файлов, папок, принтеров и объектов Active Directory, Windows Server 2003 отслеживает и журналы этих событий.

Настройка сбора данных о событиях

Датчик Defender для удостоверений может выполнять сбор этих данных автоматически. Если датчик Defender для удостоверений не развернут, события могут перенаправляться автономному датчику Defender для удостоверений одним из следующих способов:

- настройка автономного датчика Defender для удостоверений на прослушивание событий SIEM;

- настройка пересылки событий Windows.

Примечание

Автономные датчики Defender для удостоверений не поддерживают сбор записей журнала трассировки событий Windows (ETW), которые предоставляют данные для нескольких обнаружений. Для полного охвата среды рекомендуется развернуть датчик Defender для удостоверений.

Аудит доступа к файлам и папкам Windows на примере Windows server 2012R2

Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой – чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

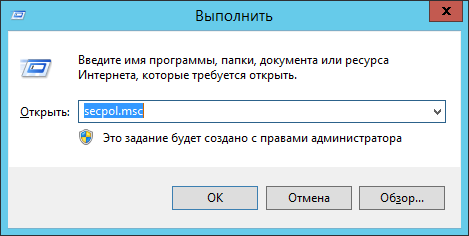

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

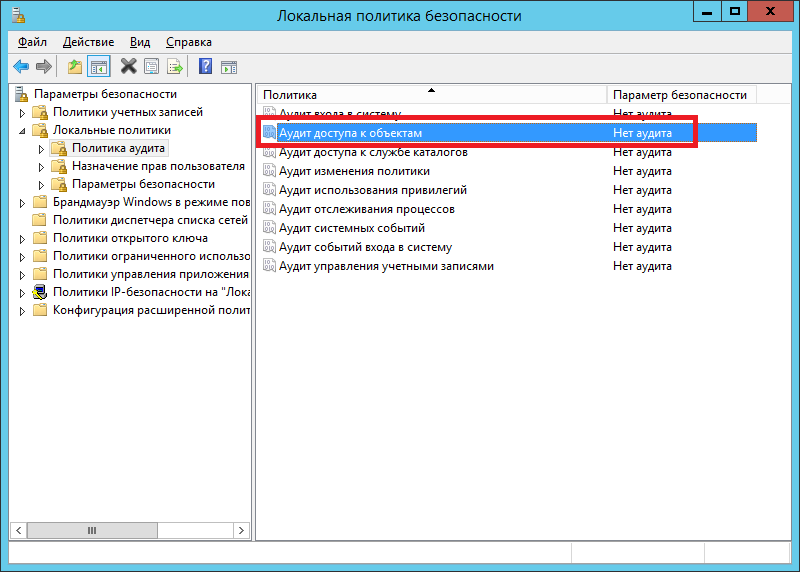

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” – “Политика аудита”.

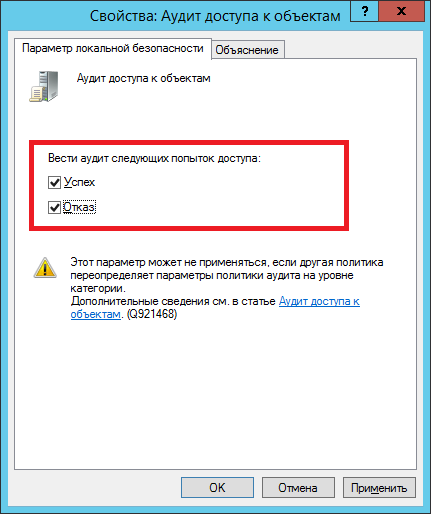

Далее необходимо выбрать необходимую нам политику – в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться – “Успех” (разрешение на операцию получено) и/или “Отказ” – запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов – в нашем случае файлов и папок.

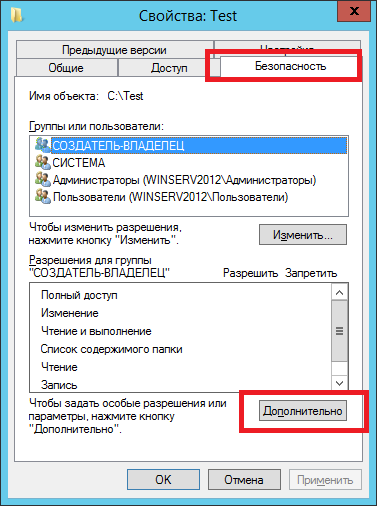

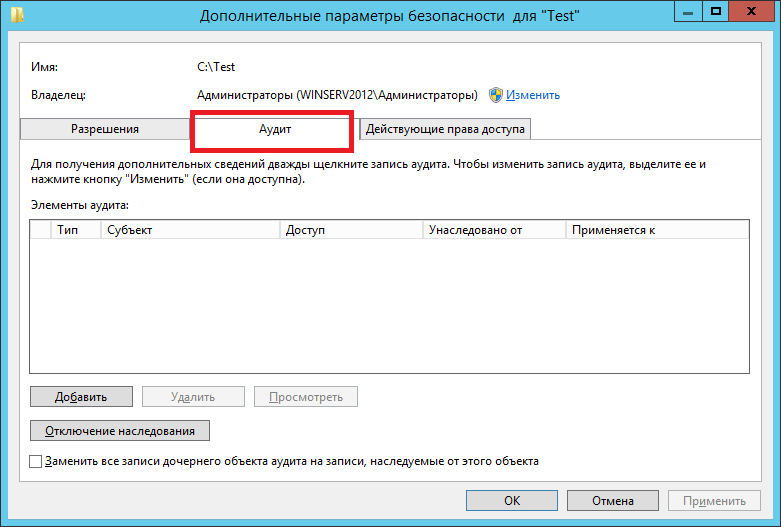

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

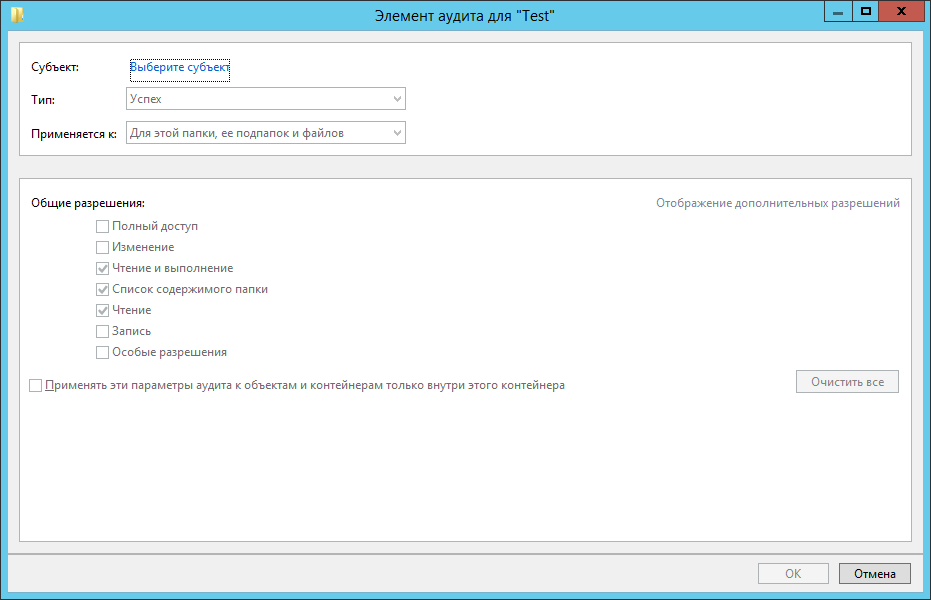

Нажимаем “Добавить” и начинаем настраивать аудит.

Сначала выбираем субъект – это чьи действия будут аудироваться (записываться в журнал аудита).

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок – только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

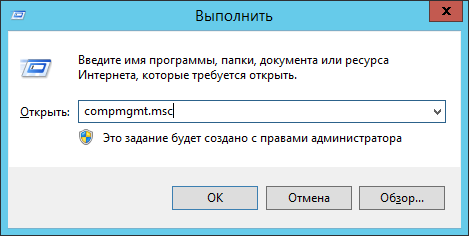

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

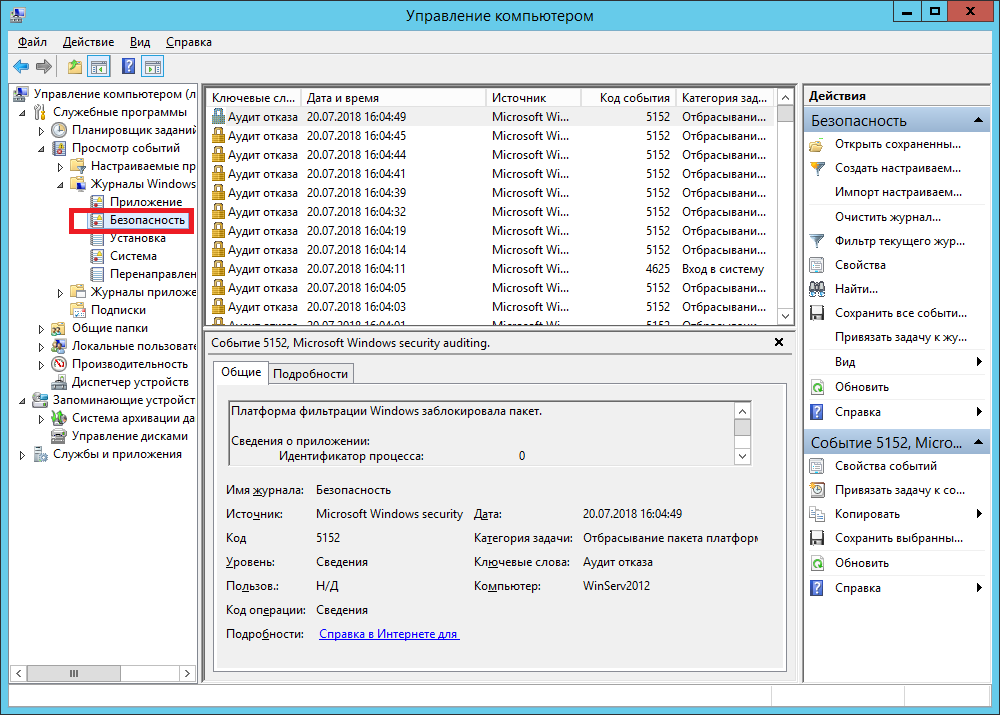

В дереве слева выбрать “Просмотр событий” – “Журналы Windows” – “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете. Например события аудита можно посмотреть здесь.

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 – получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа – системы мониторинга, скрипты и т.д.

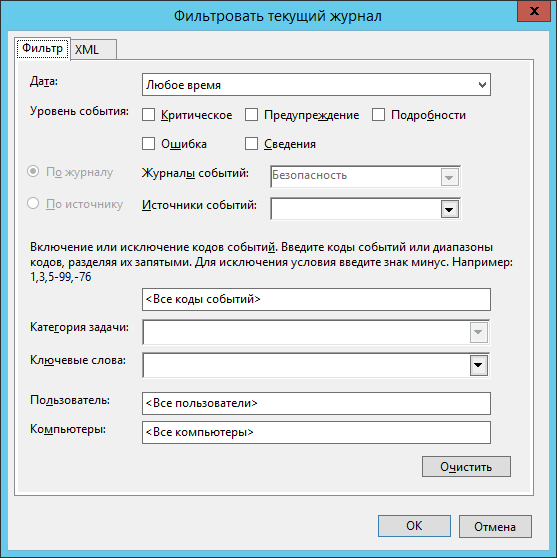

Вручную можно, например, задать например такой фильтр:

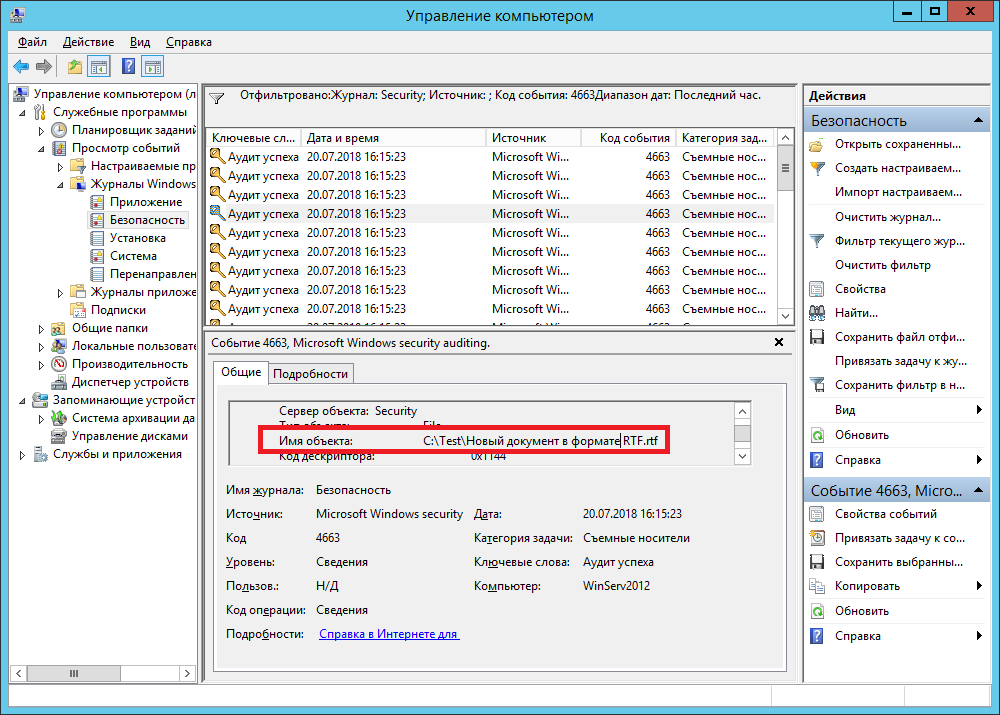

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.

Аудит доступа к файлам и папкам Windows на примере Windows server 2012R2

Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой – чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” – “Политика аудита”.

Далее необходимо выбрать необходимую нам политику – в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться – “Успех” (разрешение на операцию получено) и/или “Отказ” – запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов – в нашем случае файлов и папок.

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

Нажимаем “Добавить” и начинаем настраивать аудит.

Сначала выбираем субъект – это чьи действия будут аудироваться (записываться в журнал аудита).

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок – только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

В дереве слева выбрать “Просмотр событий” – “Журналы Windows” – “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете. Например события аудита можно посмотреть здесь.

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 – получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа – системы мониторинга, скрипты и т.д.

Вручную можно, например, задать например такой фильтр:

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.