Введение

Групповых политик в Microsoft Windows очень много. Знать, какие из них влияют на безопасность системы, сложно. К примеру, только для Internet Explorer доступно более 150 параметров.

Понимая такое положение вещей, разработчики стали выпускать эталонные политики Group Policy Object (GPO), которые входили в состав Microsoft Security Compliance Manager (SCM). Это был бесплатный инструмент, который позволял создать более безопасную конфигурацию системы на основе групповых политик. CMS содержал следующие компоненты:

- System Center Configuration Manager

- Distributed Scan Management

- Security Content Automation Protocol

Для их доставки на клиентские хост-машины, а также для автоматизированного управления GPO, резервного копирования и проверки Microsoft представила Security Compliance Toolkit (SCT), о котором и пойдёт речь.

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

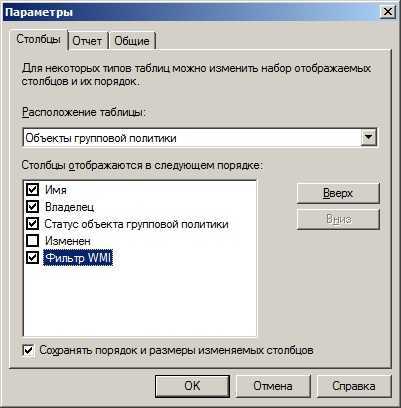

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

Рис. 2. Вкладка «Столбцы» параметров оснастки

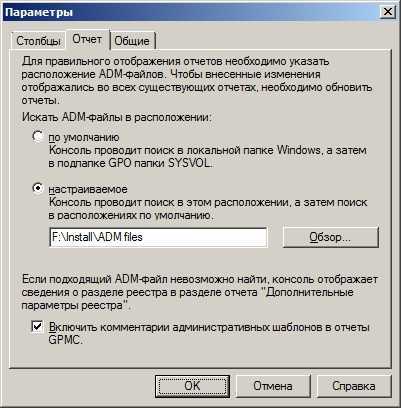

Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Рис. 3. Вкладка «Отчет» параметров оснастки

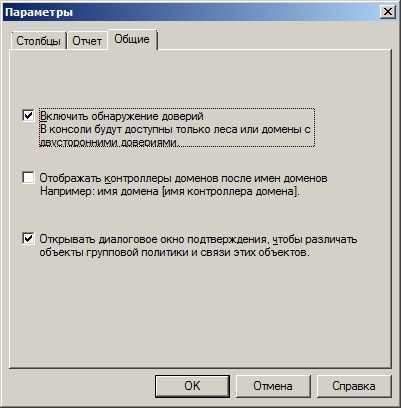

Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Рис. 4. Вкладка «Общие» параметров оснастки

Фильтр безопасности GPO

Данный метод метод ограничения применений групповой политикой самый очевидный и используемый. Тут логика простая, что если вы хотите применить групповую политику, только к определенным объектам:

- Пользователям

- Компьютерам

- Группам

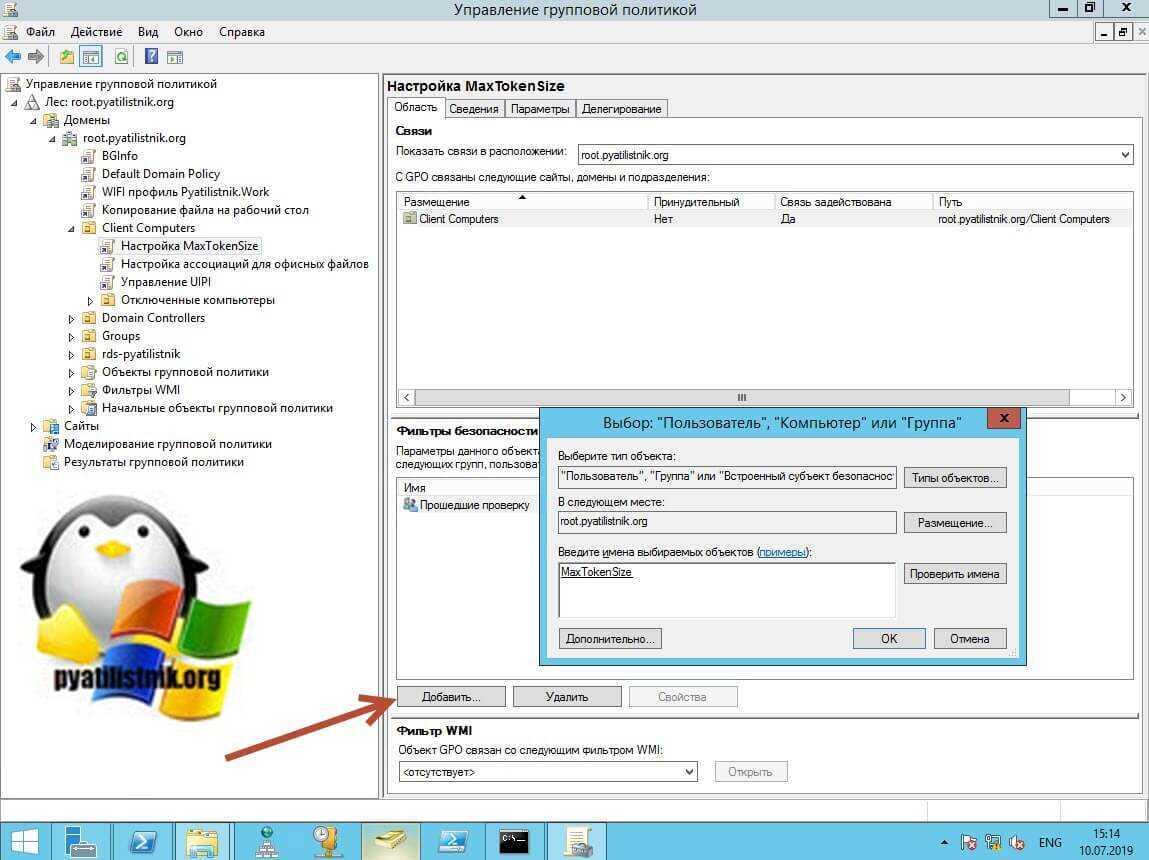

то вы можете их добавить в данный фильтр, после чего нужно удалить группу «Прошедшие проверку (authentication user)», так как в нее входят все пользователи и компьютеры домена. Давайте это попробуем. Открываем оснастку «Управление групповой политикой». В прошлый раз я создавал политику «Настройка MaxTokenSize» в задачи которой входило изменение размера токена kerberos. Предположим, что я хочу применить ее только в локальной доменной группе MaxTokenSize. Для этого я нажимаю кнопку «Добавить» в области «Фильтры безопасности», находим ее и нажимаем «Ok».

Теперь нам необходимо удалить группу по умолчанию «Прошедшие проверку», напоминаю, что в нее входят все компьютеры и пользователи домена.

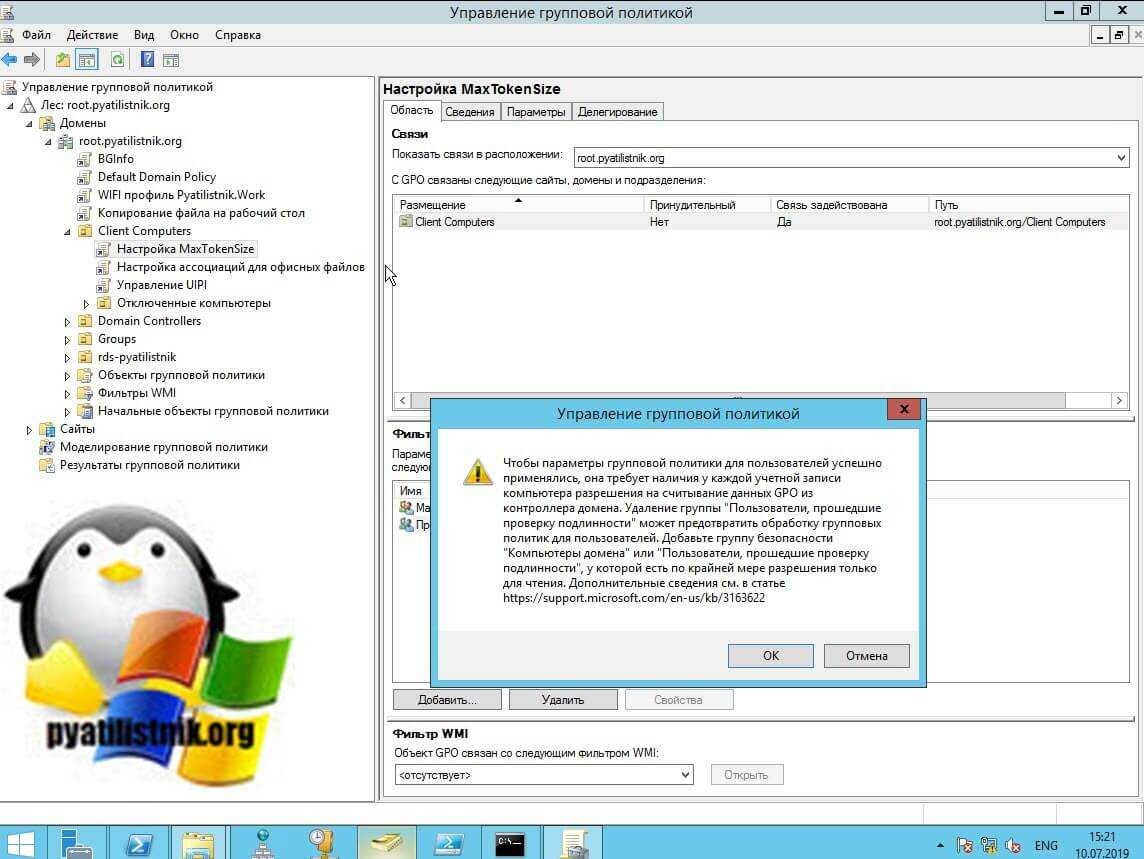

Вам сделают подсказку, о том что удаление группы «Пользователи, прошедшие проверку подлинности» может предотвратить обработку групповых политик.Ниже я расскажу, что это значит

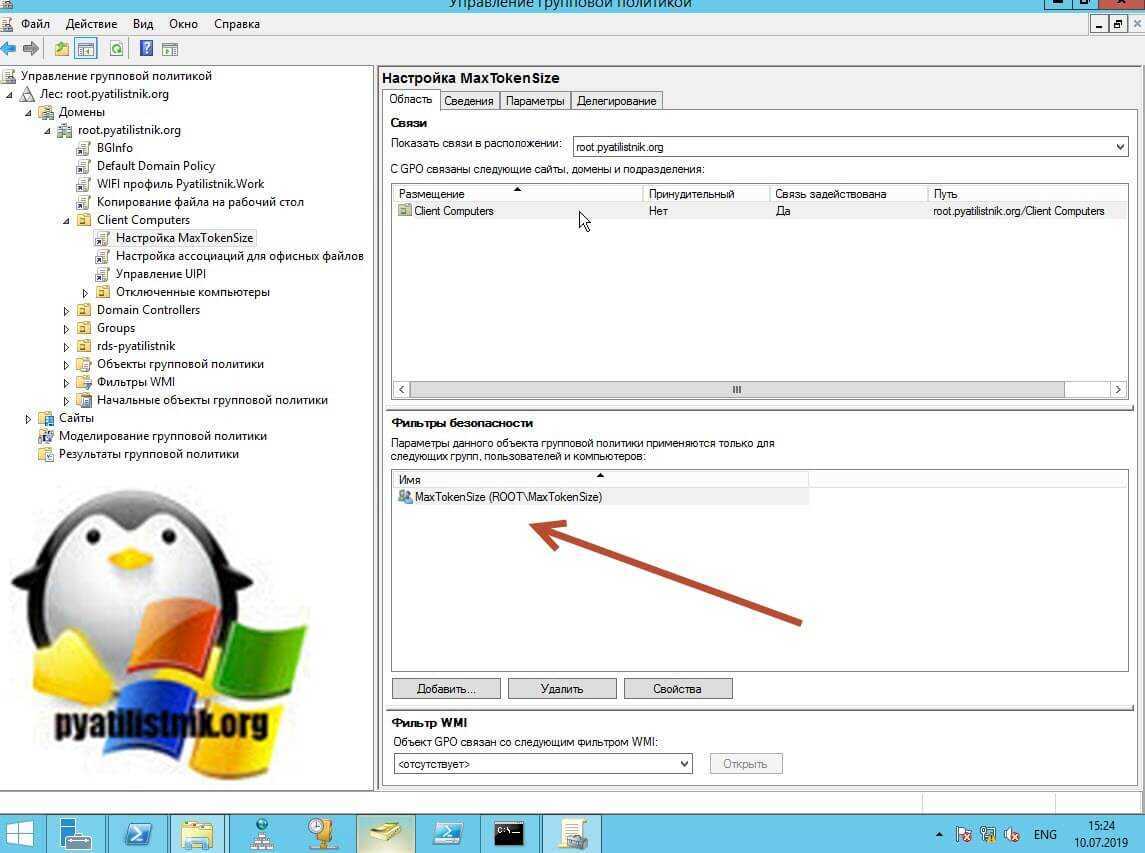

В итоге мы видим в фильтрах безопасности одну нашу группу. Пробуем зайти на компьютер, где она должна отработать.

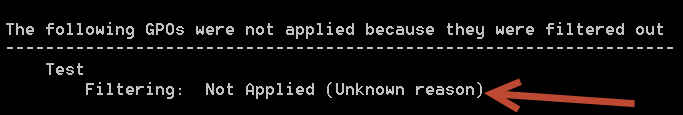

В начале 2016 года я столкнулся с тем, что моя политика не отработала, хотя все фильтры безопасности были настроены правильно. Открыв вывод команды gpresult/ r, я обнаружил статус (Unknown reason).

Начав разбираться, все пришло к тому, что новые обновления Microsoft (KB3159398, KB3163017, KB3163018) закрывал одну нехорошую вещь, которая длилась с 2000 года. Проблема заключалась в том, что злоумышленник мог применять атаку «Человек посередине (Man in the Middle)», тем самым делать подмену ответа от контроллера домена на целевом компьютере, это выливалось в то, что он подделывал политику безопасности, которая давала ему права локального администратора для скомпрометированной учетной записи.

Microsoft долго билась с этой проблемой и пришла к решению поменять порядок считывания политики, теперь это могут делать только компьютеры домена. Раньше политики пользователя считывал пользователь, политики компьютера, компьютер. Установив KB3163622 теперь для считывания GPO используется только компьютер и если он не входит в фильтр безопасности политики, то она не применится (Подробнее можете посмотреть вот тут https://support.microsoft.com/en-us/help/3163622/ms16-072-security-update-for-group-policy-june-14-2016).

Исходя из данной ситуации, чтобы политики успешно применялись Microsoft предложило добавлять одну из групп безопасности в ACL политики «Прошедшие проверку» или «Все компьютеры». Переходим к ACL.

Отменяем действие групповых политик на локальном компьютере

Отменяем действие групповых политик на локальном компьютереhttps://windowsnotes.ru/windows-7/otmenyaem-dejstvie-gruppovyx-politik-na-lokalnom-kompyutere/Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

net stop gpsvcобязательноWindows не удается подключиться к службе «Клиент групповой политики». Windows 7 x86 rus ent SP1Решение:

- Грузимся под администратором, WIN+R, regedit.exe

- создаем REG_MULTI_SZ с названием GPSvcGroup и параметром GPSvc

- DWORD(32 бита) название AuthenticationCapabilities значение 0x00003020 (12320)

- DWORD(32 бита) название CoInitializeSecurityParam значение 0x00000001 (1)

- Перезагружаемся.

PS на всякий случай вот содержимое reg файла:Windows Registry Editor Version 5.00

| December 2019 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

View All Archives

Categories

- https://remontka.pro/reset-policies-windows/

- https://www.white-windows.ru/kak-v-windows-10-sbrosit-nastrojki-lokalnoj-gruppovoj-politiki/

- https://bga68.livejournal.com/459298.html

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Windows параметров

Диспетчер конфигурации задает Windows политик в одном или обоих следующих ключах реестра:

-

Объект групповой политики (GPO):

-

Предпочтение локальной политики:

| Политика | Path | Сфера применения | Value |

|---|---|---|---|

| CommercialId | Локальный | Все Windows версии | Чтобы устройство было установлено в Desktop Analytics, настройте его с помощью коммерческого ID организации. |

| AllowTelemetry | GPO | Windows 10 | Набор для базовых (необходимых), расширенных или для полных (необязательных) диагностических данных. Desktop Analytics требует по крайней мере базовых диагностических данных. Корпорация Майкрософт рекомендует использовать необязательный (ограниченный) уровень (ограниченный)) с помощью desktop Analytics. Дополнительные сведения см. в Windows диагностических данных в организации. |

| LimitEnhancedDiagnosticDataWindowsAnalytics | GPO | Windows 10 версии 1803 и более поздней версии | Этот параметр применяется только при параметре AllowTelemetry . Он ограничивает события расширенных диагностических данных, отправленных в Корпорацию Майкрософт, только теми событиями, которые необходимы для desktop Analytics. Дополнительные сведения см. в Windows 10 событий и полей диагностических данных, собранных с помощью политики расширенных диагностических данных. |

| AllowDeviceNameInTelemetry | GPO | Windows 10 версии 1803 и более поздней версии | Включить устройства для отправки имени устройства. По умолчанию имя устройства не отправляется в Корпорацию Майкрософт. Если вы не отправляете имя устройства, оно отображается в Desktop Analytics как «Unknown». Дополнительные сведения см. в |

| CommercialDataOptIn | Локальный | Windows 8.1 и раньше | Desktop Analytics требует значения . Дополнительные сведения см. в Windows 7. |

| RequestAllAppraiserVersions | Оба | Windows 8.1 и раньше | Для правильной работы коллекции данных требуется значение Desktop Analytics. |

| DisableEnterpriseAuthProxy | GPO | Все Windows версии | Если для вашей среды требуется прокси с проверкой подлинности пользователя с Windows комплексной проверки подлинности для доступа к Интернету, desktop Analytics требует значения для правильной работы сбора данных. Дополнительные сведения см. в |

Важно!

При настройке уровня диагностических данных для устройства устанавливается верхняя граница. По умолчанию в Windows 10 версии 1803 и более поздней версии пользователи могут выбрать более низкий уровень. Вы можете управлять этим поведением с помощью параметра групповой политики, настройка пользовательского интерфейса настройки

Начиная с версии 2006 г., Диспетчер конфигурации задает следующие Windows для конфигурации

| Политика | Path | Сфера применения | Value |

|---|---|---|---|

| AllowDesktopAnalyticsProcessing | GPO | Windows 10, версия 1809 и более поздней | Для правильной работы коллекции данных требуется значение Desktop Analytics. |

Начиная с версии 2010 г., Диспетчер конфигурации может настроить необязательный (ограниченный) уровень на устройствах, Windows версии 19577 или более поздней версии. Дополнительные сведения см. в Для этого уровня диагностических данных диспетчер конфигурации задает следующие параметры:

| Политика | Value |

|---|---|

| AllowTelemetry | для Необязательный (ограниченный) |

| LimitDumpCollection | |

| LimitDiagnosticLogCollection | |

| LimitEnhancedDiagnosticDataWindowsAnalytics |

Важно!

В большинстве обстоятельств для настройки этих параметров используйте только диспетчер конфигурации. Не применяйте эти параметры в объектах политики группы доменов. Дополнительные сведения см. в

Параметры готовности к обновлению

Windows Аналитика также установила следующие политики в сценарии готовности к обновлению:

- CommercialId

- AllowDeviceNameInTelemetry

- CommercialDataOptIn

- RequestAllAppraiserVersions

Если вы запустили на устройстве сценарий готовности к обновлению, эти параметры политики могут по-прежнему существовать. Не используйте устаревший сценарий. Перед регистрацией устройства в Desktop Analytics удалите эти предыдущие параметры политики.

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

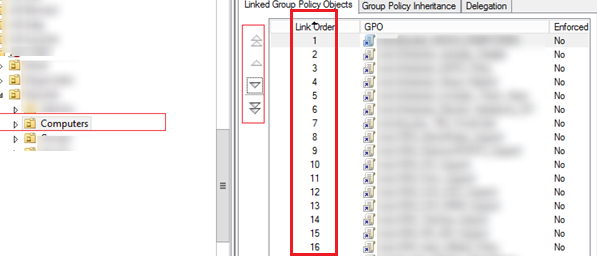

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером

В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему.

Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

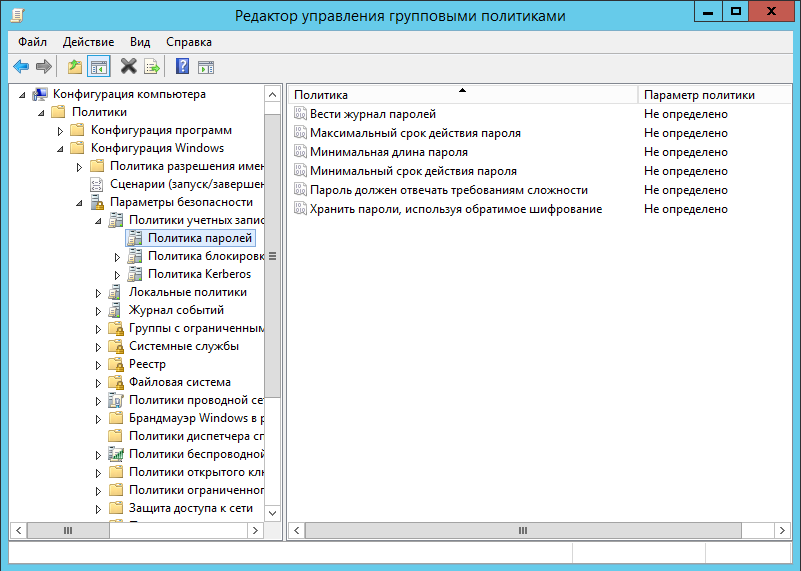

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

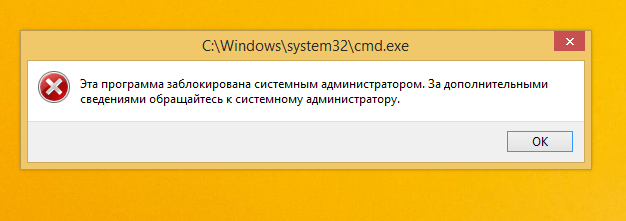

Давайте запретим использовать командную строку на клиентском компьютере.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Дополнительная информация

Если сосредоточиться на локальном GPO с помощью оснастки редактора групповой политики MMC, то вполне нормально, что некоторые области политики, которые обычно можно увидеть при редактировании GPO на основе Active Directory, не присутствуют. Это ожидаемое поведение, так как локальное GPO поддерживает только подмножество компонентов в GPO на основе Active Directory. Однако иногда даже при сосредоточении внимания на GGP на основе Active Directory некоторые области политики, которые должны присутствовать, отсутствуют. В этом случае наиболее вероятной причиной является отсутствие регистраций для DLLs оснастки MMC, реализующих эту функцию, и путем повторной регистрации отсутствующих DLL и перезапуска редактора групповой политики проблема может быть решена.

Community Отказ от контента решений

Корпорация Майкрософт и/или соответствующие поставщики не делают представлений о пригодности, надежности или точности сведений и связанных с ними графических данных, содержащихся в этой записи. Вся такая информация и связанная графика предоставляются «как есть» без какой-либо гарантии. Корпорация Майкрософт и/или соответствующие поставщики тем самым отключили все гарантии и условия в отношении этой информации и связанной графики, включая все подразумеваемые гарантии и условия торговой доступности, пригодность для определенной цели, рабочий труд, название и неущемление. Вы соглашаетесь, что ни в каких событиях корпорация Майкрософт и/или ее поставщики не несут ответственности за любые прямые, косвенные, штрафные, случайные, специальные, сопутствующие повреждения или любые повреждения, включая без ограничений убытки за потерю использования, данных или прибыли, возникающие из-за использования или невозможности использования сведений и связанных с ними графических элементов, содержащихся в этом деле, независимо от того, были ли они связаны с контрактом, тортом, халатностью, строгой ответственностью или иным образом, даже если корпорации Майкрософт или любому из ее поставщиков было рекомендовано о возможности ущерба.

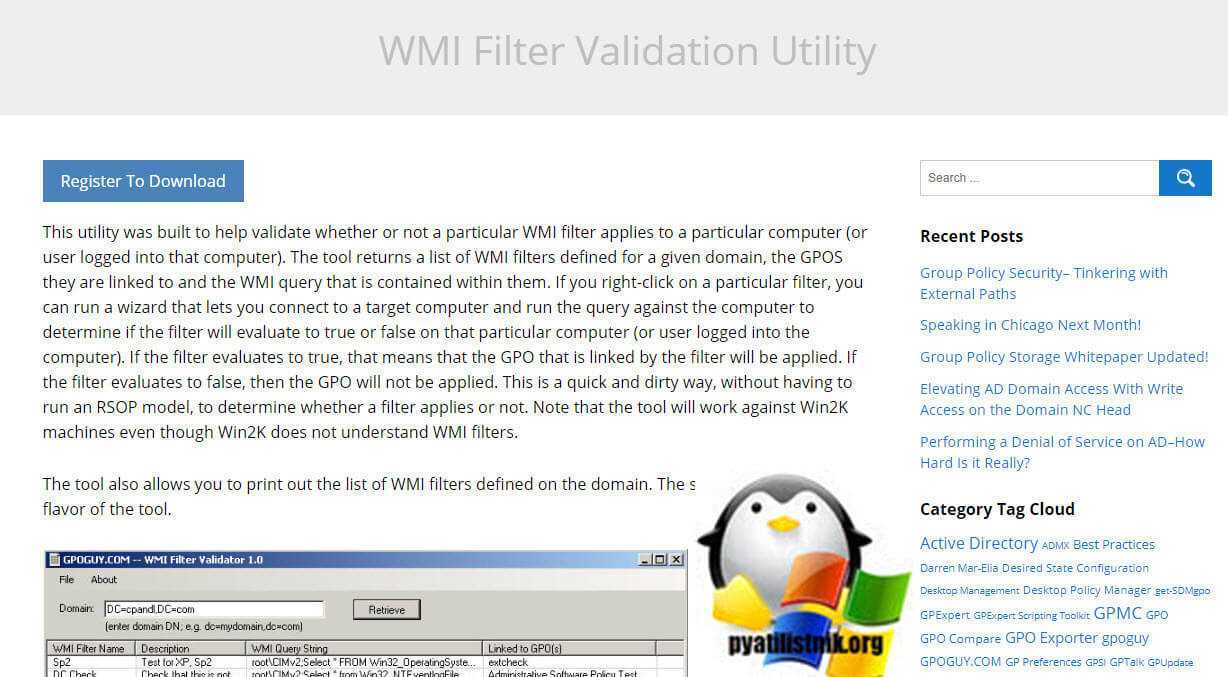

Утилита WMI Filter Validation Utility

WMI Filter Validation Utility — Эта утилита была создана, чтобы помочь проверить, применяется ли определенный фильтр WMI к определенному компьютеру (или пользователю, вошедшему в систему на этом компьютере). Инструмент возвращает список фильтров WMI, определенных для данного домена, GPO, с которой они связаны, и запрос WMI, содержащийся в них. Если вы щелкнете правой кнопкой мыши по определенному фильтру, вы можете запустить мастер, который позволит вам подключиться к целевому компьютеру и выполнить запрос к компьютеру, чтобы определить, будет ли фильтр иметь значение true или false на этом конкретном компьютере (или пользователя вошедшего в систему). Если значение фильтра равно true, это означает, что объект групповой политики, связанный с этим фильтром, будет применен. Если фильтр оценивается как ложный, объект групповой политики не будет применяться. Это быстрый и простой способ, без необходимости запуска модели RSOP, определить применяется ли фильтр или нет. Инструмент также позволяет распечатывать список фильтров WMI, определенных в домене.

Скачать WMI Filter Validation Utility 1.1 можно на официальном сайте https://sdmsoftware.com/gpoguy/free-tools/library/wmi-filter-validation-utility/, но там от вас потребуется регистрация. Если не хотите, это делать, то можете загрузить WMI Filter Validation Utility у меня с сайта

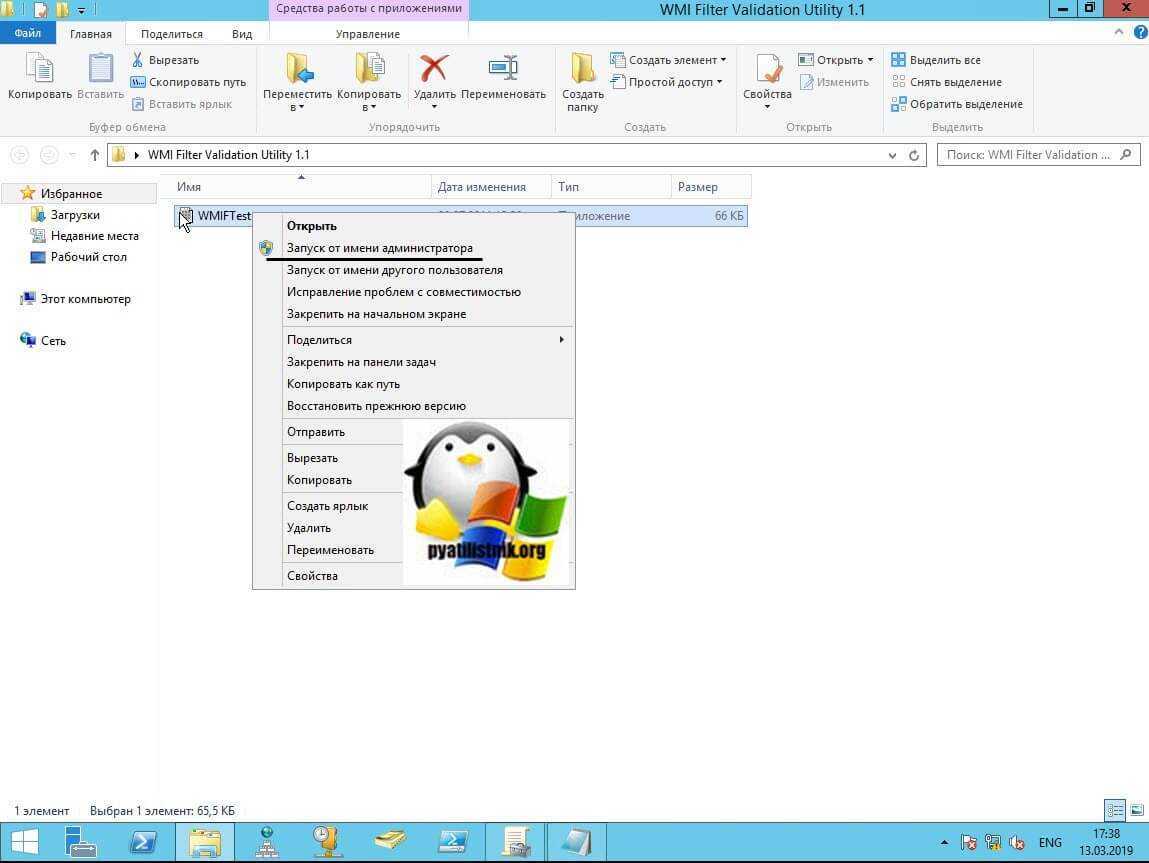

Запускаете утилиту, обязательно от имени учетной записи. у которой есть права на доступ к нужному вам компьютеру. Напоминаю делается, это с зажатой клавишей Shift и правым кликом по исполняемому файлу, выбрав из контекстного меню пункт «Запуск от имени другого пользователя»

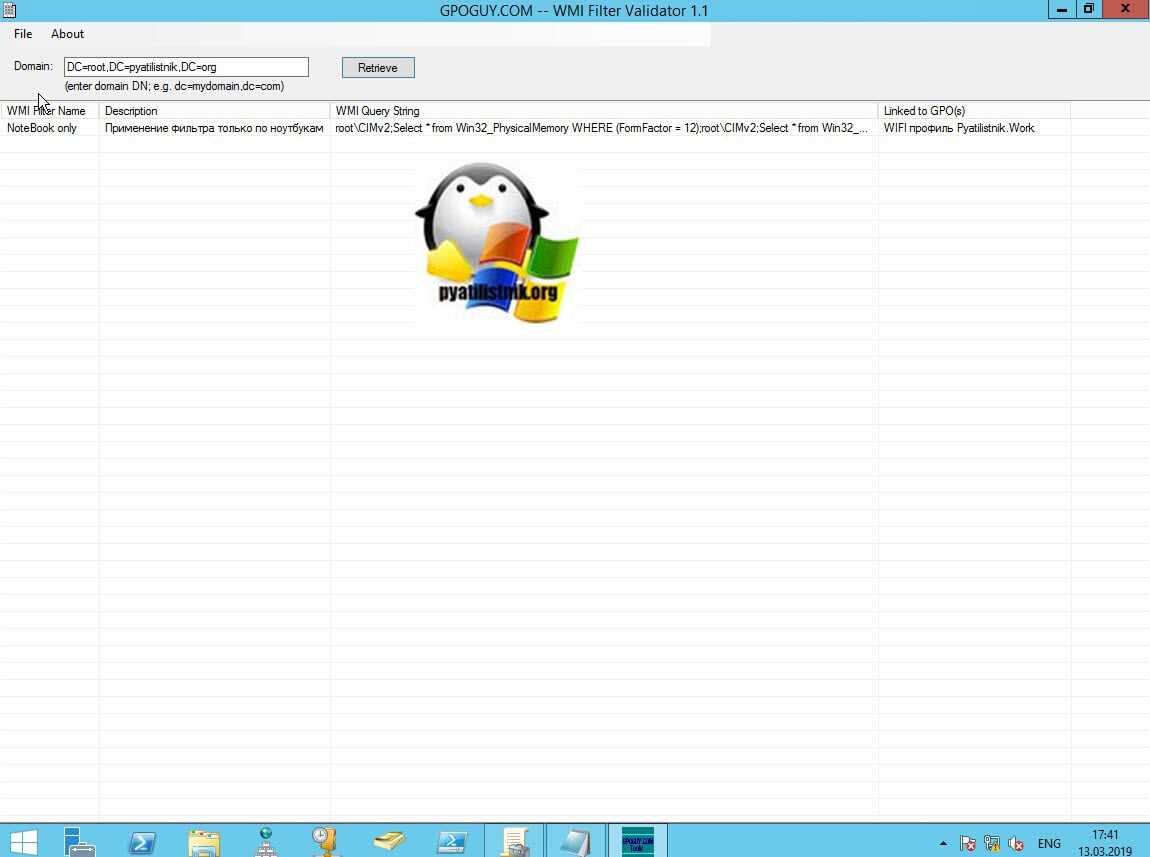

У вас откроется интерфейс WMI Filter Validation Utility. Чтобы получить все текущие фильтры WMI, вам необходимо нажать кнопку «Retrieve». В моем примете в списке появилась одна записи. Вы увидите имя фильтра, его описание, сам WQL запрос и применен ли он к политике, в моем случае да, под названием «WIFI профиль Pyatilistnik.Work».

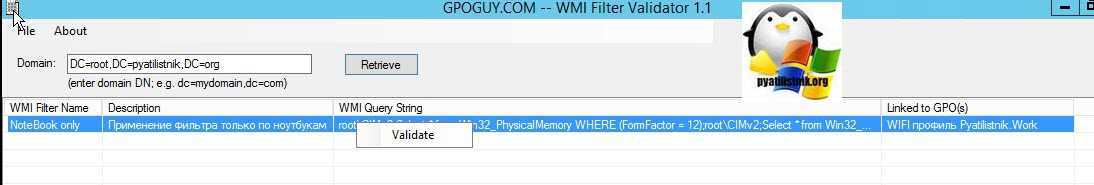

Щелкаем по нужному фильтру Microsoft Windows WMI и нажимаем «Validate».

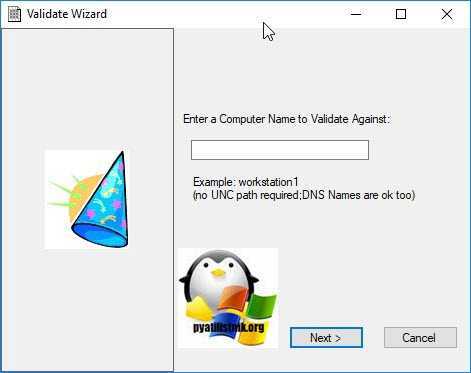

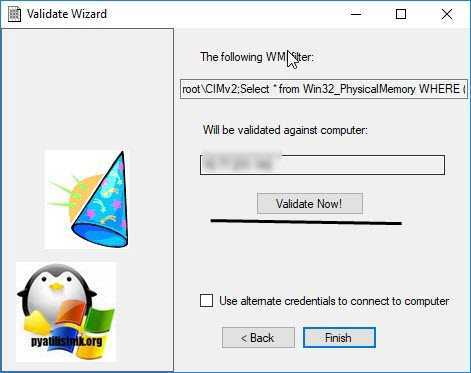

У вас откроется окно «Validate Wizard». От вас потребуется ввести DNS-имя или IP-адрес устройства. Так же хочу отметить оно должно у вас отвечать на PING пакеты иначе WMI Filter Validator не сможет отработать.

Если компьютер не будет доступен, то вы получите сообщение «Ping Failed: Make sure Host is running and avaliable».

Если все хорошо, то нажимаем «Validate Now».

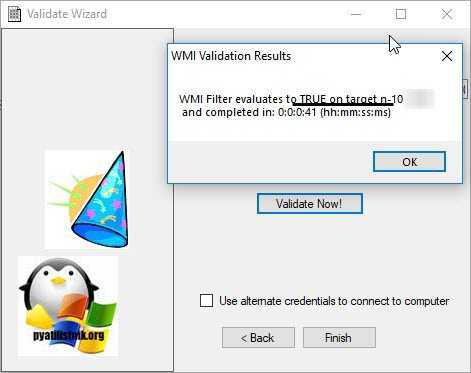

И так, если данный WMI фильтр применим к вашему подопытному, и он соответствует всем его критериям, то вы увидите статус TRUE, если нет, то будет FALSE. TRUE показывает, что ваша выборка по критериям подходит для данного компьютера и к нему может быть применена групповая политика из фильтруемого GPO.

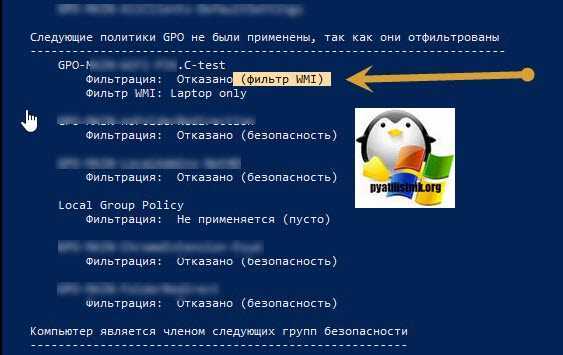

Теперь еще осталось протестировать применение политики фильтрации WMI, через утилиту Gpresult на конечном компьютере. Для этого откройте на тестовом стационарном компьютере или виртуальной машине, командную строку от имени администратора. Введите команду, которая покажет применяемые групповые политики для компьютера:

gpupdate /force gpresult /SCOPE COMPUTER /Z

После вывода команды, найдите раздел «Следующие политики GPO не были применены, так как они отфильтрованы» и видно, что в скобках есть (фильтр WMI).

На этом у меня все, в статье мы разобрали и научились проверять применение фильтров WMI к нужным компьютерам и серверам. С вами был Иван Семин. автор и создатель IT блога Pyatilistnik.org.

Приложение

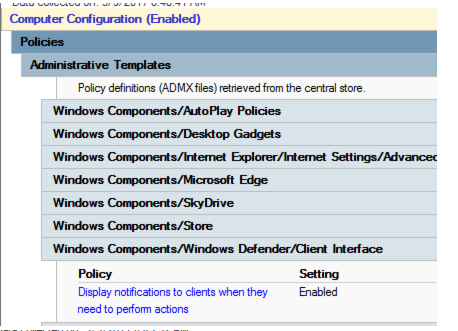

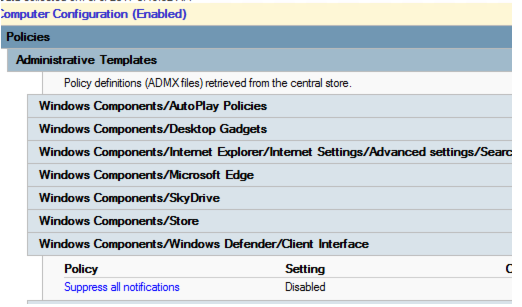

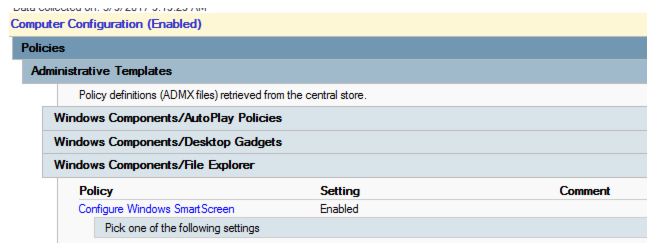

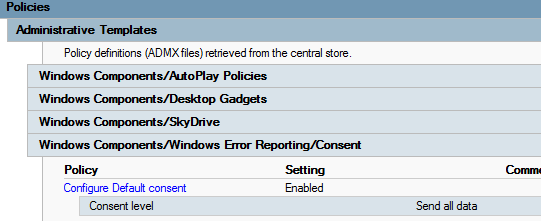

Тот же параметр (без редактирования политики) после обновления ADMX до 1607d

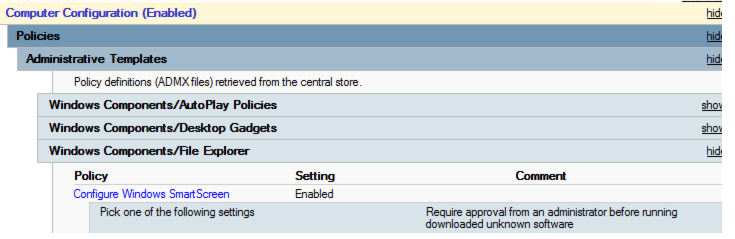

Приложение 2 Windows Explorer

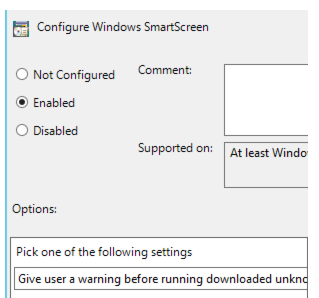

Если включен параметр SmartScreen, а администратор должен получить разрешение перед запуском скачанного неизвестного программного обеспечения, вы увидите:

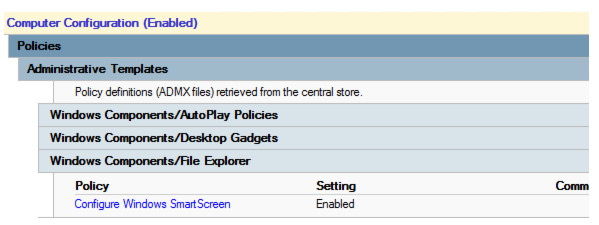

После непосредственного обновления шаблонов без изменения политики вы увидите:

Если выбрать второй параметр («Дайте предупреждение»), вы увидите:

Однако на вкладке параметры GPMC вы видите:

Примечание

Никакие элементы не перечислены в списке Выберите один из следующих параметров.

После обновления шаблонов вы увидите:

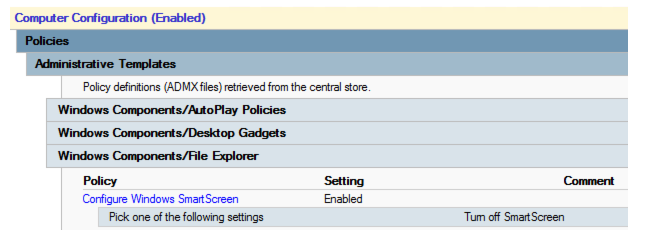

Теперь вы включаете политику и выберите отключение смарт-экрана, как показано:

После создания этого параметра в отчете см. следующее:

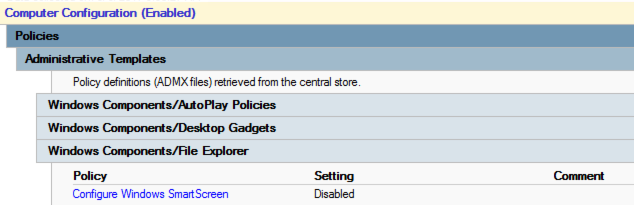

После обновления шаблонов для сборки 1607 отчет о параметрах читается следующим образом:

Если вы сейчас редактируете параметр, вы увидите:

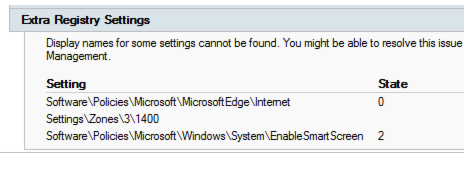

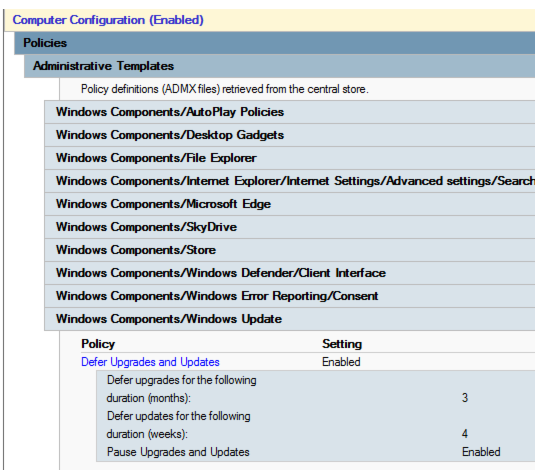

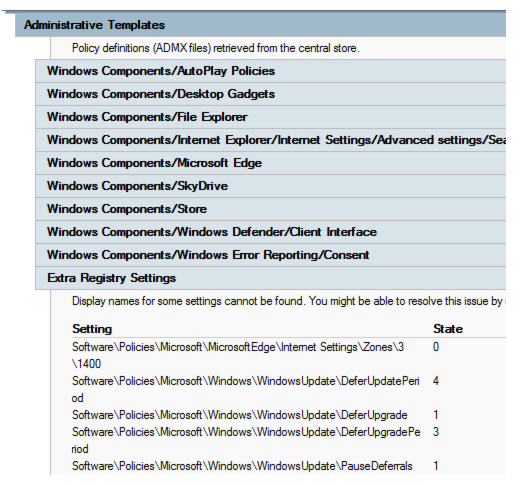

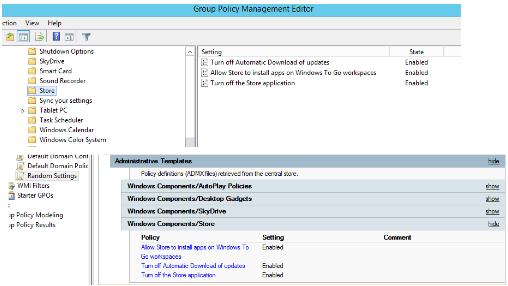

Обновление приложения 3 Windows

После обновления определений политики по крайней мере до сборки Windows 10 RTM и настройки параметров обновления Windows для отсрочки обновлений, вы увидите:

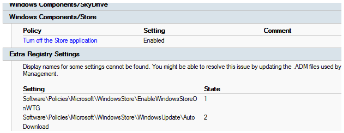

После обновления папки PolicyDefinitions до сборки 1611 параметры становятся дополнительными настройками реестра, как показано:

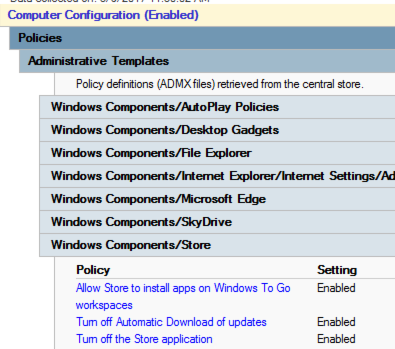

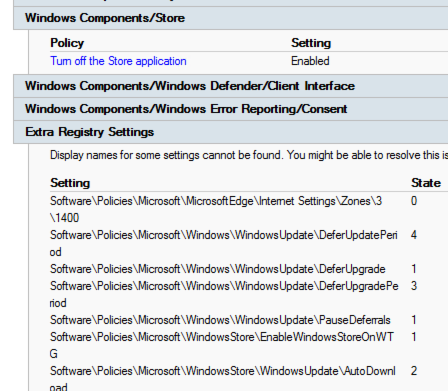

Обновление приложения 4 WinStoreUI до WindowsStore

Включение параметров Microsoft Store с помощью Windows Server 2012 R2 сборки ADMX предоставляет отчет:

После замены файлов ADMX в центральном хранилище сборкой 1511 вы видите:

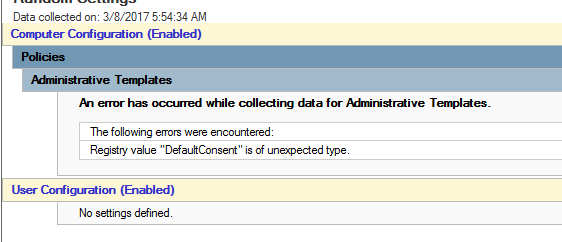

Отчет об ошибках приложения 5

В Windows Server 2012 R2 вы получите следующий отчет, если включить настройку согласия по умолчанию:

При замене errorreporting.admx отчет становится следующим:

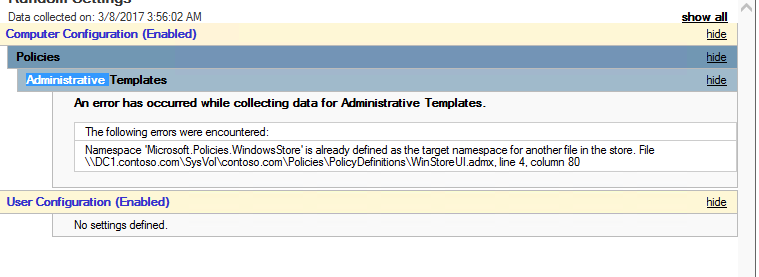

Вы также можете увидеть изображение:

После удаления WinStoreUI и добавлена WindowsStore, вы увидите:

После того как оба шаблона ADMX/L присутствуют в папке определений политик, вы увидите:

Основные проблемы

- Остановите Службу репликации файлов (FRS) на всех контроллерах домена.

- Скопируйте все файлы и папки из каталога SYSVOL во временную папку на эталонном контроллере домена. Временная папка должна быть на том же разделе, что и каталог SYSVOL.

- Сверьте точки соединения NTFS на каждом контроллере домена.

- Перезапустите FRS на эталонном контроллере домена с параметром D4 в реестре.

- Перезапустите FRS на всех остальных контроллерах домена с параметром D2 в реестре.

- На эталонном контроллере домена переместите все папки и файлы в корневую папку реплекации. По умолчанию это папка C:\Windows\Sysvol\Domain.

- Проверьте согласованность файлов и папок на всех контроллерах домена.

Проверка точкек соединения NTFS

На всех контроллерах домена проверьте состав дерева в SYSVOL:

Verify that the following folders exist in the SYSVOL tree :

\SYSVOL

\SYSVOL\domain

\SYSVOL\staging\domain

\SYSVOL\staging areas

\SYSVOL\domain\Policies

\SYSVOL\domain\scripts

\SYSVOL\SYSVOL

Проверьте, существуют ли точки соединения NTFS:

\SYSVOL\SYSVOL\<dns_domain_name> > \SYSVOL\domain \SYSVOL\staging areas\<dns_domain_name> > \SYSVOL\staging\domain

командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>"

Задать перенаправление можно той же командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" "%systemroot%\SYSVOL\domain" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>" "%systemroot%\SYSVOL\staging\domain"

Утилита linkd.exe находится в пакете Windows Server 2003 Resource Kit Tools.

Эталонный контроллер домена

ВНИМАНИЕ!Перед этим шагом выполните архивацию объектов групповой политики без относительно того, что мы с вами об этом думаем.

На эталонном контроллере домена должен быть собран актуальный набор объектов групповой политики. Для этого откройте Active Directory — Пользователи и компьютеры. Включите Дополнительные параметры в меню Вид. В домене найдите контейнер System, а в нем Policies.

С правой стороны представлены объекты групповой политики, которые должны один в один соответсвовать обьектам в дереве SYSVOL.

Для этого:

- Если в дереве SYSVOL встречается папка с именем GUID, который не встречается в Active Directory, вы можете безопасно ее удалить из папки.

- Если в Active Directory встречается обьект групповой политики с GUID не отраженный в SYSVOL\domain\policies, то вы можете безопасно удалить ее из Active Directory.

На эталонном контроллере домена удалите любые файлы и папки из корня SYSVOL. По умолчанию нужно очистить следующие папки:

C:\WINDOWS\SYSVOL\domain C:\WINDOWS\SYSVOL\staging\domain

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D4 (HexaDecimal).

Остальные контроллеры домена

Удалите все файлы и папки из дерева SYSVOL, очистив его таким образом от мусора.

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D2 (HexaDecimal).

Проверка

Для получения списка общих ресурсов на каждом контроллере выполните команду:

net share

На основном контроллере домена и через некоторое время на резервном появится следующая строчка выводла этой команды

SYSVOL C:\Windows\SYSVOL\sysvol Общий сервер входа

В логе событий системы будет получено сообщение о восстановлении репликации. На всех контроллерах домена, кроме эталонного, это займет некоторое время.

Не подключается сетевой диск

Если групповая политика сопоставления диска применяется, но на клиентском ПК диск не подключается, проблема может быть в следующем.

Вероятнее всего, на компьютере под управлением Windows XP отключена служба автоматического обновления. Включите службу и обновите ОС до актуального состояния. Критическое обновление, отвечающее за подключение сетевых дисков KB943729.