Введение

История релиза Hyper-V Server 2019 получилась необычной и даже какой-то драматичной, как и все последние релизы от компании Microsoft. Поясню для тех, кто не в курсе. Сам 2019-й сервер зарелизился в октябре 2018 года с какими-то критичными багами. Подробности проблем не помню, но в итоге релиз отозвали. Через месяц зарелизили еще раз и вроде как успешно.

С сайта микрософт можно было скачать все версии 2019-го сервера, кроме бесплатной версии Hyper-V. Я следил за темой и все ждал, когда же появится iso образ с Hyper-V Server 2019, а его все не было и не было. Причем в Evaluation Center стояла пометка, что релиз пока откладывается, ждите, скоро все будет.

И вот дождались. 15-го июня я увидел новость о том, что Hyper-V Server 2019 доступен для загрузки в Evaluation Center. Зашел, проверил. В самом деле это так. Появился iso образ, который можно свободно загрузить, что я успешно сделал.

К слову, образ hyper-v 2019 гулял в сети, так как после первого релиза еще в октябре 2018, он был доступен и многие его скачали. Но там были какие-то баги. Из того, что я прочитал, люди указывали на то, что не работал rdp доступ к гипервизору. Не смог это проверить, так как у меня просто не проходила установка на сервер. Он то ли не устанавливался вовсе, выдавая ошибку в процессе установки, то ли потом в синий экран падал. Точно не помню. Я не стал разбираться, а поставил предыдущую версию. Как оказалось, не зря.

Как превратить физический сервер в ВМ на платформе Hyper-V

Уверен, вы уже не раз слышали про виртуализацию. И еще я уверен, что, где бы вы ни работали, вы хотели бы использовать преимущества виртуальной среды. Если вы ищете инструкцию, как превратить свой физический сервер в виртуальную машину на платформе Hyper-V (P2V), просто прочитайте эту статью: я расскажу, как выполнить эту операцию всего за несколько минут!

Для преобразования можно использовать один из нескольких конвертеров. Я расскажу о самом простом и удобном способе создания ВМ для платформы Hyper-V. Для этого вам потребуется установленный и работающий сервер Hyper-V, на котором можно развернуть ВМ. Если вы еще не установили сервер, прочитайте сначала это руководство.

Предварительные условия для развертывания

Перед началом работы необходимо проверить следующее:

Выясните, какие виртуальные жесткие диски необходимо реплицировать. В частности, виртуальные жесткие диски, содержащие данные, которые быстро изменяются и не используются сервером реплики после отработки отказа, такие как диски страничных файлов, следует исключить из репликации для экономии пропускной способности сети. Запишите, какие виртуальные жесткие диски можно исключить.

Выбор частоты синхронизации данных. данные на сервере реплики синхронизируются в соответствии с настроенной периодичностью репликации (30 секунд, 5 минут или 15 минут). При выборе частоты следует учитывать следующее: виртуальные машины, на которых выполняются критические данные с низкой RPO? Каковы требования к пропускной способности? Для высококритичных виртуальных машин, очевидно, потребуется более частая репликация.

Выбор способа восстановления данных. по умолчанию реплика Hyper-V хранит только одну точку восстановления, которая будет последней репликацией, отправленной с сервера-источника на сервер-получатель. Однако если вы хотите восстановить данные до более ранней точки во времени, можно указать, что необходимо хранить дополнительные точки восстановления (не более 24 часов). Если вам нужны дополнительные точки восстановления, следует отметить, что это требует дополнительных затрат на обработку и ресурсы хранилища.

Определите, какие рабочие нагрузки будут реплицироваться. стандартная репликация Hyper-V обеспечивает согласованность в состоянии операционной системы виртуальной машины после отработки отказа, но не в состоянии приложений, выполняющихся на виртуальной машине. Если требуется возможность восстановления состояния рабочей нагрузки, можно создать точки восстановления, совместимые с приложениями

Обратите внимание, что восстановление с поддержкой приложений недоступно на сайте расширенной реплики, если вы используете расширенную (объединенную) репликацию.

Выбор способа выполнения начальной репликации данных виртуальной машины. репликация начинается с передачи потребностей для передачи текущего состояния виртуальных машин

Это можно сделать сразу же или через указанное вами время посредством существующей сети. Вы также можете использовать уже существующую восстановленную виртуальную машину (например, если вы восстановили предыдущую резервную копию виртуальной машины на сервере реплики) в качестве начальной копии. Чтобы сэкономить пропускную способность сети, можно записать первоначальную копию на внешний носитель, а потом физически перенести его на объект с репликой. Если вы хотите использовать уже существующую виртуальную машину, удалите все предыдущие моментальные снимки, связанные с ним.

Изоляция групп виртуальных машин для конкретных процессоров узла

Администраторам узлов Hyper-V также может потребоваться возможность выделения ресурсов вычислений виртуальной машине.

Например, предположим, что администратор хочет предложить привилегированную виртуальную машину «A» с ограничением класса 100%.

Эти виртуальные машины уровня «Премиум» также нуждаются в минимальных задержках и невозможности планирования. Это значит, что они не могут быть отпланированы другой виртуальной машиной.

Чтобы добиться этого разделения, можно настроить для группы ЦП определенное сопоставление сопоставления LP.

Например, чтобы разместить виртуальную машину «A» на узле в нашем примере, администратор создаст новую группу ЦП и настроит соответствие процессора группы подмножеству LPs узла.

Группы B и C будут привязаныы к оставшимся LPs.

Администратор может создать одну виртуальную машину в группе A, которая будет иметь эксклюзивный доступ ко всем LPs в группе A, а предположительно более низкие группы B и C будут совместно использовать оставшиеся LPs.

Влияние на размер сектора

Большая часть отрасли программного обеспечения зависела от секторов диска размером 512 байт, но стандарт переходит на секторы диска объемом 4 КБ. Для уменьшения проблем совместимости, которые могут возникать при изменении размера сектора, производители жестких дисков представляют собой переходный размер, называемый 512-дисками эмуляции (512e).

Эти диски эмуляции предлагают некоторые преимущества, предоставляемые дисковыми секторами на базе 4 КБ, например Улучшенная эффективность формата и Улучшенная схема для кодов исправления ошибок (ECC). Они имеют меньше проблем совместимости, которые могут возникнуть при предоставлении размера сектора размером 4 КБ в интерфейсе диска.

Обзор защищенной структуры

Безопасность виртуализации — это основная вложенная область в Hyper-V. Помимо защиты узлов или других виртуальных машин от ВМ с вредоносными программами необходимо также защитить их от скомпрометированного узла. Это фундаментальная опасность для каждой платформы виртуализации сегодня, будь то Hyper-V, VMware или любой другой. Простыми словами, если файл виртуальной машины извлекается из системы организации (злонамеренно или случайно), его можно запустить в любой другой системе. Защита ценных ресурсов, таких как контроллеры домена, конфиденциальные файловые серверы и системы отдела кадров, — самая приоритетная задача в организации.

чтобы помочь защититься от скомпрометированной структуры виртуализации, Windows Server 2016 Hyper-V предоставили экранированные виртуальные машины. экранированная виртуальная машина — это виртуальная машина поколения 2 (поддерживается в Windows Server 2012 и более поздних версиях) с виртуальным доверенным платформенным модулем, шифруется с помощью BitLocker и может выполняться только на работоспособных и утвержденных узлах в структуре. Благодаря экранированным виртуальным машинам и защищенной структуре поставщики облачных служб или администраторы корпоративного частного облака предоставляют более безопасную среду для клиентских виртуальных машин.

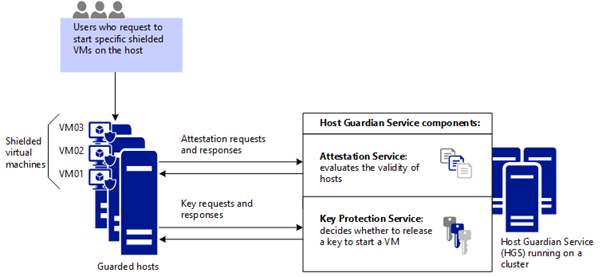

Защищенная структура состоит из:

- одной службы защиты узла (HGS) (как правило, кластера из 3-х узлов);

- одного или нескольких защищенных узлов;

- набора экранированных виртуальных машин. На схеме ниже показано, как служба защиты узла использует аттестации, чтобы обеспечить запуск экранированных виртуальных машин только на известных допустимых узлах, и безопасное освобождение ключей для этих виртуальных машин.

Когда клиент создает экранированные виртуальные машины, запущенные в защищенной структуре, узлы Hyper-V и эти виртуальные машины защищаются с помощью службы HGS. HGS предоставляет две различные службы: аттестации и защиты ключей. Служба аттестации гарантирует, что экранированные виртуальные машины могут запускаться только на доверенных узлах Hyper-V, тогда как служба защиты ключей предоставляет ключи, с помощью которых можно включить виртуальные машины и выполнить их динамическую миграцию на другие защищенные узлы.

Управление группами ЦП

Управление группами ЦП осуществляется с помощью службы вычислений узлов Hyper-V или HCS. Подробное описание HCS, его женесис, ссылки на API HCS и многое другое можно найти в блоге группы виртуализации Майкрософт, посвященном публикации службы вычислений узла (HCS).

Примечание

Для создания групп ЦП и управления ими можно использовать только HCS. интерфейсы управления WMI и PowerShell для диспетчера Hyper-V не поддерживают группы ЦП.

Корпорация Майкрософт предоставляет программу командной строки, cpugroups.exe, в центре загрузки Майкрософт , которая использует интерфейс HCS для управления группами ЦП. Эта служебная программа также может отображать топологию ЦП узла.

How to Convert a Gen2 VM to Gen1 VM and Vice Versa?

Microsoft doesn’t provide any tools for converting VMs from one generation to another. As a proof of this you can see a warning on the screenshot above: “Once a virtual machine has been created, you cannot change the generation”. Try to predict any possible use cases for the VM before creation, because changing a VM generation afterwards is not supported. However, there is one unofficial tool for converting Gen 1 VMs to Gen 2 VMs which is called Convert-VMGeneration. This tool doesn’t modify the source Gen1 VM. A new Gen 2 VM with a new boot disk is created during conversion process. You can use this tool at your own responsibility without any warranties.

Hyper-V Generation 1 vs. 2: Characteristics of Gen 1 VMs

BIOS

BIOS is a Basic Input/Output System software that is flashed on a chip on a motherboard. BIOS is responsible for a machine’s start and hardware configuration. Gen 1 VMs support legacy BIOS-based architecture and can be loaded from MBR (Master Boot Record) virtual hard disks. A digital BIOS with virtual hardware is emulated by Hyper-V.

IDE Virtual Disks

Gen 1 VMs have a virtual IDE controller that can be used for booting a VM from the IDE virtual disk. Virtual SCSI controllers can only be recognized after installing Hyper-V Integration Services on the guest OS on the VM. The guest OS cannot boot from a SCSI disk.

Emulated Hardware

A physical computer needs a set of hardware components in order to work. All required hardware components must be emulated to make the virtual machine work. Special software that can imitate the behavior of real hardware is included in Hyper-V; as a result the VM can operate with virtual devices. Emulated hardware (that is identical to real hardware) includes drivers that are catered to most operating systems in order to provide high compatibility. Among the virtual devices of Gen 1 VM you can find:

- A legacy network adapter

- A virtual floppy drive

- Virtual COM ports

Hardware Limits of Gen 1 VMs

The hardware limits for Generation 1 VMs are:

- 2 IDE controllers, each of which can attach up to 2 IDE drives

- A maximum of 4 SCSI controllers and up to 64 attached SCSI drives

- A MBR – 2TB disk with 4 partitions

- A physical DVD drive can be attached to a VM

- x86 and x64 guest OS support

Windows Server 2016 на хосте

Если ваша компания использует Windows Server 2012 R2 (или более раннюю версию) для виртуализации или частного облака, вам точно стоит задуматься об обновлении Server до новейшей версии. Вы сможете использовать новые функции, сократить стоимость владения, сделать решение более надежным и отказоустойчивым и повысить общий уровень безопасности инфраструктуры.

Microsoft придерживается концепции «Программно определяемого центра обработки данных» (Software-defined Datacenter). Это следующий шаг от традиционного частного облака к решению вроде тех, которые используются в больших публичных облаках. В программно определяемом ЦОД не требуется покупать дорогостоящее проприетарное оборудование. Вычисления (на уровне виртуализации), сеть и системы хранения данных — всем этим можно управлять с помощью программного обеспечения, такого как Windows Server и System Center. Поговорим теперь о новых функциях Windows Server 2016, которые имеют отношение к программно-определяемому ЦОД.

включение RemoteFXного видеопроцессора

чтобы настроить RemoteFXный виртуальный жесткий процессор на узле Windows Server 2016:

- Установите графические драйверы, рекомендованные поставщиком GPU, для Windows Server 2016.

- создайте виртуальную машину с гостевой ос, поддерживаемой RemoteFXным графическим процессором. дополнительные сведения см. в разделе .

- добавьте в виртуальную машину адаптер RemoteFX 3d graphics. дополнительные сведения см. в статье .

по умолчанию RemoteFX виртуальный графический процессор будет использовать все доступные и поддерживаемые gpu. чтобы ограничить количество gpu, используемых RemoteFXным виртуальным графическим процессором, выполните следующие действия.

- В диспетчере Hyper-V перейдите к параметрам Hyper-V.

- выберите физические gpu в Параметры Hyper-V.

- Выберите графический процессор, который не нужно использовать, а затем снимите флажок Использовать этот графический процессор в RemoteFX.

Настройка трехмерного адаптера vGPU RemoteFX

Вы можете использовать пользовательский интерфейс диспетчера Hyper-V или командлеты PowerShell, чтобы настроить трехмерный графический адаптер vGPU RemoteFX.

настройка RemoteFX виртуального устройства с помощью диспетчера Hyper-V

-

Останавливает виртуальную машину, если она выполняется в данный момент.

-

откройте диспетчер Hyper-V, перейдите к Параметры вм, а затем выберите добавить оборудование.

-

выберите RemoteFX трехмерная графическая плата, а затем нажмите кнопку добавить.

-

Задайте максимальное число мониторов, максимальное разрешение монитора и используемой видеопамяти, либо оставьте значения по умолчанию.

Примечание

- Установка большего числа значений для любого из этих параметров повлияет на масштаб службы, поэтому следует задать только то, что необходимо.

- Если необходимо использовать 1 ГБ выделенной видеопамяти, для получения наилучших результатов используйте 64-разрядную гостевую виртуальную машину вместо 32-bit (x86).

-

Нажмите кнопку ОК , чтобы завершить настройку.

настройка RemoteFXного gpu с помощью командлетов PowerShell

Используйте следующие командлеты PowerShell для добавления, проверки и настройки адаптера:

- Add-VMRemoteFx3dVideoAdapter

- Get-VMRemoteFx3dVideoAdapter

- Set-VMRemoteFx3dVideoAdapter

- Get-Вмремотефксфисикалвидеоадаптер

Формат VHD

Формат VHD был единственным форматом виртуального жесткого диска, поддерживаемым Hyper-V в прошлых выпусках. формат VHD, введенный в Windows Server 2012, был изменен, чтобы обеспечить лучшее выравнивание, что приводит к значительному повышению производительности на новых дисках больших секторов.

любой новый виртуальный жесткий диск, созданный на Windows Server 2012 или более поздней версии, имеет оптимальное выравнивание по 4 кб. этот согласованный формат полностью совместим с предыдущими операционными системами Windows Server. однако свойство alignment будет разорвано для новых выделений из синтаксических анализаторов, которые не поддерживают выравнивание по 4 кб (например, средство синтаксического анализа виртуальных жестких дисков из предыдущей версии Windows Server или средства синтаксического анализа сторонних разработчиков).

Любой виртуальный жесткий диск, перемещенный из предыдущего выпуска, не преобразуется автоматически в этот новый улучшенный формат VHD.

чтобы преобразовать в новый формат VHD, выполните следующую команду Windows PowerShell:

Можно проверить свойство Alignment для всех виртуальных жестких дисков в системе, и оно должно быть преобразовано в оптимальное выравнивание по 4 КБ. Создайте новый виртуальный жесткий диск с данными из исходного виртуального жесткого диска с помощью параметра CREATE-From-Source .

чтобы проверить выравнивание с помощью Windows Powershell, изучите линию выравнивания, как показано ниже:

чтобы проверить выравнивание с помощью Windows PowerShell, изучите линию выравнивания, как показано ниже:

Создание виртуальных машин

Мы почти закончили настройку Windows Hyper-V Server 2019 и готовы приступить к установке виртуальных машин. Надо только загрузить iso образ на гипервизор. Тут все очень просто. Открываем в проводнике на управляющей машине удаленный диск через стандартную возможность windows машин, создаем папку iso и загружаем нужный образ.

Так же я рекомендую сразу загрузить какой-нибудь файловый менеджер для удобной навигации по папкам на самом гипервизоре. Лучше использовать портированную версию. Запустить этот менеджер можно будет через командную строку, подключившись по rdp.

Теперь все готово к созданию виртуальных машин. Сделайте несколько тестовых, а дальше мы научимся их бэкапить.

Типы виртуальных машин, которые могут выполняться в защищенной структуре

В защищенной структуре могут запускаться виртуальные машины одного из следующих типов:

- Обычная виртуальная машина, которая не обеспечивает защиту, представленную только в предыдущих версиях Hyper-V.

- Виртуальная машина с поддержкой шифрования, защиту которой может настроить администратор структуры.

- Экранированная виртуальная машина, все средства защиты которой постоянно включены и не могут быть отключены администратором структуры.

Виртуальные машины с поддержкой шифрования предназначены для случаев, когда есть полное доверие к администратору структуры. Например, предприятие может развернуть защищенную структуру, чтобы выполнять для дисков виртуальной машины шифрование неактивных данных с целью соответствия требованиям. Администраторы структуры по-прежнему могут использовать удобные средства управления, например подключения к консоли виртуальной машины, PowerShell Direct и другие повседневные средства управления и устранения неполадок.

Экранированные виртуальные машины предназначены для структур, где данные и состояние виртуальной машины должны быть защищены как от администраторов структуры, так и от ненадежного программного обеспечения, которое может выполняться на узлах Hyper-V. К примеру, экранированные виртуальные машины никогда не разрешат подключение к консоли виртуальной машины, тогда как для виртуальных машин с поддержкой шифрования администратор структуры может включить или отключить эту защиту.

В следующей таблице перечислены различия между поддерживаемыми шифрованием и экранированными виртуальными машинами.

| Возможности | Второе поколение. Поддержка шифрования | Второе поколение. Экранирование |

|---|---|---|

| Безопасная загрузка | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Виртуальный доверенный платформенный модуль | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Шифрование состояния виртуальной машины и трафика динамической миграции | Да, необходимо, но есть возможность настройки | Да, необходимо, применяется принудительно |

| Компоненты интеграции | Настраивается администратором структуры | Некоторые компоненты интеграции заблокированы (например, обмен данными, PowerShell Direct) |

| Подключение к виртуальной машине (консоль), HID-устройства (например, клавиатура, мышь) | Включено, не может быть отключено | включено на узлах, начинающихся с Windows Server версии 1803; Отключено на более ранних узлах |

| Последовательные или COM-порты | Поддерживается | Отключено (не может быть включено) |

| Подключение отладчика (к процессу виртуальной машины)1 | Поддерживается | Отключено (не может быть включено) |

1 Традиционные отладчики, которые присоединяются непосредственно к процессу, например WinDbg.exe, заблокированы для экранированных виртуальных машин, так как рабочий процесс виртуальной машины (VMWP.exe) является защищенным процессом (PPL).

Альтернативные методы отладки, такие как используемые LiveKd.exe, не блокируются.

В отличие от экранированных виртуальных машин, Рабочий процесс для поддерживаемых шифрованием виртуальных машин не выполняется в виде PPL, поэтому традиционные отладчики, такие как WinDbg.exe, будут продолжать работать в обычном режиме.

Как экранированные виртуальные машины, так и виртуальные машины с поддержкой шифрования продолжают поддерживать стандартные возможности управления структуры, в том числе динамическую миграцию, реплику Hyper-V, контрольные точки виртуальной машины и т. д.

Видео

Пока я не осилил запись и монтаж видео по новой версии. Кому недостаточно текста и очень хочется посмотреть видео по установке и настройке Hyper-V, предлагаю ролик от прошлой версии. Там почти все то же самое. По крайней мере основное так точно.

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

Типы файлов виртуального жесткого диска

Существует три типа VHD-файлов. В следующих разделах описываются характеристики производительности и компромиссы между типами.

При выборе типа VHD-файла следует учитывать следующие рекомендации.

При использовании формата VHD рекомендуется использовать фиксированный тип, так как он обеспечивает повышенную устойчивость и характеристики производительности по сравнению с другими типами VHD-файлов.

При использовании формата VHDX рекомендуется использовать динамический тип, так как он обеспечивает гарантии устойчивости в дополнение к экономии места, связанной с выделением пространства только в том случае, если это необходимо.

Фиксированный тип также рекомендуется, независимо от формата, когда хранилище на томе размещения не отслеживается, чтобы гарантировать наличие достаточного дискового пространства при расширении VHD-файла во время выполнения.

Моментальные снимки виртуальной машины создают разностный виртуальный жесткий диск для хранения записей на дисках. Наличие нескольких моментальных снимков может повысить уровень использования ЦП дискового ввода-вывода, но может заметно не повлиять на производительность, за исключением больших рабочих нагрузок сервера, интенсивно использующих операции ввода-вывода. Однако наличие большой цепочки моментальных снимков может заметно повлиять на производительность, так как чтение с виртуального жесткого диска может потребовать проверки запрошенных блоков во многих разностных виртуальных жестких дисках

Хранение цепочек моментальных снимков очень важно для поддержания хорошей производительности дискового ввода-вывода.

Словарь терминов, касающихся защищенной структуры и экранированной виртуальной машины

Термин

Определение

Служба защиты узла

Роль сервера Windows, который установлен на защищенном кластере серверов без операционной системы. Он может оценить работоспособность узла Hyper-V и освободить ключи для работоспособных узлов во время включения или динамической миграции экранированных виртуальных машин. Эти две возможности играют главную роль в решении экранированной виртуальной машины и называются службой аттестации и службой защиты ключей соответственно.

Защищенный узел

Узел Hyper-V, на котором могут запускаться экранированные виртуальные машины. Узел может считаться защищенным только в том случае, если он был признан работоспособным службой аттестации HGS. Экранированные виртуальные машины невозможно включить на узле Hyper-V или динамически мигрировать на него, если он еще не прошел аттестацию или она завершилась неудачно.

Защищенная структура

Это обобщающий термин для описания структуры узлов Hyper-V и их службы защиты. Структура может запускать экранированные виртуальные машины и управлять ими.

Экранированная виртуальная машина

Виртуальная машина, которая может запускаться только на защищенных узлах и защищена от просмотра, несанкционированного изменения и кражи данных администраторами вредоносных систем и вредоносными программами.

Администратор структуры

Администратор общедоступного или частного облака, который может управлять виртуальными машинами

В контексте защищенной структуры у администратора структуры нет доступа к экранированным виртуальным машинам или к политикам, определяющим узлы, на которых могут запускаться экранированные виртуальные машины.

Администратор службы защиты узла

Доверенный администратор общедоступного или частного облака, который может управлять политикой и материалами шифрования для защищенных узлов, то есть таких, на которых может запускаться экранированная виртуальная машина.

Файл данных подготовки или файл данных экранирования (PDK-файл)

Зашифрованный файл, который создается клиентом или пользователем для хранения важной информации о конфигурации виртуальной машины и защиты этой информации от несанкционированного доступа. Например, файл данных экранирования может содержать пароль, который будет назначен учетной записи локального администратора при создании виртуальной машины.

Безопасность на основе виртуализации

Среда обработки и хранения на основе Hyper-V, защищенная от администраторов

Администратор операционной системы не может получить доступ к ключам операционной системы, которые сохранены в виртуальном безопасном режиме.

Виртуальный доверенный платформенный модуль

Виртуализированная версия доверенного платформенного модуля (TPM). начиная с Hyper-V в Windows Server 2016 можно предоставить виртуальному доверенному платформенному модулю 2,0, чтобы можно было шифровать виртуальные машины, точно так же, как физический доверенный платформенный модуль позволяет шифровать физический компьютер.

Сравнение параметров установки Windows Server 2016 и 2019

В редакциях Standard и Datacenter можно выбрать различные варианты установки. Эти варианты влияют на то, какие функции будут доступны после установки, такие как наличие графического интерфейса пользователя и набор сервисов. Присутствуют следующие варианты установки:

- Desktop Experience (с графическим интерфейсом);

- Core;

- Nano.

Desktop Experience — это вариант установки, с которым знакомо большинство людей. Этот параметр устанавливает большинство функций и ролей из коробки, включая интерфейс графического интерфейса рабочего стола. Вы получите Диспетчер серверов, который позволяет добавлять и удалять роли и компоненты. Преимущество в том, что система может быть проще в управлении для людей, привыкших использовать графический интерфейс. Недостаток в том, что у вас появляется больше обновлений, перезагрузок и открытых портов с которыми предстоит иметь дело.

Узнайте больше от Microsoft здесь.

В Server Core отсутствует графический интерфейс и несколько ролей, которые устанавливаются по умолчанию под опцией Desktop Experience. Серверное ядро имеет меньший объем занимаемого дискового пространства и, следовательно, меньшую область атаки из-за меньшей кодовой базы. Здесь также меньше обновлений, перезагрузок и открытых портов для работы. Это отличный вариант для серверов инфраструктуры, таких как контроллеры домена Active Directory и DNS-серверы.

В этой редакции отсутствуют инструменты специальных возможностей, встроенные инструменты настройки сервера и поддержка звука. Эта версия без излишеств. Не лишним будет убедиться, что вы знакомы с администрированием на основе командной строки.

Подробнее об этом можно прочитать на сайте Microsoft.

Nano

Начиная с Windows Server 2019, Nano доступен только как контейнеризированный образ операционной системы. Он предназначен для запуска в качестве контейнера внутри хоста контейнеров, такого как Server Core, упомянутого выше. Если вы опираетесь на контейнерные приложения, предназначенные для серверных ОС, то эту версию вы будете использовать для компиляции этих приложений.

Nano можно развернуть с помощью версий Standard или Datacenter, но у вас должна быть прикреплена Software Assurance к лицензированию хост-сервера. Узнать об этом подробнее можно на сайте Microsoft.

Отказоустойчивые кластеры и Hyper-V

В этой таблице перечислены максимальные значения, которые применяются при использовании Hyper-V и отказоустойчивой кластеризации

Важно выполнить планирование емкости, чтобы убедиться в наличии достаточного количества аппаратных ресурсов для запуска всех виртуальных машин в кластерной среде

Дополнительные сведения об обновлениях для отказоустойчивой кластеризации, включая новые функции для виртуальных машин, см. в разделе новые возможности отказоустойчивой кластеризации в Windows Server 2016.

| Компонент | Максимум | Примечания |

|---|---|---|

| Узлы на один кластер | 64 | Определите число узлов, которые следует зарезервировать для отработки отказов, а также выполнения задач обслуживания, например применения обновлений. Рекомендуется предусмотреть ресурсоемкость, позволяющую выделить 1 резервный узел для отработки отказов; это означает, что он будет бездействовать до момента отработки отказа на другом узле. (Такие узлы иногда называются пассивными.) При необходимости резервирования дополнительных узлов это число можно увеличить. Для активных узлов не существует рекомендуемого соотношения или множителя зарезервированных узлов; Единственное требование заключается в том, что общее число узлов в кластере не может превышать 64. |

| Работающих виртуальных машин в каждом кластере и каждом узле | 8 000 на кластер | На реальное количество виртуальных машин, которые можно выполнять одновременно на одном узле, может влиять несколько факторов, например:— Объем физической памяти, используемой каждой виртуальной машиной.— Пропускная способность сети и хранилища.— Число дисков, влияющих на производительность операций ввода-вывода диска. |

Hyper-V и другие продукты виртуализации

Hyper-V в Windows и Windows Server заменяет старые продукты виртуализации оборудования, такие как microsoft virtual pc, microsoft virtual Server и Windows Virtual pc. Hyper-V предлагает функции сети, производительности, хранения и безопасности, недоступные в этих старых продуктах.

Hyper-V и сторонние приложения виртуализации, для которых требуются одни и те же функции процессора, не совместимы. Это обусловлено тем, что функции процессора, известные как аппаратные расширения виртуализации, не предназначены для совместного использования. Дополнительные сведения см. в статье приложения виртуализации не работают вместе с Hyper-V, Device Guard и Credential Guard.