СРАЗУ…

Проблема описанных здесь способов (как, впрочем, и любого) заключается в том, что, какие бы настройки на локальной машине не выставлялись, барьерыустанавливаются на недосягаемом для вас аппарате (свичеры, роутеры) или машине, доступа к которым у вас просто нет.

Успешно опробовав какой-либо способ обхода блокировки, помните, что применяя прокси-службы в любом виде (напрямую с прокси-сервера или через встроенный в браузер плагин) вы рискуете информацией, передаваемой через эти службы

Так что обратите внимание на посещение сайтов по защищённому протоколу https и выделите для работы с сайтами, где вводите пароли и логины (особенно связанные с оплатой) ОТДЕЛЬНЫЙ БРАУЗЕР, который не работает с прокси.. Некоторые из советов могут не сработать

Запрет запрету – рознь. Ресурс может быть заблокирован и надзорными органами. Для этого самый действенный из способов приведён в статье последним – это браузер Tor. Хотя при работе с браузером возникают проблемы при работе с ресурсами, использующими защищённое соединение. А это – почти все социальные сети. Админы тоже не спят, а потому пробуйте всё подряд

Некоторые из советов могут не сработать. Запрет запрету – рознь. Ресурс может быть заблокирован и надзорными органами. Для этого самый действенный из способов приведён в статье последним – это браузер Tor . Хотя при работе с браузером возникают проблемы при работе с ресурсами, использующими защищённое соединение. А это – почти все социальные сети. Админы тоже не спят, а потому пробуйте всё подряд.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

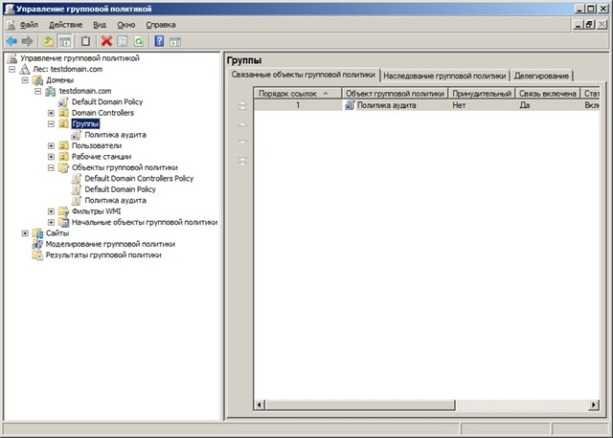

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

-

Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

Рис. 2. Вкладка «Столбцы» параметров оснастки

-

Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Рис. 3. Вкладка «Отчет» параметров оснастки

-

Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Рис. 4. Вкладка «Общие» параметров оснастки

Защитник Windows отключен групповой политикой

Если вы получили ошибку групповой политики Защитника Windows, в которой говорится, что Защитник Windows – это приложение отключено групповой политикой, вам необходимо включить его с помощью редактора групповой политики, параметров или реестра. Узнайте, как это сделать.

Проверьте, выключен ли Защитник Windows через Настройки

Первый вариант – проверить, не выключена ли Windows 10 с помощью приложения «Настройки». Мы сделаем это, запустив Windows Key + I , чтобы открыть приложение Настройки , а затем перейдите в Обновление и безопасность .

Выберите в меню Защитник Windows , затем выберите Открыть Центр безопасности Защитника Windows . Кроме того, перейдите в раздел Защита от вирусов и угроз , а затем перейдите в Настройки защиты от вирусов и угроз внизу.

Найдите Защита в реальном времени и включите ее, если она не была включена ранее. Это должно все исправить.

Если это не сработает, тогда нам придется сделать что-то более сложное, поэтому следуйте внимательно.

Включить Защитник Windows с помощью групповой политики

Запустите диалоговое окно «Выполнить», нажав Windows Key + R , и убедитесь, что вы вошли в систему как администратор. Введите в поле и перейдите к:

Политика локального компьютера> Административные шаблоны> Компоненты Windows> Антивирус Защитника Windows.

На правой панели дважды нажмите Отключить антивирус Защитника Windows. Теперь в открывшемся окне «Свойства» выберите Не настроен и нажмите «ОК».

Этот параметр политики отключает Антивирус Защитника Windows. Если этот параметр политики включен, антивирус Защитника Windows не запускается, и компьютеры не сканируются на наличие вредоносных программ или другого потенциально нежелательного программного обеспечения. Если этот параметр политики отключен или не настроен, по умолчанию запускается антивирус Защитника Windows, и компьютеры сканируются на наличие вредоносных программ и другого потенциально нежелательного программного обеспечения.

Перезагрузите компьютер, чтобы увидеть окончательные изменения. Если все работает хорошо, то отлично.

Настроить реестр, чтобы включить Защитника Windows

Итак, план здесь – нажать Windows Key + R , чтобы открыть диалоговое окно Выполнить , затем введите regedit в поле и нажмите Enter после. Это должно запустить редактор реестра Windows 10. Найдите следующий ключ:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Защитник Windows

Если вы видите ключ DisableAntiSpyware , удалите его.

Запрет флешки как обойти?

- Порты физически отключены

- Порты отключены в BIOS/UEFI

- Удалены драйверы контроллера USB

- Заблокированы отдельные устройства USB

- USB-накопители запрещены через групповую политику

- Ограничены права на чтение файлов

- Программы для контроля подключений по USB

Порты физически отключены

Такое возможно только с дополнительными портами, которые подключаются кабелем к материнской плате. Задние порты распаяны на самой материнке, и их минимум две штуки. Поэтому принесите из дома копеечный хаб, воткните его вместо мышки или клавиатуры и подключайте всю штатную периферию через него. Второй порт оставьте для загрузочной флешки.

Порты отключены в BIOS/UEFI

Админ может отключить как порты вообще (редкий случай), так и отдельную опцию USB Boot. Именно она отвечает за возможность загрузки с USB-носителей. Как входить в настройки BIOS, мы уже разобрали, а отыскать нужную опцию не составит труда.

Удалены драйверы контроллера USB

Хитрые админы просто сносят драйверы USB через диспетчер устройств, но вас это не остановит. Загрузиться с флешки отсутствие драйверов не помешает. Став локальным дмином, вы легко доустановите отсутствующие драйверы — Windows сама предложит это сделать.

Заблокированы отдельные устройства USB

Более тонкий метод — запрет использования именно USB-накопителей. При этом другие типы устройств с интерфейсом USB продолжают работать. Задается ограничение через ветку реестра:

При значении параметра Start 0x00000004 использование флешек и внешних дисков запрещено, а при 0x00000003 — разрешено. Бороться с этим можно тем же методом, что и в предыдущем пункте: загружаемся с флешки и меняем секцию USBSTOR через офлайновый редактор реестра.

USB-накопители запрещены через групповую политику

Редактор групповых политик позволяет задать административный шаблон, запрещающий доступ к съемным запоминающим устройствам. Вновь загружаемся с флешки, узнаем пароль локального админа (или сбрасываем, если не удалось узнать), попутно активируем учетку, если она была отключена. После этого запускаем gpedit.msc и отключаем запрет USB.

Ограничены права на чтение файлов

Ограничены права на чтение файлов usbstor.inf и usbstor.pnf в каталоге WindowsInf

Очередной трюк с правами NTFS. Если невозможно обратиться к этим файлам в ограниченной учетной записи, то не будут подключаться флешки. Используем права локального админа либо просто перемещаем эти файлы через WinPE на том FAT32. После обратного перемещения в inf права доступа слетят.

Программы для контроля подключений по USB

Подключение устройств по USB контролируется отдельной программой. В помощь админам было написано множество утилит для ограничения использования флешек и внешних дисков. Большинство таких программ просто меняет значение упомянутой выше ветки реестра, но есть и продвинутые варианты. Такие умеют запоминать разрешенные флешки по номеру тома (VSN — Volume Serial Number) и блокировать остальные. Можно просто выгрузить процессы этих программ из памяти или подменить VSN. Это 32-битное значение, которое присваивается тому при его форматировании по значению текущей даты и времени.

Узнать VSN доверенной флешки можно командой vol или dir. С помощью программы Volume Serial Number Changer присваиваете такой же номер своей флешке и свободно ей пользуетесь. Для надежности замените еще и метку тома (просто через свойства диска).

Неожиданное препятствие для использования флешек возникает на компах с посредственным блоком питания (читай — на большинстве дешевых рабочих машин) безо всяких стараний админа. Дело в том, что шина 5 В просаживается настолько, что флешке не хватает питания. В таком случае отключите другое устройство из соседнего (парного) USB-порта или используйте активный хаб с собственным блоком питания. Через него можно запитать хоть внешний винчестер.

Методы клонирования объекта групповой политики

Существует несколько методов, позволяющих вам произвести полное копирование GPO:

- Через оснастку управление групповыми политиками GPMC

- Это использование моего любимого сильного языка, PowerShell

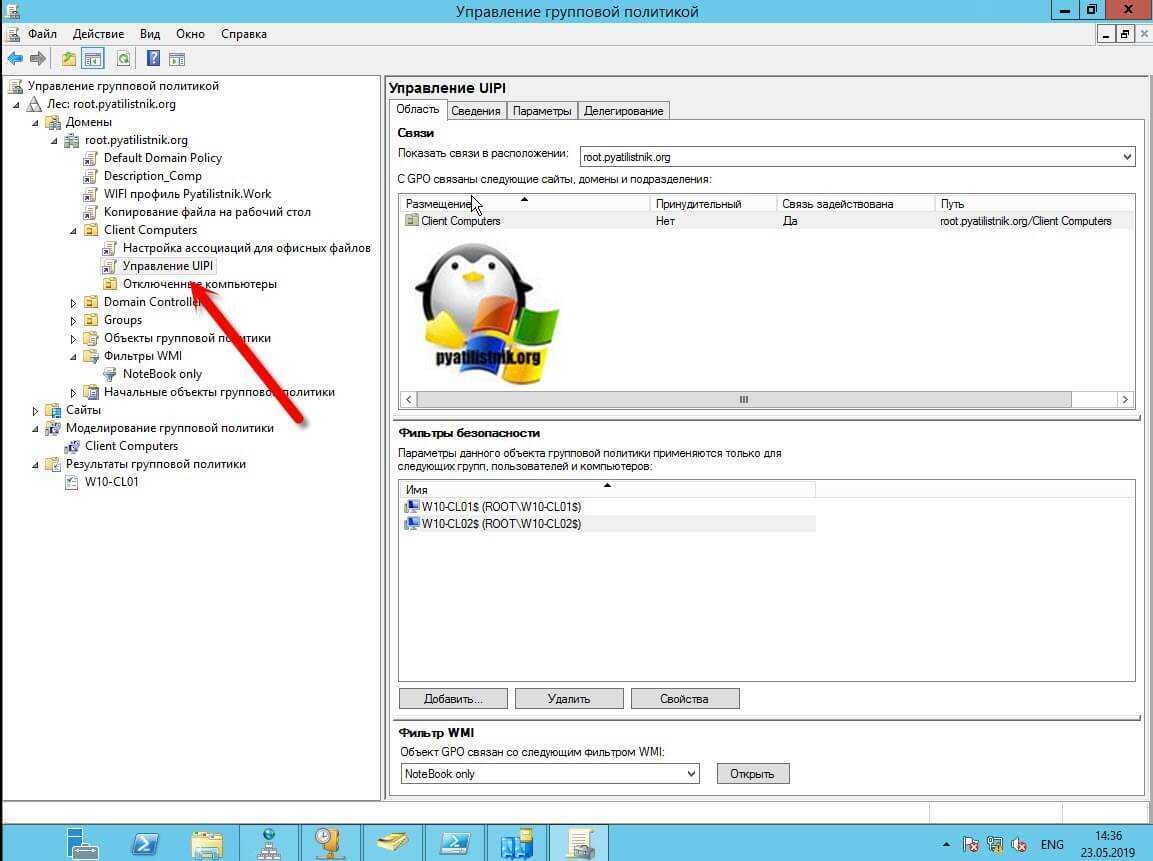

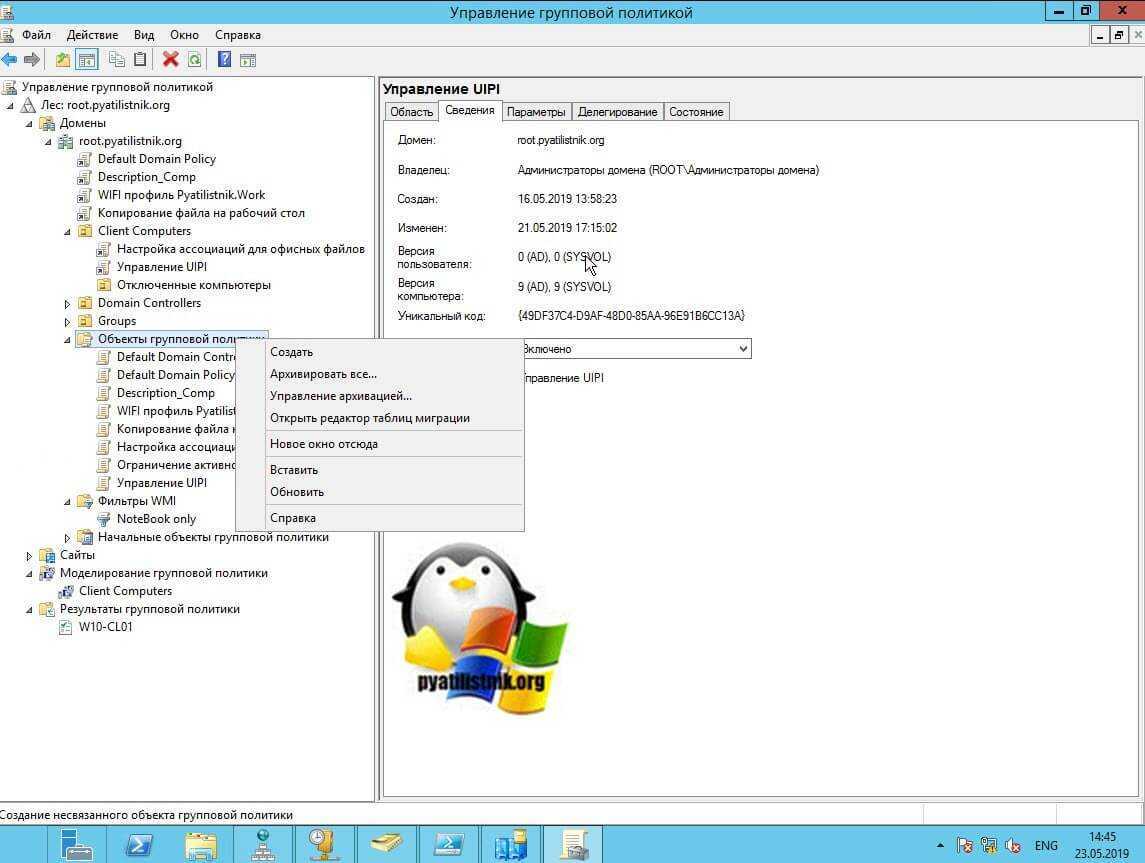

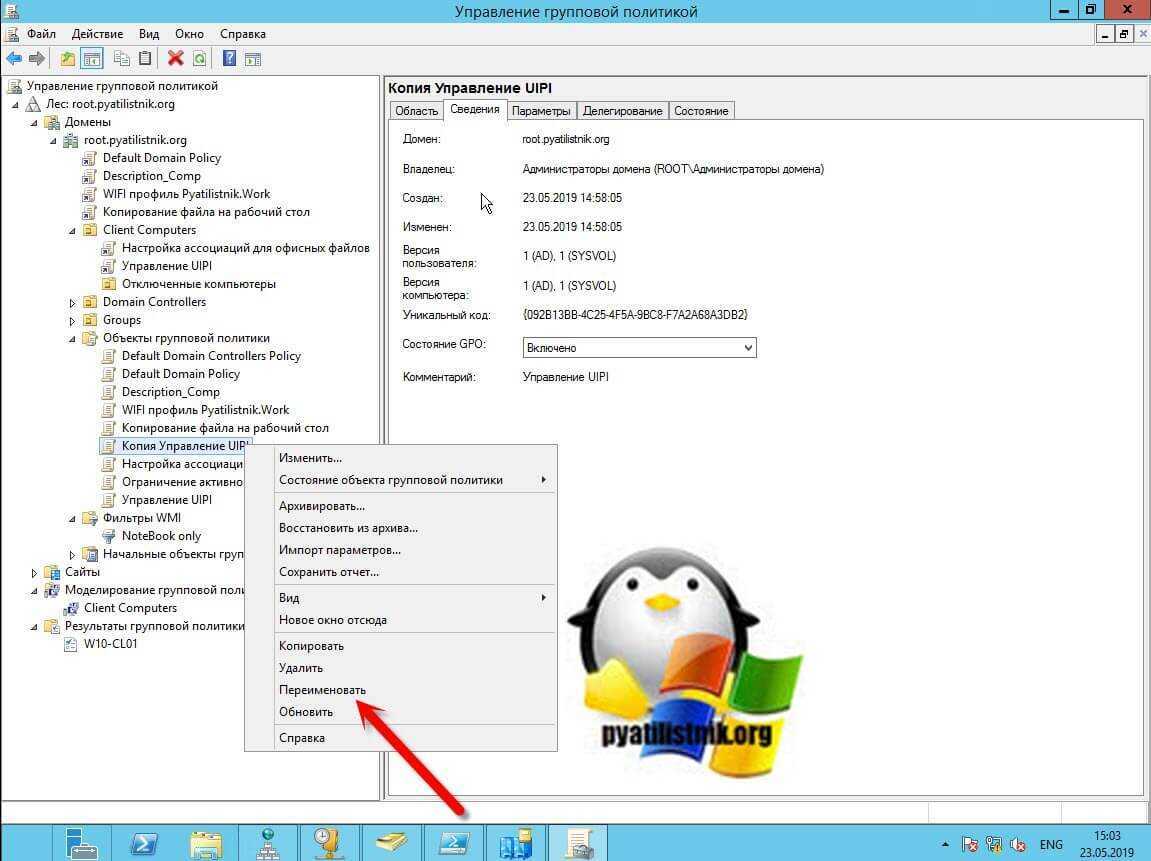

Открываем оснастку «Управление групповой политикой (gpmc.msc)». Находим нужный объект GPO который вам необходимо скопировать. В моем примере, это будет «Управление UIPI».

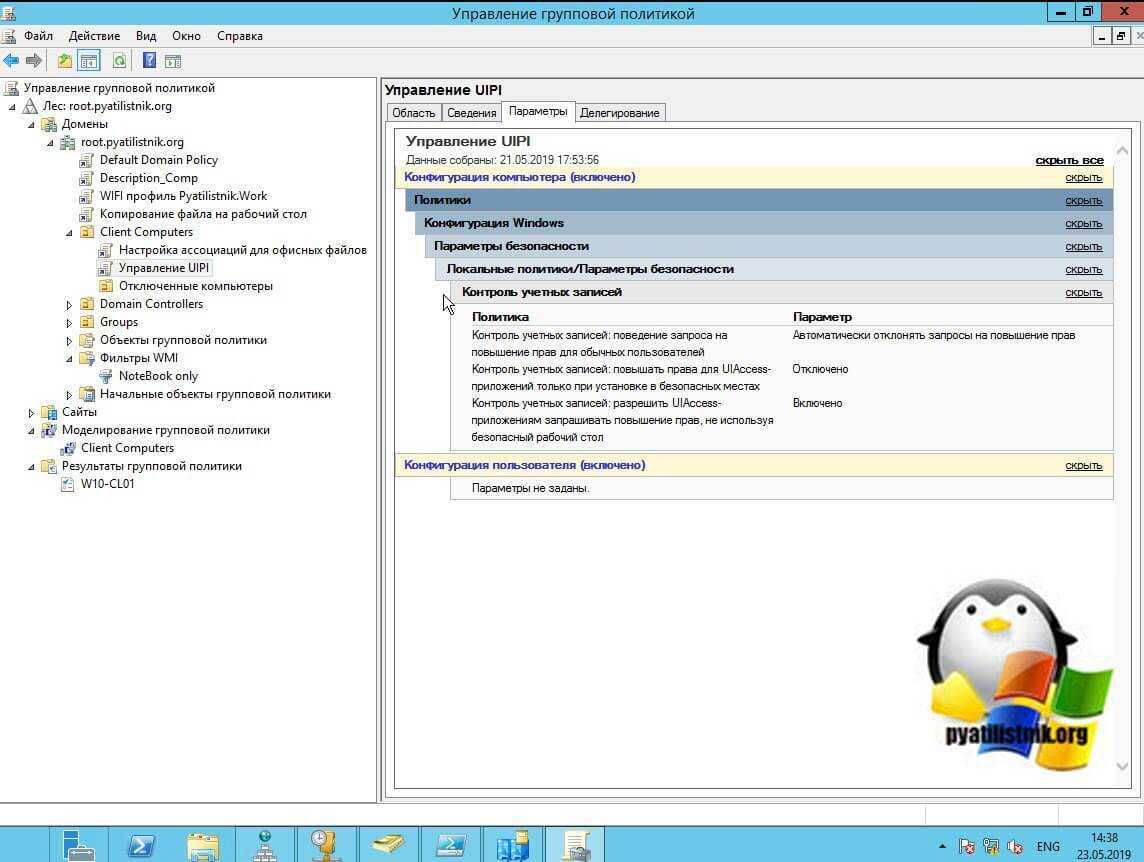

Посмотрим на вкладке «Параметры», что делает данная политика. Я ее использовал для отключения User Interface Privilege Isolation.

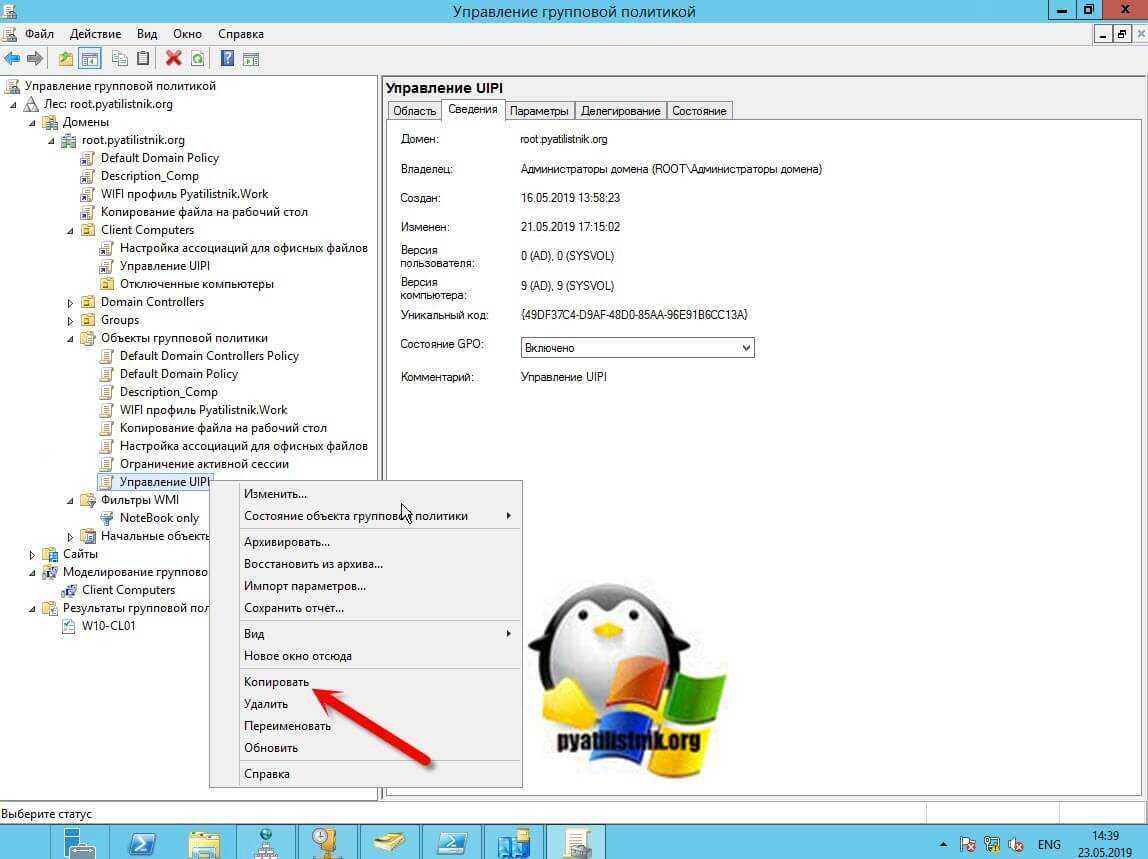

Далее переходим в контейнер «Объекты групповой политики», который содержит все ваши объекты GPO присутствующие в данном домене Active Directory. Щелкаем правым кликом по нужному и из контекстного меню выбираем пункт «Копировать».

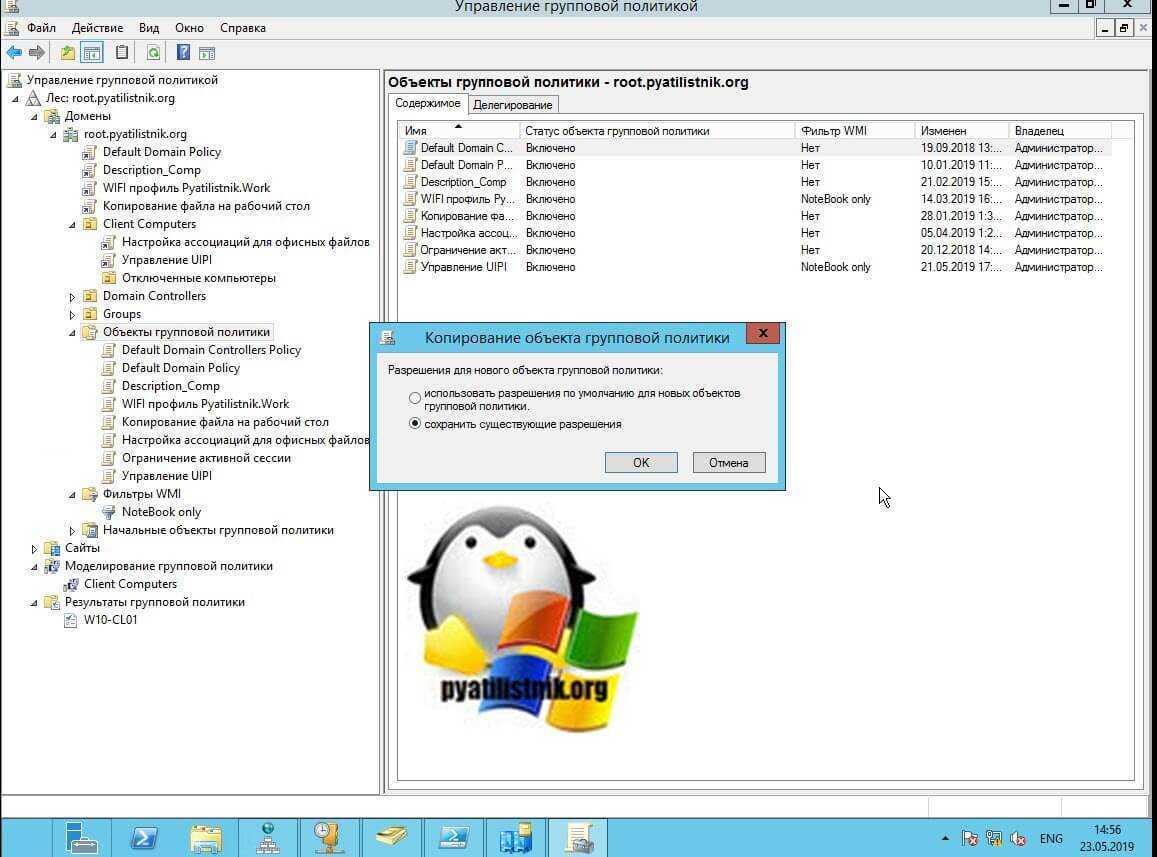

Вот вы нажали скопировать и ничего не произошло, на мой взгляд, что Microsoft сделала очень не очевидно, что нужно делать дальше, особенно если вы делаете, это впервые. Парадокс заключается в том, что скопировать объект GPO вы можете только в контейнере «Объекты групповой политики» и нигде более. Вот почему бы сразу сюда не вставлять? Чтобы вы могли теперь создать скопированный объект GPO, кликните правым кликом по данному контейнеру и из контекстного меню выберите «Вставить».

У вас появится дополнительное окно с выбором действий «Копирование объекта групповой политики»:

- Использовать разрешения по умолчанию для новых объектов групповой политики

- Сохранить существующие разрешения

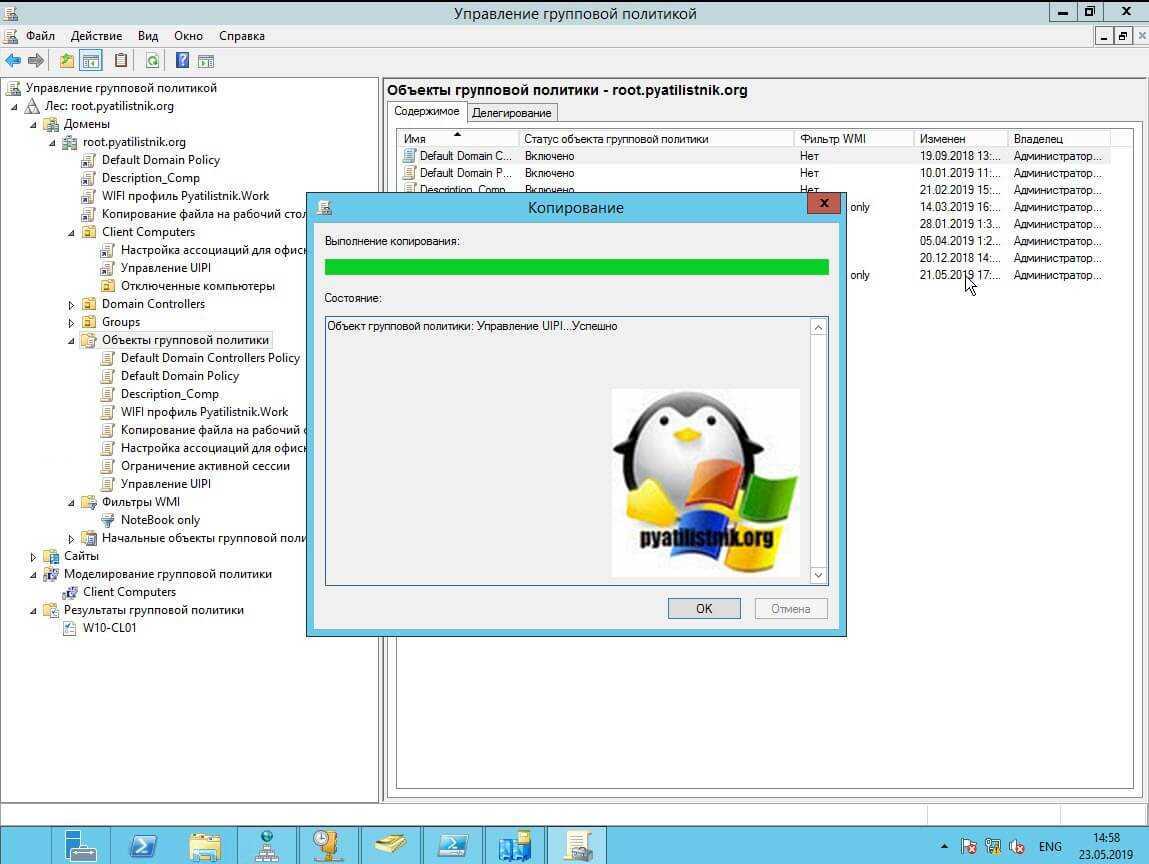

Если хотите создать полный клон, то выбираем второй пункт, если хотите под шаманить список доступа к объекту, то выбираем первый вариант. Далее появится окно со статусом и прогрессом копирования, дожидаемся успешного окончания операции.

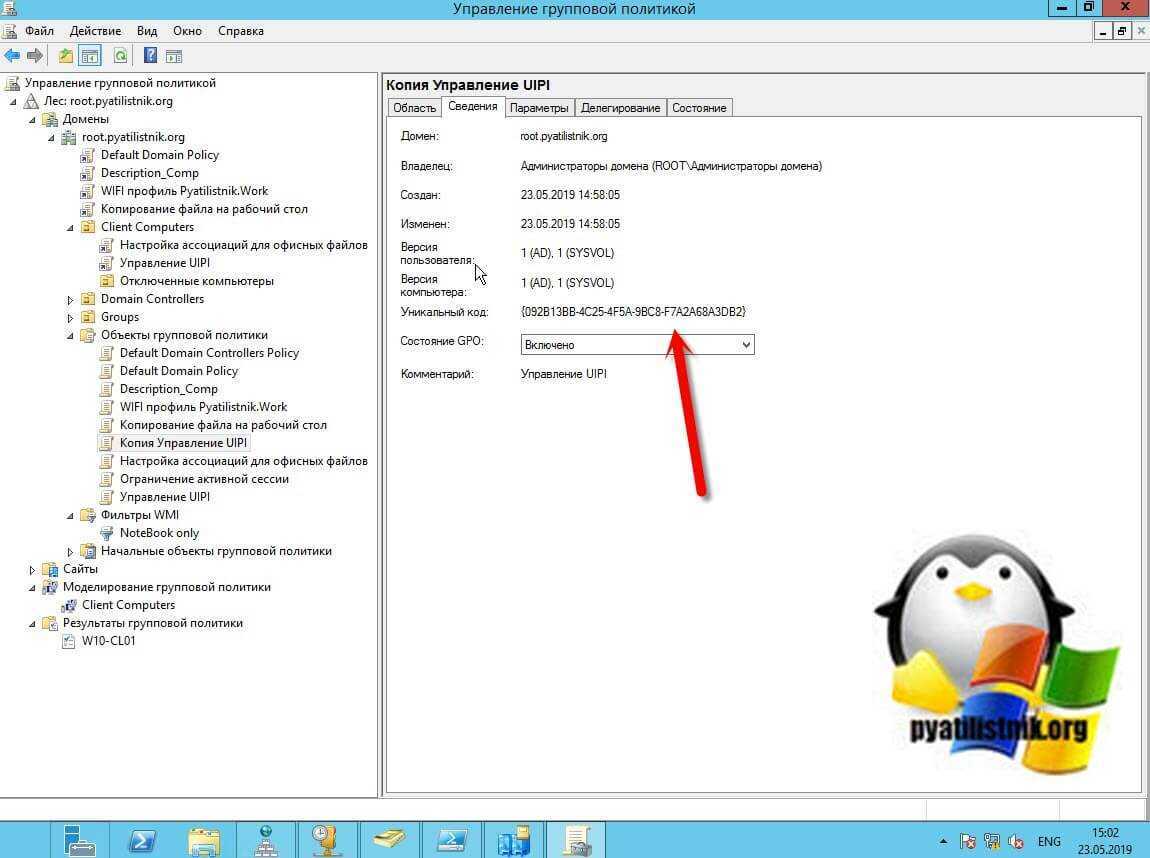

В итоге у вас появится новый объект GPO. у которого в начале названия будет слово «Копия»

Обратите внимание, что все разрешения я сохранил, это видно по списку в фильтре безопасности и примененному WMI фильтру. Так же стоит отметить, что у новой политики, будет новый GUID, можете проверить на вкладке «Сведения»

Для вашего удобства советую вам переименовать новую политику, через клавишу F2 или контекстное меню.

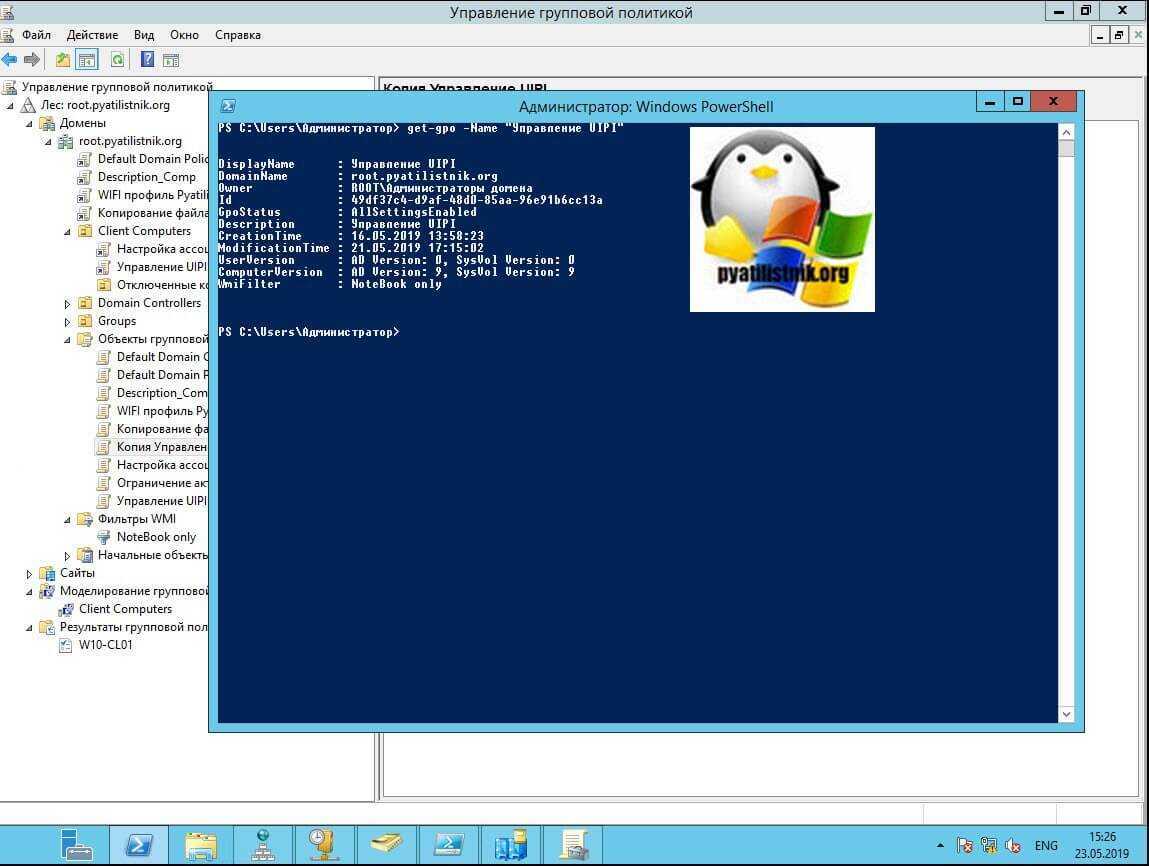

Теперь посмотрим на сколько удобнее, это сделать через PowerShell. Для начала откройте PowerShell от имени администратора. Первым делом я вам предлагаю посмотреть вашу текущую политику, для этого есть командлет Get-GPO и вот такая конструкция.

get-gpo -Name «Управление UIPI»

Убедившись, как называется объект GPO и удостоверившись, что он вообще есть мы приступаем к его копированию. Для этого воспользуемся командлетом Gopy-GPO (https://docs.microsoft.com/en-us/powershell/module/grouppolicy/copy-gpo?view=win10-ps)

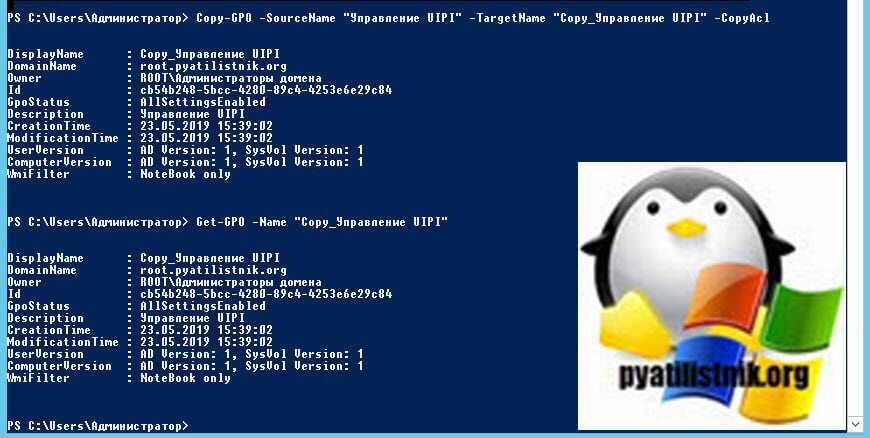

Copy-GPO -SourceName «Управление UIPI» -TargetName «Copy_Управление UIPI» -CopyAcl

- SourceName — Имя копируемой политики

- TargetName — Имя новой политики

- -CopyAcl — Копирует все разрешения на политику GPO.

Теперь сделав просмотр новой политики, я вижу, что были скопированы права и WMI фильтры.

Так же вы можете проводить копирование между доменами. Между исходным доменом и доменом назначения должны существовать доверительные отношения.

Copy-GPO -SourceName «Gpo01» -SourceDomain «root.pyatilistnik.org» TargetName «Gpo01» -TargetDomain «sales.pyatilistnik.org»

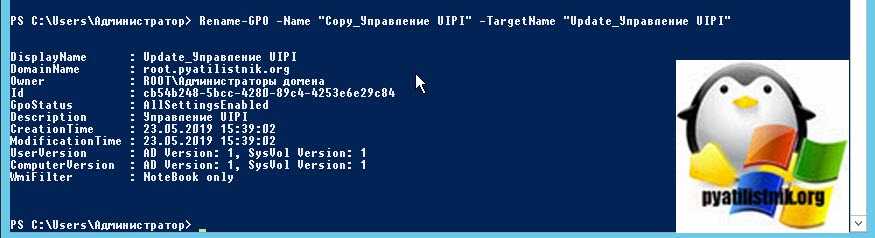

Для переименовывания политики, через PowerShell можно применить командлет Rename-GPO.

Rename-GPO -Name «Copy_Управление UIPI» -TargetName «Update_Управление UIPI»

На этом у меня все и надеюсь, что вам было интересно и полезно получить новые знания. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Статус GPO

Проверьте статус GPO на вкладке Details свойств политики в GPMC.msc

Обратите внимание на значение в раскрывающемся списке GPO Status («Состояние объекта групповой политики»).

Как видите, доступно 4 варианта:

- All settings disabled (Все настройки отключены) — все настройки политики отключены (GPO не применяется);

- Computer configuration settings disabled (Параметры конфигурации компьютера отключены) — параметры только из конфигурации компьютера вашего GPO не применяются;

- User configuration settings disabled (Параметры конфигурации пользователя отключены) — параметры из раздела конфигурации пользователя не применяются;

- Enabled (Включено) — все настройки GPO применяются к целевым объектам AD (значение по умолчанию).

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

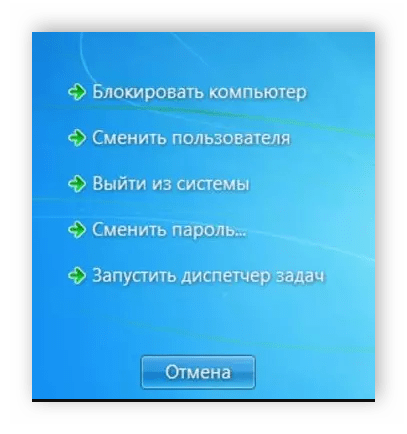

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

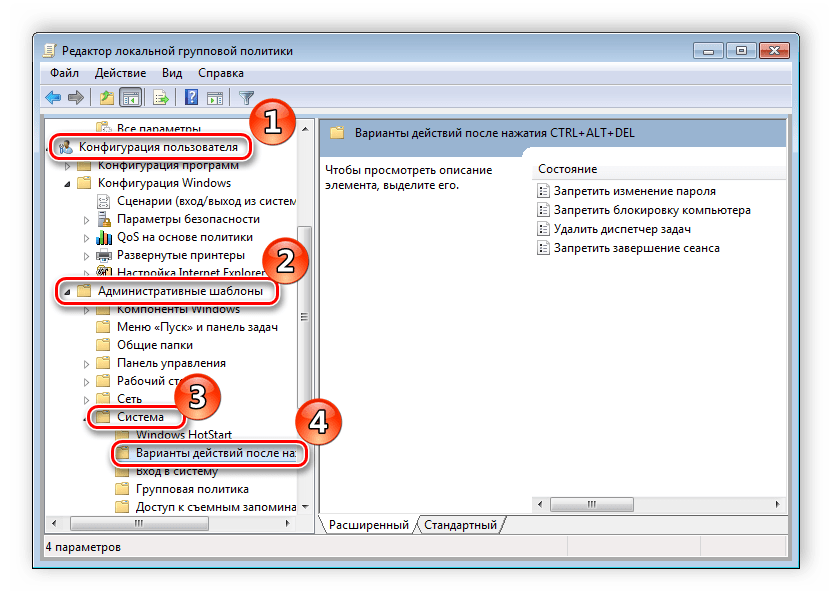

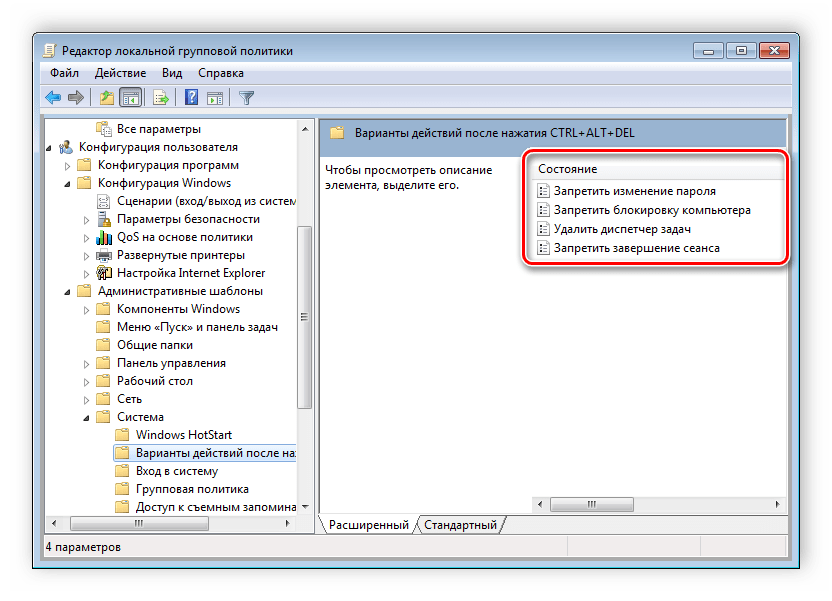

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

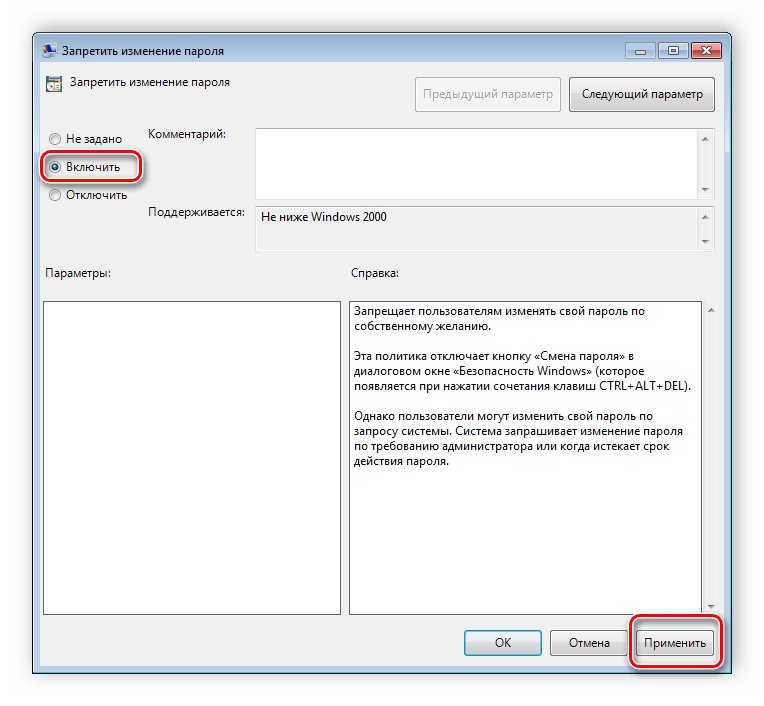

Откройте любую необходимую политику в окне справа.

В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

Подробнее: Как открыть редактор реестра в Windows 7

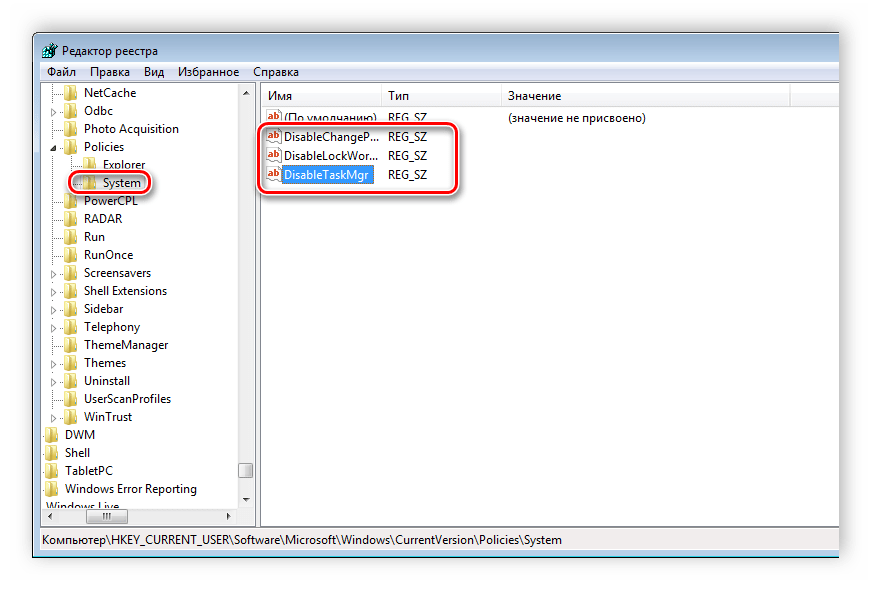

Перейдите к разделу «System». Он находится по этому ключу:

Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

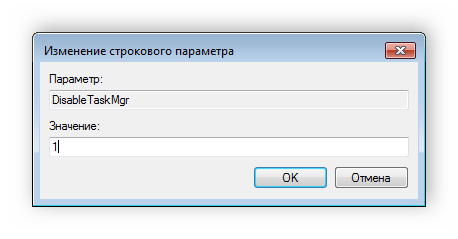

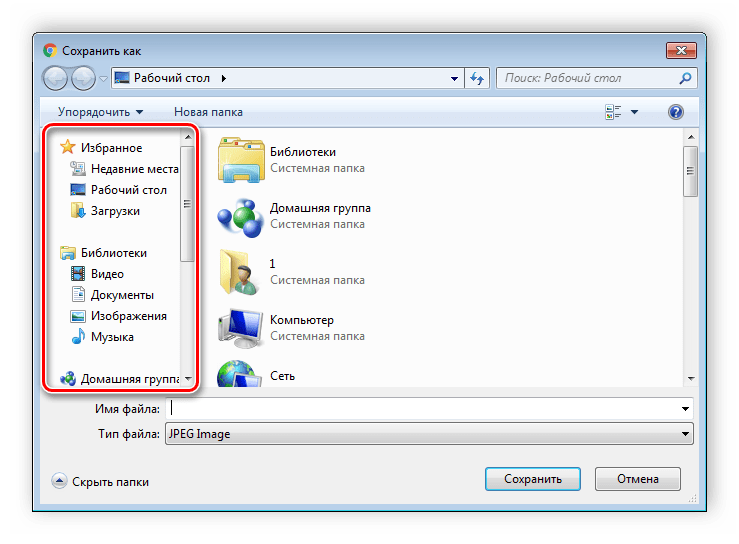

Изменения панели мест

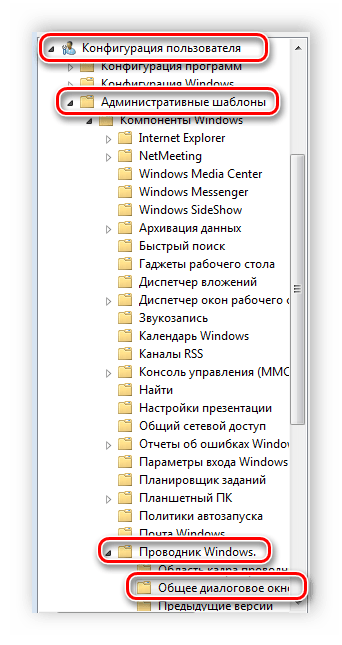

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

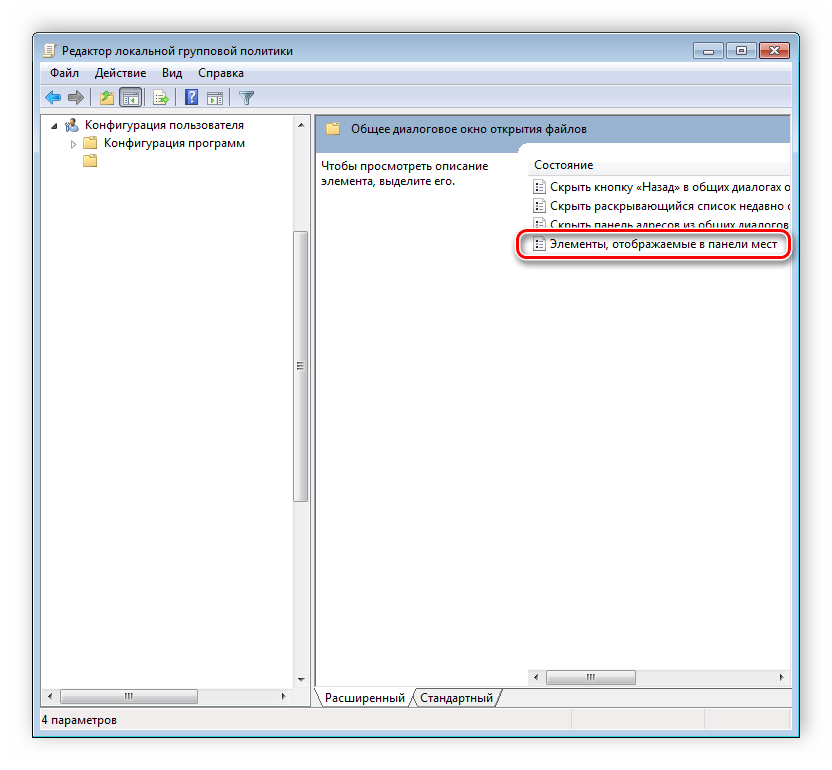

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

Здесь вас интересует «Элементы, отображаемые в панели мест».

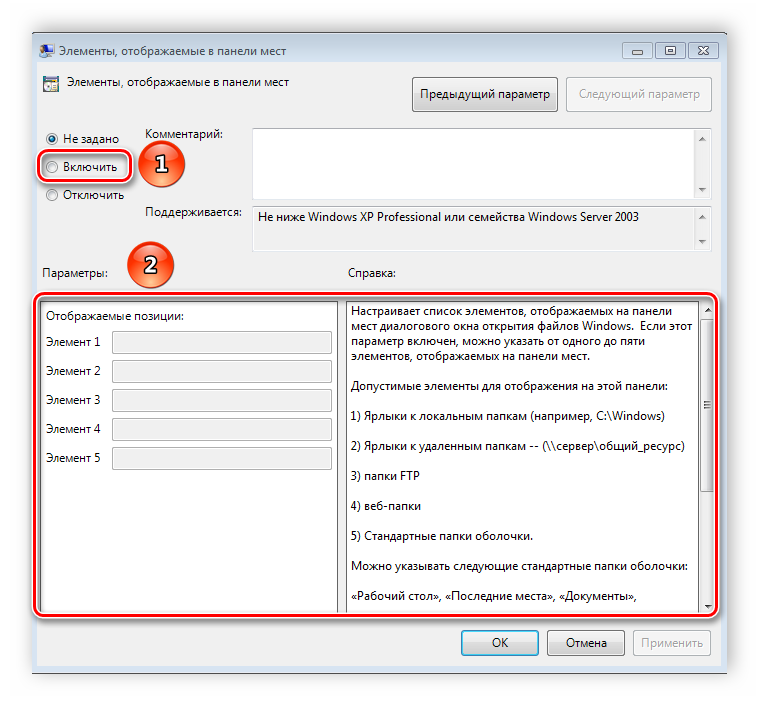

Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

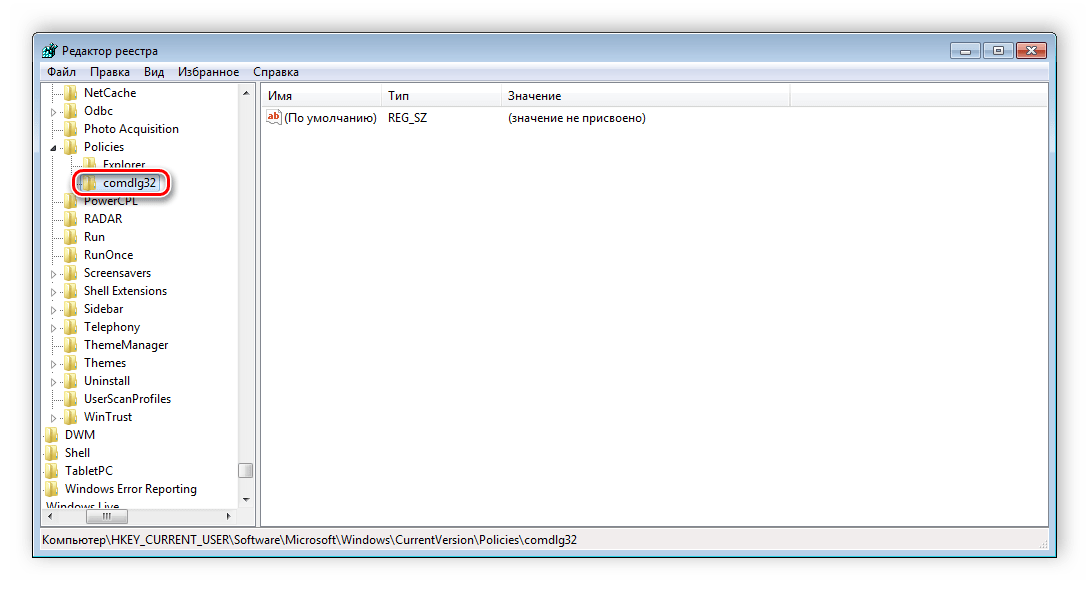

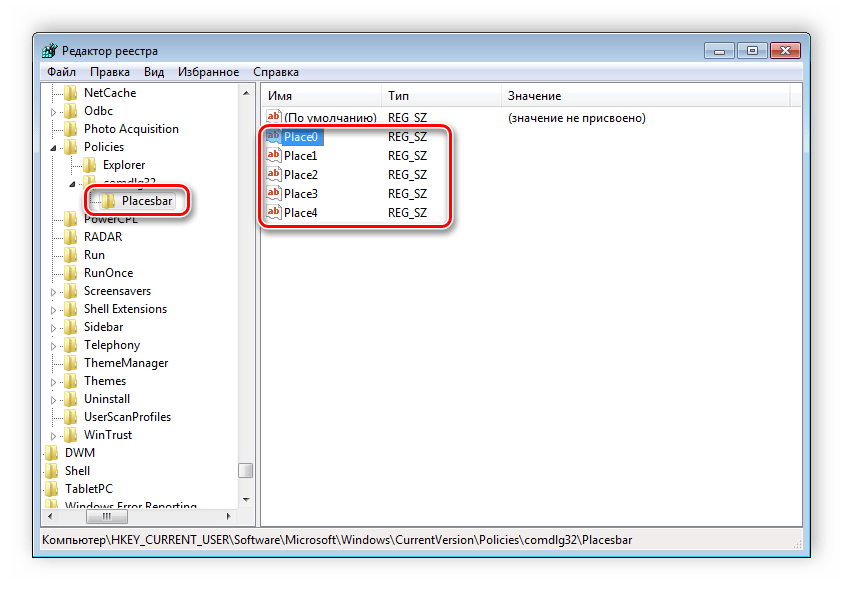

- Перейдите по пути:

Выберите папку «Policies» и сделайте в ней раздел comdlg32.

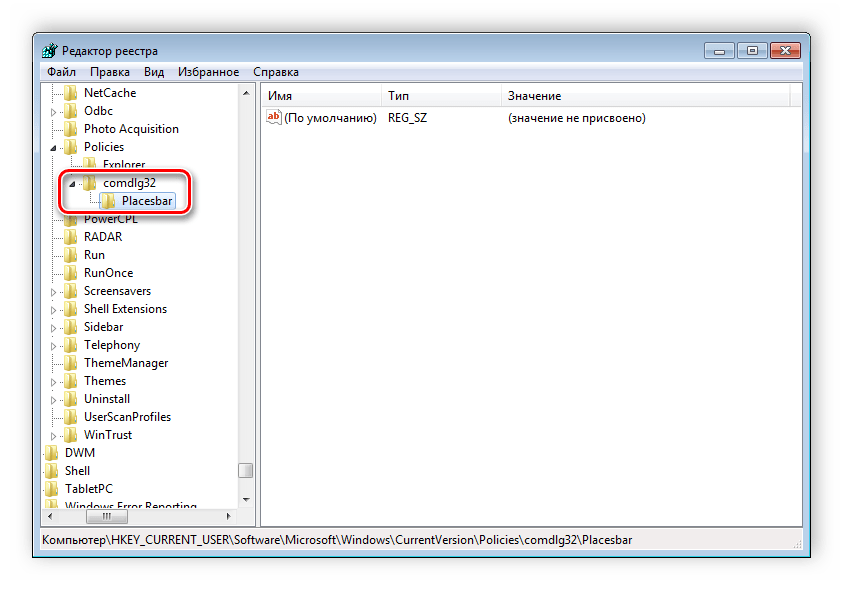

Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

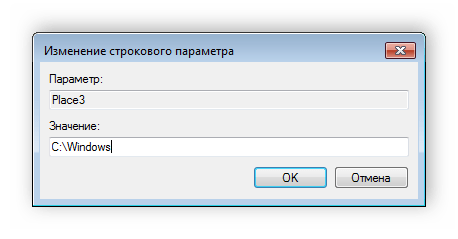

В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

После создания откройте каждый из них и в строку введите необходимый путь к папке.

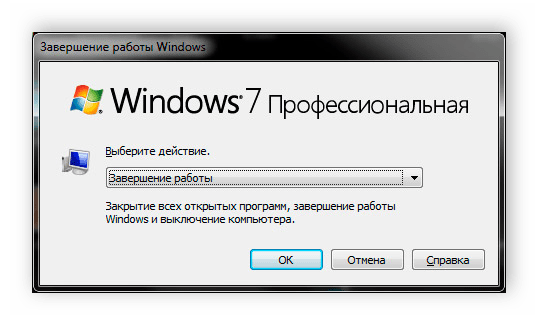

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

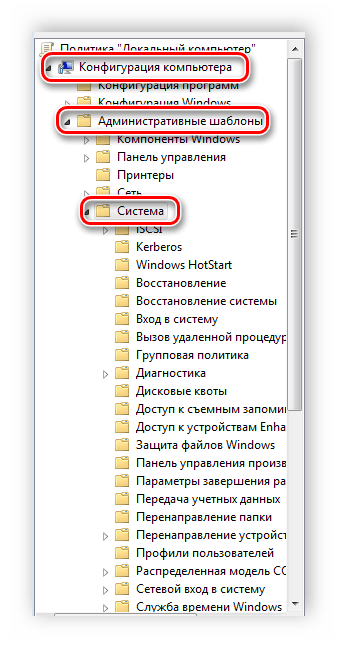

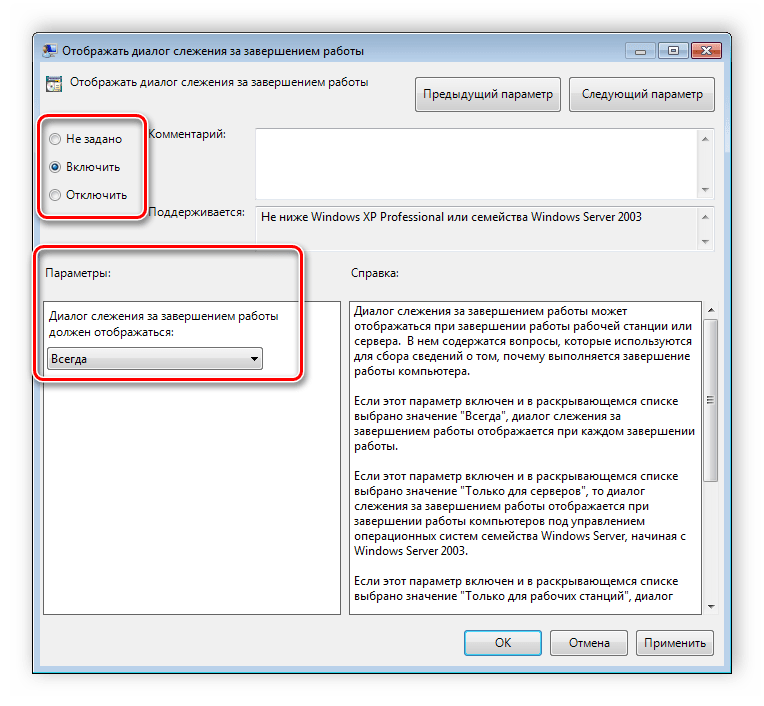

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

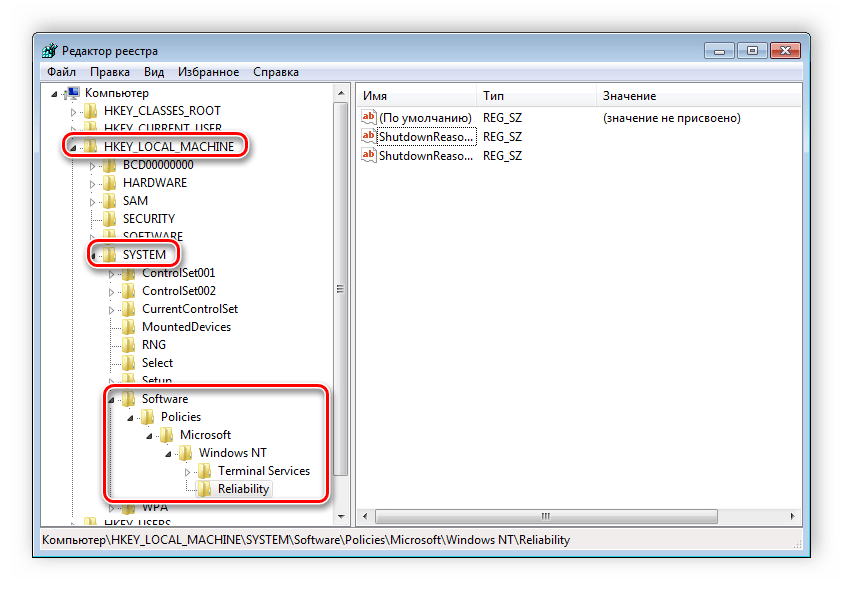

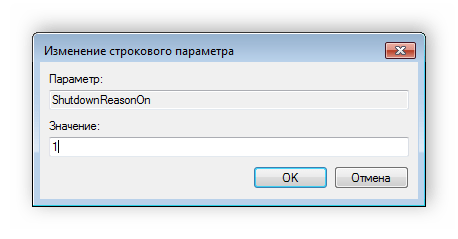

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

Введите в строку с состоянием «1».

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы» при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)».

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы» при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)».

Возможные значения параметра:

- Повышение без запроса. Позволяет привилегированным учетным записям выполнить операцию, требующую повышения прав, без подтверждения согласия или ввода учетных данных. Желательно использовать данную опцию только в средах с максимальными ограничениями пользователей. При выборе этой настройки, пользовательские полномочия станут идентичными встроенной учетной записи администратора.

- Запрос учетных данных на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение ввести имя и пароль привилегированного пользователя. Если вводятся правильные учетные данные, операция будет продолжена с максимальными доступными правами пользователя.

- Запрос согласия на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение выбрать: «Разрешить» или «Запретить». При выборе опции «Разрешить», операция будет продолжена с максимальными доступными правами пользователя.

- Запрос учетных данных. Для любой операции, которая требует повышения полномочий, будет выводиться предложение ввести имя пользователя и пароль учетной записи администратора. При вводе правильных учетных данных, операция будет продолжена с повышенными полномочиями.

- Запрос согласия. При выборе этой опции, для любой операции, требующей повышения прав, пользователю будет предлагаться выбрать нажать на кнопку: «Разрешить» или «Запретить». При нажатии на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

- Запрос согласия для сторонних двоичных файлов (не Windows). При выборе этой опции, на безопасном рабочем столе будет выводиться предложение выбора: «Разрешить» или «Запретить», в том случае, когда операция для приложения стороннего (не Майкрософт) производителя требует повышения прав. По нажатию на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

Настройки текущей политики при помощи реестра:

;Повышение без запроса "ConsentPromptBehaviorAdmin"=dword:00000000 ;Запрос учетных данных на безопасном рабочем столе ;"ConsentPromptBehaviorAdmin"=dword:00000001 ;Запрос согласия на безопсном рабочем столе ;"ConsentPromptBehaviorAdmin"=dword:00000002 ;Запрос учетных данных ;"ConsentPromptBehaviorAdmin"=dword:00000003 ;Запрос согласия ;"ConsentPromptBehaviorAdmin"=dword:00000004 ;Запрос согласия для двоичных данных не из Windows ;"ConsentPromptBehaviorAdmin"=dword:00000005

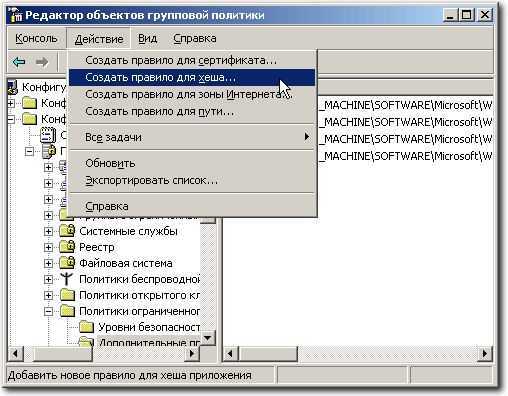

Создание правил политики

Правило политики ограниченного использования программ – это и есть тот механизм, с помощью которого программа «опознается». Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла — или, другими словами, применять один из четырех типов правил:

- Зона

- Путь

- Сертификат

- Хеш

Создание нового правила

Для создания нового правила необходимо перейти в раздел Дополнительные правила, щелкнув по нему мышью в списке объектов редактора групповой политики, и затем выбрав в меню Действие (или в меню, открываемом правым щелчком мыши) необходимый тип правила.