Запуск файла gpedit— 7 способ

Этот способ предполагает запуск редактора локальной групповой политики непосредственно с файла инструмента, находящегося в системной папке «Windows».

Вам также может быть интересно:

- Оптимизация Windows 10 для ускорения работы ПК

- Как удалить ненужные приложения Windows 10: 3 способа

Необходимы выполнить следующие действия:

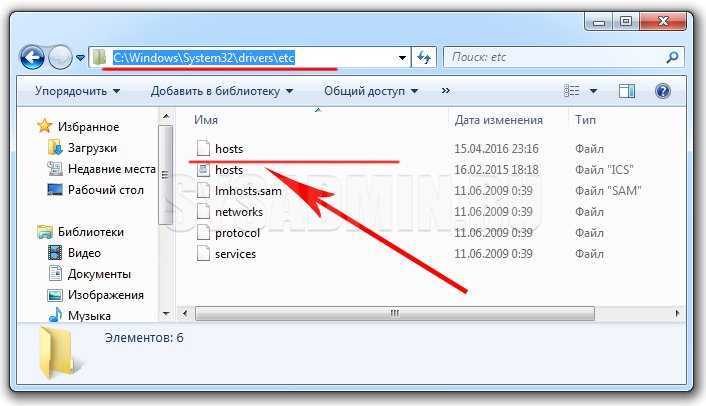

- Откройте Проводник Windows, а затем пройдите по пути:

C:\Windows\System32

- В папке «System32» найдите файл «gpedit».

- Щелкните два раза по файлу левой кнопкой мыши для запуска редактора групповой политики.

Для облегчения доступа к gpedit.msc создайте ярлык файла, с которого потом можно будет запускать редактор локальной групповой политики:

- Щелкните по файлу «gpedit», находящемуся в папке «System32», правой кнопкой мыши.

- В открывшемся контекстном меню сначала выберите пункт «Отправить», а потом «Рабочий стол (создать ярлык).

На Рабочем столе вашего компьютера появится ярлык для запуска системного инструмента. Для большего удобства, ярлык приложения можно закрепить на Панели управления или в меню «Пуск».

Как добавить редактор локальной групповой политики в Windows 10

Существуют руководства для добавления в “десятку”, предполагающие использование сторонних приложений. Однако, есть возможность избавиться от ошибки “не удается найти ” и поставить редактор групповой локальной политики, используя стандартные инструменты ОС. Для этого выполняем следующие действия:

- Создаем новый текстовый документ в Блокноте, который можно запустить, воспользовавшись строкой поиска.

- Копируем код ниже и вставляем его в только что созданный документ.

@echo off dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum > dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >> echo Ustanovka for /f %%i in (‘findstr /i . 2^>nul’) do dism /online /norestart /add-package:»C:\Windows\servicing\Packages\%%i» echo Gpedit ustanovlen. pause - Кликаем по меню “Файл”, далее – “Сохранить как…”.

- Выбираем место расположения нового файла, в типе фала выбираем вариант “Все файлы”, задаем ему имя, после которого добавляем .bat. Жмем кнопку “Сохранить”.

- Закрываем блокнот и переходим к сохраненному файлу. Щелчком правой кнопки мыши по нему открываем контекстное меню, в котором выбираем пункт “Запуск от имени администратора”.

- Запустится командная строка, после чего выполнится инсталляция требуемых элементов из собственной базы Windows 10. По готовности щелкаем любую клавишу на клавиатуре, чтобы выйти из командной строки.

- Редактор локальной групповой политики установлен. Чтобы проверить его работоспособность, вызываем нажатием клавиш Win+R окно “Выполнить”, вводим команду и нажимаем Enter.

- Редактор запустился и готов к работе, чего мы и добивались.

Таким образом, выполнив достаточно понятные шаги, описанные выше, можно установить редактор групповой локальной, который иногда просто необходим для внесения определенных изменений в настройки Windows 10.

Групповая политика записей реестра в Windows 7/Vista/XP.

Клиентские операционные системы ОС Windows, такие как Windows 7,Windows Vista,Windows XP и Windows Server, такие как Windows Server 2003,Windows Server 2008 и Windows Server 2008 R2 имеют тысячи настроек, конфигураций, настройки политики, которые изменяют, включают, выключают, разрешают или ограничивают поведение, возможности, функции и другие компоненты окружающей среды.Все параметры политики зарегистрированы в системном реестре. Как правило, Windows имеет встроенную утилиту под названием групповая политика редактора реестра (gpedit.msc), которая позволяет конечным пользователям легко настроить и установить значения различных параметров политики объектов групповой политики (GPO), а не вручную в редакторе реестра. Однако некоторые издания Windows, особенно версии для домашнего использования не включают оснастку Gpedit.msc для MMC, заставляя пользователей редактировать значения с помощью редактора реестра, чтобы применить политику.

Кроме того, разработчики и программисты также могут изменить код программы или сценарии для изменения или установки политик.

Чтобы применить политику через реестр, пользователь должен знать, какой ключ реестра соответствует политике, и соответствующее значение реестра, чтобы их установить. Microsoft предоставляет параметры групповой политики для Windows и Windows Server таблицы,в которых есть список параметров политики для настройки компьютера и пользовательские конфигурации, включенные в файлы административных шаблонов,которые поставляется с операционными системами ОС Windows , указанными выше.

Эти таблицы включают следующие категории параметров политики безопасности: Политика учетных записей (политика паролей, политика блокировки учетной записи, и Kerberos Policy), Локальные политики (политика аудита, назначение прав пользователя и параметры безопасности), Event Log, группы с ограниченным доступом, системные службы, реестр и файловая система параметров политики. Эти таблицы не включают в себя параметры безопасности, которые существуют вне расширения Security Settings (scecli.dll), таких как беспроводные расширения сети, политика открытого ключа, или политика ограниченного использования программ.

Параметры групповой политики в ОС Windows и Windows Server таблицы можно загрузить с центра загрузки Microsoft , они имеет следующие различные версии:

Настройка параметров для принтера для пользователей

-

Выберите Начните, укажи программы, укажи на административные средства, а затем выберите пользователей и компьютеров Active Directory.

-

Выберите контейнер Active Directory для домена, который вы хотите управлять (организационного подразделения или домена). Щелкните правой кнопкой мыши этот контейнер, а затем выберите Свойства.

-

Выберите New для создания новой групповой политики.

-

В редакторе групповой политики разложите следующие папки:

- Пользовательская конфигурация

- Административные шаблоны

- Панель управления

- Printers

Следующие параметры можно настроить в соответствии с конфигурацией пользователя:

-

Отключение удаления принтеров: предотвращает удаление локальных и сетевых принтеров пользователями. Если пользователь пытается удалить принтер, например с помощью команды Удалить в инструменте Принтеры в панели управления, Windows отображает сообщение, объясняя, что действие предотвращено политикой. Однако эта политика не мешает пользователям запускать программы для удаления принтера.

-

Отключение добавления принтеров: не позволяет пользователям использовать знакомые методы для добавления локальных и сетевых принтеров. Эта политика удаляет мастер добавления принтера из меню «Пуск» и из папки Принтеры в панели управления. Кроме того, пользователи не могут добавлять принтеры, перетаскив значок принтера в папку Принтеры. Если они пытаются использовать этот метод, появляется сообщение, объясняя, что действие отключено политикой.

Эта политика не мешает пользователям использовать мастер add/Remove Hardware для добавления принтера. Это также не мешает пользователям запускать программы для добавления принтеров. Эта политика не удаляет принтеры, которые уже добавлены пользователями. Однако, если пользователи не добавили принтер при применении этой политики, они не могут распечатать.

Примечание

Вы можете использовать разрешения принтера, чтобы ограничить использование принтеров без установки политики. В папке Принтеры щелкните правой кнопкой мыши принтер, щелкните Свойства и нажмите вкладку Безопасность.

-

Отображение страницы вниз по уровню в мастере Добавить принтер: позволяет пользователям просматривать сеть для общих принтеров в мастере Добавить принтер. Если включить эту политику, когда пользователи щелкнуть Добавить сетевой принтер, но не ввести имя конкретного принтера, мастер добавить принтер отображает список всех общих принтеров в сети и подсказок пользователям выбрать принтер. Если отключить эту политику, пользователи не смогут просматривать сеть. Вместо этого они должны ввести имя принтера.

Эта политика влияет только на мастера добавить принтер. Это не мешает пользователям использовать другие средства для просмотра общих принтеров или подключения к сетевым принтерам.

-

Путь Active Directory по умолчанию при поиске принтеров: указывает расположение Active Directory, в котором начинаются поиски принтеров.

Мастер add Printer предоставляет пользователям возможность поиска Active Directory для общего принтера. Если вы включаете эту политику, эти поиски начинаются в том расположении, которое указано в поле путь Active Directory по умолчанию. В противном случае поиск начинается в корне Active Directory.

Эта политика служит отправной точкой для поиска принтеров Active Directory. Это не ограничивает поиск пользователей через Active Directory.

-

Включить просмотр для интернет-принтеров: Добавляет путь к веб-странице Интернета или интрасети мастеру добавить принтер.

Эту политику можно использовать для того, чтобы направлять пользователей на веб-страницу, с которой они могут устанавливать принтеры.

Если включить эту политику и ввести адрес Интернета или интрасети в текстовом окне, Windows добавляет кнопку Просмотр страницы Найдите принтер в мастере добавить принтер. Кнопка Просмотр отображается рядом с Подключение принтером в Интернете или параметром Интрасети вашей компании. Когда пользователи нажимают кнопку Просмотр, Windows открывает браузер в Интернете и переходит на указанный адрес, чтобы отобразить доступные принтеры.

Эта политика упрощает поиск принтеров, которые необходимо добавить.

О блокировке TPM

TPM заблокирует себя, чтобы предотвратить взлом или вредоносные атаки. Блокировка TPM часто длится в течение переменного времени или до отключения компьютера. Хотя TPM находится в режиме блокировки, он обычно возвращает сообщение об ошибке, когда получает команды, которые требуют значения авторизации. Исключением является то, что TPM всегда позволяет владельцу хотя бы одну попытку сбросить блокировку TPM, когда она находится в режиме блокировки.

Право собственности на TPM при первой загрузке Windows. По умолчанию Windows не сохраняет пароль владельца TPM.

В некоторых случаях ключи шифрования защищены TPM, требуя для доступа к ключу допустимые значения авторизации. Распространенный пример — настройка шифрования диска BitLocker для использования защитника ключа TPM плюс PIN-код. В этом сценарии пользователь должен ввести правильный ПИН-код во время процесса загрузки, чтобы получить доступ к ключу шифрования громкости, защищенного TPM. Чтобы предотвратить обнаружение значений авторизации вредоносными пользователями или программным обеспечением, TPMs реализуют логику защиты. Логика защиты предназначена для замедления или остановки ответов от TPM, если она обнаруживает, что объект может пытаться угадать значения авторизации.

TPM 1.2

В отраслевых стандартах группы доверенных вычислений (TCG) указывается, что производители TPM должны реализовать ту или иную логику защиты в чипах TPM 1.2 и TPM 2.0. Устройства TPM 1.2 реализуют различные механизмы защиты и поведение. В общем случае, если в TPM отправляются неправильные значения авторизации, на чип TPM требуется экспоненциально больше времени. Некоторые чипы TPM со временем не могут хранить неудачные попытки. Другие чипы TPM могут хранить каждую неудачную попытку бесконечно. Поэтому некоторые пользователи могут испытывать более длительные задержки при неправильном типе значения авторизации, которое отправляется в TPM. Это может помешать им использовать TPM в течение определенного периода времени.

TPM 2.0

Устройства TPM 2.0 имеют стандартизированное поведение блокировки, которое настраивается Windows. Для устройств TPM 2.0 установлен максимальный порог отсчета и время заживления. Windows максимальное количество составляет 32, а время заживления — 10 минут. Это означает, что каждые десять минут непрерывной работы без события, которое увеличивает счетчик, приведет к уменьшению счетчика на 1.

Если TPM вошел в режим блокировки или медленно реагирует на команды, можно сбросить значение блокировки с помощью следующих процедур. Для сброса блокировки TPM требуется авторизация владельца TPM. Это значение больше не сохраняется по умолчанию, начиная с Windows 10 версии 1607 и выше.

Psexec против invoke-gpupdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

Установка

Разберем установку, а также безболезненный переход к новым версиям LibreOffice средствами Active Directory и групповых политик.

Подготовка дистрибутива

Сначала нужно подготовить дистрибутив для установки из сетевого ресурса.

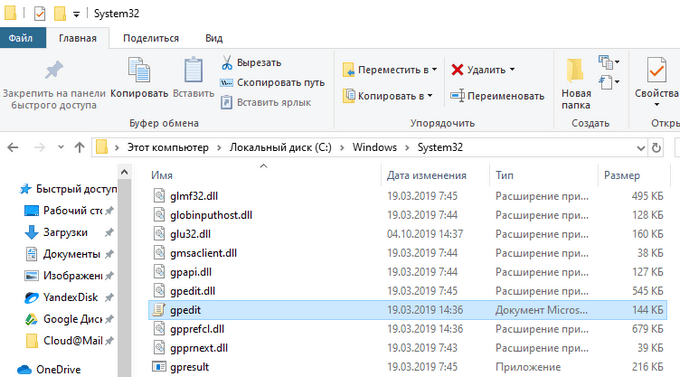

Для этого необходимо распаковать архив LibreOffice и запустить инсталляционный файл типа setup.exe с атрибутом /a (например, из cmd или TotalCommander) — запустится административная установка

Рисунок 1 — Мастер установки серверного образа.

Рисунок 1 — Мастер установки серверного образа.

Далее укажите сетевой ресурс в котором в дальнейшем будут располагаться все дистрибутивы устанавливаемых программ средствами AD, с предварительно открытым общим доступом, как указано в следующем пункте, для размещения серверного образа — оттуда впоследствии и будет производиться установка приложения.

Данный пункт необходимо выполнить для самого дистрибутива LibreOffice и для Help Pack к нему.

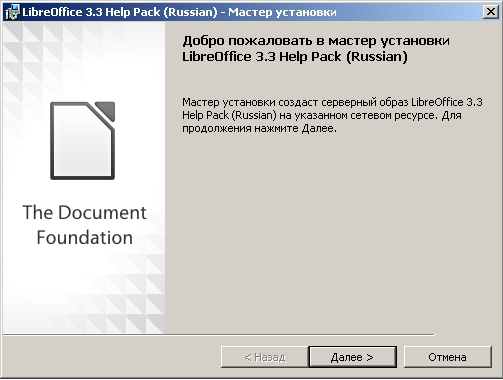

Установка разрешений доступ и настройка безопасности

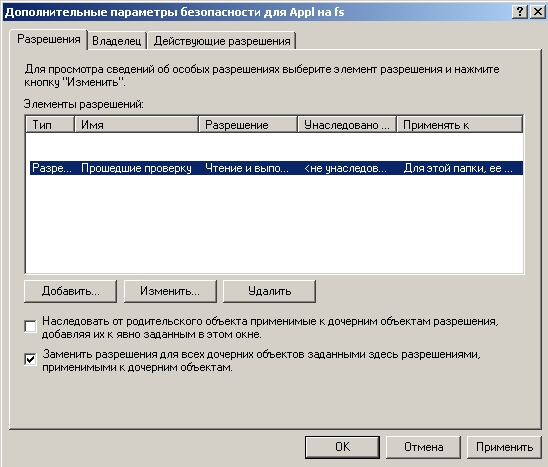

Теперь необходимо, если это еще не сделано, открыть общий доступ к папке с серверным образом дистрибутивов и установить необходимые параметры безопасности для того, чтобы локальная машина имела доступ к файлам установки (достаточно галок чтение, список содержимого папки, чтение и выполнение для пользователя «прошедшие проверку»).

Рисунок 2 — Настройки безопасности папки с дистрибутивом.

Рисунок 2 — Настройки безопасности папки с дистрибутивом.

А также на вкладке дополнительно поставить галку «заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимым к дочерним объектам», чтобы данные настройки безопасности распространились на все подпапки и файлы в них.

Рисунок 3 — Дополнительные параметры безопасности папки с дистрибутивом.

Рисунок 3 — Дополнительные параметры безопасности папки с дистрибутивом.

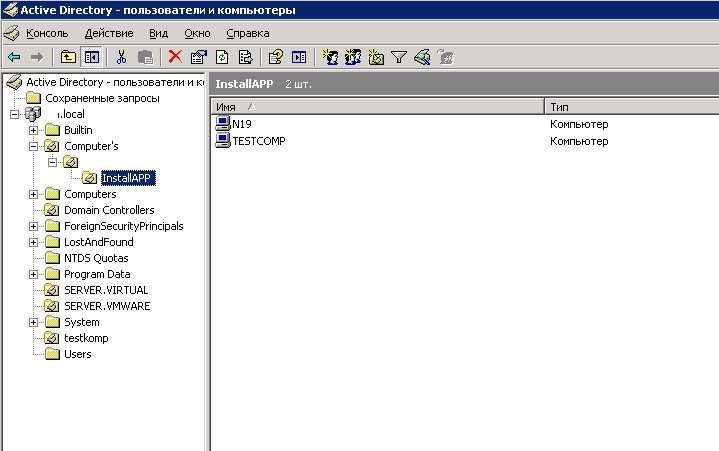

Создание административной единицы в Active Directory

Переходим непосредственно к установкам в AD и GPO.

Создаем в «Active Directory — пользователи и компьютеры» отдельную организационную единицу (OU) и помещаем в нее компьютеры, на которые и будет устанавливаться программное обеспечение (вполне возможно, что такая OU уже существует).

Рисунок 4 — Создание OU в AD.

Рисунок 4 — Создание OU в AD.

Создание групповой политики

Установка приложений возможна через назначения компьютера (в таком случае установка будет происходить сразу после загрузки, до входа в систему) или пользователя (возможна установка при первом запуске программы). Мы рассмотрим первый вариант.

Запускаем Group Policy Management и переходим к нашей OU, создаем и подключаем к ней политику (можно сделать через AD — Свойства OU — вкладка Group Policy).

Рисунок 5 — Создание групповой политики в GPM.

Рисунок 5 — Создание групповой политики в GPM.

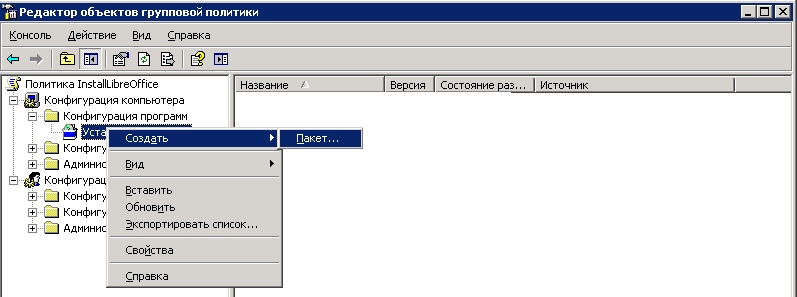

Создание установочного пакета

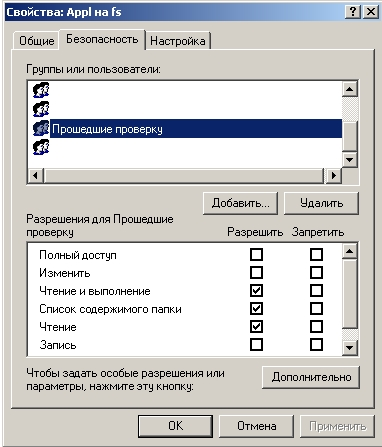

После создания Групповой политики редактируем ее — правой клавишей — edit, откроется «Редактор объектов групповой политики». В нем раскрываем Конфигурация компьютера — конфигурация пользователя — установка программ, правой клавишей создать — пакет.

Выбираем путь до установочного файла LibreOffice с расширением *.msi

Рисунок 6 — Создание установочного пакета в GPO.

Рисунок 6 — Создание установочного пакета в GPO.

Через групповые политики установка осуществляется только через файлы msi, так что если вам необходимо установить другую программу, которая по умолчанию не содержит msi, то нужно переконвертировать файл exe (или др.) в msi с помощью любого конвертера.

Продолжаем: тип развертывания выбираем назначенный (чтобы установка начиналась сразу после загрузки до входа в систему), также обратите внимание на вкладку безопасность в свойствах созданного пакета, тут опять же должны быть необходимые разрешения на чтение для применения групповой политики, например, также на пользователя «Прошедшие проверку» галка «чтение».

Таким же образом создаем пакет для установки Help Pack.

Рисунок 7 — Создание пакета установки LibreOffice и Help Pack.

Рисунок 7 — Создание пакета установки LibreOffice и Help Pack.

После этого на локальной машине в нашей OU должны примениться групповые политики (можно ускорить, запустив в cmd команду gpupdate /force) и после следующей перезагрузки должна произвестись установка LibreOffice и Help Pack. Если приложение не установилось — смотрим логи компьютера, вкладка приложения. Распространенные проблемы — нет доступа к сетевому ресурсу с установочным файлом и не применение групповой политики.

Однако, для нормальной работы LibreOffice необходима Java. Ее также можно установить через GPO. Лучше на каждое приложение создавать отдельную политику для независимости и удобства обновления приложений.

Итак, полдела сделано — приложение автоматически установлено на необходимых машинах, но вот выходит следующая версия LibreOffice и тут также не обойтись без GPO.

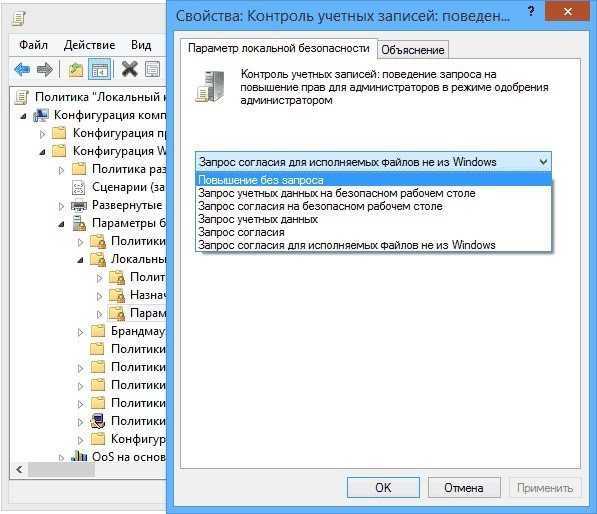

Поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы» при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)».

Возможные значения параметра:

- Повышение без запроса. Позволяет привилегированным учетным записям выполнить операцию, требующую повышения прав, без подтверждения согласия или ввода учетных данных. Желательно использовать данную опцию только в средах с максимальными ограничениями пользователей. При выборе этой настройки, пользовательские полномочия станут идентичными встроенной учетной записи администратора.

- Запрос учетных данных на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение ввести имя и пароль привилегированного пользователя. Если вводятся правильные учетные данные, операция будет продолжена с максимальными доступными правами пользователя.

- Запрос согласия на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение выбрать: «Разрешить» или «Запретить». При выборе опции «Разрешить», операция будет продолжена с максимальными доступными правами пользователя.

- Запрос учетных данных. Для любой операции, которая требует повышения полномочий, будет выводиться предложение ввести имя пользователя и пароль учетной записи администратора. При вводе правильных учетных данных, операция будет продолжена с повышенными полномочиями.

- Запрос согласия. При выборе этой опции, для любой операции, требующей повышения прав, пользователю будет предлагаться выбрать нажать на кнопку: «Разрешить» или «Запретить». При нажатии на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

- Запрос согласия для сторонних двоичных файлов (не Windows). При выборе этой опции, на безопасном рабочем столе будет выводиться предложение выбора: «Разрешить» или «Запретить», в том случае, когда операция для приложения стороннего (не Майкрософт) производителя требует повышения прав. По нажатию на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

Настройки текущей политики при помощи реестра:

;Повышение без запроса "ConsentPromptBehaviorAdmin"=dword:00000000 ;Запрос учетных данных на безопасном рабочем столе ;"ConsentPromptBehaviorAdmin"=dword:00000001 ;Запрос согласия на безопсном рабочем столе ;"ConsentPromptBehaviorAdmin"=dword:00000002 ;Запрос учетных данных ;"ConsentPromptBehaviorAdmin"=dword:00000003 ;Запрос согласия ;"ConsentPromptBehaviorAdmin"=dword:00000004 ;Запрос согласия для двоичных данных не из Windows ;"ConsentPromptBehaviorAdmin"=dword:00000005

Установка нового административного шаблона в домене Active Directory

Аналогичным образом устанавливаются новые административные шаблоны. Например, вы планируете использовать групповые политики для управления параметрами браузера Edge Chromium на компьютерах пользователей. Административные шаблоны для Edge Chromium отсутствуют как в Windows 10 2004, так и в 20H2. Вам придется вручную скачать файлы политик Edge Chromium и скопировать admx файлы в каталог PolicyDefinitions на контролере домена.

- Перейдите нас страницу Microsoft Edge for business (https://www.microsoft.com/en-us/edge/business/download);

- Выберите версию, билд и платформу Edge, которую вы хотите использовать. Нажмите кнопку Get Policy Files;

- Распакуйте файл MicrosoftEdgePolicyTemplates.cab;

- Перейдите в каталог \MicrosoftEdgePolicyTemplates\windows\admx. Cкопируйте файлы msedge.admx, msedgeupdate.admx и каталоги с языковыми пакетами (например, ru-RU и en-US) в центральное хранилище политик на контроллере домена (\\winitpro.ru\SYSVOL\winitpro.ru\Policies\PolicyDefinitions);

- Убедитесь, что новые разделы политик для настройки параметров Microsoft Edge появились в доменном редакторе GPO.

Ранее мы показывали, как установить административные шаблоны GPO для программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.).

Если у вас в компании используется несколько версий ПО, которыми вы хотите управлять через GPO, последовательно загрузите и установите на DC все admx для всех версий, начиная с самой старой (admx шаблоны для актуальной версии софта нужно устанавливать в последнюю очередь).

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

Заключение

Из этой статьи вы узнали об очередном расширении клиентской стороны предпочтений групповой политики «Реестр», позволяющем гибко управлять настройками операционной системы и приложений при помощи системного реестра. В приведенном в статье примере была рассмотрена часть настройки программы Adobe Reader средствами изменения значений параметров раздела HKEY_CURRENT_USER системного реестра. Также вкратце был рассмотрен новый элемент нацеленности предпочтений на уровень элемента, позволяющий распространять настройки элементов предпочтений только для пользователей, являющихся членами определенного подразделения.