Как заблокировать сайт на любом компьютере с помощью редактирования файла hosts

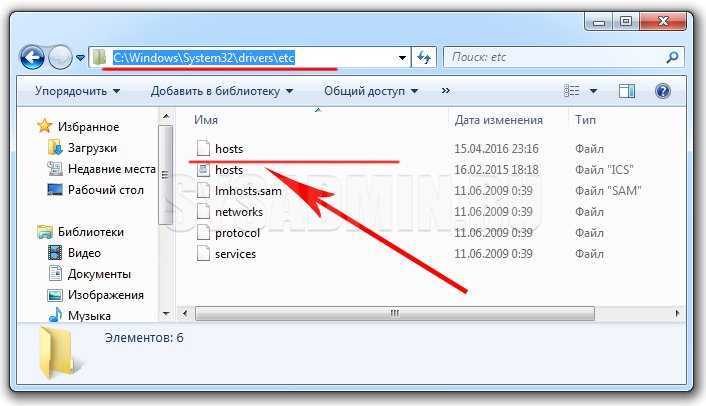

Самый простой способ блокировки сайта на компьютере заключается в редактировании файла «hosts». Найти этот файл можно по адресу «C:\WINDOWS\system32\drivers\etc\hosts».

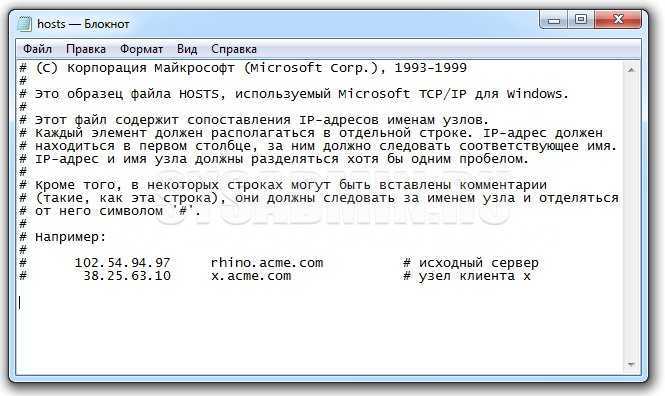

Открыть файл «hosts» можно с помощью обычного блокнота или же с помощью текстового редактора Notepad++. В открытом виде файл выглядит примерно как на фото ниже.

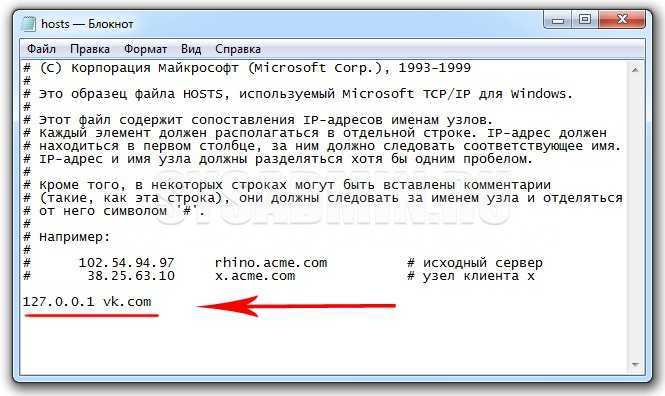

После того как Вы открыли файл «hosts» в самом конце необходимо добавить строку . Вместо «сайт_для_блокировки.ру» нужно написать адрес сайта без слешей и http. Например, для того чтобы заблокировать сайт ВКонтакте необходимо в файле «hosts» прописать строку . Не забывайте сохранить все изменения в файле «hosts». Для этого достаточно нажать кнопку «Сохранить».

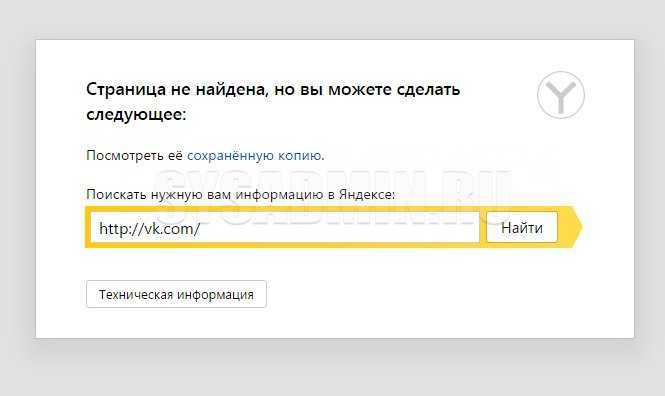

После таких изменений любой пользователь компьютера не сможет на сайт ВКонтакте. При попытке перехода на сайт на экране компьютера будет показываться сообщение об ошибке «Веб-страница недоступна».

Если вам нужно заблокировать сразу несколько сайтов, то вводите каждый новый сайт с новой строки. Например, для того чтобы заблокировать на компьютере ВКонтакте, Одноклассники и Facebook в файле «hosts» нужно ввести следующий код:

Некоторые сайты доступны сразу по нескольким адресам (без www и с www). Например, на Одноклассники можно зайти, перейдя по адресу «ok.ru» или «www.ok.ru». Поэтому для того чтобы надежно заблокировать сайт, нужно прописать все его возможные адреса в файле «hosts».

Обратите внимание, что блокировка сайтов с помощью редактирования файла «hosts» возможна только в том случае, если Вы обладаете правами администратора.

Блокировать входящие подключения на Mac

Ограничить входящие соединения на Mac также просто. Прочтите инструкции ниже.

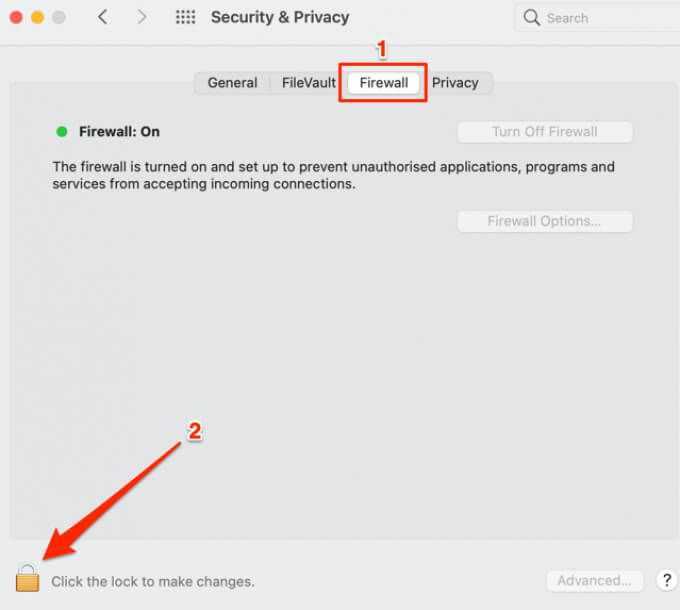

- Перейдите в Системные настройки> Безопасность и конфиденциальность.

-

На вкладке «Брандмауэр» щелкните значок замка в нижнем левом углу.

Введите пароль вашего Mac или используйте Touch ID для доступа к меню настроек безопасности.

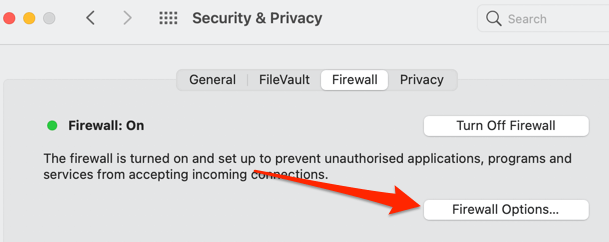

- Чтобы продолжить, выберите «Параметры брандмауэра».

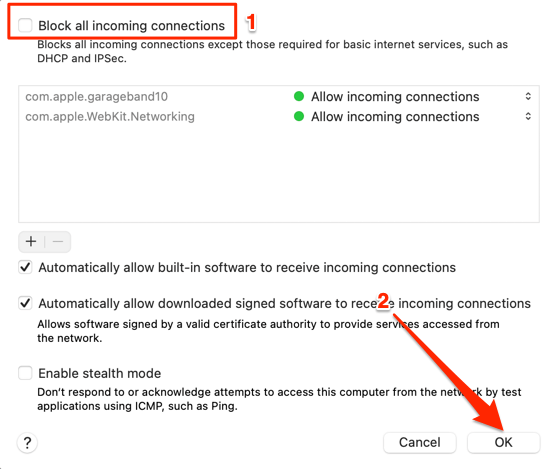

- Чтобы заблокировать общесистемные (входящие) подключения для всех приложений и служб, установите флажок Блокировать все входящие подключения и выберите ОК.

Ваш Mac останется видимым для других устройств и сетей, когда вы заблокируете все входящие подключения. Однако ни одно устройство или человек не могут установить соединение с вашим Mac.

Обратите внимание, что это также будет предоставлять услуги обмена файлами (например, AirDrop) и инструменты удаленного доступа (например, общий доступ к экрану) временно недоступен

- Чтобы блокировать входящие соединения только для встроенного программного обеспечения, снимите флажок Автоматически разрешать встроенному программному обеспечению принимать входящие соединения.

-

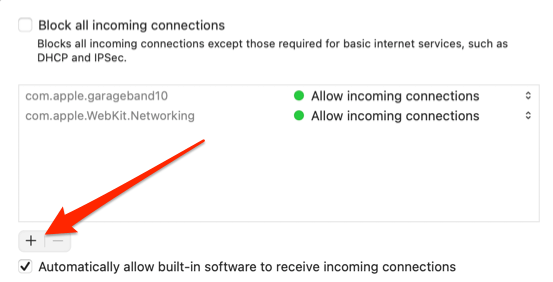

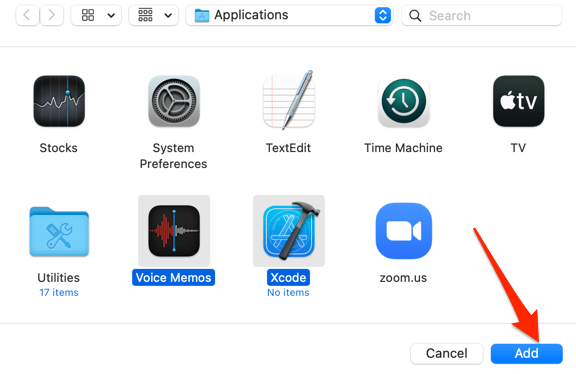

Если вы хотите заблокировать входящие соединения для определенного приложения или службы, щелкните значок плюса (+).

- Выберите приложение (я) и нажмите «Добавить».

Совет для профессионалов: чтобы выбрать несколько приложений, удерживайте Command и щелкните приложения.

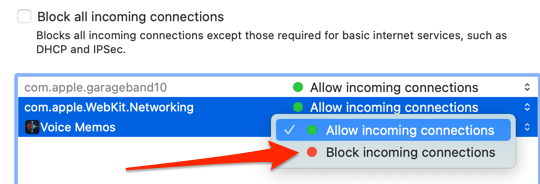

- Щелкните стрелки вверх и вниз рядом с приложениями и выберите Блокировать входящие подключения.

Активирование политики ограниченного использования программ

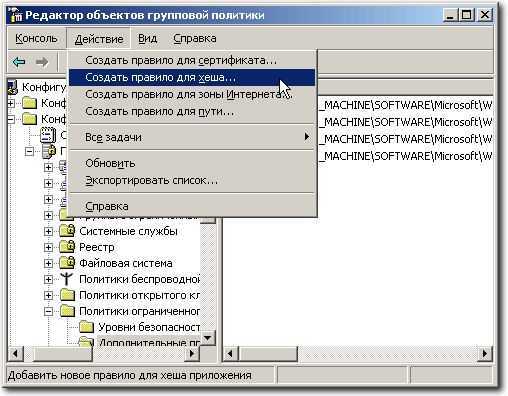

Создайте объект групповой политики или откройте в редакторе существующий. Откройте ветвь Конфигурация компьютера или Конфигурация пользователя (в зависимости от того, к чему необходимо будет применить политику). Найдите и выберите раздел Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ.

Активирование политики ограниченного использования программ

Если политики еще не были определены, в окне редактора вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Поскольку именно это мы и собираемся сделать, выбираем в меню Действие команду Создать политики ограниченного использования программ.

Переходим в раздел Уровни безопасности. Действующий уровень отмечен иконкой с галочкой. По умолчанию им является уровень Неограниченный.

Активирование политики ограниченного использования программ

Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Особого смысла в использовании такого уровня безопасности нет, кроме случаев, когда необходимо запретить использование небольшого количества программ, не представляющих явную угрозу безопасности для вычислительной системы (как раз для примера с пасьянсом). Для обеспечения действенного запрета на использование нежелательных программ необходимо использовать уровень безопасности Не разрешено. Для изменения уровня необходимо сделать двойной щелчок мышью на нужном параметре и в открывшемся окне нажать кнопку По умолчанию, или, щелкнув правой кнопкой мыши выбрать в контекстном меню команду По умолчанию.

Активирование политики ограниченного использования программ

Полезные советы

Все выше сказанное выполнили но ничего не помогло. А проблема повторяется вновь и вновь! Не исключена возможность такого поведения программного обеспечения. Да еще если оно пиратское, какая то корявая сборка, то в большинстве случаев так и будет! Выйти с положения можно следующими способами:

- Добавить подключение в список исключений;

Не всегда, но иногда помогает в решении данного вопроса занесения вашего подключения в список исключений. При этом, после того как вы это сделаете, включите и сразу же выключите защитник Windows.

- Установка лицензионной операционной системы;

Один из самых верных выходов с любой ситуации, это использование лицензионного программного обеспечение. Дело в том, что оригинальная ОС работает намного стабильнее, дольше и не имеет такой массы багов как пиратские ОС. Кроме этого, вы можете со спокойной душей использовать новые обновления не боясь что ваша система рухнет.

- Поиск и удаление потенциально не желательного ПО.

И завершающий способ в исправлении блокировки интернет подключения, поиск и удаление потенциально нежелательных программ. Вроде как и нет никакого отношения дополнительного софта к сети, но не тут то было. Вирусный софт зачастую работает в скрытом режиме, то есть, что бы пользователь не видел. В это время может идти загрузка вредоносных файлов. В следствии чего, защитник ОС реагирует и банит интернет.

Если каждый из советов был выполнен в точности описания, в дальнейшем никаких сбоев и проблем быть не должно. Но если же ни один из советов не помог, рекомендуем перечитать статью по внимательней, нейти то что вы не выполнили, а так же исправить свою ошибку.

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

- создаём новое сетевое подключение, выбираем пункт «Высокоскоростное»;

- вводим имя пользователя и пароль, название подключения и сохраняем;

- заходим в параметры адаптера;

- выбираем необходимое сетевое подключение и открываем пункт «Свойства»;

- в списке выделяем пункт «Протокол интернета версии 4»;

- нажимаем кнопку «Свойства»;

- выбираем «Получить IP-адрес автоматически» или «Использовать следующий IP-адрес, и вводим нужные данные вручную;

- сохраняем данные.

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Где находится AppLocker и правила по умолчанию

Прежде чем переходить к созданию правил и политик AppLocker, думаю, следует разобраться, где же можно найти данное средство. Как уже было сказано, компонент AppLocker устанавливается в любой редакции операционной системы Windows Server 2008 R2, а также при установке Windows 7 Enterprise и Ultimate.

Чтобы открыть AppLocker на локальной машине, которая входит в рабочую группу или вообще не подключена к сети, вы можете открыть оснастку «Локальная политика безопасности» и в дереве оснастки развернуть узел «Политики управления приложениями».

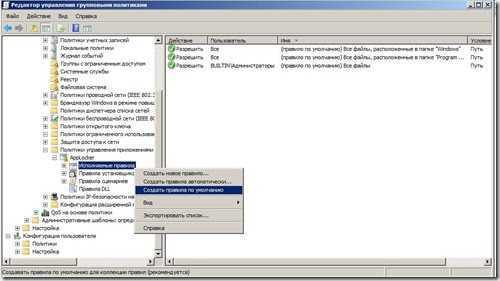

В свою очередь, в доменном окружении, AppLocker следует применять, используя функциональные возможности групповой политики. Следовательно, на контроллере домена откройте оснастку «Управление групповой политикой», после этого разверните узел с наименованием вашего леса, узел «Домены», затем узел с названием вашего домена. Выберите контейнер «Объекты групповой политики» и в данном контейнере создайте новый объект групповой политики, скажем, «Правила AppLocker для пользователей», нажмите на нем правой кнопкой мыши и для открытия оснастки «Редактор управления групповыми политиками» из контекстного меню выберите команду «Изменить»

В уже отобразившейся оснастке, в дереве оснастки разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Политики управления приложениями и перейдите к узлу «AppLocker».

Когда вы настраиваете объекты групповой политики с расширением клиентской стороны AppLocker, обязательно обратите внимание на то, что на клиентских компьютерах, на которые должны распространяться правила, обязательно должна быть запущена служба «Удостоверения приложения». Например, вы можете настроить эту службу при помощи узла «Службы» параметров безопасности групповой политики или же воспользоваться функциональными возможностями одноименного элемента предпочтения групповой политики.

Также как и в случае с политиками ограниченного использования программ, для AppLocker вы можете создать правила по умолчанию

Для того чтобы создать новое правило, следует для редактируемого вами объекта групповой политики, в области сведений каждого вложенного узла AppLocker, называемых коллекциями правил, вызвать контекстное меню и выбрать команду «Создать правила по умолчанию». Как только данная опция будет выбрана, сразу для целевого узла будут созданы три правила, а именно:

- Правило, разрешающее запускать все файлы, расположенные в папке Windows;

- Правило, разрешающее запускать все файлы, расположенные в папках «Program Files» (в том случае, если на целевом компьютере установлены 64-разрядная операционная система, данное правило будет применяться как для файлов из папки Program Files, так и для файлов, которые находятся в папке «Program Files (x86)»);

- А также правило, позволяющее запускать пользователям, которые являются локальными администраторами любые файлы, что, в принципе, делать крайне нежелательно.

Другими словами, после создания правил по умолчанию в каждом узле AppLocker, следует удалить правило, разрешающее локальным администраторам запускать любые приложения и, соответственно, в каждой коллекции правил оставить лишь по два правила, созданных по умолчанию. Процесс создания правил по умолчанию для исполняемых файлов изображен на следующей иллюстрации:

Рис. 1. Создание правил по умолчанию для исполняемых файлов

После того как правила по умолчанию будут созданы, правила AppLocker начнут применяться на пользователей моментально в том случае, если данное средство настраивается на локальном компьютере при помощи указанной выше оснастки или же через 90-120 минут по умолчанию, если правила AppLocker настраивались в доменном окружении при помощи функциональных возможностей групповой политики.

Это приложение заблокировано вашим системным администратором

Чинить Это приложение заблокировано вашим системным администратором ошибка, выполните следующие действия:

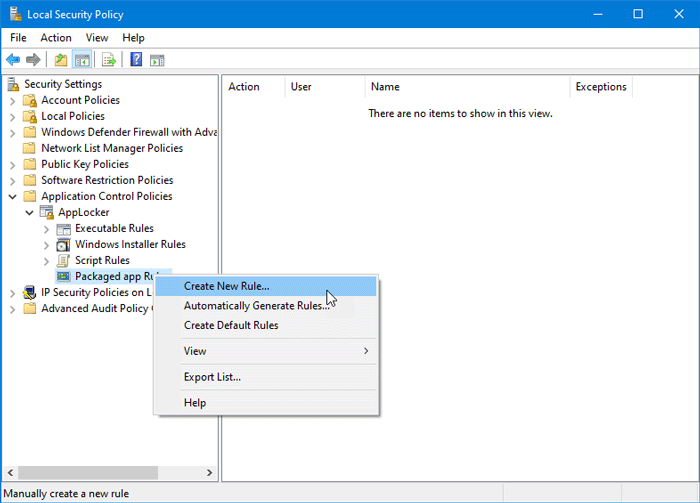

- Открыть локальную политику безопасности

- Создайте новое правило в разделе Правила для упакованного приложения.

Сначала вам нужно открыть локальную политику безопасности на вашем компьютере. Для этого вы можете открыть меню «Пуск» и выполнить поиск. Или вы можете нажать Win + R, тип secpol.msc, и нажмите кнопку Enter. После этого перейдите в Политики управления приложениями> AppLocker> Правила для упакованных приложений. Вам нужно щелкнуть правой кнопкой мыши по Правила для пакетных приложений кнопку и выберите Создать новое правило вариант.

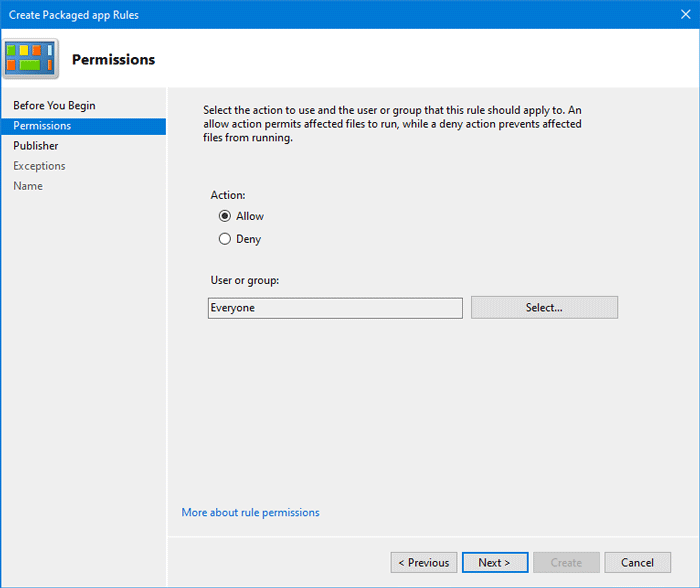

Должно открыться окно, в котором вы можете найти Следующий кнопка. Он показывает всю важную информацию о создании правила на панели локальной политики безопасности.

в Разрешения В окне необходимо выбрать действие, которое вы хотите выполнить. Это означает, что вам нужно выбрать либо Позволять или же Отрицать. Поскольку вы собираетесь позволить другим запускать установленные программы, вам следует выбрать Позволять. Далее вас попросят выбрать пользователя или группу. Если вы хотите разрешить всем в вашей сети запускать приложения Microsoft Store на соответствующих компьютерах, вам следует пойти с Каждый. Если вы собираетесь разрешить конкретному отделу (продажам, кадрам, бухгалтерии и т. Д.) Или пользователю, вы должны щелкнуть Выбирать кнопку и выберите соответствующее имя пользователя.

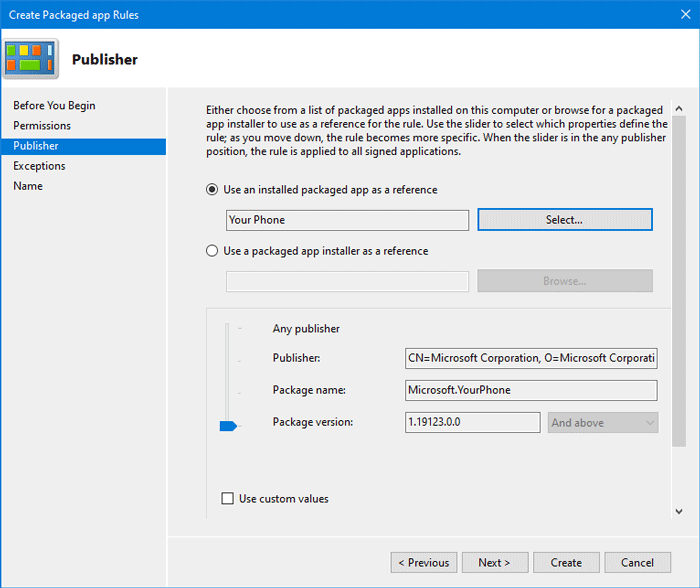

Сделав все выборы, нажмите кнопку Следующий кнопка для посещения Издатель таб. Здесь вы можете увидеть два основных варианта:

- Использовать установленное упакованное приложение в качестве справочника

- Используйте пакетный установщик приложения в качестве справочника

Если вы хотите выбрать конкретное приложение, выберите первый вариант. Вам нужно выбрать второй вариант, если вы собираетесь включить файл .appx или файл установщика упакованного приложения в качестве примера или справки. Для второго варианта у вас должен быть путь к файлу .appx.

В зависимости от ваших предпочтений вам нужно щелкнуть Выбрать / просмотреть кнопку для подтверждения ссылки. После выбора файла приложения или установщика вы должны увидеть другие разблокированные параметры —

- Любой издатель: Пользователи могут запускать программы от любого подписанного издателя.

- Издатель: Пользователи могут запускать приложения, созданные одним конкретным издателем. К сведению: если у издателя в системе пять приложений, пользователи могут запускать их все. Судя по скриншоту, это корпорация Microsoft.

- Имя пакета: Пользователи могут использовать только одно конкретное приложение с указанным именем пакета. Хотя этого не происходит, но если несколько приложений имеют одно и то же имя пакета, пользователи могут запускать их все.

- Версия пакета: Если вы не хотите, чтобы пользователи могли обновлять и запускать более новую версию приложения, вы должны указать версию приложения.

Чтобы выбрать какое-либо конкретное правило, поставьте галочку в Использовать собственные значения Установите флажок и используйте рычаг с левой стороны, чтобы выбрать параметр.

Наконец, нажмите кнопку Следующий кнопка для посещения Исключения таб. Эта возможность удобна, когда вы хотите переопределить собственное правило в различных ситуациях. Вы можете нажать на Добавлять кнопку, чтобы создать исключение.

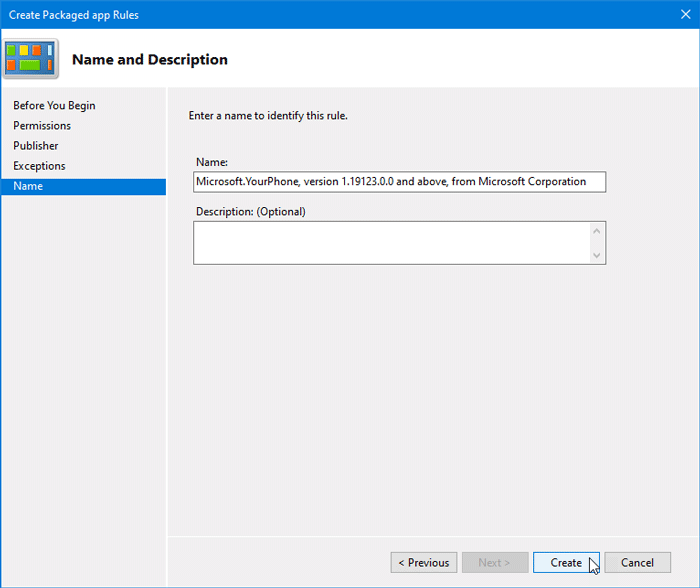

Если вы не хотите создавать исключение, нажмите кнопку Следующий кнопку, чтобы ввести имя и описание для вашего правила. Это позволит вам распознать правило в будущем.

После этого нажмите кнопку Создавать кнопка. Теперь вы должны увидеть только что созданное правило в Правила для пакетных приложений раздел. Если вы хотите удалить это правило, щелкните его правой кнопкой мыши и выберите Удалить. После этого вы должны подтвердить удаление.

Вот и все! Этот совет должен помочь вам исправить Это приложение заблокировано вашим системным администратором ошибка в Windows 10.

Связанное чтение: Это приложение заблокировано из-за политики компании.

Использование оснастки MMC для администрирования AppLocker

Политики AppLocker можно администрирование с помощью консоли управления групповой политикой для создания или редактирования объекта групповой политики (GPO), а также для создания или изменения политики AppLocker на локальном компьютере с помощью привязки редактора локальной групповой политики или местной политики безопасности (secpol.msc).

Администрирование AppLocker с помощью групповой политики

Для редактирования GPO необходимо иметь разрешение Изменить параметр. По умолчанию это **** разрешение имеют члены группы администраторов домена, группы **** Enterprise администраторов и группы разработчиков групповой политики. Кроме того, на компьютере должна быть установлена функция управления групповой политикой.

- Откройте консоль управления групповой политикой (GPMC).

- Найдите GPO, которое содержит политику AppLocker для изменения, щелкните правой кнопкой мыши GPO и нажмите кнопку Изменить.

- В дереве консоли дважды **** щелкните политики управления приложениями, дважды щелкните AppLockerи нажмите на коллекцию правил, для чего необходимо создать правило.

Администрирование AppLocker на локальном компьютере

- Нажмите кнопку Начните, введите локализованную политику безопасностии нажмите кнопку Местная политика безопасности.

- Если откроется диалоговое окно Контроль учетных записей , убедитесь, что в нем указано требуемое действие, а затем нажмите кнопку Да.

- В дереве консоли оснастки дважды **** щелкните политики управления приложениями, дважды щелкните AppLocker, а затем щелкните коллекцию правил, для чего необходимо создать правило.

Средствами родительского контроля

Родительский контроль сегодня встраивают куда только можно. Он есть во многих роутерах, антивирусных программах и даже в самих операционных системах. До выхода Windows 7 родительский контроль был отдельной системной функцией. В Windows 10 он стал «семейной безопасностью с настройками через сайт Microsoft», однако суть его от этого не поменялась. Родители по-прежнему имеют возможность ограничивать с его помощью доступ ребенка к сетевым ресурсам.

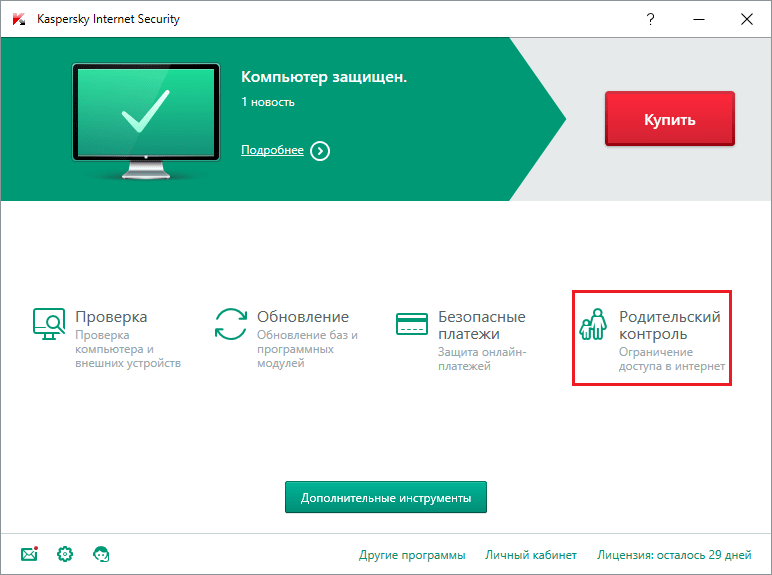

Впрочем, что мы всё о Windows да о Windows? Давайте рассмотрим, как работает родительский контроль в Касперском Интернет Секьюрити.

Настройка ограничений выполняется через специально выделенный раздел.

- Первое, что предстоит сделать после захода в него, это установить пароль на отключение функции и изменение настроек.

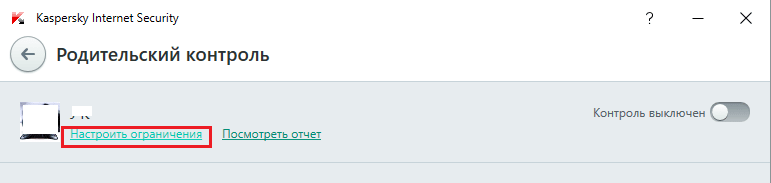

- Дальше вам откроется список учетных записей пользователей, для которых можно задействовать родительский контроль. Нажмите возле выбранной учетки «Настроить ограничения».

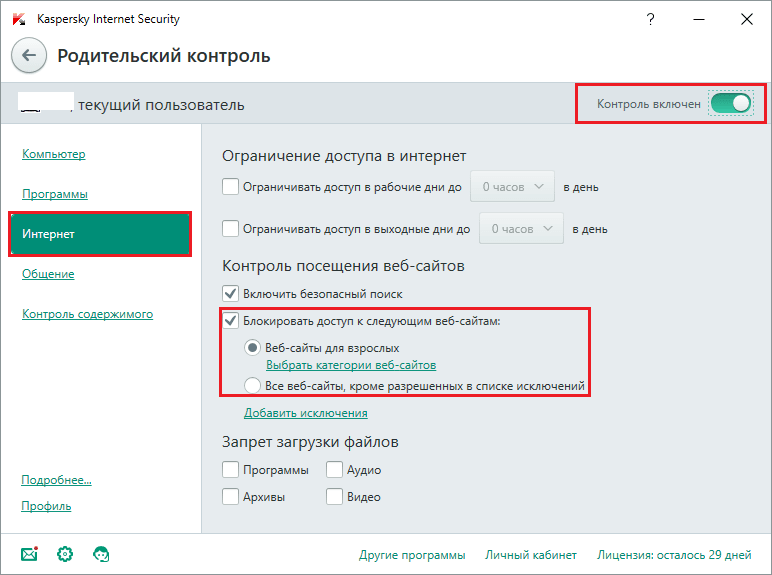

Ограничения доступа к веб-контенту устанавливаются в разделе «Интернет». В наличии 2 режима блокировки: сайты для взрослых (черный список) и все сайты, кроме разрешенных (белый список).

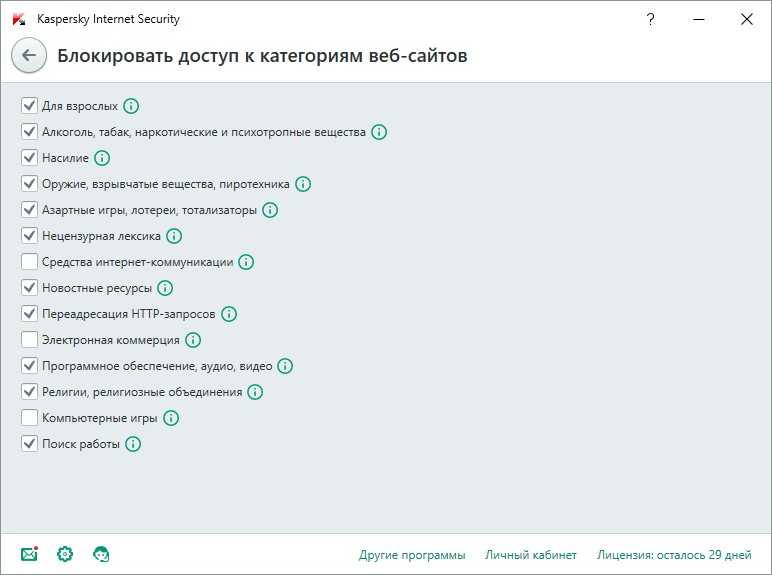

При выборе режима черного списка вы можете задать категории контента, подлежащего блокировке, но без указаний конкретных сайтов. При выборе режима белого списка разрешенные сайты необходимо добавить в исключения. Всё остальное будет блокироваться.

Ползунок включения/выключения контроля находится вверху окна настроек в списке пользователей.

Условия правил

Условия правил — это критерии, которые помогают AppLocker определить приложения, к которым применяется правило. Три основных условия правил: издатель, путь и хеш файла.

- : определяет приложение на основе его цифровой подписи.

- : определяет приложение по его расположению в файловой системе компьютера или в сети.

- : представляет вычисляемый системой криптографический хэш определенного файла.

Издатель

Это условие определяет приложение на основе его цифровой подписи и расширенных атрибутов, если они доступны. Цифровая подпись содержит сведения о компании, создавшей приложение (издателе). Исполняемые файлы, библиотеки DLL, установщики Windows, упакованные приложения и установщики упакованных приложений также имеют расширенные атрибуты, которые получаются из двоичного ресурса. В случае с исполняемыми файлами, библиотеками DLL и установщиками Windows эти атрибуты содержат имя продукта, частью которого является файл, исходное имя файла, указанное издателем, и номер версии файла. В случае с упакованными приложениями и установщиками упакованных приложений эти расширенные атрибуты содержат имя и версию пакета приложения.

При выборе эталонного файла для условия «Издатель» мастер создает правило, которое задает издателя, продукт, имя файла и номер версии. Правило можно сделать более общим, переместив ползунок вверх или используя подстановочный знак (*) в полях продукта, имени файла или номера версии.

Значения Версия файла и Версия пакета контролируют, может ли пользователь запускать конкретную версию приложения, а также его более ранние и более поздние версии. Можно выбрать номер версии и настроить следующие параметры.

- Точно. Правило применяется только к конкретной версии приложения.

- И выше. Правило применяется к этой и всем последующим версиям приложения.

- И ниже. Правило применяется к этой и всем более ранним версиям приложения.

В следующей таблице описано применение условия издателя.

| Параметр | Условие издателя разрешает или запрещает следующее. |

|---|---|

| Все подписанные файлы | Все файлы, которые подписаны любым издателем. |

| Только издатель | Все файлы, которые подписаны именованным издателем. |

| Издатель и имя продукта | Все файлы для конкретного продукта, подписанные именованным издателем. |

| Издатель и имя продукта, а также имя файла | Любая версия именованного файла или пакета для именованного продукта, подписанная издателем. |

| Издатель, имя продукта, имя файла и версия файла | ТочноЗаданная версия именованного файла или пакета для именованного продукта, подписанная издателем. |

| Издатель, имя продукта, имя файла и версия файла | И вышеЗаданная версия именованного файла или пакета и любые новые выпуски для продукта, подписанного издателем. |

| Издатель, имя продукта, имя файла и версия файла | И нижеЗаданная версия именованного файла или пакета и любые более ранние версии для продукта, подписанного издателем. |

| Пользовательское | Вы можете изменить поля Издатель, Название продукта, Имя файла, Версия Имя пакета и Версия пакета, чтобы создать настраиваемое правило. |

Путь

Это условие правила определяет приложение по его расположению в файловой системе компьютера или в сети.

AppLocker использует пользовательские переменные пути для известных путей, например папок Program Files и Windows.

В следующей таблице эти переменные пути описаны подробнее.

| Каталог Windows или диск | Переменная пути AppLocker | Переменная среды Windows |

|---|---|---|

| Windows | %WINDIR% | %SystemRoot% |

| System32 и SysWOW64 | %SYSTEM32% | %SystemDirectory% |

| Каталог установки Windows | %OSDRIVE% | %SystemDrive% |

| Program Files | %PROGRAMFILES% | %ProgramFiles% и %ProgramFiles(x86)% |

| Съемные носители (например, компакт-диск или DVD-диск) | %REMOVABLE% | |

| Съемное запоминающее устройство (например, USB-устройство флеш-памяти) | %HOT% |

Хеш файла

Если выбрано условие правила «Хеш файла», система вычисляет криптографический хеш конкретного файла. Преимущество этого условия правила заключается в том, что условие правила «Хеш файла» применяется только к одному файлу, потому что у каждого файла уникальный хеш. Недостаток такого подхода заключается в том, что хеш файла меняется всякий раз, когда файл обновляется (в обновлении для системы безопасности или обновлении версии). Поэтому обновлять правила хэша файла необходимо вручную.

Зачем нужна блокировка

В большинстве случаев такое поведение windows вполне оправданно и не стоит принимать никаких действий для обхода блокировки. Защита системы в последних версиях реализована на должном уровне и риск запуска потенциально опасных или вредоносных программ сведён к минимуму.

Первое что стоит предпринять при запрете в установке загруженного приложения, не спешить и вспомнить откуда на компьютере появился не пропущенный системой безопасности windows, установочный файл. Возможно, казалось столь необходимый драйвер или другой инсталлятор был скачан на сайте с сомнительной репутацией и не имеющего ничего общего с производителем необходимого софта.

К сожалению, иногда возникают ситуации, в которых, казалось бы, программы, загруженные с официальных источников, блокируются системой без каких-либо существенных причин. Такая ситуация возможна, к примеру, при установке драйвера принтера который система считает морально устаревшим по причине окончания срока технической поддержки, хотя сам принтер работает исправно и не имеет поломок или сбоев.

Возможно также у установочного файла удалить цифровую подпись (например, с помощью сторонней утилиты FileUnsigner).

Т.к. блокировка запуска приложения осуществляется системой UAC, можно временно отключить ее.

Opera

Оформление внешнего вида браузера Opera имеет свои особенности, поэтому принцип отключения блокировки cookie здесь требуется разобрать отдельно.

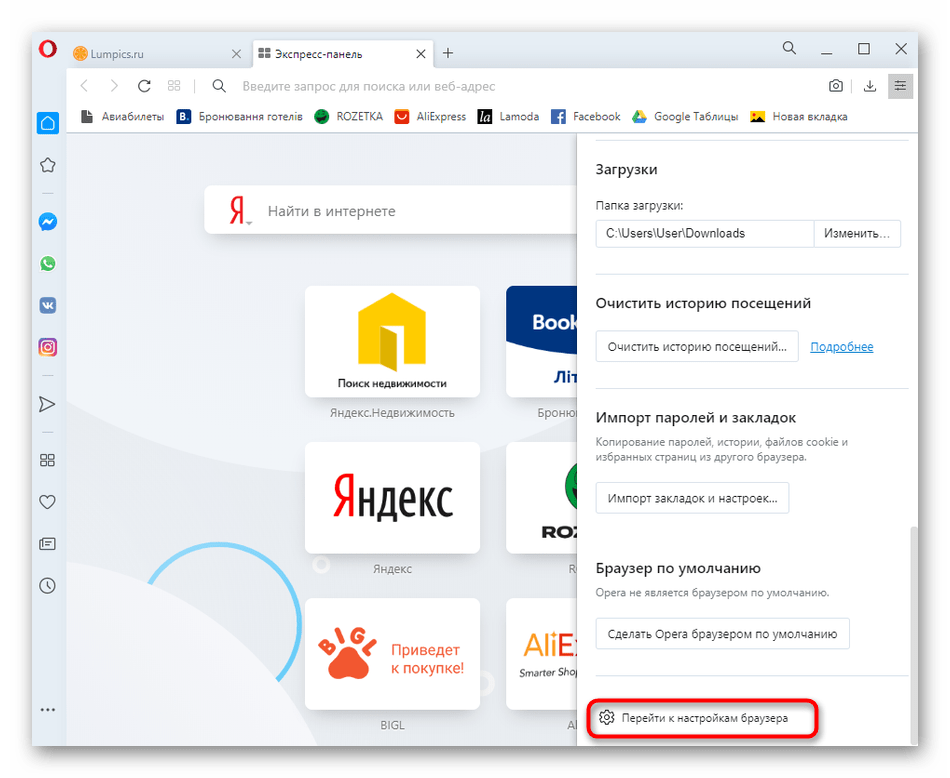

- В меню с простой настройкой браузера опуститесь вниз и выберите «Перейти к настройкам браузера».

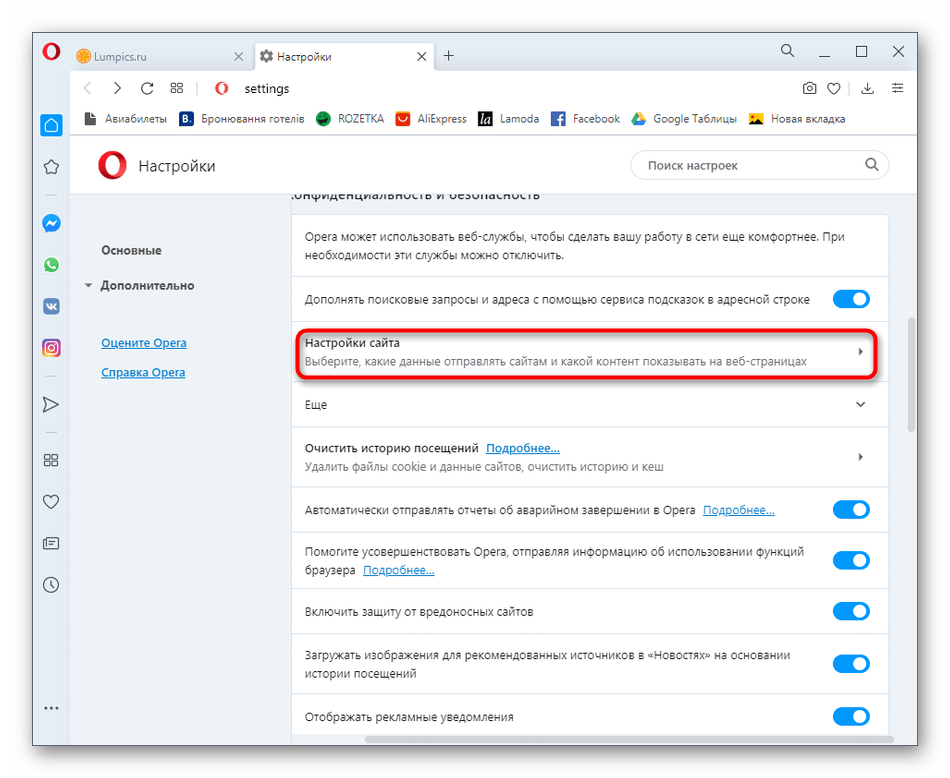

Отыщите в появившейся вкладке блок «Настройки сайта».

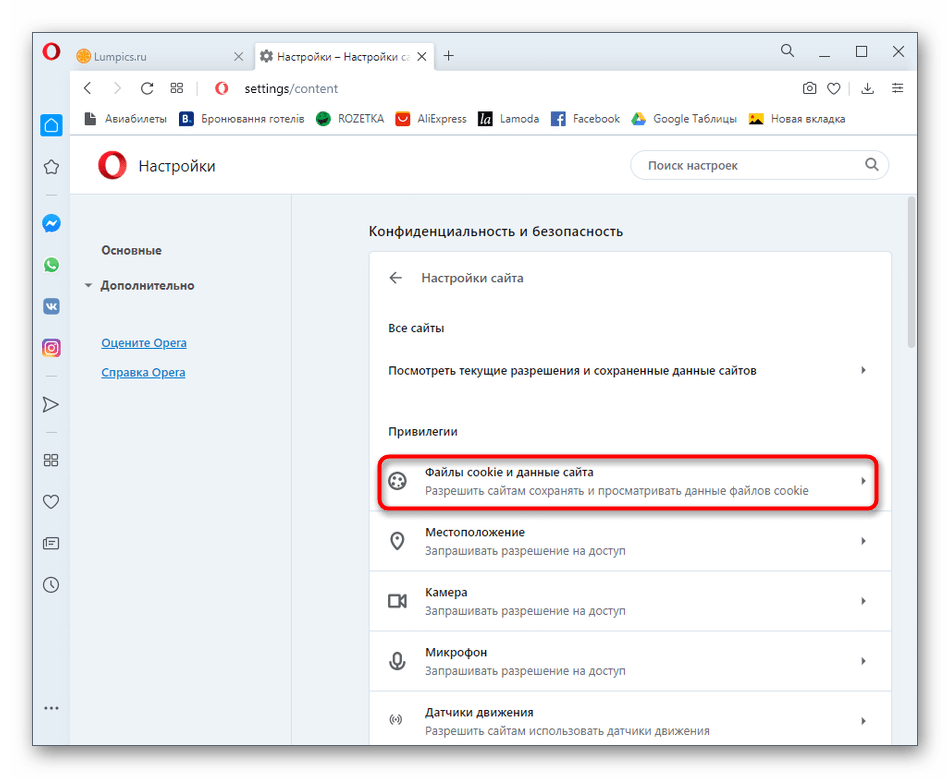

В категории «Привилегии» нажмите «Файлы cookie и данные сайта».

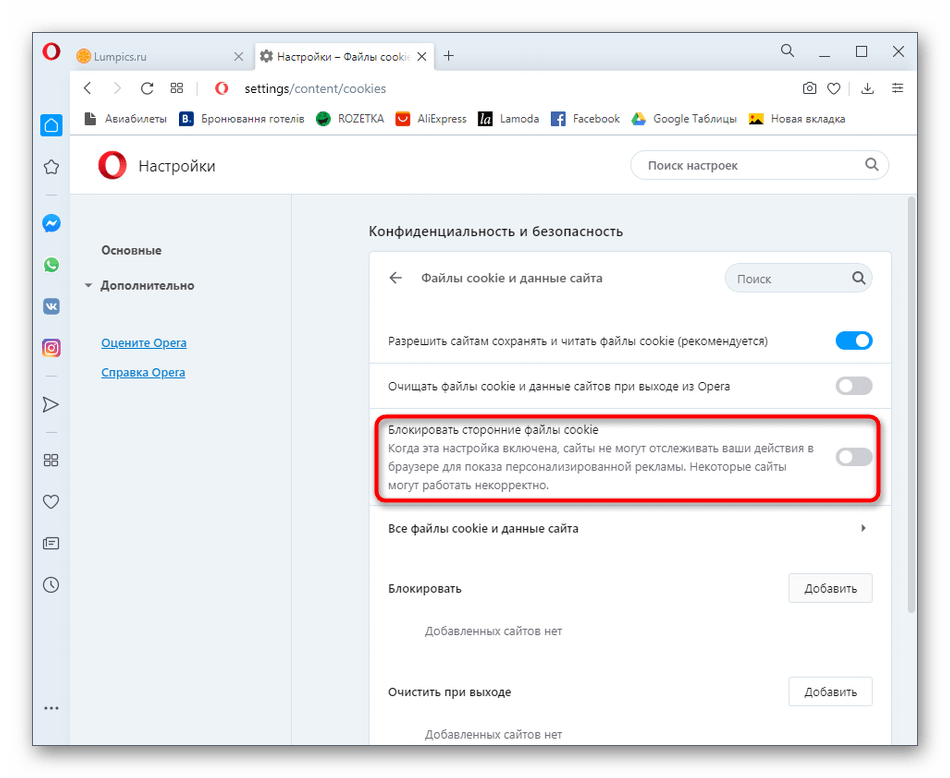

Переместите переключатель «Блокировать сторонние файлы cookie» в неактивное положение.

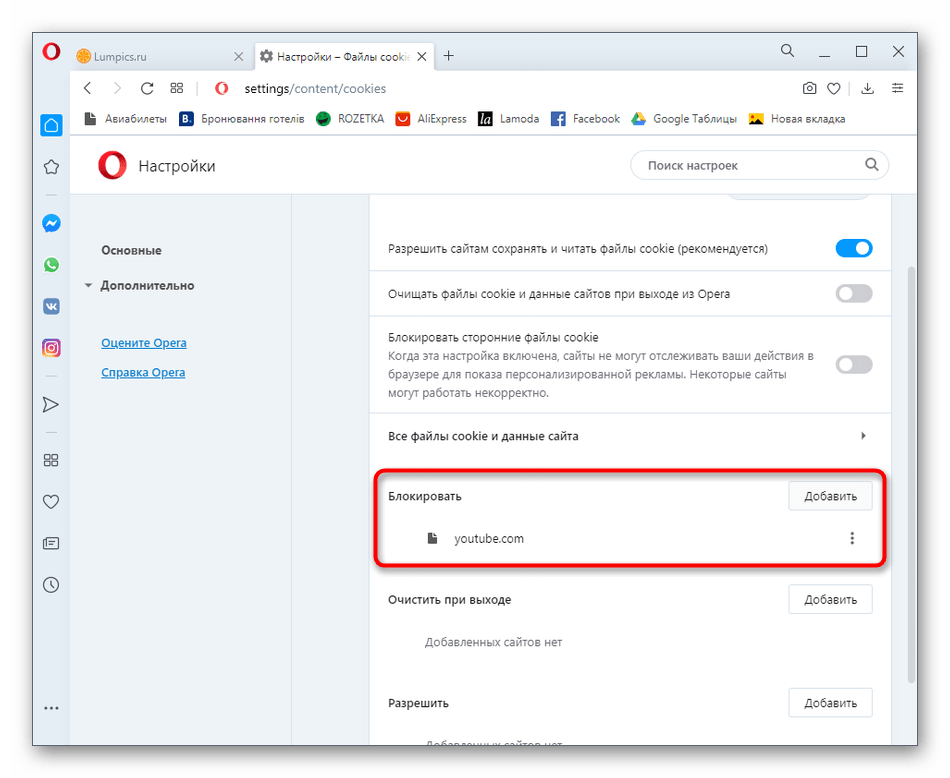

Затем обратите внимание на исключения «Блокировать». Если там находятся те страницы, для которых нужно снять ограничения, удалите их из этого списка.

Блокировать исходящие подключения в Windows 10

Есть два способа остановить исходящие соединения в Windows 10. Ознакомьтесь с ними ниже.

Метод 1: заблокировать исходящие подключения для всех приложений

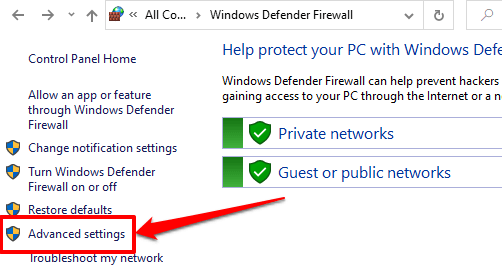

Вы можете легко ограничить исходящие соединения для всех приложений, изменив дополнительные параметры безопасности брандмауэра Windows. В меню брандмауэра Защитника Windows выберите Дополнительные параметры на левой боковой панели.

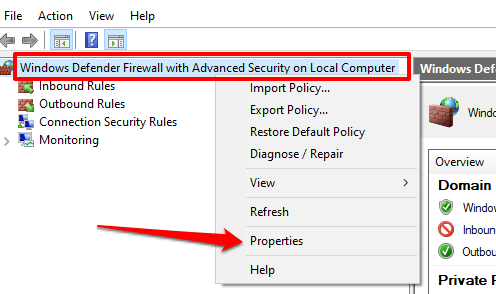

Щелкните правой кнопкой мыши «Брандмауэр Защитника Windows с повышенной безопасностью на локальном компьютере» и выберите «Свойства».

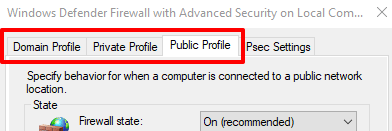

Перейдите на вкладку «Общедоступный профиль», если вы подключены к публичной сети, или на вкладку «Частный профиль», если вы хотите заблокировать исходящие соединения для частной сети. Для компьютеров, присоединенных к домену, вкладка «Профиль домена» — это место, где можно заблокировать исходящие соединения.

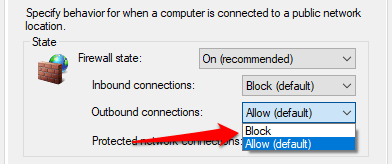

Щелкните раскрывающийся список Исходящие подключения и выберите Заблокировать. Выберите Применить, а затем ОК, чтобы сохранить изменения.

Метод 2: заблокировать исходящие соединения для определенной программы

Допустим, вы хотите заблокировать исходящие соединения только для вашего веб-браузера, Windows позволяет вам сделать это эффективно. Это также может служить инструментом родительского контроля для предотвращения доступа ваших детей в Интернет.

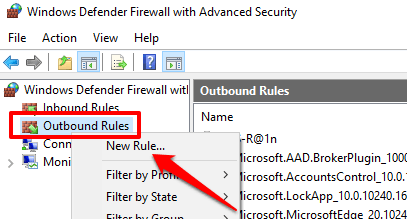

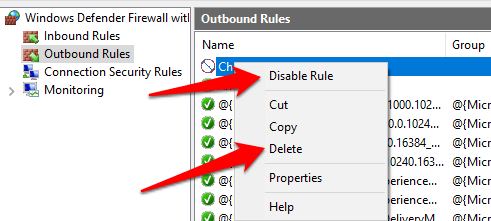

В меню «Дополнительная безопасность брандмауэра» выберите и щелкните правой кнопкой мыши «Правила для исходящего трафика». Чтобы продолжить, выберите «Новое правило» в контекстном меню.

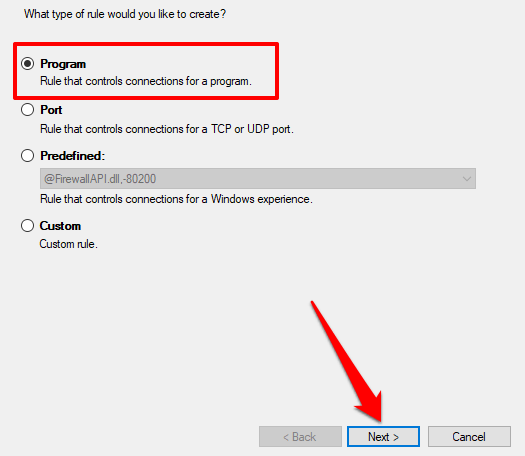

Выберите Программа и нажмите Далее.

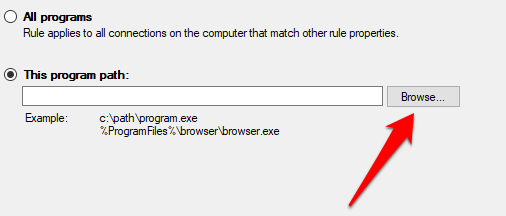

Нажмите Обзор, чтобы выбрать приложение.

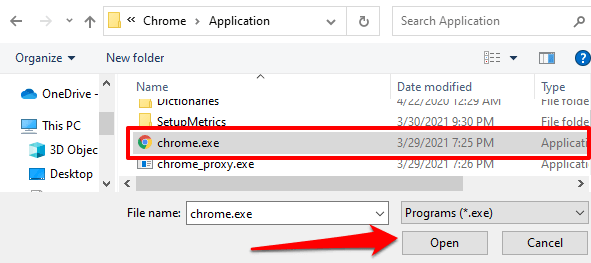

Перейдите на Локальный диск (C :)> Program Files (x86), чтобы найти приложения, установленные на вашем ПК. Используйте поле поиска, чтобы найти приложение, которого нет в папке Program Files. Выберите исполняемый файл приложения (.exe) и нажмите «Открыть».

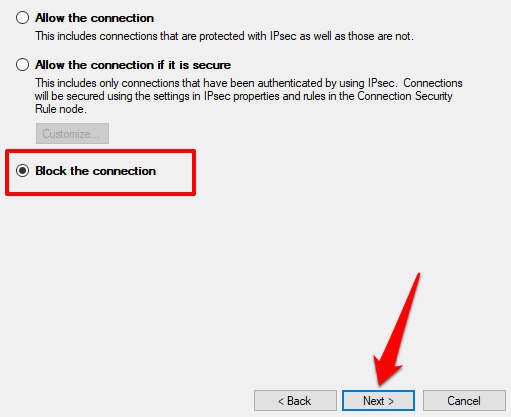

Чтобы продолжить, выберите «Далее». После этого выберите «Блокировать соединение» и нажмите «Далее».

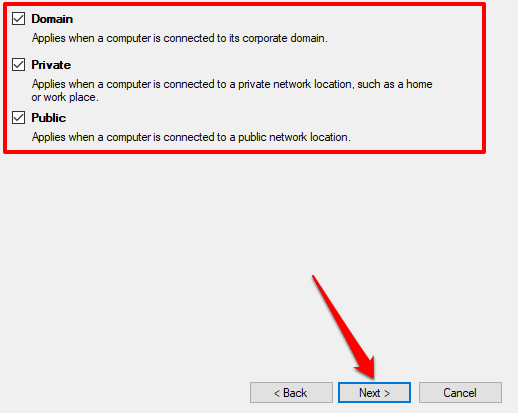

Укажите сетевой профиль (ы), для которых вы хотите, чтобы Windows блокировала исходящее соединение приложения. Чтобы продолжить, выберите «Далее».

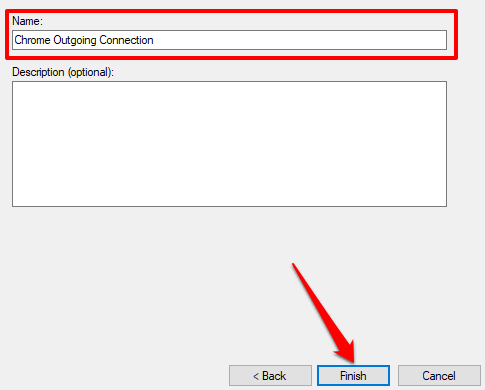

Дайте исходящему правилу имя или описание и нажмите Готово.

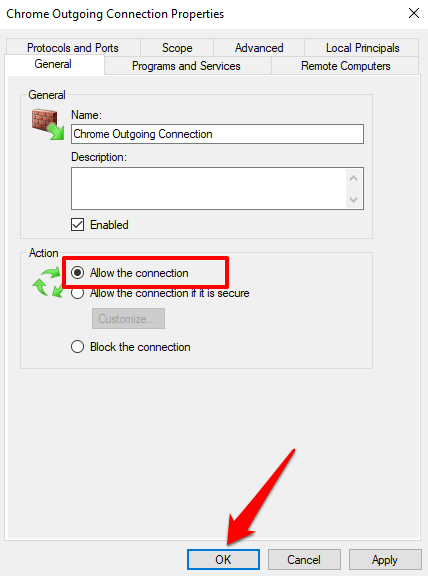

Чтобы разблокировать исходящие соединения для приложения, дважды щелкните правило для исходящего трафика в меню «Дополнительная безопасность брандмауэра». Выберите Разрешить подключение, затем нажмите Применить и ОК.

Кроме того, вы можете щелкнуть правило правой кнопкой мыши и выбрать «Удалить» или «Отключить правило». Эти параметры также предоставят приложению доступ для инициирования исходящих подключений.

Коллекции правил

На консоли AppLocker вы найдете коллекции правил, представляющие собой исполняемые файлы, скрипты, файлы установщика Windows, упакованные приложения и установщики упакованных приложений, а также файлы DLL. Эти коллекции позволяют дифференцировать правила для разных типов приложений. В следующей таблице перечислены форматы файлов, которые включены в каждую из коллекций правил.

| Коллекция правил | Связанные форматы файлов |

|---|---|

| Исполняемые файлы | .exe.com |

| Скрипты | .ps1.bat.cmd.vbs.js |

| Файлы установщика Windows | .msi.msp.mst |

| Упакованные приложения и установщики упакованных приложений | .appx |

| DLL-файлы | .dll.ocx |

При использовании правил DLL AppLocker должен проверять каждую загружаемую приложением библиотеку DLL. Следовательно, при использовании правил DLL пользователи могут заметить снижение производительности.

Коллекция правил DLL не включена по умолчанию. Сведения о том, как включить коллекцию правил DLL, см. в разделе .

Правила EXE применяются к переносимым исполняемым файлам (PE). AppLocker проверяет, является ли файл допустимым PE-файлом, а не просто применяет правила на основе расширения файла, которые злоумышленники могут легко изменить. Независимо от расширения файла, коллекция правил EXE AppLocker будет работать с файлом, если он является допустимым PE-файлом.

![Брандмауэр windows 10 отключен, но все еще блокирует приложения [решено] - gadgetshelp,com](http://smartshop124.ru/wp-content/uploads/d/6/4/d64a870df27be0b22cb0a27128582ecb.jpeg)

![Брандмауэр windows 10 отключен, но все еще блокирует приложения [решено]](http://smartshop124.ru/wp-content/uploads/6/4/d/64df47e946c66d0bcf89eed2bf9e64c9.jpeg)