Подготовка Active Directory

Теперь, когда схема Active Directory расширена, можно подготовить другие части Active Directory Exchange 2013. На этом шаге Exchange создаст контейнеры, объекты и другие элементы в Active Directory, используемые для хранения информации. Коллекция всех контейнеров Exchange, объектов, атрибутов и так далее называется организацией Exchange.

При подготовке Active Directory для использования Exchange следует помнить о нескольких моментах:

-

Используемая учетная запись должна быть членом группы безопасности «Администраторы предприятия». Если вы пропустили шаг 1, так как вы хотите, чтобы команда PrepareAD расширила схему, используемая учетная запись также должна быть членом группы безопасности администраторов схемы.

-

Компьютер, на котором будет выполняться команда, должен находиться в том же домене и на том же сайте Active Directory, что и хозяин схемы. Он также должен взаимодействовать со всеми доменами в лесу по порту TCP 389.

-

Подождите, пока Active Directory реплицирует изменения, внесенные на шаге 1, на все контроллеры домена и затем переходите к этому шагу.

При выполнении следующей команды для подготовки Active Directory к использованию Exchange вам потребуется указать имя организации Exchange. Это имя используется только Exchange и обычно не видно пользователям. В качестве имени организации выступает имя компании, в которой устанавливается Exchange. Используемое имя не повлияет на функциональность Exchange или доступные адреса электронной почты. Можно указать любое имя, учитывая следующие ограничения:

-

можно использовать любые прописные или строчные буквы от A до Z;

-

можно использовать цифры от 0 до 9;

-

имя может содержать пробелы, но только не в начале или конце;

-

в имени можно использовать дефис или тире;

-

имя может содержать до 64 символов, но не может быть пустым;

-

имя нельзя изменить после его указания.

Выполните следующие действия, чтобы подготовить Active Directory к использованию Exchange. Если имя организации содержит пробелы, необходимо заключить его в кавычки («).

-

Откройте окно командной строки Windows и перейдите к установочным файлам Exchange.

-

Выполните следующую команду:

Важно!

Если вы настроили гибридное развертывание между локальной организацией и Exchange Online, необходимо включить переключатель при запуске вышеуказанной команды.

После завершения подготовки Active Directory для Exchange active Directory необходимо подождать, пока Active Directory реплицирует изменения во все контроллеры домена. Если вы хотите проверить, как происходит репликация, вы можете использовать этот инструмент. входит в состав функции Средства служб доменных служб Active Directory в Windows Server 2012 R2, Windows Server 2012 и Windows Server 2008 R2. Дополнительные сведения об использовании этого средства см. в repadmin.

Типы событий

События AD FS могут принадлежать разным типам на основе различных типов запросов, обрабатываемых AD FS. С каждым типом события связаны определенные данные. Тип событий может различаться между запросами входа (т. е. запросами маркера) и системными запросами (вызовы сервера, включая выборку сведений о конфигурации).

В следующей таблице описаны основные типы событий.

| Тип события | Идентификатор события | Описание |

|---|---|---|

| Успешная проверка учетных данных | 1202 | Запрос, в котором успешно проверяются новые учетные данные служба федерации. Сюда входят WS-Trust, WS-Federation, SAML-P (первый этап для создания единого входа) и службы авторизации OAuth. |

| Новая ошибка проверки учетных данных | 1203 | Запрос, в котором не пройдена новая проверка учетных данных служба федерации. К ним относятся WS-Trust, WS-подача, SAML-P (первый этап для создания единого входа) и службы авторизации OAuth. |

| Маркер приложения успешно выполнен | 1200 | Запрос, в котором служба федерации успешно выдается маркер безопасности. Для WS-Federation SAML-P это регистрируется, когда запрос обрабатывается с помощью артефакта единого входа. (например, файл cookie единого входа). |

| Сбой маркера приложения | 1201 | Запрос, в котором произошел сбой выдачи маркера безопасности служба федерации. Для WS-Federation SAML-P регистрируется при обработке запроса с помощью артефакта единого входа. (например, файл cookie единого входа). |

| Запрос на смену пароля успешно выполнен | 1204 | Транзакция, в которой запрос на изменение пароля был успешно обработан служба федерации. |

| Ошибка запроса на смену пароля | 1205 | Транзакция, в которой не удалось обработать запрос на изменение пароля служба федерации. |

| Выход успешно выполнен | 1206 | Описывает успешный запрос на выход. |

| Сбой выхода | 1207 | Описывает неудачный запрос на выход. |

NetWrix Password Expiration Notifier

NetWrix Password Expiration Notifier предназначен для автоматического напоминания о смене пароля для всех пользователей Active Directory, в том числе работающих удаленно. Программа периодически проверяет всех пользователей заданного подразделения либо домена AD, находит тех, у кого срок действия пароля истекает через определенное число дней, и рассылает им по электронной почте настраиваемые уведомления.

Итоговые отчеты направляются по электронной почте системным администраторам (посмотреть пример отчета). Таким образом, с помощью данного продукта администраторы в проактивном режиме решают проблемы с истекающими сроками действия паролей для конечных пользователей и сервисных учетных записей.

Дополнительная функция Plan & Test позволяет проверить конфигурацию и узнать, сколько пользователей будет затронуто при запланированных изменениях в политике паролей. Для этого не придется ни отвлекать пользователей, ни менять настройки AD.

Скачать: netwrix.com/ru/password_change_reminder.html

Объекты групповой политики

Что такое групповая политика и объекты групповой политики

Групповая политика — это инструмент, доступный администраторам, использующим домен Active Directory Windows 2000 или более поздней версии. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, присоединённых к домену, а также обеспечивает рудиментарный способ распространения программного обеспечения.

Настройки сгруппированы в объекты, называемые Group Policy Objects (GPO), то есть объектами групповой политики. Объекты групповой политики сопрягаются с и могут применяться к пользователям и компьютерам. Объекты групповой политики нельзя применять к группам напрямую, хотя вы можете использовать фильтрацию безопасности или таргетинг на уровне элементов для фильтрации применения политики на основе членства в группе.

Что могут делать организационные политики

Что угодно.

Серьёзно, вы можете делать всё, что захотите, с пользователями или компьютерами в вашем домене. Существуют сотни предопределённых настроек для таких вещей, как перенаправление папок, сложность пароля, параметры питания, сопоставление дисков, шифрование дисков, обновление Windows и так далее. Все настройки, которые вы можете сделать для одного компьютера или пользователя, вы можете с лёгкостью распространить на десятки или сотни компьютеров с помощью организационных подразделений.

Всё, что вы не сможете настроить с помощью предустановленных параметров, вы можете контролировать с помощью скриптов, в том числе на PowerShell.

Значение объектов групповой политики для Active Directory

Объекты групповой политики это и есть тот мощнейший инструмент, который позволяет очень гибко и эффективно управлять Active Directory.

Схема типичного механизма управления:

- Создаются организационные подразделения, в которые добавляются компьютеры и пользователи, а также другие типы объектов

- С организационными подразделениями спрягаются те или иные объекты групповых политик, в результате чего выбранные настройки начинают применяться сразу ко всем элементам организационного подразделения.

- Права и разрешения пользователей могут также настраиваться с помощью групп (например, если добавить пользователя в группу «Администраторы домена», то такой пользователь получит полномочия администратора домена).

Групповые политики очень важны и им будет посвящена отдельная глава, в которой будет рассмотрен процесс редактирования объектов групповых политик и их спряжение с организационными подразделения.

После детального знакомства с групповыми политиками, мы углубимся в управление пользователями, компьютерами и другими типами объектов с помощью групповых политик и групп.

Также в этой части мы лишь поверхностно затронули вопросы траста (доверия) между доменами и контроллерами доменов — и этой теме будет посвящена отдельная глава.

NetWrix Active Directory Object Restore Wizard

NetWrix AD Object Restore позволяет оперативно восстановить удаленные и модифицированные объекты в службе Active Directory Windows 2003 и 2008 без перезагрузки контроллера домена. Программа не ограничивается обычными функциями объектов tombstone в Active Directory, сохраняет больше информации по сравнению с типовыми объектами AD tombstone и этим превосходит решения, основанные на стандартных интерфейсах Microsoft Tombstone Reanimation. Ни одно решение не сможет восстановить модифицированные и некорректно добавленные объекты, ориентируясь исключительно на tombstone.

Скачать: netwrix.com/ru/active_directory_recovery_software.html

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

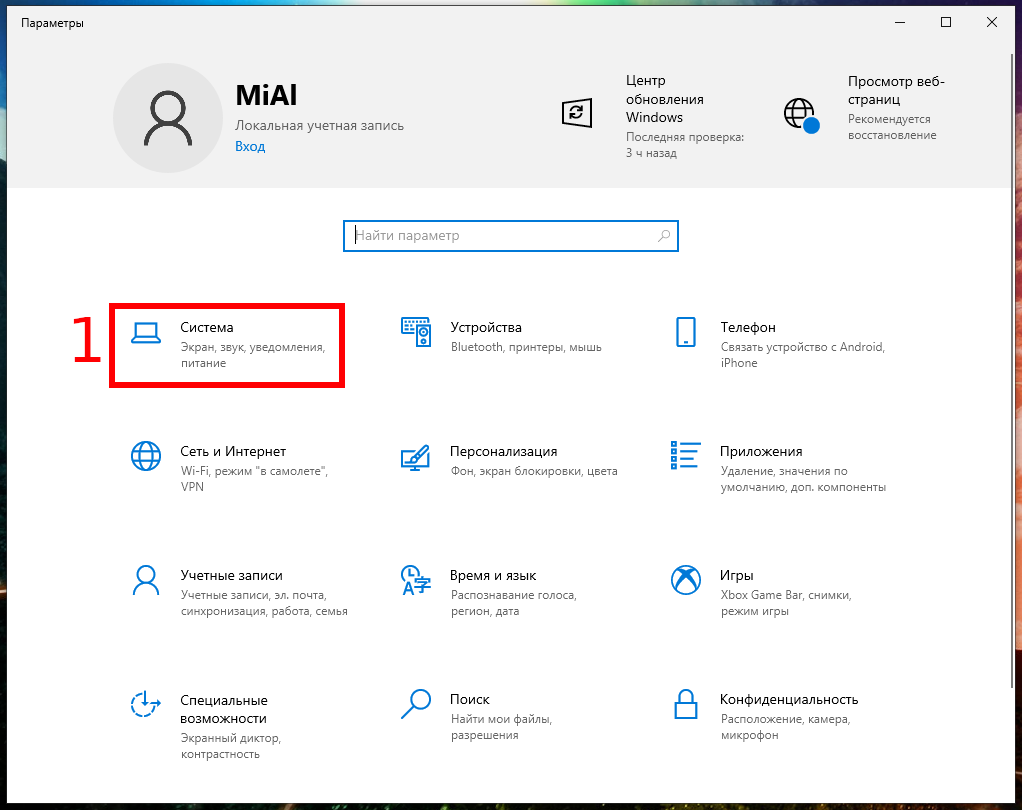

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

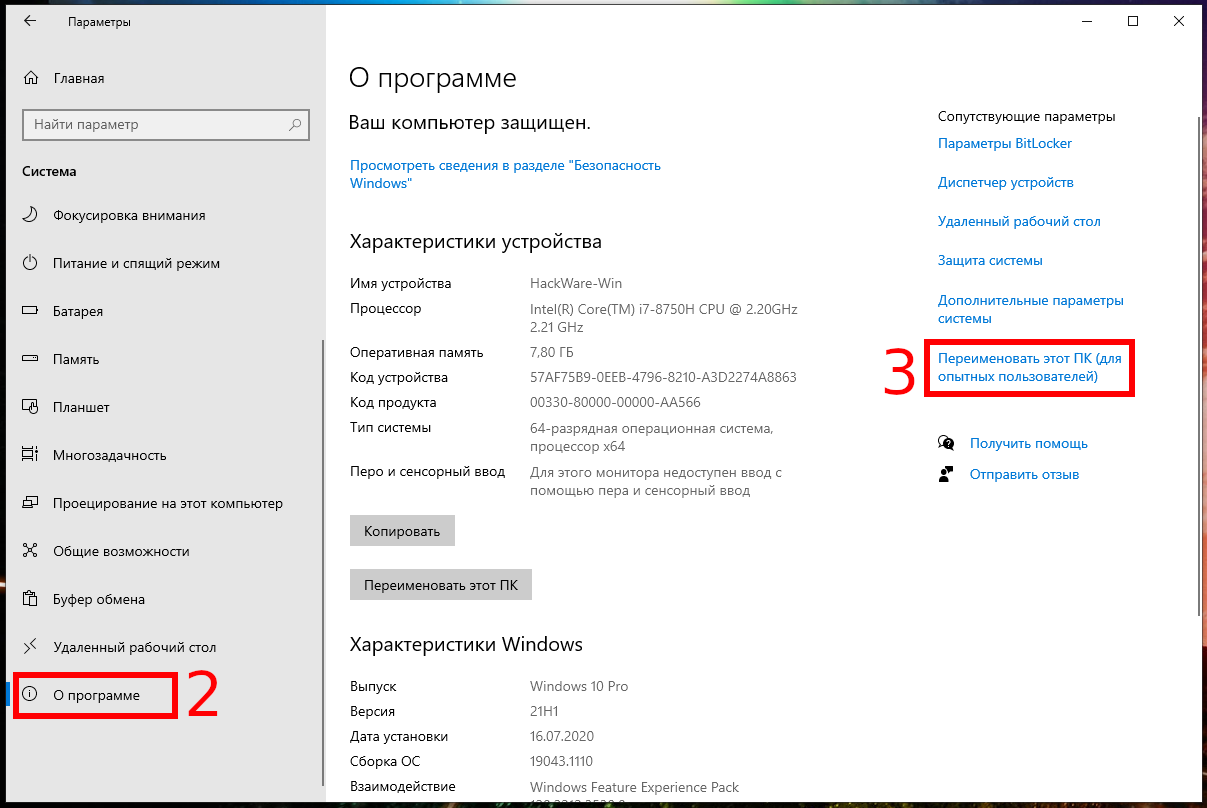

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

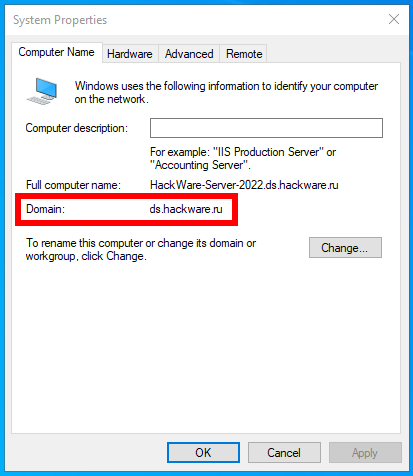

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

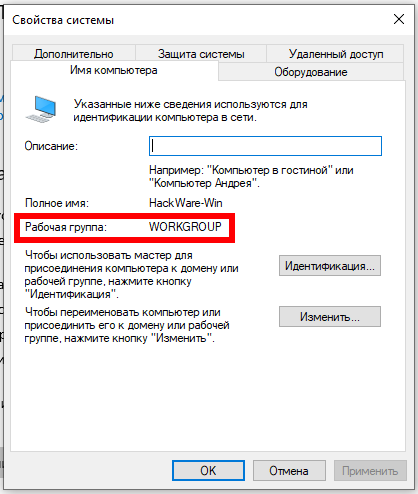

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

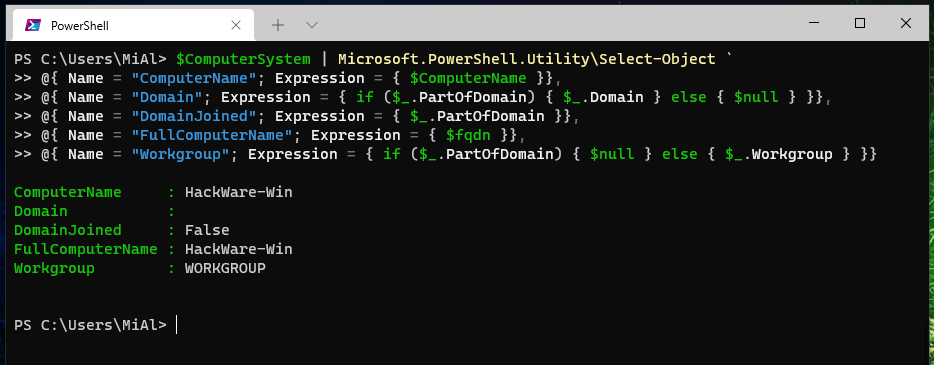

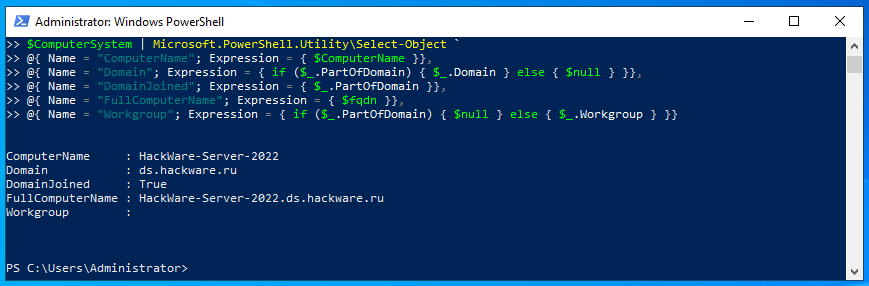

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

$ComputerSystem = Get-CimInstance -Class Win32_ComputerSystem;

$ComputerName = $ComputerSystem.DNSHostName

if ($ComputerName -eq $null) {

$ComputerName = $ComputerSystem.Name

}

$fqdn = (::GetHostByName($ComputerName)).HostName

$ComputerSystem | Microsoft.PowerShell.Utility\Select-Object `

@{ Name = "ComputerName"; Expression = { $ComputerName }},

@{ Name = "Domain"; Expression = { if ($_.PartOfDomain) { $_.Domain } else { $null } }},

@{ Name = "DomainJoined"; Expression = { $_.PartOfDomain }},

@{ Name = "FullComputerName"; Expression = { $fqdn }},

@{ Name = "Workgroup"; Expression = { if ($_.PartOfDomain) { $null } else { $_.Workgroup } }}

Подробности смотрите в статье: Как в PowerShell узнать, прикреплён ли компьютер к домену или к рабочей группе

Additional Information for Monitoring Active Directory Domain Services

Review the following links for additional information about monitoring AD DS:

-

Global Object Access Auditing is Magic — Provides information about configuring and using Advanced Audit Policy Configuration that was added to Windows 7 and Windows Server 2008 R2.

-

Introducing Auditing Changes in Windows 2008 — Introduces the auditing changes made in Windows 2008.

-

Cool Auditing Tricks in Vista and 2008 — Explains interesting new features of auditing in Windows Vista and Windows Server 2008 that can be used for troubleshooting problems or seeing what’s happening in your environment.

-

One-Stop Shop for Auditing in Windows Server 2008 and Windows Vista — Contains a compilation of auditing features and information contained in Windows Server 2008 and Windows Vista.

-

AD DS Auditing Step-by-Step Guide — Describes the new Active Directory Domain Services (AD DS) auditing feature in Windows Server 2008. It also provides procedures to implement this new feature.

Лицензирование

- Лицензирование Azure Active Directory ― единый вход для предварительно интегрированных приложений SaaS предоставляется бесплатно. Однако количество объектов в каталоге и компоненты, которые вы хотите развернуть, может потребовать дополнительных лицензий. Полный список требований к лицензиям см. в разделе Цены на Azure Active Directory.

- Лицензирование приложений ― вам понадобятся соответствующие лицензии для приложений SaaS в соответствии с потребностями бизнеса. Обратитесь к владельцу приложения, чтобы определить, имеют ли пользователи, назначенные приложению, соответствующие лицензии для своих ролей в приложении. Если Azure Active Directory управляет автоматической подготовкой на основе ролей, роли, назначенные в Azure AD, должны совпадать с количеством лицензий, принадлежащих приложению. Неправильное количество лицензий, принадлежащих приложению, может привести к ошибкам во время подготовки или обновления пользователя.

Аудит глобального доступа к объектам

Параметры политики аудита глобального доступа к объектам позволяют администраторам определять списки управления доступом к компьютерной системе (SACLs) для типа объекта для файловой системы или реестра. Указанный SACL автоматически применяется к каждому объекту этого типа.

Аудиторы смогут доказать, что каждый ресурс системы защищен политикой аудита, просмотрев содержимое параметров политики аудита глобального доступа к объектам. Например, если аудиторы видят параметр политики под названием «Отслеживайте все изменения, внесенные администраторами групп», они знают, что эта политика действует.

SACLs ресурсов также полезны для диагностических сценариев. Например, установка политики аудита глобального доступа к объекту для журнала всех действий для конкретного пользователя и включение политики для отслеживания событий «Отказано в доступе» для файловой системы или реестра может помочь администраторам быстро определить, какой объект в системе отказывает пользователю в доступе.

Примечание

Если файл или папка SACL и параметр политики аудита глобального доступа к объекту (или один параметр реестра SACL и параметр глобального аудита доступа к объектам) настроены на компьютере, эффективная SACL будет получена из объединения SACL файла или папки и политики аудита глобального доступа к объектам. Это означает, что событие аудита создается, если действие совпадает с SACL-файлом или папкой или политикой аудита глобального доступа к объектам.

В эту категорию входят следующие подкатегории:

Распространенные причины блокировки в Active Directory

TechNet

- программы, в кэше которых сохранены старые учетные данные;

- изменение паролей в учетных записях служб;

- установка слишком низкого порога неверного ввода пароля;

- вход пользователей на нескольких компьютерах;

- сохраненные имена пользователей и пароли содержат устаревшие учетные данные;

- запланированные задания с устаревшими учетными данными;

- назначение дисков с устаревшими учетными данными;

- неправильная репликация Active Directory;

- прерванные сеансы сервера терминалов;

- устаревшие данные для входа в учетные записи служб.

руководства по лучшим учебным материалам по Active Directoryразницу между пользователями и компьютерами в Active Directoryспособ работы служб Active Directoryразницу между AD и LDAP

XPath-запросы

Наконец, выполнив необходимые настройки файлов журналов Windows, перейдем непосредственно к поиску интересующей информации. Заметим, что в случае включения всех рекомендованных политик аудита ИБ сами журналы событий становятся достаточно объемными, поэтому поиск по их содержимому может быть медленным (этих недостатков лишены специализированные решения, предназначенные в том числе для быстрого поиска информации — Log Management и SIEM-системы). Отметим также, что по умолчанию не все журналы Windows отображаются к графической оснастке (eventvwr.msc), поэтому в данной оснастке следует перейти в меню «Вид» и отметить check-box «Отобразить аналитический и отладочный журналы».

Итак, поиск по журналам аудита будем осуществлять с помощью встроенного редактора запросов XPath (XPath queries). Открыв интересующий нас журнал, например, журнал безопасности Windows (вкладка «Журналы Windows» -> «Безопасность» / Security), нажатием правой кнопки мыши на имени журнала выберем пункт «Фильтр текущего журнала». Нам откроется графический редактор поисковых запросов, при этом для наиболее продуктивной работы следует открыть вторую вкладку открывшегося окна с названием XML, отметив внизу check-box «Изменить запрос вручную». Нам будет предложено изменить XML-текст (по сути, XPath запрос) в соответствии с нашими критериями поиска.

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

1. Поиск по имени учетной записи в журнале Security — возьмем для примера имя Username:

2. Поиск по значению конкретного свойства события в журнале Sysmon — возьмем для примера поиск событий, в которых фигурировал целевой порт 443:

3. Произведем поиск сразу по двум условиям — возьмем для примера событие входа с EventID=4624 и имя пользователя Username:

4. Поиск по трем условиям — дополнительно укажем Logon Type = 2, что соответствует интерактивному входу в ОС:

5. Рассмотрим функционал исключения из выборки данных по определенным критериям — это осуществляется указанием оператора Suppress с условиями исключения. В данном примере мы исключим из результатов поиска по фактам успешного входа (EventID=4624) все события, которые имеют отношения к системным учетным записям (SID S-1-5-18/19/20) с нерелевантным для нас типам входа (Logon Type = 4/5), а также применим функционал задания условий поиска с логическим оператором «ИЛИ», указав не интересующие нас имя процесса входа (Advapi) и методы аутентификации (Negotiate и NTLM):

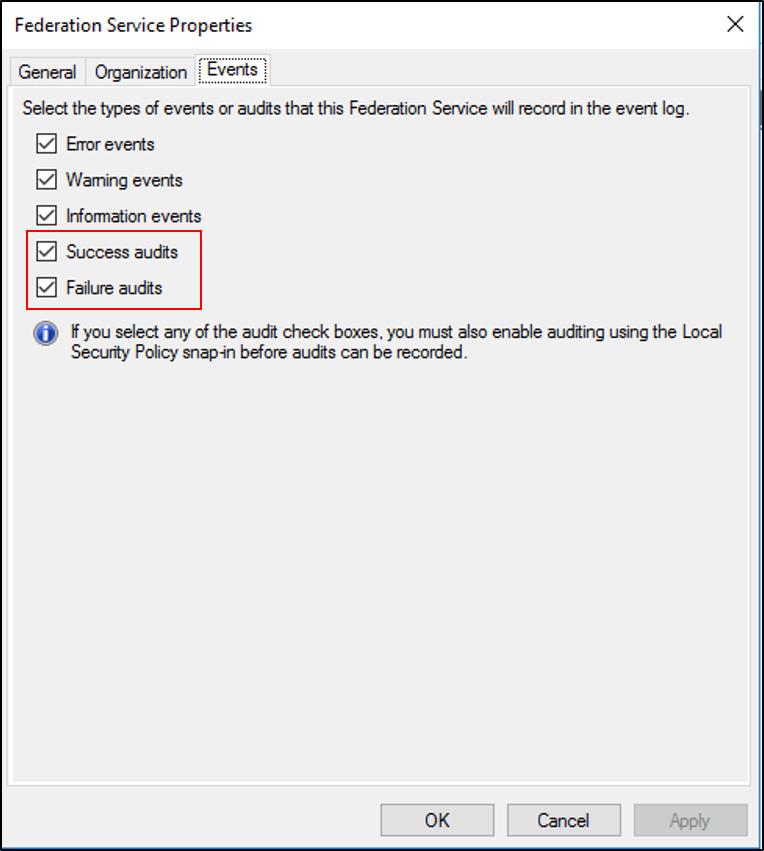

Аудит безопасности

Аудит безопасности учетной записи AD FS службы иногда помогает отслеживать проблемы с обновлением паролей, ведением журнала запросов и ответов, запрашивать заголовки контект и результаты регистрации устройств. Аудит учетной записи службы AD FS по умолчанию отключен.

Включение аудита безопасности

- Нажмите кнопку Пуск, укажите пункт программы, затем Администрированиеи выберите пункт Локальная политика безопасности.

- Перейдите в папку Параметры безопасности\Локальные политики\Управление правами пользователей и дважды щелкните элемент Создание аудитов безопасности.

- На вкладке Параметр локальной безопасности убедитесь, что в списке указана учетная запись службы AD FS. Если она отсутствует, щелкните ссылку Добавление пользователя или группы, добавьте запись в список и нажмите кнопку ОК.

- Откройте командную строку с повышенными привилегиями и выполните следующую команду, чтобы включить аудит.

auditpol.exe/Set/субкатегори: «приложение создано»/фаилуре: enable/сукцесс: enable - Закройте окно Локальная политика безопасности и откройте оснастку управления AD FS.

Чтобы открыть оснастку «Управление AD FS», нажмите кнопку Пуск, наведите указатель на пункт программы, затем на администрирование и выберите пункт Управление AD FS.

- На панели действия выберите Изменить служба федерации свойства.

- В диалоговом окне Свойства службы федерации перейдите на вкладку События.

- Установите флажки Успешные события аудита и Неудачные события аудита.

- Щелкните ОК.

Примечание

Приведенные выше инструкции используются только в том случае, если AD FS находится на изолированном сервере-члене. Если AD FS выполняется на контроллере домена, а не в локальной политике безопасности, используйте политику контроллера домена по умолчанию , расположенную в Групповая политика управление, лес, домены и контроллеры домена. щелкните изменить и перейдите к Computer конфигуратион\полиЦиес\ Windows Параметры \секурити Параметры \Local Policies\User Rights Management

Шаг 1. Назначение необходимых лицензий

-

Войдите в Центр администрирования Azure AD с учетной записью администратора лицензий. Для управления лицензиями учетная запись должна принадлежать администратору лицензий, администратору пользователей или глобальному администратору.

-

Выберите Лицензии, чтобы открыть страницу, на которой можно просматривать все лицензируемые продукты в организации и управлять ими.

-

В разделе Все продукты выберите Office 365 Enterprise E5 и Enterprise Mobility + Security E3 путем выбора названий продуктов. Чтобы начать назначение, выберите Назначить в верхней части страницы.

-

На странице Назначение лицензии выберите Пользователи и группы, чтобы открыть список пользователей и групп.

-

Выберите пользователя или группу, а затем нажмите кнопку Выбрать в нижней части страницы, чтобы подтвердить выбор.

-

На странице Назначение лицензии щелкните Параметры назначения. Отобразятся все планы обслуживания, включенные в два продукта, которые были выбраны ранее. Найдите службу Yammer корпоративный и нажмите Отключить, чтобы исключить ее из лицензии на продукт. Подтвердите операцию, нажав кнопку ОК в нижней части раздела Варианты лицензии.

-

Чтобы завершить назначение, в нижней части страницы Назначение лицензии щелкните Назначить.

-

В правом верхнем углу появится уведомление, показывающее состояние и результат процесса. Если не удалось назначить лицензии группе (например, из-за лицензий, уже существующих в группе), щелкните уведомление, чтобы просмотреть сведения об ошибке.

При назначении лицензий группе Azure AD обрабатывает всех существующих членов этой группы. Этот процесс может занять некоторое время в зависимости от размера группы. В следующем шаге объясняется, как проверить, завершен ли процесс, и узнать, требуются ли дополнительные действия для решения проблем.

Журнал трассировки

Журнал трассировки — это место, где регистрируются подробные сообщения, и будет наиболее полезным журналом при устранении неполадок. Так как значительная часть сведений журнала трассировки может быть создана за короткий промежуток времени, что может повлиять на производительность системы, журналы трассировки по умолчанию отключены.

Включение и Просмотр журнала трассировки

- Откройте средство просмотра событий

- Щелкните правой кнопкой мыши журнал приложений и служб и выберите вид и щелкните Показать аналитические и отладочные журналы. В левой части отобразятся дополнительные узлы.

- Развернуть трассировку AD FS

- Щелкните отладку правой кнопкой мыши и выберите Включить журнал.

Настройка DNS сервера на рабочих станциях

Многие протоколы Active Directory сильно зависят от DNS сервера, поэтому вряд ли получится использовать сторонний DNS сервер (например, BIND). Мы уже настроили в Windows Server роль DNS, то есть фактически запустили DNS сервер. Теперь нужно сделать так, чтобы рабочие станции использовали IP адрес Windows Server в качестве DNS сервера.

Также смотрите: Введение в DNS терминологию, компоненты и концепции

Рассмотрим, как изменить настройки DNS сервера разными способами. Вам нужно выбрать один из подходящих для вас вариантов.

В моей установке Active Directory компьютер с DNS сервером (контроллер домена) имеет IP адрес 192.168.1.60. Следовательно, моя задача установить данный IP адрес в качестве первичного DNS сервера. В качестве вторичного DNS сервера вы можете выбрать любой другой.

Как настроить DNS сервер на Windows 10

Нажмите на иконку «Доступ к Интернету», затем кликните на имени вашего сетевого подключения:

Нажмите на «Настройка параметров адаптера»:

(Другой быстрый способ попасть сюда, это набрать в командной строке «control netconnections» или «control ncpa.cpl»).

Кликните правой кнопкой по адаптеру, настройки которого вы хотите изменить, и в открывшемся контекстном меню выберите «Свойства».

Выберите «IP версии 4 (TCP/IPv4)» и нажмите кнопку «Свойства».

Выберите «Использовать следующие адреса DNS-серверов» и введите IP.

Когда всё будет готово нажмите «ОК» и закройте окна.

Как настроить DNS сервер в Windows Admin Center

Перейдите на вкладку «Сети» и выберите сетевой адаптер, настройки которого вы хотите изменить и нажмите кнопку «Параметры».

Перключите на «Используйте следующие адреса DNS-сервера», введите желаемые настройки DNS адреса и нажмите кнопку «Сохранить».

Как настроить DNS сервер в PowerShell

Если вы хотите указать один DNS сервер, то используйте команду вида:

Set-DnsClientServerAddress -InterfaceIndex 6 -ServerAddresses IP_DNS

Для указания двух DNS серверов используйте синтаксис:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("IP_DNS_1","IP_DNS_2")

Например:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("192.168.1.60","127.0.0.1")

Как проверить настройки DNS в Windows

Чтобы убедиться, что DNS сервер работает и что в качестве DNS используется именно контроллер домена, выполните команду:

nslookup suip.biz

Мы получили IP адрес этого сайта — это означает, что DNS сервер работает. Строка «Address: 192.168.1.60» содержит IP адрес DNS сервера, как мы можем убедиться, это контроллер домена.

Следующая команда выведет IP адрес Домена:

nslookup IP_ДОМЕНА

Например:

nslookup ds.hackware.ru

Строки с Addresses содержат в том числе и локальный IP адрес домена:

Addresses: fd28:62f2:dde3:0:f46c:b244:b1c3:9613

192.168.1.60

Если вы хотите обойтись исключительно средствами PowerShell и не использовать стороннюю утилиту, то проверить настройки DNS сервера, а также узнать IP адрес домена вы можете следующими командами:

Get-DnsClientServerAddress Resolve-DnsName ds.hackware.ru

Планирование команды единого входа

Привлечение правильных заинтересованных лиц ― причиной неудач технических проектов обычно являются неоправданные ожидания относительно их возможностей, результатов и обязанностей

Чтобы избежать этих ловушек, убедитесь, что вы привлекаете соответствующих заинтересованных лиц, а также в том, что они понимают свои роли в проекте.

Планирование коммуникаций ― информирование важно для успеха любой новой службы. Заблаговременное сообщайте пользователям о том, как изменится их взаимодействие с системой, когда это произойдет и как получить поддержку в случае возникновения проблем

Ознакомьтесь с вариантами того, как пользователи будут обращаться к приложениям с поддержкой единого входа, и формируйте способы обмена информацией в соответствии со сделанным выбором.