Предварительные требования

Чтобы успешно завершить этот учебник, убедитесь, что у вас есть необходимые предпосылки:

- Управление правами Azure AD требует определенных лицензий. Дополнительные сведения см. в В вашем клиенте требуются следующие лицензии:

- Azure AD Premium P2

- Enterprise Mobility + Security E5 (EMS)

- В этом руководстве предполагается, что вы используете песочницу Microsoft Graph, но вы можете использовать Postman или создать собственное клиентское приложение, чтобы вызывать Microsoft Graph. Чтобы вызвать API Microsoft Graph в этом руководстве, используйте учетную запись с ролью глобального администратора и соответствующими разрешениями. Для этого руководства необходимы разрешения , и делегированная. Чтобы настроить разрешения в песочнице Microsoft Graph, выполните следующие действия.

-

Запустите песочницу Microsoft Graph.

-

Выберите вариант Вход с помощью учетной записи Майкрософт и войдите, используя учетную запись глобального администратора Azure AD. После успешного входа вы увидите данные учетной записи пользователя на панели слева.

-

Щелкните значок параметров справа от сведений об учетной записи пользователя и нажмите Выбор разрешений.

-

Прокрутите список разрешений до разрешений, расширите Группу (2), выберите разрешение Group.ReadWrite.All. Прокрутите далее список разрешений до разрешений, расширите пользователь (8) и выберите разрешение User.ReadWrite.All.

-

Нажмите Согласие и выберите Принять, чтобы согласиться принять разрешения. Вам не нужно предоставлять согласие от имени организации для этих разрешений.

-

Поиск разрешений, расширение EntitlementManagement (2), выберите разрешение Entitlement.ReadWrite.All, а затем выберите Согласие. Так как это разрешение требует согласия администратора и необходимо учетной записи пользователя, которую вы создаете в этом учебнике, необходимо выбрать Согласие от имени вашей организации.

-

Выберите Accept, чтобы принять согласие на разрешения.

-

Необходимые условия для использования модуля AzureInformationProtection

Помимо предварительных требований для установки модуля AzureInformationProtection , при использовании командлетов для создания меток для Azure Information Protection необходимо выполнить дополнительные требования.

-

Служба Rights Management Azure должна быть активирована.

Если клиент Azure Information Protection не активирован, см. инструкции по активации службы защиты из Azure Information Protection.

-

Чтобы снять защиту с файлов для других пользователей, используя собственную учетную запись:

- Функция суперпользователя должна быть включена для вашей организации.

- Ваша учетная запись должна быть настроена как суперпользователь для Azure Rights Management.

Например, может потребоваться снять защиту для других пользователей в целях обнаружения или восстановления данных. Если для применения защиты используются метки, эту защиту можно удалить, задав новую метку, которая не применяет защиту, или удалить метку.

Чтобы снять защиту, используйте командлет Set-AIPFileLabel с параметром ремовепротектион . Функция удаления защиты отключена по умолчанию и должна быть сначала включена с помощью командлета Set-лабелполици .

Шаг 1. Выполнение необходимых условий для использования API отправки в Microsoft Store

Перед тем как начать писать код для вызова API отправки в Microsoft Store, убедитесь, что вы выполнили следующие необходимые условия.

-

У вас (или вашей организации) должен иметься каталог Azure AD, а также у вас должен быть доступ уровня глобального администратора к этому каталогу. Если вы уже используете Microsoft 365 или другие бизнес-службы Microsoft, у вас уже есть каталог Azure AD. В противном случае вы можете без дополнительной платы.

-

Необходимо и получить идентификатор арендатора, идентификатор и ключ клиента. Эти значения необходимы для получения маркера доступа Azure AD, который будет использоваться в вызовах к API отправки Microsoft Store.

-

Подготовка приложения для использования с API отправки в Microsoft Store.

-

Если приложение еще не существует в центре партнеров, необходимо создать приложение, сохранив его имя в центре партнеров. вы не можете использовать API отправки Microsoft Store для создания приложения в центре партнеров; чтобы создать его, необходимо работать в центре партнеров, после чего вы можете использовать API для доступа к приложению и программно создавать для него отправку. Однако API можно использовать для программного создания надстроек и тестовых пакетов, прежде чем вы начнете создавать для них отправки.

-

Прежде чем можно будет создать отправку для конкретного приложения с помощью этого API, необходимо сначала создать одну отправку для приложения в центре партнеров, включая ответ на анкету возрастных категорий . После этого можно будет программным образом создавать новые отправки для этого приложения с помощью API. Необходимость в создании отправки надстройки или отправки тестового пакета перед началом использования API для этих типов отправок отсутствует.

-

Если при создании или обновлении отправки приложения требуется добавить пакет приложения, подготовьте пакет приложения.

-

Если при создании или обновлении отправки приложения требуется добавить снимки экрана или изображения для описания в Магазине, подготовьте снимки экрана и изображения приложения.

-

Если при создании или обновлении отправки надстройки требуется добавить значок, подготовьте значок.

-

Порядок связывания приложения Azure AD с учетной записью Центра партнеров

прежде чем можно будет использовать API отправки Microsoft Store, необходимо связать приложение Azure AD с учетной записью центра партнеров, получить идентификатор клиента и идентификатор клиента для приложения и создать ключ. Приложение Azure AD представляет собой приложение или службу, из которой отправляются вызовы к API отправки в Microsoft Store. Для получения маркера доступа Azure AD, передаваемого в API, необходимы идентификатор арендатора, идентификатор и ключ клиента.

Примечание

Эту операцию необходимо выполнить только один раз. После получения идентификатора арендатора, идентификатора и ключа клиента их можно повторно использовать в любой момент, когда потребуется создать новый маркер доступа Azure AD.

-

В Центре партнеров свяжите учетную запись Центра партнеров своей организации с каталогом Azure AD организации.

-

Затем на странице Пользователи в разделе Параметры учетной записи в Центре партнеров , представляющее приложение или службу, которые будут использоваться для доступа к отправкам для учетной записи Центра партнеров. Убедитесь, что этому приложению назначена роль Менеджер. Если приложение еще не существует в каталоге Azure AD, можно .

-

Вернитесь на страницу Пользователи, щелкните имя приложения Azure AD, чтобы перейти к параметрам приложения, и скопируйте идентификатор арендатора и идентификатор клиента.

-

Щелкните Добавить новый ключ. На следующем экране скопируйте значение в поле Ключ. Покинув эту страницу, вы больше не сможете получить доступ к этим сведениям. Дополнительные сведения см. в разделе .

Дальнейшие действия

В рамках этой статьи вы включили конечную точку службы для подсети виртуальной сети. Вы узнали, что конечные точки службы можно включать для ресурсов, развернутых несколькими службами Azure. Вы создали учетную запись хранения Azure и ограничили сетевой доступ к учетной записи хранения ресурсами одной подсети в виртуальной сети. См. дополнительные сведения о конечных точках службы и управляемых подсетях.

Если в вашей учетной записи имеется несколько виртуальных сетей, можно соединить две виртуальные сети, чтобы ресурсы в каждой из них могли взаимодействовать друг с другом. Дополнительные сведения см. в статье о подключении к виртуальным сетям.

Потоки получения маркеров

Потоки получения токенов для приложений, управляемых партнерами, ничем не отличаются от таковых для обычных мультитенантных приложений. Доступны поток предоставления кодов авторизации и поток учетных данных клиентов между службами.

Помимо предварительного доступа ко всем доменам клиента, приложения, управляемые партнерами, имеют одну дополнительную возможность. С помощью таких приложений агенты могут получать доступ к данным доменов клиентов (используя делегированные права администратора). Принцип работы изложен ниже.

- Агент выполняет вход в приложение с учетными данными пользователя, полученными от клиента партнера.

- Приложение запрашивает маркер доступа для нужного клиента, управляемого партнером.

- Приложение использует маркер доступа для вызова Microsoft Graph.

Это стандартный поток предоставления кодов авторизации, но агенты должны входить в свои учетные записи партнеров. Рассмотрим, как это выглядит на практике. Допустим, домен партнера — partner.com (домашний домен агентов), а домен клиента — customer.com:

-

Приложение отправляет запрос в конечную точку и должно использовать домен клиента (в нашем примере — ) в качестве целевого. Ваши агенты по-прежнему смогут входить в учетную запись .

-

Отправляя запрос в конечную точку , приложение должно использовать домен клиента в качестве целевого домена, в нашем примере это :

-

Теперь, когда у вас есть маркер доступа, вызовем Microsoft Graph, поместив маркер доступа в заголовок авторизации HTTP:

Поддержка нескольких клиентов и партнеров

Если ваша организация поддерживает организации с собственными клиентами Azure AD, вы можете разрешить своим клиентам использовать приложение со своими соответствующими клиентами.

Для этого:

-

Убедитесь, что учетная запись клиента существует в целевом клиенте Azure AD.

-

Убедитесь, что учетная запись клиента позволяет пользователям регистрировать приложения (см. параметры пользователя).

-

Установить связь между каждым клиентом.

Чтобы сделать это, либо:

А. Используйте Центр партнеров Майкрософт для определения отношений с клиентом и его адресом электронной почты.

Б. Предложите пользователю стать гостем клиента.

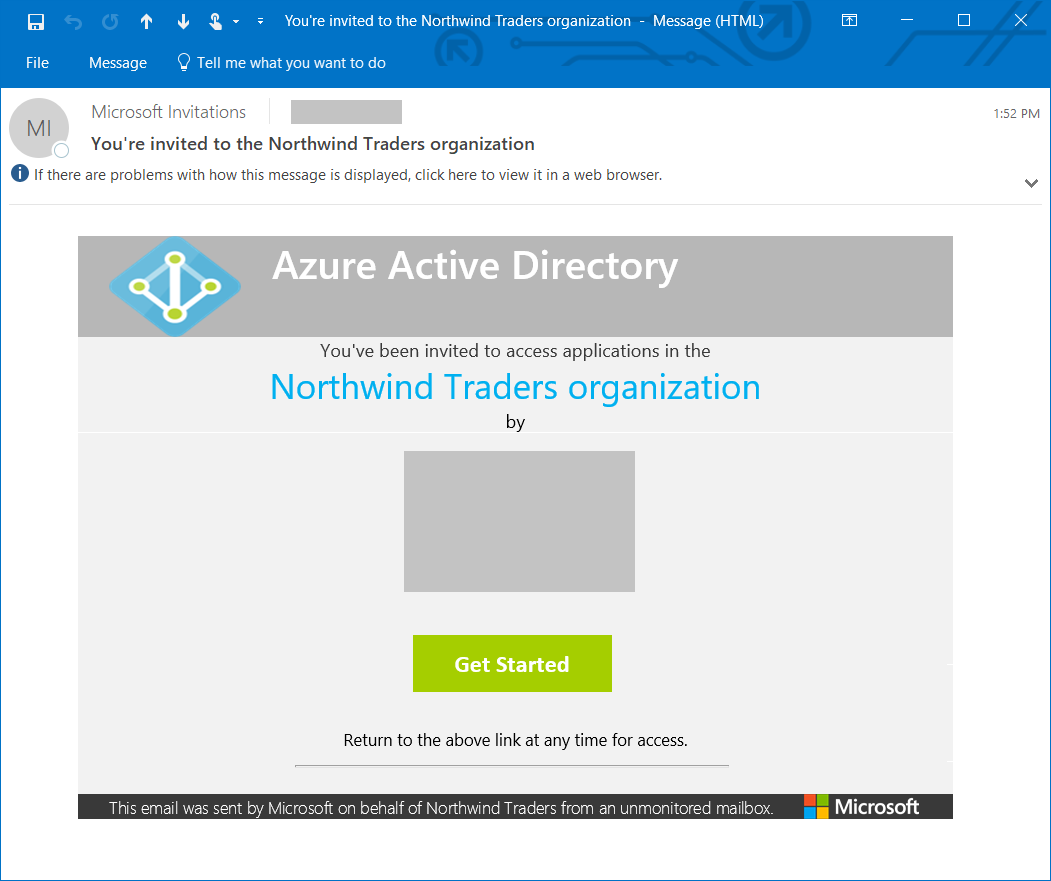

Чтобы предложить пользователю быть гостем клиента:

-

Выберите Добавление гостевого пользователя из панели быстрых задач.

-

Введите адрес электронной почты клиента и (необязательно) добавьте персонализированное сообщение для приглашения.

-

Выберите Приглашение.

Это отправляет приглашение пользователю.

Чтобы принять приглашение, пользователю необходимо выбрать Начало работы ссылку.

Если связь установлена (или приглашение принято), добавьте учетную запись пользователя в роль Directory.

Не забудьте при необходимости добавить пользователя к другим ролям. Например, чтобы разрешить пользователю управлять настройками Intune, им необходимо быть глобальным администратором или администратором службы Intune.

Кроме того:

-

Используйте https://admin.microsoft.com для назначения лицензии Intune учетной записи пользователя.

-

Обновите код приложения, чтобы проверить подлинность в клиентский домен клиента Azure AD, а не на свой собственный.

Например, предположим, что домен клиента является доменом клиента, а клиент — доменом клиента, чтобы обновить код для проверки подлинности клиента.

Чтобы сделать это в приложении C# на основе предыдущего примера, необходимо изменить значение переменной:

на

Дальнейшие действия

- Чтобы просмотреть краткое руководство по получению маркера доступа для приложений, вызывающих Microsoft Graph, выберите тип приложения, соответствующий вашему сценарию:

- Классическое приложение

- Мобильное приложение

- Веб-приложение

- Одностраничное приложение

- Управляющая программа или фоновая служба

- Разрешения, которые можно использовать с Microsoft Graph, перечислены в статье Разрешения.

- Если вы являетесь поставщиком облачных решений (Майкрософт), который заинтересован в доступе через Microsoft Graph к данным пользователей, управляемым партнерами, см. статью Управление доступом приложений (CSP).

Если вы готовы перейти к коду, можете воспользоваться указанными ниже ресурсами, которые помогут вам реализовать проверку подлинности и авторизацию с помощью платформы удостоверений Майкрософт в приложении.

Обучение и примеры по Microsoft Graph

Чтобы помочь вам быстро начать работу, мы создали серию учебных модулей и других ресурсов, которые показывают, как выполнять проверку подлинности и использовать API на различных платформах.

- На странице Начало работы вы сможете найти библиотеки, примеры, учебные материалы и другие ресурсы для разных платформ.

- Чтобы быстро начать работу с готовым примером для своей платформы, просмотрите краткое руководство по Microsoft Graph.

- Примеры по Microsoft Graph на портале GitHub.

Примеры и документация по платформе удостоверений Майкрософт

Документация по платформе удостоверений Майкрософт содержит статьи и примеры, в которых внимание уделяется проверке подлинности и авторизации с помощью платформы удостоверений Майкрософт

- Начать проще всего с документации по конечной точке платформы удостоверений Майкрософт. Эта статья содержит ссылки на обзоры, документацию по протоколам и руководства по началу работу для различных платформ, упорядоченных по типу разрабатываемого приложения.

- Примеры использования платформы удостоверений Майкрософт для защиты различных типов приложений см. в статье Примеры кода платформы удостоверений Майкрософт (конечная точка 2.0).

- Примеры, упорядоченные по клиентам или серверным библиотекам проверки подлинности, представлены в статье Библиотеки проверки подлинности платформы удостоверений Майкрософт.

- Просмотрите примеры платформы удостоверений Майкрософт, упорядоченные по платформам в коллекции кода Azure.

Команды PowerShell для автоматизации Office 365

автоматизации Office 365:

1. Подключение к приложению Office 365 с помощью PowerShell

Windows PowerShell

- Cкачайте и установите Помощник по входу в Microsoft Online Services для ИТ-специалистов, RTW.

- Импортируйте модуль PowerShell Online Services для Microsoft Azure Active Directory и Office 365, используя следующие команды в PowerShell:

-

Введите свои учетные данные администратора Office 365:

Теперь вам нужно создать сеанс PowerShell от имени удаленного пользователя. Это можно сделать с помощью следующей команды:

- Теперь импортируйте команды сеанса в локальный сеанс Windows PowerShell:

-

Наконец, подключите сеанс ко всем своим службам Office 365 с помощью этой команды:

Это подключит PowerShell для Office 365 к вашему инстансу Office 365 и позволит управлять им.

2. Подключение к Exchange Online и SharePoint Online с помощью PowerShell

- Подключение к Exchange Online, по сути, происходит так же, как и подключение к Office 365. Вот соответствующие команды:

- Подключение к SharePoint Online немного сложнее, и вам потребуется установить дополнительное программное обеспечение.

Сначала установите компонент командной консоли SharePoint Online.

Затем запустите из PowerShell следующую команду:

3. Cписок доступных командлетов PowerShell для Office 365

- Чтобы получить список всех доступных командлетов для MSOnline, выполните следующую команду:

- Вы также можете запустить ту же команду, чтобы увидеть список всех доступных командлетов для Azure Active Directory, просто заменив переменную -module:

4. Cписок всех пользователей Office 365

Get-msoluser

- Для этого выполните команду:

- Затем вы можете увидеть количество учетных записей, выполнив аналогичную команду:

- А для получения списка доступных вам служб выполните эту команду:

- С помощью стандартной логики командной строки эти команды можно расширить для фильтрации получаемых результатов. Например, вы можете сгруппировать всех пользователей в зависимости от места, запустив:

Шаг 1. Выполнение необходимых условий для использования API аналитики для Microsoft Store

Перед тем как начать писать код для вызова API аналитики для Microsoft Store, убедитесь, что вы выполнили следующие необходимые условия.

-

У вас (или вашей организации) должен иметься каталог Azure AD, а также у вас должен быть доступ уровня глобального администратора к этому каталогу. Если вы уже используете Microsoft 365 или другие бизнес-службы Microsoft, у вас уже есть каталог Azure AD. В противном случае вы можете без дополнительной платы.

-

Необходимо связать приложение Azure AD с учетной записью центра партнеров, получить идентификатор клиента и идентификатор клиента для приложения и создать ключ. Приложение Azure AD представляет собой приложение или службу, из которой отправляются вызовы в API аналитики для Microsoft Store. Для получения маркера доступа Azure AD, передаваемого в API, необходимы идентификатор арендатора, идентификатор и ключ клиента.

Примечание

Эту операцию необходимо выполнить только один раз. После получения идентификатора арендатора, идентификатора и ключа клиента их можно повторно использовать в любой момент, когда потребуется создать новый маркер доступа Azure AD.

Чтобы связать приложение Azure AD с учетной записью центра партнеров и получить необходимые значения:

-

В Центре партнеров свяжите учетную запись Центра партнеров своей организации с каталогом Azure AD организации.

-

Затем на странице Пользователи в разделе Параметры учетной записи центра партнеров , которое представляет приложение или службу, которые будут использоваться для доступа к данным аналитики для учетной записи центра партнеров. Убедитесь, что этому приложению назначена роль Менеджер. Если приложение еще не существует в каталоге Azure AD, можно .

-

Вернитесь на страницу Пользователи, щелкните имя приложения Azure AD, чтобы перейти к параметрам приложения, и скопируйте идентификатор арендатора и идентификатор клиента.

-

Щелкните Добавить новый ключ. На следующем экране скопируйте значение в поле Ключ. Покинув эту страницу, вы больше не сможете получить доступ к этим сведениям. Дополнительные сведения см. в разделе .

Высокий уровень доступности и масштабируемость

Можно связать локальную среду выполнения интеграции с несколькими локальными компьютерами или виртуальными машинами в Azure. Такие компьютеры называются узлами. Для локальной среды выполнения интеграции можно использовать до четырех узлов. Ниже приведены преимущества использования нескольких узлов на локальных компьютерах, на которых установлен шлюз для логического шлюза.

- Более высокая доступность локальной среды выполнения интеграции, поэтому она больше не является единственной точкой отказа в решении больших данных или интеграции облачных данных с фабрикой данных. Эта доступность позволяет обеспечить непрерывность при использовании до четырех узлов.

- Повышение производительности и пропускной способности при перемещении данных между локальными и облачными хранилищами данных. Узнайте больше о сравнении производительности.

Рекомендации по масштабированию

Горизонтальное увеличение масштаба

Если загрузка процессора высока, а объем доступной памяти невелик на локальной среде IR, добавьте новый узел, чтобы расширить нагрузку на компьютеры. Если действия не выполнены из-за истечения времени ожидания или автономного узла IR, он помогает при добавлении узла в шлюз.

Увеличение масштаба

Если процессор и доступная оперативная память недостаточно загружены, но выполнение параллельных заданий достигает пределов узла, увеличение масштаба путем увеличения числа параллельных заданий, которые может запустить узел. Кроме того, при истечении времени ожидания действий может потребоваться увеличение масштаба, поскольку перегружается локальная IR-среда. Как показано на следующем рисунке, можно увеличить максимальную емкость для узла:

Требования к TLS- и SSL-сертификатам

Ниже приведены требования к сертификату TLS/SSL, который используется для защиты обмена данными между узлами среды выполнения интеграции.

- Сертификат должен быть общедоступным доверенным сертификатом X509 v3. Рекомендуется использовать сертификаты, выданные центром сертификации общедоступных партнеров (CA).

- Все узлы среды выполнения интеграции должны доверять этому сертификату.

- Не рекомендуется использовать сертификаты альтернативного имени (SAN), так как используется только последний элемент SAN. Все остальные элементы сети SAN игнорируются. Например, если у вас есть сертификат SAN, San которого — node1.domain.contoso.com и NODE2.domain.contoso.com, этот сертификат можно использовать только на компьютере, полное доменное имя которого — NODE2.domain.contoso.com.

- Сертификат может использовать любой размер ключа, поддерживаемый Windows Server 2012 R2 для сертификатов TLS/SSL.

- Сертификаты, использующие ключи CNG, не поддерживаются.

Предоставление разрешений для приложения

Регистрация приложения лишь определяет, какое разрешение требуется для приложение. Она не предоставляет эти разрешения для приложения. Администратор клиента Azure AD должен явным образом предоставить эти разрешения, вызвав конечную точку разрешения администратора. Дополнительные сведения см. в статье .

Чтобы предоставить разрешения для приложения, необходимо следующее:

- Идентификатор приложения. Идентификатор приложения из портала регистрации приложений Azure.

- URL-адрес перенаправления — строка, заданная на портале регистрации приложений Azure для отклика проверки подлинности.

Чтобы предоставить разрешения:

-

В текстовом редакторе создайте следующую строку URL-адреса:

-

В веб-браузере перейдите на этот URL-адрес и войдите в качестве администратора клиента. Диалоговое окно отображает список разрешений, требуемых для приложения, как указано на портале регистрации приложений. Нажмите кнопку OK, чтобы предоставить эти разрешения для приложения.

Регионы Azure

Azure является глобальной облачной платформой, которая общедоступна во многих регионах по всему миру. При подготовке службы, приложения или виртуальной машины в Azure вам будет предложено выбрать регион. Этот регион представляет определенный центр обработки данных, в котором выполняется ваше приложение или хранятся данные. Эти регионы соответствуют определенным расположениям, которые публикуются на странице Регионы Azure.

Выбор наилучшего региона для приложений и данных

Одним из преимуществ использования Azure является то, что можно развертывать приложения в разных центрах обработки данных по всему миру. Выбранный регион может повлиять на производительность приложения. Например, лучше выбрать регион, расположенный ближе к большинству клиентов, чтобы уменьшить задержки при передаче сетевых запросов. Может также потребоваться выбрать регион в соответствии с требованиями законодательства относительно распространения приложения, установленными в некоторых странах или регионах. Рекомендуется всегда хранить данные приложения в том же центре обработки данных, в котором размещается ваше приложение, или в центре обработки данных, находящемся к нему как можно ближе.

Приложения с поддержкой нескольких регионов

Хотя и крайне маловероятно, но возможно отключение от сети всего центра обработки данных из-за таких событий, как стихийное бедствие или сбои в сети Интернет. Рекомендуется размещать критически важные бизнес-приложения в более чем одном центре обработки данных, чтобы обеспечить их максимальную доступность. Размещение в нескольких регионах может также снизить задержку для глобальных пользователей и обеспечивает дополнительную гибкость при обновлении приложений.

Некоторые службы, например служба «Виртуальные машины» и службы приложений, используют диспетчер трафика Azure для поддержки нескольких регионов с отработкой отказа между регионами, чтобы обеспечить высокий уровень доступности корпоративных приложений. С примером можно ознакомиться в разделе Эталонная архитектура Azure. Выполнение веб-приложения в нескольких регионах.

Шаг 1. Создание учетной записи пользователя и группы

На этом этапе в каталоге создается группа маркетинговых ресурсов, которая является целевым ресурсом для управления правами. Вы также создаете учетную запись пользователя, настроенную как внутренний запросчик.

Создание учетной записи пользователя

В этом руководстве создается учетная запись пользователя, которая используется для запроса доступа к ресурсам пакета доступа. Когда вы делаете эти вызовы, измените доменное имя клиента. Информацию о клиенте можно найти на странице обзора в Azure Active Directory. Зафиксировать значение свойства id, которое возвращается для использования позже в учебнике.

Создание группы

В этом руководстве создается группа маркетинговых ресурсов, которая является целевым ресурсом для управления правами. Можно использовать существующую группу, если она уже есть. Запись значения свойства id, которое возвращается для использования позже в этом руководстве.

Примеры кода

Следующие статьи содержат подробные примеры кода на нескольких разных языках программирования, демонстрирующие способы использования API отправки в Microsoft Store.

- Пример на языке C#: отправка приложений, надстроек и тестируемых возможностей

- Пример на языке C#: отправка приложения с трейлерами и параметрами игры

- Пример на языке Java: отправка приложений, надстроек и тестируемых возможностей

- Пример на языке Java: отправка приложения с трейлерами и параметрами игры

- Пример на языке Python: отправка приложений, надстроек и тестируемых возможностей

- Пример на языке Python: отправка приложения с трейлерами и параметрами игры

Настройка ключей и ИД для доступа ко всем службам

Настройка AAD

- Параметр Tenant соответствует вашему доменному имени для AAD. Это может быть домен второго уровня (yourdomain.com) или третьего (yourdomain.onmicrosoft.com), в зависимости от конфигурации.

- Настройки ClientId (ИД клиента) и ClientSecret (секрет) вы получаете при настройке приложения.

- RedirectURL (URL-адрес перенаправления) — URL-адрес, на котором будет развернута программа-робот. В нашем примере это локальный узел. Для рабочей версии системы URL-адрес будет другим. Напоминаем, что при настройке приложения можно задать несколько URL-адресов для всех возможных случаев.