Group

Для получения объекта группы мы используем командлет Get-ADGroup.

Get-ADGroup -Identity somegroup

Для получения непосредственно входящих в нее объектов, будь то пользователь, компьютер или группа — командлет Get-ADGroupMember.

Get-ADGroupMember -Identity somegroup

Для того, чтобы получить список как непосредственных участников группы, так и тех, кто является членом всех вложенных групп, мы можем воспользоваться параметром -Recursive.

Стоит сказать, что использование этого параметра изменяет вывод таким образом, что присутствовать в нем будут только объекты, не имеющие дочерних объектов. То есть информация о вложенных группах среди результатов вывода будет отсутствовать.

Например:

Get-ADGroupMember -Identity somegroup -Recursive

Кроме того, получить список участников группы мы можем, запросив значение атрибута Member:

Get-ADGroup somegroup -Properties Member | Select-Object -ExpandProperty Member

Стоит сказать, что командлет Get-ADGroup добавляет еще один атрибут — Members — равнозначный по содержанию атрибуту Member. Таким образом, если для выполнения запросов к Active Directory вы используете командлеты одноименного модуля, вы можете обращаться к любому из этих двух атрибутов.

Get-ADGroup somegroup -Properties Members | Select-Object -ExpandProperty Members

При использовании других способов, например ADSI, нам будет доступен только атрибут Member.

Также мы можем использовать вид запроса с использованием свойства AttributeScopeQuery объекта DirectorySearcher:

Начиная с Windows Server 2012 R2, мы можем получить список всех членов группы, как непосредственных, так и входящих во вложенные группы, обратившись к атрибуту типа constructed — msds-MemberTransitive.

Стоит упомянтуь, что использовать для этого командлет Get-ADGroup не получится. Вместо этого нам понадобится командлет Get-ADObject.

Get-ADObject -Identity "CN=somegroup,OU=groups,DC=domain,DC=com" -Properties msds-MemberTransitive | Select-Object -ExpandProperty msds-MemberTransitive

В этом случае результат запроса будет содержать все входящие в группы объекты — как пользователей и компьютеров, так и других групп.

При помощи ADSI мы можем запросить значение атрибута msds-MemberTransitive следующим образом:

В данном случае нам пришлось явно указать нужную группу в качестве значения свойства SearchRoot, потому что получение значений большинства constructed-атрибутов (кроме таких, как createTimestamp, modifyTimestamp, structuralObjectClass и objectClasses) через ADSI возможно только при SearchScope в значении ‘Base’.

Еще одним способом получения списка всех членов группы, явных или неявных, является использование оператора -RecursiveMatch. Например, так:

Get-ADUser -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Get-ADComputer -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Get-ADObject -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Если же нас интересует только, например, входит ли определенный пользователь в определенную группу, мы можем поступить следующим образом:

Get-ADUser -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=int"} -SearchBase "CN=someuser,CN=Users,DC=domain,DC=com"

При использовании LDAP, синтаксис немного изменится:

Где 1.2.840.113556.1.4.1941 — это Object ID правила LDAP_MATCHING_RULE_IN_CHAIN, что является LDAP-аналогом оператора -RecursiveMatch.

При использовании ADSI запросы будут выглядеть следующим образом:

Просмотр контроллеров домена и соответствующих сайтов

На этом этапе с помощью модуля Active Directory для Windows PowerShell можно просмотреть существующие контроллеры домена и топологию репликации для домена.

Для завершения шагов в следующих процедурах вам необходимо быть членом группы «Администраторы домена» или иметь аналогичные разрешения.

Просмотр всех узлов Active Directory

-

На контроллере DC1 щелкните Windows PowerShell на панели задач.

-

Введите следующую команду:

При этом возвращаются подробные сведения о каждом сайте. Параметр используется во всех командлетах AD PowerShell для ограничения списка возвращаемых объектов. В этом случае звездочка (*) означает все объекты сайта.

Совет

Для автозаполнения команд в Windows PowerShell можно использовать клавишу TAB.

Пример. Введите и нажмите клавишу TAB несколько раз, чтобы пропустить совпадающие команды, пока не достигнете команды . Автозаполнение также работает для имен параметров, таких как .

Чтобы отформатировать выходные данные команды в виде таблицы и ограничить отображение конкретными полями, можно передать результат в команду (или » » для краткости):

При этом возвращается краткая версия списка сайтов, включающая только поле «Имя».

Создание таблицы всех контроллеров домена

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

Get-ADDomainController -Filter * | ft Hostname,Site

Эта команда возвращает имя узла контроллеров домена, а также их связи с сайтами.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

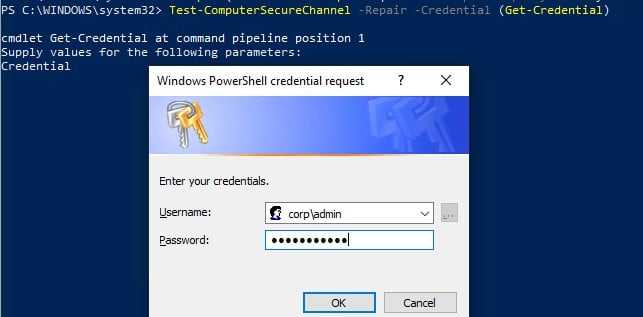

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

Да — Y Да для всех — A Нет — N Нет для всех — L Приостановить — S Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Управление членством в группах

Добавление членов

Чтобы добавить в группу новых членов, используйте командлет Add-AzureADGroupMember. Эта команда добавляет члена в группу Intune Administrators, которую мы использовали в предыдущем примере:

Параметр -ObjectId — это идентификатор объекта группы, в которую требуется добавить члена, а -RefObjectId — это идентификатор объекта пользователя, которого требуется добавить в качестве члена группы.

Получение сведений о членах

Чтобы получить сведения о существующих членах группы, используйте командлет Get-AzureADGroupMember, как показано в этом примере:

Удаление членов

Чтобы удалить члена, ранее добавленного в группу, используйте командлет Remove-AzureADGroupMember, как показано здесь:

Проверка членства

Чтобы проверить, является ли пользователь членом какой-либо группы, используйте командлет Select-AzureADGroupIdsUserIsMemberOf. В качестве параметров этот командлет принимает идентификатор объекта пользователя, для которого выполняется проверка членства в группах, и список групп, в которых проверяется членство. Список групп необходимо указать в форме сложной переменной типа Microsoft.Open.AzureAD.Model.GroupIdsForMembershipCheck, поэтому сначала необходимо создать переменную с этим типом:

Затем необходимо указать значения идентификаторов группы для регистрации атрибута GroupIds этой сложной переменной:

Теперь, если требуется проверить членство пользователя с идентификатором объекта 72cd4bbd-2594-40a2-935c-016f3cfeeeea в группах в $g, используйте следующую команду:

Возвращаемое значение — это список групп, членом которых является данный пользователь. Этот метод также можно применять для проверки членства в контактах, группах или субъектах-службах для определенного списка групп. Для этого используйте командлеты Select-AzureADGroupIdsContactIsMemberOf, Select-AzureADGroupIdsGroupIsMemberOf и Select-AzureADGroupIdsServicePrincipalIsMemberOf.

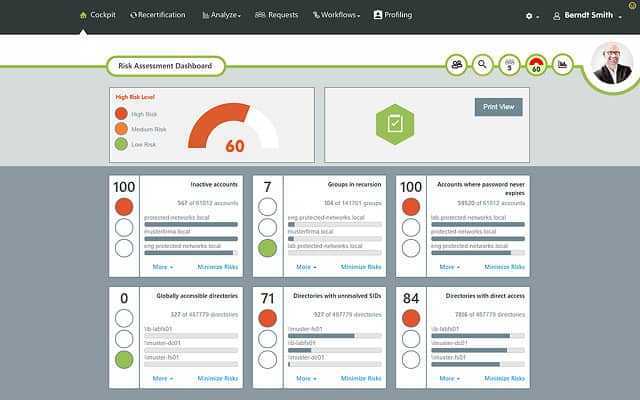

Отчеты Active Directory с помощью диспетчера прав доступа SolarWinds (БЕСПЛАТНАЯ пробная версия)

Генерация отчетов в Active Directory необходима для оптимизации производительности и обеспечения соответствия нормативным требованиям. Одним из лучших инструментов отчетности Active Directory является SolarWinds Access Rights Manager (ARM). Инструмент был создан, чтобы повысить наглядность того, как используются и управляются учетные данные каталога. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблениями учетными данными, которые могут указывать на кибератаку.

Использование стороннего инструмента, такого как SolarWinds Access Rights Manager это выгодно, потому что предоставляет вам информацию и функции, к которым было бы гораздо сложнее или невозможно получить доступ напрямую через Active Directory.

Помимо создания отчетов вы можете автоматически удалять неактивные или просроченные аккаунты что цель киберпреступников. SolarWinds Access Rights Manager начинается с 3444 долларов (2829 фунтов). Также есть 30-дневная бесплатная пробная версия версия, которую вы можете скачать.

SolarWinds Access Rights ManagerЗагрузить 30-дневную бесплатную пробную версию

Установка модуля Active Directory для Windows PowerShell

модуль Active Directory для Windows PowerShell устанавливается по умолчанию, если роль AD DS сервера установлена на сервере, на котором выполняется Windows Server 2012. Дополнительные действия, помимо добавления роли сервера, не требуются. кроме того, модуль Active Directory можно установить на сервере, на котором выполняется Windows Server 2012, установив средства удаленного администрирования сервера, а модуль Active Directory можно установить на компьютере под управлением Windows 8, загрузив и установив средства удаленного администрирования сервера (RSAT). Установка описывается в разделе Инструкции.

Параметры DNS

При установке DNS-сервера отображается следующая страница Параметров DNS:

При установке DNS-сервера записи делегирования, которые указывают на DNS-сервер в качестве разрешенного для зоны, должны создаваться в зоне службы доменных имен родительского домена. Записи делегирования передают орган разрешения имен и обеспечивают правильные ссылки на другие DNS-серверы и на клиентов новых серверов, которые были сделаны полномочными для новой зоны. Эти записи ресурсов содержат следующие сведения:

-

Запись ресурса сервера имен (NS) для реализации делегирования. Эта запись ресурса сообщает, что сервер с именем ns1.na.example.microsoft.com является полномочным сервером для делегированного субдомена.

-

Для разрешения имени сервера, указанного в записи ресурса сервера имен (NS), в его IP-адрес требуется запись ресурса узла (A или AAAA), также называемая связывающей записью. Процесс разрешения имени узла в этой записи ресурса в делегированный DNS-сервер в записи ресурса сервера имен (NS) иногда называется «связывающим преследованием».

Мастер настройки доменных служб Active Directory может создавать эти записи автоматически. После нажатия кнопки Далее на странице Параметры контроллера домена Мастер проверяет наличие соответствующих записей в родительской зоне DNS. Если мастер не может проверить, существуют ли эти записи в родительском домене, программа предоставляет возможность создать новое делегирование DNS для нового домена (или обновить существующее делегирование) автоматически и продолжить установку нового контроллера домена.

Можно также создать эти записи нового делегирования перед установкой DNS-сервера. Чтобы создать делегирование зоны, откройте Диспетчер DNS, щелкните правой кнопкой мыши родительский домен, а затем выберите Новое делегирование. Для создания делегирования выполните последовательность действий, предлагаемую мастером создания делегирования.

Процесс установки пытается создать делегирование, чтобы компьютеры, входящие в другие домены, могли разрешать DNS-запросы для узлов в субдомене DNS, включая контроллеры домена и компьютеры-члены домена

Обратите внимание, что записи делегирования могут создаваться автоматически только на DNS-серверах Майкрософт. Если зона родительского DNS-домена расположена на DNS-серверах стороннего производителя, например BIND, на странице проверки предварительных требований отображается предупреждение о неудачной попытке создания записей DNS-делегирования

Дополнительные сведения об этом предупреждении см. в разделе Известные проблемы установки AD DS.

Делегирование между родительским доменом и субдоменом, уровень которого нужно повысить, можно создать и проверить как до, так и после установки. Не следует откладывать установку нового контроллера домена из-за того, что невозможно создать или обновить делегирование DNS.

Дополнительные сведения о делегировании см. в разделе Основные сведения о делегировании зоны ( ). Если делегирование зоны не представляется возможным, можно рассмотреть другие способы обеспечения разрешения имен узлов в вашем домене из других доменов. Например, администратор DNS другого домена может настроить условную пересылку, зоны заглушки или дополнительные зоны для разрешения имен узлов в вашем домене. Дополнительные сведения см. в следующих разделах:

-

Основные сведения о типах зон ( )

-

Основные сведения о зонах-заглушекх ( )

-

Общие сведения о серверах пересылки ( )

Просмотр состояния и сведений о репликации.

В следующих процедурах с помощью одного из командлетов управления репликацией Windows PowerShell для Active Directory, можно создать простой отчет о репликации с использованием векторной таблицы синхронизации, которая ведется на контроллере домена. В этой векторной таблице синхронизации отслеживается наивысший номер последовательного обновления (USN) создаваемой записи, отображаемый на каждом контроллере домена в лесу.

Для завершения шагов в следующих процедурах вам необходимо быть членом группы «Администраторы домена» или иметь аналогичные разрешения.

Просмотр векторной таблицы синхронизации для одного контроллера домена

-

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

При этом выводится список наивысших номеров последовательного обновления (USN), отображаемый на DC1 для каждого контроллера домена в лесу. Значение параметра Сервер относится к серверу, на котором ведется таблица: в данном случае — DC1. Значение параметра Партнер относится к партнеру репликации (прямому или непрямому), в связи с которым были внесены изменения. Значение параметра UsnFilter является наивысшим номером последовательного обновления (USN), отображаемым на DC1 для партнера. Если новый контроллер домена добавлен в лес, он не появится в таблице DC1до тех пор, пока DC1 не получит изменения, поступающие из нового домена.

Просмотр векторной таблицы синхронизации для всех контроллеров домена в домене

-

Введите следующую команду в командной строке «Модуль Active Directory для Windows PowerShell»:

Эта команда заменяет DC1 на , тем самым собирающая данные таблицы вектора синхронизации со всех контроллеров домена. Данные сортируются по параметрам Партнер и Сервер, а затем отображаются в таблице.

Сортировка позволяет легко сравнить последний номер последовательного обновления (USN), отображаемый на каждом контроллере домена для данного партнера репликации. Это быстрый способ убедиться, что репликация проходит во всей среде. Если репликация работает правильно, то значения параметра UsnFilter, указанные в отчете для данного партнера репликации, должны быть похожи на всех контроллерах домена.

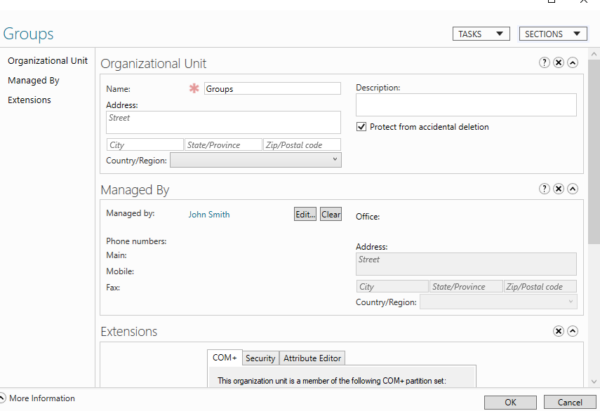

Изменение подразделения AD

Иногда вам нужно изменить OU. Вот как это сделать тремя различными способами.

Изменение подразделения с помощью Active Directory Administrative Center

Откройте Active Directory Administrative Center (dsac.exe). Переключитесь в режим просмотра дерева и найдите OU, которую вам нужно изменить.

Щелкните на нем правой кнопкой мыши и выберите «Properties:». Измените свойства, которые вам нужны. Например, вы можете изменить описание или добавить менеджера.

Снимите флажок с параметра «Защищен от случайного удаления» и нажмите OK.

Изменение подразделения с помощью командной строки

Для того чтобы изменить OU, необходимо использовать dsmod.exe в cmd от имени администратора. Но в этом случае вы можете изменить только описание.

Здесь мы назначаем » New Description » для TestOU.

Изменение подразделения с помощью Windows PowerShell

Команда Set-ADOrganizationalUnit используется для изменения OU. Она очень мощная, в отличие от dsmod.exe. Вы можете легко изменить множество параметров OU, таких как DistinguishedName, LinkedGroupPolicyObjects или ManagedBy. Вот пример того, как изменить параметр ManagedBy в OU:

Параметры RODC

При установке контроллера домена только для чтения (RODC) отображаются следующие параметры.

-

Делегированные учетные записи администратора получают локальные права администратора для RODC. Эти пользователи могут действовать с привилегиями, эквивалентными группе администраторов локального компьютера. Они не являются членами групп администраторов домена или встроенных учетных записей администраторов домена. Этот параметр полезен при делегировании администрирования филиалом без выдачи разрешения на администрирование домена. Настройка делегирования прав администратора не требуется. Дополнительные сведения см. в разделе Делегирование прав администратора.

-

Политика репликации паролей действует как список управления доступом (ACL). Она определяет, разрешается ли RODC кэширование пароля. После того как RODC получает запрос на вход прошедшего проверку пользователя или компьютера, он обращается к политике репликации паролей, чтобы определить, нужно ли кэшировать пароль учетной записи. После этого следующие входы под данной учетной записью станут более эффективными.

Политика репликации паролей перечисляет те учетные записи, пароли от которых разрешено кэшировать, и те, пароли от которых кэшировать явным образом запрещено. Перечисление учетных записей пользователей и компьютеров, которые разрешено кэшировать, не означает, что RODC обязательно кэширует пароли этих учетных записей. Администратор, например, может заранее указать учетные записи, которые RODC будет кэшировать. Таким образом, RODC может проверить подлинность этих учетных записей, даже если ссылка глобальной сети на узловой сайт неактивна.

Если пользователям или компьютерам не разрешено (в том числе неявно) или отказано в кэшировании пароля, кэширование не производится. Если вышеупомянутые пользователи или компьютеры не имеют доступа к доступному для записи контроллеру домена, они не могут получить доступ к ресурсам и функциональным возможностям доменных служб Active Directory. Дополнительные сведения о репликации паролей см. в разделе Политика репликации паролей. Дополнительные сведения об управлении политикой репликации паролей см. в разделе Администрирование политики репликации паролей.

Дополнительные сведения об установке контроллера домена только для чтения см. в разделе Установка контроллера домена Active Directory только для чтения для Windows Server 2012 (уровень 200).

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

Да — Y Нет — N Приостановить — S Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0