Добавление назначений ролей в портал Azure

В этом примере показано, как назначить роль назначенному системой удостоверению через ресурс веб-pubsub.

Примечание

Роль можно назначить любой области, включая группу управления, подписку, группу ресурсов или отдельный ресурс. Дополнительные сведения об области действия см. в статье Общие сведения о области действия для Azure RBAC .

-

Откройте портал Azure, перейдите к ресурсу Web pubsub.

-

Щелкните Управление доступом (IAM) , чтобы отобразить параметры контроля доступа для веб-pubsub Azure.

Ниже показан пример страницы «Управление доступом (IAM)» для группы ресурсов.

-

Откройте вкладку Назначения ролей, чтобы просмотреть назначения ролей в этой области.

На следующем снимке экрана показан пример страницы управления доступом (IAM) для ресурса Web PubSub.

-

Нажмите кнопку добавить > добавить назначение ролей.

-

На вкладке роли выберите .

-

Нажмите кнопку Далее.

-

На вкладке члены в разделе назначение доступа к разделу выберите управляемое удостоверение.

-

Щелкните выбрать участников.

-

На панели Выбор управляемых удостоверений выберите назначенное системой управляемое удостоверение > виртуальную машину

-

Найдите и выберите виртуальную машину, которой вы хотите назначить роль.

-

Нажмите Выбрать, чтобы подтвердить выбор.

-

Нажмите кнопку Далее.

-

Щелкните Проверка + назначить , чтобы подтвердить изменение.

Важно!

Назначение ролей Azure может занимать до 30 минут.

Дополнительные сведения о том, как назначать назначения ролей Azure и управлять ими, см. в следующих статьях:

- Назначение ролей Azure с помощью портала Azure

- Назначение ролей Azure с помощью REST API

- Назначение ролей Azure с помощью Azure PowerShell

- Назначение ролей Azure с помощью Azure CLI

- Назначение ролей Azure с помощью шаблонов Azure Resource Manager

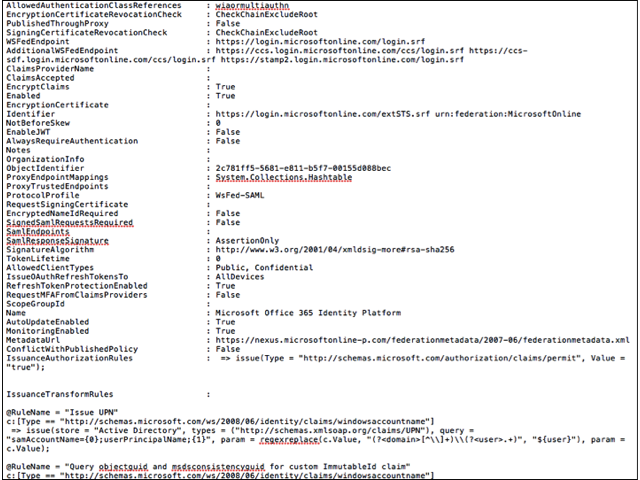

Восстановление правил преобразования выдачи

Azure AD Connect версии 1.1.873.0 или более поздней создает резервную копию параметров отношения доверия Azure AD при каждом их обновлении. Резервная копия параметров отношения доверия Azure AD создается здесь: %ProgramData%\AADConnect\ADFS. Имя файла записывается в таком формате: AadTrust-<дата>-<время>.txt, например AadTrust-20180710-150216.txt.

Вы можете восстановить правила преобразования выдачи с помощью шагов ниже.

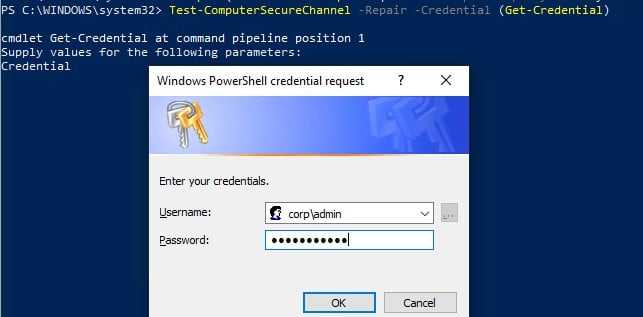

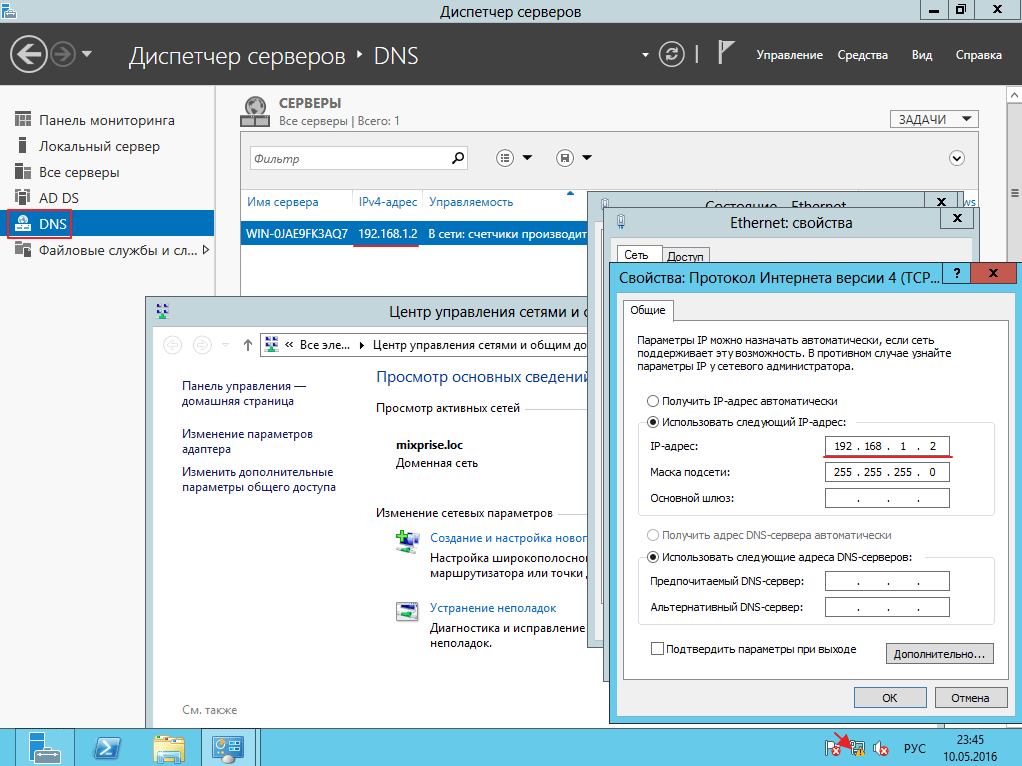

- Откройте пользовательский интерфейс управления AD FS в диспетчере сервера.

- Откройте свойства отношения доверия Azure AD, перейдя в AD FS > Отношения доверия проверяющей стороны > Microsoft Office 365 Identity Platform (Платформа идентификации Microsoft Office 365) > Edit Claims Issuance Policy (Изменить политику выдачи утверждений).

- Щелкните Добавить правило.

- В шаблоне правила утверждений выберите «Отправка утверждений с помощью настраиваемого правила», а затем нажмите кнопку Далее.

- Скопируйте имя правила утверждения из файла резервной копии и вставьте его в поле Claim rule name (Имя правила утверждения).

- Скопируйте правило утверждения из файла резервной копии и вставьте его в текстовое поле Custom rule (Настраиваемое правило), а затем нажмите кнопку Готово.

Примечание

Проверьте отсутствие конфликта между дополнительными правилами и правилами, настроенными с помощью Azure AD Connect.

Updating the Azure AD Module

You can run the Get-Item cmdlet to check the version of the DLL files of the module that you have currently installed:

If the version number is lower than 1.0.8070.2, remove the existing version and re-install the module using the link in the previous section. Use Add/Remove Programs in Control Panel to remove Azure Active Directory Module for Windows PowerShell, or if you have an older installation, to remove Microsoft Online Services Module for Windows PowerShell. Uninstalling removes both the MSOnline and MSOnlineExtended modules.

The Remove-Module cmdlet removes the MSOnline cmdlets from the session but it does not uninstall the module.

Включить поддержку TLS 1.2 в среде

Чтобы обеспечить безопасное подключение к службам Azure Active Directory Azure AD и Microsoft 365, убедитесь, что клиентские приложения и клиентская и серверная операционная система (ОС) включены для пакетов TLS 1.2 и современных шифров.

Рекомендации по включаемой TLS 1.2 для клиентов

- Обновление Windows и TLS по умолчанию, которые вы используете для «WinHTTP».

- Определите и уменьшите зависимость от клиентских приложений и операционных систем, которые не поддерживают TLS 1.2.

- Включить TLS 1.2 для приложений и служб, которые взаимодействуют с Azure AD.

- Обновление и настройка установки платформа .NET Framework для поддержки TLS 1.2.

- Убедитесь, что приложения и PowerShell (которые используют microsoft Graph)и сценарии Azure AD PowerShell будут организованы и запускаться на платформе, поддерживающей TLS 1.2.

- Убедитесь, что у вашего веб-браузера есть последние обновления. Рекомендуется использовать новый браузер Microsoft Edge (на основе Chromium). Дополнительные сведения см. в Microsoft Edge заметки о выпуске для стабильного канала.

- Убедитесь, что веб-прокси поддерживает TLS 1.2. Дополнительные сведения об обновлении прокси-сервера можно получить у поставщика решения веб-прокси.

Дополнительные сведения см. в следующих статьях:

- Как включить TLS 1.2 для клиентов

- Подготовка к TLS 1.2 в Office 365 и Office 365 GCC — Microsoft 365 соответствие требованиям

Обновление Windows оси и TLS по умолчанию, которые вы используете для WinHTTP

Windows 10, Windows 8.1, Windows Server 2016, Windows Server 2012 R2 и более поздние версии Windows и Windows Server поддерживают TLS 1.2 для клиентских-серверных коммуникаций над WinHTTP. Убедитесь, что на этих платформах явно не отключен TLS 1.2.

По умолчанию более ранние версии Windows, такие как Windows 8 и Windows Server 2012, не позволяют TLS 1.2 или TLS 1.1 для безопасной связи с помощью WinHTTP. Для этих предыдущих версий Windows установите 3140245 update включить значения реестра из разделана клиентских или серверных операционных системах». Эти значения можно настроить, чтобы добавить TLS 1.2 и TLS 1.1 в список безопасных протоколов по умолчанию для WinHTTP.

Дополнительные сведения см. в дополнительных сведениях о том, как включить TLS 1.2 для клиентов.

Определение и снижение зависимости от клиентов, которые не поддерживают TLS 1.2

Обновив следующие клиенты, чтобы обеспечить непрерывный доступ:

- Версии Android 4.3 и более ранние версии

- Firefox 5.0 и более ранние версии:

- Версии Internet Explorer 8-10 на Windows 7 и более ранних версиях

- Internet Explorer 10 на Windows Phone 8.0

- Safari 6.0.4 в OS X 10.8.4 и более ранних версиях

Дополнительные сведения см. в в www.microsoft.com, предоставленной SSLLabs.com.

Включить общие роли сервера TLS 1.2, которые взаимодействуют с Azure AD

-

Azure AD Подключение (установка последней версии)

Если вы также хотите включить TLS 1.2 между сервером двигателя синхронизации и удаленным SQL Server, убедитесь, что у вас есть необходимые версии, установленные для поддержки TLS 1.2 для Microsoft SQL Server

-

Агент проверки подлинности azure AD Подключение (сквозная проверка подлинности) (версия 1.5.643.0 и более поздние версии)

-

Прокси-сервер приложения Azure (версия 1.5.1526.0 и более поздние версии исполняют TLS 1.2)

-

Active Directory Federation Services (AD FS) для серверов, настроенных на использование многофакторной проверки подлинности Azure (Azure MFA)

-

NPS-серверы, настроенные для использования расширения NPS для MFA Azure AD

-

MFA Server версии 8.0. x или более поздние версии

-

Прокси-служба Azure AD Password Protection

Необходимые действия

-

Настоятельно рекомендуется запустить последнюю версию агента, службы или соединиттеля.

-

По умолчанию TLS 1.2 включен в Windows Server 2012 R2 и более поздних версиях. В редких случаях конфигурация ОС по умолчанию могла быть изменена, чтобы отключить TLS 1.

Чтобы убедиться, что TLS 1.2 включен, рекомендуется явно добавить значения реестра из раздела «Включитьна клиентских или серверных операционных системах» на серверах, работающих на Windows Server и взаимодействуют с Azure AD.

-

Большинство перечисленных ранее служб зависят от .Net Framework. Убедитесь, что он обновляется в следующем разделе Update and configure платформа .NET Framework для поддержки

Дополнительные сведения см. в следующих статьях:

- Исполнение TLS 1.2 — принудительное выполнение TLS 1.2 для службы регистрации Azure AD

- Azure AD Подключение: TLS 1.2 принудительных Azure Active Directory Подключение

-

Установка и подключение с помощью удаленного взаимодействия PowerShell

Далее показано, как настроить один или несколько серверов Windows с серверами с поддержкой Azure Arc. Необходимо включить удаленное взаимодействие PowerShell на удаленном компьютере. Для этого используйте командлет .

-

Откройте консоль PowerShell от имени администратора.

-

Войдите в Azure, выполнив команду .

-

Чтобы установить агент Azure Connected Machine, используйте с параметрами и . В именах ресурсов Azure будет автоматически использоваться имя узла каждого сервера. Используйте параметр , чтобы переопределить подписку по умолчанию как результат создания контекста Azure после входа.

-

Чтобы установить агент Azure Connected Machine на целевом компьютере, который может напрямую взаимодействовать с Azure, выполните следующую команду:

-

Чтобы установить агент Azure Connected Machine одновременно на нескольких удаленных компьютерах, добавьте список имен удаленных компьютеров, разделенных запятыми.

В следующем примере показаны результаты выполнения команды, предназначенной для одного компьютера:

-

Управление членством в группах

Добавление членов

Чтобы добавить в группу новых членов, используйте командлет Add-AzureADGroupMember. Эта команда добавляет члена в группу Intune Administrators, которую мы использовали в предыдущем примере:

Параметр -ObjectId — это идентификатор объекта группы, в которую требуется добавить члена, а -RefObjectId — это идентификатор объекта пользователя, которого требуется добавить в качестве члена группы.

Получение сведений о членах

Чтобы получить сведения о существующих членах группы, используйте командлет Get-AzureADGroupMember, как показано в этом примере:

Удаление членов

Чтобы удалить члена, ранее добавленного в группу, используйте командлет Remove-AzureADGroupMember, как показано здесь:

Проверка членства

Чтобы проверить, является ли пользователь членом какой-либо группы, используйте командлет Select-AzureADGroupIdsUserIsMemberOf. В качестве параметров этот командлет принимает идентификатор объекта пользователя, для которого выполняется проверка членства в группах, и список групп, в которых проверяется членство. Список групп необходимо указать в форме сложной переменной типа Microsoft.Open.AzureAD.Model.GroupIdsForMembershipCheck, поэтому сначала необходимо создать переменную с этим типом:

Затем необходимо указать значения идентификаторов группы для регистрации атрибута GroupIds этой сложной переменной:

Теперь, если требуется проверить членство пользователя с идентификатором объекта 72cd4bbd-2594-40a2-935c-016f3cfeeeea в группах в $g, используйте следующую команду:

Возвращаемое значение — это список групп, членом которых является данный пользователь. Этот метод также можно применять для проверки членства в контактах, группах или субъектах-службах для определенного списка групп. Для этого используйте командлеты Select-AzureADGroupIdsContactIsMemberOf, Select-AzureADGroupIdsGroupIsMemberOf и Select-AzureADGroupIdsServicePrincipalIsMemberOf.

Установка модуля Azure AD PowerShell

Чтобы установить модуль Azure AD PowerShell, выполните следующие команды:

Чтобы проверить, готов ли модуль к использованию, выполните следующую команду:

Теперь можно начать использование командлетов в модуле. Полное описание командлетов в модуле Azure AD см. в электронной справочной документации по PowerShell версии 2 для Azure Active Directory.

Примечание

Командлеты Azure AD PowerShell не работают с новой оболочкой PowerShell 7, так как она основана на .NET Core. Мы знаем об этом и работаем над обновлением. Пока мы рекомендуем использовать модуль Windows PowerShell 5.x для операций Azure AD PowerShell.

Настройка приложения

Сервер приложений

Использование назначенного системой удостоверения

Для настройки конечных точек SignalR можно использовать либо , либо манажедидентитикредентиал .

Однако рекомендуется использовать напрямую.

Назначенное системой управляемое удостоверение будет использоваться по умолчанию, но Убедитесь, что не настроены переменные среды , сохраненные енвиронменткредентиал , если вы используете . В противном случае он вернется к использованию для выполнения запроса и в большинстве случаев вызовет ответ.

Использование назначенного пользователем удостоверения

Укажите при создании объекта.

Важно!

Используйте идентификатор клиента, а не объект (субъект), даже если они оба имеют идентификатор GUID.

Привязки SignalR для функций Azure

Предупреждение

Привязка триггера SignalR пока не поддерживает подключение на основе удостоверений, а строки подключения все еще необходимы.

Привязки SignalR для функций Azure используют Параметры приложения на портале или локально, чтобы настроить управляемое удостоверение для доступа к ресурсам SignalR.

Для настройки удостоверения может потребоваться группа пар «ключ-значение». Ключи всех пар «ключ-значение» должны начинаться с префикса имени соединения (по умолчанию ) и разделителя ( на портале и в локальной системе). Префикс можно настроить с помощью свойства Binding .

Использование назначенного системой удостоверения

Если вы настраиваете URI службы, то используется. Это полезно, если вы хотите использовать одну и ту же конфигурацию в Azure и в локальной среде разработки. Чтобы узнать , как работает Works, см. .

В портал Azure установите, как показано ниже, чтобы настроить . Если вы не настраиваете ни одной из , для проверки подлинности будет использоваться назначенное системой удостоверение.

Ниже приведен пример конфигурации в файле

обратите внимание, что в локальной службе нет управляемого удостоверения, а проверка подлинности через Visual Studio, Azure CLI и Azure PowerShell будет предпринята по порядку

Если вы хотите использовать назначенное системой удостоверение независимо от , следует задать для ключа с префиксом имени соединения значение . Ниже приведен пример параметров приложения.

Использование назначенного пользователем удостоверения

Если вы хотите использовать назначенное пользователем удостоверение, необходимо назначить еще один ключ с префиксом имени соединения по сравнению с назначенным системой удостоверением. Ниже приведен пример параметров приложения.

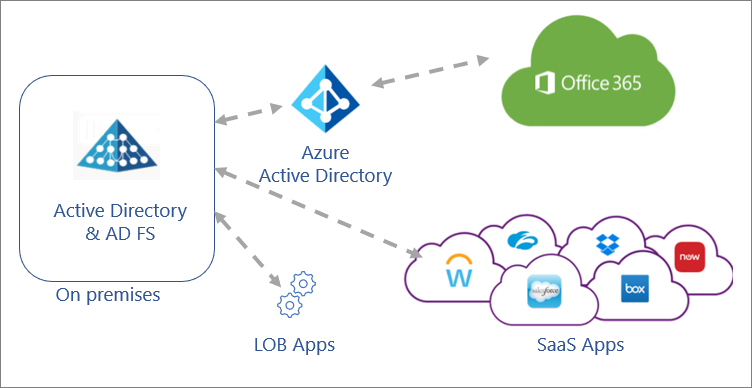

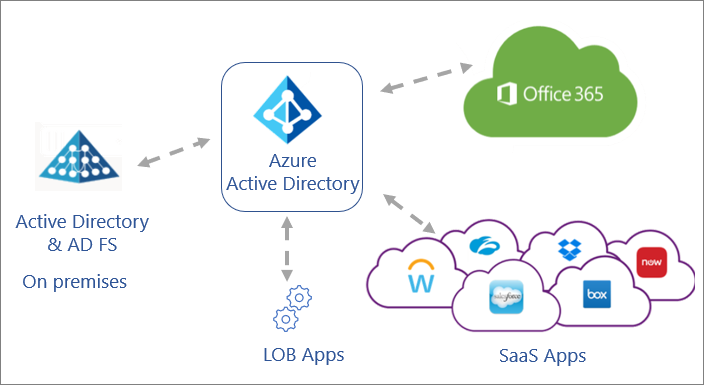

Преимущества Azure AD

Если у вас есть локальный каталог, содержащий учетные записи пользователей, то, скорее всего, у вас есть и множество приложений, в которых пользователи проходят проверку подлинности. Каждое из этих приложений настроено на предоставление доступа пользователям с соответствующими удостоверениями.

Пользователи также могут проходить проверку подлинности непосредственно в локальной Active Directory. Службы федерации Active Directory (AD FS) — это локальная служба идентификации на основе стандартов. Она расширяет возможности использования функции единого входа (SSO) между доверенными бизнес-партнерами, чтобы пользователям не требовалось выполнять вход отдельно для каждого приложения. Это называется федеративной идентификацией.

Во многих организациях есть приложения «программное обеспечение как услуга» (SaaS) или пользовательские бизнес-приложения, интегрированные непосредственно в AD FS, наряду с приложениями на основе Microsoft 365 и Azure AD.

Важно!

Чтобы повысить безопасность приложений, необходимо наличие единого набора элементов управления доступом и политик в локальных и облачных средах.

Добавление назначений ролей в портал Azure

В этом примере показано, как назначить роль назначенному системой удостоверению через ресурс SignalR.

Примечание

Роль можно назначить любой области, включая группу управления, подписку, группу ресурсов или отдельный ресурс. Дополнительные сведения об области действия см. в статье Общие сведения о области действия для Azure RBAC .

-

Откройте портал Azure, перейдите к ресурсу SignalR.

-

Щелкните Управление доступом (IAM) , чтобы отобразить параметры управления доступом для Azure SignalR.

Ниже показан пример страницы «Управление доступом (IAM)» для группы ресурсов.

-

Откройте вкладку Назначения ролей, чтобы просмотреть назначения ролей в этой области.

На следующем снимке экрана показан пример страницы управления доступом (IAM) для ресурса SignalR.

-

Нажмите кнопку добавить > добавить назначение ролей.

-

На вкладке роли выберите .

-

Щелкните Далее.

-

На вкладке члены в разделе назначение доступа к разделу выберите управляемое удостоверение.

-

Щелкните выбрать участников.

-

На панели Выбор управляемых удостоверений выберите назначенное системой управляемое удостоверение > виртуальную машину

-

Найдите и выберите виртуальную машину, которой вы хотите назначить роль.

-

Нажмите Выбрать, чтобы подтвердить выбор.

-

Щелкните Далее.

-

Щелкните Проверка + назначить , чтобы подтвердить изменение.

Важно!

Назначение ролей Azure может занимать до 30 минут.

Дополнительные сведения о том, как назначать назначения ролей Azure и управлять ими, см. в следующих статьях:

- Назначение ролей Azure с помощью портала Azure

- Назначение ролей Azure с помощью REST API

- Назначение ролей Azure с помощью Azure PowerShell

- Назначение ролей Azure с помощью Azure CLI

- Назначение ролей Azure с помощью шаблонов Azure Resource Manager

Назначение разрешений на доступ для удостоверения

Чтобы получить доступ к ресурсам файлов Azure, используя проверку подлинности на основе удостоверений, удостоверение (пользователя, группы или субъекта-службы) должно обладать необходимыми разрешениями на уровне общего ресурса. Этот процесс аналогичен определению разрешений для общей папки Windows, в которой указывается тип доступа конкретного пользователя к файловому ресурсу. В инструкциях в этом разделе описывается, как назначить для удостоверения права доступа на чтение, запись или удаление к файловому ресурсу.

Существует три встроенных роли Azure для предоставления пользователям разрешений на уровне общего ресурса:

- Читатель общей папки файловых данных хранилища SMB обеспечивает доступ для чтения к файловым ресурсам службы хранилища Azure по протоколу SMB.

- Участник общей папки файловых данных хранилища SMB обеспечивает доступ для чтения, записи и удаления в общих файловых ресурсах службы хранилища Azure по протоколу SMB.

- Участник общей папки файловых данных хранилища SMB с повышенными правами позволяет читать, записывать, удалять и изменять разрешения NTFS в общих файловых ресурсах службы хранилища Azure по протоколу SMB.

Важно!

Полный административный контроль над файловым ресурсом, включая возможность стать владельцем файла, требует использования ключа учетной записи хранения. Административный элемент управления не поддерживается при использовании учетных данных Azure AD.

Чтобы назначить удостоверению пользователя Azure AD встроенные роли, можно использовать портал Azure, PowerShell или Azure CLI для предоставления разрешений на уровне общего ресурса

Обратите внимание, что назначение ролей Azure на уровне общего ресурса может занять некоторое время

Примечание

Не забудьте синхронизировать свои учетные данные AD DS с Azure AD, если для проверки подлинности планируется использовать локальную AD DS. Синхронизация хэша паролей из AD DS к Azure AD не является обязательной. Разрешение на уровне общего ресурса будет предоставлено удостоверению Azure AD, синхронизированному с локальными доменными службами Active Directory.

Обычно рекомендуется использовать разрешения на уровне общего ресурса для высокоуровневого управления доступом к группе пользователей и удостоверений Azure AD, а затем использовать разрешения NTFS для детального управления доступом на уровне каталогов или файлов.

Завершение развертывания операционной системы

Чтобы завершить создание виртуальной машины, необходимо завершить установку операционной системы.

- В диспетчере Hyper-V дважды щелкните виртуальную машину.

- Нажмите кнопку «Запустить».

- Вам будет предложено нажать любую клавишу для загрузки с компакт-диска или DVD-диска. Сделайте это.

- На начальном экране Windows Server выберите язык и нажмите кнопку Далее.

- Нажмите Установить.

- Введите ключ лицензии и нажмите кнопку Далее.

- Установите флажок Я принимаю условия лицензии и нажмите кнопку Далее.

- Выберите Custom: Install Windows Only (Advanced) (Пользовательская: установить только Windows (расширенная).

- Нажмите кнопку Далее

- Когда установка завершится, перезапустите виртуальную машину, выполните вход и запустите обновление Windows, чтобы обеспечить актуальность виртуальной машины. Установите последние обновления.

Добавление WAP-сервера AD FS

Примечание

Для добавления WAP-сервера Azure AD Connect требует PFX-файл сертификата. Таким образом, эту операцию можно выполнить, только если ферма AD FS настроена с помощью Azure AD Connect.

-

Выберите пункт Развертывание прокси-службы веб-приложения в списке доступных задач.

-

Введите учетные данные глобального администратора Azure.

-

На странице Укажите SSL-сертификат введите пароль для PFX-файла, который использовался при настройке фермы AD FS с помощью Azure AD Connect.

-

Добавьте сервер в качестве WAP-сервера. Так как WAP-сервер может быть не присоединен к домену, мастер запросит учетные данные администратора для добавляемого сервера.

-

На странице Учетные данные доверия прокси-сервера введите учетные данные администратора, чтобы настроить доверие прокси-сервера и доступ к основному серверу в ферме AD FS.

-

В мастере на странице Готово к настройке отображается список действий, которые будут выполнены.

-

Чтобы завершить настройку, нажмите кнопку Установить . По завершении настройки мастер предоставляет возможность проверить подключение к серверам. Чтобы проверить подключение, щелкните Проверить .

Перенос и тестирование приложений

Выполните процесс миграции, описанный в этой статье. Затем перейдите на портал Azure, чтобы проверить успешность миграции.

Следуйте указаниям, приведенным ниже:

- Выберите Корпоративные приложения > Все приложения и найдите свое приложение в списке.

- Выберите Управление > Пользователи и группы, чтобы назначить приложению хотя бы одного пользователя или группу.

- Выберите Управление > Условный доступ. Проверьте список политик и убедитесь, что вы не блокируете доступ к приложению с помощью политики условного доступа.

В зависимости от настройки приложения убедитесь, что единый вход работает правильно.

| Authentication type (Тип проверки подлинности) | Тестирование |

|---|---|

| OAuth и OpenID Connect | Выберите Корпоративные приложения > Разрешения и убедитесь, что дали согласие на использование приложения в пользовательских настройках вашего приложения. |

| Единый вход на основе SAML | Используйте кнопку Проверка параметров SAML в разделе Единый вход. |

| Единый вход на основе пароля | Скачайте и установите расширение для защищенного входа в «Мои приложения»-. Это расширение позволяет запускать любые облачные приложения вашей организации, для которых требуется единый вход. |

| Прокси приложения | Убедитесь, что соединитель запущен и назначен вашему приложению. За дополнительной помощью обратитесь к руководству по устранению неполадок Application Proxy. |

Примечание

Файлы cookie из старой среды AD FS хранятся на пользовательских компьютерах. Эти файлы cookie могут вызвать проблемы во время миграции, так как пользователи могут направляться в старую среду входа в систему AD FS, а не в новый вход в Azure AD. Может потребоваться очистить файлы cookie браузера пользователя вручную или с помощью скрипта. Можно также использовать System Center Configuration Manager или аналогичную платформу.

Диагностика

Если при тестировании перенесенных приложений возникли ошибки, то перед возвратом к существующим проверяющим сторонам AD FS первым шагом может быть поиск и устранение неполадок. См. раздел Отладка единого входа на основе SAML в приложения в Azure Active Directory.

Откат миграции

В случае сбоя миграции рекомендуется оставить существующие проверяющие стороны на серверах AD FS и удалить доступ к проверяющим сторонам. Это позволит при необходимости быстро выполнить откат во время развертывания.

Взаимодействие с сотрудниками

Хотя само окно планового отключения может быть минимальным, вам все равно следует заранее сообщить сотрудникам эти временные рамки переключения с AD FS на Azure AD. Убедитесь, что в вашем приложении есть кнопка обратной связи или ссылка на службу технической поддержки.

После завершения развертывания можно сообщить пользователям об успешном развертывании и напомнить о необходимых шагах.

- Попросите пользователей использовать Мои приложения для доступа ко всем перенесенным приложениям.

- Напомним пользователям, что им может потребоваться обновить параметры многофакторной проверки подлинности.

- При развертывании службы самостоятельного сброса пароля пользователям может потребоваться обновить или проверить методы проверки подлинности. См. шаблоны взаимодействия с пользователями MFA и SSPR.

Взаимодействие с внешними пользователями

Эта группа пользователей обычно больше всего страдает в случае возникновения проблем. Это особенно верно, если ваш уровень безопасности определяет другой набор правил условного доступа или профилей рисков для внешних партнеров. Убедитесь, что внешние партнеры осведомлены о графике миграции в облако и имеют временные рамки, в течение которых им предлагается принять участие в пилотном развертывании, которое проверяет все потоки, уникальные для внешнего сотрудничества. Наконец, убедитесь, что у них есть способ обращения в службу поддержки в случае возникновения проблем.

Шаг 2. Подготовка к миграции клиентов

В большинстве процедур миграции нецелесообразно переносить все клиенты за один раз, поэтому, скорее всего, вы будете переносить клиенты пакетами.

Это означает, что в течение определенного времени некоторые клиенты будут использовать Azure Information Protection, а некоторые будут по-прежнему использовать AD RMS. Для поддержки пользователей, подготовленных к переносу и уже перенесенных, используйте элементы управления переходом и разверните сценарий, выполняемый перед миграцией.

Примечание

Этот шаг следует выполнить во время процесса миграции, чтобы пользователи, которые еще не были перенесены, могли использовать содержимое, защищенное перенесенными пользователями, которые теперь используют службу Azure Rights Management.

Подготовка к миграции клиентов

Создайте группу, например, с именем AIPMigrated. эта группа может быть создана в Active Directory и синхронизирована с облаком, а также может быть создана в Microsoft 365 или Azure Active Directory.

В этот момент не следует назначать пользователей данной группе. Вы добавите пользователей в группу на более позднем этапе во время переноса.

Запишите идентификатор объекта этой группы с помощью одного из следующих методов:

Используйте Azure AD PowerShell. Например, для модуля версии 1,0 используйте команду Get-MsolGroup .

СКОПИРУЙТЕ идентификатор объекта группы из портал Azure.

Настройте эту группу для элементов управления перехода так, чтобы только пользователи в этой группе могли использовать службу Azure Rights Management для защиты содержимого.

Для этого в сеансе PowerShell подключитесь к службе Rights Management Azure. При появлении запроса укажите учетные данные глобального администратора:

Настройте эту группу для элементов управления адаптации, подставив идентификатор объекта группы в этом примере. При появлении запроса введите Y для подтверждения.

Скачайте файл Migration-Scripts.zip .

Извлеките файлы и следуйте инструкциям в ПРЕПАРЕ-клиент. cmd, чтобы они содержали имя сервера для URL-адреса лицензирования в экстрасети кластера AD RMS. Чтобы узнать это имя, выполните следующие действия.

в консоли служб Active Directory Rights Management щелкните имя кластера.

В окне Сведения о кластере скопируйте имя сервера из значения в поле Лицензирование в разделе URL-адресов кластеров экстрасети

Например: rmscluster.contoso.com.

Важно!

В инструкции входит замена примеров адресов adrms.contoso.com на адреса ваших серверов AD RMS.

При этом будьте внимательны в том, что перед или после адресов не будет дополнительных пробелов. Лишние пробелы приведут к сбою сценария миграции, и его трудно найти как основную причину проблемы.

Некоторые средства редактирования автоматически добавляют пробелы после вставки текста.

Разверните этот скрипт на всех компьютерах Windows, чтобы при запуске миграции клиенты, которые должны быть перенесены, по-прежнему взаимодействовали с AD RMS, даже если они потребляют содержимое, защищенное перенесенными клиентами, которые теперь используют службу Azure Rights Management.

Для развертывания скрипта можно использовать групповую политику или другой механизм развертывания.

Управление жизненным циклом внешних пользователей

Вы можете выбрать, что происходит, когда у внешнего пользователя, приглашенного в каталог при помощи запроса на получение пакета для доступа, не остается назначенных пакетов для доступа. Такая ситуация может возникнуть, если пользователь освобождает все назначения пакетов для доступа либо истекает срок последнего назначения пакета для доступа. По умолчанию, когда внешний пользователь больше не имеет назначений пакетов доступа, ему блокируется вход в вашу директорию. Через 30 дней учетная запись гостевого пользователя удаляется из вашей директории.

Необходимая роль: глобальный администратор, администратор управления удостоверениями или администратор пользователей

На портале Azure щелкните Azure Active Directory и выберите Управление удостоверениями.

В меню слева, в разделе Управление правами, щелкните Параметры.

Нажмите кнопку Изменить.

В разделе Управление жизненным циклом внешних пользователей выберите различные параметры для внешних пользователей.

Если вы хотите блокировать вход в этот каталог, когда внешний пользователь теряет последний назначенный ему пакет для доступа, задайте для параметра Блокировать для внешнего пользователя вход в этот каталог значение Да.

Примечание

Если пользователю запрещено входить в каталог, он не сможет снова запросить пакет для доступа или дополнительные права доступа в этом каталоге. Не включайте блокировку входа, если позже пользователям потребуется запросить другие пакеты для доступа.

Если вы хотите удалять гостевую учетную запись внешнего пользователя, когда он теряет последний назначенный ему пакет для доступа в этом каталоге, задайте для параметра Удалить внешнего пользователя значение Да.

Примечание

Управление назначениями позволяет удалять только те учетные записи, которые были приглашены с помощью управления правами

Кроме того, обратите внимание, что пользователь будет заблокирован от входа и удален из этого каталога, даже если этот пользователь был добавлен к ресурсам в этом каталоге, которые не имели доступа к назначениям пакетов. Если гостевая учетная запись присутствовала в этом каталоге, прежде чем получать доступ к назначениям пакета, она там и останется

Однако если гостевая виртуальная машина была приглашена с помощью назначения пакета Access, а после приглашения была назначена на сайт OneDrive для бизнеса или SharePoint Online, она все равно будет удалена.

Если вы хотите удалить учетную запись гостевого пользователя в этом каталоге, можно задать число дней до удаления. Если вы хотите удалить учетную запись гостя, как только она потеряет свое последнее назначение пакетам доступа, задайте для числа дней перед удалением внешнего пользователя из этого каталога значение .

Выберите команду Сохранить.

Дальнейшие действия

- изучите Azure Active Directory рекомендации по проектированию гибридных удостоверений, которые содержат дополнительные сведения о принятии решений об гибридной идентификации.

- проверьте топологию для Azure AD Connect , чтобы обеспечить развертывание гибридной топологии для Azure AD Connect в поддерживаемой конфигурации.

- Узнайте об использовании условного доступа для защиты доступа к приложениям с помощью плана развертывания условного доступа.

- Дополнительные сведения о том, как предоставить AD DS в Azure в качестве инфраструктуры, см. в этой службе.

- Ознакомьтесь с AD application proxy Azure , если вы хотите предоставить ИНТЕГРАЦИЮ Azure AD с локальными или облачными приложениями IaaS.

- Поскольку удостоверение — это новая плоскость управления для обеспечения безопасности, ознакомьтесь с рекомендациями по управлению удостоверениями.

- Кроме того, как развертываете для этого решения требуются высокопривилегированные учетные записи, ознакомьтесь с защитой привилегированного доступа, чтобы понять, как элементы управления безопасностью привилегированных учетных записей