Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Центр обновления Windows. Стоит настроить следующие политики:

Название политики

Значение

Описание

Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений

Включить

Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений.

Настройка автоматического обновления

Включить.

Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки.

Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок.

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда

Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки.

Указать размещение службы обновлений Microsoft в интрасети

Включить.

Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 *

Настройка говорит клиентам, на каком сервере искать обновления.

Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях

Включить

Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям.

Не выполнять автоматическую перезагрузку, если в системе работают пользователи

Включить

Позволит избежать ненужных перезагрузок компьютера во время работы пользователя.

Повторный запрос для перезагрузки при запланированных установках

Включить и выставить значение в минутах, например, 1440

Если перезагрузка была отложена, необходимо повторить запрос.

Задержка перезагрузки при запланированных установках

Включить и выставить значение в минутах, например, 30

Дает время перед перезагрузкой компьютера после установки обновлений.

Разрешить клиенту присоединяться к целевой группе

Включить и задать значение созданной в WSUS группе компьютеров:

— Рабочие станции

— Серверы

— Тестовая группа

Позволяет добавить наши компьютеры в соответствующую группу WSUS.

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

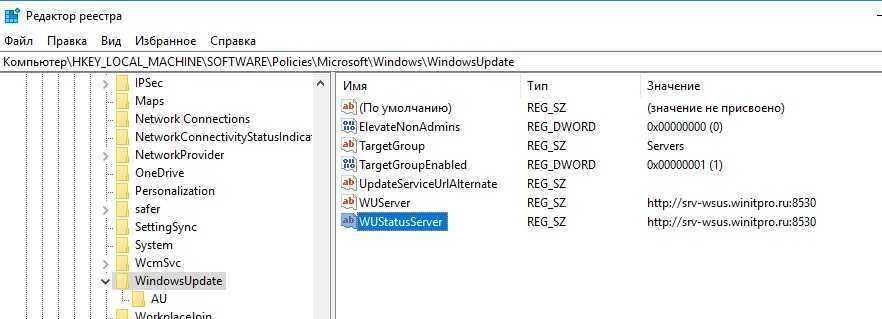

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

- WUServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- WUStatusServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- TargetGroupEnabled, REG_DWORD — значение 1

- TargetGroup, REG_DWORD — значение целевой группы, например, «Серверы».

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

wuauclt.exe /detectnow

Выпуск 4. Сбой синхронизации после июля 2020 г., если WSUS интегрирован с Configuration Manager

Многие установки WSUS интегрированы с точками обновления Microsoft Endpoint Configuration Manager программного обеспечения (SUP). После июля 2020 г. могут возникнуть сбои в синхронизации, если диспетчер конфигурации настроен для синхронизации драйверов Surface.

Эта проблема возникает на серверах WSUS, которые работают Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 или Windows Server 2019.

Устранение неполадок 4

Когда возникает эта проблема, записи, похожие на следующий пример, регистрируются в Wsyncmgr.log:

Кроме того, в файле в журнале печатались следующие ошибки:

Эти ошибки указывают на то, что подключение было закрыто. Эта проблема возникает из-за того, что в диспетчере конфигурации используется функция импорта WSUS. Таким образом, он имеет те же ограничения.

2.5. Configure client computers to establish SSL connections with the WSUS server

Assuming that you’ve configured the WSUS server to help protect the client computers’ connections by using SSL, you must configure the client computers to trust those SSL connections.

The WSUS server’s SSL certificate must be imported into the client computers’ Trusted Root CA store, or into the client computers’ Automatic Update Service Trusted Root CA store if it exists.

Important

You must use the certificate store for the local computer. You can’t use a user’s certificate store.

The client computers must trust the certificate that you bind to the WSUS server. Depending on the type of certificate that’s used, you might have to set up a service to enable the client computers to trust the certificate that’s bound to the WSUS server.

If you’re using local publishing, you should also configure the client computers to trust the WSUS server’s code-signing certificate. For instructions, see Local publishing.

Дополнительная информация

По умолчанию Windows 2008 SP2 включает возможность установки службы ролей WSUS с помощью server Manager. Эта роль позволяет использовать оснастку mMC Server Manager и мастеров для установки, настройки и управления WSUS 3.0 SP2. Динамический пакет для WSUS 3.0 SP2 будет устанавливаться только с помощью Server Manager.

Пакет WSUS 3.0 SP2 имеет следующую логику и характеристики обнаружения Microsoft Update:

-

Классификация: обновление

-

Supersedes: WSUS 3.0 SP1

-

Этот пакет применим только к следующим операционным системам Windows Server с интеграцией WSUS-Server Manager:

-

Windows Сервер 2008 SP1 с диспетчером сервера

Дополнительные сведения см. в следующем номере статьи, чтобы просмотреть статью в базе знаний Майкрософт: Доступно обновление, которое интегрирует Windows Server Update Services (WSUS) 3.0 в Server Manager в Windows Server 2008

-

Windows Server 2008 с пакетом обновления 2 (SP2)

-

Windows Server 2008 R2, x64 edition only

-

-

Правила применимости:

- Установлен = Нет

- Можно установить

-

Центр загрузки:

- Веб-сайт центра загрузки 3.0 SP2 WSUS включает условия лицензии пользователя RTM Microsoft.

- Версии 3.0 SP1 WSUS 3.0 больше не доступны для скачивания.

После обнаружения WSUS 3.0 в качестве установленного диспетчером сервера его можно настроить и управлять в пользовательском интерфейсе Server Manager или в оснастке WSUS 3.0. Чтобы установить WSUS 3.0 SP2 на сервере с Windows Server 2008 SP2, обновляемом сервером WSUS 3.0, утвердим Windows Server Update Services 3.0 SP2 Dynamic Install для Windows Server 2008, а затем установите роль WSUS с помощью server Manager.

Требования к Windows обслуживания клиентов с помощью WSUS

Чтобы использовать WSUS для управления и развертывания обновлений Windows функций, необходимо использовать поддерживаемую версию WSUS:

- WSUS 10.0.14393 (роль в Windows Server 2016)

- WSUS 10.0.17763 (роль в Windows Server 2019)

- WSUS 6.2 и 6.3 (роль в Windows Server 2012 и Windows Server 2012 R2)

- KB 3095113 и KB 3159706 (или эквивалентное обновление) должны быть установлены на WSUS 6.2 и 6.3.

Важно!

Начиная с июля 2017 г. 3095113 и **** КБ включены в ежемесячное повышение качества безопасности. Это означает, что 3095113 KB и KB 3159706 как установленные обновления, так как они, возможно, были установлены с помощью докатки. Однако при необходимости любого из этих обновлений рекомендуется **** установить ежемесячное обновление качества безопасности, выпущенное после октября 2017 г., так как они содержат дополнительное обновление WSUS, чтобы уменьшить использование памяти в клиентской службе WSUS.

Если вы синхронизировали все эти обновления до ежемесячного обновления качества безопасности, у вас могут возникнуть проблемы. Чтобы восстановиться после этого, см. в публикации How to Delete Upgrades in WSUS.

Убедитесь, что сервер WSUS можно достичь от клиента

Убедитесь, что вы можете получить доступ к URL-адресу и скачать файл без ошибок.

Если сервер WSUS недостижим от клиента, наиболее вероятными причинами являются следующие:

- У клиента есть проблема с разрешением имен.

- Существует проблема, связанная с сетью, например проблема конфигурации прокси.

Используйте стандартные процедуры устранения неполадок, чтобы убедиться, что разрешение имен работает в сети. Если разрешение имен работает, следующим шагом является проверка проблем с прокси-серверами. Проверьте windowsupdate.log (C:\windows), чтобы узнать, есть ли ошибки, связанные с ) прокси. Вы можете запустить команду, чтобы проверить параметры прокси WinHTTP.

Если есть ошибки прокси, перейдите в internet Explorer > Tools Connections LAN Параметры, настройте правильный прокси, а затем убедитесь, что вы можете получить доступ к > > указанному URL-адресу WSUS.

После этого можно скопировать эти параметры прокси-сервера пользователя в прокси-параметры WinHTTP с помощью команды. После заданных параметров прокси запустите из командного запроса и проверьте windowsupdate.log на факт ошибок.

Что такое WSUS?

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и продуктов Microsoft. С его помощью можно обновлять как собственно операционные системы, так и многие другие продукты Microsoft (Office, Exchange, SQL и многие другие).

WSUS — бесплатный продукт, его можно скачать с сайта Microsoft.

Зачем это нужно?

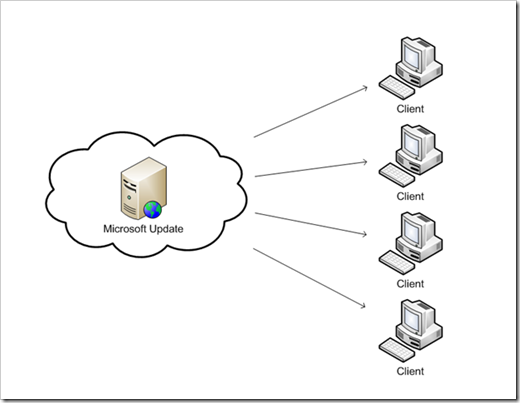

По умолчанию операционные системы обновляются самостоятельно с сервера Microsoft, который находится где-то в интернете:

Типичная схема обновления

Для малых организаций эта схема вполне приемлема, но если количество компьютеров организации больше, чем n (нет, n это мало, лучше m :)) и если софт от Microsoft не ограничивается только операционными системами, то количество скачиваний и следовательно трафика значительно увеличивается. Например в организации 100 компьютеров, на каждом из которых установлены Windows 7 и Office. Допустим выходят обновления для семёрки и офиса, размером по 1 МБ каждое. Так, чтобы обновить все компьютеры понадобится выкачать 200 МБ. В наш цифровой век для многих это уже проблема, но всё же зачем лишний раз “засорять эфир”.

Ещё одно неудобство автоматического обновления кроется в использовании какого-либо специфического софта, или драйверах, которые могут конфликтовать с обновлениями. Да и сам Microsoft не безгрешен, и время от времени обновления сами по себе вызывают конфликт с системой (например, проблема с SP1 для Windows 7, после установки которого некоторые системы работали нестабильно, а некоторые вообще вываливались в синий экран). В этом случае одним единственным обновлением можно “положить” все компьютеры организации.

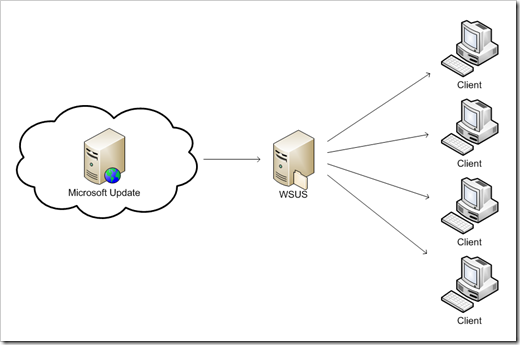

Для предотвращения таких ситуаций может служить установка локального сервера обновлений под управлением WSUS.

При использовании WSUS схема обновлений выглядит иначе: WSUS-сервер выкачивает все необходимые обновления, а клиенты сети обновляются уже с этого сервера:

Схема обновления с использованием WSUS

При желании/необходимости можно протестировать свежие обновления на тестовом компьютере, и только после успешной проверки обновлять всю сеть.

Ещё если сеть организации очень большая, и/или распределена территориально по разным городам, можно настроить так, чтобы был один главный сервер WSUS (upstream), и несколько других, которые будут загружать обновления с него (downstream), а клиенты в свою очередь будут обновляться с этих WSUS серверов. Но это уже детали, на них я останавливаться не буду.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

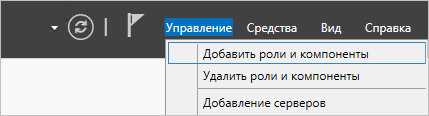

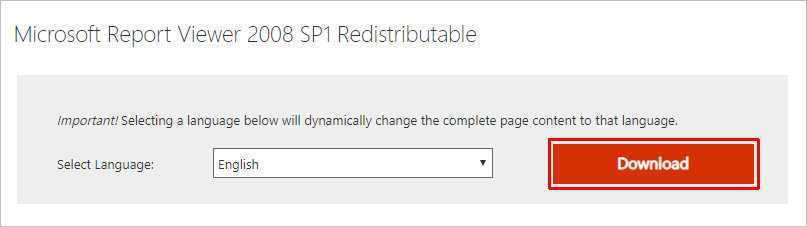

Установка Microsoft Report Viewer

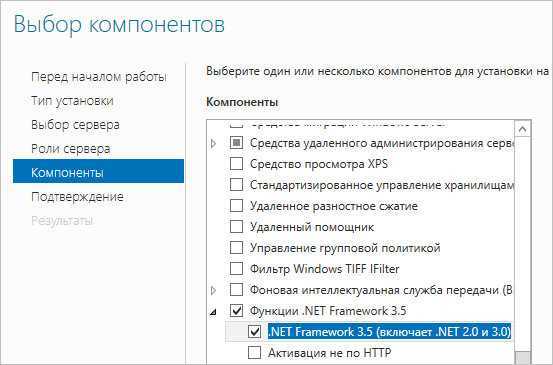

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

… и среди компонентов на соответствующей странице выбираем .NET Framework 3.5:

Продолжаем установку и завершаем ее.

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/en-us/download/details.aspx?id=3841 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

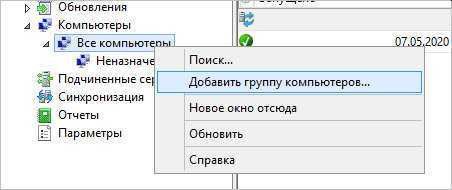

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

В консоли управления WSUS переходим в Компьютеры — кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров…:

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

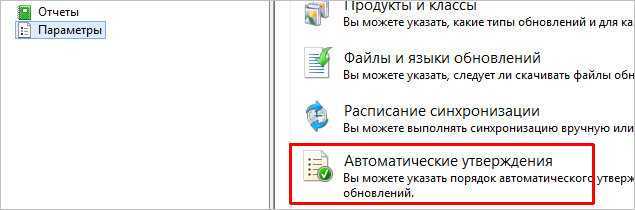

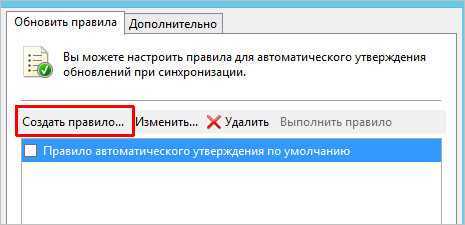

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры — Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

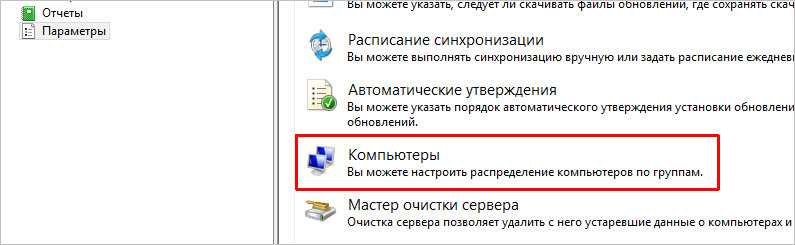

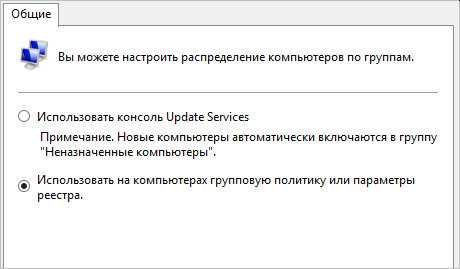

В консоли WSUS переходим в Параметры — Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Выпуск 2. Сбой ручного импорта после отключения TLS 1.1 или TLS 1.0

TLS 1.1 и TLS 1.0 постепенно отламывются, так как считаются небезопасными. После отключения этих протоколов вы больше не сможете импортировать обновления. Однако синхронизация продолжает работать.

Эта проблема возникает на серверах WSUS, которые работают Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 или Windows Server 2019.

Устранение неполадок 2

Журналы WSUS, в которых включены версии SSL/TLS при его старте. Чтобы определить версии SSL/TLS, выполните следующие действия:

-

Перезапустите службу WSUS.

-

Запустите по повышенной командной подсказке, чтобы заставить WSUS пройти последовательность запуска.

-

Откройте консоль WSUS и подключите ее к серверу.

-

Откройте, и посмотрите записи, которые начинаются в протоколе SCHANNEL. Вы должны видеть записи, похожие на следующий пример:

Эти записи показывают, что отключены TLS 1.1 и TLS 1.0 и включен TLS 1.2.

Если процесс импорта не удается, softwareDistribution.log регистрирует следующую запись ошибки:

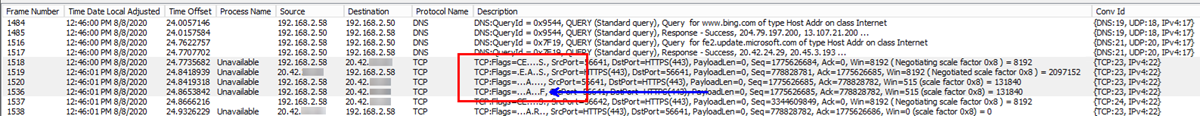

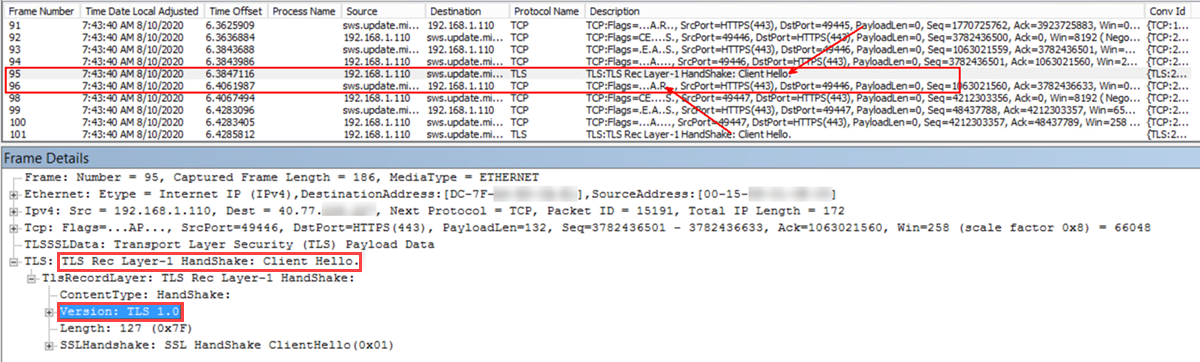

На следующем скриншоте показан сетевой захват попытки подключения.

В захвате сети на кадрах 1518-1520 покажите трехначерное рукопожатие (SYN, SYN ACK, ACK) между клиентом и сервером. Frame 1536 — это пакет ACK FIN с сервера WSUS.

WSUS закрывает подключение, так как все протоколы, которые он знает, как использовать для импорта (SSL3, TLS 1.0, TLS 1.1), отключены и не могут использовать TLS 1.2.

Синхронизация обновлений определений для автономных WSUS

Используйте следующую процедуру для настройки Endpoint Protection обновлений, когда сервер WSUS не интегрирован в среду Configuration Manager.

-

В консоли администрирования WSUS расширяй компьютеры, выберите Параметры, а затем выберите продукты и классификации.

-

Чтобы указать продукты, обновленные с помощью WSUS, переключение на вкладку Продукты.

-

Для Windows 10 и более позднего: в microsoft > Windows выберите антивирусная программа в Microsoft Defender.

-

Для Windows 8.1 и ранее: в рамках Microsoft > Forefront выберите System Center Endpoint Protection.

-

-

Переключиться на вкладку Classifications. Выбор обновлений и обновлений определения.

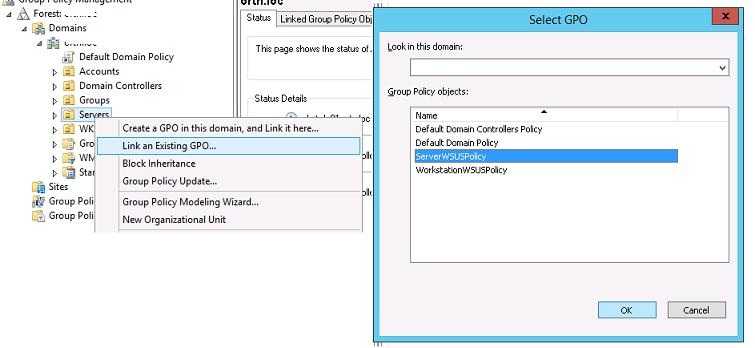

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и WKS (Workstations –компьютеры пользователей).

Совет

. Мы рассматриваем лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в нашем примере – мы создали разные политики WSUS для серверов и рабочих станций), в больших распределенных доменах можно привязывать , или же назначать GPO на основании , или скомбинировать перечисленные способы.

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO

и выберите соответствующую политику.

Совет

. Не забудьте про отдельную OU с контроллерами домена (Domain Controllers), в большинстве случаев на этот контейнер следует привязать «серверную» политику WSUS.

Точно таким же способом нужно назначить политику WorkstationWSUSPolicy на контейнер AD WKS, в котором находятся рабочие станции Windows.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

Все настройки системы обновлений Windows, которые мы задали групповыми политиками должны появится в реестре клиента в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

.

Данный reg файл можно использовать для переноса настроек WSUS на другие компьютеры, на которых не удается настроить параметры обновлений с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Windows Registry Editor Version 5.00″WUServer»=»http://srv-wsus.сайт:8530″»WUStatusServer»=»http://srv-wsus.сайт:8530″»UpdateServiceUrlAlternate»=»»»TargetGroupEnabled»=dword:00000001″TargetGroup»=»Servers»»ElevateNonAdmins»=dword:00000000″NoAutoUpdate»=dword:00000000 –»AUOptions»=dword:00000003″ScheduledInstallDay»=dword:00000000″ScheduledInstallTime»=dword:00000003″ScheduledInstallEveryWeek»=dword:00000001″UseWUServer»=dword:00000001″NoAutoRebootWithLoggedOnUsers»=dword:00000001

Также удобно контролировать применённые настройки WSUS на клиентах с помощью rsop.msc.

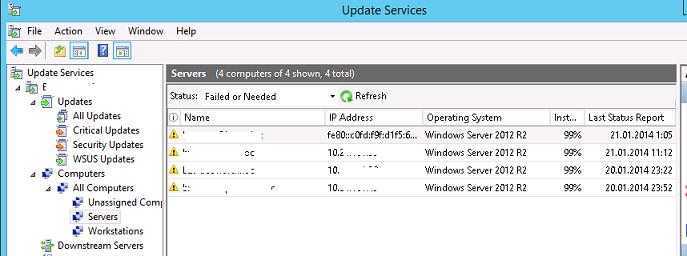

И через некоторое время (зависит от количества обновлений и пропускной способности канала до сервера WSUS) нужно проверить в трее наличие всплывающего оповещений о наличии новых обновлений. В консоли WSUS в соответствующих группах должны появиться клиенты (в табличном виде отображается имя клиента, IP, ОС, процент их «пропатченности» и дата последнего обновлений статуса). Т.к. мы политиками привязали компьютеры и серверы к различным группам WSUS, они будут получать только обновления, одобренные к установке на соответствующие группы WSUS.

Примечание

. Если на клиенте обновления не появляются, рекомендуется внимательно изучить на проблемном клиенте лог службы обновлений Windows (C:\Windows\WindowsUpdate.log)

Обратите внимание, что в Windows 10 (Windows Server 2016) используется. Клиент скачивает обновления в локальную папку C:\Windows\SoftwareDistribution\Download

Чтобы запустить поиск новых обновлений на WSUS сервере, нужно выполнить команду:

wuauclt /detectnow

Также иногда приходится принудительно перерегистрировать клиента на сервере WSUS:

wuauclt /detectnow /resetAuthorization

В особо сложных случаях можно попробовать починить службу wuauserv . При возникновении , попробуйте изменить частоту проверки обновлений на сервере WSUS с помощью политики Automatic Update detection frequency.

В следующей статье мы опишем особенности . Также рекомендуем ознакомиться со статьей между группами на WSUS сервере.

Удаление и повторное назначение исходного сервера

Выключите исходный сервер и отключите его от сети. Рекомендуется хотя бы одну неделю не выполнять переформатирование исходного сервера, чтобы убедиться, что все необходимые данные перенесены на конечный сервер. После подтверждения переноса всех данных можно переустановить этот сервер в сети в качестве дополнительного сервера для других задач.

Примечание

Перезапустите конечный сервер после понижения уровня и удаления исходного сервера.

После понижения уровня исходного сервера он находится в неработоспособном состоянии. Если требуется перепрофилировать исходный сервер, проще всего отформатировать его, установить серверную операционную систему и затем настроить для использования в качестве дополнительного сервера.

Выпуск 5. Синхронизация не удается после июля 2020 г. из-за ограниченных шифров

Вы можете отключить различные шифры для защиты подключений TLS. Начиная с июля 2020 г. серверы WSUS больше не могут синхронизироваться с WU/MU. Кроме того, при смене на прием только подключений https://sws.update.microsoft.com TLS 1.2 удаляются некоторые шифры.

Эта проблема возникает на серверах WSUS, которые работают Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 или Windows Server 2019.

Устранение неполадок 5

При синхронизации в файле регистрируются следующие ошибки:

Однако эти записи не являются полезными для определения того, есть ли у вас проблемы с шифром.

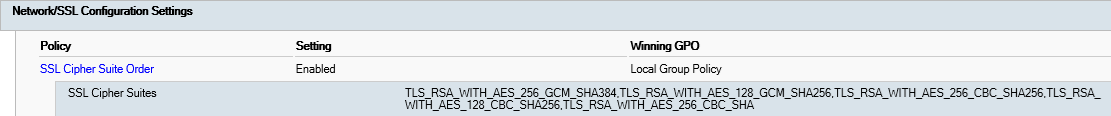

В этой ситуации используйте захват сети или проверьте объекты прикладной групповой политики (GPOs). Чтобы проверить применимые GPOs, запустите следующую команду по повышенной командной подсказке:

Откройте GPReport.html в браузере.

Поиск SSL Cipher Suite Order и параметр SSL Cipher Suites. Обычно этот параметр не настроен. Если она настроена, может возникнуть проблема, так как нет общего шифра с WU/MU.

С августа 2020 г. поддерживает https://sws.update.microsoft.com следующие шифры:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

Примечание

Со временем этот список изменится, так как по мере улучшения технологии шифры будут постепенно слабеть.

Если GPO применяется, и он не указывает один из этих шифров, связь с WU/MU не удается.

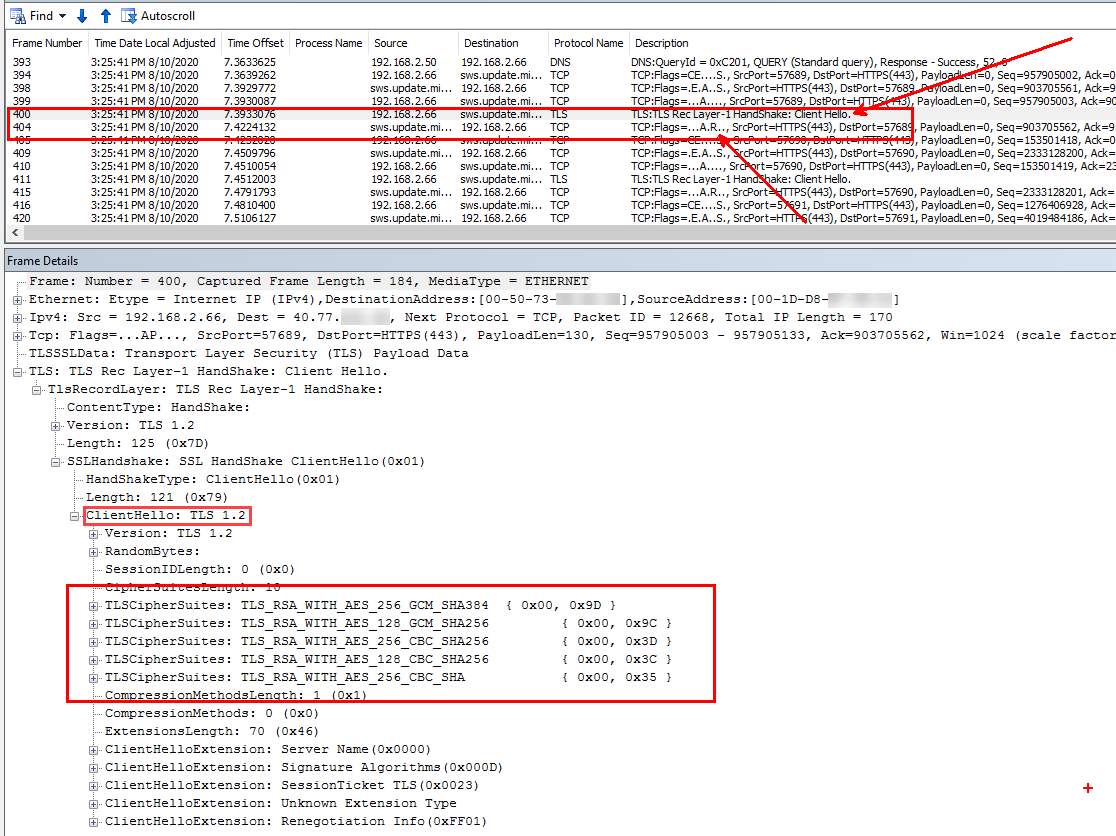

На следующем скриншоте показан захват сети.

В сетевом захвате кадр 400 — это пакет Client Hello, использующий TLS 1.2. В кадре подробно показано, какие шифры были отправлены клиентом. Frame 404 — это пакет RST от https://sws.update.microsoft.com . Так как нет общего шифра, синхронизация не удается.

Разрешение проблемы 5

Для устранения данной проблемы выполните следующие действия.

-

Используйте выход, чтобы определить GPO, который указывает SSL Cipher Suite Order, а затем удалить GPO. Или измените его, чтобы включить шифры, поддерживаемые https://sws.update.microsoft.com .

Для Windows Server 2016 и Windows Server 2019 включим один из следующих шифров:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

Для Windows Server 2012 2012 r2 включаем один из следующих шифров:

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384

-

Если шифры не установлены GPO, найдите следующий подкай реестра:

Добавьте один из необходимых шифров в значение Functions ключа реестра.

-

Перезапустите сервер WSUS.

Чтобы предотвратить сбои ручного импорта, также .

Проблема 3. Сбой синхронизации на Windows Server 2012 и Windows Server 2012 R2 WSUS, которые применяют только обновления только для безопасности

Windows Server 2012 и Windows Server 2012 R2 содержат следующие треки обновления:

- Обновление только для безопасности, которое не является накопительным. Он содержит только исправления безопасности. Например, 9 июня 2020 г. — KB4561673 (обновление только для безопасности).

- Ежемесячный откат, который является накопительным. Он содержит все исправления безопасности из обновления только для безопасности, а также содержит исправления без обеспечения безопасности. Например, 9 июня 2020 г. — KB4561666 (ежемесячное докатка).

WSUS Windows Server 2012 и Windows Server 2012 R2 не может использовать TLS 1.2 для синхронизации, если не установлен один из следующих ежемесячных откатов или более позднего ежемесячного докатки:

- 27 июня 2017 г. — KB4022721 (Предварительная версия ежемесячного докатки) для Windows Server 2012

- 27 июня 2017 г. — KB4022720 (Предварительная версия ежемесячного докатки) для Windows Server 2012 R2

Изменение, которое позволяет WSUS использовать TLS 1.2, является исправлением без обеспечения безопасности, оно включено только в ежемесячные откаты.

Некоторые пользователи предпочитают устанавливать только обновления только для безопасности и никогда не устанавливать ежемесячные откаты. Поэтому на серверах WSUS нет обновления, которое позволяет установить TLS 1.2. После изменения конечной точки для приемки только подключений TLS 1.2 эти серверы WSUS больше не могут синхронизироваться https://sws.update.microsoft.com с конечной точкой. Эта проблема также возникает на недавно установленном Windows Server 2012 или Windows Server 2012 WSUS-сервере R2, который не устанавливал ежемесячные откаты.

Устранение неполадок 3

Если на сервере WSUS установлены правильные обновления, WSUS будет входить в журнал, какие версии SSL/TLS включены при его старте. Выполните следующие действия на сервере WSUS:

-

Перезапустите службу WSUS.

-

Запустите из командной подсказки повышенной высоты, чтобы заставить WSUS пройти последовательность запуска.

-

Откройте консоль WSUS и подключите ее к серверу.

-

Откройте , поиск записей, которые начинаются с протокола SCHANNEL. Вы должны видеть записи, похожие на следующий пример:

Если вы не можете найти эти записи, это означает, что обновление, которое включает TLS 1.2, не установлено.

Если синхронизация не удается, softwareDistribution.log регистрит следующее сообщение об ошибке:

На следующем скриншоте показан сетевой захват попытки подключения.

В сетевом захвате кадр 95 — это пакет Client Hello, использующий TLS 1.0. Frame 96 — это пакет RST от https://sws.update.microsoft.com . Так как конечная точка поддерживает только подключения TLS 1.2, она отказано в подключении, а затем выдает ответ сброса. Сервер WSUS будет пытаться несколько раз, прежде чем он сдается. Поэтому эта последовательность повторяется.

Разрешение проблемы 3

Чтобы устранить эту проблему, установите последнюю ежемесячную откатку для Windows Server 2012 или Windows Server 2012 R2. Также чтобы предотвратить сбой ручного импорта.

Создание объекта групповая политика и настройка режимов BranchCache

-

На компьютере, на котором установлена роль сервера домен Active Directory Services, в диспетчер сервера выберите Сервис, а затем щелкните Управление Групповая политика. Откроется консоль управления групповая политика.

-

В консоли управления групповая политика разверните следующий путь: лес:example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.

-

Щелкните правой кнопкой мыши Объекты групповой политики, а затем выберите команду Создать. Откроется диалоговое окно Создание объекта групповой политики . В поле имявведите имя нового объекта Групповая политика (GPO). Например, если вы хотите присвоить имя объекту клиентские компьютеры BranchCache, введите » клиентские компьютеры BranchCache». Нажмите кнопку ОК.

-

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши только что созданный объект групповой политики. Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache. Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».

-

В консоли редактор «Управление групповыми политиками» разверните следующий путь: Конфигурация компьютера, политики, Административные шаблоны: определения политик (ADMX-файлы), полученные с локального компьютера, сети, BranchCache.

-

Щелкните BranchCache, а затем в области сведений дважды щелкните включить BranchCache. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Включение BranchCache щелкните включено, а затем нажмите кнопку ОК.

-

Чтобы включить режим распределенного кэша BranchCache, в области сведений дважды щелкните установить режим распределенного кэша BranchCache. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Установка режима распределенного кэша BranchCache установите флажок включенои нажмите кнопку ОК.

-

При наличии одного или нескольких филиалов, где вы развертываете BranchCache в режиме размещенного кэша и развернули серверы размещенного кэша в этих офисах, дважды щелкните включить автоматическое обнаружение размещенного кэша по точке подключения службы. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Включение автоматического обнаружения размещенного кэша по точке подключения службы щелкните включено, а затем нажмите кнопку ОК.

Примечание

Если включить режим распределенного кэша BranchCache и включить автоматическое обнаружение размещенного кэша по параметрам политики точки подключения службы , клиентские компьютеры работают в режиме распределенного кэша BranchCache, если только они не находят сервер размещенного кэша в офисе филиала, и на этом этапе они работают в режиме размещенного кэша.

-

Используйте приведенные ниже процедуры для настройки параметров брандмауэра на клиентских компьютерах с помощью групповая политика.

Установка WSUS

Для нормальной работы потребуются следующие компоненты:

- Windows Server 2003 SP1/2008

- IIS 6.0+

- Microsoft .NET Framework 2.0+

- Microsoft Report Viewer

- MS SQL 2005 SP1+, но в принципе можно обойтись Windows Internal Database (встроена в WSUS).

Установка WSUS не требует больших усилий; при установке нужно указать следующие параметры:

- нужно-ли хранить все скачанные обновления локально (в этом случае нужно указать место хранения обновлений), или же использовать WSUS только в качестве прокси;

- использовать-ли SQL Server или Windows Internal Database;

- порт, на котором будет работать WSUS – по умолчанию выбран 80-й порт (для всех http-запросов), или же создать отдельный порт для WSUS (8530), что наверное предпочтительней.

Группировка серверов устройств в WSUS

После настройки WSUS для системы платформы аналитики следующим шагом является группирование серверов устройств. При добавлении всех серверов устройств в группу службы WSUS смогут применять обновления программного обеспечения ко всем серверам в устройстве.

Примечание

Система WSUS предназначена для асинхронного выполнения. Инициация действия не всегда приводит к немедленному обновлению. Поэтому может потребоваться подождать некоторое время, пока компьютеры не будут отображаться в диалоговых окнах WSUS. Выполнение команды, описанной в конце раздела скачать и применить обновления Майкрософт (Analytics Platform System) может помочь обновить диалоговые окна.

Группирование серверов устройств

-

Откройте консоль WSUS, щелкните правой кнопкой мыши все компьютеры и выберите команду Добавить группу компьютеров.

-

Введите имя ТД для группы компьютеров, а затем нажмите кнопку Добавить.

-

Снова щелкните все компьютеры , измените состояние в раскрывающемся меню состояние на любое, а затем нажмите кнопку Обновить. Может потребоваться развернуть все компьютеры , щелкнув его в элементе управления «дерево» слева, чтобы увидеть только что добавленную группу.

-

Выберите все компьютеры, которые являются частью устройства, щелкните правой кнопкой мыши и выберите команду изменить членство.

-

Выберите новую группу компьютеров, которую вы создали, установив флажок, а затем нажмите кнопку ОК.

-

Выберите новую группу компьютеров, измените ее состояние на ANY и нажмите кнопку Обновить. Теперь все компьютеры должны быть назначены этой группе и перечислены в правой области. Обычно можно продолжать работу, когда узлы показывают предупреждения, такие, как этот узел еще не сообщил о состоянии.

![Настраиваем microsoft wsus для обновлений по ssl [rtzra's hive]](http://smartshop124.ru/wp-content/uploads/1/0/5/105dd407ffe5c3a35a9a0c548ef88f26.jpeg)