Как выбрать продавца?

Если Вы хотите приобрести оригинальный телефон и хотите быть в этом уверены на 100%, при чём не особо обращая внимания на стоимость устройства, то сразу направляйтесь в популярные торговые сети.

А если у Вас не хватает средств или Вы привыкли экономить на покупках качественных вещей, то запоминайте следующие советы по выбору надёжного продавца Айфонов:

- Всегда проверяйте отзывы о продавце и его рейтинг. Возможно придётся поискать дополнительную информацию о нём в поисковой системе, при помощи имени или номера телефона. Если это злоумышленник, о нём скорее всего говорят на каких-то сайтах, в группах соцсетей или же форумах.

- Просите, как можно больше фотографий с гаджетом, комплектацией устройства, коробкой и серийным номером. Возможно придётся даже созвониться с помощью видео звонка.

- Не стоит скупиться на вопросы, которые помогают узнать историю телефона. В каком магазине и как давно его приобрели? Сколько им пользовались? Ремонтировали ли его? Роняли ли его? Только владелец даст ответы на поставленные вопросы, а мошенник растеряется.

- Проверьте состояние гарантии и не является ли Айфон залоченным. Не обязательно наличие гарантии, но хорошим бонусом этот нюанс точно будет!

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Если вы столкнулись с этой проблемой, вы можете попробовать наши рекомендуемые решения ниже в произвольном порядке и посмотреть, поможет ли это решить проблему.

- Переподключите компьютер к домену

- Восстановить доверие

- Добавить контроллер домена в диспетчер учетных данных

- Сбросить учетную запись компьютера

Давайте посмотрим на описание процесса, связанного с каждым из перечисленных решений.

1]Повторно подключите компьютер к домену

Это решение, рекомендованное Microsoft, требует, чтобы вы просто повторно подключили компьютер, который не смог войти в систему, к домену.

Чтобы повторно подключить компьютер к домену, сделайте следующее:

- Войдите на клиентский компьютер с учетной записью локального администратора.

- Щелкните правой кнопкой мыши «Этот компьютер» и выберите «Свойства».

- Выберите «Дополнительные параметры системы» на левой панели, чтобы открыть окно «Свойства системы».

- Щелкните вкладку Имя компьютера.

- Нажмите кнопку «Изменить».

- В окне «Изменения имени компьютера / домена» установите флажок «Рабочая группа» под заголовком «Член» и введите имя рабочей группы.

- Щелкните ОК для подтверждения.

- Введите имя и пароль учетной записи с разрешением на удаление этого компьютера из домена.

- Нажмите ОК и перезагрузите компьютер, как будет предложено.

- Затем снова войдите на свой компьютер с учетной записью локального администратора и снова перейдите в окно Computer Name / Domain Changes.

- Теперь на этот раз проверьте домен в разделе «Член».

- Введите имя домена.

- Щелкните ОК.

- Теперь введите учетную запись и пароль учетной записи администратора домена.

- Щелкните ОК для подтверждения.

- Перезагрузить компьютер.

При загрузке вы можете успешно войти в систему с учетной записью пользователя домена.

2]Восстановить доверие

Это решение требует, чтобы вы повторно установили доверие между контроллером домена и клиентом, чтобы разрешить Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом. проблема. Вот как:

- Нажмите клавишу Windows + X, чтобы открыть меню опытного пользователя.

- Коснитесь A на клавиатуре, чтобы запустить PowerShell в режиме администратора / с повышенными правами.

- В консоли PowerShell введите или скопируйте и вставьте команду ниже и нажмите Enter:

$ credential = Get-Credential

- Введите имя пользователя и пароль учетной записи администратора домена во всплывающее диалоговое окно входа в систему с запросом учетных данных Windows PowerShell.

- Щелкните ОК.

- Затем введите или скопируйте и вставьте приведенную ниже команду в окно PowerShell и нажмите Enter:

Сбросить-ComputerMachinePassword -Credential $ учетные данные

- После выполнения команды выйдите из PowerShell.

- Перезагрузить компьютер.

Теперь вы можете использовать учетную запись пользователя домена, чтобы войти на свое устройство и проверить, устранена ли проблема.

3]Добавить контроллер домена в диспетчер учетных данных

Это решение требует, чтобы вы просто добавили контроллер домена в диспетчер учетных данных.

Чтобы добавить контроллер домена в диспетчер учетных данных, выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите control и нажмите Enter, чтобы открыть панель управления.

- Перейдите в Учетные записи пользователей> Диспетчер учетных данных.

- Выберите учетные данные Windows.

- Щелкните Добавить учетные данные Windows.

- В диалоговом окне введите адрес веб-сайта или сетевого расположения и свои учетные данные.

- Нажмите кнопку ОК, чтобы сохранить изменения.

- Перезагрузить компьютер.

Теперь у вас должна быть возможность без проблем войти на свой компьютер в среде домена.

4]Сбросить учетную запись компьютера

Это решение требует, чтобы вы сбросили учетную запись компьютера, который выдает сообщение об ошибке.

Чтобы сбросить учетную запись компьютера, сделайте следующее:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите dsa.msc и нажмите Enter, чтобы открыть консоль «Пользователи и компьютеры Active Directory».

- Дважды щелкните имя домена, чтобы развернуть его.

- Выберите Компьютер.

- На правой панели щелкните правой кнопкой мыши учетную запись компьютера, которому не удалось подключиться к домену.

- Выберите Сбросить учетную запись.

- Щелкните Да, чтобы подтвердить операцию.

- Перезагрузить компьютер.

Надеюсь это поможет!

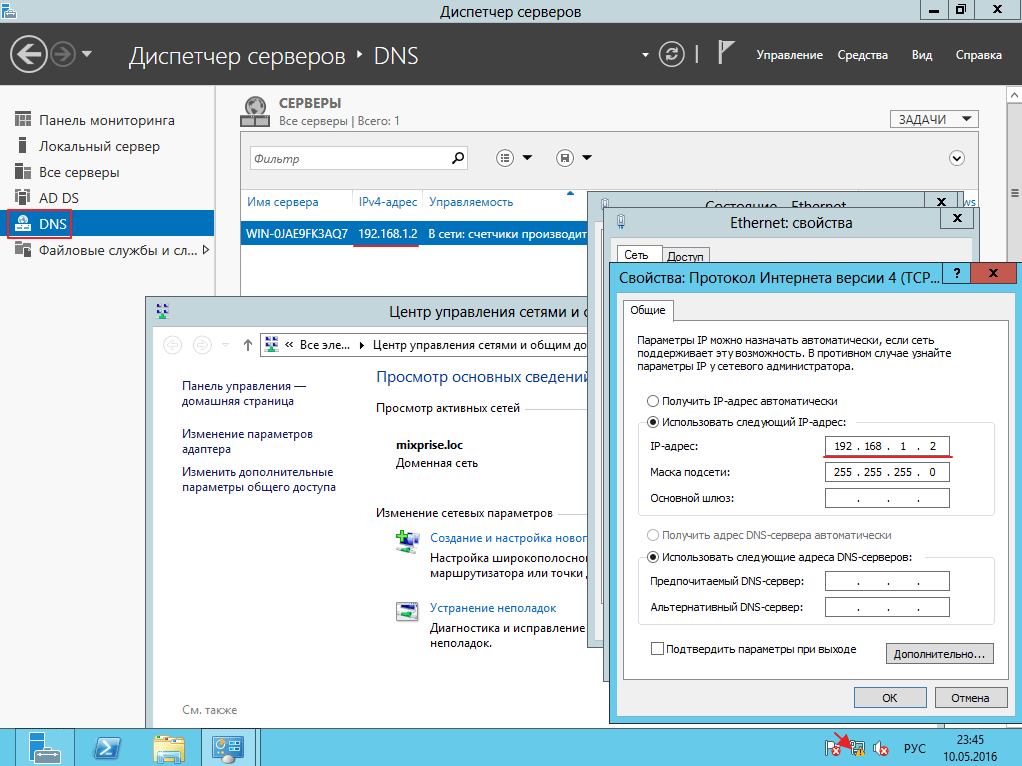

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия…:

Нажимаем Далее — вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

… и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» — Далее — «Создание доверия завершено» — Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

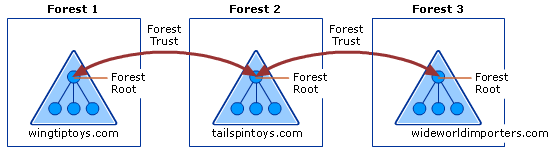

Отношения доверия для леса

Отношения доверия в лесу помогают управлять сегментированными инфраструктурами AD DS и поддерживают доступ к ресурсам и другим объектам в нескольких лесах. Доверие леса полезно для поставщиков услуг, организаций в процессе слияния или поглощения, совместных деловых экстрасетей и компаний, которым необходимо решение для автономного управления.

С помощью отношений доверия лесов можно связать два леса, чтобы сформировать одностороннее или двустороннее транзитивное отношение доверия. Доверие лесов позволяет администраторам подключать два леса AD DS с одним отношением доверия для обеспечения эффективной проверки подлинности и авторизации в этих лесах.

Доверие лесов можно создать только между корневым доменом леса в одном лесу и корневым доменом леса в другом лесу. Отношения доверия лесов могут быть созданы только между двумя лесами и не могут быть неявно расширены на третий лес. Такими образом, если между лесом 1 и лесом 2 создано одно отношение доверия лесов, а между лесом 2 и лесом 3 — другое, лес 1 не имеет неявного отношения доверия с лесом 3.

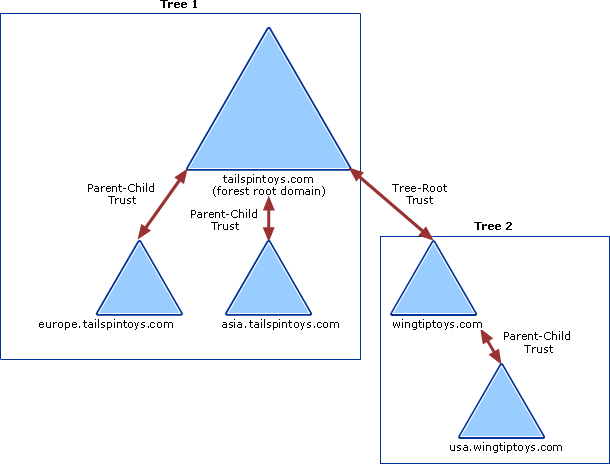

На следующей схеме показаны два отдельных отношения доверия лесов между тремя лесами AD DS в одной организации.

В этом примере конфигурации предоставляется следующий доступ:

- пользователи в лесу 2 могут получать доступ к ресурсам в любом домене леса 1 и леса 3;

- пользователи в лесу 3 могут получать доступ к ресурсам в любом домене леса 2;

- пользователи в лесу 1 могут получать доступ к ресурсам в любом домене леса 2.

Эта конфигурация не позволяет пользователям леса 1 получить доступ к ресурсам в лесу 3 и наоборот. Чтобы разрешить пользователям в лесу 1 и лесу 3 общий доступ к ресурсам, необходимо создать двустороннее транзитивное отношение доверия между этими двумя лесами.

Если между двумя лесами создается одностороннее доверие лесов, члены доверенного леса могут использовать ресурсы, расположенные в доверяющем лесу. Однако доверие действует только в одном направлении.

Например, при создании одностороннего отношения доверия между лесом 1 (доверенный лес) и лесом 2 (доверяющий лес) справедливо следующее:

- члены леса 1 могут получить доступ к ресурсам, расположенным в лесу 2;

- члены леса 2 не могут получить доступ к ресурсам, расположенным в лесу 1, используя то же отношение доверия.

Важно!

Лес ресурсов доменных служб Azure AD поддерживает односторонние отношения доверия лесов с локальной службой Active Directory.

Требования к доверию лесов

Чтобы можно было создать доверие лесов, необходимо убедиться в наличии правильной инфраструктуры службы доменных имен (DNS). Отношения доверия лесов можно создавать только при наличии одной из следующих конфигураций DNS:

Единственный корневой DNS-сервер — это корневой DNS-сервер для обоих пространств имен DNS леса

Корневая зона содержит делегирования для каждого пространства имен DNS, а корневые указания всех DNS-серверов включают корневой DNS-сервер.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используйте серверы условной пересылки для каждого из пространств имен DNS, чтобы маршрутизировать запросы имен к другому пространству имен.

Важно!

Именно эта конфигурация DNS должна использоваться для леса ресурсов доменных служб Azure AD. Размещение пространства имен DNS, отличного от пространства имен DNS леса ресурсов, не является компонентом доменных служб Azure AD

Серверы условной пересылки — это правильная конфигурация.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используют дополнительные зоны DNS, настроенные в каждом из пространств имен DNS, для маршрутизации запросов имен к другому пространству имен.

Чтобы создать отношение доверия лесов, необходимо быть членом группы «Администраторы домена» (в корневом домене леса) или группы «Администраторы предприятия» в Active Directory. Каждому отношению доверия назначается пароль, который должен быть известен администраторам в обоих лесах. Участники группы «Администраторы предприятия» в обоих лесах могут создавать отношения доверия в обоих лесах одновременно. В этом случае для обоих лесов автоматически создается и записывается криптографически случайный пароль.

Лес ресурсов управляемого домена поддерживает до 5 односторонних исходящих отношений доверия с локальными лесами. Исходящее отношение доверия лесов для доменных служб Azure AD создается на портале Azure. Вы не создаете вручную отношение доверия с самим управляемым доменом. Входящее отношение доверия лесов должно быть настроено пользователем с привилегиями, которые ранее были указаны в локальной службе Active Directory.

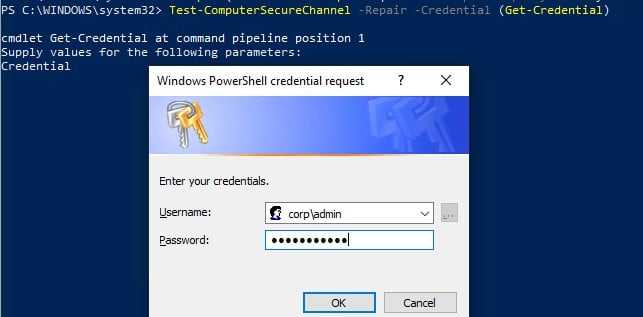

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

| 1 | Test-ComputerSecureChannel–verbose |

![]()

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

| 1 | The Secure channel between the local computer andthe domain winitpro.ru isbroken |

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

| 1 | Test-ComputerSecureChannel–Repair–Credential(Get-Credential) |

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

| 1 | Test-ComputerSecureChannel |

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

| 1 | The Secure channel between the local computer andthe domain winitpro.ru isingood condition |

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

| 1 | Reset-ComputerMachinePassword-Server dc01.corp.winitpro.ru-Credential corp\domain_admin |

dc01.corp.winitpro.ru

| 1 | dc01.corp.winitpro.ru |

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

| 1 | Get-ADComputer–Identity spb-pc22121-Properties PasswordLastSet |

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.

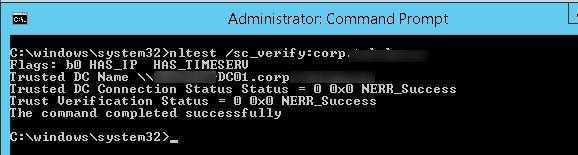

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

| 1 | nltest sc_verifycorp.winitpro.ru |

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

|

1 |

Trusted DC Connection Status Status=0x0NERR_Success Trust Verification Status=0x0NERR_Success |

Вспомогательные службы и средства

Для поддержки отношений доверия и проверки подлинности используются дополнительные функции и средства управления.

Вход в сеть

Служба сетевого входа в систему поддерживает установку защищенного канала с компьютера с ОС Windows к контроллеру домена. Она также используется в следующих процессах, связанных с отношениями доверия:

-

Настройка доверия и управление им. Служба сетевого входа в систему помогает поддерживать пароли отношения доверия в актуальном состоянии, собирает сведения о доверии и проверяет отношения доверия путем взаимодействия с процессом локальной системы безопасности и объектом доверенного домена.

Для отношений доверия лесов сведения о доверии содержат запись о доверии лесов (FTInfo), включающую в себя набор пространств имен, на управление которыми с помощью утверждений претендует доверенный лес, с добавлением поля, которое указывает, доверяет ли доверяющий лес каждому такому утверждению.

-

Проверка подлинности. При ее выполнении учетные данные пользователя предоставляются контроллеру домена по защищенному каналу, а в ответ возвращаются идентификаторы SID домена и права пользователя.

-

Определение расположения контроллера домена. Этот процесс помогает найти контроллеры домена в одном или нескольких доменах или определить их расположение.

-

Сквозная проверка. Учетные данные пользователей в других доменах обрабатываются функцией сетевого входа. Если доверяющему домену необходимо проверить удостоверение пользователя, он передает в доверенный домен учетные данные этого пользователя для проверки с помощью функции сетевого входа в систему.

-

Проверка сертификата атрибутов привилегий (PAC). Когда серверу, использующему протокол Kerberos для проверки подлинности, необходимо проверить сертификат атрибутов привилегий в билете службы, он отправляет этот сертификат по защищенному каналу на контроллер домена для проверки.

Локальная система безопасности

Локальная система безопасности — это защищенная подсистема, которая хранит информацию обо всех аспектах локальной безопасности в системе. В совокупности она называется локальной политикой безопасности. Локальная система безопасности предоставляет различные службы для преобразования имен и идентификаторов.

Подсистема безопасности локальной системы безопасности предоставляет службы для проверки доступа к объектам, проверки прав пользователей и создания сообщений аудита как в режиме ядра, так и в пользовательском режиме. Локальная система безопасности отвечает за проверку допустимости всех билетов сеансов, представленных службами в доверенных или недоверенных доменах.

Средства управления

Для предоставления, создания, удаления или изменения отношений доверия администраторы могут использовать домены Active Directory и отношения доверия, Netdom и Nltest.

- Домены Active Directory и отношения доверия — это консоль управления (MMC), которую можно использовать для администрирования отношений доверия доменов, уровней работы домена и леса, а также суффиксов имени субъекта-пользователя.

- Программы командной строки Netdom и Nltest можно использовать для поиска, просмотра и создания отношений доверия и управления ими. Эти средства напрямую взаимодействуют с Локальной системой безопасности на контроллере домена.

Потоки отношений доверия

Поток передаваемых защищенных данных через отношения доверия определяет эластичность доверия. От того, как вы создаете или настраиваете отношения доверия, зависит, насколько далеко распространяется связь между лесами.

Поток данных, передаваемых через отношения доверия, определяется направлением доверия. Отношения доверия могут быть односторонними или двусторонними, транзитивными или нетранзитивными.

На следующей схеме показано, что по умолчанию все домены в дереве 1 и дереве 2 имеют транзитивные отношения доверия. В результате пользователи в дереве 1 могут получить доступ к ресурсам в доменах дерева 2, а пользователи в дереве 1 могут получить доступ к ресурсам в дереве 2, если в ресурсе назначены соответствующие разрешения.

Односторонние и двусторонние отношения доверия

Отношения доверия обеспечивают доступ к ресурсам в одном или двух направлениях.

Одностороннее доверие — это однонаправленный путь проверки подлинности, который создается между двумя доменами. При одностороннем доверии между доменом А и доменом Б пользователи в домене А могут получить доступ к ресурсам в домене Б. Однако пользователи в домене Б не могут получить доступ к ресурсам в домене А.

В зависимости от типа создаваемого доверия некоторые односторонние отношения доверия могут быть нетранзитивными или транзитивными.

При двустороннем доверии домен А доверяет домену Б, а домен Б доверяет домену А. Такая конфигурация означает, что запросы проверки подлинности могут передаваться между двумя доменами в обоих направлениях. В зависимости от типа создаваемого доверия некоторые двусторонние отношения доверия могут быть нетранзитивными или транзитивными.

Любое доверие домена в лесу AD DS является двусторонним транзитивным доверием. При создании нового дочернего домена между дочерним доменом и родительским доменом автоматически создается двустороннее транзитивное доверие.

Транзитивные и нетранзитивные отношения доверия

Транзитивность определяет, можно ли расширить доверие за пределы двух доменов, для которых оно сформировано.

- Транзитивное доверие можно использовать для расширения отношений доверия на другие домены.

- Нетранзитивное доверие можно использовать для запрета отношений доверия с другими доменами.

При создании нового домена в лесу между новым доменом и его родительским доменом автоматически создается двустороннее транзитивное отношение доверия. Если к новому домену добавляются дочерние домены, путь доверия ведет вверх по иерархии доменов, расширяя начальный путь доверия, который создается между новым доменом и его родительским доменом. Транзитивные отношения доверия движутся вверх по доменному дереву по мере его формирования, создавая транзитивное доверие между всеми доменами доменного дерева.

Запросы проверки подлинности следуют этим путям доверия, поэтому учетные записи из любого домена леса могут проходить проверку подлинности в любом другом домене в лесу. С помощью процесса единого входа учетные записи с соответствующими разрешениями получают доступ к ресурсам любого домена в составе леса.

![Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом [fix]](http://smartshop124.ru/wp-content/uploads/f/0/3/f0368b85c5d181467fb8a39956818191.jpeg)

![Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом [fix] - gadgetshelp,com](http://smartshop124.ru/wp-content/uploads/4/d/3/4d3bea81a1c1d4265c90dd7f502f1325.jpeg)

![Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом [fix]](http://smartshop124.ru/wp-content/uploads/7/e/5/7e50dea08da7d2a447594a9fa186ac34.jpeg)

![Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом [fix]](http://smartshop124.ru/wp-content/uploads/5/0/7/507f09480819537f7394e6ffd02d06c3.jpeg)