Введение

Это может быть полезно для создания VPN-сервера, если вы хотите подключиться к домашней сети, если вы хотите играть в сетевые игры, или если вы хотите защитить свой веб-браузер в общедоступном кафе Wi-Fi. Это некоторые из бесчисленных причин, почему вы должны рассмотреть возможность использования VPN. Windows имеет потенциал для размещения VPN-серверов. Windows делает это, используя протокол туннелирования точка-точка, сокращенно PPTP. Мы покажем вам, как найти его на вашем компьютере и создать сервер VPN. Если вы используете Windows 7, 8 или 10, то вам не нужно беспокоиться, шаги, которые мы покажем вам для настройки VPN-сервера в Windows 10, будут работать для всех из них.

Что такое сервер Windows VPN? Сервер Windows VPN позволит другим устройствам в вашей локальной сети безопасно подключаться через соединение Windows VPN.

Прежде всего, что такое сервер Windows VPN? Сервер Windows VPN будет настроен на главном компьютере в локальной сети (LAN), компьютере, имеющем доступ к Интернету.

Настроив сервер Windows VPN на этом компьютере, другие устройства, подключенные к локальной сети, смогут использовать защищенное и зашифрованное подключение к Интернету без необходимости иметь VPN-подключение и учетную запись.

PPTP

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание

Могут ли VPN-сервисы как-то сопротивляться блокировкам? Есть ли данные, что они сопротивляются?

Здольников. Некоторые платные сервисы, которые закладывают это в стоимость подписки, и у которых есть соответствующие механизмы, могут активно сопротивляться блокировкам: ротировать адреса API и самих VPN-серверов. Это делает ExpressVPN и отчасти NordVPN в Китае, это делают некоторые сервисы в ОАЭ, Индии и других регионах. Наш Red Shield VPN будет сопротивляться блокировкам точно так же, как и в предыдущие две попытки нас заблокировать (плюс последует еще одно дело в ЕСПЧ против российского государства). Возможно, таких сервисов будет еще 1-2.

Кулин. Да, конечно.

Климарев. С кем я общаюсь, по крайней мере, почти все в голос говорят, что будут , и Nord VPN, и Tunnel Bear будет. У них бизнес-модель такая, они же деньги зарабатывают именно с того, что они обходят блокировки.

Настройка клиента

На сервере

На сервере генерируем сертификат для клиента. Для этого сначала чистим файл index.txt в папке C:\Program Files\OpenVPN\easy-rsa\keys.

Затем запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Далее наши действия зависят от версии RSA.

а) Создание сертификатов с RSA 3

Запускаем команду:

EasyRSA-Start.bat

Мы окажемся в среде EasyRSA Shell.

Создаем клиентский сертификат:

./easyrsa gen-req client1 nopass

./easyrsa sign-req client client1

Мы должны увидеть запрос на подтверждение намерения выпустить сертификат — вводим yes:

Confirm request details: yes

* в данном примере будет создан сертификат для client1.

После вводим пароль, который указывали при создании корневого сертификата.

Теперь из папки pki копируем файлы:

- issued/client1.crt

- private/client1.key

- ca.crt

- dh.pem

- ta.key

… и переносим их на клиентский компьютер.

б) Создание сертификатов с RSA 2

Запускаем vars.bat:

vars.bat

И генерируем сертификат первого пользователя:

build-key.bat client1

* на все запросы наживаем Enter, кроме Common Name — в данном поле вводим имя клиента (в нашем случае, просто client1). В конце подтверждаем введенную информацию — y.

** На каждого клиента нужно сгенерировать свой сертификат, в противном случае, им будет присваиваться один и тот же IP-адрес, что будет приводить к конфликту.

Получиться, что-то на подобие:

По умолчанию, для Common Name будет подставляться значение из vars.bat — но с ним сертификат не будет создаваться. Необходимо при создании каждого ключа подставлять значение, равное имени сертификата. Например, как выше — подставлено client1.

Теперь из папки keys копируем файлы:

- client1.crt

- client1.key

- ca.crt

- dh.pem

… и переносим их на клиентский компьютер.

На клиенте

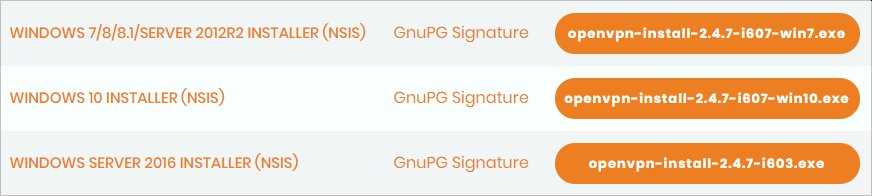

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для Windows:

* по сути, это тот же файл, который скачивался для сервера.

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:\Program Files\OpenVPN\config. И копируем в нее сертификаты, которые перенесли с сервера.

Теперь открываем блокнот от имени администратора и вставляем следующие строки:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

compress

ncp-disable

fast-io

cipher AES-256-CBC

ca ca.crt

cert client1.crt

key client1.key

dh dh.pem

float

keepalive 10 120

persist-key

persist-tun

verb 0

* где 192.168.0.15 443 — IP-адрес OpenVPN-сервера и порт, на котором он принимает запросы. Для боевой среды это будет внешний адрес.

Сохраняем файл с именем config.ovpn в папке C:\Program Files\OpenVPN\config.

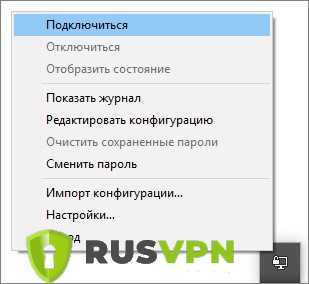

Запускаем с рабочего стола программу «OpenVPN GUI» от имени администратора (это важно). Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Произойдет подключение и значок поменяет цвет с серого/желтого на зеленый.

Команды для управления туннелем

ping < seconds > — указывает отсылать ping на удаленный конец тунеля после указанных n-секунд, если по туннелю не передавался никакой трафик. Пример:

ping 10ping-restart < seconds > — если за указанное время не было получено ни одного пакета с удаленной стороны, то перезапускать туннель. Пример:

ping-restart 60 — если в течении 60 секунд не было получено ни одного пакета, то туннель будет перезапущен.ping-timer-rem — позволяет перезапускать туннель, только когда указан удаленный адрес.persist-tun — данная опция оставляет без изменения устройства tun/tap при перезапуске OpenVPN.persist-key — указывает не перечитавать файлы ключей при перезапуске туннеля.resolv-retry < seconds > — устанавливает время в секундах для запроса об удаленном имени хоста. Актуально только если используется DNS-имя удаленного хоста. Пример:

resolv-retry 86400inactive < seconds > — после n-секунд неактивности устройство TUN/TAP автоматически отключется. Пример:

inactive 120ping-exit < seconds > — если за указанные n-секунд не было получено ни одного пакета, то отключать OpenVPN. Пример:

ping-exit 120keepalive < seconds > < seconds > — является совмещением сразу двух команд — ping и ping-restart. Использует сразу два параметра в секундах, перечисленных через пробел. Пример:

keepalive 10 180

Означает следующее: каждые 10 секунд посылать ping на удаленный хост, и, если за 180 секунд не было получено ни одного пакета — то перезапускать туннель.persist-local-ip < IP > — оставлять неизменными локальный IP адрес и номер порт, если туннель был перезапущен.persist-remote-ip < IP > — оставлять неизменными удаленный IP адрес и номер порт, если туннель был перезапущен.

persist-remote-ip 192.168.50.1

SSTP

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

Аутентификация пользователей

Позволяет требовать от пользователя ввод логина и пароля при каждом подключении. Также идентификация каждого пользователя необходима для уникальной идентификации каждого из них и выдачи разных IP-адресов.

Настройка на сервере

Открываем конфигурационный файл openvpn:

vi /etc/openvpn/server.conf

И добавляем следующие строчки:

plugin /usr/lib/openvpn/plugins/openvpn-plugin-auth-pam.so login

tmp-dir /etc/openvpn/tmp

* где:

- plugin — путь до библиотеки проверки введенных логина и пароля. Как путь, так и название файла openvpn-plugin-auth-pam.so могут отличаться. Это зависит от версии Linux и OpenVPN. Чтобы найти путь до нужного файла, можно воспользоваться командой find / -name «openvpn-*auth-pam*.so» -print.

- tmp-dir — указание пути до директории хранения временных файлов. Если не указать, то будет использоваться /tmp, однако, на практике это может привести к ошибке Could not create temporary file ‘/tmp/openvpn_<набор символов>.tmp’: No such file or directory (errno=2).

Создаем каталог для временных файлов и задаем на него права:

mkdir /etc/openvpn/tmp

chmod 777 /etc/openvpn/tmp

Перезапускаем сервер:

systemctl restart openvpn@server

Создаем учетную запись для авторизации:

useradd vpn1 -s /sbin/nologin

passwd vpn1

В конфигурационный файл клиента добавляем:

auth-user-pass

Можно пробовать подключаться.

Вход без ввода пароля

Если необходимо настроить авторизацию, но автоматизировать вход клиента, открываем конфигурационный файл последнего и строку для авторизации меняем на:

auth-user-pass auth.txt

* где auth.txt — файл, в котором мы будем хранить логин и пароль.

Создаем текстовый файл auth.txt в той же папке, где находится файл конфигурации со следующим содержимым:

username

password

* где username — логин пользователя, а password — пароль.

Переподключаем клиента.

Описанный метод аутентификации является базовым и требует наличие обычной системной учетной записи. Если необходима более сложная авторизация на базе LDAP, можно воспользоваться инструкцией

настройка OpenVPN сервера с аутентификацией через LDAP (написана на базе Linux Ubuntu).

Почему стоит выбирать OpenVPN в 2020 году

Есть много причин, почему вы должны выбрать OpenVPN в качестве официальной платформы, чтобы сохранить ваш IP скрытым. Одной из наиболее важных особенностей является то, что это программный стандарт, а не VPN-провайдер.

Что это значит? Очень просто, OpenVPN – это инструмент, который использует открытый исходный код, позволяющий его пользователям подключаться к любой VPN. Это одна из причин, по которой она довольно высоко оценивается в обзорах и мнениях.

Многие считают OpenVPN одним из самых безопасных VPN-стандартов на рынке. Несмотря на то, что у него есть несколько протоколов, которым необходимо следовать, чтобы иметь полный доступ к своим службам, другой такой платформы, как эта, нет.

Многие VPN, считающиеся качественными или премиум-классами, имеют доступ к OpenVPN, просто скачав приложение. Хотя это может быть использовано для подключения к любому VPN провайдеру, полностью устанавливать его не обязательно.

Одним из больших преимуществ OpenVPN является то, что провайдеры, которые подключаются или используют его программное обеспечение, могут быть настроены вручную на любом устройстве, будь то мобильный или компьютер.

Методы обхода цензуры

Люди недовольны цензурой. Находятся те, кто обходит блокировки невзирая на закон, потому что не готовы мириться с произволом и хотят пользоваться тем же интернетом, которым пользуется весь мир. И такие средства существуют.

VPN

Наверное, самый очевидный вариант. Виртуальные частные сети – простейший способ обойти базовую интернет-цензуру. Например, зайти на любый торрент-трекер, который заблокировали или почитать новости мира без цензуры с сайтов, считающихся «опасными» в обществе.

Правда, государства начинают постепенно блокировать VPN-сервисы. Иногда даже нужен VPN, чтобы установить и настроить другой VPN. Но от базовых ограничений такой метод обхода спасает. Вопрос лишь в том, как долго это будет работать.

Независимые поисковые машины и свободные медиа

Если цензурой занимается поисковик, а не правительство страны, то можно просто перейти на независимую поисковую систему интернета без цензуры. Таких мало, но они есть. К примеру, notEvil, ищущий по закрытым сетям, или анонимный StartPage. Есть и социальные сети для тех, кто якобы ценит свободу слова (в духе Parler). Их называют рассадниками фашистов за весьма радикальные высказывания, но свобода слова там действительно есть в самом что ни на есть буквальном смысле.

Свободное ПО

Если роль цензора на себя берет производитель ПО, например, Apple не пускает программу в App Store или Microsoft блокирует работу приложения в Windows, то всегда есть альтернативные ОС. Android и Linux в чистом виде никем не управляются. Можно собрать свой дистрибутив и не думать о том, что кто-то из корпораций отберет право на использование программы или посещение любимых сайтов.

Сеть Tor

Глубинный интернет и браузер Tor часто спасают тех, кому не нравится цензура в сети. Это запутанные структуры шлюзов, переадресаций, методов шифрования и т.п. В комбинации они дают мощный инструмент для анонимного выхода в сеть. Правда, в Китае большую часть узлов Tor спешно блокируют. Так что метод хоть и хороший, но не универсальный.

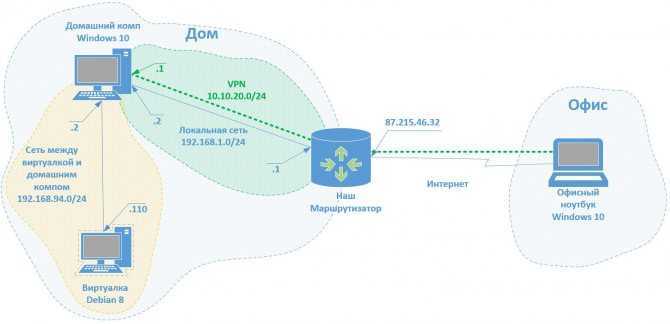

Схема сети для первого VPN-примера

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к домашнему компьютеру и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare. На виртуальном компе мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к серверу. В качестве VPN подсети я выбрал 10.10.20.0 с префиксом /24 (маска 255.255.255.0):

Теперь давайте приступим к настройке.

Делитесь с родными и друзьями

Чисто технически, вы можете создать множество профилей, как для разных устройств, так и для разных людей. Вдвоем цена для каждого уже будет $2.5, впятером — $1.

Важно, что по каждому профилю может быть только одно одновременное подключение. Так что, как минимум, нужно создавать отдельные профили для разных устройств

UPD

1 мая 2018 начали появляться комментарии, что некоторые российские провайдеры блокируют Digital Ocean. Есть отличная альтернатива — Linode (сравнение).

- Регистрируемся на главной странице.

- После ввода e-mail, логина и пароля (нужно придумать), придет письмо со ссылкой для подтверждения, переходим по ней

- Откроется расширенная форма регистрации, нужно ввести фамилию, имя, адрес, промо код и данные карты

- промокод на $10 или $20 легко ищется в google, 01.05.2018 работал на $20

- карта подойдет любая, нет особых требований как у DigitalOcean

- в самом низу выбираем первоначальное пополнение, минимум $5

- После оправки формы, сразу попадаем на страницу создания сервера, в самом низу выбираем Linode 1024 (стоит те же $5 в месяц), ниже выбираем локацию, для Европейской части России ближе всего Frankfurt, DE

- После создания сервера, выбираем его из списка и нажимаем Deploy an Image

- выбираем дистрибутив, например Fedora 27 или Debian 9

- придумываем, запоминаем и вводим пароль сервера

- жмем Deploy

- Нажимаем кнопку Boot чтобы запустить сервер

- Переключаемся на вкладку Remote Access копируем самый первый Public IP, например

- Запускаем SSHeller, нажимаем Add

- придумываем и вводим Name

- в Host вставляем скопированный IP

- в User вводим

- в Password вводим пароль, придуманный на шаге 5

- Сервер грузится не мгновенно, если быстро ввели параметры доступа к серверу, то придется подождать секунд 30

Дальше все по основной инструкции.

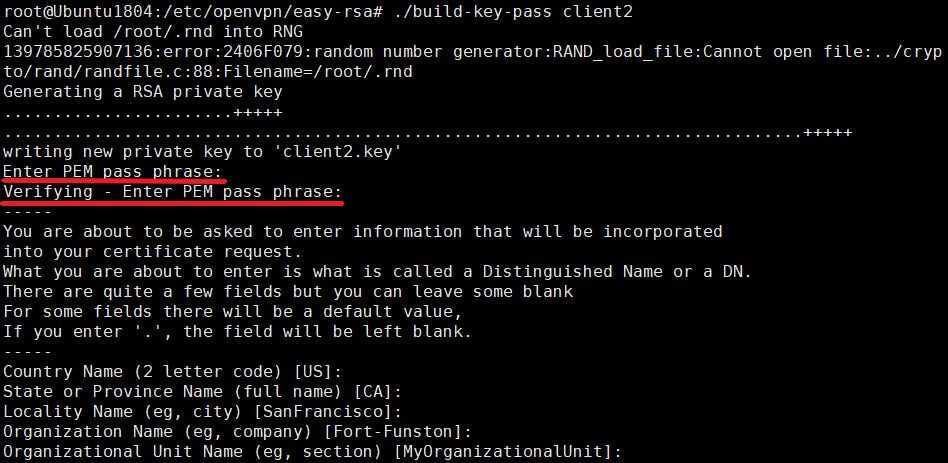

Генерация клиентских ключей.

Аналогично генерации серверных ключей создаются и клиентские:

Следует обратить внимание, что созданный client1.key не имеет парольной или криптографической защиты. Это может привести к тому, что любой пользователь завладевший файлом может попробовать подключиться к серверу

Если такая угроза существует, лучше генерировать ключи другим скриптом:

Скрипт запросит пароль ную фразу в самом начале. Далее процесс ничем не отличается от генерации ключей сервера и простого клиента.

Скриншот 6. Создание ключа клиента

Следует помнить, что имена ключей должны быть уникальными. Один пользователь — один ключ с уникальным именем.

Бывает так, что в процессе работы сервера, по прошествии некоторого времени, необходимо создать еще один или несколько сертификатов. Для этого потребуется повторно инициализировать скрипт vars и только потом запустить процесс генерации ключа:

Контроль vs устойчивость

Почему же консолидация многих операторов хороша для контролируемости, но плоха для отказоустойчивости? Если в регионе работают всего два оператора, такую структуру нельзя назвать близкой по построению к интернету, поскольку Глобальная сеть всегда состоит из большого числа независимых операторов.

Хороший (и печальный) пример здесь — США. В Штатах есть два крупных оператора связи: CenturyLink и Comcast. Из года в год они соревнуются в том, кто из них первый, что не может не сказываться на национальной устойчивости. Так, в 2018 году в течение всего лишь семь месяцев последовательно произошло два крупных инцидента: вначале крупный отказ на сети Comcast, который на несколько часов оставил без интернета существенную долю населения. А в декабре того же года еще более тяжелым образом , в результате чего 17 штатов США остались не только без интернета, но даже без возможности связи со службами экстренной помощи, на целых 37 часов.

Индустрия 4.0

Самые громкие хакерские атаки и утечки данных первой половины 2020 года

Легко можно представить ситуацию, когда сети этих двух ключевых операторов «падают» одновременно. Более того, отказ даже одного оператора может вызвать серьезные проблемы у другого ввиду перераспределения трафика.

Этот практический пример наглядным образом иллюстрирует мысль, что консолидация интернета или его национальных сегментов в считанных «мощных руках» ведет к потере его устойчивости, надежности и способности переживать экстренные инциденты.

Это лишь одна из целого ряда проблем, с которыми связано регулирование интернета и национальных сегментов. Свою лепту здесь вносят и крупные корпорации (Apple, Facebook, Google и пр.), которые, конечно, пытаются избежать любого госрегулирования, которое влечет за собой огромные затраты и снижение выручки. Поэтому со своей стороны они вносят вклад в то, чтобы сделать интернет менее контролируемым со стороны операторов и регуляторов.

Регулированию национальных сегментов дополнительно пытаются препятствовать также спутниковые системы, которые, в частности, создают Google и Илон Маск. Так, SpaceX планирует предоставить коммерческие услуги доступа в интернет в северной части США и в Канаде уже в 2020 году, а к 2021 году — распространить их по всему миру. Однако по состоянию на сегодняшний день такой интернет чрезвычайно дорог в эксплуатации. И, кроме того, приемник для спутникового интернета является громоздким и не слишком портативным. Эти проблемы нуждаются в решении, прежде чем можно будет обоснованно говорить о том, что развитие спутникового интернета всерьез поставит жирную точку на попытках разных государств регулировать свободную Сеть.

Подписывайтесь на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

Тест производительности OpenVPN

Условия теста:

- VPN-сервер на ВМ Virtualbox (1 ядро i5-4670)

- Сеть гигабит (без шифрования последовательная скорость передачи 120 МБ/с). Скорость буду указывать в мегабайтах, НЕ в мегабитах!

- Форвардинг на хоста

- Клиент Windows 7, OpenVPN 2.3 64, FX-6300

Результаты:

- Скорость всегда упиралась в ВМ, где процессор бы полностью занят. ЦП клиента был загружен не более 10% — 40% на 1/6 ядер.

- С конфигом выше — 14 МБ/с

- Отключаем сжатие ;comp-lzo — прибавка не более 1 МБ/с — до 15 МБ/с

- Отключаем аутентификацию auth none +2 МБ/с — до 17 МБ/с

- Отключаем шифрование cipher none +2 МБ/с — до 19 МБ/с

- Сжатие comp-lzo сжимает хорошо сжимаемые файлы в 2 раза хуже, чем zlib, зато почти не влияет не загрузку ЦП (в десятки раз быстрее). Проверял на копировании установленного в Windows Libreoffice 5. Сжатие в zip с помощью архиватора 7z дало результат около 35%, сжатие comp-lzo по статистике сетевого интерфейса — около 70%.

Максимальный прирост при отключении сжатия, шифрования и аутентификации составил около 35%. Не думаю, что это стоит того, чтобы отключать механизмы защиты, но ситуации бывают разные.

Может кому-то как мне будет интересно влияние опций на производительность и не придется тратить время на проведение замеров, хотя я бы с удовольствием ознакомился с результами других людей. Изначально тестил для себя, поэтому точных замеров не проводил, потом решил поделиться результатами.

Безопасность OpenVPN

Считается, что OpenVPN — один из самых безопасных протоколов VPN, который вы используете сегодня. Это также причина, почему VPN с высоким рейтингом полагаются на OpenVPN для защиты и шифрования данных вашего веб-соединения. В сочетании с 256-битным шифрованием практически никто не возможно расшифровать ваши файлы.

Важным аспектом — является его природа с открытым исходным кодом. Это означает, что разработчики и исследователи кибербезопасности могут свободно тестировать этот протокол VPN, а затем внедрять всевозможные улучшения. Как только возникает новая угроза, ПО с открытым исходным кодом является наиболее эффективным. И если вам этого недостаточно, знайте, что OpenVPN прошел строгий аудит безопасности в 2017 году, и вскоре после этого исправлены всевозможные ошибки.

Запуск

Для проверки настроек можно использовать две версии запуска:

- ручную;

- автоматическую.

Второй вариант рекомендуется использовать для повседневного применения.

Если вы запускаете вручную технологию на Windows, выполните следующие действия:

- запустить OpenVPN GUI от имени администратора;

- в правом углу снизу появляется иконка;

нажать ее и выбрать опцию подключения.

Для Linux порядок действий следующий:

- перейти в каталог с конфигурационным файлом cd /etc/openvpn;

- ввести команду openvpn —config /etc/openvpn/client.conf или systemctl start openvpn и service openvpn start;

Если вы запускаете автоматически технологию на Windows, выполните следующие действия:

- открыть службу и найти OpenVPNService;

- перевести в режим автозапуска.

Для Linux порядок действий следующий:

- разрешить автозапуск через команду systemctl enable openvpn;

- для старых версий CentOS / Red Hat / Fedora актуальна команда chkconfig openvpn on;

- для Ubuntu / Debian – update-rc.d openvpn defaults.

Подытожим — Что же такое OpenVPN?

Generally, you should choose a VPN provider that provides access to OpenVPN connections, but which also offers access to other VPN protocols.

OpenVPN — это и VPN-протокол с открытым исходным кодом, и VPN-программа, которая позволяет пользователям безопасно подключаться к интернету. Большинство VPN-Провайдеров предоставляют этот протокол, потому что он очень безопасен (использует библиотеку OpenSSL и 256-битное шифрование). При этом он отлично работает на множестве платформ. OpenVPN считается лучшим среди VPN-протоколов, и только SoftEther способен конкурировать с ним.

Как правило, мы рекомендуем выбирать поставщика VPN-услуг, который предлагает подключение через OpenVPN. Однако желательно, чтобы в его ассортименте были и другие VPN-протоколы на выбор.

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

Что подразумевается под цензурой в интернете?

Интернет-цензура обозначает явление, при котором кто-либо (обычно органы власти или крупные корпорации) ограничивает или запрещает просмотр определенной информации в интернете.

Проще говоря, если какой-то сайт в интернете не нравится правительству (провайдеру, социальной сети), то этот сайт попадает в список запрещенных, и жители страны на него попасть уже не смогут.

Интернет-цензура – это попытка сделать свободное и никому не подчиняющееся пространство в сети более податливым, управляемым и похожим на реальный мир с точки зрения следования законам.

Какой бывает цензура в сети?

Интернет-цензура – не новое явление. По всему миру сайты начали с завидной регулярностью блокировать еще в начале нулевых. Каждое государство выставляло свои правила игры и имело доступ к несколько видоизмененному интернету. А где-то его вообще не было.

Форматы блокировок тоже варьируются. Как с точки зрения используемых технологий, так и с точки зрения влияния на пользовательский опыт. А также с точки зрения возможности обойти интернет-цензуру, практикуемую государственными органами или IT-компаниями.

Блокировка IP-адресов

Государства создают расстрельные списки сайтов и заносят туда все неугодные URL. При попытке их посетить пользователь увидит ошибку. Формат ошибки зависит от провайдера связи и метода блокировки. Он может выглядеть как сбой в работе браузера, так и заглушка с оповещением о том, на основании какого закона был заблокирован доступ к выбранному ресурсу.

Фильтрация контента по ключевым словам

Это тот же метод блокировки сайтов, но более продвинутый. Вместо IP-адресов провайдеры связи используют ключевые слова. Запросы в духе «протесты» блокируются. И все сайты, содержащие эти слова, тоже.

Если какое-то дико авторитарное правительство задастся целью избавиться от политических оппонентов средствами интернета, то ему не составит труда «отфильтровать» все ресурсы, где есть упоминание запрещенного термина или личности.

На практике это работает в практически автоматическом режиме, поэтому провайдер может с минимальными усилиями вычистить весь интернет от «незаконных» ресурсов.

Занижение скорости

Еще один метод цензуры – замедление скорости работы сайтов, нарушающих законодательство страны.

Тут у нас есть недавний пример, на котором проще всего объяснить методику. Недавно Роскомнадзор пытался ограничить скорость работы Твиттера на территории России. Все из-за нежелания администрации Твиттера удалить из соцсети материалы, якобы нарушающие закон РФ.

Сайт был доступен, но работал очень медленно, из-за чего его посещаемость снизилась.

Штрафы и тюремные сроки

Пожалуй, наиболее эффективный метод блокировки. Угроза внушительного срока заставляет многих представителей СМИ сто раз подумать перед тем, как публиковать что-то в сети.

И касается это не только СМИ. Обычные пользователи от такого тюремного фильтра страдают не меньше. Неугодная для власти публикация в сети уже не раз становилась причиной длительного тюремного заключения или больших штрафов. Поводом становятся статьи за пропаганду наркотиков, оскорбление чувств верующих, распространение порнографии или неуважительное отношение к власти. Надо ли уточнять, что зачастую такие обвинения притянуты за уши и больше напоминают «показательные порки».

Делай три — заходим в интерфейс управления

На самом деле необязательный шаг, но для понимания нюансов.

Интерфейс управления доступен на https://<IP-адрес>. К сожалению, он использует самоподписанный сертификат, поэтому через свежие версии Chrome, например, достучаться будет нелегко — в хроме постоянно выпиливаются обходные пути для подключения к небезопасным сайтам и сейчас, кроме варианта через экспорт в файл и импорт в хранилище, я и не знаю способа открыть такой сайт в хроме. Но мне гораздо проще для подключения использовать браузер с меньшим уровнем паранойи, в частности — Safari, который хоть и ругается, но открыть сайт позволяет.

Логин и пароль для админки — те, которые вы ввели в настройках на шаге №2. На том конце — классический веб-интерфейс OpenVPN Access Server, так что в рамках непревращения статьи в «100500я статья про OpenVPN в интернете» описывать какие-то настройки здесь я не буду, тем более, что работать будет и с настройками по умолчанию.

Цензура со стороны корпораций

Не только страны берут интернет под контроль. Крупные корпорации тоже любят управлять информацией и делают это с незавидной регулярностью. Последний громкий случай был с социальной сетью Parler. Ее буквально удалили из интернета и из всех магазинов приложений. Ее серверы заблокировали за то, что там общалось слишком большое количество активистов, выступающих за Трампа. Меньше чем за день целый ресурс «пропал», потому что не соответствовал политическим взглядам крупных западных компаний (и за призывы свергнуть власть тоже, естественно).

Но недавно Parler вернули. После того как соцсеть ввела систему модерирования контента, то есть ту самую цензуру.