Введение в основные понятия Active Directory

Введение в основные понятия Active Directory-01

Служба Active Directory-Расширяемая и масштабируемая служба каталогов Active Directory ( Активный каталог) позволяет эффективно управлять сетевыми ресурсами.Active Directory — это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных. Компьютер, на котором работает Active Directory, называется контроллером домена. С Active Directory связаны практически все административные задачи. Технология Active Directory основана на стандартных Интернет — протоколах и помогает четко определять структуру сети, более детально как развернуть с нуля домен Active Directory читайте тут..

Установка Distributed File System (DFS) в Windows Server 2008

Аббревиатура DFS расшифровывается как Distributed File System (распределенная файловая система), данная служба реализовывает достаточно важные функции для крупных организаций, распределенных территориально и состоящих из нескольких сетей WAN или сайтов, предоставляя услуги простого хранения, репликации и поиска файлов по всей сети предприятия.

Первое преимущество службы DFS — предоставление единого сетевого пространства имен (Namespace), которое все пользователи сети могут использовать для доступа к общим файлам и папкам, в не зависимости от своего местонахождения.

Вторая важная функция DFS – возможность настройки службы репликации, которая осуществляет синхронизацию папок и файлов по всей организации, предоставляя пользователям доступ к последним и актуальным версиям файлов.

Давайте подробнее рассмотрим эти две функции DFS.

DFS NameSpace – каждое пространство имен (namespace) представляет собой сетевую папку с подпапками внутри нее. Главное преимущество использования такого пространства имен заключается в том, что пользователи могут обращаться к своим общим папкам и файлам через корень пространства имен, не задумываясь, на каком сервер в действительности они хранятся. Т.е. namespace это своеобразная логическая структура, упрощающая доступом к файлам.

DFS Replication – служба репликации DFS позволяет иметь множество синхронизованных копий одного и того же файла или папки. Репликация позволяет внутри каждой подсети или сайта организации иметь копию файлов, например, центрального офиса. Т.е. когда пользователи обращаются к некой общей папке, они попадают не на сам сервер центрального офиса, а на ближайшую реплику DFS, тем самым существенно уменьшая загрузку слабого меж-сайтового канала передачи. И в том случае, если пользователь вносит изменения в любой из файлов, изменения реплицируются по всему пространству DFS, в результате все пользователи сети получают доступ к актуальной и свежей копии файла.

В Windows Server 2008 служба Distributed File System получила ряд усовершенствований, и стала более стабильной, были решены многие проблемы, наблюдающиеся в ранних версиях службы DFS.

Для того, чтобы воспользоваться всеми преимуществами новой DFS на Windows Server 2008, необходимо соблюсти ряд требований: все сервера участники DFS должны быть не ниже Windows Server 2008, и уровень домена AD должен быть не ниже Windows 2008.

В DFS появились следующие изменения:

Access-based Enumeration – пользователям разрешено видеть только те файлы и папки, которые разрешено. По умолчанию данная функция отключена, чтобы включить ее, нужно набрать следующую команду: dfsutil property abde enable \‹namespace_root›

Улучшенные инструменты командной строки – в Windows Server 2008 DFS NameSpaces появилась новая версия утилиты dfsUtil, кроме того, для диагностики и поиска неисправностей в службах DFS можно воспользоваться командой dfsdiag.

Поиск внутри пространства имен DFS– в Windows Server 2008 появилась возможность поиска внутри всего пространство имен DFS по всем файлам и папкам.

Улучшения в службе репликации Replication

Улучшение производительности– значительно улучшена репликация больших и маленьких файлов, синхронизация теперь выполняется быстрее, а нагрузка на сеть меньше.

Улучшена служба обработки неожиданных перезагрузок серверов – в ранних версиях DFS, при неожиданной перезагрузке сервера часто возникало повреждение базы NameSpace или нарушение процесса репликации. В результате запускался длительный процесс ребилда базы и репликации, вызывающий большую нагрузку на сервера и сеть. DFS в Windows Server 2008 выполняется лишь частичный ребилд базы данных в случаях перезагрузки сервера, в результате процесс восстановления выполняется заметно быстрее.

Принудительная репликация– администратор теперь может вручную запустить процесс немедленной репликации, игнорируя настроенное расписание.

Поддержка Read Only Domain Controllers (RODC) – любые изменения на контроллере домена RODC могут быть отменены службой репликации DFS Replication.

Репликация SYSVOL– в Windows Server 2008 репликация Active Directory посредством FRS (File Replication Service) заменена на репликацию DFS.

Отчеты– теперь можно создавать диагностические отчеты о работе DFS

Шаг 1. Подготовка CNO в AD DS

Перед началом работы убедитесь, что знаете следующее:

- Имя, которое требуется назначить кластеру

- Имя учетной записи пользователя или группы, которой необходимо предоставить права на создание кластера.

Мы рекомендуем создать подразделение для кластерных объектов. Если подразделение, которое вы хотите использовать, уже существует, для завершения этого шага требуется членство в группе Операторы учета. Если подразделение для кластерных объектов необходимо создать, для завершения этого шага требуется членство в группе Администраторы домена или аналогичной группе.

Примечание

Если вы создали CNO в контейнере компьютеров по умолчанию, а не в подразделении, вам не нужно выполнять шаг 3 этого раздела. В этом сценарии администратор кластера может создать до 10 VCO без какой-либо дополнительной настройки.

Предварительная настройка CNO в AD DS

-

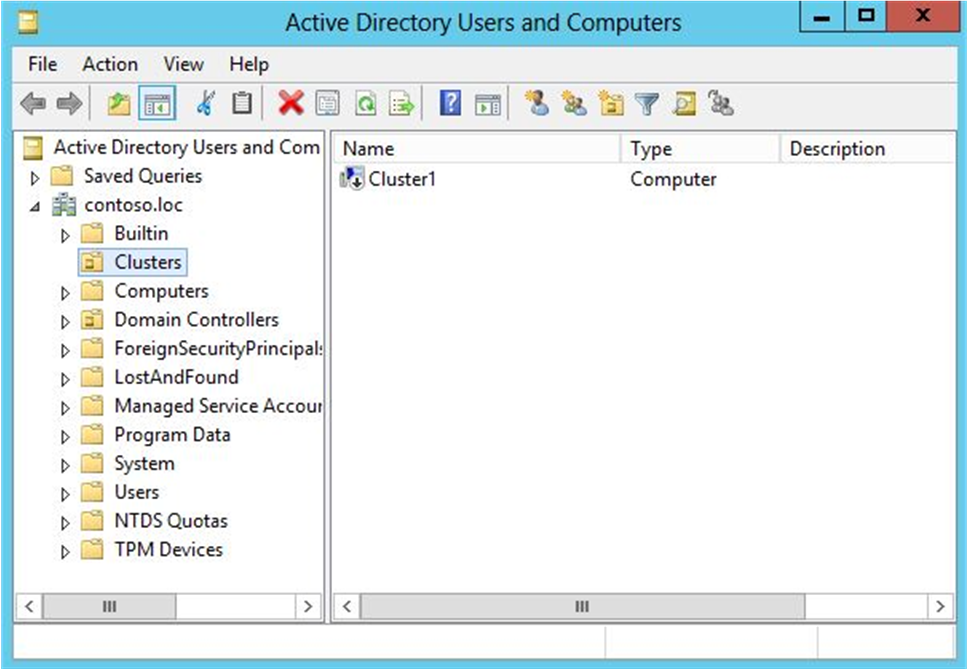

На компьютере с установленными средствами AD DS из средств удаленного администрирования сервера или на контроллере домена откройте Пользователи и компьютеры Active Directory. Для этого на сервере запустите диспетчер сервера, а затем в меню Сервис выберите Active Directory пользователи и компьютеры.

-

Чтобы создать подразделение для объектов компьютеров кластера, щелкните правой кнопкой мыши имя домена или существующее подразделение, наведите указатель на пункт создать и выберите подразделение. В поле имя введите имя подразделения и нажмите кнопку ОК.

-

В дереве консоли щелкните правой кнопкой мыши подразделение, в котором нужно создать CNO, наведите указатель на пункт создать и выберите пункт компьютер.

-

В поле имя компьютера введите имя, которое будет использоваться для отказоустойчивого кластера, а затем нажмите кнопку ОК.

Примечание

Это имя кластера, которое пользователь, создающий кластер, укажет в мастере создания кластеров на странице Точка доступа для администрирования кластера или укажет как значение параметра –Name для командлета New-Cluster Windows PowerShell.

-

Рекомендуется щелкнуть только что созданную учетную запись компьютера правой кнопкой мыши, выбрать пункт Свойства и выбрать вкладку объект . На вкладке объект установите флажок защитить объект от случайного удаления и нажмите кнопку ОК.

-

Щелкните правой кнопкой мыши только что созданную учетную запись компьютера, а затем выберите Отключить учетную запись. Выберите Да для подтверждения, а затем нажмите кнопку ОК.

Примечание

Учетную запись необходимо отключить, чтобы во время создания кластера соответствующий процесс подтвердил, что учетная запись не используется в данный момент существующим компьютером или кластером в домене.

Рис. 1. Отключенные CNO в подразделении «пример кластеров»

Установка и Настройка службы DNS-сервера

если контроллер домена, восстановленный из резервной копии, выполняется Windows сервере 2003, можно установить DNS-сервер без подключения контроллера домена к любой сети.

Установка и Настройка службы DNS-сервера

-

откройте мастер Windows компонентов. Чтобы открыть мастер, сделайте следующее:

- Щелкните Пуск, нажмите Панель управления, а затем Установка и удаление программ.

- щелкните добавить или удалить Windows компоненты.

-

В окне компоненты установите флажок Сетевые службы и нажмите кнопку сведения.

-

В области «Сетевые службы» установите флажок Служба доменных имен (DNS) , нажмите кнопку ОК, а затем нажмите кнопку Далее.

-

При появлении запроса в поле Copy files from (копирование файлов из) введите полный путь к файлам распространения и нажмите кнопку ОК.

После установки выполните следующие действия, чтобы настроить DNS-сервер.

-

Нажмите кнопку Пуск, укажите пункт все программы, затем Администрирование и щелкните DNS.

-

Создайте зоны DNS для тех же доменных имен DNS, которые были размещены на DNS-серверах до критического сбоя. Дополнительные сведения см. в разделе Добавление зоны прямого просмотра ( https://go.microsoft.com/fwlink/?LinkId=74574 ).

-

Настройте данные DNS в том виде, в котором они существовали до критического сбоя. Пример:

- Настройте зоны DNS, которые будут храниться в AD DS. Дополнительные сведения см. в разделе Изменение типа зоны ( https://go.microsoft.com/fwlink/?LinkId=74579 ).

- Настройте зону DNS, которая является полномочным для записей ресурсов локатора контроллеров доменов (локатора контроллера домена), чтобы разрешить безопасное динамическое обновление. Дополнительные сведения см. в разделе разрешение только безопасных динамических обновлений ( https://go.microsoft.com/fwlink/?LinkId=74580 ).

-

Убедитесь, что родительская зона DNS содержит записи ресурсов делегирования (записи ресурсов сервера имен (NS) и узлов (A)) для дочерней зоны, размещенной на этом DNS-сервере. Дополнительные сведения см. в разделе Создание делегирования зоны ( https://go.microsoft.com/fwlink/?LinkId=74562 ).

-

После настройки DNS в командной строке введите следующую команду и нажмите клавишу ВВОД:

net stop netlogon

-

Введите следующую команду и нажмите клавишу ВВОД.

net start netlogon

Примечание

Команда Net Logon регистрирует записи ресурсов локатора контроллеров домена в DNS для этого контроллера домена. Если служба DNS-сервера устанавливается на сервере в дочернем домене, этот контроллер не сможет немедленно зарегистрировать свои записи. Это связано с тем, что в настоящее время он изолирован как часть процесса восстановления, а его основной DNS-сервер — корневой DNS-сервер леса. Настройте этот компьютер с тем же IP-адресом, который использовался до аварии, чтобы избежать сбоев поиска в службе контроллера домена.

Типы утверждений

AD FS в Windows Server 2012 R2 предоставляет сведения о контексте запроса, используя следующие типы утверждений:

X-MS-Forwarded-Client-IP

Тип утверждения:

это утверждение AD FS представляет собой «лучшую попытку» при поиске IP-адреса пользователя (например, Outlook клиента), выполняющего запрос. Это утверждение может содержать несколько IP-адресов, включая адрес каждого прокси-сервера, который перенаправлял запрос. Это утверждение заполняется по протоколу HTTP. Значение утверждения может быть одним из следующих:

Один IP-адрес — IP-адрес клиента, подключенного непосредственно к Exchange Online

Примечание

IP-адрес клиента в корпоративной сети будет отображаться как IP-адрес внешнего интерфейса исходящего прокси-сервера или шлюза Организации.

-

Один или несколько IP-адресов

-

если Exchange Online не может определить IP-адрес подключающегося клиента, он установит значение на основе значения заголовка x-forwardd-for, нестандартного заголовка, который может быть включен в HTTP-запросы и поддерживается многими клиентами, подсистемами балансировки нагрузки и прокси на рынке.

-

Если IP-адрес клиента и адрес каждого прокси-сервера, который продавал запрос, будут разделяться запятыми, будет использоваться несколько IP-адресов.

-

Примечание

IP-адреса, связанные с инфраструктурой Exchange Online, не будут присутствовать в списке.

Предупреждение

Exchange Online в настоящее время поддерживает только IPV4-адреса; Он не поддерживает IPV6-адреса.

X-MS-Client-Application

Тип утверждения:

Это утверждение AD FS представляет протокол, используемый конечным клиентом, который неплотно соответствует используемому приложению. это утверждение заполняется из заголовка HTTP, который в настоящее время задается только Exchange Online, который заполняет заголовок при передаче запроса на проверку подлинности AD FS. В зависимости от приложения значение этого утверждения будет одним из следующих:

-

в случае с устройствами, использующими Exchange Active Sync, значение равно Microsoft. Exchange. Программ.

-

использование клиента Microsoft Outlook может привести к любому из следующих значений:

-

NNTP. Exchange. Ошибоч

-

NNTP. Exchange. оффлинеаддрессбук

-

NNTP. Exchange. Рпкмикрософт. Exchange. WebServices

-

NNTP. Exchange. Рпкмикрософт. Exchange. WebServices

-

-

К другим возможным значениям этого заголовка относятся следующие.

-

NNTP. Exchange. Оболочк

-

NNTP. Exchange. SMTP-

-

NNTP. Exchange. Рор

-

NNTP. Exchange. Ошибоч

-

X-MS-Client-User-Agent

Тип утверждения:

Это утверждение AD FS предоставляет строку для представления типа устройства, который используется клиентом для доступа к службе. Это можно использовать, когда клиенты хотели бы запретить доступ к определенным устройствам (например, к определенным типам смартфонов). Примеры значений для этого утверждения: (но не ограничиваются ими) значениями ниже.

Ниже приведены примеры того, что может содержать значение x-MS-User-Agent для клиента, x-MS-Client-Application — Microsoft. Exchange. Программ

-

Вортекс/1.0

-

Apple-iPad1C1/812.1

-

Apple-iPhone3C1/811.2

-

Apple-iPhone/704,11

-

Мото-DROID2/4.5.1

-

SAMSUNGSPHD700/100.202

-

Android/0,3

Также возможно, что это значение пустое.

X-MS-Proxy

Тип утверждения:

Это утверждение AD FS указывает, что запрос прошел через прокси веб-приложения. Это утверждение заполняется прокси-службой, которая заполняет заголовок при передаче запроса на проверку подлинности в служба федерации серверной части. AD FS преобразует его в утверждение.

Значение утверждения — это DNS-имя прокси-сервера, который передал запрос.

инсидекорпоратенетворк

Тип утверждения:

Аналогично приведенному выше типу утверждения x-MS-Proxy этот тип утверждения указывает, прошел ли запрос через прокси веб-приложения. В отличие от x-MS-Proxy, инсидекорпоратенетворк — это логическое значение со значением true, которое указывает на запрос непосредственно к службе Федерации в корпоративной сети.

X-MS-Endpoint-абсолютный путь (Активный vs passive)

Тип утверждения:

Этот тип утверждения можно использовать для определения запросов, исходящих от «активных» (насыщенных) клиентов, а также от «пассивных» (на основе веб-браузеров). это позволяет выполнять внешние запросы из приложений на основе браузера, таких как Outlook Веб-доступ, SharePoint в сети или Office 365 портал, чтобы разрешить запросы, поступающие от многофункциональных клиентов, таких как Microsoft Outlook, заблокированы.

Значение утверждения — это имя службы AD FS, которая получила запрос.

Подготовка к включению Active Directory

Среди служб Active Directory имеется служба DNS. Каждый компьютер уже пользуется услугами того или иного DNS сервера, но для работы Active Directory необходимо настроить DNS роль сервера, по сути, DNS сервер, который будет обеспечивать преобразование (разрешение) имён компьютеров в IP адреса, сторонний DNS сервер не подойдёт. Включение DNS будет выполнено вместе с установкой Active Directory. Для того, чтобы DNS сервер работал правильно, необходимо, чтобы у всех компьютеров в Active Directory были статичные IP адреса. Поэтому вам нужно настроить ваши компьютеры и ваш Windows Server на работу со статичными IP. Всю необходимую теорию и инструкции по настройке вы найдёте в статье «Как веб-сервер на своём компьютере сделать доступным для других» (статичные IP нужны для многих сетевых служб). В предыдущей части было показано, как настроить статичные IP на сетевых интерфейсах Windows. Под спойлером пример присвоения статичных IP на роутере.

Второе, на что следует обратить внимание, это на имена компьютеров. У всех компьютеров Windows есть имена, которые генерируются автоматически и являются неинформативными, например, WIN-M30RTOJQTFM

Поэтому рекомендуется воспользоваться рассмотренными в предыдущей части инструментами или инструкцией «Имя компьютера Windows: как изменить и использовать» и присвоить вашим компьютерам имена, описывающие их функции или другим образом помогающие вам понять, о каком компьютере идёт речь.

Принять во внимание

Удаленные объекты хранятся в корзине AD 180 дней. Для большинства организаций это слишком большой срок. Об изменении срока хранения можете почитать на Technet. Включение корзины AD – необратимый процесс. Поэтому оценивайте ее в тестовой среде. Если Ваша среда AD состоит из множества объектов, с которыми происходит множество операций удаления, Вы можете увидеть, каким рост базы данных, и потребуется ли какие-либо обновления контроллера домена. Помимо ADAC, объекты AD могут восстанавливаться из корзины с помощью PowerShell или ldp.exe — Подробнее. Корзина AD не заменит резервных копий и стратегии восстановления! Делайте регулярные бекапы Вашей среды AD. Корзина поможет в тех случаях, когда удаление произошло случайно, а восстановить объекты нужно с минимальными усилиями. Материал сайта Pyatilistnik.org

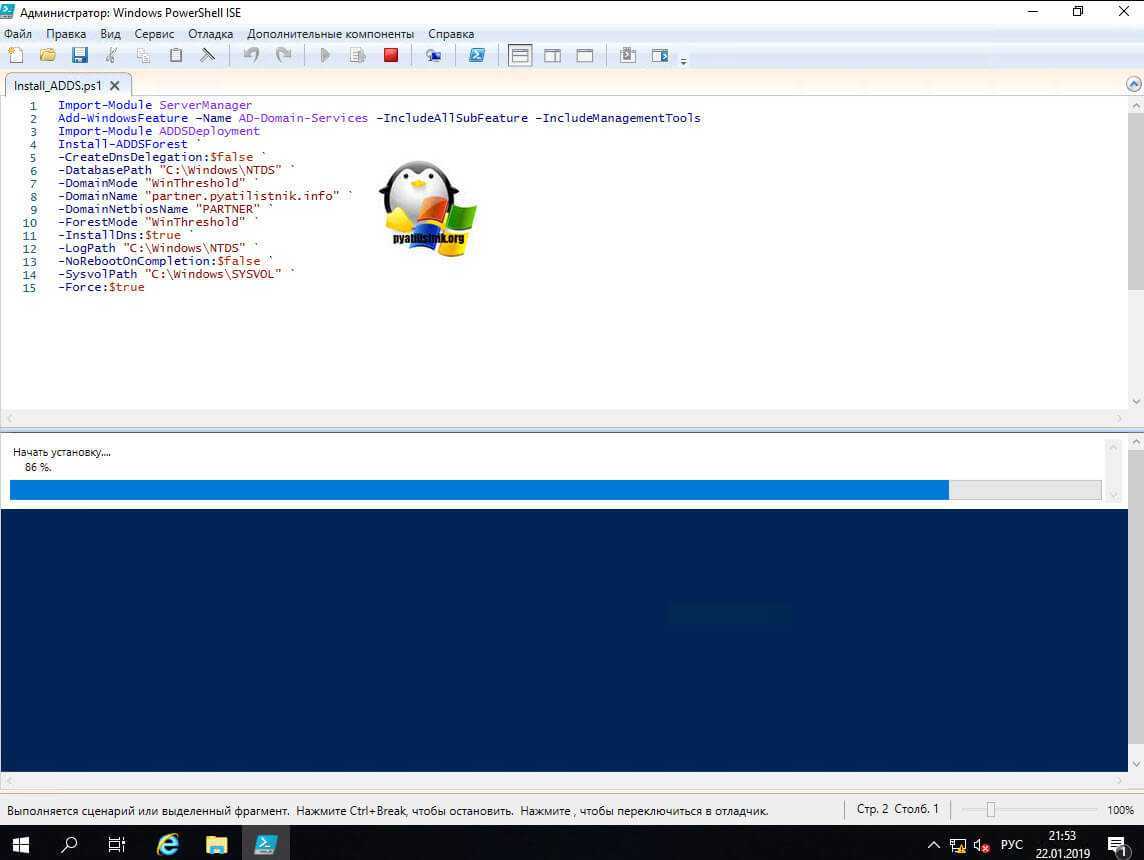

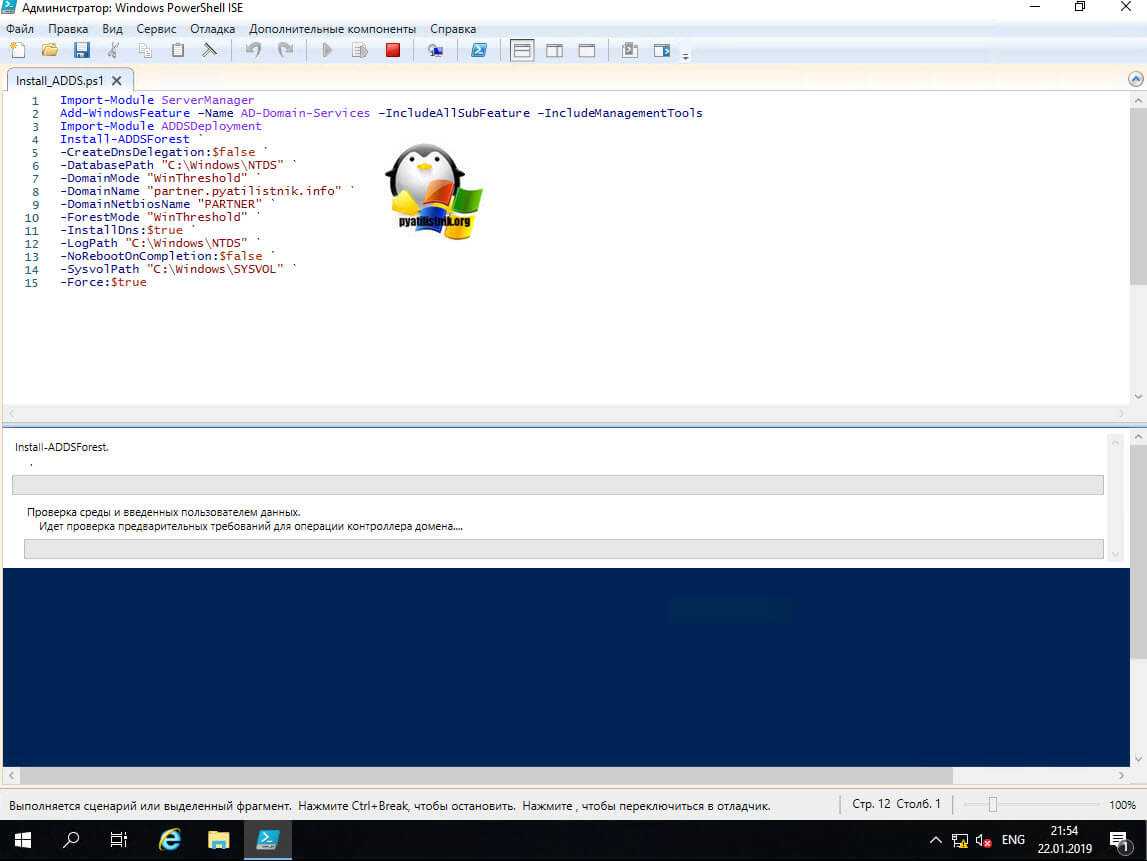

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager Import-Module ServerManager # Установка роли AD DS со всеми зависимыми компонентами Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools # Импорт модуля ADDSDeployment Import-Module ADDSDeployment # Установка нового леса Install-ADDSForest ` # Не включать делегирование -CreateDnsDelegation:$false ` # Путь к базе данных AD -DatabasePath «C:\Windows\NTDS» ` # Режим работы домена -DomainMode «WinThreshold» ` # Задаем имя домена -DomainName «partner.pyatilistnik.info» ` # Задаем короткое NetBIOS имя -DomainNetbiosName «PARTNER» ` # Задаем режим работы леса -ForestMode «WinThreshold» ` # Указываем, что будем устанавливать DNS-сервер -InstallDns:$true ` # Задаем путь к NTDS -LogPath «C:\Windows\NTDS» ` # Если требуется перезагрузка, то перезагружаемся -NoRebootOnCompletion:$false ` # Задаем путь до папки SYSVOL -SysvolPath «C:\Windows\SYSVOL» ` -Force:$true

Скачать скрипт установки доменных служб Active Directory

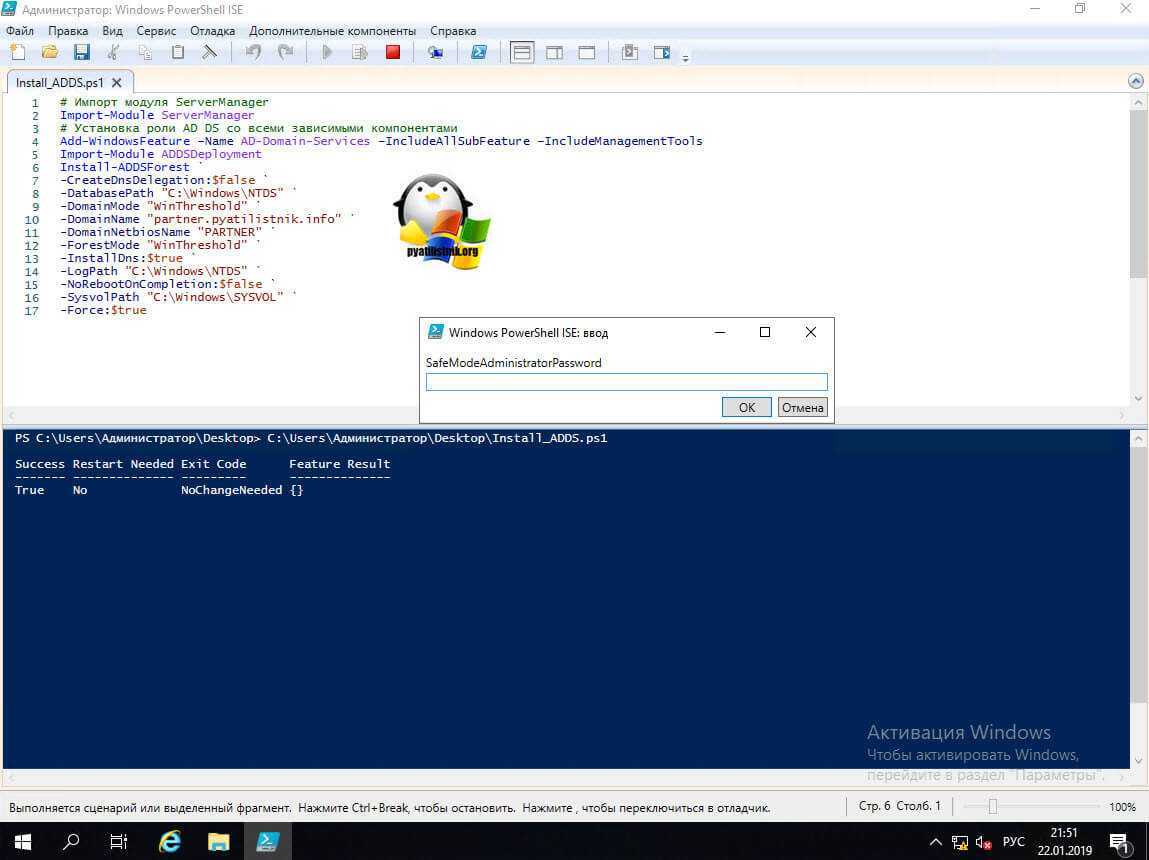

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

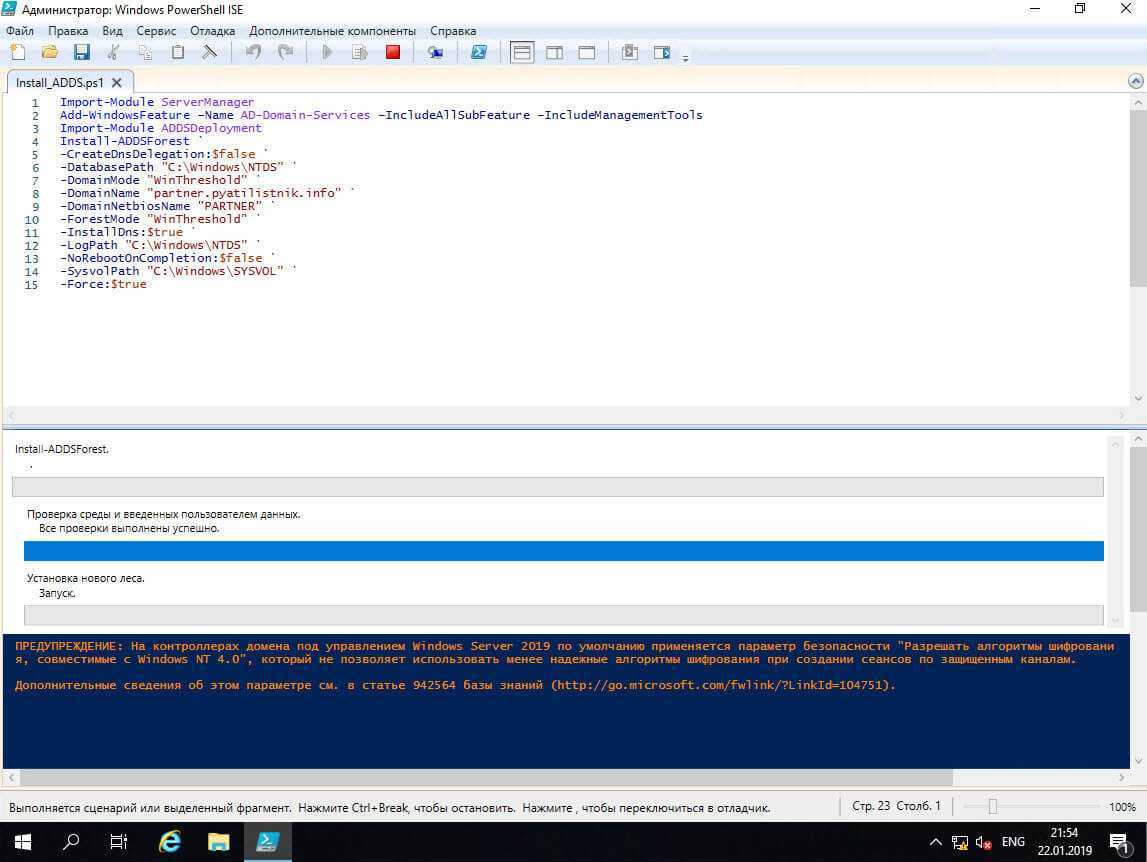

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Скачать Windows 2003 Reskit Tools

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России по системному администрированию Pyatilistnik.org. В прошлый раз я вас научил, как создавать GPT диск разными методами и пояснил для чего, это нужно уметь. Сегодня я хочу с вами поделиться стареньким, но иногда нужным программным пакетом утилит от компании Microsft «Reskit для Windows Server 2003». Я с вами поделюсь ссылкой на его скачивание и приведу описание всех утилит входящих в него. Как я выяснил в 2021 году от моего подписчика, у многих еще в организациях в качестве серверных систем стоит Windows Server 2003, о как.

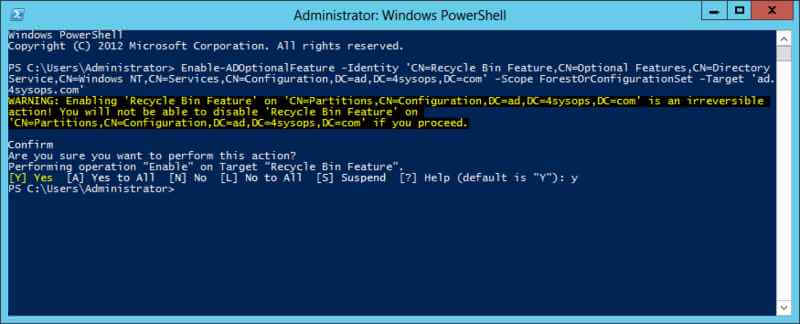

Включаем Корзину Active Directory в Windows Server 2012

Теперь когда функциональный уровень леса находится на минимально допустимом уровне, мы можем включить корзину AD. И опять проще всего это сделать через Powershell: Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=ad,DC=4sysops,DC=com’ –Scope ForestOrConfigurationSet –Target ‘ad.4sysops.com’ Подтвердите включение корзины.

Что нового в корзине Active Directory в Windows Server 2012-05

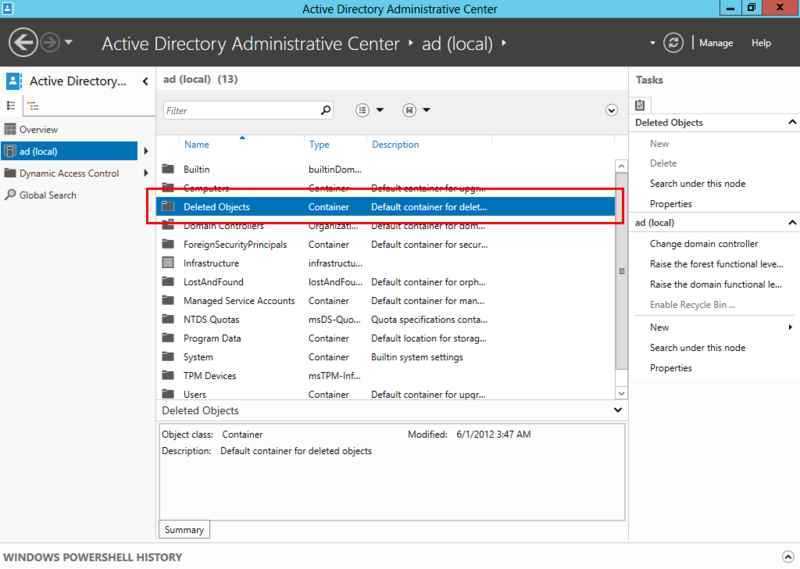

После этих манипуляций, можем приступать к тестированию возможностей корзины. Доступ к ней можно получить через Active Directory Administrative Center (ADAC) на стартовом экране Вашей контроллера домена.

Что нового в корзине Active Directory в Windows Server 2012-06

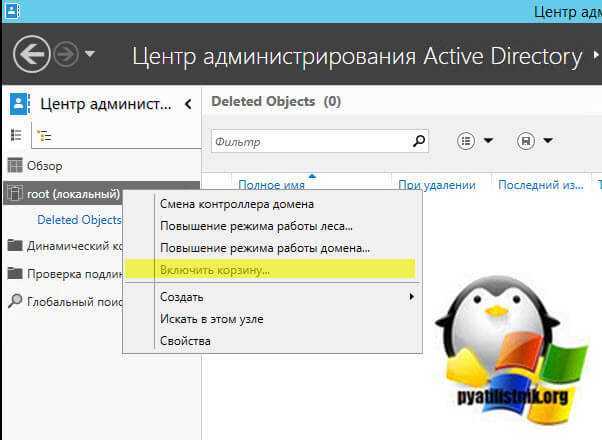

Но никто вам не мешает включать функционал корзины AD через графический интерфейс, об этом Microsoft так же подумала. Идем в оснастку ADAC, выбираем корень вашего домена, вызываем у него контекстное меню и находим пункт «Включить корзину». Одним словом очень просто.

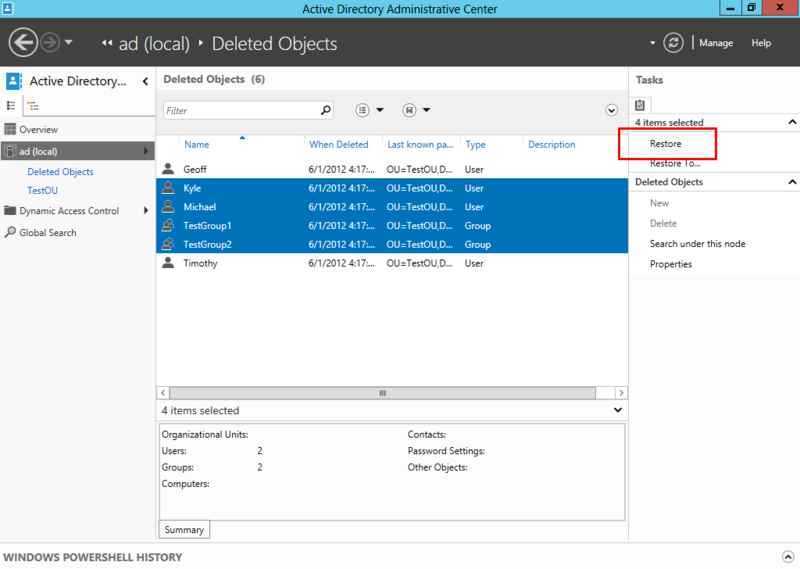

Active Directory Administrative Center (ADAC)

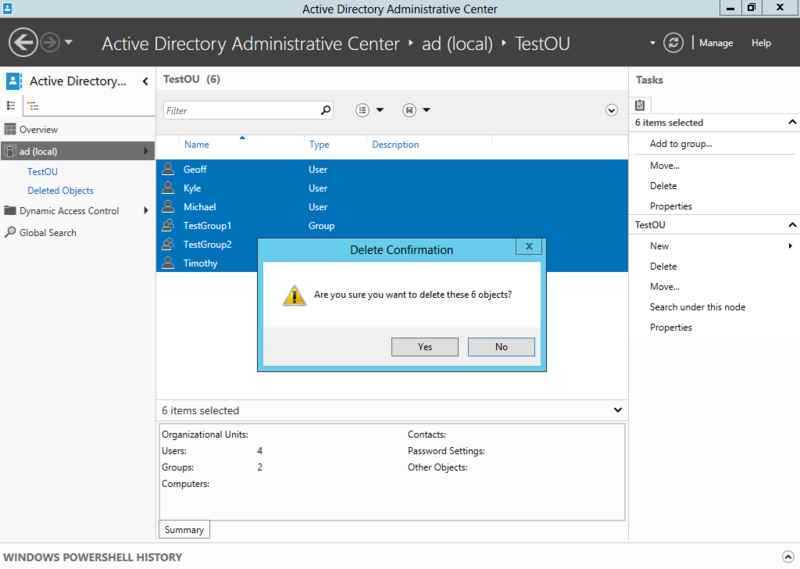

В ADAC выберите домен (в данном случае ad.local) и увидите контейнер с удаленными объектами (Deleted Objects). Внутри вряд ли что-то будет, поэтому давайте создадим тестовые объекты, которые мы могли бы удалить. Я создал несколько пользователей и групп безопасности. А теперь удаляем их.

Что нового в корзине Active Directory в Windows Server 2012-07

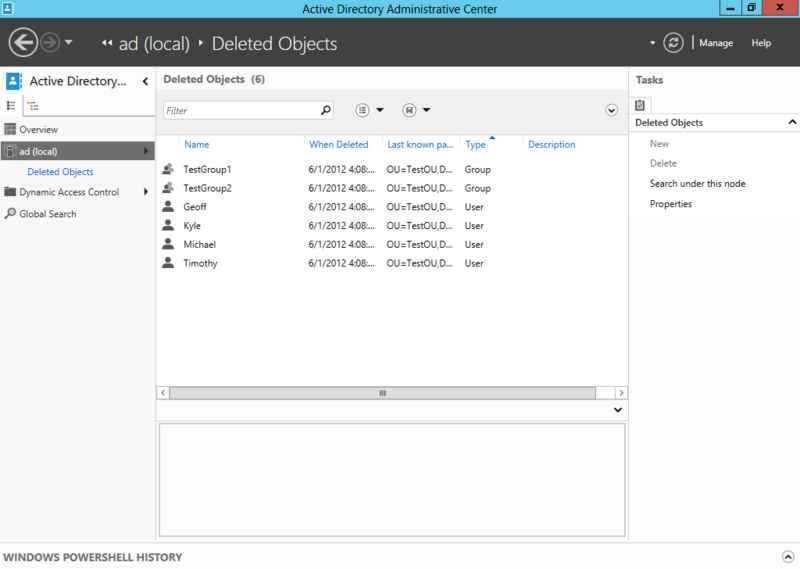

Теперь они появились в пункте Deleted Objects.

Что нового в корзине Active Directory в Windows Server 2012-08

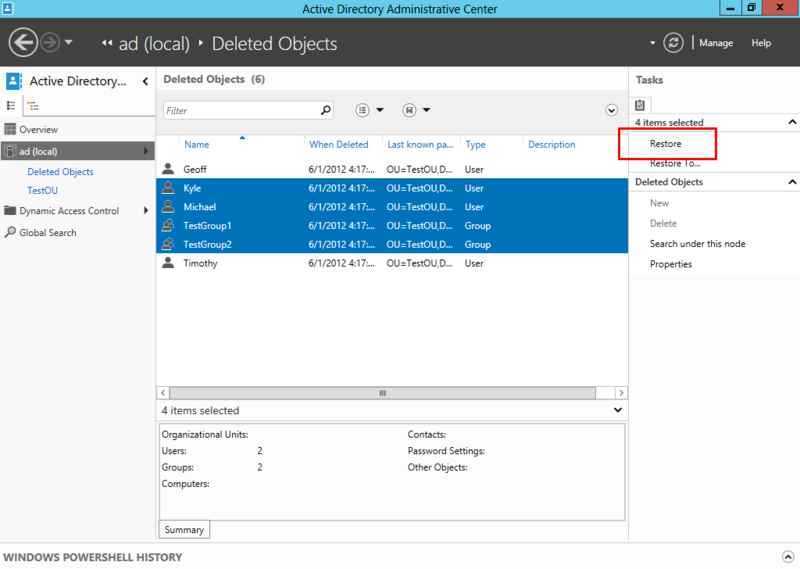

Ок, выбираем объекты, которые хотим восстановить и нажимает кнопку Restore. Объекты будут восстановлены в оригинальную OU как будто их удаление и не происходило.

Что нового в корзине Active Directory в Windows Server 2012-09

И это все. Графический интерфейс довольно простое, но долгожданное нововведение в Windows Server 2012. К сожалению, через графический интерфейс Вы увидите только имя объекта, last known parent и GUID. Если Вам нужна более детальная информация, Вам придется сначала восстановить объект, а затем удалить, если он окажется не тем, который Вам нужен.

Настройка dfs репликации windows server 2008 r2

В данной статье расскажу зачем нужна репликация DFS и пошагово опишу её настройку для новичков. Это статья продолжение статьи о DFS.

DFS Replication позволяет синхронизировать реплицируемые файловые директории (replicated folders) между серверами, которые входят в репликационную группу (replication group). Серверы в репликационной группе связаны между собой соединениями (connections), так что существует путь между любыми двумя и более серверами.

Данные можно реплицировать как в пределах локальной сети, так и через глобальную WAN сеть. Технология DFSR была спроектирована с расчетом на медленные WAN сети и работает столь же надежно через Интернет, как и в пределах одного здания. Возникает вопрос- чем же эта функция по сути отличается от пространства имен DFS? Основное ее отличие- это наличие функции Алгоритма дифференциальной компрессии — Remote differential compression algorithm (RDC), который применяется для репликации изменений. Основная идея этого алгоритма состоит в том, что реплицируются только измененные части файла. Например, если есть большой текстовый документ, и мы добавили несколько страниц в середину документа, то только эти несколько страниц и будут переданы по сети во время следующего сеанса синхронизации. Тем самым наиболее предпочтительней использовать репликацию DFS в медленных сетях, например для репликации одной (нескольких) папок между удаленно расположенными офисами с медленными каналами. Репликация данных устойчива к проблемам с сетью. Если связь с удаленной машиной прервется, то репликация, разумеется, остановится. Но как только сеть будет снова работать, то репликация начнется с того места, где она прервалась. Рассмотрим пошаговую инструкцию настройки репликации DFS. Первое что необходимо сделать – установить роль DFSR.После этого создаем группу репликации ( группа репликации – это набор серверов, именуемых членами, которые участвуют в репликации одной или нескольких реплицируемых папок. Реплицируемая папка – это папка, для которой поддерживается синхронизация на каждом из членов), для этого нажимаем правой кнопкой мыши на «Репликации», выбираем «Новая группа репликации…»

«Универсальная группа репликации»

Для того что бы запустить репликацию вручную, необходимо нажать на репликацию, в данном примере “Сommon”, затем зайти во вкладку “Подключения” и нажав правой кнопкой на любом подключении выбрать “Реплицировать сейчас”.

Теперь вы можете проверить как это работает, создайте файл или папку на любом из реплицируемых папок и спустя секунды оно появится в другой реплицированной папки.