Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

корпоративные приложения.

| Задача | Наименее привилегированная роль | Дополнительные роли |

|---|---|---|

| Согласие на любые делегированные разрешения | Администратор облачных приложений | Администратор приложений |

| Согласие на разрешения приложений, исключая Microsoft Graph | Администратор облачных приложений | Администратор приложений |

| Согласие на разрешения приложений в Microsoft Graph | Администратор привилегированных ролей | |

| Согласие на доступ приложений к собственным данным | Роль пользователя по умолчанию (см. документацию) | |

| Создание корпоративных приложений | Администратор облачных приложений | Администратор приложений |

| Управление прокси приложения | Администратор приложений | |

| Управление параметрами пользователей | глобальный администратор | |

| Чтение проверок доступа для группы или приложения | Читатель сведений о безопасности | Администратор безопасностиадминистратора пользователей; |

| Чтение всех конфигураций | Роль пользователя по умолчанию (см. документацию) | |

| Обновление назначений корпоративного приложения | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

| Обновление владельцев корпоративного приложения | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

| Обновление свойств корпоративного приложения | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

| Обновление параметров подготовки корпоративного приложения | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

| Обновление параметров самообслуживания для корпоративного приложения | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

| Обновление свойств единого входа | Владелец корпоративного приложения (см. документацию) | Администратор облачных приложенийАдминистратор приложений |

Connect Health

| Задача | Наименее привилегированная роль | Дополнительные роли |

|---|---|---|

| Добавление и удаление служб | Владелец (см. документацию) | |

| Примените исправлений к ошибкам синхронизации | Участник (см. документацию) | Владелец |

| Настройка уведомлений | Участник (см. документацию) | Владелец |

| Настройка параметров | Владелец (см. документацию) | |

| Настройка уведомлений синхронизации | Участник (см. документацию) | Владелец |

| Чтение отчетов безопасности ADFS | Читатель сведений о безопасности | УчастникВладелец |

| Чтение всех конфигураций | Читатель (см. документацию) | УчастникВладелец |

| Чтение ошибок синхронизации | Читатель (см. документацию) | УчастникВладелец |

| Чтение служб синхронизации | Читатель (см. документацию) | УчастникВладелец |

| Просмотр оповещений и метрик | Читатель (см. документацию) | УчастникВладелец |

| Просмотр оповещений и метрик | Читатель (см. документацию) | УчастникВладелец |

| Просмотр метрик и оповещений службы синхронизации | Читатель (см. документацию) | УчастникВладелец |

Сервер MFA

| Задача | Наименее привилегированная роль | Дополнительные роли |

|---|---|---|

| Блокировка и разблокировка пользователей | Администратор политики проверки подлинности | |

| Настройка блокировки учетной записи | Администратор политики проверки подлинности | |

| Настройка правил кэширования | Администратор политики проверки подлинности | |

| Настройка предупреждения о мошенничестве | Администратор политики проверки подлинности | |

| Настройка уведомлений | Администратор политики проверки подлинности | |

| Настройка одноразового обхода проверки | Администратор политики проверки подлинности | |

| Настройка параметров телефонного звонка | Администратор политики проверки подлинности | |

| Настройка поставщиков | Администратор политики проверки подлинности | |

| Настройка параметров сервера | Администратор политики проверки подлинности | |

| Чтение отчета об активности | Глобальный читатель | |

| Чтение всех конфигураций | Глобальный читатель | |

| Чтение состояния сервера | Глобальный читатель |

Windows Server 2008

Поддерживаемые операционные системы контроллера домена:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Функции режима работы леса Windows Server 2008

Этот режим работы предоставляет все функции, доступные при режиме работы леса Windows Server 2003, но не имеет дополнительных функций.

Функции режима работы домена Windows Server 2008

- Доступны все функции AD DS по умолчанию, все функции из режима работы домена Windows Server 2003, а также:

-

Поддержка репликации распределенной файловой системы (DFS) для системного тома Windows Server 2003 (SYSVOL).

Поддержка репликации DFS обеспечивает более надежную и управляемую репликацию содержимого SYSVOL.

Примечание

Начиная с Windows Server 2012 R2, служба репликации файлов (FRS) не рекомендуется к использованию. Для нового домена, созданного на контроллере домена под управлением Windows Server 2012 R2 (не ниже), должен быть установлен режим работы домена Windows Server 2008 или выше. -

Пространства имен DFS на основе домена, работающие в режиме Windows Server 2008, включая поддержку перечисления на основе доступа и повышенную масштабируемость. Для пространств имен на основе домена в режиме Windows Server 2008 также требуется, чтобы лес использовал режим работы леса Windows Server 2003. Дополнительные сведения см. в статье Choose a Namespace Type (Выбор типа пространства имен).

-

Поддержка алгоритма AES (AES 128 и AES 256) для протокола Kerberos. Чтобы TGT выдавался с помощью AES, режим работы домена должен быть Windows Server 2008 или выше, а пароль домена необходимо изменить.

Дополнительные сведения см. в статье Kerberos Enhancements (Дополнительные возможности Kerberos).

Примечание

При повышении режима работы домена до Windows Server 2008 или выше на контроллере домена могут возникать ошибки проверки подлинности, если он уже выполнил репликацию изменения DFL, но еще не обновил пароль KRBTGT. В данном случае при перезапуске службы KDC на контроллере домена будет запущено обновление нового пароля KRBTGT в памяти и устранены связанные ошибки проверки подлинности. -

В данных о последнем интерактивном входе в систему приведены следующие сведения:

- Общее количество неудачных попыток входа на сервер Windows Server 2008, присоединенный к домену, или рабочую станцию Windows Vista.

- Общее количество неудачных попыток входа после удачного входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней неудачной попытки входа на Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней удачной попытки входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

-

Детальные политики паролей позволяют задавать политики паролей и политики блокирования учетных записей для пользователей и глобальных групп безопасности в домене. Дополнительные сведения см. в статье AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide (Пошаговое руководство по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory).

-

Личные виртуальные рабочие столы

Чтобы использовать добавленные функции, предоставляемые на вкладке «Личный виртуальный рабочий стол» в диалоговом окне User Account Properties (Свойства учетной записи пользователя) в оснастке «Пользователи и компьютеры Active Directory», схема AD DS должна быть расширена для Windows Server 2008 R2 (версия объекта схемы = 47). Дополнительные сведения см. в статье Deploying Personal Virtual Desktops by Using RemoteApp and Desktop Connection Step-by-Step Guide (Пошаговое руководство по развертыванию личных виртуальных рабочих столов с помощью подключения к удаленным рабочим столам и приложениям RemoteApp).

-

Возможности режимов работы и требования

для Windows Server 2016 требуется функциональный уровень леса Windows Server 2003. это значит, что перед добавлением контроллера домена, выполняющего Windows Server 2016 к существующему Active Directory лесу, режим работы леса должен быть Windows Server 2003 или более поздней версии. Если в лесу есть контроллеры домена под управлением Windows Server 2003 или новее, но режим работы леса соответствует Windows 2000, то установка также блокируется.

перед добавлением контроллеров домена Windows Server 2016 в лес необходимо удалить контроллеры домена Windows 2000. В этом случае порядок действий будет следующим.

- Установите контроллеры домена под управлением Windows Server 2003 или более поздней версии. Эти контроллеры домена можно развертывать в ознакомительной версии Windows Server. Для этого шага нужно также запустить программу adprep.exe для соответствующей операционной системы.

- Удалите контроллеры домена под управлением Windows 2000. В частности, надлежащим образом понизьте уровень контроллеров домена под управлением Windows Server 2000 или принудительно удалите их из домена и при помощи компонента «Пользователи и компьютеры Active Directory» удалите учетные записи для всех удаленных контроллеров домена.

- Повысьте режим работы леса до Windows Server 2003 или выше.

- Установите контроллеры домена, на которых выполняется Windows Server 2016.

- Удалите контроллеры домена под управлением более ранних версий Windows Server.

Откат функциональных уровней

После настройки режима работы леса (FFL) на определенное значение невозможно выполнить откат или понижение режима работы леса, за исключением следующих:

- при обновлении с Windows Server 2012 R2 FFL можно уменьшить до Windows Server 2012 R2.

- при обновлении с Windows server 2008 R2 FFL можно уменьшить его до Windows Server 2008 R2.

После того как для режима работы домена задано определенное значение, откат или понижение режима работы домена невозможно, за исключением следующих:

при повышении режима работы домена до Windows Server 2016 а также в том случае, если режим работы леса Windows Server 2012 или ниже, вы можете вернуть функциональный уровень домена к Windows Server 2012 или Windows Server 2012 R2.

Дополнительные сведения о возможностях, доступных при более низких режимах работы, см. в разделе Общее представление о режимах работы доменных служб Active Directory (AD DS).

Интеграция диспетчера сервера и доменных служб Active Directory

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

Домен Active Directory Services — одна из этих ролей концентратора; запустив диспетчер сервера на контроллере домена или средства удаленного администрирования сервера на Windows 8, вы увидите важные проблемы на контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

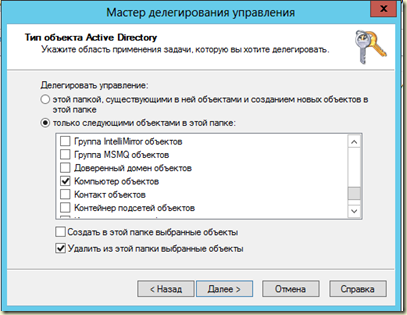

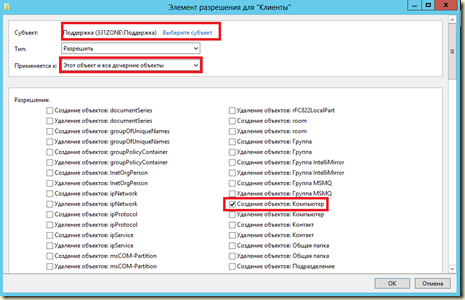

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Делегирование политической власти

В общем смысле делегирование власти – это способность людей, групп, партий или государства передавать полномочия другим субъектам. В этом состоит принцип федерализма.

Политическая власть отличается от иной определенными особенностями, в том числе и способами ее делегирования. Она базируется на принципах всеобщности, моноцентричности и общеобязательности для всех других видов власти.

Государство может делегировать часть политической власти путем создания разнообразных государственных образований. К примеру, федераций, штатов, конфедераций. Для этих целей разрабатывались специальные модели и концепции.

Поддержка

| Задача | Наименее привилегированная роль | Дополнительные роли |

|---|---|---|

| Отправка запроса в службу поддержки | Администратор службы поддержки | Администратор приложенийАдминистратор Azure Information Protectionадминистратора выставления счетов;Администратор облачных приложенийАдминистратор соответствия требованиямАдминистратор Dynamics 365Администратор аналитики классических приложенийАдминистратор ExchangeАдминистратор Intuneадминистратора паролей.Администратор Power BIПривилегированный администратор проверки подлинностиАдминистратор SharePointАдминистратор Skype для бизнесаАдминистратор TeamsАдминистратор связи Teamsадминистратора пользователей;Администратор в службе «Рабочая аналитика» |

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты» Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для “Клиенты”»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»

Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для “Клиенты”»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты» Рис. 16. Добавление разрешений для создания объектов компьютеров

Рис. 16. Добавление разрешений для создания объектов компьютеров

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Критические ошибки делегирования

Даже если руководитель исправно придерживается всех принципов успешного делегирования, он, в силу своей неопытности может столкнуться с определёнными проблемами. Ниже мы рассмотрим самые распространённые ошибки, совершаемые при передаче полномочий:

- Импульсивное делегирование. К этому пункту можно отнести передачу обязанностей «первому попавшемуся сотруднику», чтобы поскорее освободить себе время. Это может привести к тому, что делегат приступит к выполнению задания, толком не разобравшись в том, каких именно результатов от него ждут или же вовсе забудет о поручении.

- Ожидание безусловного понимания. Поручая задание подчинённому, не сто́ит ждать, что он сам догадается, что именно и в каком порядке ему нужно сделать. Предварительный инструктаж – это прямая обязанность руководителя. Делегат должен чётко понимать, какая на нём лежит ответственность и сколько времени у него есть.

- Давление и сжатие сроков – если вы поручили сотруднику дело, в котором вы являетесь профессионалом, и не можете сдержаться от постоянных замечаний, это может напрочь лишить работника мотивации.

Размытые границы босс/подчинённый – если руководитель проявляет себя исключительно лояльно и дружественно, важность многих задач может быть оценена неверно. Хороший управленец должен не просить сотрудников выполнить что-либо, а давать чёткие задачи.

Прокси приложения

| Задача | Наименее привилегированная роль | Дополнительные роли |

|---|---|---|

| Настройка приложения прокси приложений | Администратор приложений | |

| Настройка свойств группы соединителей | Администратор приложений | |

| Создание регистрации приложения, когда эта возможность отключена для всех пользователей | Разработчик приложения | Администратор облачных приложенийАдминистратор приложений |

| Создание группы соединителей | Администратор приложений | |

| Удаление группы соединителей | Администратор приложений | |

| Disable application proxy (Отключение прокси приложения) | Администратор приложений | |

| Скачивание службы соединителя | Администратор приложений | |

| Чтение всех конфигураций | Администратор приложений |

Делегация полномочий на присоединение компьютеров в домен AD

По умолчанию любой пользователь домена может присоединить в домен 10 компьютеров. При добавлении в домен 11-го компьютера появляется сообщение об ошибке.

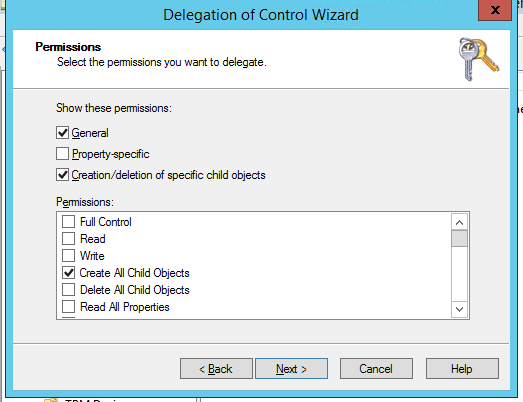

Вы можете изменить это ограничение на уровне всего домена, увеличив значение в атрибуте ms-DS-MachineAccountQuota (ссылка). Либо (гораздо правильнее и безопаснее), делегировав право на присоединение компьютеров к домену в определенной OU конкретной группе пользователей (helpdesk). Для этого нужно предоставить право создавать объекты типа (Computer objects). В мастере делегирования выберите Create selected objects in this folder.

А в секции Permissions выберите Create All Child Objects.