Windows Server 2008

Поддерживаемые операционные системы контроллера домена:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Функции режима работы леса Windows Server 2008

Этот режим работы предоставляет все функции, доступные при режиме работы леса Windows Server 2003, но не имеет дополнительных функций.

Функции режима работы домена Windows Server 2008

- Доступны все функции AD DS по умолчанию, все функции из режима работы домена Windows Server 2003, а также:

-

Поддержка репликации распределенной файловой системы (DFS) для системного тома Windows Server 2003 (SYSVOL).

Поддержка репликации DFS обеспечивает более надежную и управляемую репликацию содержимого SYSVOL.

Примечание

Начиная с Windows Server 2012 R2, служба репликации файлов (FRS) не рекомендуется к использованию. Для нового домена, созданного на контроллере домена под управлением Windows Server 2012 R2 (не ниже), должен быть установлен режим работы домена Windows Server 2008 или выше. -

Пространства имен DFS на основе домена, работающие в режиме Windows Server 2008, включая поддержку перечисления на основе доступа и повышенную масштабируемость. Для пространств имен на основе домена в режиме Windows Server 2008 также требуется, чтобы лес использовал режим работы леса Windows Server 2003. Дополнительные сведения см. в статье Choose a Namespace Type (Выбор типа пространства имен).

-

Поддержка алгоритма AES (AES 128 и AES 256) для протокола Kerberos. Чтобы TGT выдавался с помощью AES, режим работы домена должен быть Windows Server 2008 или выше, а пароль домена необходимо изменить.

Дополнительные сведения см. в статье Kerberos Enhancements (Дополнительные возможности Kerberos).

Примечание

При повышении режима работы домена до Windows Server 2008 или выше на контроллере домена могут возникать ошибки проверки подлинности, если он уже выполнил репликацию изменения DFL, но еще не обновил пароль KRBTGT. В данном случае при перезапуске службы KDC на контроллере домена будет запущено обновление нового пароля KRBTGT в памяти и устранены связанные ошибки проверки подлинности. -

В данных о последнем интерактивном входе в систему приведены следующие сведения:

- Общее количество неудачных попыток входа на сервер Windows Server 2008, присоединенный к домену, или рабочую станцию Windows Vista.

- Общее количество неудачных попыток входа после удачного входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней неудачной попытки входа на Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней удачной попытки входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

-

Детальные политики паролей позволяют задавать политики паролей и политики блокирования учетных записей для пользователей и глобальных групп безопасности в домене. Дополнительные сведения см. в статье AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide (Пошаговое руководство по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory).

-

Личные виртуальные рабочие столы

Чтобы использовать добавленные функции, предоставляемые на вкладке «Личный виртуальный рабочий стол» в диалоговом окне User Account Properties (Свойства учетной записи пользователя) в оснастке «Пользователи и компьютеры Active Directory», схема AD DS должна быть расширена для Windows Server 2008 R2 (версия объекта схемы = 47). Дополнительные сведения см. в статье Deploying Personal Virtual Desktops by Using RemoteApp and Desktop Connection Step-by-Step Guide (Пошаговое руководство по развертыванию личных виртуальных рабочих столов с помощью подключения к удаленным рабочим столам и приложениям RemoteApp).

-

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

Шаг 6

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

Шаг 7

Проверяем выбор компонентов и жмем «Установить».

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

-

Чтобы создать нового пользователя, выполните следующие действия:

-

Нажмите кнопку Начните, укажи административные средства, а затем нажмите кнопку Пользователи и компьютеры Active Directory, чтобы запустить консоль Active Directory Users and Computers.

-

Щелкните созданное доменное имя, а затем разойдите содержимое.

-

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

-

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

-

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

-

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

-

-

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

- На консоли Active Directory Users and Computers щелкните правой кнопкой мыши новую учетную запись, созданную вами, и нажмите кнопку Свойства.

- Щелкните вкладку «Член» и нажмите кнопку Добавить.

- В диалоговом окне Выбор групп укажите группу и нажмите кнопку ОК, чтобы добавить в список нужные группы.

- Повторите процесс выбора для каждой группы, в которой пользователю требуется членство в учетной записи.

- Для завершения нажмите кнопку ОК.

-

Заключительный шаг в этом процессе — добавление сервера-участника в домен. Этот процесс также применяется к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия:

-

Войдите на компьютер, который необходимо добавить в домен.

-

Щелкните правой кнопкой мыши «Мой компьютер», а затем нажмите кнопку Свойства.

-

Щелкните вкладку «Имя компьютера», а затем нажмите кнопку Изменить.

-

В диалоговом окне Изменение имени компьютера щелкните Домен под участником, а затем введите доменное имя. Нажмите кнопку ОК.

-

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

Создается сообщение, которое приветствует вас в домене.

-

Нажмите кнопку ОК, чтобы вернуться на вкладку «Имя компьютера», а затем нажмите кнопку ОК, чтобы закончить.

-

Перезапустите компьютер, если вам будет предложено это сделать.

-

Выход из командной строки (PowerShell)

этот пункт меню закрывает меню SConfig и возвращается в интерактивную командную строку PowerShell (или командную строку (CMD) для Windows Server 2019 или Windows Server 2016). Его можно использовать для выполнения произвольных команд и скриптов PowerShell для расширенной настройки или устранения неполадок. Многие из этих специализированных вариантов недоступны изначально в SConfig. Например, Настройка хранилища, расширенные Параметры сетевого адаптера (например, Настройка идентификаторов виртуальной ЛС) и Установка драйверов устройств.

Примечание

Как правило, каждый параметр, доступный в операционной системе, можно контролировать с помощью средств командной строки или сценариев. однако многие из этих параметров более удобно управлять удаленно с помощью графических средств, таких как центр администрирования Windows, диспетчер сервера и System Center.

Чтобы выйти из главного меню SConfig в PowerShell, введите и нажмите клавишу . Чтобы вернуться в средство настройки сервера, введите и нажмите клавишу . кроме того, начиная с Windows Server 2022 и Azure Stack хЦи, введите . Это приведет к закрытию текущего окна PowerShell и автоматическому открытию нового экземпляра SConfig.

Примечание

Если вы вручную запустили SConfig из сеанса командной строки (в отличие от сеанса PowerShell), после выхода из программы SConfig через меню вы вернетесь к командной строке. Несмотря на то, что в этом случае пункт меню выходит из командной строки (PowerShell), в этом конкретном случае отсутствует интерактивный сеанс PowerShell.

PowerShell является оболочкой по умолчанию для Server Core

до Windows server 2022 оболочкой по умолчанию в server Core была командная строка (CMD). Он запускается по умолчанию при входе пользователя в Server Core. После этого можно запустить SConfig или запустить произвольные программы командной строки.

начиная с версии Windows server 2022 (при развертывании с параметром server Core) и Azure Stack хЦи оболочкой по умолчанию является PowerShell. Он запускается по умолчанию, и SConfig запускается автоматически в окне PowerShell. Если выйти из SConfig с помощью команды меню , вы получите доступ к интерактивному сеансу PowerShell.

Однако если PowerShell удаляется, оболочка по умолчанию возвращается к CMD. В отличие от предыдущих версий операционной системы, если PowerShell удален, SConfig не будет запускаться автоматически или вручную. Вы сможете использовать только классические средства командной строки, такие как netsh.exe и diskpart.exe.

Примечание

DiskPart является нерекомендуемым и может не обеспечивать полную функциональность. например, в отличие от PowerShell, она не может управлять дисковые пространства.

Изменение оболочки по умолчанию должно быть прозрачным для большинства пользователей, поскольку вы можете запускать все те же программы командной строки в PowerShell, что и в CMD. Более того, PowerShell гораздо более способен, чем CMD, с точки зрения интерактивных функций языка и количества доступных команд. Однако в некоторых случаях команда в PowerShell может работать иначе, чем при работе с CMD, например при использовании синтаксиса пакетных файлов (например, ) в интерактивном сеансе. Если вместо этого запустить пакетный файл, то есть файл с расширением или, он будет обработан cmd, даже если запущен из PowerShell. В этом сценарии не будут учитываться различия.

Вы можете явно перейти в командную строку, введя в PowerShell и нажав клавишу . Кроме того, введите, Если вы предпочитаете запускать новое окно.

Примечание

Если вы планируете перезагрузить существующий сеанс PowerShell (например, чтобы обновления модуля вступили в силу), запуск SCONFIG и выход из него не будут достаточными. Это связано с тем, что SConfig само по себе является приложением PowerShell, которое выполняется в существующем сеансе PowerShell. При выходе из SConfig вы получите исходный сеанс.

Вместо этого, чтобы перезагрузить сеанс PowerShell, введите и нажмите клавишу . Это приведет к закрытию существующего окна PowerShell, и новое будет запущено автоматически

обратите внимание, что перезагрузка сеанса PowerShell зависит от установки основных серверных компонентов Windows server и Azure Stack хЦи. на сервере с возможностями рабочего стола Windows server потребуется вручную запустить новое окно PowerShell

Повышение роли доменных служб контроллера домена

Для автоматической установки контроллера домена средствами командной строки используется команда Dcporomo с определенными параметрами автоматической установки. Для автоматической установки доступно порядка сорока параметров. В нашем случае мы не будет использовать параметры. Поэтому, если вы хотите узнать все параметры, выполните команду Dcpromo /?:Promotion. Рассмотрим те параметры, которые нам пригодятся при установке контроллера домена:

/NewDomain – этот параметр определяет тип создаваемого домена. Доступные параметры: Forest – корневой домен нового леса, Tree – корневой домен нового дерева в существующем лесу, Child – дочерний домен в существующем лесу;

/NewDomainDNSName – при помощи этого параметра указывается полное имя нового домена (FQDN);

/DomainNetBiosName – при помощи этого параметра вы можете присвоить NetBIOS-имя для нового домена;

/ForestLevel – при помощи этого параметра вы можете указать режим работы леса при создании нового домена в новом лесу. Доступные параметры: – основной режим Windows 2000 Server, 2 – основной режим Windows Server 2003, 3 – основной режим Windows Server 2008, 4 – основной режим Windows Server 2008 R2;

/ReplicaOrNewDomain – указывает, следует ли устанавливать дополнительный контроллер домена или первый контроллер в домене. Доступные параметры: Replica — дополнительный контроллер домена в существующем домене, ReadOnlyReplica — контроллер домена только для чтения в существующем домене, Domain — первый контроллер домена в домене;

/DomainLevel — указывает режим работы домена при создании нового домена в существующем лесу, причем режим работы домена не может быть ниже режима работы леса. По умолчанию устанавливается значение идентичное значению /ForestLevel;

/InstallDNS – при помощи этого параметра вы можете указать, будет ли для данного домена установлена система доменных имен;

/dnsOnNetwork – при помощи этого параметра определяется, имеется ли в сети служба DNS. Этот параметр используется только в том случае, если для сетевого адаптера этого компьютера не настроено имя DNS-сервера для разрешения имен. Значение No означает, что на этом компьютере будет установлен DNS-сервер для разрешения имен. В противном случае нужно сначала настроить имя DNS-сервера для сетевого адаптера.

/DatabasePath – при помощи этого параметра вы можете указать полный путь (не в формате UNC) к каталогу на фиксированном диске локального компьютера, на котором хранится база данных домена. Например, C:WindowsNTDS;

/LogPath – при помощи этого параметра вы можете указать полный путь (не в формате UNC) к каталогу на фиксированном диске локального компьютера, содержащего файлы журнала домена. Например, C:WindowsNTDS;

/SysVolPath — при помощи этого параметра вы можете указать полный путь (не в формате UNC) к каталогу на фиксированном диске локального компьютера, например C:WindowsSYSVOL;

/safeModeAdminPassword – при помощи этого параметра указывается пароль, соответствующий имени администратора, который используется для повышения роли контроллера домена;

/RebootOnCompletion – этот параметр указывает, перезагружать ли компьютер независимо от успешности завершения операции. Доступны параметры: Yes и No.

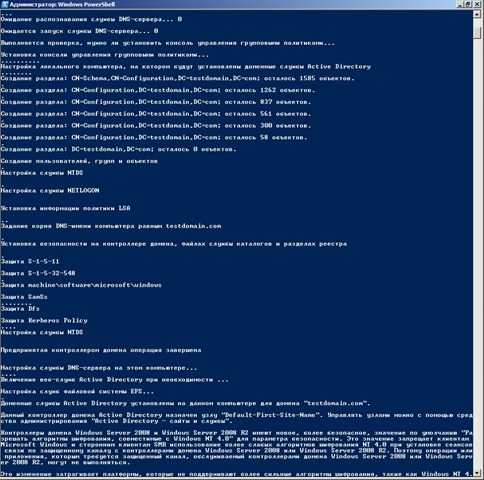

В итоге, для установки контроллера домена, воспользуемся следующей командой:

Dcpromo /unattend /InstallDNS:Yes /dnsOnNetwork:Yes /ReplicaOrNewDomain:Domain /NewDomain:Forest /NewDomainDNSName:testdomain.com /DomainNetBiosName:testdomain /DatabasePath:"C:WindowsNTDS" /LogPath:"C:WindowsNTDS" /SysvolPath:"C:WindowsSYSVOL” /safeModeAdminPassword:P@ssw0rd /ForestLevel:4 /DomainLevel:4 /RebootOnCompletion:No

Рис. 4. Установка контроллера домена

Настройка доменных служб Active Directory

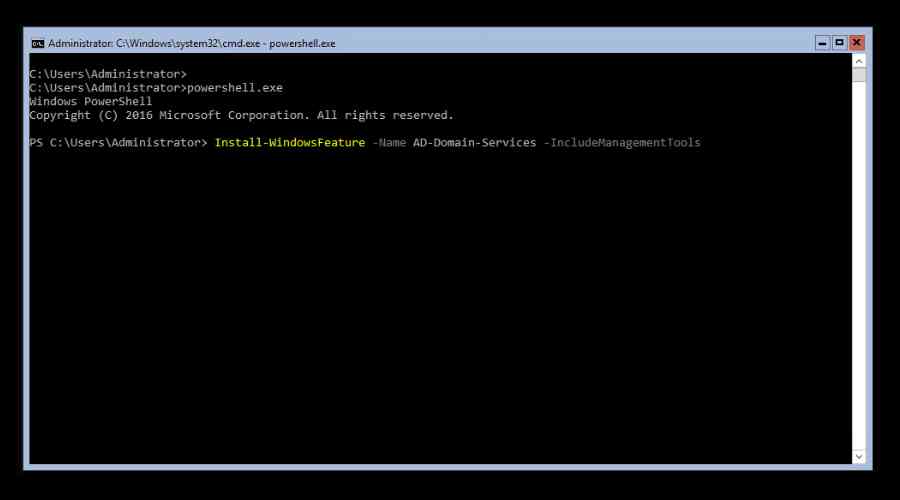

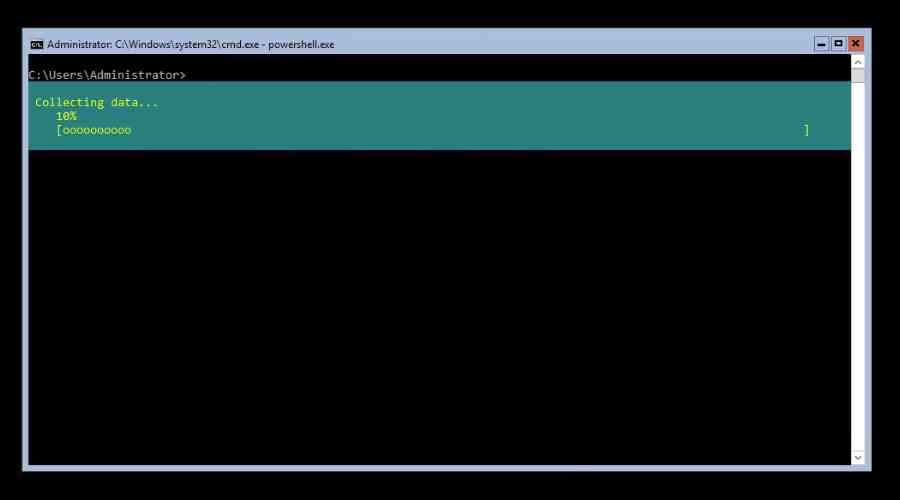

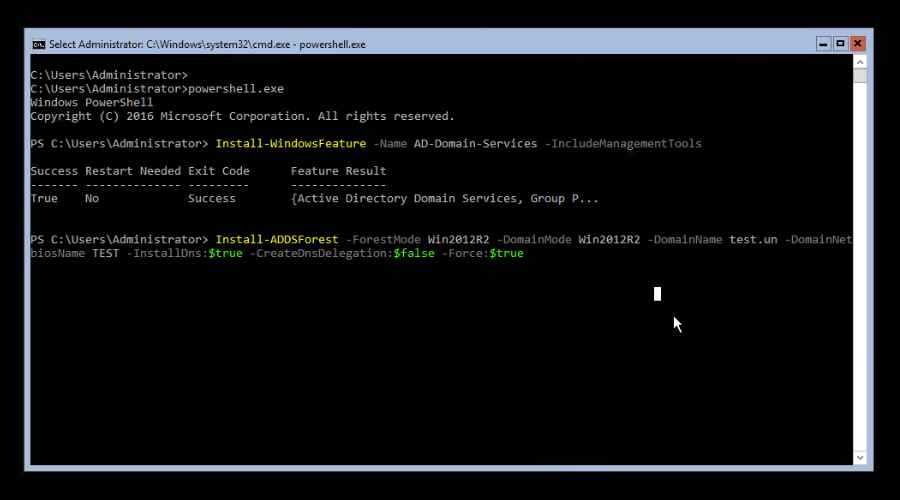

После перезагрузки сервера установим роль Active Directory Domain Services. Также добавим в команду параметр IncludeManagementTools для управления локальным сервером.

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

PS C:\Windows\system32> install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {Active Directory Domain Services, Group P...

Пока перезагрузка сервера не требуется. Перейдем к настройке службы Active Directory.

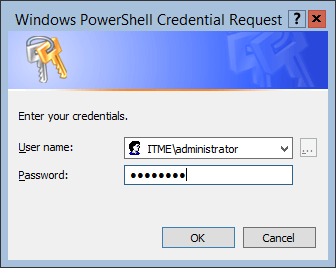

Поскольку в нашем примере домен уже имеется, команда по настройке службы каталогов Active Directory будет очень простой:

Import-Module ADDSDeployment Install-ADDSDomainController ` -DomainName "ithz.ru" ` -Credential (get-credential ITME\Administrator) ` -Force:$true

Данная команда настроит дополнительный (Replica) контроллер в домене ithz.ru, создаст делегирование DNS в домене ithz.ru. Скрипт запросит пароль администратора домена, который задается в параметре Credential. Если компьютер уже находится в домене и консоль Powershell запущена от имени доменного администратора, то параметр Credential не является обязательным.

Параметр Force позволяет избежать отображения лишних вопросов.

После этого запрашивается пароль (SafeModeAdministratorPassword) и его подтверждение для DSRM (Directory Service Restore Mode — режима восстановления службы каталога).

PS C:\Windows\system32> Install-ADDSDomainController ` >> -DomainName "ithz.ru" ` >> -Credential (get-credential ITME\Administrator) ` >> -Force:$true >> SafeModeAdministratorPassword: ******** Confirm SafeModeAdministratorPassword: ********

После выполнения команды, будет отображено уведомление, что операция прошла успешно и требуется перезагрузка.

После перезагрузки будет предложен вход под администратором домена.

В общем-то, на этом настройка дополнительного контроллера домена завершена.

Улучшения в области выдачи идентификаторов RID и управления ими

В системе Active Directory в Windows 2000 появился хозяин RID, который выдавал пулы относительных идентификаторов контроллерам домена, чтобы последние могли создавать идентификаторы безопасности (SID) для субъектов безопасности, таких как пользователи, группы и компьютеры. По умолчанию глобальное пространство RID ограничено общим количеством идентификаторов безопасности (230, или 1 073 741 823), которое можно создать в домене. Идентификаторы безопасности нельзя вернуть в пул или выдать повторно. Со временем в большом домене может возникнуть нехватка идентификаторов RID либо их пул может начать иссякать в результате различных происшествий, ведущих к удалению RID.

В Windows Server 2012 решен ряд проблем, связанных с выдачей идентификаторов RID и управлением ими, которые были выявлены клиентами и службой поддержки клиентов Майкрософт с 1999 года, когда были созданы первые домены Active Directory. Сюда входит следующее.

- В журнал событий периодически записываются предупреждения об использовании идентификаторов RID.

- Когда администратор делает пул RID недействительным, в журнале создается событие.

- Ограничение на максимальный размер блока RID теперь устанавливается принудительно в политике RID.

- Искусственный верхний порог RID теперь применяется принудительно, а если глобальное пространство RID истощается, в журнал заносится запись, что позволяет администратору предпринять меры прежде, чем пространство будет исчерпано.

- Глобальное пространство RID теперь можно увеличить на один бит, благодаря чему его размер увеличивается вдвое — до 231 (2 147 483 648 идентификаторов безопасности).

Подробнее об идентификаторах RID и хозяине RID см. в разделе Принципы работы идентификаторов безопасности.

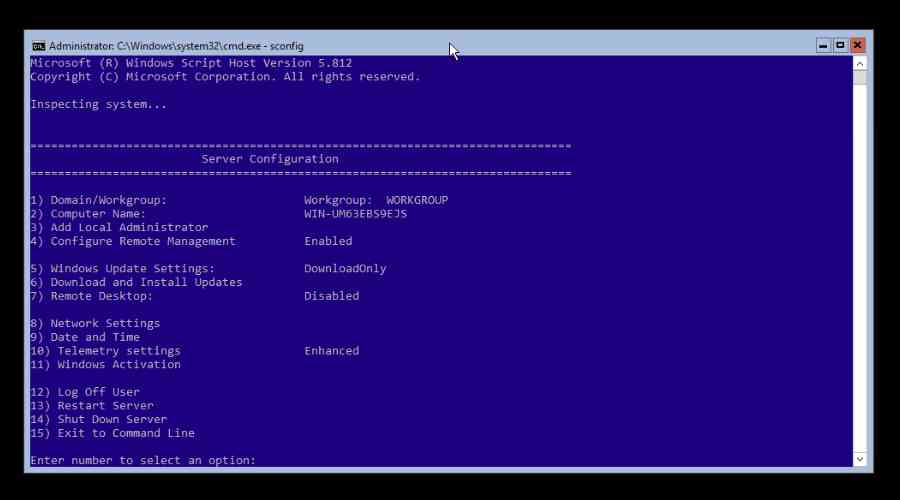

Установка контроллера домена на Windows 2016 core

Установку будем проводить на операционной сисетме Windows 2016 core. Установку контроллера будем производить с созданием нового леса Active Directory и установкой DNS-севрера на самом контроллере домена. В качестве домена будем использоть имя test.un.

После установки операционной системы, логинемся и получаем доступ к командной строке windows.

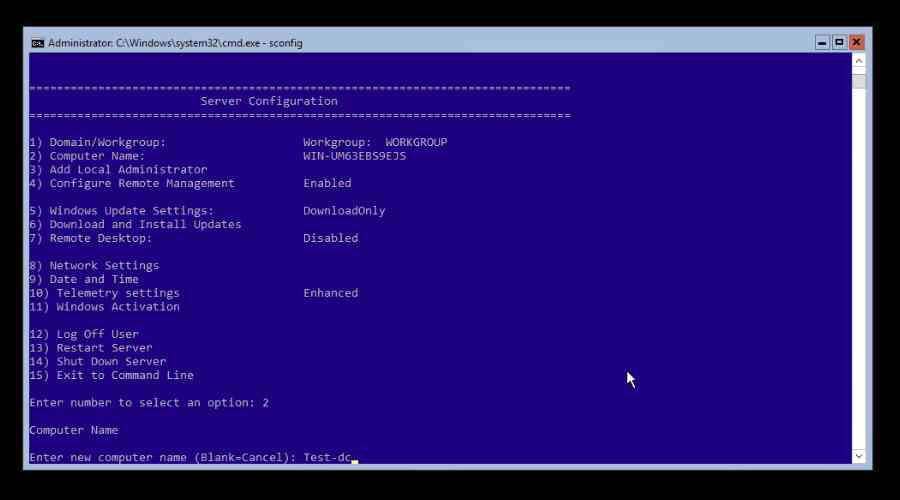

Первым делом произведем предварительные настройки системы (сеть, имя компьютера, дата и время). Для этого воспользуемся утилитой sconfig

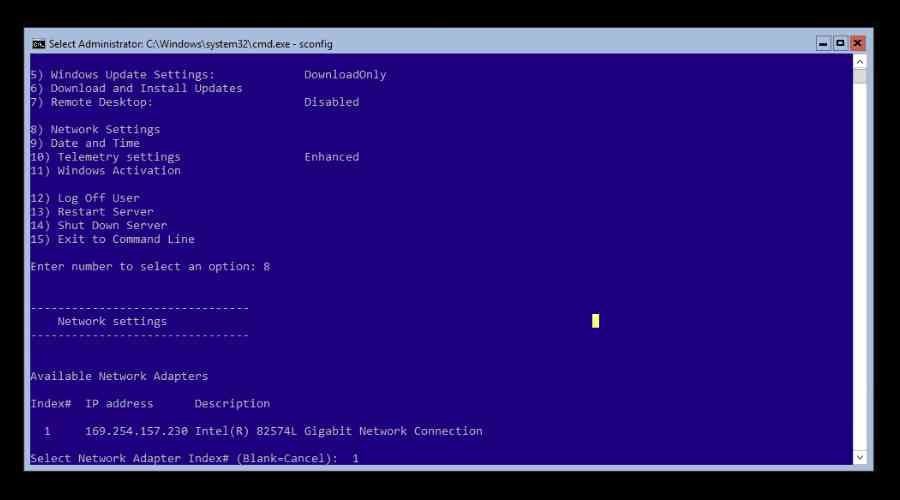

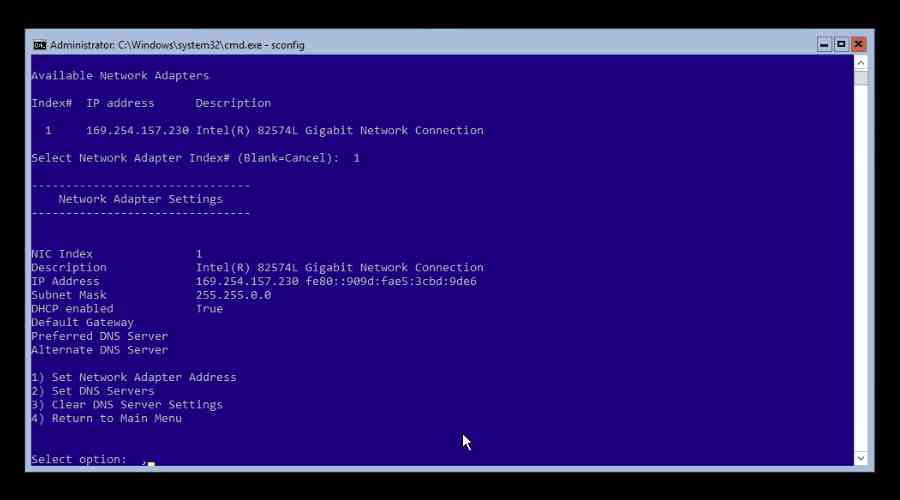

Производим настройку сети, для этого переходим в подраздел ![]() Network Settings

Network Settings

Выбираем настройку какого интерфейса мы будем производить

Попадаем в меню настройки сети

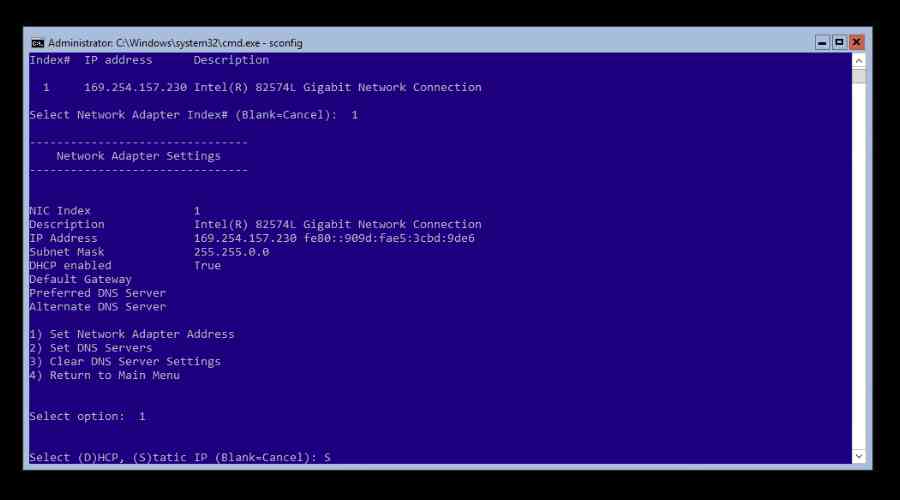

Выбираем настройку ip-адреса и указываем что хотим выбрать статический ip-адрес

Далее вводим ip-адрес, маску подсети, шлюз по-умолчанию

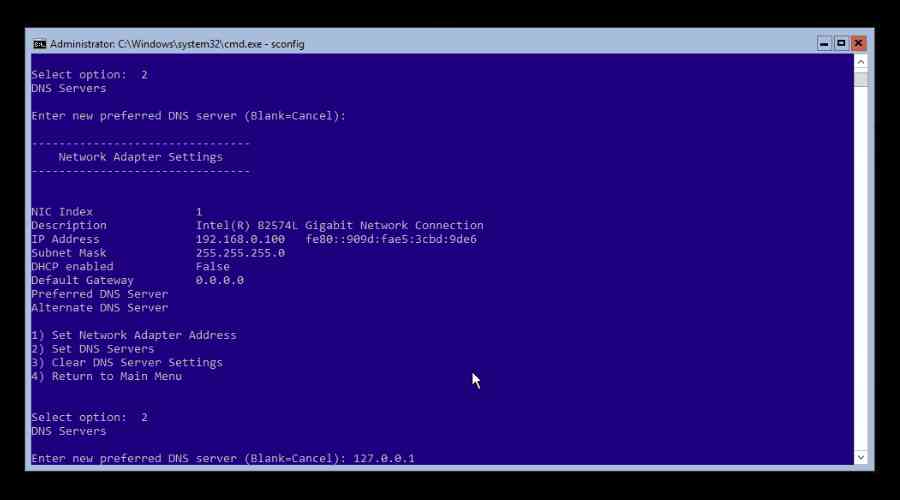

Указываем DNS-сервер, мы укажем 127.0.0.1, так как DNS-сервер будет располагаться на контроллере домена

Для возврата в основное меню используем пункт меню 4) Return to Main Menu

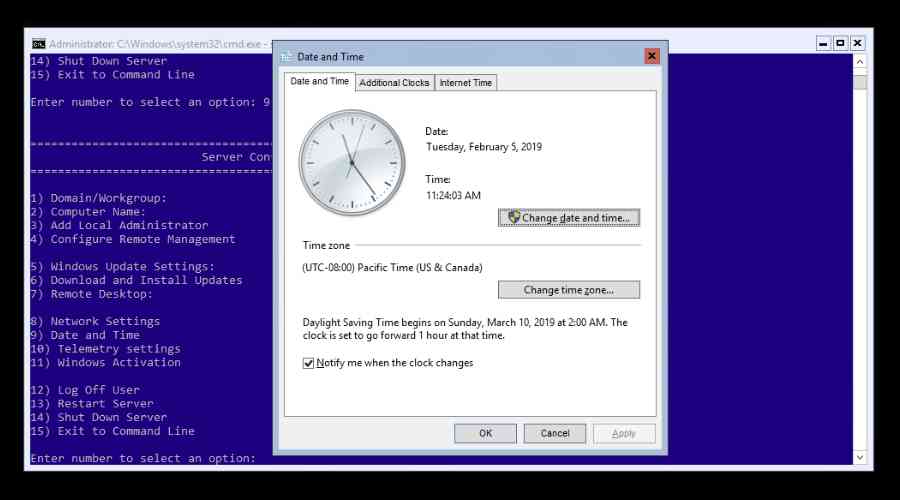

Далее проведем настройку Даты и времени, для этого переходим в меню 9) Date and Time

И теперь произведем настройку имени компьютера, переходим в меню 2) Computer Name

После установки нового имени компьютера, производим перезагрузку компьютера

теперь все готово к установке контроллера домена в новом лесу Active Directory

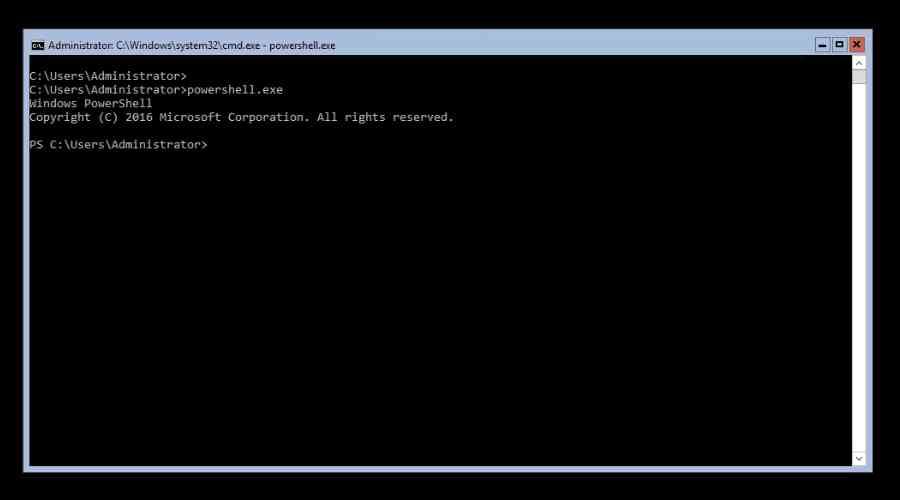

Запускаем powershell

Устанавливаем Службу Active Directory

Вводим командлет Powerhell

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

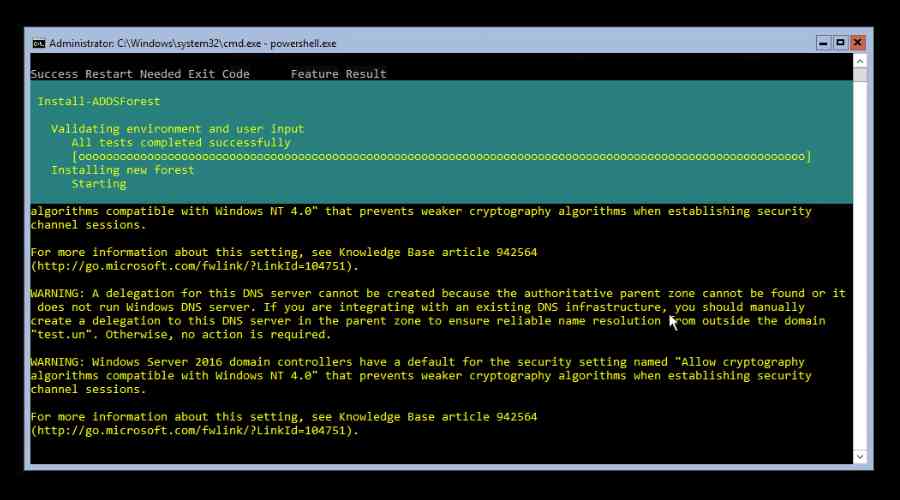

Теперь создаем лес и контроллер домена

Install-ADDSForest -ForestMode Win2012R2 -DomainMode Win2012R2 -DomainName test.un \

-DomainNetbiosName TEST -InstallDns:$true -CreateDnsDelegation:$false -Force:$true

- -ForestMode — Указываем функциональный уровень леса Active Directory;

- -DomainMode — Указываем функциональный уровень домена ACtive Directory;

- DomainName — Указываем имя домена;

- DomainNetbiosName — Указываем NetBios-имя для домена;

- -InstallDns — $true/$false устанавливать DNS-сервер на контроллер или нет;

- -CreateDnsDelegation — $true/$false делигировать ли полномочия по управлению зоной стороннему DNS-серверу;

- -Force — $true/$false автомотически принимать все предепреждения и напоминания

Указываем пароль администратора для режима восстановления

Будет произведена проверка возможности установки леса и домена, если все ок, то начнется установка

После успешного окончания установки, компьютер будет перезагружен

Все установка контроллера домена в новом лесу прошла успешно.

Далее для управления доменом можно использовать командлеты powershell или производить управление с удаленного коапьютера посредством RSAT.

Требования к программному обеспечению

Для этого сценария действуют следующие требования к программному обеспечению.

Требования к серверу

-

Сервер удаленного доступа должен быть членом домена. Сервер можно развернуть на границе внутренней сети или за пограничным межсетевым экраном либо другим устройством.

-

Если сервер удаленного доступа расположен за пограничным межсетевым экраном или устройством преобразования сетевых адресов (NAT), на устройстве необходимо разрешить трафик на сервер удаленного доступа и с него.

-

Администратору, развертывающему сервер удаленного доступа, требуются права локального администратора на сервере и права пользователя домена. Кроме того, администратору требуются права для объектов групповой политики, которые используются при развертывании DirectAccess. Чтобы воспользоваться преимуществами функций, ограничивающих развертывание DirectAccess только мобильными компьютерами, для создания фильтра WMI требуются разрешения администратора домена на контроллере домена.

-

Если сервер сетевых расположений находится не на сервере удаленного доступа, для него потребуется отдельный сервер.

Требования к клиенту удаленного доступа:

-

Клиенты DirectAccess должны входить в состав домена. Домены, членами которых являются клиенты, могут принадлежать к общему лесу с сервером удаленного доступа или иметь двустороннее доверие с лесом или доменом сервера удаленного доступа.

-

Требуется группа безопасности Active Directory, в которую необходимо включить компьютеры, настраиваемые как клиенты DirectAccess. Компьютеры должны входить только в одну группу безопасности, включающую клиентов DirectAccess. Если клиенты включены в несколько групп, разрешение имен для клиентских запросов будет работать некорректно.

Требования к базе данных конфигурации

В этом разделе описаны требования и ограничения для ферм AD FS, которые используют в качестве базы данных внутреннюю базу данных Windows (WID) или SQL Server соответственно.

WID

-

Профиль разрешения артефактов SAML 2.0 в ферме WID не поддерживается.

-

Обнаружение воспроизведения маркеров в ферме WID не поддерживается. (Эта функция используется только в сценариях, где AD FS выступает в качестве поставщика федерации и использует маркеры безопасности внешних поставщиков утверждений.)

В следующей таблице приведены сведения о количестве серверов AD FS, поддерживаемом для ферм WID и SQL Server.

| От 1 до 100 отношений доверия с проверяющей стороной | Более 100 отношений доверия с проверяющей стороной |

|---|---|

| 1–30 узлов AD FS: поддерживается для WID | 1–30 узлов AD FS: не поддерживается для WID — требуется SQL |

| Более 30 узлов AD FS: не поддерживается для WID — требуется SQL | Более 30 узлов AD FS: не поддерживается для WID — требуется SQL |

SQL Server

-

Для AD FS в Windows Server 2016 поддерживается SQL Server 2008 и более поздних версий.

-

В ферме SQL Server поддерживается как разрешение артефактов SAML, так и обнаружение воспроизведения маркеров.