17.8 Прозрачное кеширование с FreeBSD

от Duane Wessels

Я вчера заставил работать прозрачное проксирование со Squid и FreeBSD.

Это было прикольно.

Это было достаточно просто — настроить cisco на заворачивание пакетов по 80-му

порту на пою машину с FreeBSD. Настройки выглядели примерно так:

access-list 110 deny tcp host 10.0.3.22 any eq www access-list 110 permit tcp any any eq www route-map proxy-redirect permit 10 match ip address 110 set ip next-hop 10.0.3.22 int eth2/0 ip policy route-map proxy-redirect

Как только я получаю пакеты на моей машине с FreeBSD, необходимо, что бы ядро доставило эти

Squid.

Я запустил FreeBSD-2.2.7 и загрузил IPFilter.

Это был конец для меня. Дистрибутив IPFilter включает патчи для исходников ядра

FreeBSD, но многие из них конфликтовали. Потом я заметил, что на странице IPFilter сказано

«Это составная часть .» Хватит об этом. К сожалению,

вы не можете перехватывать соединения при помощи кода FreeBSD-2.2.X IPFIREWALL (ipfw), и при помощи natd

вам не удастся сделать это тоже (по крайней мере мне не удалось).

FreeBSD-3.0 намного лучше поддерживает перехват «чужих» соединений (hijacking), я полагаю,

что вы используете ее. Вам необходимо пересобрать ядро со следующими опциями:

options IPFIREWALL

options IPFIREWALL_FORWARD

Теперь пришло время настроить правила IP firewall при помощи ipfw.

По умолчанию правило «allow» отсутствует и прохождение любых пакетов запрещено.

Я добавил эту команду в файл /etc/rc.local, чтобы иметь возможность

использовать машину в моей сети:

ipfw add 60000 allow all from any to any

ipfw add 49 allow tcp from 10.0.3.22 to any

ipfw add 50 fwd 127.0.0.1 tcp from any to any 80

Заметьте, что я не менял номер порта в данном примере. Посему, пакет,

пришедший на порт 80, просто заворачивается на 80-й порт Squid.

Моя конфигурация Squid:

http_port 80

httpd_accel_host virtual

httpd_accel_port 80

httpd_accel_with_proxy on

httpd_accel_uses_host_header on

Если вы не хотите, чтобы Squid слушал порт 80 (т.к. это требует привилегий root),

вы можете использовать другой порт.

В этом случае правило перенаправления для ipfw выглядит так:

ipfw add 50 fwd 127.0.0.1,3128 tcp from any to any 80

squid.conf

http_port 3128

httpd_accel_host virtual

httpd_accel_port 80

httpd_accel_with_proxy on

httpd_accel_uses_host_header on

Установка и запуск 3proxy

3proxy отсутствует в репозиториях Ubuntu, поэтому для установки сначала необходимо скачать его исходник.

Для начала устанавливаем пакет программ для компиляции пакетов:

apt-get install build-essential

Переходим на официальную страницу загрузки 3proxy и копируем ссылку на версию пакета для Linux:

… используя ссылку, скачиваем пакет:

wget https://github.com/z3APA3A/3proxy/archive/0.9.3.tar.gz

* в моем случае будет скачена версия 0.9.3.

Распакуем скачанный архив:

tar xzf 0.9.3.tar.gz

Переходим в распакованный каталог:

cd 3proxy-*

Запускаем компиляцию 3proxy:

make -f Makefile.Linux

Создаем системную учетную запись:

adduser —system —disabled-login —no-create-home —group proxy3

Создаем каталоги и копируем файл 3proxy в /usr/bin:

mkdir -p /var/log/3proxy

mkdir /etc/3proxy

cp bin/3proxy /usr/bin/

Задаем права на созданные каталоги:

chown proxy3:proxy3 -R /etc/3proxy

chown proxy3:proxy3 /usr/bin/3proxy

chown proxy3:proxy3 /var/log/3proxy

Смотрим uid и gid созданной учетной записи:

id proxy3

Получим, примерно, такой результат:

uid=109(proxy3) gid=113(proxy3) groups=113(proxy3)

* где 109 — идентификатор пользователя; 113 — идентификатор для группы.

Создаем конфигурационный файл:

vi /etc/3proxy/3proxy.cfg

setuid 109

setgid 113

nserver 77.88.8.8

nserver 8.8.8.8

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

external 111.111.111.111

internal 111.111.111.111

daemon

log /var/log/3proxy/3proxy.log D

logformat «- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T»

rotate 30

auth none

allow * * * 80-88,8080-8088 HTTP

allow * * * 443,8443 HTTPS

proxy -n

* необходимо обратить внимание на настройки setuid и setgid — это должны быть значения для созданной нами учетной записи; external и internal — внешний и внутренний интерфейсы (если наш прокси работает на одном адресе, то IP-адреса должны совпадать).

Запускаем 3proxy:

/usr/bin/3proxy /etc/3proxy/3proxy.cfg

1.16 Создатели Squid FAQ

Эти люди составляли этот документ:

- Jonathan Larmour

- Cord Beermann

- Tony Sterrett

- Gerard Hynes

- Katayama, Takeo

- Duane Wessels

- K Claffy

- Paul Southworth

- Oskar Pearson

- Ong Beng Hui

- Torsten Sturm

- James R Grinter

- Rodney van den Oever

- Kolics Bertold

- Carson Gaspar

- Michael O’Reilly

- Hume Smith

- Richard Ayres

- John Saunders

- Miquel van Smoorenburg

- David J N Begley

- Kevin Sartorelli

- Andreas Doering

- Mark Visser

- tom minchin

- Jens-S. Vöckler

- Andre Albsmeier

- Doug Nazar

- Henrik Nordstrom

- Mark Reynolds

- Arjan de Vet

- Peter Wemm

- John Line

- Jason Armistead

- Chris Tilbury

- Jeff Madison

- Mike Batchelor

- Bill Bogstad

- Radu Greab

- F.J. Bosscha

- Brian Feeny

- Martin Lyons

- David Luyer

- Chris Foote

- Jens Elkner

Исправления, изменения и комментарии шлите на адрес:

squid-faq@squid-cache.org.

17.11 WCCP — Web Cache Coordination Protocol

Contributors:

Glenn Chisholm и

Lincoln Dale.

Поддерживает ли Squid протокол WCCP?

CISCO’s Web Cache Coordination Protocol V1.0 поддерживается squid версий

2.3 и более поздних. В настоящее всемя WCCP V2 — это открытый протокол, Squid возможно будет

поддерживате его в будущем.

Настройка вашего маршутизатора

Есть два различных метода настройке WCCP на роутере CISCO.

Первый метод для которые поддерживают только версию 1.0 протокола. Второй —

для роутеров, поддерживающих обе версии.

IOS Version 11.x

Возможно более поздние версии IOS 11.x будут поддерживать V2.0 протокола. Если

это произойдет, то следуйте инструкциям для 12.x. Некоторые люди сообщили нам о

том, что реализация поддержки WCCP в Squid не работает с их маршуритизаторами под

IOS 11.x. Если вы имели подобный опыт, пошлите отладочную информацию вашего роутера

в список рассылки squid-bugs.

conf t

wccp enable

!

interface x/x

!

ip wccp web-cache redirect

!

CTRL Z

write mem

IOS Version 12.x

Некоторые ранние версии 12.x не имеют команды ‘ip wccp version’.

Вам необходимо обновить вашу версию IOS, чтобы использовать V1.0.

Вы должны иметь хотя бы IOS Software Release 12.0(5)T, если вы

используете 12.0 T-train. IOS Software Releases 12.0(3)T

и 12.0(4)T не имеют поддержки WCCPv1, а в 12.0(5)T она есть.

conf t

ip wccp version 1

ip wccp web-cache

!

interface [Interface Carrying Outgoing/Incomming Traffic]x/x

ip wccp web-cache redirect out|in

!

CTRL Z

write mem

Проблемы с IOS 12.3

Некоторые люди сообщают о проблемах работы WCCP в IOS 12.3. Они наблюдают

битые или фрагментированные GRE-пакеты, приходящие к кешу. Очевидно это происходит

из-за того, что вы отключаете Cisco Express Forwarding для интерфейса:

conf t ip cep # some systems may need 'ip cep global' int Ethernet0/0 no ip route-cache cef CTRL Z

Настройка FreeBSD

FreeBSD прежде всего должна быть настроена на прием и распознавание GRE-инкапсулации

пакетов идущих от маршрутизатора. Для этого вам необходимо про патчить и пересобрать

ваше ядро.

Прежде всего наложите патч для поддержки GRE вашим ядром. Наложите

патч gre.patch для ядер FreeBSD-3.x

или патч gre.patch для ядер FreeBSD-4.x

по необходимости.

Далее вам нужно загрузить gre.c для FreeBSD-3.x

или gre.c для FreeBSD-4.x

и скопируйте его в /usr/src/sys/netinet/gre.c.

Наконец, добавьте «OPTION GRE» в файл конфигурации вашего ядра и пересоберите его.

Заметьте, что файл opt_gre.h будет создан, когда вы запустите config.

Когда ваше ядро будет установлено, вам потребуется

.

Настройка Linux 2.2

Al Blake написал

.

В настоящее время есть два метода поддержки WCCP на Linux 2.2.

При помощи специального модуля либо с использованием стандартного драйвера Linux

GRE-тунелирования. Многие сообщают о трудностях связанных с использованием стандартного

драйвера GRE-тунелирования, однако он позволяет использовать GRE fне только для WCCP.

Вы должны выбрать метод, который удовлетворяет вашим требованиям.

Стандартный Linux GRE Tunnel

Ядра Linux 2.2 сразу поддерживают GRE, равно как есть и подгружаемый в ядро модуль

GRE.

Вам необходимо пропатчить код ip_gre.c, идущий с вашим ядром Linux при помощи

этого , написанного

Jan Haluza.

Включите поддержку кода GRE в вашем ядре или соберите ее модулем, используя соответсвующие

опции в настройках вашего ядра. Пересоберите ядро.

Если это модуль, то вам необходимо сделать:

modprobe ip_gre

Следующий шаг — установить IP-тунель между роуеторм и вашим хостом. Daniele Orlandi сообщает

reports

that you have to give the gre1 interface an address, but any old

address seems to work.

iptunnel add gre1 mode gre remote <Router-IP> local <Host-IP> dev <interface>

ifconfig gre1 127.0.0.2 up

Специальный модуль WCCP

Этот не модуль не является стандартной частью поставки дистрибутива Linux. Он

должен быть откомпилирован и загружен, чтобы работать в вашей системе.

Не пытайтесь встроить его в ваше ядро.

Загрузите модуль Linux WCCP (ip_wccp.c)

и откомпилируйте его как обычный сетевой модуль Linux.

Скопируйте модуль в /lib/modules/kernel-version/ipv4/ip_wccp.o. Отредактируйте

/lib/modules/kernel-version/modules.dep, добавив:

/lib/modules/kernel-version/ipv4/ip_wccp.o:

Теперь вы можете загрузить модуль:

modprobe ip_wccp

Общий порядок

Машина должна разпознавать GRE-инкапсуляцию для любых получаемых пакетов и

их обработку. Система также должна быть настроена на прозрачное проксирование

с использованием или

.

Настройка остального

Если вы сумели настроить вашу ОС на поддержку WCCP для Squid, свяжитесь с нами и поделитесь подробностями,

чтобы мы могли рассказать это другим.

Why does Squid deny some port numbers?

There are two ways to filter by port number: either allow specific ports, or deny specific ports. By default, Squid does the first. This is the ACL entry that comes in the default squid.conf:

acl Safe_ports port 80 21 443 563 70 210 1025-65535 http_access deny !Safe_ports

The above configuration denies requests when the URL port number is not in the list. The list allows connections to the standard ports for HTTP, FTP, Gopher, SSL, WAIS, and all non-privileged ports.

Another approach is to deny dangerous ports. The dangerous port list should look something like:

acl Dangerous_ports port 7 9 19 22 23 25 53 109 110 119 http_access deny Dangerous_ports

…and probably many others.

Please consult the /etc/services file on your system for a list of known ports and protocols.

5 Описание работы

5.2 Что я могу узнать из log файлов?

access.log, общий формат:

Host Ident - [D/M/Yr:H:M:S TZ] "Method URL" Status Size

access.log

Time Elapsed Host Status/HTTP/Hier_Status Size Method URL

access.log

Time Elapsed Host Status/HTTP Size Method URL Ident Hier_Status/Hier_Host

hierarchy.log

[D/M/Yr:H:M:S TZ] URL Hier_Status Hier_Host

- Host

- IP адреса запрашиваемых хостов (в версии v1.1, если задано может быть FQDN).

- Ident

- Обычно ‘-‘. В версии 1.1 ответ Ident (RFC 931), если задано.

- Method

- GET, HEAD, POST для TCP запросов или ICP_QUERY для UDP запросов.

- URL

- Запрашиваемый объект.

- Status

-

Результат запроса (TCP_HIT для ранее кешируемых объектов, TCP_MISS если

запрашиваемый объект взят не из локального кеша, UDP_HIT и UDP_MISS то

же для братских запросов). - HTTP

-

Возвращаемый HTTP код: 200 для удачных, 000 для UDP запросов, 403 для перенаправлений,

500 для ошибок, и т.д. - Size

- Количество байт переданных клиенту.

- Hier_Status

-

Результат запросов к братским/родительским кешам. Может быть PARENT_MISS,

SIBLING_HIT и т.д. - Hier_Host

- Хост, с которого взят объект.

- Time

- Время с Jan 1, 1970 в миллисекундах.

- Elapsed

- Затраченное время в миллисекундах.

5.3 Какие log файлы я могу удалять?

squidsquid.pid/usr/local/squid/logs/squid.pidsquid.conf

kill -USR1 `cat /usr/local/squid/logs/squid.pid`

Примечание: Строка logfile_rotate в squid.conf

делает необязательным ручное удаление старых log файлов. Просто установите

значение logfile_rotate в желаемую величину. Как только значение

logfile_rotate будет достигнуто, старый log будет удален автоматически.

Выставите нужное значение logfile_rotate и пропишите в crontab

посылку squid ‘у сигнала SIGUSR1, например в полночь каждого

дня:

0 0 * * * /bin/kill -USR1 `cat /usr/local/squid/logs/squid.pid`

Единственный файл, котрый нельзя удалять это log,

который обычно находится в первой cache_dir директории. Этот файл

содержиит данные, необходимые для восстановления кеша призапуске Squid.

Удаление этого файла приведет к потере кеша.

ACL elements

|

The information here is current for version 3.1 see acl for the latest configuration guide list of available types. |

Squid knows about the following types of ACL elements:

***** ACL TYPES AVAILABLE *****

-

src: source (client) IP addresses

-

dst: destination (server) IP addresses

-

myip: the local IP address of a client’s connection

-

arp: Ethernet (MAC) address matching

-

srcdomain: source (client) domain name

-

dstdomain: destination (server) domain name

-

srcdom_regex: source (client) regular expression pattern matching

-

dstdom_regex: destination (server) regular expression pattern matching

-

src_as: source (client) Autonomous System number

-

dst_as: destination (server) Autonomous System number

-

peername: name tag assigned to the cache_peer where request is expected to be sent.

-

time: time of day, and day of week

-

url_regex: URL regular expression pattern matching

-

urlpath_regex: URL-path regular expression pattern matching, leaves out the protocol and hostname

-

port: destination (server) port number

-

myport: local port number that client connected to

-

myportname: name tag assigned to the squid listening port that client connected to

-

proto: transfer protocol (http, ftp, etc)

-

method: HTTP request method (get, post, etc)

-

http_status: HTTP response status (200 302 404 etc.)

-

browser: regular expression pattern matching on the request user-agent header

-

referer_regex: regular expression pattern matching on the request http-referer header

-

ident: string matching on the user’s name

-

ident_regex: regular expression pattern matching on the user’s name

-

proxy_auth: user authentication via external processes

-

proxy_auth_regex: regular expression pattern matching on user authentication via external processes

-

snmp_community: SNMP community string matching

-

maxconn: a limit on the maximum number of connections from a single client IP address

-

max_user_ip: a limit on the maximum number of IP addresses one user can login from

-

req_mime_type: regular expression pattern matching on the request content-type header

-

req_header: regular expression pattern matching on a request header content

-

rep_mime_type: regular expression pattern matching on the reply (downloaded content) content-type header. This is only usable in the http_reply_access directive, not http_access.

-

rep_header: regular expression pattern matching on a reply header content. This is only usable in the http_reply_access directive, not http_access.

-

external: lookup via external acl helper defined by external_acl_type

-

user_cert: match against attributes in a user SSL certificate

-

ca_cert: match against attributes a users issuing CA SSL certificate

-

ext_user: match on user= field returned by external acl helper defined by external_acl_type

-

ext_user_regex: regular expression pattern matching on user= field returned by external acl helper defined by external_acl_type

Notes:

Not all of the ACL elements can be used with all types of access lists (described below). For example, snmp_community is only meaningful when used with snmp_access. The src_as and dst_as types are only used in cache_peer_access lines.

The arp ACL requires the special configure option —enable-arp-acl in Squid-3.1 and older, for newer Squid versions EUI-48 (aka MAC address) support is enabled by default. Furthermore, the ARP / EUI-48 code is not portable to all operating systems. It works on Linux, Solaris, and some *BSD variants.

The SNMP ACL element and access list require the —enable-snmp configure option.

Some ACL elements can cause processing delays. For example, use of srcdomain and srcdom_regex require a reverse DNS lookup on the client’s IP address. This lookup adds some delay to the request.

Each ACL element is assigned a unique name. A named ACL element consists of a list of values. When checking for a match, the multiple values use OR logic. In other words, an ACL element is matched when any one of its values is a match.

You can’t give the same name to two different types of ACL elements. It will generate a syntax error.

You can put different values for the same ACL name on different lines. Squid combines them into one list.

L2TP

Если Вы используете для подключения к провайдеруL2TP, то

для этого понадобится установить xl2tpd — демон l2tp и pppd — демон ppp.

Устанавливаем:

sudo apt-get install pppd xl2tpd

Редактируем файл настроек xl2tpd:

sudo nano etcxl2tpdxl2tpd.conf

global access control = yes # разрешать соединения только с адресами из lac секций lac beeline lns = tp.internet.beeline.ru # адрес для подключения redial = yes # "перезвонить" при потере связи redial timeout = 10 # время между попытками переустановить связь после обрыва(в секундах) max redials = 100 # максимальное количество попыток autodial = yes # устанавливать соединение при запуске xl2tpd require pap = no # не использовать pap аутентификацию require chap = yes # использовать chap аутентификацию require authentication = no # не использовать аутентификацию удаленного сервера name = 000ххххххх # логин pppoptfile = etcpppoptions.l2tp # файл с опциями ppp ppp debug = yes # вывод подробной информации pppd в syslog tx bps = 100000000 # скорость туннеля

Затем редактируем:

sudo nano etcpppoptions.xl2tp

000ххххххх #номер договора noauth nobsdcomp # nodeflate # параметры сжатия пакетов nopcomp # noaccomp # connect /bin/true remotename beeline # метка для удаленного сервера ipparam beeline # дополнительный параметр для системных скриптов defaultroute # маршрут по умолчанию через ppp интерфейс replacedefaultroute mtu 1460

Записываем в файл chap-secrets логин и пароль:

sudo nano etcpppchap-secrets:

login * password

Запускаем xl2tpd,

sudo service xl2tpd start

соединение должно быть установлено.

На установленной машине Интернет появился. Теперь надо добавить включить все репозитарии в и выполнить:

sudo apt-get update

Для доступа с других машин вашей локальной сети необходимо поставить всего лишь навсего два малюсеньких пакета:

-

Установите и запустите пакет для раздачи пакетов по сети:

sudo apt-get install dnsmasq

Или, вы можете использовать DNS провайдера.

-

Так же необходимо установить пакет для NAT:

sudo apt-get install ipmasq

Вот и всё!

3.5 Как мне запустить Squid?

После того, как вы закончили редактирование конфигурационного файла, вы можете первый раз запустить

Squid. Эта имеет небольшие отличия в зависимости от используемой вами версии.

Squid версии 2.X

Прежде всего вы должны создать swap-директории. Это делается запуском Squid с ключем -z:

% /usr/local/squid/bin/squid -z

% /usr/local/squid/bin/squid -NCd1

Ready to serve requests.

% /usr/local/squid/bin/squid

ЗАМЕЧАНИЕ: в зависимости от вашей конфигурации вам возможно необходимо запускать

squid из под root.

Squid версии 1.1.X

Для версии 1.1.16 и более поздних вы должны сначала запустить Squid с ключем

-z, чтобы создать директории кеша.

% /usr/local/squid/bin/squid -z

RunCache

% /usr/local/squid/bin/RunCache &

Для версий до 1.1.6 вы должны сразу запускать RunCache, взамен того, чтобы

сначала запускать squid -z.

How do I implement an ACL ban list?

As an example, we will assume that you would like to prevent users from accessing cooking recipes.

One way to implement this would be to deny access to any URLs that contain the words «cooking» or «recipe.» You would use these configuration lines:

acl Cooking1 url_regex cooking acl Recipe1 url_regex recipe acl myclients src 172.16.5.0/24 http_access deny Cooking1 http_access deny Recipe1 http_access allow myclients http_access deny all

The url_regex means to search the entire URL for the regular expression you specify. Note that these regular expressions are case-sensitive, so a url containing «Cooking» would not be denied.

Another way is to deny access to specific servers which are known to hold recipes. For example:

acl Cooking2 dstdomain www.gourmet-chef.com http_access deny Cooking2 http_access allow all

The dstdomain means to search the hostname in the URL for the string «www.gourmet-chef.com.» Note that when IP addresses are used in URLs (instead of domain names), Squid may have to do a DNS lookup to determine whether the ACL matches: If a domain name for the IP address is already in the Squid’s «FQDN cache», then Squid can immediately compare the destination domain against the access controls. Otherwise, Squid does an asynchronous reverse DNS lookup and evaluates the ACL after that lookup is over. Subsequent ACL evaluations may be able to use the cached lookup result (if any).

Asynchronous lookups are done for http_access and other directives that support so called «slow» ACLs. If a directive does not support a required asynchronous DNS lookup, then modern Squids use «none» instead of the actual domain name to determine whether a dstdomain ACL matches, but you should not rely on that behavior. To disable DNS lookups, use the «-n» ACL option (where supported).

Установка прокси-сервера Squid

Прежде чем начать, стоит отметить, что сервер Squid не требует значительных ресурсов, но использование оперативной памяти может изменяться в зависимости от количества клиентов, осуществляющих доступ в интернет через прокси-сервер.

Пакет Squid доступен в стандартном репозитории

В Ubuntu/Debian

$ sudo apt-get -y install squid

В Redhat/Centos

# yum install –y squid

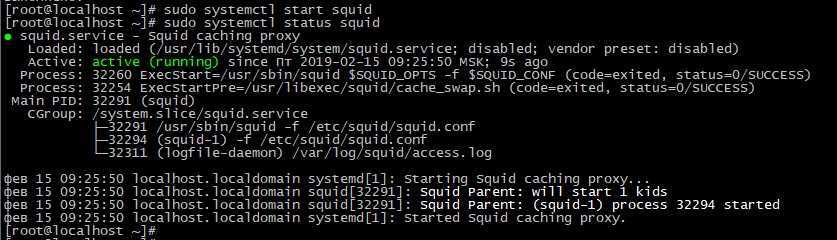

Запустите его и задайте запуск при загрузке:

$ sudo systemctl start squid $ sudo systemctl enable squid

После этого можно проверить статус службы:

$ sudo systemctl status squid

Важные файлы Squid располагаются в следующих директориях:

Файл конфигурации: /etc/squid/squid.conf

Журнал доступа: /var/log/squid/access.log

Журнал кэша: /var/log/squid/cache.log

Файл конфигурации по умолчанию содержит ряд директив, при помощи которых осуществляется управление работой сервера. Для внесения изменений откройте файл любым текстовым редактором.

$ sudo vim /etc/squid/squid.conf

В нем довольно много параметров, мы рассмотрим самые важные из них.

http_port порт HTTP-прокси сервера, по умолчанию 3128. Для безопасности рекомендуется сменить его на другой.visible_hostname Параметр используется для определения имени узла сервера Squid. Можно задать любое имя.

Также можно указать параметр intercept (или transparent для старых версий), например, http_port 3128 intercept. В этом случае ваш сервер будет работать как прозрачный прокси (без необходимости настраивать его использование на стороне клиента).

Для последующего понимания работы прокси, нужно понять следующие параметры

http_access-Данный параметр регулирует доступ к HTTP-прокси серверу. С помощью него можно разрешить или запретить доступ через сервер как к определенным ресурсам в интернете, так и определенным группам пользователей.

В данный момент любой доступ запрещен (deny all). Чтобы начать использование сервера, нужно изменить ее, например, на http_access allow all (разрешить любой доступ). Параметр all можно заменить на имя списка доступа, которые мы рассмотрим чуть ниже.acl(access control list) — В этом параметре указываются ресурсы в интернете, порты, ip адреса пользователей, локальные сети. В общем это список к которому будут применяться различные правила. Таких списков может быть неограниченное количество.

После внесения изменений нужно перезапустить Squid следующей командой:

$ sudo systemctl restart squid

![Squid proxy настройка [айти бубен]](http://smartshop124.ru/wp-content/uploads/5/a/0/5a07cb5d47136a406b61d8a20c81538b.jpeg)