Внешний вид и производительность

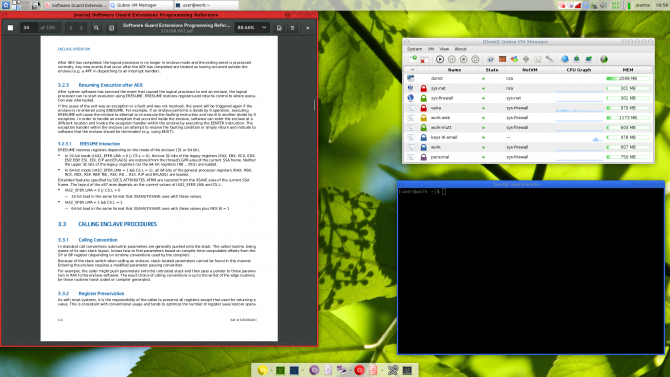

Внешний вид и производительность это те качества где Qubes OS действительно лучшая. Используя приложение, вы практически не замечаете, что вы используете приложение в домене. Единственный признак, что они работают в отдельных виртуальных машинах — это цветная граница вокруг каждого и надписи, с именем домена. Я действительно почувствовал симпатию к Qubes OS. Хотя её сложно настраивать.

Хотя обе системы, Qubes OS и CoreOS фокусируются на виртуализации, Qubes все реализовано более удобно. Потому что CoreOS позволяет работать только в командной строке, поэтому она меньше подходит для начинающих. В QubesOS есть графический интерфейс, в ней проще ориентироваться.

Установка Qubes OS 4

1. Системные требования Qubes OS

Минимальные системные требования:

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 4 GB;

- Жесткий диск: минимум 32 GB.

Рекомендованные:

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 8 GB;

- Жесткий диск: минимум 32 GB SSD;

- Видеокарта: очень рекомендуется наличие интегрированного графического процессора Intel, на дискретных видеокартах AMD и Nvidia возможны ошибки.

Согласно списку совместимого оборудования наиболее подходящими будут ноутбуки с процессорами Intel 6 поколения и выше. В моем случае это Dell Inspirion 13 5378, заявлена полная совместимость, но ошибки все же иногда выявляются, методы решения наиболее часто встречающихся в следующих статьях.

Необходимо обязательно проверить свою систему на совместимость, иначе работоспособность не гарантируется и исходя из моего опыта гарантирую множество проблем, вплоть до полного отказа системы.

2. Установка системы

И так, железо проверено пора устанавливать. Загружаем ISO образ с официального сайта. Записываем любым удобным способом на USB флешку с объемом памяти минимум 8 GB, желательно USB 3.0 (система достаточно долго устанавливается). Перезагружаем компьютер, в настройках BIOS отключаем Trusted Boot и Legasy Boot. Загружаемся с флешки или иного носителя. Дальнейшая установка вплоть до первого запуска системы ничем не отличается от установки других дистрибутивов. Дожидаемся полной установки, перезагружаемся.

Зачем нужны виртуальная машина и виртуальная операционная система

Первая причина − для открытия в виртуальной среде подозрительных файлов и просмотра подозрительных ссылок. Виртуальная операционная система при стандартных настройках не имеет доступа к основной системе, вредоносное программное обеспечение из нее не сможет проникнуть в основную систему.

Хотя никогда нельзя исключать наличие уязвимостей, позволяющих преодолеть барьер и проникнуть в основную систему. Например, на конкурсе Pwn2Own в 2017 году китайская команда Qihoo 360 демонстративно «пробила» защиту VMware и выполнила код на хостовой машине. Но самое неприятное, что это же смогла сделать китайская команда Tencent, использовав другие уязвимости для атаки. Баги были исправлены, команды получили на двоих $205 000.

Виртуальная система − это действительно безопасно, но продвинутые хакеры иногда способны ее обходить.

Совет

Не питайте иллюзий по поводу абсолютной защиты при открытии файлов или ссылок в виртуальной среде.

К сожалению, физическая изоляция − единственная на сегодняшний день надежная защита от вредоносного программного обеспечения, вирусов и троянов. Мы подробнее разберем этот вопрос в главе, посвященной защите от вредоносного программного обеспечения.

Вторая причина − виртуальная операционная система Whonix. Whonix на сегодняшний день − лучшая операционная система для сохранения анонимности в сети, она защитит вас, даже когда вам на компьютер попал специальный вредоносный софт, целью которого является деанонимизировать вас. Whonix не может быть основной операционной системой, а потому для запуска этой операционной системы необходимо создать виртуальную машину.

Третья причина − возможность запускать на одном компьютере несколько различных операционных систем. В процессе изучения курса у вас будет возможность познакомиться с самыми разными операционными системами.

Что такое ОС Qubes?

Хотя Qubes OS является операционной системой Linux, ориентированной на безопасность, давайте поясним, чем она отличается. Хотя брандмауэр и антивирусное программное обеспечение очень важны — да, даже Linux нуждается в антивирусе — Qubes использует другой подход. Вместо того, чтобы полагаться на традиционные меры защиты, ОС Qubes использует виртуализацию. Поэтому это способствует безопасности через изоляцию.

Метод изоляции фокусируется на ограничении взаимодействия программного и аппаратного обеспечения. Примечательно, что предкомпилированный ноутбук для Linux компания Purism предлагает возможность поставлять свои машины с ОС Qubes.

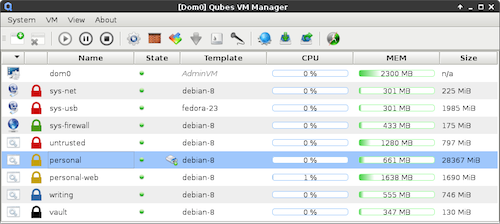

Менеджер виртуальных машин Qubes

Менеджер виртуальных машин Qubes является приложением с графическим интерфейсом, позволяющим управлять виртуальными машинами системы Qubes. В основном окне приложения находится список всех работающих виртуальных машин с информацией об использовании каждой из них таких ресурсов, как время центрального процессора, оперативная память и дисковое пространство, а также о выбранном вами цвете и шаблонной виртуальной машине, на которой она основана. В верхней части окна расположена панель инструментов с кнопками, позволяющими выполнять различные операции с выбранной виртуальной машиной, включая создание новой виртуальной машины или удаление существующей виртуальной машины, включение и отключение виртуальной машины, изменение ее настроек и переключение формата вывода списка с целью показа лишь функционирующих виртуальных машин или всех существующих виртуальных машин.

Рисунок 2. Менеджер виртуальных машин Qubes с некоторыми функционирующими виртуальными машинами

Рисунок 2. Менеджер виртуальных машин Qubes с некоторыми функционирующими виртуальными машинами

Вы можете изменить множество параметров функционирования виртуальной машины, при этом менеджер виртуальных машин делает процесс создания новой виртуальной машины или изменения ее стандартных параметров достаточно простым и прямолинейным. Основными параметрами виртуальной машины, которые вы наверняка будете изменять, являются цвет виртуальной машины, квоты использования ею оперативной памяти и дискового пространства, шаблонная виртуальная машина, на которой она основывается, а также сетевая виртуальная машина, с которой она соединена. В дополнение вы можете использовать данное приложение для создания собственных правил межсетевого экрана, установки соответствия аппаратных устройств, использующих шину PCI, и виртуальных машин, а также изменения меню запуска приложений.

Менеджер виртуальных машин является одним из наиболее полезных компонентов рассматриваемой операционной системы, так как он значительно упрощает навигацию по сложной системе утилит с интерфейсом командной строки и файлов конфигурации. В комбинации с некоторыми другими инструментами операционной системы Qubes, такими, как менеджер буфера обмена (реализующий метод копирования и вставки, заключающийся в перемещении данных из локального буфера обмена виртуальной машины приложения в глобальный буфер обмена с помощью сочетания клавиш Ctrl-Shift-c, выборе виртуальной машины приложения для вставки данных и вставке данных в окно приложения с помощью сочетания клавиш Ctrl-Shift-v), а также утилит с интерфейсом командной строки и графическим интерфейсом, которые позволяют копировать файлы между виртуальными машинами приложений, он создает окружение, которое гораздо проще использовать, чем кажется при учете всей сложности реализации описанных концепций.

Хотя данная статья и будет полезна для начала продуктивной работы с Qubes, самыми интересными аспектами использования данной системы являются организация виртуальных машин приложений и разделение задач между ними. В моей следующей статье я поделюсь собственными подходами к разделению персональных и рабочих задач на ноутбуке, а также расскажу о некоторых применяемых в Qubes дополнительных механизмах обеспечения безопасности пользовательских данных, не позволяющих мне вернуться к использованию обычных дистрибутивов Linux для настольных компьютеров.

Установка

Для установки системы необходимо скачать образ Q4OS install-cd.

Существует два режима установки:

- Обычный

- Автоматический.

Q4OS 3.8: Установка

Q4OS 3.8: Установка

После установки системы запускается утилита Desktop Profiler, в которой необходимо выбрать один из трех профилей установки дополнительных приложений (см. описание Desktop Profiler выше).

Установка из под Windows

Для Q4OS существует специальная утилита, работающая в Windows и позволяющая установить дистрибутив прямо из под Windows.

Пользователю необходимо указать диск, на который будет установлен дистрибутив, размер создаваемого раздела, выбрать язык, задать данные пользователя.

Установка Q4OS из под Windows

Установка Q4OS из под Windows

Машина времени Qubes OS

Пользователь Qubes OS не тревожится по поводу того, что после установки нового драйвера или плагина к браузеру система может упасть. Если уж что и упадёт, то только виртуальная машина, в которой эта установка производилась. Для пользователя этот будет выглядеть как закрытие окон одного цвета — окон, принадлежащих рухнувшей машине.

Если такая катастрофа произошла, Qubes OS обращается к домену-хранилищу. В нём содержатся девственно чистый образ пустой виртуальной машины (вдруг пользователю приспичит создать машину нового цвета?) и образы дисков с корневой файловой системой и пользовательскими каталогами для всех уже созданных виртуальных машин. Образы эти принадлежат не физическим, а логически дискам и создаются специальным драйвером, именуемым Device Mapper. Задача Device Mapper — динамическое отображение дисковых разделов с использованием механизма COW (Copy-On-Write).

Для дополнительной безопасности образы COW созданных виртуальных машин шифруются с помощью технологии LUKS. Завершая работу Qubes OS или одной из её виртуальных машин, домен хранилища сохраняет последние изменения в образах COW. Именно поэтому в Qubes OS имеется возможность «откатить» работу любой виртуальной машины к предыдущему безопасному состоянию.

Прикладные программы находятся в безопасности внутри виртуальных машин. Но что если злоумышленник нацелится на сам гипервизор Xen? В Qubes OS на этот случай используются аппаратные возможности, обеспечивающие так называемую доверенную загрузку системы, которая препятствует любой несанкционированной попытке вмешаться в процесс загрузки Xen (а именно в этот момент гипервизор наиболее уязвим). Базируется доверенная загрузка на спецификации TPM (Trusted Platform Module), описывающей реализацию аппаратного криптопроцессора, позволяющего подтвердить подлинность любого «железного» компонента» компьютера.

В настоящее время Qubes OS поддерживает реализацию TPM в процессорах компании Intel, которая именуется Intel Trusted Execution Technology (Intel TXT).

Братья Qubes OS

Хитрая организация Qubes OS в мире операционных систем не уникальна. Фактически детище Рутковски реализует давно известный принцип «песочницы» (sandbox) — изолированной пользовательской среды, функционирующей в рамках операционной системы, в которую можно помещать потенциально ненадёжный код.

Хорошим примером песочницы является механизм «тюрем» (jails), реализованный в FreeBSD. Другой показательный пример изолирующих программных сред — Web Sandbox, созданный в компании Microsoft, и песочница Google Chrome Sandbox, реализованная в рамках одноимённого браузера и операционной системы Chrome OS.

Но у Qubes OS в сравнении с другими решениями есть весомое преимущество. Это архитектурная целостность и продуманность работы с несколькими независимыми песочницами одновременно в рамках единой пользовательской среды.

Хотите убедиться в этом? Вперёд! Устанавливайте свежий образ Qubes OS Beta 1 и погружайтесь в радугу её цветных окон — виртуальных машин.

Среда рабочего стола Trinity

Дистрибутив предлагается в двух основных редакциях:

- со средой рабочего стола Trinity

- со средой KDE Plasma

Среда рабочего стола Trinity является «родной» для данного дистрибутива.

Trinity (Trinity Desktop Environment — TDE) является ответвлением (независимым форком) от кодовой базы KDE 3.5.

Когда появились первые версии KDE 4, многие пользователи выразили недовольство новой средой. Кому-то не нравился внешний вид, кто-то был недоволен нестабильной работой ранних версий. Чтобы продолжить развитие KDE 3.5 в 2010 году был создан форк, получивший название Trinity.

Первый релиз Trinity появился в апреле 2010 года.

Основатель Trinity это бывший разработчик Kubuntu — Тимоти Пирсон (Timothy Pearson).

В Q4OS Trinity и KDE Plasma могут быть установлены одновременно. Пользователь может переключаться между ними. Обе среды работают независимо друг от друга и не конфликтуют.

Ссылки [ править ]

- . 3 сентября 2012 г.

- . 23 января 2020 года . Проверено 23 января 2020 года .

- Вонг, Эндрю Дэвид (15 января 2020 г.). . Qubes OS . Проверено 7 февраля 2020 года .

- . www.qubes-os.org .

- . Реестр . 5 сентября 2012 г.

- .

- .

- Исса, Абдулла; Мюррей, Тоби; Эрнст, Гидон (4 декабря 2018 г.). . Труды 30-й австралийской конференции по взаимодействию компьютера и человека . OzCHI ’18: 30-я Австралийская конференция по взаимодействию компьютера и человека. Мельбурн, Австралия: ACM. п. 572576. дои . ISBN

- Бомонт, Марк; Маккарти, Джим; Мюррей, Тоби (5 декабря 2016 г.). . Труды 32-й ежегодной конференции по приложениям компьютерной безопасности . ACSAC ’16: Ежегодная конференция по приложениям компьютерной безопасности, 2016 г. Лос-Анджелес, Калифорния, США: ACM. п. 533545. дои . ISBN

- Атанас Filyanov; Нас, Айсегюль; Волкамер, Мелани. «Об удобстве использования защищенных графических интерфейсов»: 11.

- . Домашняя информационная безопасность AIS . Проверено 1 ноября 2020 года .

- . Иоанна Рутковска. 2 сентября 2008 г.

- . Оборудование Тома. 30 августа 2011 г.

- . Экономист. 28 марта 2014 г.

- . Проводной. 20 ноября 2014 г.

- . Иоанна Рутковска. 13 марта 2011 г.

- ^

- ↑ Rutkowska, Joanna (3 мая 2010 г.). . Группы Google .

- ^

- ^

- . Qubes OS . Проверено 5 июня 2020 года .

- . Qubes OS . Проверено 5 июня 2020 года .

- . Иоанна Рутковска. 9 сентября 2010 г.

- . Иоанна Рутковска. 23 апреля 2011 г.

- . Иоанна Рутковска. 28 сентября 2011 г.

- . OSnews. 3 июня 2010 г.

- .

- . Майкл Карбоне. 13 февраля 2014 г.

IDC: Классификация этапов развития виртуализационных технологий

- Для Virtualization 1.0 были типичными первичные, базисные задачи, такие как инкапсуляция ресурсов в виртуальных машинах и распределение ресурсов физических машин, динамическая консолидация ресурсов в общие пулы.

- На последовавшем за ним — текущем для развитых стран — этапе Virtualization 2.0 приоритетными стали иные задачи, связанные с повышением эксплуатационных характеристик, в том числе увеличение времени наработки на отказ, повышение готовности, восстановление после аварийных ситуаций, балансировка нагрузки, управление виртуальными клиентами.

- Будущий этап, Virtualization 3.0 предполагает создание автоматизированных ЦОД, представление разнообразных сервисов, ориентацию на установленные наборы правил. Эта классификация отражает динамику процессов в Америке и Западной Европе, где с 2009 года количество виртуальных серверов превышает количество физических.

Установка и требования [ править ]

Qubes не предназначался для запуска как часть мультизагрузочной системы, потому что, если злоумышленник получит контроль над одной из других операционных систем, он, вероятно, сможет скомпрометировать Qubes (например, до загрузки Qubes).

Тем не менее, Qubes все еще можно использовать как часть мультизагрузочной системы и даже использовать grub2 в качестве загрузчика / менеджера загрузки .

Стандартная установка Qubes занимает все пространство на носителе данных (например, жесткий диск , USB-накопитель ), на котором она установлена (а не только все доступное свободное пространство), и использует LUKS / dm-crypt.полное шифрование диска.

Возможно (хотя и не тривиально) настроить большую часть установки Qubes OS, но по соображениям безопасности это не рекомендуется для пользователей, которые не очень хорошо знакомы с Qubes. Qubes 4.x требуется не менее 32 ГБ дискового пространства и 4 ГБ ОЗУ.

Однако на практике обычно требуется более 6-8 ГБ ОЗУ, поскольку, хотя его можно запустить с 4 ГБ ОЗУ, пользователи, скорее всего, будут ограничены запуском не более трех кубов одновременно.

С 2013 года Qubes не поддерживает 32-битные архитектуры x86 и теперь требует 64-битного процессора.

Qubes использует Intel VT-d / AMD AMD-Vi , который доступен только на 64-битных архитектурах, для изоляции устройств и драйверов. 64-битная архитектура также обеспечивает немного большую защиту от некоторых классов атак.

Начиная с Qubes 4.x, для Qubes требуется либо процессор Intel с поддержкой VT-x с EPT и технологией виртуализации Intel VT-d, либо процессор AMD с поддержкой AMD-V с RVI (SLAT) и AMD-Vi ( он же AMD IOMMU) технология виртуализации.

Qubes нацелен на рынок настольных компьютеров. На этом рынке доминируют ноутбуки с процессорами и наборами микросхем Intel, и, следовательно, разработчики Qubes сосредотачиваются на технологиях Intel VT-x / VT-d.

Это не является серьезной проблемой для процессоров AMD, поскольку AMD IOMMU функционально идентична Intel VT-d.

Почему надо использовать Qubes OS?

Ладно, сейчас ответ на вопрос «Зачем мне использовать Qubes OS? Ведь я могу получить все то же самое в таких программах как VirtualBox, VMware, Parallels?” К сожалению, этот подход является довольно громоздким. Например, вы будете обновлять браузер отдельно для каждой виртуальной машины.

Что делает Qubes ОС интересной для использования?Это её способность запускать приложения в отдельных виртуальных машинах в одной рабочей среде. Запуск виртуальных машин очень управляем. В пределах доменов, вы можете выбрать, какие приложения останутся, выбирать различные шаблоны, а также работать в полностью изолированной среде на одном рабочем столе.

Обзор системной архитектуры [ править ]

Гипервизор Xen и административный домен (Dom0) править

Гипервизор обеспечивает изоляцию между различными виртуальными машинами. Административный домен, также называемый Dom0 (термин, унаследованный от Xen), по умолчанию имеет прямой доступ ко всему оборудованию. Dom0 размещает домен GUI и управляет графическим устройством, а также устройствами ввода, такими как клавиатура и мышь. Домен GUI запускает X-сервер , который отображает рабочий стол пользователя, и диспетчер окон , который позволяет пользователю запускать и останавливать приложения и управлять их окнами.

Интеграция различных виртуальных машин обеспечивается средством просмотра приложений, которое создает иллюзию для пользователя, что приложения выполняются изначально на рабочем столе, в то время как на самом деле они размещены (и изолированы) на разных виртуальных машинах. Qubes объединяет все эти виртуальные машины в одну общую среду рабочего стола .

Поскольку Dom0 чувствителен к безопасности, он изолирован от сети. Как правило, он имеет как можно меньше интерфейса и связи с другими доменами, чтобы минимизировать вероятность атаки, исходящей от зараженной виртуальной машины.

Домен Dom0 управляет виртуальными дисками других виртуальных машин, которые фактически хранятся в виде файлов в файловой системе (ах) dom0. Дисковое пространство экономится благодаря тому, что различные виртуальные машины (ВМ) используют одну и ту же корневую файловую систему в режиме только для чтения. Отдельное дисковое хранилище используется только для пользовательского каталога и настроек каждой виртуальной машины. Это позволяет централизовать установку программного обеспечения и обновления. Также возможно установить программное обеспечение только на определенную виртуальную машину, установив его как пользователь без полномочий root или установив его в нестандартной иерархии Qubes / rw .

Сетевой домен править

Сетевой механизм наиболее подвержен атакам безопасности. Чтобы обойти это, он изолирован на отдельной непривилегированной виртуальной машине, называемой сетевым доменом.

Дополнительная виртуальная машина брандмауэра используется для размещения брандмауэра на основе ядра Linux, так что даже если сетевой домен скомпрометирован из-за ошибки драйвера устройства, брандмауэр по-прежнему изолирован и защищен (поскольку он работает в отдельном ядре Linux. в отдельной ВМ).

Виртуальные машины приложений (AppVM) править

AppVM — это виртуальные машины, используемые для размещения пользовательских приложений, таких как веб-браузер, почтовый клиент или текстовый редактор. В целях безопасности эти приложения могут быть сгруппированы по разным доменам, таким как «личные», «рабочие», «покупки», «банк» и т. Д. Домены безопасности реализованы как отдельные виртуальные машины (ВМ), таким образом, будучи изолированными. друг от друга, как если бы они выполнялись на разных машинах.

Некоторые документы или приложения можно запускать на одноразовых виртуальных машинах с помощью действия, доступного в файловом менеджере. Механизм следует идее песочниц : после просмотра документа или приложения вся Disposable VM будет уничтожена.

Каждый домен безопасности помечен цветом, а каждое окно помечено цветом домена, которому оно принадлежит. Таким образом, всегда четко видно, к какому домену принадлежит данное окно.

Что такое Oubes OS?

Qubes OS — операционная система ориентированная на безопасность, основанная на Linux. Давайте посмотрим насколько она отличается от других. Антивирусное программное обеспечение и брандмауэры необходимы для обеспечения безопасности, да даже Linux нужен антивирус, но разработчики Qubes использовали другой подход. Вместо того чтобы опираться на традиционные методы защиты, в системе используется виртуализация. Безопасность достигается, благодаря изоляции.

Изоляционный метод основывается на ограниченном взаимодействии программ и оборудования. Примечательно, что ноутбуки с предустановленным Linux компании Purism предлагают опцию: предоставление их машин вместе с Qubes OS. Машины этой компании считаются лучшими ноутбуками и компьютерам, которые вы можете купить.

Blue Pill. Пилюля для Матрицы

Август 2006 года. Конференция Black Hat в Лас-Вегасе, где разные «тёмные личности» демонстрируют своё мастерство компьютерного взлома и проникновения.

Именно на этом конвенте польский исследователь безопасности из компании Advanced Malware Labs, девушка (!) Джоанна Рутковска (Joanna Rutkowska) выступила с докладом «Свержение ядра Windows Vista потехи ради и для заработка» (Subverting Vista kernel for fun and profit).

Джоанна Рутковска только с виду хрупкая девушка. В виртуальном мире она легко заткнёт за пояс любую Тринити

В своем напичканном техническими терминами выступлении она продемонстрировала интереснейшую идею создания стопроцентно неуловимого руткита — идею, которая чуть позже и легла в основу её более праведной разработки — операционной системы Qubes OS.

Деструктивное творение Рутковски и товарищей называлось Blue Pill. Пилюлей свой руткит исследователи безопасности назвали неспроста. Согласно их задумке, вредоносный код работал на базе безопасной виртуальной машины (Secure Virtual Mashine) под названием Pacifica — одного из первых решений поддержки аппаратной виртуализации от компании AMD и «на лету» помещал код операционной системы атакованного компьютера внутрь виртуальной машины. Перемещённая операционная система (в то время это была Windows Vista) продолжала работать, думая, что трудится непосредственно на компьютере. На самом же деле ей, упрятанной внутри виртуальной машины, скармливалась ложная информация, в то время как за пределами «Матрицы» можно безнаказанно творить всякие безобразия. Допустим, организовать центр управления ботнетом.

Схема работы руткита Blue Pill предельно проста: запихнуть атакуемую систему в виртуальную машину, где «всё всегда хорошо», а снаружи делать что угодно

Соответственно и пользователь, работающий на заражённом Blue Pill компьютере, не подозревал, что на экране монитора его родная система работает в виртуальном мире.

В принципе идея Рутковски была неоригинальна. Параллельно с ней к подобному решению пришла команда разработчиков из (ну надо же!) того же Microsoft Research, представив в 2006 году совместно с исследователями из мичиганского университета на симпозиуме по приватности и безопасности IEEE руткит-технологию SubVirt.

Руткиты класса Blue Pill и SubVirt, использующие идею аппаратно реализованной скрытой виртуальной машины, отнесли к новому классу, названному Hypervisor level rootkits. Так благая идея аппаратной поддержки виртуализации, предложенная разработчиками процессоров, была использована для далеко не благих целей.

К слову сказать, майкрософтовская разработка SubVirt имела сугубо исследовательский характер. Её целью была демонстрация возможностей руткитов hypervisor level. В отличие от неё, Blue Pill Рутковски был крепко сбит и вполне приспособлен для повседневного использования.

Только применять его в зловредных целях Джоанна не планировала. Вместо этого она создала консалтинговую компанию по безопасности компьютерных систем с красноречивым названием The Invisible Things Lab и в рамках одного из проектов приступила к разработке операционной системы на основе решений Blue Pill.

“Unsupported Hardware Detected” error

During Qubes installation, you may come across the error message which reads “Unsupported Hardware Detected.

Missing features: IOMMU/VT-d/AMD-Vi, Interrupt Remapping. Without these features, Qubes OS will not function normally”.

This error message indicates that IOMMU-virtualization hasn’t been activated in the BIOS.

Return to the section to learn how to activate it.

If the setting is not configured correctly, it means that your hardware won’t be able to leverage some Qubes security features, such as a strict isolation of the networking and USB hardware.

In Qubes 4.0, the default installation won’t function properly without IOMMU, as default sys-net and sys-usb qubes require IOMMU. It is possible to configure them to reduce isolation and not use IOMMU by changing virtualization mode of these two VMs to “PV”.

In Qubes 4.1, IOMMU is strictly required, even when the virtualization mode of a VM is changed to “PV”; it is not possible to use Qubes on a system without IOMMU.

Обзор системной архитектуры

Гипервизор Xen и административный домен (Dom0)

Гипервизор обеспечивает изоляцию между разными виртуальными машинами. Административный домен, также называемый Dom0 (термин, унаследованный от Xen), по умолчанию имеет прямой доступ ко всему оборудованию. Dom0 размещает домен GUI и управляет графическим устройством, а также устройствами ввода, такими как клавиатура и мышь. Домен GUI запускает X-сервер , который отображает рабочий стол пользователя, и диспетчер окон , который позволяет пользователю запускать и останавливать приложения и управлять их окнами.

Интеграция различных виртуальных машин обеспечивается средством просмотра приложений, которое создает иллюзию для пользователя, что приложения выполняются изначально на рабочем столе, в то время как на самом деле они размещены (и изолированы) на разных виртуальных машинах. Qubes объединяет все эти виртуальные машины в одну общую среду рабочего стола .

Поскольку Dom0 чувствителен к безопасности, он изолирован от сети. Как правило, он имеет как можно меньше интерфейса и связи с другими доменами, чтобы минимизировать вероятность атаки, исходящей от зараженной виртуальной машины.

Домен Dom0 управляет виртуальными дисками других виртуальных машин, которые фактически хранятся в виде файлов в файловой системе (ах) dom0. Дисковое пространство экономится благодаря тому, что различные виртуальные машины (ВМ) используют одну и ту же корневую файловую систему в режиме только для чтения. Раздельное дисковое хранилище используется только для пользовательского каталога и настроек каждой виртуальной машины. Это позволяет централизовать установку программного обеспечения и обновления. Также можно установить программное обеспечение только на конкретную виртуальную машину, установив ее как пользователь без полномочий root или установив ее в нестандартной иерархии, специфичной для Qubes / rw .

Сетевой домен

Сетевой механизм наиболее подвержен атакам безопасности. Чтобы обойти это, он изолирован на отдельной непривилегированной виртуальной машине, называемой сетевым доменом.

Дополнительная виртуальная машина брандмауэра используется для размещения брандмауэра на основе ядра Linux, так что даже если сетевой домен скомпрометирован из-за ошибки драйвера устройства, брандмауэр по-прежнему изолирован и защищен (поскольку он работает в отдельном ядре Linux. в отдельной ВМ).

Виртуальные машины приложений (AppVM)

AppVM — это виртуальные машины, используемые для размещения пользовательских приложений, таких как веб-браузер, почтовый клиент или текстовый редактор. В целях безопасности эти приложения могут быть сгруппированы по разным доменам, таким как «личные», «рабочие», «покупки», «банк» и т. Д. Домены безопасности реализованы как отдельные виртуальные машины (ВМ), таким образом, будучи изолированными. друг от друга, как если бы они выполнялись на разных машинах.

Некоторые документы или приложения можно запускать на одноразовых виртуальных машинах с помощью действия, доступного в файловом менеджере. Механизм следует идее песочниц : после просмотра документа или приложения вся Disposable VM будет уничтожена.

Каждый домен безопасности помечен цветом, а каждое окно помечено цветом домена, которому оно принадлежит. Таким образом, всегда четко видно, к какому домену принадлежит данное окно.