Копирование числовых ячеек из 1С в Excel Промо

Решение проблемы, когда значения скопированных ячеек из табличных документов 1С в Excel воспринимаются последним как текст, т.е. без дополнительного форматирования значений невозможно применить арифметические операции. Поводом для публикации послужило понимание того, что целое предприятие с более сотней активных пользователей уже на протяжении года мучилось с такой, казалось бы на первый взгляд, тривиальной проблемой. Варианты решения, предложенные специалистами helpdesk, обслуживающими данное предприятие, а так же многочисленные обсуждения на форумах, только подтвердили убеждение в необходимости описания способа, который позволил мне качественно и быстро справиться с ситуацией.

Сброс сторон приложения

Если вы определили, что сбросы не вызваны переназначением или неправильным параметром или пакетами, которые будут изменены с помощью сетевого следа, сузить его до сброса уровня приложения.

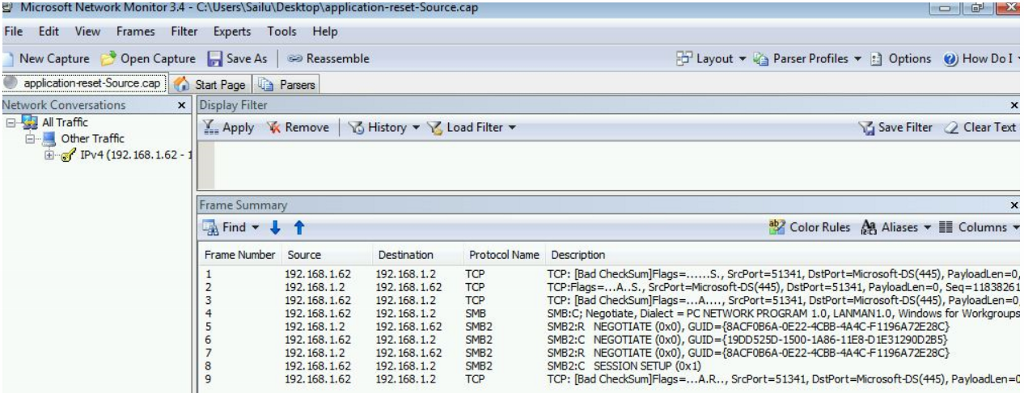

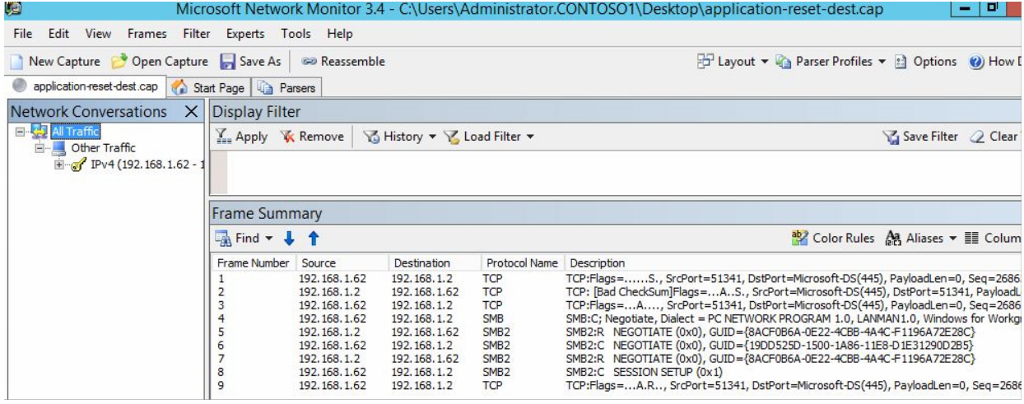

На приведенных ниже скриншотах видно, что пакеты, которые видны в источнике и пункте назначения, одинаковы без каких-либо изменений или капель, но вы видите явный сброс, отправленный пунктом назначения в источник.

Сторона источника

На трассировку в сторону назначения

Вы также видите пакет флага ACK+RST в случае, если syn пакета создания TCP отправляется. Пакет TCP SYN отправляется, когда клиент хочет подключиться к определенному порту, но если пункт назначения/сервера по какой-либо причине не хочет принимать пакет, он отправляет пакет ACK+RST.

Приложение, вызываее сброс (идентифицированное по номерам портов), должно быть исследовано, чтобы понять, что вызывает его для сброса подключения.

Примечание

Вышеуказанная информация о сбросах с точки зрения TCP, а не UDP. UDP — это протокол без подключения, и пакеты отправляются ненадежно. При использовании UDP в качестве транспортного протокола повторной передачи или сброса не будет. Однако UDP использует ICMP в качестве протокола отчетов об ошибках. Когда пакет UDP отправляется в порт, а пункт назначения не указан в списке, вы увидите недостижимый пункт назначения, отправляемый из хоста назначения ICMP: сообщение порт недостижимое сразу после пакета UDP.

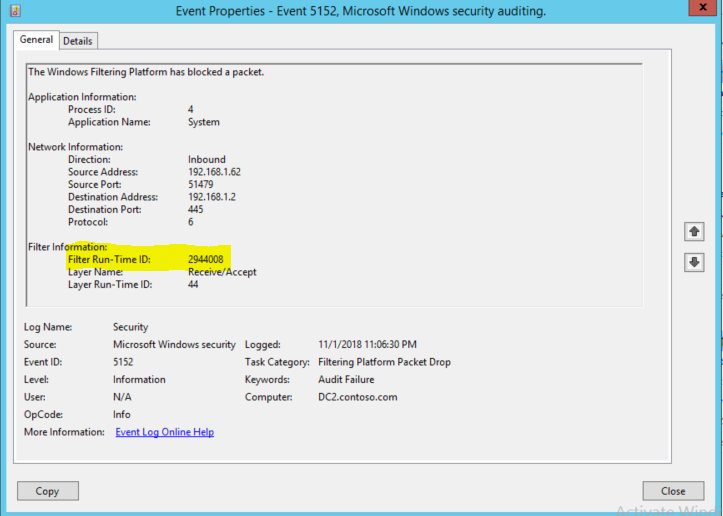

Во время устранения неполадок с подключением можно также увидеть в сетевом следе, на который машина получает пакеты, но не реагирует. В таких случаях может произойть снижение уровня сервера. Чтобы понять, сбрасывает ли локальный брандмауэр пакет, введи аудит брандмауэра на компьютере.

Затем можно просмотреть журналы событий безопасности, чтобы просмотреть падение пакета на определенном порт-IP и связанный с ним фильтровый ID.

Теперь запустите команду, это будет создавать wfpstate.xml файл. После открытия этого файла и фильтра для ID, который вы найдете в вышеупомяемом событии (2944008), вы сможете увидеть имя правила брандмауэра, связанное с этим ID, блокирующее подключение.

Типы перенаправления потов

Есть три основных типа перенаправления портов, у каждого из которых свои задачи и функции.

Локальное перенаправление портов

Этот тип перенаправления портов используется чаще всего — он позволяет безопасно перенаправить данные от клиентского приложения, запущенного на вашем компьютере. Так пользователь сможет подключиться к другому серверу через защищенный туннель и отправить данные на какой-то конкретный порт. Также с помощью этого типа перенаправления можно обходить блокировки доступа, устроенные с помощью файрволлов.

Удаленное перенаправление портов

Этот тип дает возможность пользователям удаленного сервера подключиться к порту TCP. Удаленное перенаправление пригодится для установки доступа ко внутреннему веб-серверу извне — например, когда работающие удаленно сотрудники компании подключаются к защищенному серверу.

Динамическое перенаправление портов

Это достаточно редкая форма перенаправления, позволяющая обходить файрволлы за счет их известных уязвимостей. Так клиенты устанавливают безопасное подключение через «доверенный» сервер, играющий роль посредника и передающий данные другим серверам. Этот тип перенаправления может использоваться в качестве дополнительного уровня защиты при подключении к подозрительной сети (например, сети в отеле или гостинице).

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение – portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

- listenaddress – локальный адрес на котором принимаются соединения

- listenport – локальный порт на котором принимаются соединения

- connectaddress – удаленный или локальный адрес на который перенаправляются соединения

- connectport – удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport – являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

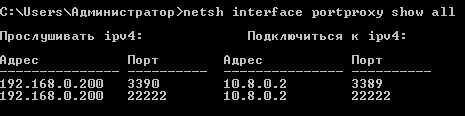

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

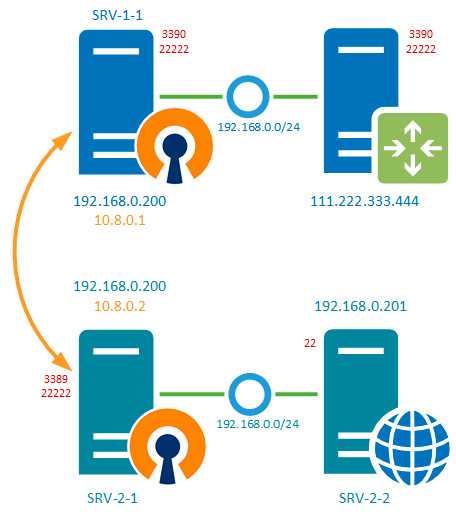

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

portproxySRV-1-1

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Команда set v4tov6

Изменяет значения параметров существующей записи на прокси-сервере порта, созданной с помощью команды add v4tov6, или добавляет новую запись в список, который сопоставляет пары портов и адресов.

Параметры

| Параметр | Описание |

|---|---|

| listenport | Указывает порт IPv4 по номеру порта или имени службы, который будет прослушиваться. |

| connectaddress | Указывает IPv6-адрес, к которому необходимо подключиться. Допустимые значения: IP-адрес, имя NetBIOS или DNS-имя компьютера. Если адрес не указан, по умолчанию используется адрес локального компьютера. |

| connectport | Указывает порт IPv6 по номеру порта или имени службы, к которому необходимо подключиться. Если значение connectport не указано, по умолчанию на локальном компьютере используется значение listenport. |

| listenaddress | Указывает IPv4-адрес, который будет прослушиваться. Допустимые значения: IP-адрес, имя NetBIOS или DNS-имя компьютера. Если адрес не указан, по умолчанию используется адрес локального компьютера. |

| protocol | Указывает протокол, который необходимо использовать. |

Команда set v6tov4

Изменяет значения параметров существующей записи на прокси-сервере порта, созданной с помощью команды add v6tov4, или добавляет новую запись в список, который сопоставляет пары портов и адресов.

Параметры

| Параметр | Описание |

|---|---|

| listenport | Указывает порт IPv6 по номеру порта или имени службы, который следует прослушивать. |

| connectaddress | Указывает IPv4-адрес, к которому необходимо подключиться. Допустимые значения: IP-адрес, имя NetBIOS или DNS-имя компьютера. Если адрес не указан, по умолчанию используется адрес локального компьютера. |

| connectport | Указывает порт IPv4 по номеру порта или имени службы, к которому необходимо подключиться. Если значение connectport не указано, по умолчанию на локальном компьютере используется значение listenport. |

| listenaddress | Указывает IPv6-адрес, который должен прослушиваться. Допустимые значения: IP-адрес, имя NetBIOS или DNS-имя компьютера. Если адрес не указан, по умолчанию используется адрес локального компьютера. |

| protocol | Указывает протокол, который необходимо использовать. |

Как пробросить порты на роутере?

Разобравшись с теоретической частью, можно приступать к рассмотрению вопроса, как пробросить порты на роутере. Эта задача реализуется двумя путями — автоматически или самостоятельно. Во многих маршрутизаторах предусмотрена опция UPnP, позволяющая добиться перенаправления трафика в автоматическом режиме. Но бывают ситуации, когда нет уверенности во включении услуги.

Для проверки автоматического режима необходимо посмотреть настройки маршрутизатора. Алгоритм действий на примере TP-Link:

войдите в меню устройства, указав логин и пароль (по умолчанию admin);

выберите строчку переадресация и включите ее.

Для роутеров Asus войдите в меню Интернет, а после перейдите в раздел подключения, где поставьте отметку возле опции UPnP.

Если вы определились, какой вход нужно открыть, и какая программа будет использоваться, сделайте такие шаги:

- войдите в настройки и перейдите в раздел соединения;

- перепишите символы из графы Порта входящих соединений;

- снимите отметки со всех строк в нижней части интерфейса (не трогайте «В исключения брандмауэра»).

Чтобы пробросить порт на роутере, может потребоваться MAC-адрес ПК, чтобы найти по нему свое устройство. Для получения нужной информации сделайте такие шаги:

- кликните на сеть Вай Фай правой кнопкой мышки;

- войдите в Центр управления сетями;

откройте данные актуальной сети и перепишите информацию из строки «Физический адрес».

Перед тем как на роутере сделать проброс портов, настройте маршрутизатор и поменяйте в настройках способ установки адреса IP (он должен быть статическим). Для ручной переадресации на TP-Link сделайте такие шаги:

- откройте меню связки MAC-адресов и IP в разделе таблицы ARP;

- определите по адресу MAC интересующий IP и зафиксируйте этот параметр, чтобы в дальнейшем прописать его в настройках;

войдите в параметры привязки и поставьте отметку возле пункта «Связанные ARP»;

- сохраните правки;

- выберите строчку «Добавить новую» и заполните информацию, которая скопирована из настроек.

Далее, чтобы сделать проброс портов через два роутера или одно устройство, внесите необходимые данные для переадресации. Для этого войдите в соответствующий раздел переадресации, перейдите в секцию виртуальных сервисов и найдите пункт «Добавить новую».

В первых двух строчках укажите номер, записанный из настроек нужной программы (к примеру, торрента), пропишите адрес IP, а в выпадающем окне выберите раздел «Все» и режим «Включено».

Зная, как в роутере перенаправить порты автоматически и вручную, проще выбрать подходящий вариант и использовать его для решения задачи. Если при задании настроек что-то пошло не по сценарию, всегда можно сбросить маршрутизатор до заводских параметров. Для этого в устройстве предусмотрена специальная кнопка.

Медленная скорость пропускной способности при низкой задержке и высокой пропускной способности сети

Два сервера подключены к одной сети с низкой задержкой и высокой пропускной способностью. При создании базовой или тестовой производительности TCP с помощью средства ctsTraffic в многоядерном сервере ЦП 0 скачет только процессор 0.

Эта проблема возникает из-за того, что функция «Получение бокового масштабирования» (RSS) или «Очередь виртуальных машин» (VMQ) не включена или не настроена правильно. Используйте VMQ, когда физический компьютер является гипервизором. Если это не так, вьйте RSS как на операционной системе (ОС), так и на сетевых картах.

Примечание

Беспроводные сетевые карты не поддерживают функции RSS или VMQ.

Включить RSS с помощью командной подсказки или PowerShell следующим образом:

Командная подсказка:

PowerShell:

Включить RSS для сетевых карт

Сначала проверьте, включена ли функция RSS. Проверьте расширенные свойства сетевой карты для связанной конфигурации с помощью следующего cmdlet:

Примечание

Изменения в расширенных свойствах могут привести к перерыву или потере подключения к сети. Перед внесением изменений обратитесь к документации поставщика NIC.

Выполните следующие действия, чтобы включить RSS для сетевых карт:

- Запуск для открытия сетевых подключений.

- Щелкните правой кнопкой мыши целевое подключение, а затем выберите Properties > Configure.

- На вкладке Advanced найдите получение бокового масштабирования в списке Свойств и задай значение Включить.

- Нажмите OK.

RSS также можно включить с помощью cmdlet PowerShell:

Настройка проброса портов

После того, как все подготовили, можно настроить проброс портов на роутере. Это осуществляется путем заполнения таблицы, в которой указаны:

- Порт роутера;

- IP устройства;

- Порт устройства.

Роутер будет проверять все входящие пакеты. IP-пакеты пришедшие на указанный порт роутера будут перенаправлены на выставленный порт устройства.

В настройках переадресации добваляем новый виртуальный сервер.

Запись настраивается следующим образом:

- Порт сервиса – это как раз тот порт, по которому будут подключаться из интернета;

- Внутренний порт – это порт устройства, к которому надо открыть доступ;

- IP-адрес – это адрес устройства в локальной сети

- Протокол – тут можно выбрать протокол TCP или UDP. Можно выбрать “ВСЕ”, тогда будут перенаправляться оба протокола.

- Состояние – здесь выбираем “включено”. При не надобности, можно отключить проброс, не удаляя запись.

Пункт “стандартный порт сервиса” предназначен только для того, чтобы упростить выбор портов. При выборе нужного сервиса, их номера просто подставятся в поля “порт сервиса” и “внутренний порт”. Ниже будут рассмотрены основные сервисы.

После того как все настройки выполнены, следует их сохранить.

Номера портов

Следует обратить внимание, что номера портов могут задаваться в диапазоне от 0 до 65536. На компьютере эти порты делятся на следующие группы :

На компьютере эти порты делятся на следующие группы :

- Системные (от 0 до 1023);

- Пользовательские (от 1024 до 49151);

- Динамические (от 49152 до 65535).

Если для проброса портов вам нужно выбрать любой порт, который будет открыт на роутере, то без особой необходимости желательно не использовать системный диапазон. Лучше всего в таком случае открывать порты на роутере из динамического диапазона.

Стандартные сервисы

Для организации доступа к сервисам, некоторые роутеры помогают правильно выбрать номер порта автоматически. Таким образом, можно сделать так, что при обращении к порту FTP из интернета, обращение переадресовывалось на FTP сервис, запущенный на одном из локальных компьютеров. Рассмотрим основные:

| DNS | 53 | Преобразование символьного наименования в IP-адрес |

| FTP | 21 | Хранение и передача файлов |

| GOPHTER | 70 | Хранение и передача документов |

| HTTP | 80 | Получение информации с сайтов |

| NNTP | 119 | Сервер новостей |

| POP3 | 110 | Получение почты |

| PPTP | 1723 | Защищенное соединение |

| SMTP | 25 | Прием и передача почты |

| SOCK | 1080 | Передача минуя межсетевой экран |

| TELNET | 23 | Управление в текстовом виде |

Полезные приложения для отображения статуса вашего порта

В то время как командная строка является хорошим быстрым и грязным инструментом, есть более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь являются просто популярными примерами.

SolarWinds требует, чтобы вы указали свое имя и данные, чтобы загрузить его, но вам решать, вносите ли вы свою реальную информацию в форму или нет. Мы опробовали несколько бесплатных инструментов, прежде чем остановиться на SolarWinds, но это был единственный инструмент, который работал правильно в Windows 10 и имел простой интерфейс.

Он также был единственным, кто не вызвал ложный положительный вирусный флаг. Одна из больших проблем программного обеспечения для сканирования портов заключается в том, что компании по обеспечению безопасности склонны рассматривать их как вредоносные программы. Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые приходят с такими инструментами. Это проблема, потому что вы не можете определить разницу между ложным срабатыванием и настоящим вирусом в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

Как вы, вероятно, можете сказать, это скорее веб-сайт, чем приложение. Это хороший первый порт захода, чтобы посмотреть, могут ли внешние данные пройти через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать, какой порт для тестирования.

Затем он сообщит вам, заблокирован ли порт или нет, и вам нужно будет выяснить, находится ли блокировка на компьютере, маршрутизаторе или на уровне поставщика услуг.

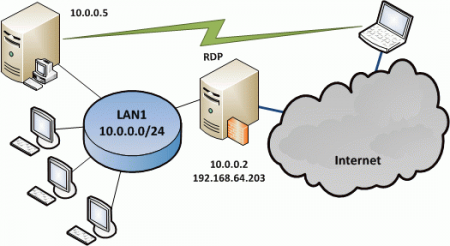

Windows Server. Настравиваем форвардинг портов через RRAS.

Будем считать, что роутер настроен и функционирует. Подробнее о его настройке вы можете прочитать здесь. В нашей тестовой лаборатории мы собрали следующую схему:

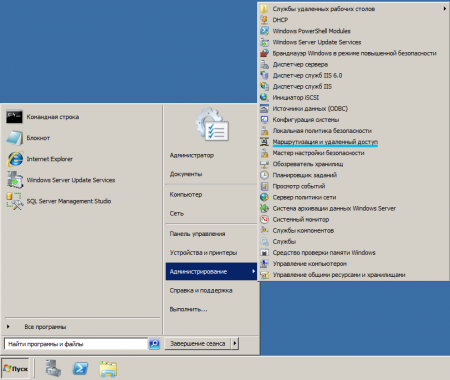

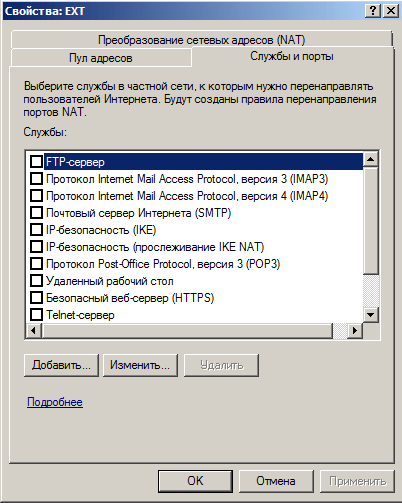

Настроить форвардинг портов в Windows Server не просто, а очень просто. Откроем Пуск – Администрирование – Маршрутизация и удаленный доступ.

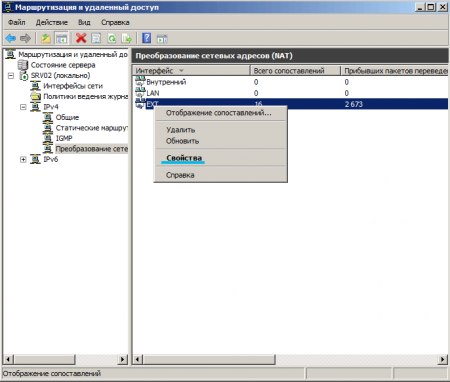

Преобразование сетевых адресов (NAT)Свойства

Преобразование сетевых адресов (NAT)Свойства

Службы и порты

Службы и порты

Достаточно выбрать нужную службу и указать ее адрес во внутренней сети, все остальные параметры имеют стандартные значения и изменению не подлежат.

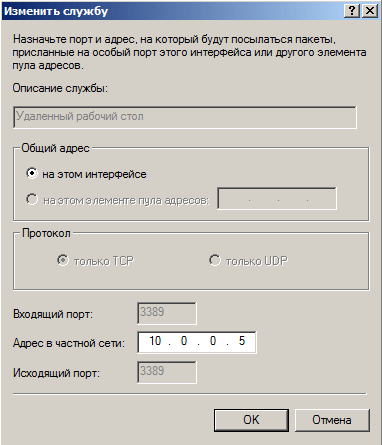

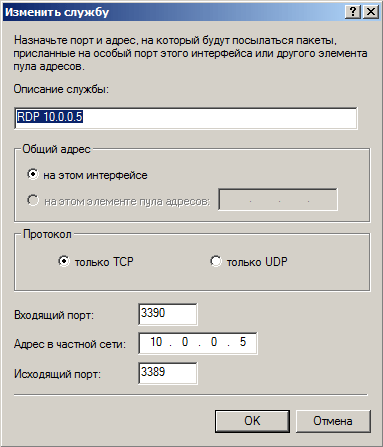

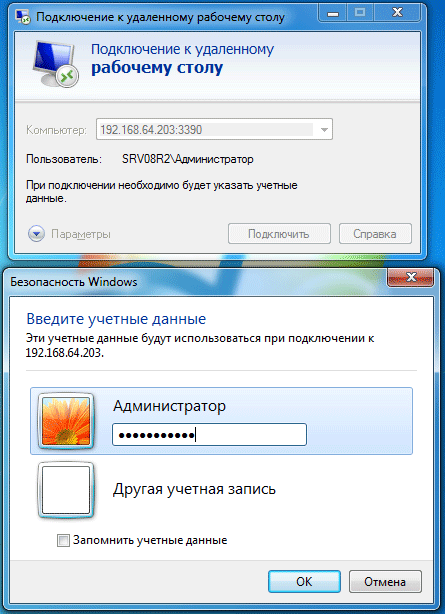

Поставим более сложную задачу. Нам необходимо подключаться из внешней сети к удаленному рабочему столу роутера для административных целей и в тоже время обеспечить удаленным клиентам доступ к терминальному серверу. Оба сервера используют для удаленных подключений порт 3389 и пробросив его для сервера 10.0.0.5 как указано выше, мы лишимся возможности удаленно подключаться к серверу 10.0.0.2. Как быть? Ответ прост: использовать другой порт. Для сервера 10.0.0.5 мы будем использовать порт 3390, в то время как подключение на 3389 даст нам возможность управлять роутером.

На закладке Службы и порты нажимаем Добавить и в открывшемся окне указываем имя службы, входящий порт (порт на который будут подключаться из внешней сети), адрес службы во внутренней сети и исходящий порт (на котором служба работает во внутренней сети). В нашем примере исходящим портом будет 3389, а входящим 3390. Данное правило перенаправит все запросы на порт 3390 внешнего интерфейса роутера на порт 3389 терминального сервера во внутренней сети.

Проброс портов // по шагам

1) Вход в настройки роутера

Логично, что первое необходимое действие – это вход в настройки роутера. Чаще всего, достаточно в любом браузере набрать адрес https://192.168.0.1/ (либо https://192.168.1.1/) и нажать Enter.

В качестве логина и пароля использовать admin (либо заполнить поле логина, а пароль вообще не вводить).

Если вдруг IP-адрес не подошел, а сеть у вас есть и работает – то попробуйте открыть командную строку и ввести ipconfig. Среди кучи появившихся параметров, должны увидеть строчку “Основной шлюз” – это и есть IP-адрес настроек роутера.

Как узнать IP-адрес для входа в настройки в роутер

2) Присваиваем компьютеру постоянный локальный IP-адрес

Каждый раз, когда вы включаете компьютер или ноутбук, он, соединившись с роутером получает свой IP-адрес в локальной сети (т.е. той домашней локальной сети, которую организует роутер). Например, у вашего ноутбука может быть адрес – 192.168.0.101, а у компьютера – 192.168.0.102.

Этот адрес локальный (внутренний) и он может меняться (если это специально не настроить)! Т.е. сегодня у вашего компьютера был IP 192.168.0.102, а завтра 192.168.0.101. А для проброса портов – нужно, чтобы он был постоянным, и не изменялся с течением времени.

Чтобы это сделать в роутерах, как правило, необходимо знать MAC-адрес сетевого адаптера, через которое вы подключаетесь к нему. Например, в ноутбуках – это, как правило – беспроводной адаптер, в компьютерах – Ethernet.

Узнать MAC-адрес можно также в командной строке – команда ipconfig/all покажет физический адрес устройства (это и есть MAC-адрес). См. скрин ниже.

Физический адрес адаптера – это и есть MAC-адрес

Собственно, дальше в настройках локальной сети в роутере (где задается привязка конкретного статического IP к MAC) укажите ваш локальный IP-адрес и MAC-адрес сетевого адаптера. Таким образом, даже после выключения вашего ПК (перезагрузки) и т.д. – ваш IP будет постоянным (т.е. в нашем примере 192.168.0.102, т.е. роутер, по сути, его за вами закрепит и не даст никакому другому устройству!).

Статический IP-адрес (кликабельно)

ASUS – привязка IP к MAC-адресу

3) Открываем порт для нужной программы

Теперь осталось открыть порт для конкретной программы. Но прежде, один небольшой вопрос…

Например, в uTorrent порт можно посмотреть в настройках соединения (см. скрин ниже).

Настройки uTorrent

В моем случае 16360 (но его можно и поменять). Браузеры используют 80 порт, Skype – подобно uTorrent, можно уточнить в настройках (и поменять в случае необходимости).

Как правило, порты (которые нужно открыть) указаны в файле помощи, в настройках приложения, или просто в ошибке, которая сообщит вам о проблемах с NAT!

Что касается каких-то игр – то этот момент необходимо уточнять в технических характеристиках игры, либо у разработчиков (также можно на тематических форумах).

Продолжим…

В настройках роутера в разделе задания параметров интернета (часто раздел WAN) можно задать перенаправление портов (Port Forwarding). В роутере Tenda — это раздел “Дополнительные параметры”.

Достаточно указать внутренний локальный IP-адрес (который мы в предыдущем шаге этой статьи привязывали к MAC-адресу), и порт, который хотите открыть

Обратите внимание, что также может потребоваться указать протокол TCP или UDP (если не знаете какой открыть – открывайте оба)

Парочка скринов представлены ниже (для роутеров ASUS и Tenda).

Порт для uTorrent был открыт!

ASUS – порты открыты (в качестве примера)

Собственно, порты проброшены. Можете сохранять настройки и пользоваться программами — всё должно работать…

4) Пару слов о DMZ-хосте

Все, что писано выше, мы сделали лишь для одного-двух портов. А представьте, если вам необходимо открыть все порты?! Например, это часто бывает нужно для создания игрового сервера, для организации видеонаблюдения и пр. ситуациях.

Для этого во всех современных роутерах имеется специальная функция DMZ-хост. Включив ее и указав нужный локальный IP-адрес в вашей сети, вы открываете все порты у этого компьютера. Пример настроек представлен на скрине ниже.

Включаем DMZ-хост / Включите также UPnP

Отмечу, что делать так следует только по необходимости. Все-таки, таким быстрым и не хитрым образом, вы открываете полностью свой ПК для доступа из интернета (что не очень хорошо в плане безопасности).

А у меня по теме вопроса пока всё.

Дополнения приветствуются…

Удачной настройки!

RSS (как читать Rss)

Что такое перенаправление портов?

Перенаправление портов — это процесс на маршрутизаторах локальной сети, который перенаправляет попытки подключения с сетевых устройств на определенные устройства в локальной сети. Это благодаря правилам переадресации портов на вашем сетевом маршрутизаторе, которые соответствуют попыткам подключения к правильному порту и IP-адресу устройства в вашей сети.

В локальной сети может быть один общедоступный IP-адрес, но каждое устройство в вашей внутренней сети имеет свой собственный внутренний IP-адрес. Перенаправление портов связывает эти внешние запросы от A (общедоступный IP-адрес и внешний порт) с B (запрошенный порт и локальный IP-адрес устройства в вашей сети).

Чтобы объяснить, почему это может быть полезно, давайте представим, что ваша домашняя сеть немного похожа на средневековую крепость. Хотя вы можете смотреть за стены, другие не могут заглядывать внутрь или ломать вашу защиту — вы защищены от нападения.

Благодаря встроенным сетевым брандмауэрам ваша сеть находится в таком же положении. Вы можете получить доступ к другим онлайн-сервисам, таким как веб-сайты или игровые серверы, но другие пользователи Интернета не могут получить доступ к вашим устройствам взамен. Подъемный мост поднят, так как ваш брандмауэр активно блокирует любые попытки внешних подключений нарушить работу вашей сети.

Однако в некоторых ситуациях такой уровень защиты нежелателен. Если вы хотите запустить сервер в домашней сети (используя Raspberry Pi, например), необходимы внешние подключения.

Здесь на помощь приходит переадресация портов, так как вы можете пересылать эти внешние запросы на определенные устройства без ущерба для вашей безопасности.

Например, предположим, что вы используете локальный веб-сервер на устройстве с внутренним IP-адресом 192.168.1.12, а ваш общедоступный IP-адрес — 80.80.100.110. Внешние запросы к порту 80 (80.90.100.110:80) будут разрешены благодаря правилам переадресации портов, при этом трафик будет перенаправляться на порт 80 на 192.168.1.12.

Для этого вам необходимо настроить вашу сеть так, чтобы разрешить переадресацию портов, а затем создать соответствующие правила переадресации портов в вашем сетевом маршрутизаторе. Вам также может потребоваться настроить другие брандмауэры в вашей сети, включая брандмауэр Windows, чтобы разрешить трафик.

Копирование числовых ячеек из 1С в Excel Промо

Решение проблемы, когда значения скопированных ячеек из табличных документов 1С в Excel воспринимаются последним как текст, т.е. без дополнительного форматирования значений невозможно применить арифметические операции. Поводом для публикации послужило понимание того, что целое предприятие с более сотней активных пользователей уже на протяжении года мучилось с такой, казалось бы на первый взгляд, тривиальной проблемой. Варианты решения, предложенные специалистами helpdesk, обслуживающими данное предприятие, а так же многочисленные обсуждения на форумах, только подтвердили убеждение в необходимости описания способа, который позволил мне качественно и быстро справиться с ситуацией.