Remote Desktop Licensing

Activated Remote Desktop Licensing (RD Licensing) servers let users connect to the RD Session Host servers hosting the tenant’s desktops and apps. Tenant environments usually come with the RD Licensing server already installed, but for hosted environments you’ll have to configure the server in per-user mode.

The service provider needs enough RDS Subscriber Access Licenses (SALs) to cover all authorized unique (not concurrent) users that sign in to the service each month. Service providers can purchase Microsoft Azure Infrastructure Services directly, and can purchase SALs through the Microsoft Service Provider Licensing Agreement (SPLA) program. Customers looking for a hosted desktop solution must purchase the complete hosted solution (Azure and RDS) from the service provider.

Small tenants can reduce costs by combining the file server and RD Licensing components onto a single virtual machine. To provide higher service availability, tenants can deploy two RD License server virtual machines in the same availability set. All RD servers in the tenant’s environment are associated with both RD License servers to keep users able to connect to new sessions even if one of the servers goes down.

For more information, see the following articles:

Настраиваемые службы удаленных рабочих столов (RDS) с помощью шаблонов быстрого запуска

Шаблоны Azure Resource Manager можно использовать для развертывания служб удаленных рабочих столов (RDS) в Azure. Это особенно полезно при выполнении базового развертывания служб удаленных рабочих столов (RDS) без наличия существующих компонентов (таких как Active Directory), которые нужно использовать. В отличие от предложения Marketplace, здесь вы можете выполнить пользовательские настройки, например с помощью существующей Active Directory, пользовательского образа ОС для виртуальных машин RDSH и наложений на высокую доступность для компонентов служб удаленных рабочих столов (RDS). После добавления высокой доступности для каждого компонента, среда будет выглядеть, как .

Чтобы создать нетребовательные к ресурсам развертывания служб удаленных рабочих столов (RDS) с помощью шаблона служб удаленных рабочих столов (RDS) Azure, выполните следующие действия:

- Выберите шаблон быстрого запуска Azure:

- Перейдите на сайт Шаблоны быстрого запуска Azure для служб удаленных рабочих столов (RDS).

- Выберите шаблон, соответствующий вашим потребностям. Убедитесь, что все предварительные требования для этого конкретного шаблона выполнены. (Например, если вы хотите использовать пользовательский образ для виртуальных машин, убедитесь, что этот образ был загружен в учетную запись хранения Azure.)

- Нажмите кнопку Развертывание в Azure.

- Вам нужно будет предоставить некоторые сведения (например, имя пользователя-администратора, доменное имя Active Directory) на портале Azure. Тип этих сведений зависит от выбранного шаблона.

- Нажмите кнопку Покупки.

- Выполните подключение к развертыванию.

-

Скачайте и запустите этот сценарий PowerShell на своем тестовом устройстве, чтобы установить все сертификаты, необходимые для подключения к развертыванию служб удаленных рабочих столов (RDS).

Этот шаг необходим только во время этапа тестирования. При развертывании служб удаленных рабочих столов (RDS) в Azure в рабочей среде, обязательно следуйте рекомендациям, например касаемо приобретения и использования общедоступного доверенного сертификата SSL на веб-серверах.

-

При появлении соответствующего запроса войдите в учетную запись Azure. Выберите подписку Azure, группу ресурсов и общедоступный IP-адрес, созданный для нового развертывания.

-

После завершения выполнения скрипта, в вашем стандартном браузере откроется веб-страница удаленных рабочих столов. Вы можете еще раз проверить страницу удаленных рабочих столов путем сравнения URL-адреса страницы с DNS-адресом, указанным во время развертывания.

Выполните вход, используя созданные во время развертывания учетные данные администратора, чтобы увидеть рабочий стол по умолчанию, опубликованный для вас. Вы также можете перенаправить пользователей на веб-сайт удаленных рабочих столов, чтобы проверить их рабочие столы и приложения.

Совет

Забыли имя домена или пользователя-администратора? Вы можете вернутся в новую группу ресурсов на портале. Для этого нажмите кнопку Развертывания, а затем просмотрите параметры, которые вы ввели.

-

Теперь, когда у вас есть развертывание служб удаленных рабочих столов (RDS), вы можете добавить пользователей и управлять ими.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Важно!

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это

В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Изменив номер порта, перезапустите службу удаленных рабочих столов.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

-

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

-

Введите следующую команду:

-

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Примечание

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

-

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

-

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

-

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

-

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

-

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

-

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

-

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

-

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

-

Рекомендуемые дальнейшие действия:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP.

Консоли администрирования ролей в клиентских Windows

Добрый день уважаемые читатели и гости блога, продолжаем наши уроки по системному администрирования. Задачей любого администратора, по мимо организации безотказной работы сервисов, является организация удобной среды администрирования. Если мы говорим про Windows платформы, то там сервера запускают сервисы, посредством серверных ролей, для администрирования которых используются mmc оснастки, расположенные на сервере, но согласитесь, что не совсем удобно для, того чтобы, что то подправить или проверить на сервере, нужно на него заходить и открывать оснастку там, удобнее было бы открывать ее на привычном, своем компьютере, на котором может стоять Windows 7 или Windows 8.1. Проблема в том, что данные серверные оснастки там в комплекте не идут и их нужно до устанавливать, сегодня я расскажу как их установить с помощью пакета RSAT, для клиентских версий Windows.

И так задача перед нами стоит такая, нужно на клиентской, рабочей станции администратора, сделать возможным запускать серверные оснастки, для примера:

- Active Directory – Пользователи и компьютеры

- DNS

- WSUS

Что хорошо, их потом можно будет включать в единую консоль управления Windows серверами, о которой я рассказывал. Для установки оснасток ролей Windows, нам потребуется дополнительный пакет обновлений под названием RSAT (Remote Server Administration Tools) или как в России средства удаленного администрирования сервера. Он скачивается и устанавливается отдельно на клиентскую версию операционной системы, для расширения ее возможностей, а точнее компонентов системы.

Какие оснастки добавляет RSAT

Давайте я приведу список оснасток, которые добавляются при установке RSAT:

- Диспетчер сервера > RemoteServerAdministrationTools-ServerManager

- Клиент управления IP адресами (IPAM) > RemoteServerAdministrationTools-Features-IPAM

- Средство балансировки сетевой нагрузки > RemoteServerAdministrationTools-Features-LoadBalancing

- Средства объединения сетевых карт > RemoteServerAdministrationTools-Features-NICTeaming

- Средства отказоустойчивой кластеризации > RemoteServerAdministrationTools-Features-Clustering

- Средства управления групповыми политиками > RemoteServerAdministrationTools-Features-GP

- Средство просмотра пароля восстановления Bitlocker > RemoteServerAdministrationTools-Features-BitLocker

- Модуль Active Directory для power shell > RemoteServerAdministrationTools-Roles-AD-Powershell

- Оснастки и программы командной строки AD DS > RemoteServerAdministrationTools-Roles-AD-DS

- Средства сервера для NIS > RemoteServerAdministrationTools-Roles-AD-DS-NIS

- Центр администрирования Active Directory > RemoteServerAdministrationTools-Roles-AD-DS-AdministrativeCenter

- Средства активации корпоративных лицензий > RemoteServerAdministrationTools-Roles-VA

- Средства серверов DHCP > RemoteServerAdministrationTools-Roles-DHCP

- Средства серверов DNS > RemoteServerAdministrationTools-Roles-DNS

- Средства серверов WSUS > RemoteServerAdministrationTools-Roles-WSUS

- Средства служб сертификации Active Directory > RemoteServerAdministrationTools-Roles-CertificateServices

- Средства сетевого ответчика > RemoteServerAdministrationTools-Roles-CertificateServices-OnlineResponder

- Средства центра сертификации > RemoteServerAdministrationTools-Roles-CertificateServices-CA

- Средства служб удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS

- Средства диагностики лицензирования удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-LicensingDiagUI

- Средства лицензирования удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-LicensingUI

- Средства шлюзов удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-Gateway

- Средства управления удаленным доступом > RemoteServerAdministrationTools-Roles-RemoteAccess

- Средства файловых служб > RemoteServerAdministrationTools-Roles-FileServices

- Средства администрирования NFS > RemoteServerAdministrationTools-Roles-FileServices-Nfs

- Средства диспетчера ресурсов файлового сервера > RemoteServerAdministrationTools-Roles-FileServices-Fsrm

- Средства распределенной файловой системы > RemoteServerAdministrationTools-Roles-FileServices-Dfs

- Средства управления общими ресурсами и хранилищем > RemoteServerAdministrationTools-Roles-FileServices-StorageMgmt

Remote Desktop Connection Broker

Remote Desktop Connection Broker (RD Connection Broker) manages incoming remote desktop connections to RD Session Host server farms. RD Connection Broker handles connections to both collections of full desktops and collections of remote apps. RD Connection Broker can balance the load across the collection’s servers when making new connections. If RD Connection Broker is enabled, using DNS round robin to RD Session Hosts for balacing servers is not supported. If a session disconnects, RD Connection Broker will reconnect the user to the correct RD Session Host server and their interrupted session, which still exists in the RD Session Host farm.

You’ll need to install matching digital certificates on both the RD Connection Broker server and the client to support single sign-on and application publishing. When developing or testing a network, you can use a self-generated and self-signed certificate. However, released services require a digital certificate from a trusted certification authority. The name you give the certificate must be the same as the internal Fully Qualified Domain Name (FQDN) of the RD Connection Broker virtual machine.

You can install the Windows Server 2016 RD Connection Broker on the same virtual machine as AD DS to reduce cost. If you need to scale out to more users, you can also add additional RD Connection Broker virtual machines in the same availability set to create an RD Connection Broker cluster.

Before you can create an RD Connection Broker cluster, you must either deploy an Azure SQL Database in the tenant’s environment or create an SQL Server AlwaysOn Availability Group.

For more information, see the following articles:

- Add the RD Connection Broker server to the deployment and configure high availability

- in Desktop hosting service.

Remote Desktop Gateway

Remote Desktop Gateway (RD Gateway) grants users on public networks access to Windows desktops and applications hosted in Microsoft Azure’s cloud services.

The RD Gateway component uses Secure Sockets Layer (SSL) to encrypt the communications channel between clients and the server. The RD Gateway virtual machine must be accessible through a public IP address that allows inbound TCP connections to port 443 and inbound UDP connections to port 3391. This lets users connect through the internet using the HTTPS communications transport protocol and the UDP protocol, respectively.

The digital certificates installed on the server and client have to match for this to work. When you’re developing or testing a network, you can use a self-generated and self-signed certificate. However, a released service requires a certificate from a trusted certification authority. The name of the certificate must match the FQDN used to access RD Gateway, whether the FQDN is the public IP address’ externally facing DNS name or the CNAME DNS record pointing to the public IP address.

For tenants with fewer users, the RD Web Access and RD Gateway roles can be combined on a single virtual machine to reduce cost. You can also add more RD Gateway virtual machines to an RD Gateway farm to increase service availability and scale out to more users. Virtual machines in larger RD Gateway farms should be configured in a load-balanced set. IP affinity isn’t required when you’re using RD Gateway on a Windows Server 2016 virtual machine, but it is when you’re running it on a Windows Server 2012 R2 virtual machine.

For more information, see the following articles:

- Add high availability to the RD Web and Gateway web front

- Remote Desktop Services — Access from anywhere

- Remote Desktop Services — Multi-factor authentication

- Set up the RD Gateway role

Built-in resource management policies

You can enable built-in resource management policies by selecting the type of policy to use. No further configuration is required.

When the Equal_Per_Process resource allocation policy is managing the system, each running process is given equal treatment. For example, if a server that is running ten processes reaches 70 percent processor utilization, Windows System Resource Manager will limit each process to using 10 percent of the processor resources while they are in contention. Note that resources not used by low utilization processes will be allocated to other processes.

When the Equal_Per_User resource allocation policy is managing the system, processes are grouped according to the user account that is running them, and each of these process groups is given equal treatment. For example, if four users are running processes on the server, each user will be allocated 25 percent of the system resources to complete those processes. A user running a single application is allocated the same resources as a user running several applications. This policy is especially useful for application servers.

When the Equal_Per_Session resource allocation policy is managing the system, resources are allocated on an equal basis for each session connected to the system. This policy is for use with RD Session Host servers.

Equal per IIS application pool

When the Equal_Per_IISAppPool resource allocation policy is managing the system, each running IIS application pool is given equal treatment, and applications that are not in an IIS application pool can only use resources that are not being consumed by IIS application pools.

Weighted Remote Sessions

When the Weighted_Remote_Sessions resource allocation policy is managing the system, the processes are grouped according to the priority assigned with the user account. For example, if three users are remotely connected, the user assigned Premium priority will receive highest priority access to the CPU, the user assigned Standard priority will receive second priority to the CPU, and the user assigned Basic priority will receive lowest priority to the CPU. This policy is for use with RD Session Host servers.

Развертывание VDI: поддерживаемые гостевые ОС

Серверы узлов виртуализации удаленных столов Windows Server 2016 и Windows Server 2019 поддерживают следующие гостевые ОС:

- Windows 10 Корпоративная

- Windows 8.1 Корпоративная

- Windows 7 SP1 Корпоративная

Примечание

- Службы удаленных рабочих столов не поддерживают разнородные коллекции сеансов. Операционные системы всех виртуальных машин в коллекции должны быть одной версии.

- Вы можете иметь отдельные однородные коллекции с разными версиями гостевой ОС на одном узле.

- Узел Hyper-V, используемый для запуска виртуальных машин, должен иметь ту же версию операционной системы, что и узел Hyper-V, использованный для создания исходных шаблонов виртуальных машин.

Remote Desktop Session Host

The Remote Desktop Session Host (RD Session Host) holds the session-based apps and desktops you share with users. Users get to these desktops and apps through one of the Remote Desktop clients that run on Windows, MacOS, iOS, and Android. Users can also connect through a supported browser by using the web client.

You can organize desktops and apps into one or more RD Session Host servers, called «collections.» You can customize these collections for specific groups of users within each tenant. For example, you can create a collection where a specific user group can access specific apps, but anyone outside of the group you designated won’t be able to access those apps.

For small deployments, you can install applications directly onto the RD Session Host servers. For larger deployments, we recommend building a base image and provisioning virtual machines from that image.

You can expand collections by adding RD Session Host server virtual machines to a collection farm with each RDSH virtual machine within a collection assigned to same availability set. This provides higher collection availability and increases scale to support more users or resource-heavy applications.

In most cases, multiple users share the same RD Session Host server, which most efficiently utilizes Azure resources for a desktop hosting solution. In this configuration, users must sign in to collections with non-administrative accounts. You can also give some users full administrative access to their remote desktop by creating personal session desktop collections.

You can customize desktops even more by creating and uploading a virtual hard disk with the Windows Server OS that you can use as a template for creating new RD Session Host virtual machines.

For more information, see the following articles:

- Remote Desktop Services — Secure data storage

- Upload a generalized VHD and use it to create new VMs in Azure

- Update RDSH collection (ARM template)

Custom resource management

You can use custom resource management methods to identify resource users and allocate resources to them based on your own criteria.

Process matching criteria

Enable you to select services or applications to be managed by resource allocation policy rules. You can choose by file name or command, or you can specify users or groups. For example, you could create a process matching criterion that applies management to the application iexplore.exe when it is run by the user Administrator.

Resource allocation policies

Allocate processor and memory resources to processes that are specified by the process matching criteria that you create.

Exclude applications, services, users, or groups from management by Windows System Resource Manager.

Вот так называются три компонента входящие в состав DFSS

хочу отметить, что в отличии от диспетчера системных ресурсов, вы не обнаружите для Dynamic Fair Share Scheduling оснасток и графических консолей, которые вам бы помогли что-то настроить. Тут работает полная автоматика, которая сама все делает и у вас есть только два варианта, включить или выключить компонент

- CPU Fair Share — Динамически распределяет процессорное время между пользовательскими сессиями. Тут будет учитываться их количество и интенсивность использования.

- Network Fair Share — Динамически распределяет полосу пропускания сетевого интерфейса между пользовательскими сессиями. Советую использовать совместно с Qos.

- Disk Fair Share — данная функция защищает ваши диски от очень интенсивного использования одним пользователем, позволяет равномерно балансировать дисковые операции между всеми.

Посредники подключений к удаленному рабочему столу

Windows Server 2016 снимает ограничение на количество посредников подключений, которое может иметься в развертывании при использовании узлов сеансов удаленных рабочих столов (RDSH) и узлов виртуализации удаленных рабочих столов (RDVH), которые также работают под управлением Windows Server 2016. В следующей таблице показано, какие версии компонентов RDS работают с версиями посредника подключений R2 2016 и 2012 годов в высокодоступном развертывании с тремя или более посредниками подключений.

| 3+ посредников подключений к удаленному рабочему столу | Узлы сеансов удаленных рабочих столов (RDSH) или узлы виртуализации удаленных рабочих столов (RDVH) 2019 | Узлы сеансов удаленных рабочих столов (RDSH) или узлы виртуализации удаленных рабочих столов (RDVH) 2016 | Узлы сеансов удаленных рабочих столов (RDSH) или узлы виртуализации удаленных рабочих столов (RDVH) 2012 R2 |

|---|---|---|---|

| Посредник подключений Windows Server 2019 | Поддерживается | Поддерживается | Поддерживается |

| Посредник подключений Windows Server 2016 | Н/Д | Поддерживается | Поддерживается |

| Посредник подключений Windows Server 2012 R2 | Н/Д | Н/Д | Не поддерживается |

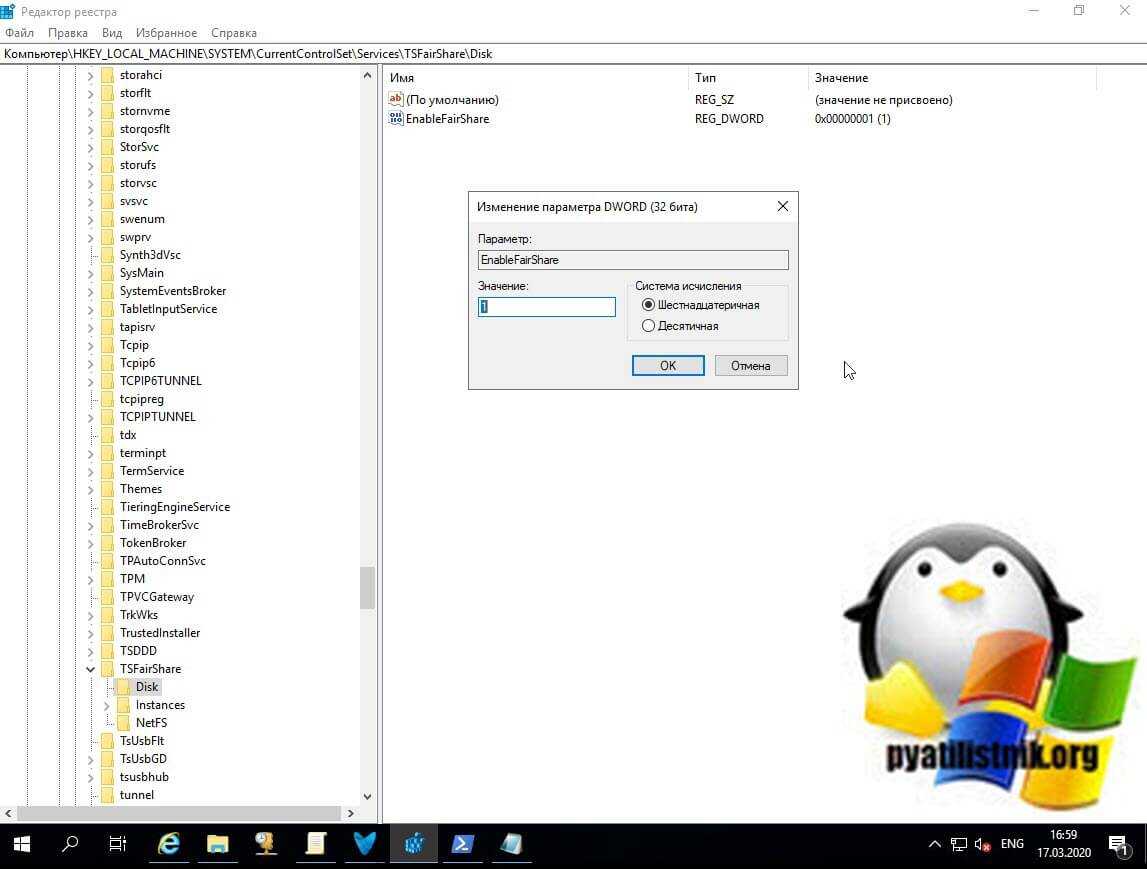

Балансировка дисковых операций на RDSH хосте

Управление балансировкой дисковых операций осуществляется через компонент Disk Fair Share. Данный компонент включается или выключается исключительно через ключ реестра EnableFairShare.

HKLM_SYSTEM\CurrentControlSet\Services\ TSFairShare\Disk\EnableFairShare

«1» означает, что компонент активен, а вот «0» отключает Disk Fair Share.

С помощью FairShare of Resources в RD Session Host Microsoft реализовала приятную функциональность. Это здорово, что Microsoft расширила функциональность с помощью Network and Disks, но лично я думаю, что большинство компаний будут чаще использовать CPU FairShare. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

С помощью FairShare of Resources в RD Session Host Microsoft реализовала приятную функциональность. Это здорово, что Microsoft расширила функциональность с помощью Network and Disks, но лично я думаю, что большинство компаний будут чаще использовать CPU FairShare. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Windows System Resource Manager Overview

Applies To: Windows Server 2012

You can use Windows System Resource Manager to allocate processor and memory resources to applications, users, Remote Desktop Services sessions, and Internet Information Services (IIS) application pools.

With Windows System Resource Manager for the Windows ServerВ 2012 operating system, you can manage server processor and memory usage with standard or custom resource policies. Managing your resources can help ensure that all the services provided by a single server are available on an equal basis or that your resources will always be available to high-priority applications, services, or users.

Windows System Resource Manager only manages processor resources when the combined processor load is greater than 70 percent. This means that it does not actively limit the resources that can be used by each consumer when processor load is low. When there is contention for processor resources, resource allocation policies help ensure minimum resource availability based on the management profile that you define.

Practical applications

Because Windows ServerВ 2008В R2 is designed to give as many resources as possible to non-operating system tasks, a server running a single role usually does not require resource management. However, when multiple applications and services are installed on a single server, they are not aware of competing processes. An unmanaged application or service will typically use all available resources to complete a task. Thus, it is important to use a tool such as Windows System Resource Manager to manage system resources on multipurpose servers. Using Windows System Resource Manager provides two key benefits:

More services can run on a single server because service availability can be improved through dynamically managed resources.

High-priority users or system administrators can access the system even during times of maximum resource load.

Best practices

-

Use Windows Server 2019 for your Remote Desktop infrastructure (the Web Access, Gateway, Connection Broker, and license server). Windows Server 2019 is backward-compatible with these components, which means a Windows Server 2016 or Windows Server 2012 R2 RD Session Host can connect to a 2019 RD Connection Broker, but not the other way around.

-

For RD Session Hosts — all Session Hosts in a collection need to be at the same level, but you can have multiple collections. You can have a collection with Windows Server 2016 Session Hosts and one with Windows Server 2019 Session Hosts.

-

If you upgrade your RD Session Host to Windows Server 2019, also upgrade the license server. Remember that a 2019 license server can process CALs from all previous versions of Windows Server, down to Windows Server 2003.

-

Follow the upgrade order recommended in .

-

If you are creating a highly available environment, all of your Connection Brokers need to be at the same OS level.

Вывод

VDI и RDS имеют функции, которые отвечают различным потребностям компании, но выбрать одну из них может быть непросто. Они помогут компаниям преуспеть за счет централизованного управления, соблюдения законодательства и повышения согласованности инфраструктуры.

Правильный подход – это сосредоточение внимания на потребностях, финансах и других деловых критериях каждой компании. VDI идеально подходит для более широкого круга сотрудников. RDS – это просто и экономично. Прежде чем остановиться на одной платформе, подумайте о своем бюджете, намерениях удаленной работы, характере выполняемой работы и кривой обучения для вас и ваших удаленных команд.