Введение

Службы терминалов (TSWeb) в Windows Server 2008 и Remote Desktop Services (RDWeb) в Windows 2008 R2 являются службами на основе ролей. Они позволяет пользователям запускать удаленное и настольное подключение из веб-браузера. RemoteApp и Desktop Connection предоставляют пользователям настраиваемые представления о программах RemoteApp и виртуальных настольных компьютерах. Когда пользователь запускает программу RemoteApp, сеанс служб терминала запускается на сервере терминала Windows Server 2008, на котором размещена программа RemoteApp.

Чтобы запустить программу RemoteApp, пользователь подключается к веб-сайту, который находится на сервере TS веб-доступа Windows Server 2008. Когда пользователь подключается к веб-сайту, появляется список доступных программ RemoteApp. Кроме того, TS Web Access позволяет пользователям подключаться к удаленному рабочему столу любого сервера или клиентского компьютера, на котором у пользователя есть необходимые разрешения.

Как «угнать» сеанс RDP?

Александр Корзников

создать службу

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Windows 7

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

-

Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

ссылке

Настройка центров сертификации и сертификатов

Мастер включения DirectAccess настраивает встроенный прокси-сервер Kerberos, который выполняет проверку подлинности с использованием имен пользователей и паролей. а также настраивает сертификат IP-HTTPS на сервере удаленного доступа.

Настройка шаблонов сертификатов

Если для выдачи сертификатов используется внутренний ЦС, необходимо настроить шаблон для сертификата IP-HTTPS и сертификата веб-сайта сервера сетевых расположений.

Настройка шаблона сертификата

-

Во внутреннем центре сертификации создайте шаблон сертификата, как описано в разделе Создание шаблонов сертификатов.

-

Разверните шаблон сертификата, как описано в разделе Развертывание шаблонов сертификатов.

Настройка сертификата IP-HTTPS

Для проверки подлинности подключений IP-HTTPS к серверу удаленного доступа необходим сертификат IP-HTTPS. Возможны три варианта сертификата IP-HTTPS:

-

Общедоступная, предоставляемая сторонней стороной.

Сертификат используется для проверки подлинности IP-HTTPS. Если имя субъекта для сертификата не является подстановочным, это должен быть URL-адрес с полным доменным именем и возможностью внешнего разрешения, используемый только для подключений IP-HTTPS сервера удаленного доступа.

-

Частный. следующие обязательные условия, если они еще не существуют:

-

Сертификат веб-сайта для проверки подлинности IP-HTTPS. Субъектом сертификата должно быть полное доменное имя с возможностью внешнего разрешения, доступное из Интернета.

-

Точка распространения списка отзыва сертификатов (CRL), доступная через Интернет.

-

-

Самозаверяющий— следующие обязательные требования, если они еще не существуют:

Примечание

Самозаверяющие сертификаты не могут использоваться в развертываниях на нескольких сайтах.

-

Сертификат веб-сайта для проверки подлинности IP-HTTPS. Субъектом сертификата должно быть полное доменное имя с возможностью внешнего разрешения, доступное из Интернета.

-

Точка распространения списка отзыва сертификатов (CRL), доступная через Интернет.

-

Убедитесь, что сертификат веб-сайта, используемый для проверки подлинности IP-HTTPS, отвечает следующим требованиям:

-

Общее имя сертификата должно совпадать с именем узла IP-HTTPS.

-

В соответствующем поле укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS.

-

В поле «Улучшенное использование ключа» используйте идентификатор объекта проверки подлинности сервера.

-

В поле «Точки распространения списков отзыва (CRL)» укажите точку распространения списков отзыва сертификатов, доступную клиентам удаленного доступа, подключенным к Интернету.

-

У сертификата IP-HTTPS должен быть закрытый ключ.

-

Сертификат IP-HTTPS необходимо импортировать непосредственно в личное хранилище сертификатов.

-

В именах сертификатов IP-HTTPS может содержаться подстановочный знак.

Установка сертификата IP-HTTPS из внутреннего ЦС

-

На сервере удаленного доступа: на начальном экране введитеmmc.exeи нажмите клавишу ВВОД.

-

В консоли MMC в меню Файл выберите Добавить или удалить оснастку.

-

В диалоговом окне Добавить или удалить оснастку щелкните Сертификаты, после чего нажмите Добавить, выберите Учетная запись компьютера, щелкните Далее, нажмите Локальный компьютер, щелкните Готово, а затем — OK.

-

В дереве консоли оснастки «Сертификаты» откройте раздел Сертификаты (локальный компьютер)\Личные\Сертификаты.

-

Щелкните правой кнопкой Сертификаты, наведите указатель на элемент Все задачи, а затем щелкните Запрос нового сертификата.

-

Щелкните дважды Далее.

-

На странице запрос сертификатов установите флажок для шаблона сертификата и при необходимости щелкните Дополнительные сведения для регистрации этого сертификата.

-

В диалоговом окне Свойства сертификата на вкладке Субъект выберите для параметра Имя субъекта в списке Тип значениеОбычное имя.

-

В поле Значение укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS, после чего щелкните Добавить.

-

В области Альтернативное имя в поле Тип выберите DNS.

-

В поле Значение укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS, после чего щелкните Добавить.

-

На вкладке Общие в поле Понятное имя можно ввести имя, которое упростит идентификацию сертификатов.

-

Во вкладке Расширения щелкните стрелку рядом со строкой Расширенное использование ключа и убедитесь, что проверка подлинности сервера занесена в список Выбранные параметры.

-

Нажмите кнопку OK, щелкните Зарегистрировать и нажмите кнопку Готово.

-

В области сведений оснастки «Сертификаты» убедитесь, что новый сертификат был зарегистрирован с целью проверки подлинности сервера.

Часто встречающиеся ошибки 1С и общие способы их решения Промо

Статья рассчитана в первую очередь на тех, кто недостаточно много работал с 1С и не успел набить шишек при встрече с часто встречающимися ошибками. Обычно можно определить для себя несколько действий благодаря которым можно определить решится ли проблема за несколько минут или же потребует дополнительного анализа. В первое время сталкиваясь с простыми ошибками тратил уйму времени на то, чтобы с ними разобраться. Конечно, интернет сильно помогает в таких вопросах, но не всегда есть возможность им воспользоваться. Поэтому надеюсь, что эта статья поможет кому-нибудь сэкономить время.

Непокорный Web Access

В продолжение публикаций материалов из цикла «Записки системного администратора» или «Случай из практики» мой коллега из Белоруссии volk123 поделился опытом настройки RD Gateway и RD Web Access в сети без домена.

В один прекрасный летний день мне понадобилось настроить удаленный доступ к программам из филиалов в головной офис клиента. Сначала я склонялся к варианту с использованием VPN-подключения, однако мне показалось интересным поработать с технологиями RD Gateway и RD Web Access. Аргументы для использования такого способа доступа – не надо устанавливать ПО для VPN, кроме того подключение через VPN требует открытого порта, что в условиях турецких и белорусских гостевых WiFi становится проблемой, а доступ к программам хотелось бы иметь везде.

Так как RemoteApp у меня уже был настроен и работал, осталось только настроить RD Gateway и RD Web Access.Я не буду утомлять вас подробностями установки- в интернете есть множество инструкций с картинками.

Остановлюсь только на вопросах, которые у меня возникли.

Сразу хочу предупредить, что в организации, о которой идет речь, нет домена, используется простая рабочая группа, правда все узлы имеют DNS суффикс вида company.net. Мне пришлось пробросить 443 порт с роутера на сервер терминалов, где у меня установлены все роли RD. Можно было конечно установить RD Gateway и RD Web Access прямо на роутер, но я решил не усложнять(кроме того роутера на самом деле два, они подключены последовательно, и установка ролей RD на второй роутер ничего бы не решила).

После проброса порта я создал правила RD CAP и RD RAP. Остальные настройки делаются в оснастке RemoteApp Manager. Сразу после настройки я решил подключиться к удаленному рабочему столу. Здесь все оказалось довольно просто, в качестве имени сервера к которому подключаешься надо указать внутреннее имя сервера RDSH, а вот в качестве сервера RD Gateway придется указать внешний IP-адрес , поскольку внутренняя сеть без домена и к внешним DNS- именам никакого отношения не имеет.

После некоторого раздумья и предупреждения о самоподписанном сертификате, я подключился к удаленному рабочему столу с использованием технологии RD Gateway, о чем говорит значок гаечного ключа на заголовке подключения.

Проблема возникла при попытке использовать RD Web Access. Я сразу опишу ее причину:

Так как Internet Explorer более тщательно относиться к проверке сертификатов, то при моей схеме подключения к RD WebAccess возникает конфликт: в качестве адреса я указываю

Шаг первый. размашисто подписываем файл

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

Где .contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

Теперь при двойном клике по ярлыку сообщение будет другим:

Новое сообщение. Цвет менее опасный, уже прогресс.

Избавимся же и от него.

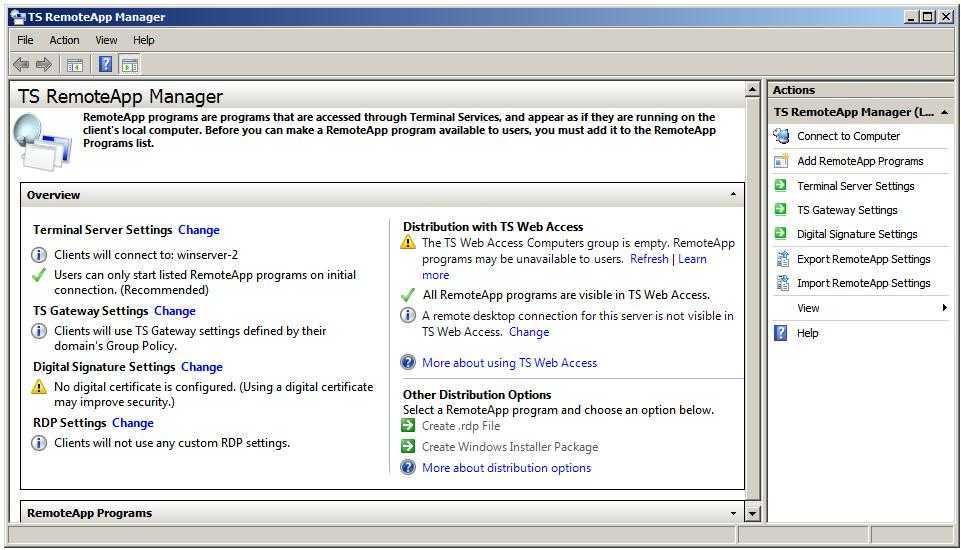

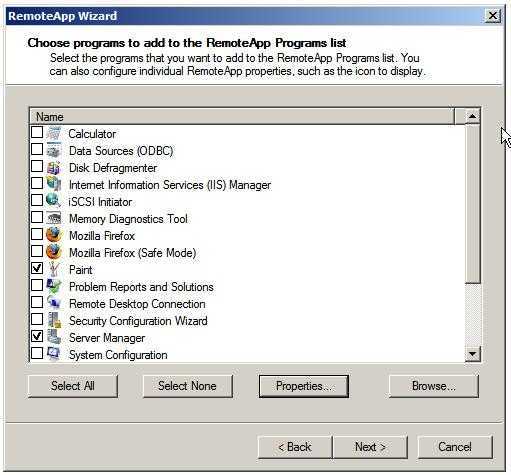

Настройка RemoteApps для TS Web Access

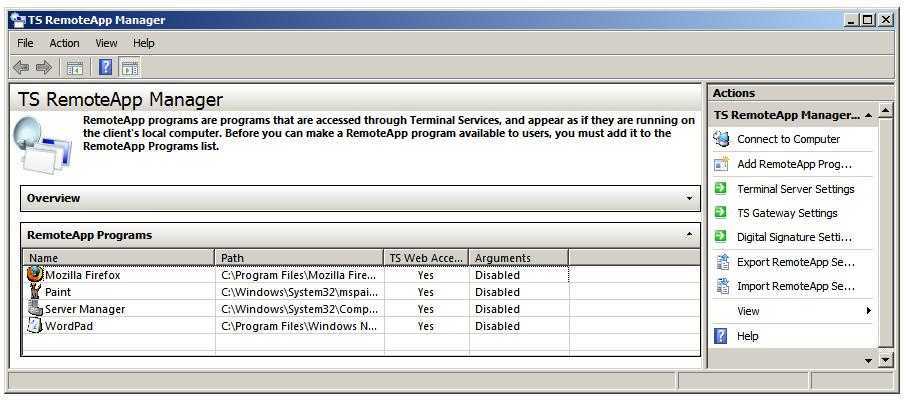

Для настройки приложения, которые могут быть запущены со страницы TS Web Access в Windows Server 2008, эти приложения сначала нужно установить для работы с Terminal Services, а затем настроить как RemoteApps. Для установки приложений на сервер терминалов, обратитесь к статьях под названием Установка приложений для Windows Server 2008 Terminal Services и Лицензирование Terminal Services. Настройка приложений RemoteApps проводится с помощью менеджера TS Remote App, или оснастки remoteprograms.msc. После запуска менеджера, его интерфейс будет выглядеть следующим образом:

AddRemoteAppProgramsActionsRemoteApp,кнопкуNext

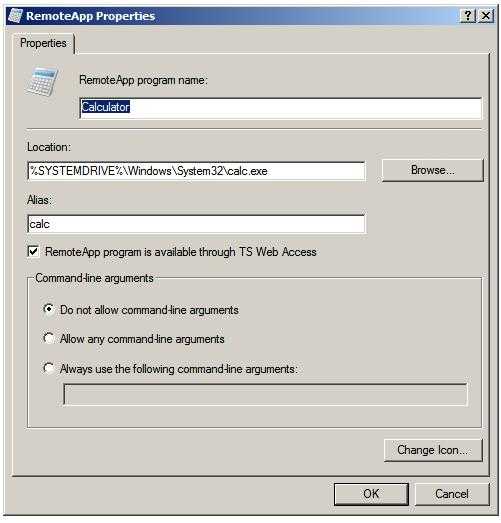

PropertiesRemoteAppisavailablethroughTSWebAccess

OK,нажмитеNextПосле выполнения этих действий опубликованные приложения будут перечислены в списке, как показано ниже

Настройка сетевых параметров сервера

Для развертывания одиночного сервера в среде, работающей на основе IPv4 и IPv6, необходимо выполнить следующие настройки сетевого интерфейса: Для настройки всех IP-адресов используется пункт Изменение параметров адаптера в разделе Центр управления сетями и общим доступом Windows.

-

Пограничная топология

-

Один общедоступный статический IPv4- или IPv6-адрес для Интернета.

Примечание

Для Teredo необходимы два последовательных общедоступных IPv4-адреса. Если вы не используете Teredo, вы можете настроить один общедоступный статичный IPv4-адрес.

-

Один внутренний статический IPv4- или IPv6-адрес.

-

-

За устройством NAT (два сетевых адаптера)

-

Один внутренний IPv4- или IPv6-адрес, направленный в Интернет.

-

Один статический IPv4- или IPv6-адрес для сети периметра.

-

-

За устройством NAT (один сетевой адаптер)

Один статический IPv4- или IPv6-адрес.

Примечание

Если сервер DirectAccess оснащен двумя или более сетевыми адаптерами (один указан в доменном профиле, а другой — в публичном или частном), но планируется использование топологии с одной сетевой картой, следует выполнить следующие действия.

-

Убедитесь, что второй сетевой адаптер и все дополнительные адаптеры определены в профиле домена.

-

Если второй сетевой адаптер по какой-либо причине не может быть настроен для доменного профиля, следует вручную установить область действия политик IPsec DirectAccess для всех профилей с помощью следующих команд Windows PowerShell.

Политики IPsec — DirectAccess-DaServerToInfra и DirectAccess-DaServerToCorp.

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

Решение

Если вы используете Windows 2008 R2, необходимо использовать клиентскую версию RDC 7.

Для использования TS Web Access с помощью следующих операционных систем необходимо установить клиентскую версию RDC 6.1:

-

Windows Server 2008

-

Windows Vista с пакетом обновления 1 (SP1)

-

Windows XP с пакетом обновления 3 (SP3)

Примечание

RDC 6.1 (6.0.6001) поддерживает протокол удаленного рабочего стола 6.1.

-

Если вы столкнулись с этой проблемой на компьютере Windows Vista, необходимо установить Windows Vista Пакет обновления 1 на компьютере.

-

Если вы столкнулись с этой проблемой на компьютере Windows XP, необходимо установить Windows XP Пакет обновления 3 или RDC 6.1 на компьютере.

Добавление программ в список удаленных приложений remoteapp

Чтобы сделать программу доступной для пользователей удаленно через Диспетчер удаленных приложений RemoteApp, необходимо добавить ее в список Приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы добавить программу в список удаленных приложений RemoteApp:

- Откройте диспетчер удаленных приложений RemoteApp на сервере узла сеансов удаленных рабочих столов. Для этого нажмите кнопку Пуск, откройте меню Администрирование, затем выберите пункты Службы удаленных рабочих столов и Диспетчер удаленных приложений RemoteApp.

2. В области Действия щелкните Добавить удаленные приложения RemoteApp.

3. На странице Мастер удаленных приложений (RemoteApp) нажмите кнопку Далее.

4. На странице Выберите программы для добавления в список удаленных приложений RemoteAppустановите флажки рядом с теми программами, которые следует добавить в список Удаленные приложения RemoteApp. Можно выбрать несколько программ, в нашей ситуации выбираем DIRECTUM и Microsoft Office Application (Excel и Word). Нажмите на кнопку Далее.

5. На странице Мастер удаленных приложений RemoteAppнажмите на кнопку Готов.

Возможный типовой алгоритм работы пользователя в системе

При запуске приложений происходит обращение терминальной ОС к сервису балансировки нагрузки со специально выданным электронным билетом. При получении запроса балансировщик нагрузки выбирает наименее загруженный

сервер приложений из списка доступных пользователю. Сервер приложений проверяет валидность электронного билета и либо отказывает, либо выполняет действия, необходимые для установления терминальной сессии.

Зарегистрированный в системе пользователь включает терминал. Терминал производит процедуру аутентификации с помощью модуля безопасности, и в случае неудачи терминал сообщает пользователю о том, что данное устройство не имеет права работать в системе, и отключается. После успешного завершения аутентификации терминала появляется окно запроса логина и пароля с приглашением пройти проверку подлинности, при этом возможно использовать двухфакторную аутентификацию. Пользователь, если требуется, подключает АНП и вводит логин и пароль — аутентификация пользователя в системе. В случае успешной аутентификации на терминал загружается образ ОС терминала. Проверяется ее целостность, и если она не нарушена, то ОС распаковывается в оперативной памяти терминала и загружается. Далее терминал, взаимодействуя с сервисом аутентификации, получает список доступных для связки «терминал — пользователь» приложений (предварительно установленные и опубликованные на серверах приложений). Кроме того, пользователю присваивается специальный электронный билет, который дает право работы на сервере приложений. Ему может выделяться пул серверов приложений, на которых он может работать. После загрузки ОС запускается приложение типа «рабочий стол», в котором располагаются ссылки на опубликованные для пользователя в системе приложения. Терминал готов к работе и пользователь может запускать разрешенные приложения.

При запуске приложений происходит обращение терминальной ОС к сервису балансировки нагрузки со специально выданным электронным билетом. При получении запроса балансировщик нагрузки выбирает наименее загруженный сервер приложений из списка доступных пользователю. Сервер приложений проверяет валидность электронного билета и либо отказывает, либо выполняет действия, необходимые для установления терминальной сессии. Взаимодействие терминала с сервером приложений осуществляется по протоколу RDP. При этом в процессе работы пользователю передается только картинка с сервера приложений, а не реальные данные. Приложение выполняется на сервере под контролем СРД, изолирующей процессы каждого пользователя от процессов других. От пользователя к серверу приложений передаются координаты мыши, факт нажатия кнопки мыши и факт нажатия клавиш клавиатуры.

Как устранить неполадки подключения

Обычно после настройки приложения «Удаленный рабочий стол» вы можете без проблем подключиться к другому компьютеру. Однако, если вы не можете подключиться, вам может потребоваться выполнить некоторые действия по устранению неполадок, чтобы устранить проблему с подключением.

Подтвердите настройки брандмауэра

При включении удаленного рабочего стола в Windows 10 брандмауэр Windows также автоматически настраивает необходимые порты, но это не всегда так. Если вы не можете подключиться к устройству удаленно, вы должны убедиться, что брандмауэр разрешает службу удаленного рабочего стола, выполнив следующие действия:

- Откройте приложение безопасности Windows.

- Нажмите на Брандмауэр и безопасность сети.

- Нажмите Разрешить работу с приложением через брандмауэр.

- Нажмите кнопку Изменить настройки.

- Установите флажок Удаленный рабочий стол и проверьте параметры «Частный» и «Общедоступный».

- Нажмите кнопку ОК.

Если вы используете сторонний брандмауэр или антивирус, вы можете отключить эти приложения, чтобы проверить, можно ли подключиться.

Разблокировать порт удаленного подключения

Это маловероятно, но если вы пытаетесь подключиться через Интернет, возможно, ваш интернет-провайдер блокирует порт из соображений безопасности. Если это так, вы можете связаться с ними напрямую, чтобы узнать, как вы можете открыть указанный порт.

Используйте IP-адрес, а не имя ПК

При настройке подключений к удаленному рабочему столу рекомендуется использовать IP-адрес, а не имя компьютера, так как это может привести к проблемам при неправильной настройке.

Кроме того, если вы добавляете новое устройство в список на удаленный рабочий стол, обязательно введите правильный IP-адрес (как показано в приведенных выше шагах). Например, используйте локальный IP-адрес для подключения внутри частной сети или используйте общедоступный IP-адрес для связи через Интернет.

Активируйте службу удаленного рабочего стол

Также возможно, что вы можете подключиться, потому что необходимые службы не работают.

Чтобы определить, запущена ли служба удаленного рабочего стола, выполните следующие действия:

- Откройте Пуск.

- Выполните поиск по запросу Службы и нажмите верхний результат, чтобы открыть приложение.

- Выберите службу удаленного рабочего стола и проверьте, что в столбце «Состояние» указано «Работает».

- Если она не запущена, щелкните правой кнопкой мыши службу и выберите параметр «Запуск».

После выполнения этих шагов вы сможете подключиться к установке удаленного сеанса.

Переключиться на Интернет-протокол версии 4 (TCP/IPv4)

Хотя Windows 10 может использовать оба сетевых стека, включая IPv4 и IPv6, иногда ОС предпочитает IP версии 6, что может вызвать проблемы с протоколом удаленного рабочего стола (RDP).

Чтобы использовать IPv4 по умолчанию в Windows 10, выполните следующие действия:

- Откройте Панель управления.

- Нажмите Сеть и Интернет.

- Нажмите на Центр управления сетями и общим доступом.

- Выберите «Изменить параметры адаптера» на левой панели.

- Щелкните правой кнопкой мыши адаптер, подключенный к сети, и выберите параметр Свойства.

- Снимите флажок Протокол Интернета версии 6 (TCP/IPv6).

- Нажмите кнопку ОК.

После того, как вы выполните эти шаги, перезагрузите устройство, и теперь вы сможете подключиться с помощью удаленного подключения.

В этом руководстве мы наметили необходимые шаги для успешного подключения к вашему ПК удаленно в частной сети и через Интернет

Однако, важно помнить, что разрешение подключений к удаленному рабочему столу (в частности, через Интернет) может представлять угрозу безопасности

Вы всегда должны знать, что настройка удаленного рабочего стола и открытие портов на маршрутизаторе могут позволить злоумышленникам получить несанкционированный доступ к вашему устройству

Используйте это руководство с осторожностью, всегда используйте надежные пароли, отключайте службу удаленного рабочего стола и удаляйте настройки переадресации портов на маршрутизаторе, когда они не нужны

Что такое «удаленный доступ»

В IT под удаленным доступом (или remote access) понимается технология/приложение или набор технологий/приложений для управления одним устройством с помощью другого по сети.

По сути, это возможность управлять офисным компьютером со своего ноутбука так, будто это одно устройство. С теми же файлами, программами и возможностями. Достаточно установить с удаленным ПК интернет-соединение и можно контролировать его хоть с пляжа на Бали.

Удаленный доступ используется для управления одним или несколькими компьютерами по всему миру из одного места. Технология популярна среди крупных корпораций, особенно в IT-сфере. Но не только в ней.

Подобные технологии используют в различных профессиях, а иногда вовсе не для работы.

Решение технических проблем

Системные администраторы и IT-специалисты других профилей в штате компании часто занимаются тем, что решают проблемы, связанные с компьютерами в офисе или на предприятии.

Всегда присутствовать лично у ПК не получится, поэтому на помощь приходит удаленный доступ. Сотрудник может подключиться дистанционно к любому из компьютеров корпорации и решить возникшие проблемы. Правда, доступ к другим ПК должен быть настроен заранее (установка специализированных приложений и т.п.).

Это применимо только в компаниях, где нет ограничений на подключение к одной рабочей сети из другой (через VPN, к примеру). И в ситуациях, когда проблема касается исключительно ПО, а не «железа».

Управление сервером

Администраторы и разработчики используют удаленный доступ, чтобы контролировать арендованные серверы, держать на них файлы сайта и поддерживать ресурс в рабочем состоянии 24 на 7. Или для тестирования веб-приложений на более мощном устройстве (аналогично тому, как пользователи управляют серверами, арендованными в Timeweb).

Для решения этой задачи можно использовать разные инструменты. Самый распространенный – протокол Secure Shell для удаленного управления компьютером через терминал. Но есть и другие методы. В том числе и те, что поддерживают графический интерфейс.

Администратор получает полный контроль над удаленным устройством, может управлять всеми его функциями, включая возможность менять параметры BIOS и/или перезагружать систему.

Техподдержка

Отделу техподдержки часто приходится объяснять клиенту алгоритм действий, чтобы решить возникшую проблему. Но человеку даже самая четкая и доходчивая инструкция может показаться сложной, если он совсем не разбирается в вопросе.

Удаленный доступ позволяет специалисту техподдержки устранить возникающий барьер (или его часть). Сотрудники некоторых компаний могут получить полный доступ к мобильному устройству пользователя и управлять им дистанционно. Они устраняют проблемы самостоятельно без вмешательства владельца гаджета. Некоторые компании предоставляют сотрудникам доступ к экрану, чтобы специалист мог показать клиенту наглядно, куда надо нажать и что сделать.

Гейминг

В связи с постоянным ростом системных требований к играм и непропорциональным ростом производительности некоторых ПК, появилась новая категория сервисов – игровой стриминг.

Это мощные удаленные «машины», к которым можно подключиться по сети и играть в популярные видеоигры, не заботясь о наличии в своем компьютере подходящей видеокарты или достаточного количества оперативной памяти. Главное, чтобы интернет был быстрым, а играть можно хоть с телефона.

Обычно доступ к таким сервисам осуществляется автоматически после регистрации, как в случае с арендой сервера у хостинг-провайдера.

Совместная работа сотрудников из разных городов

Коллаборация между несколькими работниками, трудящимися над одним проектом из разных точек мира, станет проще благодаря удаленному доступу к офисным ПК.

Они смогут работать в одной локальной сети, быстро обмениваться файлами и тестировать продукт чуть ли не на одном устройстве, сохраняя полную безопасность и высокую производительность.

![Tmux [wiki.eduvdom.com]](http://smartshop124.ru/wp-content/uploads/6/f/f/6ff8cfeff1af2f51acd26bdf0e528c84.jpeg)