Проверка подключения клиента DirectAccess через кластер

-

Выполните корректное завершение работы в EDGE2.

Диспетчер балансировки сетевой нагрузки можно использовать для просмотра состояния серверов при выполнении этих тестов.

-

на компьютере клиент1 в окне Windows PowerShell введите ipconfig/flushdns и нажмите клавишу ввод. При этом удаляются записи разрешения имен, которые могут по-прежнему существовать в кэше DNS клиента.

-

в окне Windows PowerShell выполните команду ping APP1 и приложение. Вы должны получить ответы из обоих ресурсов.

-

На начальном экране введите\\app2\files. Вы должны увидеть общую папку на компьютере с. Возможность открыть общую папку в системе, которая указывает, что второй туннель, требующий проверки подлинности Kerberos для пользователя, работает правильно.

-

Откройте Internet Explorer, а затем откройте веб-сайты https://app1/ и https://app2/. Возможность открытия обоих веб-сайтов подтверждает, что первый и второй туннели работают и работают. Закройте Internet Explorer.

-

Запустите компьютер EDGE2.

-

В EDGE1 выполните корректное завершение работы.

-

Подождите 5 минут, а затем вернитесь на компьютер КЛИЕНТ1. Выполните шаги 2-5. Это подтверждает, что для компьютера КЛИЕНТ1 была возможность прозрачно отработки отказа в EDGE2 после того, как EDGE1 стал недоступным.

Настройка DirectAccess с помощью Мастера начальной настройки

Настройка DirectAccess с помощью Мастера начальной настройки

-

В Диспетчере сервера щелкните «Средства», затем выберите «Управление удаленным доступом».

-

В консоли управления удаленным доступом выберите службу роли для настройки в левой области навигации, а затем нажмите кнопку запустить мастер начало работы.

-

Щелкните «Развернуть только DirectAccess».

-

Выберите топологию параметров вашей сети и введите открытое имя, к которому будут подключаться клиенты удаленного доступа. Щелкните Далее.

Примечание

По умолчанию Мастер начальной настройки разворачивает DirectAccess на всех полноразмерных ноутбуках и переносных компьютерах в домене, применяя фильтр WMI к объектам групповой политики параметров клиента.

-

Нажмите кнопку Готово.

-

Так как в данном развертывании не используется инфраструктура открытых ключей, если не удастся найти сертификаты, мастер автоматически предоставит самозаверяющие сертификаты для IP-HTTPS и сервера сетевых расположений, а также автоматически включит прокси-сервер Kerberos. Мастер также будет автоматически включать NAT64 и DNS64 для преобразования протокола в среде, предназначенной только для IPv4. После того как мастер успешно завершит применение параметров, нажмите команду «Закрыть».

-

В дереве консоли управления удаленным доступом выберите «Состояние операций». Подождите, пока у всех мониторов не будет отображаться состояние «Работает». В панели задач в пункте «Наблюдение» периодически нажимайте команду «Обновить», чтобы обновить отображение.

Настройка центров сертификации и сертификатов

Мастер включения DirectAccess настраивает встроенный прокси-сервер Kerberos, который выполняет проверку подлинности с использованием имен пользователей и паролей. а также настраивает сертификат IP-HTTPS на сервере удаленного доступа.

Настройка шаблонов сертификатов

Если для выдачи сертификатов используется внутренний ЦС, необходимо настроить шаблон для сертификата IP-HTTPS и сертификата веб-сайта сервера сетевых расположений.

Настройка шаблона сертификата

-

Во внутреннем центре сертификации создайте шаблон сертификата, как описано в разделе Создание шаблонов сертификатов.

-

Разверните шаблон сертификата, как описано в разделе Развертывание шаблонов сертификатов.

Настройка сертификата IP-HTTPS

Для проверки подлинности подключений IP-HTTPS к серверу удаленного доступа необходим сертификат IP-HTTPS. Возможны три варианта сертификата IP-HTTPS:

-

Общедоступная, предоставляемая сторонней стороной.

Сертификат используется для проверки подлинности IP-HTTPS. Если имя субъекта для сертификата не является подстановочным, это должен быть URL-адрес с полным доменным именем и возможностью внешнего разрешения, используемый только для подключений IP-HTTPS сервера удаленного доступа.

-

Частный. следующие обязательные условия, если они еще не существуют:

-

Сертификат веб-сайта для проверки подлинности IP-HTTPS. Субъектом сертификата должно быть полное доменное имя с возможностью внешнего разрешения, доступное из Интернета.

-

Точка распространения списка отзыва сертификатов (CRL), доступная через Интернет.

-

-

Самозаверяющий— следующие обязательные требования, если они еще не существуют:

Примечание

Самозаверяющие сертификаты не могут использоваться в развертываниях на нескольких сайтах.

-

Сертификат веб-сайта для проверки подлинности IP-HTTPS. Субъектом сертификата должно быть полное доменное имя с возможностью внешнего разрешения, доступное из Интернета.

-

Точка распространения списка отзыва сертификатов (CRL), доступная через Интернет.

-

Убедитесь, что сертификат веб-сайта, используемый для проверки подлинности IP-HTTPS, отвечает следующим требованиям:

-

Общее имя сертификата должно совпадать с именем узла IP-HTTPS.

-

В соответствующем поле укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS.

-

В поле «Улучшенное использование ключа» используйте идентификатор объекта проверки подлинности сервера.

-

В поле «Точки распространения списков отзыва (CRL)» укажите точку распространения списков отзыва сертификатов, доступную клиентам удаленного доступа, подключенным к Интернету.

-

У сертификата IP-HTTPS должен быть закрытый ключ.

-

Сертификат IP-HTTPS необходимо импортировать непосредственно в личное хранилище сертификатов.

-

В именах сертификатов IP-HTTPS может содержаться подстановочный знак.

Установка сертификата IP-HTTPS из внутреннего ЦС

-

На сервере удаленного доступа: на начальном экране введитеmmc.exeи нажмите клавишу ВВОД.

-

В консоли MMC в меню Файл выберите Добавить или удалить оснастку.

-

В диалоговом окне Добавить или удалить оснастку щелкните Сертификаты, после чего нажмите Добавить, выберите Учетная запись компьютера, щелкните Далее, нажмите Локальный компьютер, щелкните Готово, а затем — OK.

-

В дереве консоли оснастки «Сертификаты» откройте раздел Сертификаты (локальный компьютер)\Личные\Сертификаты.

-

Щелкните правой кнопкой Сертификаты, наведите указатель на элемент Все задачи, а затем щелкните Запрос нового сертификата.

-

Щелкните дважды Далее.

-

На странице запрос сертификатов установите флажок для шаблона сертификата и при необходимости щелкните Дополнительные сведения для регистрации этого сертификата.

-

В диалоговом окне Свойства сертификата на вкладке Субъект выберите для параметра Имя субъекта в списке Тип значениеОбычное имя.

-

В поле Значение укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS, после чего щелкните Добавить.

-

В области Альтернативное имя в поле Тип выберите DNS.

-

В поле Значение укажите IPv4-адрес интернет-адаптера сервера удаленного доступа или полное доменное имя для URL IP-HTTPS, после чего щелкните Добавить.

-

На вкладке Общие в поле Понятное имя можно ввести имя, которое упростит идентификацию сертификатов.

-

Во вкладке Расширения щелкните стрелку рядом со строкой Расширенное использование ключа и убедитесь, что проверка подлинности сервера занесена в список Выбранные параметры.

-

Нажмите кнопку OK, щелкните Зарегистрировать и нажмите кнопку Готово.

-

В области сведений оснастки «Сертификаты» убедитесь, что новый сертификат был зарегистрирован с целью проверки подлинности сервера.

Настройка объектов групповой политики

При настройке удаленного доступа параметры DirectAccess собираются в групповая политика объекты (GPO).

в объекте групповой политики Параметры указаны имя объекта групповой политики сервера directaccess и имя объекта групповой политики клиента. Кроме того, вы можете изменить параметры выбора объектов групповой политики.

Два GPO автоматически заполняются параметрами DirectAccess и распределяются таким образом:

-

Объект групповой политики клиента DirectAccess. Этот GPO содержит параметры клиента, в том числе параметры технологии туннелирования IPv6, записи NRPT и правила безопасности подключений брандмауэра Windows в режиме повышенной безопасности. Объекты групповой политики применяются к группам безопасности, указанным для клиентских компьютеров.

-

Объект групповой политики сервера DirectAccess. Этот объект групповой политики содержит параметры конфигурации DirectAccess, которые применяются к любому серверу, настроенному в качестве сервера удаленного доступа в развертывании. Кроме того, в них записываются правила брандмауэра Windows в режиме повышенной безопасности.

Тестовая среда

Топология измерения производительности

Среда для тестирования производительности представляет собой установку из 5 компьютеров. Для тестирования на оборудовании с низким быстродействием использовался один 4-ядерный сервер DirectAccess с 4 ГБ ОЗУ. Для тестирования на оборудовании с высоким быстродействием использовался один 8-ядерный сервер DirectAccess c 16 ГБ ОЗУ. Для тестовой среды оборудования с высоким быстродействием и оборудования с низким быстродействием использовалась следующая конфигурация: один сервер (отправитель) и два клиентских компьютера (получатели). Получатели были распределены между двумя клиентскими компьютерами. В противном случае получатели были бы привязаны к ЦП и ограничивали бы количество клиентов и пропускную способность. На стороне получения — имитатор для имитации сотен клиентов (имитируются либо клиенты HTTPS, либо клиенты Teredo). Настроены протоколы IPsec и DOSp. На сервере DirectAccess включена технология RSS. Размер очереди RSS установлен на 8. Без настройки RSS одно ядро процессора использовалось бы наиболее интенсивно, а остальные ядра — недостаточно. Следует также отметить, что сервер DirectAccess представляет собой 4-ядерный компьютер с отключенной технологией Hyper Threading. Технология Hyper Threading отключена потому, что RSS работает только на физических ядрах, а использование этой технологии исказило бы результаты. (То есть не все ядра будут равномерно загружены.)

Проверка подключения DirectAccess из Интернета через 2-EDGE1

Подключение 2 — EDGE1 к сети интернет.

Отключите EDGE1 от сети Интернет.

На компьютере КЛИЕНТ1 откройте окно Windows PowerShell с повышенными правами.

в окне Windows PowerShell введите ipconfig/flushdns и нажмите клавишу ввод. При этом записи разрешения имен, которые могут существовать в кэше DNS клиента, будут удалены с момента подключения клиентского компьютера к корпоративной сети.

Убедитесь, что вы подключены через 2-EDGE1. Введите netsh interface хттпстуннел отобразить интерфейсы и нажмите клавишу ВВОД.

Выходные данные должны содержать URL-адрес: https://2-edge1.contoso.com:443/IPHTTPS .

Совет

На компьютере КЛИЕНТ1 можно также выполнить следующую команду: Get-нетифттпсконфигуратион. В выходных данных показаны доступные URL-адреса сервера и текущий активный профиль.

Примечание

CLIENT1 автоматически изменяет сервер, через который он подключается к корпоративным ресурсам. Если выходные данные команды показывают подключение к EDGE1, подождите примерно пять минут и повторите попытку.

в окне Windows PowerShell введите ping app1 и нажмите клавишу ввод. Вы должны увидеть ответы от IPv6-адреса, назначенного APP1, который в данном случае — 2001: db8:1:: 3.

в окне Windows PowerShell введите ping 2-app1 и нажмите клавишу ввод. Вы должны увидеть ответы от IPv6-адреса, назначенного 2 – APP1, который в данном случае — 2001: db8:2:: 3.

в окне Windows PowerShell введите ping , а затем нажмите клавишу ввод. Вы должны увидеть ответы от NAT64-адреса, назначенного EDGE1, в корпорацию, в данном случае — демонC9:9F4E: eb1b: 7777:: A00:4

Обратите внимание, что значения полужирного шрифта будут отличаться в зависимости от способа создания адреса.

Возможность проверки связи с этим компьютером очень важна, поскольку успешное завершение означает, что вы смогли установить подключение с помощью NAT64/DNS64, так как в качестве этого ресурса используется только протокол IPv4.

Откройте Internet Explorer, в адресной строке Internet Explorer введите https://app1/ и нажмите клавишу ВВОД. Появится веб-сайт IIS на APP1 по умолчанию.

В адресной строке Internet Explorer введите https://2-app1/ и нажмите клавишу ВВОД

Появится веб-сайт IIS на APP2 по умолчанию.

В адресной строке Internet Explorer введите https://app2/ и нажмите клавишу ВВОД. Вы увидите веб-сайт по умолчанию на APP3.

На начальном экране введите\\App1\Filesи нажмите клавишу ВВОД. Дважды щелкните текстовый файл примера.

Это показывает, что вы смогли подключиться к файловому серверу в домене corp.contoso.com при подключении через 2-EDGE1.

На начальном экране введите\\App2\Filesи нажмите клавишу ВВОД. Дважды щелкните файл «Новый текстовый документ».

Это показывает, что вы смогли подключиться к серверу только с IPv4 с помощью SMB для получения ресурса в домене ресурсов.

Повторите эту процедуру на КЛИЕНТ2 из шага 3.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

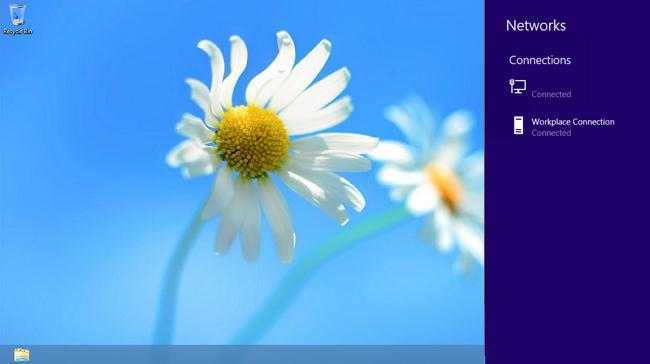

Отключаем тесовую машину от корпоративной сети и подключаемся в интернету через Wi-Fi. Система автоматически подключается к корпоративной сети через DirectAccess, о чем свидетельствует статус Connected значка Workplace Connection (именно так мы назвали наше подключение при настройке сервера) в списке сетей.

Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

Планирование стратегии развертывания клиентов

При планировании развертывания клиентов необходимо принять три решения:

-

Будет ли служба DirectAccess доступна только для мобильных компьютеров или для каждого компьютера в указанной группе безопасности?

При настройке клиентов DirectAccess в мастере установки клиента DirectAccess можно разрешить подключаться к серверу только с мобильных компьютеров в указанных группах безопасности с помощью DirectAccess. Если вы запретите доступ для мобильных устройств, будет автоматически настроен фильтр WMI, чтобы убедиться, что объект групповой политики клиента DirectAccess применяется только к мобильным устройствам из указанных групп безопасности. Чтобы выполнить указанные настройки, администратору удаленного доступа требуется разрешение на создание или изменение фильтров WMI групповой политики.

-

В какие группы безопасности будут входить компьютеры клиентов DirectAccess?

Параметры DirectAccess содержатся в объекте групповая политика клиента DirectAccess (объект групповой политики). Этот объект GPO применяется к компьютерам, входящим в группы безопасности, указанные в мастере настройки клиента DirectAccess. Можно указать группы безопасности, содержащиеся в любом поддерживаемом домене.

Перед настройкой удаленного доступа необходимо создать группы безопасности. После завершения развертывания удаленного доступа можно добавить компьютеры в группу безопасности. Однако при добавлении клиентских компьютеров, которые находятся в домене, отличном от домена группы безопасности, объект групповой политики клиента не будет применяться к этим клиентам. Например, если вы создали SG1 в домене а для клиентов DirectAccess, а позднее добавите клиенты из домена B в эту группу, то объект групповой политики клиента не будет применяться к клиентам в домене B.

Чтобы избежать этой проблемы, создайте новую группу безопасности клиента для каждого домена, содержащего клиентские компьютеры. кроме того, если вы не хотите создавать новую группу безопасности, выполните командлет Add-даклиент Windows PowerShell с именем нового объекта групповой политики для нового домена.

-

Какие параметры будут настроены для помощника по сетевым подключениям DirectAccess?

Помощник по сетевым подключениям DirectAccess запускается на клиентских компьютерах и предоставляет дополнительные сведения о подключении DirectAccess для конечных пользователей. В мастере настройки клиента DirectAccess можно настроить следующие компоненты:

-

Проверки подключения

Создается веб-проба по умолчанию, которую клиенты используют для проверки подключения к внутренней сети. Имя по умолчанию имеет значение . Это имя следует вручную зарегистрировать в системе DNS. Можно создать другие средства проверки подключения, использующие другие веб-адреса по протоколу HTTP или PING. Для каждого средства проверки подключения должна существовать DNS-запись.

-

Адрес электронной почты службы поддержки

Если пользователи испытывают проблемы с подключением DirectAccess, они могут отправить электронное сообщение, содержащее диагностические сведения администратору удаленного доступа, который может устранить проблему.

-

Имя подключения DirectAccess

Можно указать имя подключения DirectAccess, чтобы помочь конечным пользователям определить подключение DirectAccess на своем компьютере.

-

Разрешение для использования локального разрешения имен для клиентов DirectAccess

Клиентам требуются средства разрешения имен локально. Если вы позволяете клиентам DirectAccess использовать локальное разрешение имен, конечные пользователи смогут применять локальные DNS-серверы для разрешения имен. Когда конечные пользователи решили использовать локальные DNS-серверы для разрешения имен, DirectAccess не отправляет запросы на разрешение для имен одной метки на внутренний корпоративный DNS-сервер. Вместо этого используется локальное разрешение имен (с помощью протокола LLMNR и NetBios через протокол TCP/IP).

-

Запуск Apache 2.4 с модулем 1С внутри Docker контейнера

Про Apache и про Linux слышали, наверное, все. А вот про Docker пока нет, но он сильно набирает популярность последнее время и не зря. Поделюсь своим опытом и дам пошаговую инструкцию настройки веб-сервера Apache с модулем 1С внутри Docker контейнера на Linux хосте. При этом сам сервер 1С может находиться совсем на другой машине и на другой операционной системе

Это не важно, главное чтобы Apache смог достучаться до сервера 1С по TCP. В статье дам подробное пояснение по каждой используемой команде со ссылками на документацию по Docker, чтобы не создавалось ощущение непонятной магии

Также прилагаю git репозиторий с описанием всей конфигурации, можете попробовать развернуть у себя буквально за 10 минут.

1.4 Configure firewalls

When using additional firewalls in your deployment, apply the following Internet-facing firewall exceptions for Remote Access traffic when the DirectAccess server is on the IPv4 Internet:

-

Teredo traffic»User Datagram Protocol (UDP) destination port 3544 inbound, and UDP source port 3544 outbound.

-

6to4 traffic»IP Protocol 41 inbound and outbound.

-

IP-HTTPS»Transmission Control Protocol (TCP) destination port 443, and TCP source port 443 outbound. When the DirectAccess server has a single network adapter, and the network location server is on the DirectAccess server, then TCP port 62000 is also required.

Note

This exemption must be configured on the DirectAccess server, while all the other exemptions have to be configured on the edge firewall.

Note

For Teredo and 6to4 traffic, these exceptions should be applied for both of the Internet-facing consecutive public IPv4 addresses on the DirectAccess server. For IP-HTTPS the exceptions need only be applied to the address where the public name of the server resolves.

When using additional firewalls, apply the following Internet-facing firewall exceptions for Remote Access traffic when the DirectAccess server is on the IPv6 Internet:

-

IP Protocol 50

-

UDP destination port 500 inbound, and UDP source port 500 outbound.

-

Internet Control Message Protocol for IPv6 (ICMPv6) traffic inbound and outbound » for Teredo implementations only.

When using additional firewalls, apply the following internal network firewall exceptions for Remote Access traffic:

-

ISATAP»Protocol 41 inbound and outbound

-

TCP/UDP for all IPv4/IPv6 traffic

-

ICMP for all IPv4/IPv6 traffic

В данном руководстве

В этом документе приводятся инструкции по использованию возможностей мониторинга удаленного доступа с помощью консоли управления DirectAccess и соответствующих командлетов Windows PowerShell, предусмотренных для сервера удаленного доступа.

Объясняются следующие возможности мониторинга и учета:

-

Мониторинг текущей нагрузки сервера удаленного доступа.

-

Мониторинг статуса распределения конфигурации сервера удаленного доступа

-

Мониторинг статуса работы сервера удаленного доступа и его компонентов

-

Выявление и ликвидация сбоев в работе сервера удаленного доступа.

-

Мониторинг активности и статуса подключенных удаленных клиентов.

-

Создание для удаленных клиентов отчетов по использованию на основе зарегистрированных ранее данных.

Понятие мониторинга и учета данных

Перед тем началом мониторинга и учета данных для удаленных клиентов необходимо понять разницу между этими понятиями.

-

Мониторинг отражает данные пользователей с активным подключением в определенный момент времени.

-

Учет позволяет сохранять данные, а также различные детали использования сети для пользователей, подключавшихся к корпоративной сети ранее (для соблюдения нормативов и проверки работы).

Мониторинг удаленных клиентов основывается на их подключениях. Клиенты DirectAccess могут устанавливать два вида туннельных подключений:

-

Туннельный трафик между компьютерами. Этот туннель устанавливается компьютером в контексте системы, чтобы получить доступ к серверам, необходимым для разрешения имен, проверки подлинности, обновления исправления и т. д.

-

Подключения пользователя к туннелю трафика. Этот туннель устанавливается учетной записью пользователя на компьютере в контексте пользователя, когда пользователь пытается получить доступ к ресурсу в корпоративной сети. При соответствующих требованиях развертывания для доступа к ресурсам корпоративной сети пользователь может использовать учетные данные повышенной надежности (например, смарт-карту или одноразовый пароль).

Для подключения DirectAccess происходит однозначная идентификация соединения по IP-адресу удаленного клиента. Например, если для клиентского компьютера открыт туннель компьютера, а пользователь подключен с этого компьютера, это будет использовать то же соединение. Если пользователь отключился и устанавливает повторное соединение при активном машинном туннеле, подключение будет расцениваться как новое.