Настройка общего доступа к файлам и папкам

Как я писал выше, доступ к общим папкам уже есть. Но, нам может понадобится открыть общий доступ к какой-то другой папке, которая находится например на локальном диске D. Это можно без проблем сделать. После того, как мы откроем общий доступ к папке, все компьютеры из локальной сети смогут просматривать находящиеся в ней файлы, изменять их, и добавлять в эту папку новые файлы (правда, это зависит от того, какие разрешения мы включим).

Например, я хочу открыть доступ к папке «Картинки». Для этого, нажимаем на нее правой кнопкой мыши, и выбираем Свойства. Переходим на вкладку Доступ, и нажимаем на кнопку Расширенная настройка. Ставим галочку возле пункта Открыть общий доступ к этой папке, и нажимаем на кнопку Разрешения.

В окне, которое откроется после нажатия на кнопку Разрешения, нам нужно выставить права доступа к этой папке. Что бы пользователи сети могли только просматривать файлы, то оставьте галочку только напротив Чтение. Ну а для полного доступа к папке, с возможностью изменять файлы, установите все три галочки.

Нажмите Применить и Ok. В окне Расширенная настройка общего доступа, так же нажмите кнопки Применить и Ok.

В свойствах папки, перейдите на вкладку Безопасность, и нажмите на кнопку Изменить. Откроется еще одно окно, в котором нажимаем на кнопку Добавить. В поле пишем «Все» и нажимаем Ok.

Выделяем группу Все, и снизу отмечаем галочками нужные нам пункты доступа для этой папки.

Все, после этих действий, появится общий доступ к этой папке со всех компьютеров в сети. Начинает работать без перезагрузки, проверял. Открываем с другого компьютера эту папку:

Запутанно все так сделали, пока разберешься… Можно было как-то эти настройки более просто сделать, и понятнее. Но, все работает. Получается, что у меня есть доступ к папке, которая находится на другом компьютере. И это все по воздуху, так как у меня оба компьютера подключены к роутеру по Wi-Fi.

Кстати, эта папка так же будет доступна и со смартфонов и с планшетов, которые подключены к этому Wi-Fi роутеру. Для просмотра сетевых папок на Android, советую установить программу ES Проводник, или использовать стандартный проводник. Все работает:

Сейчас мы еще рассмотрим возможные проблемы и ошибки, с которыми очень часто можно столкнутся в процессе настройки.

Возможные проблемы и ошибки при настройке домашней локальной сети

Если в процессе настройки появляются какие-то ошибки, или проблемы, то в первую очередь отключите антивирус, и другие программы, которые могут блокировать соединение. Если проблема в антивирусе, то нужно будет добавит ваше соединение в исключения.

На вкладке Сеть не появляются компьютеры из локальной сети. В таком случае, на всех компьютерах проверяем рабочую группу, и настройки общего доступа. Откройте в проводнике вкладку Сеть, нажмите правой кнопкой мыши на пустую область, и выберите Обновить. Еще один важный момент, очень часто антивирусы, и брандмауэры блокируют доступ в локальной сети. Пробуйте на время отключить свой антивирус. Так же, нужно убедится, что подключение к роутеру есть.

Нет доступа к общей папке. Еще одна проблема, когда мы вроде бы все настроили, общий доступ открыли, но при попытке открыть папку на компьютере в сети, появляется сообщение что у нас нет доступа, нет прав для доступ к этой папке, не удалось открыть сетевую папку и т. д. Или, появляется запрос имени пользователя и пароля.

Обязательно проверьте настройки общего доступа в свойствах этой папки. Там настроек много, все запутанно, возможно что-то упустили. Ну и снова же, отключаем антивирус, он может блокировать.

Компьютер, который подключен по Wi-Fi, другие компьютеры в локальной сети не видят. Или наоборот. Если у вас сеть построена с компьютеров и ноутбуков, которые подключены как по беспроводной сети, так и по кабелю, то может возникнуть проблем с определенным подключением

Например, ноутбуки которые подключены по Wi-Fi могут не отображаться в локальной сети.

В таком случае, обратите внимание для какого профиля вы включали сетевое обнаружение (настройки в начале статьи). Так же, желательно присвоить статус домашней сети для подключения к вашей Wi-Fi сети

Ну и обязательно попробуйте отключить антивирус.

86

Сергей

Разные советы для Windows

Шаг 5. Проверка функциональности основного компьютера

Чтобы проверить поддержку основного компьютера, войдите на основной компьютер, убедитесь, что папки и профили перенаправлены, затем войдите на компьютер, не являющийся основным, и убедитесь, что папки и профили не перенаправляются.

Вот как протестировать функциональность основного компьютера:

-

Войдите в систему основного компьютера при помощи учетной записи пользователя, для которого вы настроили перенаправление папок и перемещаемые профили.

-

Если вход на компьютер уже выполнен с помощью учетной записи пользователя, откройте сеанс Windows PowerShell или окно командной строки от имени администратора, введите следующую команду и выйдите из системы, чтобы убедиться, что новые параметры групповой политики применены к клиентскому компьютеру:

-

Откройте проводник.

-

Щелкните правой кнопкой мыши перенаправленную папку (например, «Мои документы» в библиотеке документов) и выберите пункт Свойства.

-

Перейдите на вкладку Местоположение и убедитесь, что отображается путь к указанной общей папке, а не локальный путь. Чтобы убедиться, что профиль пользователя перемещается, перейдите в Панель управления, выберите разделы Система и безопасность, Система, Дополнительные параметры системы, щелкните элемент Параметры в разделе с профилями пользователей и убедитесь, что в столбце Тип есть надпись Перемещение.

-

Войдите с использованием той же учетной записи на компьютер, который не задан как основной компьютер пользователя.

-

Повторите шаги 2–5, чтобы найти локальные пути и тип локального профиля.

Примечание

Если папки перенаправлены на компьютер до включения поддержки основных компьютеров, папки останутся перенаправленными, если для каждой папки не будет настроен следующий параметр политики перенаправления: Перенаправьте папку обратно в локальное местоположение профиля пользователя при удалении политики. Аналогичным образом, для профилей, ранее перемещенных на определенном компьютере, будет отображаться состояние Перемещаемый в столбцах Тип. Тем не менее, в столбце Состояние будет отображаться надпись Локальный.

Как редактировать политики Windows с помощью редактора локальной групповой политики

Чтобы вы могли легко понять процесс, связанный с редактированием политик, мы будем использовать пример. Допустим, вы хотите установить конкретные обои по умолчанию для вашего рабочего стола, которые будут установлены для всех существующих или новых пользователей на вашем компьютере с Windows.

Чтобы перейти к настройкам рабочего стола, вам нужно будет просмотреть категорию «Конфигурация пользователя» на левой панели. Затем перейдите к административным шаблонам, разверните Рабочий стол и выберите параметры внутреннего рабочего стола. На правой панели вы увидите все параметры, которые вы можете настроить для выбранного в настоящий момент административного шаблона

Обратите внимание, что для каждого доступного параметра у вас есть два столбца с правой стороны:

- В столбце «Состояние» указано, какие параметры не настроены, а какие включены или отключены.

- В столбце «Комментарии» отображаются комментарии, сделанные вами или другим администратором для этого параметра.

В левой части этой панели также отображается подробная информация о том, что делает конкретный параметр и как он влияет на Windows. Эта информация отображается в левой части панели всякий раз, когда вы выбираете определенную настройку. Например, если вы выберете Обои для рабочего стола, слева вы увидите, что их можно применять к версиям Windows, начиная с Windows 2000, и вы можете прочитать их Описание , которое говорит вам, что вы можете указать «фон рабочего стола отображается на всех рабочих столах пользователей» . Если вы хотите отредактировать настройку, в нашем случае обои рабочего стола, дважды щелкните/нажмите на эту настройку или щелкните правой кнопкой мыши/нажмите и удерживайте ее, а затем выберите «Изменить» в контекстном меню.

Откроется новое окно с названием выбранного вами параметра. В этом окне вы можете включить или отключить настройку или оставить «Не настроено». Если вы хотите включить настройку, сначала выберите ее как Включено. Затем прочитайте раздел справки и, если есть раздел «Опции», убедитесь, что вы заполняете запрашиваемую информацию

Обратите внимание, что это окно может включать в себя различные параметры, в зависимости от настройки, которую вы выбираете для редактирования. Например, в нашем примере об указании обоев для рабочего стола мы должны указать путь к файлу изображения, который мы хотим установить в качестве обоев, и мы должны выбрать, как мы хотим, чтобы он располагался

Затем мы можем добавить комментарий (если мы хотим — это совершенно необязательно) и, наконец, мы должны нажать кнопку Применить или кнопку ОК , чтобы активировать нашу настройку.

Отключение параметра или изменение его статуса на «Не настроен» предполагает простой выбор одного из этих параметров. Как мы упоминали ранее, разные настройки имеют разные параметры. Например, сценарии, которые вы можете настроить для запуска Windows при запуске или выключении, могут выглядеть совершенно иначе.

Нажмите или коснитесь «Конфигурация компьютера», затем «Параметры и сценарии Windows» («Запуск / выключение»). Выберите «Запуск» или «Выключение» на правой панели и нажмите на ссылку «Свойства» на правой панели. Или дважды щелкните Запуск или Завершение работы.

Нажмите «Добавить…», чтобы добавить новые сценарии в выбранный процесс.

В этом случае вам не нужно ничего включать или отключать. Вместо этого вы можете добавлять или удалять различные сценарии, запускаемые при запуске или завершении работы Windows.

Когда вы закончите, нажмите или нажмите OK .

Перейдите к редактору локальной групповой политики и проверьте, какие настройки он предлагает, потому что их много. Считайте это своей игровой площадкой на время, так как есть много вещей, которые вы можете проверить.

Предварительные требования

Требования по администрированию

- Для администрирования перенаправления папок вам потребуется войти в систему в качестве члена группы безопасности «Администраторы домена», «Администраторы предприятия» или «Владельцы-создатели групповой политики».

- Необходим компьютер с установленными инструментами «Управление групповыми политиками» и «Центр администрирования Active Directory».

Требования к файловому серверу

Файловый сервер — это компьютер, на котором размещены перенаправляемые папки.

Взаимодействие со службами удаленных рабочих столов

От вашей конфигурации удаленного доступа зависит настройка файлового сервера, общих файловых ресурсов и политик. Если на файловом сервере также размещаются службы удаленных рабочих столов, некоторые этапы развертывания будут отличаться.

- Нет необходимости создавать группу безопасности для пользователей перенаправления папок.

- Для общего файлового ресурса, в котором размещаются перенаправляемые папки, необходимо настроить другие разрешения.

- Требуется заранее создать папки для новых пользователей и задать для этих папок определенные разрешения.

Важно!

Большинство процедур, описанных в этом разделе далее, относятся к обеим конфигурациям. Если действие относится строго к какой-то одной из них, это будет специально оговорено.

Ограничение доступа

Внесите на файловом сервере следующие изменения в соответствии с вашей конфигурацией.

- Все конфигурации. Предоставьте административный доступ к файловому серверу только ИТ-администраторам, которые должны иметь соответствующие полномочия. Процедура на следующем шаге описывает настройку доступа для отдельных общих ресурсов.

- Серверы без дополнительного размещения служб удаленных рабочих столов. Если на вашем файловом сервере дополнительно не размещаются службы удаленных рабочих столов, отключите на нем соответствующую службу termserv.

Взаимодействие с другими функциями хранилища

Чтобы перенаправление папок и автономные файлы корректно взаимодействовали с другими функциями хранилища, проверьте следующие настройки.

- Если общая папка использует пространства имен DFS, у папок DFS (ссылок) должен быть один целевой объект, чтобы избежать конфликтов серверов при изменении настроек пользователем.

- Если общая папка использует репликацию DFS для копирования данных на другой сервер, пользователи должны иметь доступ лишь к исходному серверу, чтобы избежать конфликтов при изменении параметров серверов.

- При использовании кластеризованной общей папки устраните непрерывную доступность в общей папке, чтобы избежать проблем с производительностью при перенаправлении папок и использовании автономных файлов. Кроме того, когда пользователь теряет доступ к постоянно доступному общему файловому ресурсу, может пройти 3–6 минут, прежде чем автономные файлы перейдут в автономный режим. Это может вызвать недовольство их пользователей, еще не переключенных на постоянный автономный режим.

Требования к клиенту

- На клиентских компьютерах должна работать ОС Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008.

- Компьютеры клиентов должны быть присоединены к управляемому вами домену для доменных служб Active Directory (AD DS).

- На клиентских компьютерах должны быть процессоры x64 или x86. Перенаправление папок не поддерживается на компьютерах с процессорами ARM.

Примечание

Некоторые новые возможности перенаправления папок предусматривают дополнительные требования к клиентскому компьютеру и Active Directory. Дополнительные сведения см. в статьях Deploy primary computers (Развертывание основных компьютеров), Disable Offline Files on folders (Отключение функции «Автономные файлы» в папках), Enable Always Offline mode (Включение постоянного автономного режима) и Enable optimized folder moving (Включение оптимизированного перемещения папок).

Действия с рабочими папками после настройки

Чтобы завершить настройку рабочих папок, выполните следующие дополнительные шаги:

-

Привязка сертификата рабочих папок к порту SSL

-

Настройка рабочих папок для использования проверки подлинности AD FS

-

Экспорт сертификата рабочих папок (если вы используете самозаверяющий сертификат)

Привязка сертификата

Рабочие папки обмениваются данными только по протоколу SSL и требуют привязки ранее созданного (или выданного центром сертификации) самозаверяющего сертификата к порту.

Привязать сертификат к порту через Windows PowerShell можно двумя способами: с помощью командлетов IIS и netsh.

Привязка сертификата с помощью netsh

Чтобы воспользоваться служебной программой на базе командной строки netsh в Windows PowerShell, команду необходимо передать по конвейеру в netsh. Сценарий в следующем примере находит сертификат с субъектом workfolders.contoso.com и привязывает его к порту 443 с помощью netsh:

Привязка сертификата с помощью командлетов IIS

Вы также можете привязать сертификат к порту с помощью командлетов управления IIS, которые доступны после установки средств и сценариев управления IIS.

Примечание

Установка средств управления IIS не предоставляет полную версию служб IIS на компьютере с рабочими папками, а только позволяет использовать командлеты управления. У этой конфигурации есть несколько потенциальных преимуществ. Например, если вы надеетесь получить возможности netsh при использовании командлетов. Если сертификат привязан к порту с помощью командлета New-WebBinding, привязка никаким образом не зависит от IIS. После привязки вы даже можете удалить компонент Web-Mgmt-Console, а сертификат останется привязанным к порту. Вы можете проверить привязку через netsh. Для этого введите netsh http show sslcert.

В следующем примере командлет New-WebBinding используется для поиска сертификата с субъектом workfolders.contoso.com и его привязки к порту 443.

Настройка проверки подлинности через AD FS

Чтобы настроить рабочие папки на использование AD FS для проверки подлинности, выполните следующие действия.

-

Откройте Диспетчер сервера.

-

Нажмите Серверы и выберите сервер рабочих папок из списка.

-

Щелкните правой кнопкой мыши имя сервера и выберите команду Параметры рабочих папок.

-

В окне Параметры рабочих папок выберите Службы федерации Active Directory (AD FS) и введите URL-адрес службы федерации. Нажмите кнопку Применить.

В примере теста URL-адрес имеет значение https://blueadfs.contoso.com .

Для выполнения этой же задачи через Windows PowerShell используется следующий командлет:

Если вы настраиваете AD FS с использованием самозаверяющих сертификатов, вы можете получить сообщение об ошибке, в котором говорится, что URL-адрес службы федерации неверен, недоступен или что отношения доверия с проверяющей стороной не настроены.

Эта ошибка также может возникнуть, если сертификат AD FS не установлен на сервере рабочих папок или если запись CNAME для AD FS настроена неверно. Необходимо исправить эти проблемы, прежде чем продолжить.

Экспорт сертификата рабочих папок

Самозаверяющий сертификат рабочих папок необходимо экспортировать, чтобы в дальнейшем установить его на следующих компьютерах в тестовой среде:

-

сервер, используемый для прокси-службы веб-приложения;

-

присоединенный к домену клиент Windows;

-

не присоединенный к домену клиент Windows.

Чтобы экспортировать сертификат, выполните те же шаги, что и ранее при экспорте сертификата AD FS, как описано в разделе «Экспорт сертификата AD FS» статьи Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения. Шаг 2. Действия после настройки AD FS.

Следующий шаг: Развертывание рабочих папок с помощью AD FS и прокси-службы веб-приложения. Шаг 4. Настройка прокси-службы веб-приложения

Windows 10 не может создать домашнюю группу на этом компьютере

Это самое частое сообщение при создании локальной группы. Обычно проблема заключается:

- в неработоспособности некоторых служб, которые нужно снова подключить;

- протокол IPv6 отключен;

- нарушен доступ к файлу idstore.sst.

Поговорим по порядку обо всех перечисленных проблемах и способах их решения.

Подключаем службы

Нам нужно разобраться с активацией служб, связанных с протоколом разрешения пировых имен (так называемым PNRP). Прежде чем переходить к запуску служб, перейдите в папку PeerNetworking. Путь – C:/Windows/ServiceProfiles/LocalService/AppData/Roaming/PeerNetworking.

Для отображения содержимого (и вообще – для перехода в эту папку) нам нужно включить в Проводнике отображение скрытых элементов (вкладка «Вид», маркер напротив «Скрытые элементы»). Также потребуются права администратора при переходе в папку LocalService.

В этой папке удаляем все содержимое, а затем перезагружаем компьютер. Если вы не нашли эту папку на свое компьютере, переходите сразу к следующему шагу.

А далее запускаем центр управления службами: комбинация клавиш Win+R и команда services.msc. В открывшемся окне ищем следующие службы:

- группировка сетевых участников;

- протокол PNRP;

- служба публикации имен компьютеров PNRP.

Кликаем по каждой два раза левой кнопкой мышки. Если служба не запущена, нажимаем на иконку «Запустить». Далее изменяем тип запуска на «Автоматически».

Перезагружаем компьютер и снова пытаемся создать локальную домашнюю группу.

Доступ для Local Service

Следующий способ – передача полного доступа Local Service для папки MachineKeys. Нужная нам папка располагается по пути, указанному на скриншоте. Обязательно включите отображение скрытых элементов.

Кликаем на нее правой кнопкой мышки и выбираем из контекстного меню пункт «Свойства». В открывшемся окне кликаем на иконку «Изменить».

В списке групп и пользователей нет Local Service. Придется его добавить, кликнув на соответствующую иконку.

Вписываем в поле большими буквами LOCAL SERVICE, а затем кликаем на «Проверить имена». Если все введено верно, то два слова станут подчеркнутыми. Нажимаем после этого «ОК».

Дальше выбираем из списка добавленного нами «пользователя» и разрешаем ему полный доступ к этой папке, установив соответствующий маркер.

idstore.sst

Если не удается создать домашнюю группу, один из способов – удаление файла idstore.sst. Но для начала отключим идентифицирующий службы PNRP. Переходим в командную строку (как это сделать – читайте в подробной статье).

Вводим в строке команду net stop p2pimsvc /y.

А дальше переходим в папку с файлом. Путь: точно такой же, как и в первом случае, когда мы удаляли все файлы из папки PeerNetworking.

Подключение протокола IPv6

Переходим в раздел сетевых подключений. Это можно просто сделать, нажав комбинацию клавиш Win+R и прописав команду ncpa.cpl.

Выбираем из списка подключение по локальной сети, кликаем правой кнопкой мыши и переходим в «Свойства».

Убедитесь, что маркер напротив протокола IPv6 установлен.

Нажимаем «ОК» и снова перезагружаем компьютер.

Справочники

Это право пользователя определяет, какие пользователи могут обходить файлы и каталоги, реестр и другие постоянные разрешения объекта для создания архивирования системы. Это право пользователя эффективно только в том случае, если приложение пытается получить доступ через интерфейс программирования резервного приложения NTFS (API) с помощью такого средства, как NTBACKUP.EXE. В противном случае применяются стандартные разрешения на файл и каталог.

- Файл Traverse Folder/Execute

- Папка списка и данные чтения

- Атрибуты чтения

- Чтение расширенных атрибутов

- Чтение разрешений

По умолчанию на рабочих станциях и серверах:

- Администраторы

- Операторы архива

По умолчанию на контроллерах домена:

- Администраторы

- Операторы архива

- Операторы серверов

Константа: SeBackupPrivilege

Рекомендации

- Ограничить право пользователя на архивные файлы и каталоги членам ИТ-группы, которые должны выполнять архивную поддержку организационных данных в рамках своих повседневных обязанностей по работе. Так как нет способа убедиться, что пользователь копирует данные, крадет данные или копирует данные для распространения, назначьте это право только доверенным пользователям.

- Если программное обеспечение резервного копирования работает в определенных учетных записях службы, только эти учетные записи (а не ИТ-сотрудники) должны иметь право пользователя на резервное копирование файлов и каталогов.

Значения по умолчанию

По умолчанию это право предоставляется администраторам и операторам резервного копирования на рабочих станциях и серверах. В контроллерах доменов такое право имеют администраторы, операторы резервного копирования и операторы серверов.

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для типа сервера или объекта групповой политики (GPO). Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | АдминистраторыОператоры архиваОператоры серверов |

| Параметры по умолчанию для автономного сервера | АдминистраторыОператоры архива |

| Действующие параметры по умолчанию для контроллера домена | АдминистраторыОператоры архиваОператоры серверов |

| Действующие параметры по умолчанию для рядового сервера | АдминистраторыОператоры архива |

| Действующие параметры по умолчанию для клиентского компьютера | АдминистраторыОператоры архива |

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

GPO — Создайте папку

Хотите узнать, как настроить групповую политику для создания каталога? В этом учебнике мы покажем вам, как создать папку с помощью GPO.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Как Amazon Associate, я зарабатываю от квалификационных покупок.

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO — Создать папку

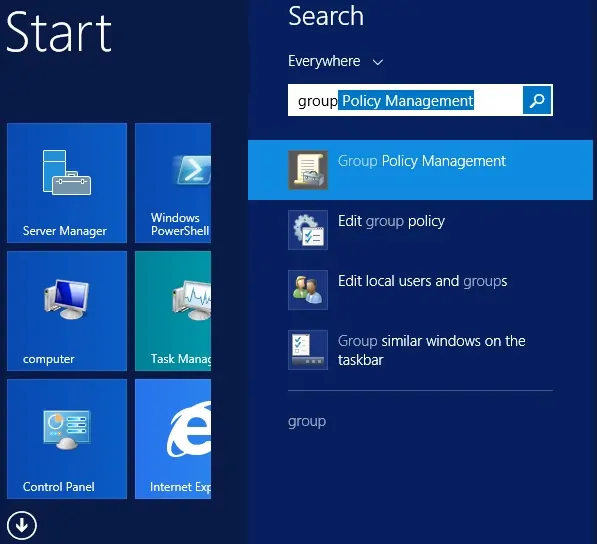

На контроллере домена откройте инструмент управления групповой политикой.

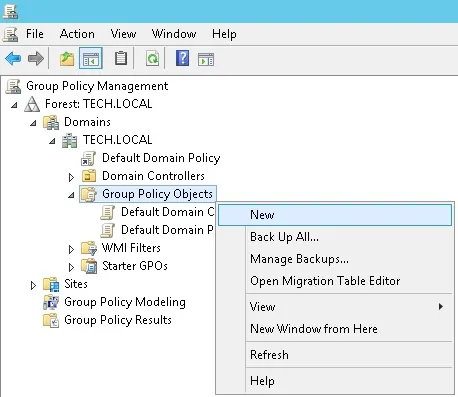

Создание новой групповой политики.

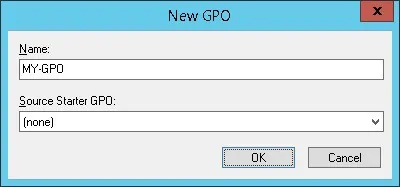

Введите имя для новой политики группы.

В нашем примере, новый GPO был назван: MY-GPO.

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

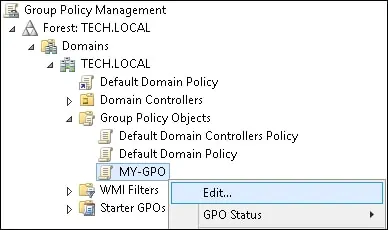

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

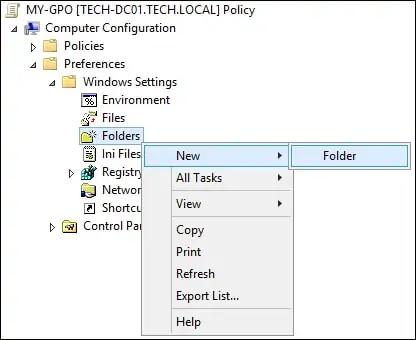

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Copy to Clipboard

Computer Configuration > Preferences > Windows Settings > Folders

Создайте новую папку.

На вкладке General выполните следующую конфигурацию.

• Действие — Обновление.

• Путь — Введите путь к папке.

• Атрибуты — Выберите атрибуты в новую папку.

Нажмите на кнопку OK.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

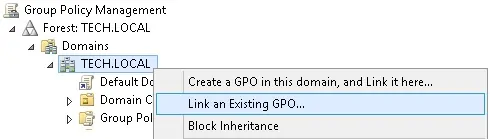

Учебник — Применение GPO для создания папки

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

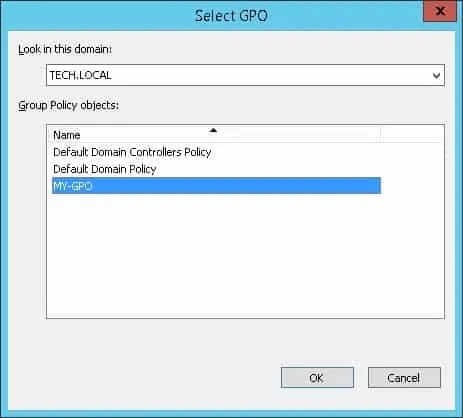

В нашем примере мы собираемся связать групповую политику под названием MY-GPO с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

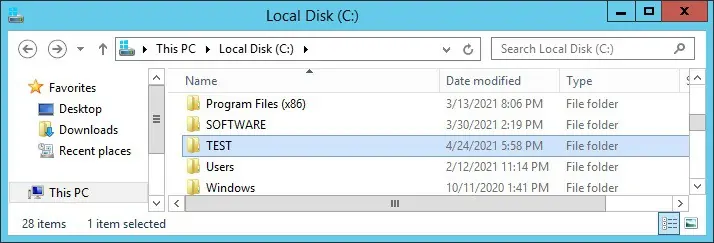

На удаленном компьютере проявите, была ли создана новая папка.

В нашем примере мы создали локаную папку на всех доменных компьютерах с помощью GPO.

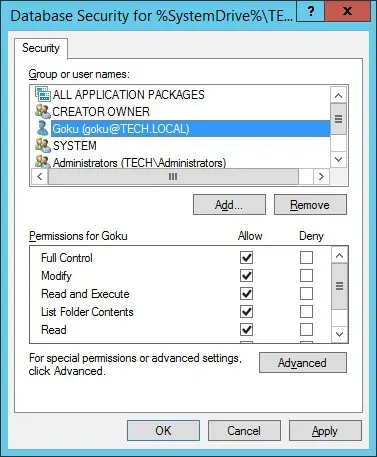

Дополнительно — Настройка разрешений на папку

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Copy to Clipboard

Computer Configuration > Policies > Windows Settings > Security Settings > File System

В папку файловой системы добавьте новый файл.

Выберите нужный файл или папку.

Настройте нужные разрешения файлов.

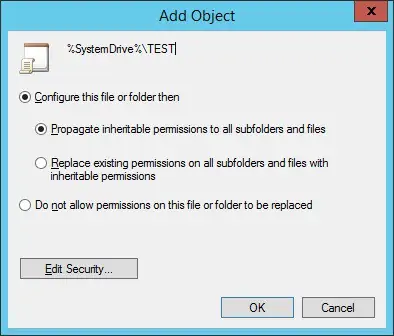

Выберите конфигурацию наследования разрешения файла.

В нашем примере мы дали полный контроль над папкой под названием TEST пользователю под названием GOKU.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

2021-04-24T17:30:53-03:00

Как обновить GPO через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

gpupdate /force

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

Как вы можете обратить внимание, что команда выше производит обновление политик, как для пользователя, так и для компьютера, но при желании вы можете этим манипулировать и явным образом указать, что подлежит апдейту. Для этого есть ключ /Target:{Computer | User}. Предположим, что мне нужно выполнить только для пользователя, для этого пишем:. gpupdate /force /target:User

gpupdate /force /target:User

Еще интересный ключик, это выполнить задержку /Wait:{ваше значение}.По умолчанию значение 600 секунд.

Шаг 4. Привязка SSL-сертификата на серверах синхронизации

Рабочие папки устанавливают ведущий базовый веб-экземпляр IIS, который представляет собой компонент IIS, предназначенный для обеспечения работы веб-служб без полной установки IIS. После установки ведущего базового веб-экземпляра IIS необходимо привязать SSL-сертификат для сервера к веб-сайту по умолчанию на файловом сервере. Однако ведущий базовый веб-экземпляр IIS не устанавливает консоль управления IIS.

Существуют две возможности привязки сертификата к веб-интерфейсу по умолчанию. В обоих случаях необходимо установить закрытый ключ для сертификата в личное хранилище сертификатов компьютера.

-

Используйте консоль управления IIS на том сервере, где она установлена. С консоли подключитесь к файловому серверу, которым следует управлять, и выберите веб-сайт по умолчанию для этого сервера. Веб-сайт по умолчанию отобразится в отключенном состоянии, но вы по-прежнему можете изменить привязки для сайта и выбрать сертификат для привязки к этому веб-сайту.

-

Используйте команду netsh, чтобы привязать сертификат к https-интерфейсу веб-сайта по умолчанию. Команда выглядит следующим образом:

Как соотносятся SMB и Samba

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Начиная с четвёртой версии, разработка которой велась почти 10 лет, Samba может выступать в роли контроллера домена и сервиса Active Directory, совместимого с реализацией Windows 2000, и способна обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 10.

Samba работает на большинстве Unix-подобных систем, таких как Linux, POSIX-совместимых Solaris и Mac OS X Server, на различных вариантах BSD; в OS/2 портирован Samba-клиент, являющийся плагином к виртуальной файловой системе NetDrive. Samba включена практически во все дистрибутивы Linux (из Википедии).

Частота обновления групповой политики

Следующие события вызывают применение обьектов групповой политики:

- перезапуск компьютера

- в любой момент можно обновить групповую политику вручную с помощью команды:

gpupdate

- групповая политика также регулярно применяет новые и измененные объекты групповой политики в течение 90 минут (по умолчанию) с небольшим фактором случайности

- вход пользователя в систему;

- запрос от приложения на обновление функцией API RefreshPolicy();

- включен и задан один из интервалов обновления групповой политики;

- политика не применяется контроллером домена, а запрашивается компьютером-клиентом.