Настройка сетевых параметров сервера

В зависимости от того, требуется ли поместить сервер удаленного доступа на границе или за пределами устройства преобразования сетевых адресов (NAT), для развертывания одиночного сервера в среде с IPv4 и IPv6 необходимы следующие параметры адреса сетевого интерфейса. Для настройки всех IP-адресов используется пункт Изменение параметров адаптера в разделе Центр управления сетями и общим доступом Windows.

Топология пограничных устройств:

Требуется следующее.

-

Два последовательных общедоступных статических адреса IPv4 или IPv6 с выходом в Интернет.

Примечание

Для Teredo необходимы два последовательных общедоступных IPv4-адреса. Если вы не используете Teredo, вы можете настроить один общедоступный статичный IPv4-адрес.

-

Один внутренний статический IPv4- или IPv6-адрес.

За устройством NAT (два сетевых адаптера):

Требуется один внутренний адрес IPv4 или IPv6, подключенный к сети.

За устройством NAT (один сетевой адаптер):

Требуется один статический адрес IPv4 или IPv6.

Если сервер удаленного доступа имеет два сетевых адаптера (один для профиля домена, другой для общего или частного профиля), но используется одна топология сетевого адаптера, рекомендуется использовать следующие рекомендации.

-

Убедитесь, что второй сетевой адаптер также классифицирован в профиле домена.

-

если второй сетевой адаптер не может быть настроен для профиля домена по какой либо причине, политика IPsec directaccess должна быть задана вручную для всех профилей с помощью следующей команды Windows PowerShell:

В этой команде используются имена политик IPsec DirectAccess-дасервертоинфра и DirectAccess-дасервертокорп.

Настройка групп безопасности

Параметры DirectAccess, содержащиеся в объекте групповая политика клиентского компьютера, применяются только к компьютерам, входящим в группы безопасности, указанные при настройке удаленного доступа.

Создание группы безопасности для клиентов DirectAccess

-

На начальном экране введите DSA. msc и нажмите клавишу ВВОД.

-

В консоли Active Directory — пользователи и компьютеры разверните в левой области домен, к которому будет принадлежать группа безопасности, щелкните правой кнопкой мыши Пользователи, выберите Новые, после чего щелкните Группа.

-

В диалоговом окне Создание объекта — группа в поле Имя группы введите имя группы безопасности.

-

В разделе Область группы щелкните Глобальная, а в разделе Тип группы щелкните Безопасность и нажмите кнопку ОК.

-

Дважды щелкните группу безопасности «клиентские компьютеры DirectAccess» и в диалоговом окне » Свойства » перейдите на вкладку » члены «.

-

На вкладке Члены группы щелкните Добавить.

-

В диалоговом окне Выбор пользователей, контактов, компьютеров или учетных записей служб выберите клиентские компьютеры, которые необходимо активировать для DirectAccess, а затем нажмите кнопку ОК.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Настройки приложений и сайтов

Следующие параметры относятся к настройкам пула приложений и сайта.

System. applicationHost/Аппликатионпулс/Аппликатионпулдефаултс

| attribute | Описание | По умолчанию |

|---|---|---|

| queueLength | Указывает HTTP.sys количество запросов в очереди для пула приложений до отклонения будущих запросов. При превышении значения этого свойства IIS отклоняет последующие запросы с ошибкой 503.Попробуйте увеличить это для приложений, взаимодействующих с серверными хранилищами данных с высокой задержкой, если наблюдаются ошибки 503. | 1000 |

| enable32BitAppOnWin64 | Если значение — true, позволяет запускать 32-разрядное приложение на компьютере с 64-разрядным процессором.Рассмотрите возможность включения 32-разрядного режима, если использование памяти является важным фактором. Так как размеры указателей и размеры команд меньше, 32-разрядные приложения используют меньше памяти, чем 64-разрядные приложения. Недостаток выполнения 32-разрядных приложений на 64-разрядном компьютере состоит в том, что адресное пространство пользовательского режима ограничено 4 ГБ. | Неверно |

System. applicationHost/Sites/Виртуалдиректоридефаулт

| attribute | Описание | По умолчанию |

|---|---|---|

| алловсубдирконфиг | Указывает, будет ли IIS искать web.configные файлы в каталогах содержимого ниже текущего уровня (true) или не искать файлы web.config в каталогах содержимого ниже текущего уровня (false). Установления простое ограничение, допускающее настройку только в виртуальных каталогах, ИИСÂ 10,0 может быть уверенным в том, что, если >.htm не является виртуальным каталогом, не следует искать файл конфигурации. Пропуск дополнительных файловых операций может значительно повысить производительность веб-сайтов, имеющих очень большой набор статических содержимого со случайным доступом. | Верно |

Диспетчер служб iis в windows 10

Итак, службы iis в windows 10 по умолчанию, находятся в выключенном состоянии, а точнее, данный компонент не установлен из коробки, сделано это специально, чтобы не тратились ресурсы компьютера и лишние сокеты не крутились на нем. Чтобы нам добавить нужный компонент, сделайте вот что. Нажмите сочетание клавиш Win+R и введите в окне выполнить:

control panel

В результате чего у вас откроется панель управления Windows. Сделаем в ней представление значков в формате «Крупные значки»

Далее находим пункт «Программы и компоненты»

Переходим в пункт «Включение или отключение компонентов Windows», мы с вами это уже делали, устанавливая telnet клиент

Находим среди множества пунктов «Службы Интернета», ставим на против них галку и нажимаем ок. У вас начинается установка IIS windows 10.

Компонент веб сервер IIS, будет добавлен в считанные секунды, после чего я вам советую перезагрузить вашу операционную систему Windows 10.

Как и писал выше, перезапустим систему.

Кстати, как только вы все установили, перед запуском не поленитесь поискать свежие обновления в центре обновления Windows, так как могут быть свежие заплатки. Теперь смотрите, как вы можете теперь открыть диспетчер IIS. Есть несколько способов, первый, нажмите WIN+R и введите inetMgr. У вас откроется нужная оснастка.

Второй метод, это открыть кнопку пуск и в папке «Средства администрирования» найдите «Диспетчер служб IIS»

Вот так вот выглядит оснастка. Далее я вам советую почитать, про создание сайтов.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Прежде чем перейти к развёртыванию Active Directory, познакомимся с инструментами настройки сервера Windows. В настоящее время доступны новые возможности, которые особенно полезны для настройки сервера без графического интерфейса, поскольку сильно облегчают этот процесс — теперь вместо ввода команд достаточно нескольких кликов в веб-интерфейсе. Для сервера с графическим интерфейсом это также может оказаться полезным — систематизированный интерфейс, простое подключение, удалённое администрирование.

Вам необязательно повторять все показанные в этой части настройки. На этапе подготовки к установке Active Directory нам нужно, чтобы у компьютеров, входящих в Домен Windows, были статичные IP адреса и лаконичные имена. К настройке статичных IP адресов на роутере и рабочих станциях мы ещё вернёмся в следующей части

В этой части вам важно получить представление, какими средствами вы можете управлять сервером и каким инструментом воспользоваться в случае необходимости настроить или проверить текущее состояние.

Идеальный параметр ЦП для оборудования NUMA

начиная с Windows Server 2016, IIS 10,0 поддерживает автоматическое идеальное назначение цп для потоков пула потоков, чтобы повысить производительность и масштабируемость оборудования NUMA. Эта функция включена по умолчанию и может быть настроена с помощью следующего раздела реестра:

Если эта функция включена, диспетчер потоков IIS предоставляет лучшие усилия для равномерного распределения потоков пула потоков IIS по всем ЦП во всех узлах NUMA на основе их текущих нагрузок. Как правило, рекомендуется не изменять этот параметр по умолчанию для оборудования NUMA.

Примечание . идеальный параметр цп отличается от параметров назначения узла для рабочего процесса NUMA (нуманодеассигнмент и нуманодеаффинитимоде), введенных в Параметры цп для пула приложений. Идеальный параметр ЦП влияет на то, как IIS распространяет потоки пула потоков, а параметры назначения узлов NUMA рабочего процесса определяют, на каком узле NUMA запускается рабочий процесс.

New in IIS 7.5

IIS 7.0 and IIS 7.5 are together known as IIS 7 or IIS 7 and above; however, IIS 7.5 and Windows Server 2008 R2 include several new features not found in IIS 7.0:

-

Microsoft ASP.NET runs on Windows Server 2008 R2 Server Core installations.

-

Some of the extensions available to be added to the IIS 7.0 platform are integrated into the IIS 7.5 platform, including:

- FTP publishing.

- Web-based Distributed Authoring and Versioning (WebDAV) publishing.

- Windows PowerShell snap-in for IIS.

- IIS Administration Pack modules.

-

IIS 7.5 includes configuration logging and tracing (IIS 7.0 does not include any built-in tracing mechanisms for configuration changes).

-

IIS 7.5 includes the Best Practice Analyzer, an automated tool for helping to ensure compliance with security best practices.

Allow Non-Admin accounts to Remotely Manage the IIS Site

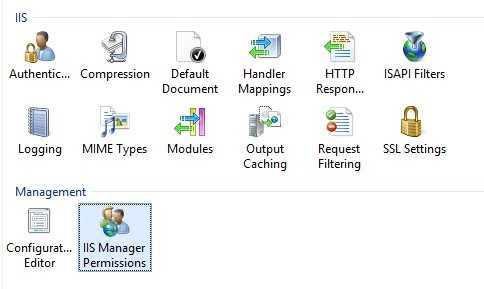

By default, only users with administrator privileges have the permission to remotely manage the IIS server. In order to grant the permission to IIS remote management for standard users, it is necessary to grant the corresponding permissions at the level of each IIS website. Select a site and find the IIS Manager Permissions option.

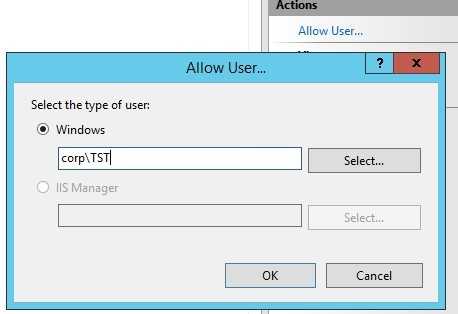

In the Actions panel, click on Allow User. Select the user account to which you want to grant access to IIS and click OK.

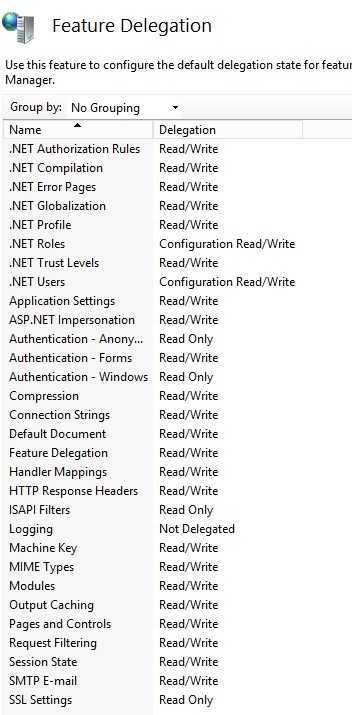

User permissions to manage sites on IIS server are configured in the Feature Delegation section at the IIS server level.

You can select one of three user access levels for each IIS server management functional: Read Only, Read/Write or Not Delegated.

Настройка сервера сетевых расположений

Сервер сетевых расположений должен находиться на сервере с высокой доступностью, и ему нужен действительный сертификат SSL (SSL), который является доверенным для клиентов DirectAccess.

Примечание

Если веб-сайт сервера сетевого расположения расположен на сервере удаленного доступа, веб-сайт будет создан автоматически при настройке удаленного доступа и привязан к предоставленному сертификату сервера.

Для сервера сетевых расположений можно использовать один из следующих типов сертификатов:

-

Частная

Примечание

Сертификат основан на шаблоне сертификата, созданном при .

-

Самозаверяющий

Примечание

Самозаверяющие сертификаты не могут использоваться в развертываниях на нескольких сайтах.

Независимо от того, используется ли частный сертификат или самозаверяющий сертификат, для них требуется следующее:

-

Сертификат веб-сайта, используемый для сервера сетевых расположений. Субъектом этого сертификата должен быть URL-адрес сервера сетевых расположений.

-

Точка распространения списка отзыва сертификатов, имеющая высокую доступность во внутренней сети.

Установка сертификата сервера сетевых расположений из внутреннего ЦС

-

На сервере, где будет размещаться веб-сайт сервера сетевого расположения: на начальном экране введите mmc.exe и нажмите клавишу ВВОД.

-

В консоли MMC в меню Файл выберите Добавить или удалить оснастку.

-

В диалоговом окне Добавление или удаление оснасток щелкните Сертификаты, нажмите кнопку Добавить, выберите Учетная запись компьютера, нажмите кнопку Далее, щелкните Локальный компьютер и последовательно нажмите кнопки Готово и ОК.

-

В дереве консоли оснастки «Сертификаты» откройте раздел Сертификаты (локальный компьютер)\Личные\Сертификаты.

-

Щелкните правой кнопкой мыши Сертификаты, выберите пункт все задачи, щелкните запросить новый сертификат, а затем дважды нажмите кнопку Далее .

-

На странице запрос сертификатов установите флажок для шаблона сертификата, созданного при настройке шаблонов сертификатов, и при необходимости щелкните Дополнительные сведения для регистрации этого сертификата.

-

В диалоговом окне Свойства сертификата на вкладке Субъект в области Имя субъекта в поле Тип выберите Общее имя.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

В области Альтернативное имя в поле Тип выберите DNS.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

На вкладке Общие в поле Понятное имя можно ввести имя, которое упростит идентификацию сертификатов.

-

Нажмите кнопку OK, щелкните Зарегистрировать и нажмите кнопку Готово.

-

В области сведений оснастки «сертификаты» убедитесь, что новый сертификат был зарегистрирован с целью проверки подлинности сервера.

Настройка сервера сетевых расположений

-

Настройте веб-сайт на сервере с высоким уровнем доступности. Для него контент не требуется, но для проверки вы можете определить страницу по умолчанию, с сообщением, которое видят клиенты при подключении.

Этот шаг не требуется, если веб-сайт сервера сетевого расположения размещен на сервере удаленного доступа.

-

Привяжите сертификат HTTPS-сервера к веб-сайту. Общее имя сертификата должно совпадать с именем сайта сервера сетевых расположений. Убедитесь, что клиенты DirectAccess доверяют ЦС, выдающему сертификат.

Этот шаг не требуется, если веб-сайт сервера сетевого расположения размещен на сервере удаленного доступа.

-

Настройте сайт списка отзыва сертификатов с высокой доступностью во внутренней сети.

Точки распространения CRL можно получить с помощью:

-

Веб-серверы, использующие URL-адрес на основе HTTP, например: https://crl.corp.contoso.com/crld/corp-APP1-CA.crl

-

Файловые серверы, доступ к которым осуществляется по UNC-пути, например \ \crl.Corp.contoso.com\crld\corp-APP1-CA.CRL

если внутренняя точка распространения списка отзыва сертификатов доступна только по протоколу IPv6, необходимо настроить правило безопасности Windows Firewall с повышенным подключением безопасности. Это исключит защиту IPsec от адресного пространства IPv6 интрасети до адресов IPv6 точек распространения списка отзыва сертификатов.

-

-

Убедитесь, что клиенты DirectAccess во внутренней сети могут разрешить имя сервера сетевого расположения, а клиенты DirectAccess в Интернете не могут разрешить это имя.

Настраиваем публикацию WebDAV в менеджере IIS

На этом этапе мы включим WebDAV для сайта IIS и дадим права на редактирование содержимого локальному администратору.

- В менеджере IIS Manager, разверните дерево сайтов и выберите DefaultWebSite.

- Как показано на рисунке, щелкните по элементу WebDAVAuthoringRules.

- На странице WebDAV Authoring Rules щелкните в правой колонке(Actions) по сслыке EnableWebDAV

- После включения WebDAV, создадим правила доступа к содержимому, нажав кнопку AddAuthoringRule.

- В окне Add Authoring Rule укажем:

- All content – значит, что правило будет применяться для контента всех типов.

- Выберите «Specified users»и введте имя пользователя «administrator»

- Права доступа: Read, Source и Write.

- После настройки, жмите OK.

- В панели управления IIS выберите опцию Authentication.

- В окне аутентификации активируйте аутентификацию Windows (WindowsAuthentication), если IIS будет работать только в качестве сервера WebDAV, анонимную аутентификацию можно отключить.

- Вернитесь на уровень сайта Default Web Site и выберите AuthorizationRules (либо .Net Authorization Rules)

- Создайте Allow правило (либо убедитесь, что оно уже существует), в котором администратору было бы разрешено получать доступ к серверу (в моем случае, такое правило уже было, и всем пользователям — All Users, в том числе администратору был разрешен доступ к IIS).

Попробуем теперь подключиться к сайту WebDAV c учетной записью администратора, для чего в командной строке наберите:

В результате в системе появиться новый сетевой диск, подключенный с сервера с помощью WebDAV.

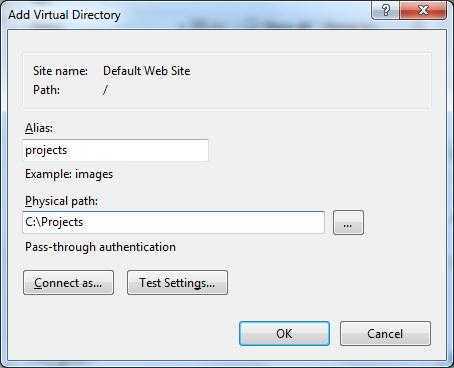

Если же нужно расшарить определенную папку на диске, необходимо создать виртуальный каталог IIS. Для этого щелкните правой кнопкой мыши по сайту и выберите ‘Add New Virtual Directory’:

Укажите алиас (имя виртуального каталога IIS) и путь к папке, к которой необходимо открыть доступ и нажмите OK.

Теперь, чтобы подключить данный каталог, нужно воспользоваться командой:

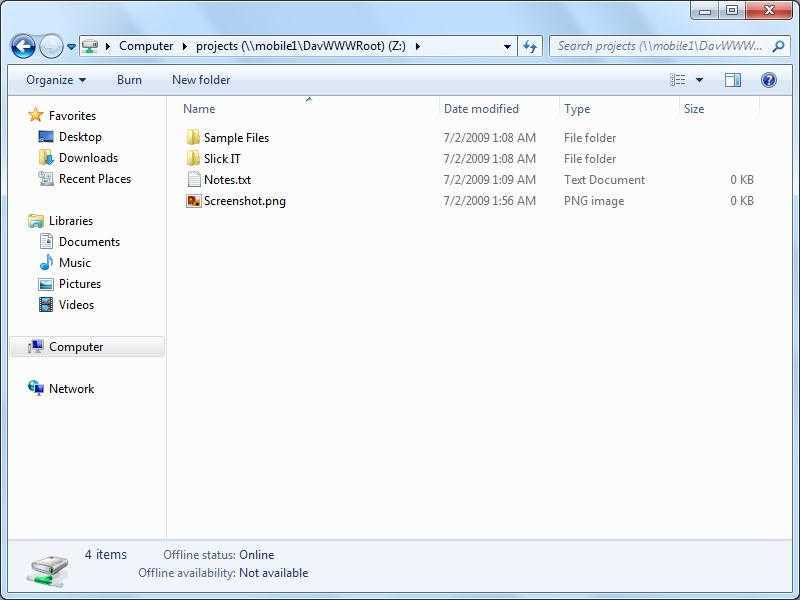

Сетевой диск, подключенный по WebDAV выглядит так:

Как вы видите WebDAV — это отличное средство для удаленного доступа к файлам и папкам в Windows поверх протокола HTTP, которое можно использовать, даже через межсетевой экран. Кроме того, так как WebDAV базируется на службе IIS, это означает, что в такой архитектуре мы можем использовать различные технологии обеспечения безопасности и средства управления IIS, в том числе HTTPS для шифрования передаваемых данных (при использовании обычного HTTP вся информация передается в открытом виде, кроме пароля, который при использовании Windows Authentication шифруется).

Опишем еще несколько аспектов использования WebDAV

- Если вы используете Basic authentication вместе с HTTP, это означит, что ваш пароль будет пересылаться в открытом виде, поэтому лучше использовать протокол HTTPS или все-таки включить аутентификацию Windows.

- Не забудьте, что IIS работает из под учетной записи, у которой нет доступа к большинству каталогов и файлам, поэтому придется назначить NTFS права этой учетной записи вручную.

- Для того, чтобы подключить диск по WebDAV с клиента Windows XP, необходимо убедится, что запущена служба WebClient

- Чтобы подключить каталог WebDAV по HTTPS, воспользуйтесь командой:

Проблема: У меня возникают проблемы с тем, что WebDav работает в командной строке Windows XP, как с пакетом обновления 2 (SP2), так и с пакетом обновления 3 (SP3).

Я тестировал это с помощью двух серверов webdav. И Ubuntu Apache, и IIS Server 2003 IIS. Оба получат тот же результат.

Вещи, которые не работали:

- Я установил следующий Microsoft KB на своих машинах XP безрезультатно .

Я также нашел следующий ключ реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWebClientParameters UseBasicAuth REG_DWORD 1

Я пытаюсь сделать следующее, пытаясь использовать несколько работ, которые я выкопал в Интернете, и все они дают одинаковый результат.

Я также пытался использовать http:// , а не https:// .

Я рассмотрел связанные с сетью проблемы, как отметил @WesleyDavid.

Все, что работает:

- I может подключаться к папке webdav через URL-адрес и сопоставлять в Network Place с XP. Но командная строка не работает (мне нужна буква диска).

- Windows 7 отлично работает с той же командой.

I требуется для работы с буквой диска. Что еще я могу попытаться заставить это работать?

Install IIS 7.0 on Windows Server 2008

-

To start Server Manager, click Start Menu > All Programs > Administrative Tools > Server Manager. The Server Manager window opens.

Figure 8: Server Manager

-

In the Server Manager window, select Roles. The Role Summary View is displayed.

Figure 9: Start Add Roles Wizard

-

Click Add Roles. The Add Roles Wizard opens. Click Next to select roles to install.

Figure 10: Add Roles Wizard Introduction

-

Select Web Server (IIS).

Figure 11: Select Web Server (IIS) in Add Roles Wizard

-

The Add Roles Wizard notifies you of any required dependencies; since IIS depends on the Windows Process Activation Service (WAS) feature, the following informational dialog box appears. Click Add Required Role Services to continue.

Figure 12: Add Dependencies

-

The Web Server is now selected for install. The Select Server Roles dialog box opens. Click Next to continue.

Figure 13: Selected Web Server (IIS)

-

The following dialog box and information appears. Click Next to continue.

Figure 14: Introduction to Web Server dialog box

-

The Add Roles Wizard displays a list of all IIS 7.0 features available to install as shown below. Note that features comprising the default install are pre-selected.

Figure 15: Web Server Features Listed

-

To install just the IIS 7.0 default features, click the Install button, and then proceed to Step 14. If you need to install additional features, proceed to step 10.

-

For this example, we install additional IIS features. Select the check box for ASP.NET. The Wizard warns if adding an IIS feature will also cause other features to be installed.

Figure 16: Dependency Information

-

Click Add Required Role Services to continue.

-

Continue selecting additional IIS Role Services features to install.

Figure 17: Add Features For Web Server

-

When you have selected all the features you require, click Next to continue.

-

The Wizard provides a summary of what will be installed.

Figure 18: Summary of Features

-

Click Install to continue. The Installation Progress dialog box opens.

Figure 19: Install Progress

-

When the IIS 7.0 installation is complete, the following dialog box opens. Click Close to return to the Server Manager.

Figure 20: Installation Summary

-

You can now perform a quick check to verify that IIS 7.0 is installed. Start the Windows Internet Explorer Web browser, and enter the address . You should see the default IIS «Welcome» page.

Дополнительная информация

В более ранних версиях службы IIS Microsoft предоставила универсальные компоненты мониторинга ресурсов для поддержки экземпляров веб-серверов с высокой доступностью с помощью инфраструктуры кластеров Майкрософт. Однако для полного реализации потенциала такого решения необходим пользовательский код. Кроме того, общие скрипты, предоставленные Корпорацией Майкрософт, не удовлетворяли потребности клиентов. Чтобы настроить IIS 7.0 или более поздние версии в кластерной среде, в которой используется кластеризация неудачной работы Windows Server, необходимо использовать настраиваемый код (сценарий), чтобы включить такой сценарий высокой доступности. При этом пользователи могут настроить установку, чтобы соответствовать их требованиям. что дает им полный контроль над интеграцией веб-приложений с высокой доступностью. Кроме того, интерфейсы скриптов для администрирования и мониторинга, введенные в IIS 7.0, обеспечивают более богатую среду, чем сценарии, которые были представлены ранее.

Примечание

Файлы установки IIS 7.0 неправильно включают файлыClusweb.vbs иClusftp.vbs сценариев, которые используются в IIS 6.0 для административных задач кластера IIS. Не используйте эти скрипты с IIS 7.0 или более поздней версией.

Рекомендуется, чтобы администраторы тщательно оценивали использование сетевой балансировки нагрузки (NLB) в качестве основного и предпочтительного метода повышения масштабируемости и доступности веб-приложений с несколькими серверами с использованием IIS 7.0 или более поздней версии, а не с помощью кластерирования сбоя. Одно из преимуществ NLB в том, что все серверы могут активно участвовать в одновременной обработке входящих запросов протокола передачи HyperText (HTTP). Еще одним преимуществом является то, что в среде NLB IIS гораздо проще поддерживать развертывание обновлений и откатов, обеспечивая при этом высокую доступность веб-приложений. Дополнительные сведения об использовании IIS 7.0 или более поздней версии в среде NLB см. в следующих статьях:

- Установка и настройка балансировки сетевых нагрузок

- Балансировка сетевой нагрузки

Важно учитывать, что кластеризация IIS с помощью кластеризация служб IIS не всегда гарантирует высокое решение доступности для веб-приложений. Хотя службы IIS (в частности службы WWW) могут быть запущены и запущены, процесс размещения определенного пула приложений мог бы завершиться, или приложение могло бросать внутренние ошибки HTTP сервера

Кластеризация веб-приложений и мониторинг их работоспособности с помощью настраиваемой скриптии — правильный и рекомендуемый способ достижения кластера IIS с высокой доступностью с использованием кластера неудачных сбойов. Ниже приведен пример сценария, который отслеживает состояние пула приложений, чтобы определить, запущен он или нет.

Для настройки высокой доступности для IIS 7.0 или веб-сервера более поздней версии с помощью кластерного кластера сбойными действиями выполните следующие действия. Ниже описаны действия от 3 до 7. Пример сценария в этой статье можно использовать в качестве примера для IIS 7.0 или более поздней версии.

- Установите роль веб-сервера на всех узлах кластера. Подробные сведения см. в руководстве по развертыванию IIS 7.

- Установите функцию кластера неудачной сборки на всех узлах кластера и создайте кластер. Подробные сведения см. в руководстве по развертыванию кластеров failover.

- Настройка общего файла, который будет использоваться для общей конфигурации IIS.

- Настройка общей конфигурации IIS для всех узлов кластера.

- Настройте IIS Автономные файлы для общей конфигурации на всех узлах кластера.

- Настройте веб-сайт (включая связанный пул приложений) и укажите расположение его контента на одном узле кластера.

- Настройка высокой доступности для веб-сайта путем создания общего скрипта в кластеризациях сбойными процессами.

Является ли веб-развертывание удаленным агентом правильным подходом?

Да, если пользователь, который будет развертывать содержимое, может предоставить учетные данные администратора на целевом сервере. Этот подход часто желательно применять в сценариях такого типа:

- Среды разработки или тестирования, где разработчик имеет полный контроль над целевым веб-сервером и сервером базы данных.

- Небольшие организации, в которых один пользователь или небольшая группа пользователей управляют всем жизненным циклом приложения.

В многих крупных организациях, особенно для промежуточной или рабочей среды, зачастую не дает пользователям прав администратора на веб-серверах. В случае размещенных веб-серверов это особенно маловероятно. Кроме того, если планируется автоматизировать развертывание с сервера сборки, может потребоваться не использовать учетные данные администратора для процесса развертывания. В этих сценариях Настройка веб-серверов для поддержки развертывания с помощью обработчика веб-развертывание может обеспечить более приемлемый вариант.

Предоставление прав пользователям на удаленное управление сайтом IIS

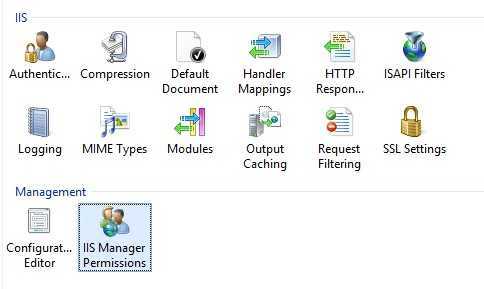

По-умолчанию право на удаленное управление сервером IIS есть только у пользователей с правами администратора сервера. Чтобы предоставить право на удаленное управление обычным пользователям, необходимо раздать соответствующие права на уровне каждого сайта IIS. Выберите сайт и найдите опцию IIS Manager Permissions.

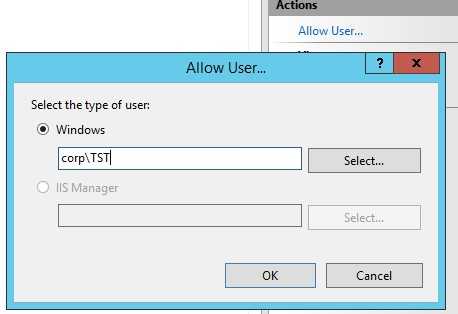

В панели Actions нажмите на Allow User. Выберите учетную запись, которой нужно предоставить доступ к IIS и нажмите Ок.

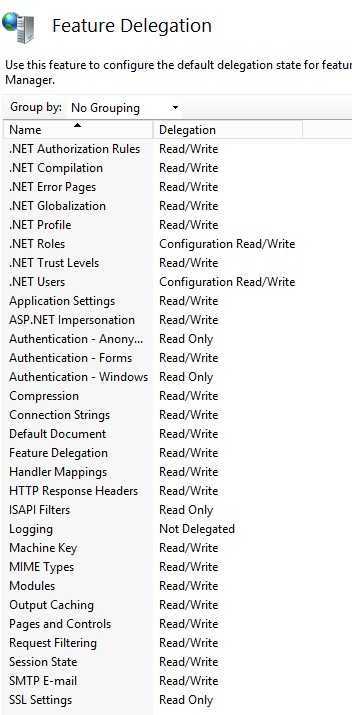

Права пользователям по управлению сайтами на IIS настраиваются в секции Feature Delegation на уровне всего сервера IIS.

Вы можете задать один из трех уровней доступа пользователям для каждого функционала управления сервером IIS: Read Only, Read/Write или Not Delegated.

Параметры управления кэшем

Одним из преимуществ, предоставляемых HTTP.sys, является кэш режима ядра. Если ответ находится в кэше режима ядра, запрос HTTP можно полностью удовлетворить с помощью режима ядра, что значительно снижает стоимость ЦП при обработке запроса. Однако кэш служб IIS 10,0 в режиме ядра основан на физической памяти, а стоимость записи — это объем памяти, который она занимает.

Запись в кэше полезна только при использовании. Однако запись всегда потребляет физическую память независимо от того, используется ли запись. Необходимо оценить полезность элемента в кэше (экономию от возможности его обслуживания из кэша) и затраты (занимаемая физической памятью) в течение времени существования записи, учитывая доступные ресурсы (ЦП и физическая память) и требования к рабочей нагрузке. HTTP.sys пытается использовать в кэше только полезные, активно доступные элементы, но можно повысить производительность веб-сервера, настроив кэш HTTP.sys для определенных рабочих нагрузок.

Ниже приведены некоторые полезные параметры для HTTP.sys кэша режима ядра.

-

Уриенаблекаче Значение по умолчанию: 1

Ненулевое значение включает ответ в режиме ядра и кэширование фрагментов. Для большинства рабочих нагрузок кэш должен оставаться включенным. Рекомендуется отключить кэш, если предполагается очень низкий отклик и кэширование фрагментов.

-

Уримакскачемегабитекаунт Значение по умолчанию: 0

Ненулевое значение, указывающее максимальный объем памяти, доступный кэшу режима ядра. Значение по умолчанию 0 позволяет системе автоматически настраивать объем памяти, доступной для кэша.

Примечание .

Задание размера устанавливает только максимальное значение, и система может не дорастить размер кэша до максимального размера.Â

-

Уримаксурибитес Значение по умолчанию: 262144 байт (256 КБ)

Максимальный размер записи в кэше режима ядра. Ответы или фрагменты, превышающие этот, не кэшируются. При наличии достаточного объема памяти рекомендуется увеличить это ограничение. Если память ограничена, а большие записи кровдинг меньше, может оказаться полезным уменьшить это ограничение.

-

Урискавенжерпериод Значение по умолчанию: 120 с

Кэш HTTP.sys периодически сканируется средством очистки, а записи, к которым нет доступа между сканированием очистки, удаляются. Установка для периода очистки большого значения сокращает число просмотров очистки. Однако использование памяти кэша может увеличиться из-за более старых, менее часто запрашиваемых записей может остаться в кэше. Установка слишком низкого периода приводит к более частому сканированию очистки и может привести к чрезмерному увеличению количества операций очистки и кэширования.