Особенности работы squid при авторизации на основе доменных групп LDAP

При реализации данной схемы я столкнулся с некоторыми нюансами, которые не стоит оставлять без внимания:

- если пользователь входит в несколько групп, которым предоставлен доступ в интернет в конфигурационном файле squid, то он (пользователь) будет иметь то разрешение, которое первым совпадет с правилом http_access. То есть если некоторый авторизованный пользователь pupkin входит и в группу squid и в группу squid-list, то при том конфиге, что показан выше, он получит доступ согласно группе squid, потому что правило http_access allow users расположено первым.

- В каждом из OU (Склады, Кадры, Юристы и другие подразделения того же уровня) имеют в подчинении свои группы, включающие в себя подчиненные им же (подразделениям) пользователей. То есть подразделение Закупки имеет подчиненный объект Закупки, который является группой включающей в себя всех пользователей подразделения, и если эту группу включить в группу с именем squid (то есть группу Закупки сделать членом группы squid), то пользователи из группы Закупки не получат доступ к интернету, пока этих пользователей индивидуально не включишь в группу squid.

- После добавления пользователя в группу работа пользователя начинается через некоторое время, а точнее через время, которое равно значению по-умолчанию в параметре ttl в external_acl_type и равно оно 3600 сек (1 час). Если есть желание ускорить процесс, то нужно уменьшить ttl, например так: external_acl_type ldap_check ttl=1200 %LOGIN /usr/…

Резюме

В данной статье нам, надеюсь и вам, удалось заставить squid с помощью хелпера squid_ldap_group извлекать из Active Directory информацию о принадлежности пользователя к заданной группе и на основе данной информации предоставлять или не предоставлять доступ к интернету. При этом, есть возможность так же для групп задать настройки скорости через delay pools и многие другие настройки и ограничения для доступа в интернет, основываясь на управлении списками доступа acl. До новых статей!

How to configure the directory to require LDAP server signing for AD DS

For information about possible affects of changing security settings, see Client, service, and program issues can occur if you change security settings and user rights assignments.

Note

Logging anomaly of Event ID 2889

Applications that use third-party LDAP clients may cause Windows to generate incorrect Event ID 2889 entries. This occurs when you log of LDAP interface events and if is equal to 2. The use of sealing (encryption) satisfies the protection against the MIM attack, but Windows logs Event ID 2889 anyway.

This happens when LDAP clients use only sealing together with SASL. We have seen this in the field in association with third-party LDAP clients.

When a connection does not use both signing and sealing, the connection security requirements check uses the flags correctly and disconnect. The check generates Error 8232 (ERROR_DS_STRONG_AUTH_REQUIRED).

How to set the server LDAP signing requirement

- Select Start > Run, type mmc.exe, and then select OK.

- Select File > Add/Remove Snap-in, select Group Policy Management Editor, and then select Add.

- Select Group Policy Object > Browse.

- In the Browse for a Group Policy Object dialog box, select Default Domain Controller Policy under the Domains, OUs, and linked Group Policy Objects area, and then select OK.

- Select Finish.

- Select OK.

- Select Default Domain Controller Policy > Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies, and then select Security Options.

- Right-click Domain controller: LDAP server signing requirements, and then select Properties.

- In the Domain controller: LDAP server signing requirements Properties dialog box, enable Define this policy setting, select Require signing in the Define this policy setting list, and then select OK.

- In the Confirm Setting Change dialog box, select Yes.

How to set the client LDAP signing requirement by using local computer policy

- Select Start > Run, type mmc.exe, and then select OK.

- Select File > Add/Remove Snap-in.

- In the Add or Remove Snap-ins dialog box, select Group Policy Object Editor, and then select Add.

- Select Finish.

- Select OK.

- Select Local Computer Policy > Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies, and then select Security Options.

- Right-click Network security: LDAP client signing requirements, and then select Properties.

- In the Network security: LDAP client signing requirements Properties dialog box, select Require signing in the list, and then select OK.

- In the Confirm Setting Change dialog box, select Yes.

How to set the client LDAP signing requirement by using a domain Group Policy Object

- Select Start > Run, type mmc.exe, and then select OK.

- Select File > Add/Remove Snap-in.

- In the Add or Remove Snap-ins dialog box, select Group Policy Object Editor, and then select Add.

- Select Browse, and then select Default Domain Policy (or the Group Policy Object for which you want to enable client LDAP signing).

- Select OK.

- Select Finish.

- Select Close.

- Select OK.

- Select Default Domain Policy > Computer Configuration > Windows Settings > Security Settings > Local Policies, and then select Security Options.

- In the Network security: LDAP client signing requirements Properties dialog box, select Require signing in the list, and then select OK.

- In the Confirm Setting Change dialog box, select Yes.

How to set the client LDAP signing requirement by using registry keys

Important

Follow the steps in this section carefully. Serious problems might occur if you modify the registry incorrectly. Before you modify it, back up the registry for restoration in case problems occur.

By default, for Active Directory Lightweight Directory Services (AD LDS), the registry key is not available. Therefore, you must create a registry entry of the REG_DWORD type under the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\<InstanceName>\Parameters

Note

The placeholder <InstanceName> represents the name of the AD LDS instance that you want to change.

How to verify configuration changes

-

Sign in to a computer that has the AD DS Admin Tools installed.

-

Select Start > Run, type ldp.exe, and then select OK.

-

Select Connection > Connect.

-

In Server and in Port, type the server name and the non-SSL/TLS port of your directory server, and then select OK.

Note

For an Active Directory Domain Controller, the applicable port is 389.

-

After a connection is established, select Connection > Bind.

-

Under Bind type, select Simple bind.

-

Type the user name and password, and then select OK.

If you receive the following error message, you have successfully configured your directory server:

Общие параметры

Щелкните Выбрать в разделе Имя статической группы. По умолчанию для синхронизированных компьютеров будет использоваться домашняя группа исполняющего пользователя. Или же можно создать статическую группу.

•Объекты для синхронизации: либо Компьютеры и группы, либо Толькокомпьютеры.

•Обработка конфликтов создания компьютеров. Если при синхронизации добавляются компьютеры, которые уже являются членами статической группы, можно выбрать один из следующих способов разрешения конфликта:

oПропустить (синхронизированные компьютеры не добавляются).

oПереместить (новые компьютеры перемещаются в подгруппу).

oДублировать (новый компьютер создается с измененным именем).

•Обработка устаревания компьютеров. Если компьютер больше не существует, его можно либо удалить, либо пропустить.

•Действия при устаревании группы. Если группа больше не существует, ее можно либо удалить, либо пропустить.

•Режим синхронизации — Active Directory / Open Directory / LDAP

Также прочтите нашу статью в базе знаний по управлению компьютерами с помощью синхронизации Active Directory в ESMC 7.

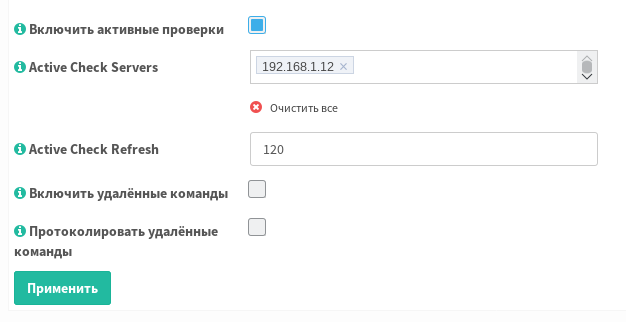

Проверка

Этот раздел служит для проверки работоспособности вашей конфигурации.

Проверка в ASDM

Проверьте конфигурацию LDAP кнопкой Test (Проверка) на экране настройки групп серверов AAA. Эта кнопка позволяет после указания имени пользователя и пароля отправить проверочный запрос аутентификации на сервер LDAP.

-

Выберите Configuration > Remote Access VPN > AAA Setup > AAA Server Groups (Конфигурация > VPN для удаленного доступа > Настройка AAA > Группы серверов AAA).

-

Выберите требуемую группу серверов AAA в верхней области.

-

В нижней области выберите сервер AAA, который необходимо проверить.

-

Справа от нее нажмите кнопку Test (Проверить).

-

В появившемся окне выберите переключатель Authentication (Аутентификация) и укажите реквизиты аутентификации, которые необходимо проверить. По окончании нажмите ОК.

-

После того, как устройство ASA обратится к серверу LDAP, появится сообщение об успешном выполнении операции или ошибке.

Проверка в интерфейсе командной строки

Для проверки настроек AAA можно использовать команду test в интерфейсе командной строки. На сервер AAA направляется проверочный запрос, а результат появляется в командной строке.

Решение проблемы блокировки учетных записей

систему для отслеживания количества пользователей доменном лесу

Первые шаги

- Убедитесь, что на контроллерах доменов и клиентских компьютерах установлены самые новые пакеты обновлений и исправлений.

- Настройте компьютеры для сбора данных:

- включите аудит на доменном уровне;

- включите ведение журнала Netlogon;

- включите ведение журнала Kerberos.

- Анализируйте данные из файлов журналов событий и файлов журнала Netlogon. Это поможет определить, где и по какой причине происходят блокировки.

- Проанализируйте журналы событий на компьютере, который генерирует блокировки учетной записи, чтобы определить причину.

Устранение неполадок

Если произойдет ошибка и отобразится сообщение о том, что LDAP.exe не удалось подключиться, попробуйте решить эту проблему, проверив различные элементы подключения:

- Конфигурация контроллера домена.

- Конфигурация клиента.

- Сеть

- Создание сеанса TLS.

Чтобы сопоставить имя субъекта сертификата, контроллер домена будет использовать доменное имя Azure ADDS (не доменное имя Azure AD) для поиска сертификата в хранилище сертификатов. Например, из-за опечаток контроллер домена не сможет выбрать правильный сертификат.

Клиент попытается установить TLS-подключение, используя указанное вами имя. При том трафик должен проходить весь путь. Контроллер домена отправляет открытый ключ для сертификата аутентификации сервера. Нужно правильно настроить использование сертификата. Имя, зарегистрированное как имя субъекта, должно быть совместимым, чтобы клиент доверял тому, что сервер соответствует DNS-имени, к которому вы подключаетесь (то есть можно указать подстановочный знак без опечаток), и клиент должен доверять издателю. Вы можете проверить наличие проблем в этой цепочке в системном журнале в компоненте «Просмотр событий» и отфильтровать события, где указан источник SChannel. Вместе все эти компоненты образуют сеансовый ключ.

Дополнительные сведения см. в статье Подтверждение протокола TLS.

Связь хелпера squid_ldap_group с Active Directory

Нижеприведенная команда была сгруппирована из различных источников в сети, поэтому некоторые параметры останутся без четкого описания (как это не печально…).

Рассмотрим пример установки тестовой связи хелпера squid_ldap_group с каталогом LDAP AD:

ldap ~ # /usr/lib/squid3/squid_ldap_group -R -d -b "dc=ad,dc=local" \ -f "(&(objectclass=user)(sAMAccountName=%v)(memberOf=cn=%a,ou=groups,ou=UNIXs,dc=ad,dc=local))" \ -D adsquid@ad.local -W /etc/squid3/aduser dc test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' OK test@AD.LOCAL squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test@AD.LOCAL)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR AD\test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=AD\5ctest)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR ivanov squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=ivanov)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR

Давайте рассмотрим, что мы накуралесили в данной команде (все параметры описаны из man squid_ldap_group):

-R

дословно — do not follow referrals. Как переводится — не знаю Работает и без нее. Но, говорят снижает нагрузку на AD.

-d

ключ указывается на время тестового подключения заставляет squid_ldap_group комментировать свои действия, что помогает в выявлении проблем.

-b

это базовое отличительное имя нашего дерева каталогов (т.н. BaseDN). Базовое, то есть от этой ветки будет производиться поиск пользователей в LDAP. Допустим, если бы все наши авторизуемые пользователи находились бы в контейнере OU Юристы, то можно было бы задать значение этого ключа -b «ou=Юристы, ou=groups,dc=ad,dc=local», тем самым снизив нагрузку на LDAP. Т.к. авторизуемые пользователи у меня разбросаны по всей структуре дерева, то в примере я указываю производить поиск от корня дерева -b «dc=ad,dc=local»

-f

задает некий фильтр поиска необходимой нам группы (memberOf=cn=%a), которая расположена по пути ou=groups,ou=UNIXs,dc=ad,dc=local. В данном фильтре переменная %v заменяется именем пользователя (без указания домена @AD.LOCAL или AD\), а переменная %a заменяется запрашиваемой группой. Т.к. в LDAP я почти ноль, поэтому толкового объяснения данному фильтру не даю… Соответственно, если у вас группа (принадлежность к которой необходимо проверять) расположена в каком-нибудь контейнере linux в домене primer.domen.local, то данный фильтр будет иметь вид: -f «(&(objectclass=user)(sAMAccountName=%v)(memberOf=cn=%a,ou=linux,dc=primer,dc=domen,dc=local))».

-D

задает имя пользователя, от которого происходит подключение к каталогу AD.

-W

указывает путь к файлу, который хранит пароль к учетной записи из параметра -D. На данный файл необходимо назначить владельца — пользователя под которым работает squid (обычно это proxy) и задать права доступа на чтение только для владельца.

dc

задает DNS имя сервера LDAP. Здесь можно указать вместо DNS имени — IP адрес.

Далее в листинге я пытаюсь проверить соответствие доменного пользователя test доменной группе squid-list, в которую он действительно входит. При этом, я пытаюсь указать имя пользователя в различных форматах. Как видно, хелпер squid_ldap_group корректно принимает имя только без указания доменной части. О чем нам говорит строка:

test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' OK

Последней попыткой я пытаюсь проверить принадлежность пользователя ivanov к указанной группе squid-list, при этом, реально ivanov в данную группу не входит. Соответственно, неудачные попытки нам возвращают значение ERR.

Если на данном шаге удалось связать хелпер с AD и при правильном вводе пользователя и группы, в которую он входит, происходит корректный ответ хелпера — ОК, значит дело движется в правильном направлении и можно приступить к настройке squid. В противном же случае — необходимо разобраться в причинах проблем.

Основная информация

В разделе Основное введите основную информацию о задаче, например имя и описание (необязательно). Щелкните Выбрать теги, чтобы .

В раскрывающемся меню Задача выберите тип задачи, который требуется создать и настроить. Если вы задали конкретный тип задачи перед созданием задачи, в меню Задача будет установлен тип на основе предыдущего выбора. Задача (см. список всех задач) определяет параметры и поведение для задачи.

Можно также выбрать следующие параметры триггера задачи.

•Запустить задачу сразу после завершения. Выберите этот параметр, чтобы задача запускалась автоматически после нажатия кнопки «Готово».

•Настроить триггер. Выберите этот параметр, чтобы включить раздел Триггер, где можно настроить параметры триггера.

Чтобы задать триггер позже, оставьте эти флажки неустановленными.

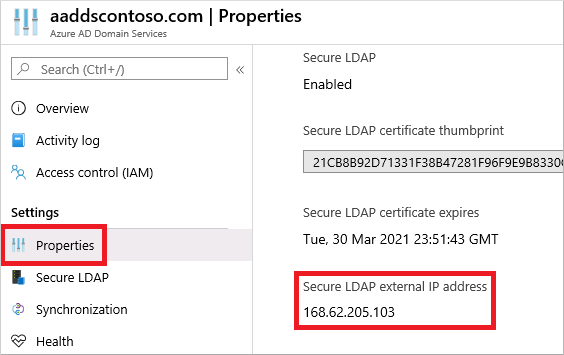

Настройка зоны DNS для внешнего доступа

Разрешив доступ через Интернет по защищенному протоколу LDAP, измените параметры зоны DNS, чтобы клиентские компьютеры могли найти этот управляемый домен. Внешний IP-адрес защищенного протокола LDAP указан на вкладке Свойства для управляемого домена.

В настройках внешнего поставщика DNS создайте запись, разрешающую имя узла (например, ldaps), в этот внешний IP-адрес. Чтобы проверить работу на локальном компьютере, вы можете сначала создать такую запись в файле hosts системы Windows. Чтобы изменить файл hosts на локальном компьютере, откройте Блокнот от имени администратора и откройте файл C:\Windows\System32\drivers\etc\hosts.

В следующем примере представлена DNS-запись, созданная во внешнем поставщике DNS или в локальном файле hosts, которая направляет трафик для ldaps.aaddscontoso.com к внешнему IP-адресу 168.62.205.103:

Использование LDAP групп из Active Directory

Собственно, для чего нам использовать LDAP группы из Active Directory? Мы же можем просто составить необходимые списки acl с внесением туда пользователей, например

acl allusers proxy_auth "/etc/squid3/acls/vipusers.acl" cat /etc/squid3/acls/vipusers.acl user1@AD.LOCAL user2@AD.LOCAL ...

…но это приемлемо, когда в сети 10-30 пользователей и не часто приходится их заводить… Если у вас больше пользователей еще и текучка кадров большая, то становится жутко неудобно вручную добавлять имена в acl и помнить, кого нужно удалить/изменить. После чего перезапускать/релоадить squid, что так же доставляет неудобство для работающих в данный момент пользователей. Гораздо проще добавить пользователя в AD и включить его в некую группу, в результате чего он автоматически получает доступ к глобальной сети с заданными для группы параметрами и не трогать squid совсем…

Для обращения к LDAP Active Directory, в squid используется хелпер squid_ldap_group, кроме того, squid должен быть с опцией —enable-external-acl-helpers=»ldap_group». Как узнать с какими опциями собран squid я писал в первой статье о squid.

ОПЦИИ GSSAPI

Если OpenLDAP собран с поддержкой Generic Security Services Application Programming Interface, есть возможность определить дополнительные опции.

- GSSAPI_SIGN <on/true/yes/off/false/no>

-

Указывает, следует ли использовать подписи GSSAPI (GSS_C_INTEG_FLAG). Значение по умолчанию — off.

- GSSAPI_ENCRYPT <on/true/yes/off/false/no>

-

Указывает, следует ли использовать шифрование GSSAPI (GSS_C_INTEG_FLAG и GSS_C_CONF_FLAG). Значение по умолчанию — off.

- GSSAPI_ALLOW_REMOTE_PRINCIPAL <on/true/yes/off/false/no>

-

Указывает, следует ли основанной на GSSAPI аутентификации пытаться формировать имя целевого принципала из значений атрибутов ldapServiceName или dnsHostName записи RootDSE каталога, содержащего целевой объект. Значение по умолчанию — off.

Решение

Чтобы устранить эту проблему, выполните следующие действия:

-

Отключить регистрацию на внешнем сетевом адаптере на многодомном контроллере домена. Для этого:

- Нажмите кнопку Начните Параметры нажмите кнопку «Подключение к сети» и «Подключение к диалогу».

- Щелкните правой кнопкой мыши подключение локальной локальной сети (LAN) и нажмите кнопку Свойства.

- Нажмите кнопку TCP/IP и нажмите кнопку Свойства.

- Щелкните Расширенный, а затем щелкните, чтобы очистить DNS реестра для этого окна подключения.

-

Отключение функции кругового робина на DNS-сервере. Для этого:

- Нажмите кнопку Начните Параметры нажмите кнопку «Административные инструменты», а затем нажмите кнопку DNS.

- Откройте свойства для имени DNS-сервера.

- Щелкните вкладку Advanced, а затем щелкните, чтобы очистить поле Включить круговой робин.

-

Удалите существующие записи в DNS. Для этого:

- Просмотр в следующем расположении: В \ DNS DNS Servername \Forward Lookup Zones \ Domain Name

- Удалите записи host (A), которые ссылаются на имя компьютера контроллера домена для IP-адресов внешнего сетевого адаптер.

- Удаление записей записей host (A) для того же имени, что и родительская папка для IP-адресов сетевого адаптер.

-

Запустите консоль управления DNS, щелкните правой кнопкой мыши имя сервера и нажмите кнопку Свойства.

-

Щелкните вкладку Интерфейсы, а затем удалите внешний IP-адрес, чтобы DNS не прослушивал его.

-

Откройте командную подсказку, введите ipconfig/flushdns, нажмите ВВОД, введите ipconfig/registerdns и нажмите КНОПКУ ВВОДА.

-

Измените порядок привязки сетевых адаптеров, чтобы внутренний адаптер был первым связанным адаптером. Для этого выполните следующие действия:

- Нажмите кнопку Начните Параметры нажмите кнопку «Подключение к сети» и «Подключение к диалогу».

- В меню Advanced нажмите кнопку Advanced.

- Убедитесь, что внутренний сетевой адаптер указан сначала в поле Подключения.

Блокировка доступа по защищенному протокол LDAP через Интернет

Предоставление доступа к управляемому домену по защищенному протоколу LDAP через Интернет создает угрозу безопасности. Управляемый домен доступен из Интернета через порт 636. Мы рекомендуем ограничить доступ к управляемому домену только из определенных IP-адресов, имеющих отношение к конкретной среде. Для ограничения доступа по защищенному протоколу LDAP можно использовать правило группы безопасности сети Azure.

Давайте создадим правило, которое разрешит входящий доступ по защищенному протоколу LDAP через TCP-порт 636 только для указанного набора IP-адресов. Правило DenyAll с низким приоритетом по умолчанию применяется ко всему остальному входящему трафику из Интернета, а значит доступ к управляемому домену по защищенному протоколу LDAP можно будет получить только с указанных адресов.

-

На портале Azure выберите Группы ресурсов в панели навигации слева.

-

Выберите группу ресурсов, например myResourceGroup, а затем выберите группу безопасности сети, например aaads-nsg.

-

Отобразится список существующих правил безопасности для входящих и исходящих подключений. В левой части окна свойств для группы безопасности сети выберите Параметры > Правила безопасности для входящего трафика.

-

Щелкните Добавить и создайте правило, открывающее TCP-порт 636. Для повышения безопасности выберите IP-адреса в качестве источника и укажите допустимый IP-адрес или диапазон адресов, принадлежащих вашей организации.

Параметр Значение Источник IP-адреса IP-адреса источника или диапазоны в нотации CIDR Допустимый IP-адрес или диапазон для вашей среды Диапазоны исходных портов * Назначение Любой Диапазоны портов назначения 636 Протокол TCP Действие Allow Приоритет 401 Имя AllowLDAPS -

Когда все будет готово, щелкните Добавить, чтобы сохранить и применить это правило.

Erstellen der Zertifikatanforderung

Jedes Hilfsprogramm oder jede Anwendung, die eine gültige PKCS-#10 Anforderung erstellt, kann zum Erstellen der SSL-Zertifikatanforderung verwendet werden. Verwenden Sie Certreq, um die Anforderung zu bilden.

Certreq.exe erfordert eine Textanweisungsdatei, um eine entsprechende X.509-Zertifikatanforderung für einen Domänencontroller zu generieren. Sie können diese Datei mit ihrem bevorzugten ASCII-Text-Editor erstellen. Speichern Sie die Datei als INF-Datei in einem beliebigen Ordner auf Ihrer Festplatte.

Führen Sie die folgenden Schritte aus, um ein Serverauthentifizierungszertifikat anzufordern, das für LDAPS geeignet ist:

-

Erstellen Sie die INF-Datei. Es folgt eine InF-Beispieldatei, die zum Erstellen der Zertifikatanforderung verwendet werden kann.

Schneiden Sie die Beispieldatei aus, und fügen Sie sie in eine neue Textdatei mit dem Namen Request.inf ein. Geben Sie den vollqualifizierten DNS-Namen des Domänencontrollers in der Anforderung an.

-

Erstellen Sie die Anforderungsdatei, indem Sie an der Eingabeaufforderung den folgenden Befehl ausführen:

Eine neue Datei mit dem Namen Request.req wird erstellt. Dies ist die base64-codierte Anforderungsdatei.

-

Senden Sie die Anforderung an eine Zertifizierungsstelle. Sie können die Anforderung an eine Microsoft-Zertifizierungsstelle oder eine Drittanbieter-Zertifizierungsstelle übermitteln.

-

Rufen Sie das ausgestellte Zertifikat ab, und speichern Sie das Zertifikat dann als «Certnew.cer» im selben Ordner wie die Anforderungsdatei, indem Sie die folgenden Schritte ausführen:

- Erstellen Sie eine neue Datei namens «Certnew.cer».

- Öffnen Sie die Datei in Editor, fügen Sie das codierte Zertifikat in die Datei ein, und speichern Sie die Datei.

Hinweis

-

Akzeptieren Sie das ausgestellte Zertifikat, indem Sie an der Eingabeaufforderung den folgenden Befehl ausführen:

-

Führen Sie die folgenden Schritte aus, um sicherzustellen, dass das Zertifikat im persönlichen Speicher des Computers installiert ist:

- Starten Sie Microsoft Management Console (MMC).

- Fügen Sie das Zertifikat-Snap-In hinzu, das Zertifikate auf dem lokalen Computer verwaltet.

- Erweitern Sie Zertifikate (lokaler Computer), erweitern Sie «Persönlich» und dann «Zertifikate». Ein neues Zertifikat sollte im persönlichen Speicher vorhanden sein. Im Dialogfeld «Zertifikateigenschaften» wird die Serverauthentifizierung angezeigt. Dieses Zertifikat wird an den vollqualifizierten Hostnamen des Computers ausgegeben.

-

Starten Sie den Domänencontroller neu.

Weitere Informationen zum Erstellen der Zertifikatanforderung finden Sie im folgenden Whitepaper «Erweiterte Zertifikatregistrierung und -verwaltung». Informationen zum Anzeigen dieses Whitepapers finden Sie unter «Erweiterte Zertifikatregistrierung und -verwaltung».

Образец сценария

Для создания файла Ldifde можно использовать следующий текст. Этот файл можно импортировать, чтобы создать политику со значением времени в 10 минут. Скопируйте этот текст в Ldappolicy.ldf и запустите следующую команду, где корень леса — это отличительное имя корневого леса. Оставьте DC=X как есть. Это константа, которая будет заменена корневым именем леса при запуске сценария. Постоянная X не указывает имя контроллера домена.

Запуск сценария Ldifde

После импорта файла можно изменить значения запросов с помощью Adsiedit.msc или Ldp.exe. Параметр MaxQueryDuration в этом скрипте составляет 5 минут.

Чтобы связать политику с dc, используйте файл импорта LDIF вот так:

Импортировать его с помощью следующей команды:

Для сайта файл импорта LDIF будет содержать:

Примечание

Ntdsutil.exe отображает только значение в политике запроса по умолчанию. Если какие-либо настраиваемые политики определены, они не отображаются Ntdsutil.exe.

Enable secure LDAP for Azure AD DS

With a digital certificate created and exported that includes the private key, and the client computer set to trust the connection, now enable secure LDAP on your managed domain. To enable secure LDAP on a managed domain, perform the following configuration steps:

-

In the Azure portal, enter domain services in the Search resources box. Select Azure AD Domain Services from the search result.

-

Choose your managed domain, such as aaddscontoso.com.

-

On the left-hand side of the Azure AD DS window, choose Secure LDAP.

-

By default, secure LDAP access to your managed domain is disabled. Toggle Secure LDAP to Enable.

-

Secure LDAP access to your managed domain over the internet is disabled by default. When you enable public secure LDAP access, your domain is susceptible to password brute force attacks over the internet. In the next step, a network security group is configured to lock down access to only the required source IP address ranges.

Toggle Allow secure LDAP access over the internet to Enable.

-

Select the folder icon next to .PFX file with secure LDAP certificate. Browse to the path of the .PFX file, then select the certificate created in a previous step that includes the private key.

Important

As noted in the previous section on certificate requirements, you can’t use a certificate from a public CA with the default .onmicrosoft.com domain. Microsoft owns the .onmicrosoft.com domain, so a public CA won’t issue a certificate.

Make sure your certificate is in the appropriate format. If it’s not, the Azure platform generates certificate validation errors when you enable secure LDAP.

-

Enter the Password to decrypt .PFX file set in a previous step when the certificate was exported to a .PFX file.

-

Select Save to enable secure LDAP.

A notification is displayed that secure LDAP is being configured for the managed domain. You can’t modify other settings for the managed domain until this operation is complete.

It takes a few minutes to enable secure LDAP for your managed domain. If the secure LDAP certificate you provide doesn’t match the required criteria, the action to enable secure LDAP for the managed domain fails.

Some common reasons for failure are if the domain name is incorrect, the encryption algorithm for the certificate isn’t TripleDES-SHA1, or the certificate expires soon or has already expired. You can re-create the certificate with valid parameters, then enable secure LDAP using this updated certificate.

Lock down secure LDAP access over the internet

When you enable secure LDAP access over the internet to your managed domain, it creates a security threat. The managed domain is reachable from the internet on TCP port 636. It’s recommended to restrict access to the managed domain to specific known IP addresses for your environment. An Azure network security group rule can be used to limit access to secure LDAP.

Let’s create a rule to allow inbound secure LDAP access over TCP port 636 from a specified set of IP addresses. A default DenyAll rule with a lower priority applies to all other inbound traffic from the internet, so only the specified addresses can reach your managed domain using secure LDAP.

-

In the Azure portal, select Resource groups on the left-hand side navigation.

-

Choose your resource group, such as myResourceGroup, then select your network security group, such as aaads-nsg.

-

The list of existing inbound and outbound security rules are displayed. On the left-hand side of the network security group window, choose Settings > Inbound security rules.

-

Select Add, then create a rule to allow TCP port 636. For improved security, choose the source as IP Addresses and then specify your own valid IP address or range for your organization.

Setting Value Source IP Addresses Source IP addresses / CIDR ranges A valid IP address or range for your environment Source port ranges * Destination Any Destination port ranges 636 Protocol TCP Action Allow Priority 401 Name AllowLDAPS -

When ready, select Add to save and apply the rule.

Распространенные причины блокировки в Active Directory

TechNet

- программы, в кэше которых сохранены старые учетные данные;

- изменение паролей в учетных записях служб;

- установка слишком низкого порога неверного ввода пароля;

- вход пользователей на нескольких компьютерах;

- сохраненные имена пользователей и пароли содержат устаревшие учетные данные;

- запланированные задания с устаревшими учетными данными;

- назначение дисков с устаревшими учетными данными;

- неправильная репликация Active Directory;

- прерванные сеансы сервера терминалов;

- устаревшие данные для входа в учетные записи служб.

руководства по лучшим учебным материалам по Active Directoryразницу между пользователями и компьютерами в Active Directoryспособ работы служб Active Directoryразницу между AD и LDAP

![Tutorial active directory - enabling the ldap over ssl [ step by step ]](http://smartshop124.ru/wp-content/uploads/e/a/6/ea6c071c49b53ccf4488318c739729c8.jpeg)

![Утилита ldapsearch (клиент openldap) и проверка подключения к контроллеру домена active directory [вики it-kb]](http://smartshop124.ru/wp-content/uploads/d/5/5/d5542b5c3a4c9f823ab00170c50cd385.jpeg)

![Утилита ldapsearch (клиент openldap) и проверка подключения к контроллеру домена active directory [вики it-kb]](http://smartshop124.ru/wp-content/uploads/a/5/8/a58789db6a2785e64d78fdfa037c3504.jpeg)

![Tutorial active directory - enabling the ldap over ssl [ step by step ]](http://smartshop124.ru/wp-content/uploads/9/e/8/9e88ac7c3cdeb6e79a8ecaabe5d1c7bc.jpeg)