Введение

Основополагающим компонентом доменных служб в каждой организации являются принципалы безопасности (оригинальное название — Security Principal), которые предоставляют пользователей, группы, компьютеры, а также системные службы, которым требуется доступ к определенным ресурсам в сети. Именно таким объектам, как принципалам безопасности можно предоставлять разрешения доступа к ресурсам в сети, причем каждому принципалу во время создания объекта присваивается уникальный идентификатор безопасности (SID), который состоит из двух частей. Идентификатором безопасности SID называется числовое представление, которое уникально идентифицирует принципал безопасности. Первая часть такого идентификатора представляет собой идентификатор домена. Ввиду того, что принципалы безопасности расположены в одном домене, всем таким объектам присваивается один и тот же идентификатор домена. Второй частью SID является относительный идентификатор (RID), который используется для уникальной идентификации принципала безопасности по отношению к ведомству, которое выдает SID.

Несмотря на то, что планирование и развертывание инфраструктуры доменных служб в большинстве организаций выполняется лишь один раз и в большинство объектов изменения вносятся очень редко, к важному исключению из этого правила можно отнести принципалы безопасности, которые необходимо периодически добавлять, изменять, а также удалять. Одним из основополагающих компонента идентификации являются учетные записи пользователей

По сути, учетные записи пользователей представляют собой физические объекты, в основном людей, которые являются сотрудниками вашей организации, но бывают исключения, когда учетные записи пользователей создаются для некоторых приложений в качестве служб. Учетные записи пользователей играют важнейшую роль в администрировании предприятии. К таким ролям можно отнести:

- Удостоверение личности пользователей, так как созданная учетная запись позволяет входить на компьютеры и в домены именно с теми данными, подлинность которых проверяет домен;

- Разрешения доступа к ресурсам домена, которые назначаются пользователю для предоставления доступа к доменным ресурсам на основании явных разрешений.

Объекты учетных записей пользователей можно отнести к самым распространенным объектам в Active Directory

Именно пользовательским учетным записям администраторы обязаны уделять особое внимание, так как пользователям свойственно приходить работать в организацию, перемещаться между отделами и офисами, жениться, выходить замуж, разводиться и даже увольняться из компании. Такие объекты представляют собой набор атрибутов, причем только одна пользовательская учетная запись может содержать свыше 250 различных атрибутов, что в несколько раз превышает количество атрибутов на рабочих станциях и компьютеров, работающих под операционной системой Linux

Во время создания учетной записи пользователя создается ограниченный набор атрибутов, а уже потом вы можете добавлять такие пользовательские учетные данные как организационные сведения, адреса проживания пользователей, телефонные номера и многое другое

Поэтому важно обратить внимание на то, что одни атрибуты являются обязательными, а остальные – опциональными. В этой статье я расскажу о ключевых методах создания пользовательских учетных записей, о некоторых опциональных атрибутах, а также будут описаны средства, позволяющие автоматизировать рутинные действия, связанные с созданием учетных записей пользователей

Параметры политики паролей по умолчанию

Детально настроенные политики паролей позволяют применять определенные ограничения для политик паролей и блокировки учетных записей для разных пользователей в домене. Например, чтобы защитить привилегированные учетные записи, можно применить более надежные параметры блокировки учетной записи, чем для обычных учетных записей без привилегий. Можно создать несколько детально настроенных политик паролей в управляемом домене и указать порядок приоритета их применения к пользователям.

Дополнительные сведения о политиках паролей и использовании центра администрирования Active Directory см. в следующих статьях:

- Детально настроенные политики паролей

Политики распространяются с помощью связи групп в управляемом домене, а все вносимые изменения применяются при следующем входе пользователя в систему. Изменение политики не разблокирует уже заблокированную учетную запись пользователя.

Политики паролей работают по-разному в зависимости от того, как была создана учетная запись пользователя, к которой они применяются. В Azure AD DS учетную запись пользователя можно создать двумя способами:

- Учетную запись пользователя можно синхронизировать из Azure AD. Эта процедура включает облачные учетные записи пользователей, созданные непосредственно в Azure, а также гибридные учетные записи пользователей, синхронизированные из локальной среды AD DS с помощью Azure AD Connect.

- Учетная запись пользователя может быть создана вручную в управляемом домене и не существует в Azure AD.

Ко всем пользователям независимо от способа создания их учетных записей применяются следующие политики блокировки учетной записи, работающие на основе политики паролей Azure AD DS по умолчанию:

- Длительность блокировки учетных записей: 30

- Разрешенное число неудачных попыток входа в систему: 5

- Время, по истечении которого сбрасываются неудачные попытки входа в систему: 2 мин

- Максимальный срок действия пароля (время жизни): 90 дней

С такими настройками учетные записи пользователей блокируются на 30 минут, если в течение 2 минут используются пять недействительных паролей. Учетные записи автоматически разблокируются через 30 минут.

Блокировки учетных записей происходят только в управляемом домене. Учетные записи пользователей блокируются только в Azure AD DS и только из-за неудачных попыток входа в управляемый домен. Учетные записи пользователей, которые были синхронизированы в Azure AD или локальной среде, не блокируются в исходных каталогах, а только в Azure AD DS.

Если ваша политика паролей Azure AD определяет максимальный срок действия пароля свыше 90 дней, этот срок действия применяется к политике по умолчанию в AD DS Azure. С помощью пользовательской политики паролей можно задать другой максимальный срок действия пароля в Azure AD DS

Обратите внимание, что в политике паролей Azure AD DS должен быть задан более короткий срок действия пароля, чем в Azure AD или в локальной среде AD DS. В этом случае срок действия пароля пользователя в Azure AD DS может истечь до запроса на изменение пароля в Azure AD или в локальной среде AD DS

Для учетных записей пользователей, созданных вручную в управляемом домене, также применяются следующие дополнительные параметры политики паролей по умолчанию. Эти параметры не применяются к учетным записям пользователей, синхронизированным в Azure AD, так как пользователь не может обновить свой пароль непосредственно в AD DS Azure.

- Минимальная длина пароля (знаков): 7

- Требование соответствия паролей требованиям к сложности.

Параметры блокировки учетной записи или пароля в политике паролей по умолчанию изменить нельзя. Вместо этого члены группы Администраторы контроллера домена AAD могут создавать пользовательские политики паролей, которые имеют больший приоритет и переопределяют политику по умолчанию, как описано в следующем разделе.

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хэшированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

Как с помощью PowerShell найти компьютер на котором была заблокирована учётная запись

Вы можете использовать следующий скрипт PowerShell, чтобы найти источник блокировки учётной записи конкретного пользователя в журналах событий PDC. Этот скрипт возвращает время блокировки и имя компьютера, с которого она произошла (замените Alex на имя интересующего вас пользователя):

$Usr = 'Alex'

$Pdc = (Get-AdDomain).PDCEmulator

$ParamsEvn = @{

'Computername' = $Pdc

'LogName' = 'Security'

'FilterXPath' = "* and EventData='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | ForEach-Object {$_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $Usr}

Пример полученных данных:

HACKWARE-WIN 09/29/2021 07:31:59 HACKWARE-WIN 09/29/2021 06:53:12 HACKWARE-WIN 09/29/2021 05:44:18

Если вы хотите ограничить вывод журнала, например, только последними двумя днями, то используйте следующий скрипт:

$Usr = 'Alex'

$Date = (Get-Date).AddDays(-2)

$Evnts = Get-WinEvent -FilterHashtable @{ LogName='Security'; StartTime=$Date; Id='4740'; Data="$Usr"; }

$Evnts | ForEach-Object {$_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $_.Properties.value}

Точно так же вы можете опросить все контроллеры домена в Active Directory из PowerShell:

$Usr = 'MiAl'

Get-ADDomainController -Filter * | Select-Object -exp hostname | % {

$ParamsEvn = @{

'Computername' = $Pdc

'LogName' = 'Security'

'FilterXPath' = "* and EventData='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | ForEach-Object {$_.MachineName + " " + $_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $_.Properties.value}

}

Параметры DNS

При установке DNS-сервера отображается следующая страница Параметров DNS:

При установке DNS-сервера записи делегирования, которые указывают на DNS-сервер в качестве разрешенного для зоны, должны создаваться в зоне службы доменных имен родительского домена. Записи делегирования передают орган разрешения имен и обеспечивают правильные ссылки на другие DNS-серверы и на клиентов новых серверов, которые были сделаны полномочными для новой зоны. Эти записи ресурсов содержат следующие сведения:

-

Запись ресурса сервера имен (NS) для реализации делегирования. Эта запись ресурса сообщает, что сервер с именем ns1.na.example.microsoft.com является полномочным сервером для делегированного субдомена.

-

Для разрешения имени сервера, указанного в записи ресурса сервера имен (NS), в его IP-адрес требуется запись ресурса узла (A или AAAA), также называемая связывающей записью. Процесс разрешения имени узла в этой записи ресурса в делегированный DNS-сервер в записи ресурса сервера имен (NS) иногда называется «связывающим преследованием».

Мастер настройки доменных служб Active Directory может создавать эти записи автоматически. После нажатия кнопки Далее на странице Параметры контроллера домена Мастер проверяет наличие соответствующих записей в родительской зоне DNS. Если мастер не может проверить, существуют ли эти записи в родительском домене, программа предоставляет возможность создать новое делегирование DNS для нового домена (или обновить существующее делегирование) автоматически и продолжить установку нового контроллера домена.

Можно также создать эти записи нового делегирования перед установкой DNS-сервера. Чтобы создать делегирование зоны, откройте Диспетчер DNS, щелкните правой кнопкой мыши родительский домен, а затем выберите Новое делегирование. Для создания делегирования выполните последовательность действий, предлагаемую мастером создания делегирования.

Процесс установки пытается создать делегирование, чтобы компьютеры, входящие в другие домены, могли разрешать DNS-запросы для узлов в субдомене DNS, включая контроллеры домена и компьютеры-члены домена

Обратите внимание, что записи делегирования могут создаваться автоматически только на DNS-серверах Майкрософт. Если зона родительского DNS-домена расположена на DNS-серверах стороннего производителя, например BIND, на странице проверки предварительных требований отображается предупреждение о неудачной попытке создания записей DNS-делегирования

Дополнительные сведения об этом предупреждении см. в разделе Известные проблемы установки AD DS.

Делегирование между родительским доменом и субдоменом, уровень которого нужно повысить, можно создать и проверить как до, так и после установки. Не следует откладывать установку нового контроллера домена из-за того, что невозможно создать или обновить делегирование DNS.

Дополнительные сведения о делегировании см. в разделе Основные сведения о делегировании зоны ( ). Если делегирование зоны не представляется возможным, можно рассмотреть другие способы обеспечения разрешения имен узлов в вашем домене из других доменов. Например, администратор DNS другого домена может настроить условную пересылку, зоны заглушки или дополнительные зоны для разрешения имен узлов в вашем домене. Дополнительные сведения см. в следующих разделах:

-

Основные сведения о типах зон ( )

-

Основные сведения о зонах-заглушекх ( )

-

Общие сведения о серверах пересылки ( )

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

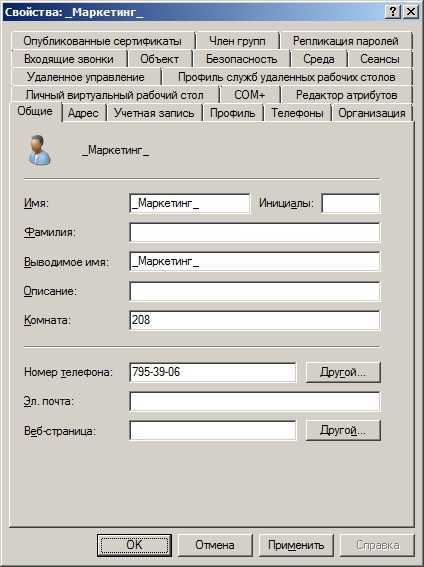

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

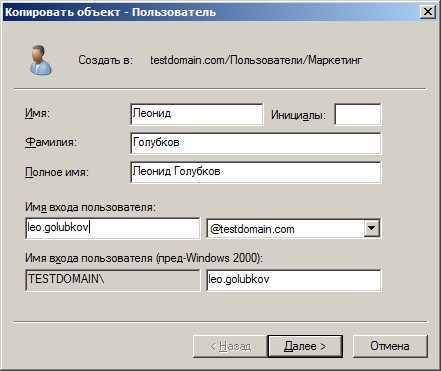

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

Как проверить, заблокирована ли учётная запись пользователя?

Проверить, заблокирована ли учётная запись, можно в графической консоли ADUC или с помощью командлета Get-ADUser из модуля Active Directory для PowerShell:

Get-ADUser -Identity Alex -Properties LockedOut,DisplayName | Select-Object samaccountName,displayName,Lockedout

Учётная запись в данный момент заблокирована и не может использоваться для аутентификации в домене (Lockedout = True).

Вы можете вывести список всех заблокированных на данный момент учётных записей в домене с помощью командлета Search-ADAccount:

Search-ADAccount -LockedOut

Вы можете разблокировать учётную запись вручную с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Найдите учётную запись пользователя, щёлкните правой кнопкой мыши и выберите Properties («Свойства»). Перейдите на вкладку Account («Учётная запись») и установите флажок Unlock account. This account is currently locked out on this Active Directory Domain Controller (в русскоязычной версии «Разблокируйте учётную запись. Учётная запись на этом контроллере домена Active Directoryв на данный момент заблокирована»). Затем кликните «ОК».

Вы также можете сразу разблокировать нужную учётную запись, используя следующую команду PowerShell:

Get-ADUser -Identity Alex | Unlock-ADAccount

Вы можете проверить время блокировки учётной записи, количество неудачных попыток ввода пароля, время последнего успешного входа в систему в свойствах учётной записи в консоли ADUC (на вкладке Attribute Editor «Редактора атрибутов»)

или с помощью PowerShell:

Get-ADUser Alex -Properties Name,lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name,@{n='LastLogon';e={::FromFileTime($_.lastLogonTimestamp)}},@{n='lockoutTime';e={::FromFileTime($_.lockoutTime)}},@{n='pwdLastSet';e={::FromFileTime($_.pwdLastSet)}},logonCount

Создание учетных записей компьютеров, используя Windows PowerShell

Стоит обратить внимание на то, что при помощи VBScript учетные записи компьютеров создаются также как и учетные записи пользователей. То есть, для начала вам нужно подключиться к контейнеру, затем создать сам объект, а после чего заполнить его атрибуты и подтвердить изменение

Как и в случае с учетными записями пользователей и групп, вы можете создавать учетные записи компьютеров при помощи командлета New-ADComputer. Стоит обратить внимание на то, что при помощи текущего командлета вы можете редактировать почти все доступные атрибуты, вы не можете присоединять компьютер к домену, используя функционал данного командлета. Во всех случаях, данный командлет используется до того как пользователь попробует присоединить компьютер к домену. Также как и в случае с командлетами New-ADUser и New-ADGroup, параметр Path позволяет задавать подразделение, в котором будет размещена учетная запись компьютера. Если вы заранее знаете точную дату выведения компьютера из эксплуатации, вы можете задать дату окончания срока действия учетной записи компьютера при помощи параметра –AccountExpirationDate. Значением этого параметра выступают дата и время в формате DateTime, причем, если значением данного параметра будет указан 0, срок действия учетной записи никогда не истечет. Пароль для текущей учетной записи компьютера вы можете задать, используя параметр -AccountPassword. Длина пароля не должна превышать 240 символов. Параметры –DisplayName и –Description отвечают за имя и описание объекта. В некоторых случаях сразу после создания, учетная запись отключается. Это можно реализовать при помощи параметра –Enabled, указав значение $false. Пользователя или группу, которые управляют этим объектом, задают при помощи параметра –ManagedBy. Синтаксис командлета следующий:

New-ADComputer <string> >] >] >] >] >] >] >] >] >] >] >]

Пример использования:

New-ADComputer -Name “DESKTOP360” -sAMAccountName “DESKTOP360” -Path “OU=Компьютеры филиала,DC=testdomain,DC=com” -AccountPassword $null -Enabled $true -OperatingSystem “Windows 7” -PasswordNeverExpires $true

Рис. 4. Создание учетной записи компьютера, используя PowerShell

Действия по настройке учетной записи для пользователя, устанавливающего кластер

Учетная запись пользователя, устанавливающего кластер, важна, так как он обеспечивает базис, с помощью которого учетная запись компьютера создается для самого кластера.

Минимальное членство в группе, необходимое для выполнения следующей процедуры, зависит от того, создаете ли вы учетную запись домена и назначаете ей необходимые разрешения в домене или выполняется ли помещение учетной записи (созданной другим пользователем) в локальную группу администраторов на серверах, которые будут узлами в отказоустойчивом кластере. Если первый из них, членство в операторах учетной записи или эквивалентный, является минимальным требованием для выполнения этой процедуры. Если Последнее, то требуется только членство в локальной группе администраторов на серверах, которые будут узлами в отказоустойчивом кластере, или эквивалентной. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в https://go.microsoft.com/fwlink/?LinkId=83477 .

Настройка учетной записи для пользователя, устанавливающего кластер

Создайте или получите учетную запись домена для пользователя, устанавливающего кластер. Эта учетная запись может быть учетной записью пользователя домена или операторами учетной записи . Если вы используете учетную запись обычного пользователя, вам потребуется предоставить ей дополнительные разрешения позднее в этой процедуре.

Если учетная запись, созданная или полученная на шаге 1, не включена автоматически в группу локальные Администраторы на компьютерах домена, добавьте учетную запись в локальную группу администраторов на серверах, которые будут узлами в отказоустойчивом кластере:

Щелкните Пуск, затем Администрирование и Диспетчер серверов.

В дереве консоли разверните узел Конфигурация, затем узел Локальные пользователи и группы, а затем узел группы.

В центральной области щелкните правой кнопкой мыши элемент Администраторы, выберите команду Добавить в группу, а затем нажмите кнопку добавить.

В разделе Введите имена объектов для выборавведите имя учетной записи пользователя, созданной или полученной на шаге 1. При появлении запроса введите имя учетной записи и пароль с достаточными разрешениями для этого действия

Нажмите кнопку ОК.

Повторите эти действия на каждом сервере, который будет узлом отказоустойчивого кластера.

Важно!

Эти действия необходимо повторить на всех серверах, которые будут узлами в кластере.

Если учетная запись, созданная или полученная на шаге 1, является учетной записью администратора домена, пропустите оставшуюся часть этой процедуры. В противном случае предоставьте учетной записи разрешения на Создание объектов компьютеров и чтение всех свойств в контейнере, который используется для учетных записей компьютеров в домене.

На контроллере домена нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите Active Directory пользователи и компьютеры

При появлении диалогового окна Контроль учетных записей подтвердите отображаемое в нем действие и нажмите кнопку Продолжить.

Убедитесь, что в меню вид выбран пункт Дополнительные компоненты .

Если выбран параметр Дополнительные функции , вкладка Безопасность отображается в свойствах учетных записей (объектов) в Active Directory пользователи и компьютеры.

Щелкните правой кнопкой мыши контейнер Компьютеры по умолчанию или контейнер по умолчанию, в котором создаются учетные записи компьютеров в домене, а затем нажмите кнопку свойства. Компьютеры находится в Active Directory пользователи и компьютеры/домен-узел/компутерс.

На вкладке Безопасность нажмите кнопку Дополнительно.

Нажмите кнопку Добавить, введите имя учетной записи, созданной или полученной на шаге 1, а затем нажмите кнопку ОК.

В диалоговом окне запись разрешения дляконтейнера выберите разрешения Создание объектов компьютера и чтение всех свойств и убедитесь, что флажок Разрешить установлен для каждого из них.