Управление учетной записью пользователя: разрешить приложению UIAccess подсказыть высоту без использования безопасного рабочего стола

Этот параметр политики контролирует, могут ли программы доступности пользовательского интерфейса (UIAccess или UIA) автоматически отключить безопасный рабочий стол для подсказок высоты, используемых стандартным пользователем.

- Включено Программы UIA, в том числе Windows удаленной помощи, автоматически отключат безопасный рабочий стол для подсказок высоты. Если вы не отключите параметр политики «Управление учетной записью пользователя: переключение на безопасный рабочий стол при запросе на повышение», подсказки отображаются на рабочем столе интерактивного пользователя, а не на безопасном рабочем столе.

- Отключенный (по умолчанию) безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или отключением параметра политики «Управление учетной записью пользователя: переход на безопасный рабочий стол при запросе на повышение».

Несколько политик паролей в домене Active Directory

Контроллер домена, владелец эмулятора PDC, отвечает за управление политикой паролей домена. Для редактирования настроек Default Domain Policy требуются права администратора домена.

Изначально в домене могла быть только одна политика паролей, которая применяется к корню домена и затрагивает всех без исключения пользователей (есть нюансы, но о них мы поговорим позже). Даже если вы создадите новый объект групповой политики с другими настройками пароля и примените его к конкретному подразделению с параметрами принудительного и блочного наследования, он не будет применяться к пользователям.

Политика паролей домена влияет только на объекты AD типа (пользователь). Пароли объектов , обеспечивающие доверительные отношения домена, имеют собственные параметры GPO.

До Active Directory в Windows Server 2008 можно было настроить только одну политику паролей для каждого домена. В более новых версиях AD вы можете создать несколько политик паролей для разных пользователей или групп с помощью Fine-Grained Password Policies (FGPP) (детальных политик паролей). Детализированные политики паролей позволяют создавать и применять различные объекты параметров пароля (PSO). Например, вы можете создать PSO с увеличенной длиной или сложностью пароля для учётных записей администратора домена или сделать пароли некоторых учётных записей более простыми или даже полностью отключить их.

Утилита Local Administrator Password Solution (LAPS)

Утилита LAPS позволяет организовать решение по централизованному контролю и управлению паролями администраторов на всех компьютерах домена с хранением информации о пароле непосредственно в объектах Active Directory типа Computer.

Функционал LAPS основан на технологии Group Policy Client Side Extension (CSE) и заключается в генерации и установки уникального пароля локального администратора (SID — 500) на каждом компьютере домена. Пароль автоматически меняется через определенный интервал времени (по-умолчанию, каждые 30 дней). Значение текущего пароля хранится в конфиденциальном атрибуте учетных записей компьютеров в Active Directory, доступ на просмотр содержимого атрибута регулируется группами безопасности AD.

Скачать саму утилиту и документацию к ней можно по адресу (на момент написания статьи): https://www.microsoft.com/en-us/download/details.aspx?id=46899

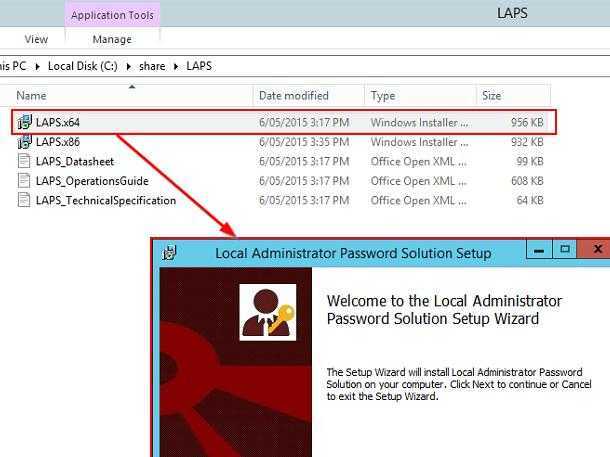

Дистрибутив LAPS доступен в виде двух версии установочных msi файдлв: для 32 (LAPS.x86.msi) и 64 (LAPS.x64.msi) битных систем.

Инструментарий управления устанавливается на машине администратора, а на серверах и ПК, на которых мы планируем управлять паролем локального администратора, устанавливается клиентская часть.

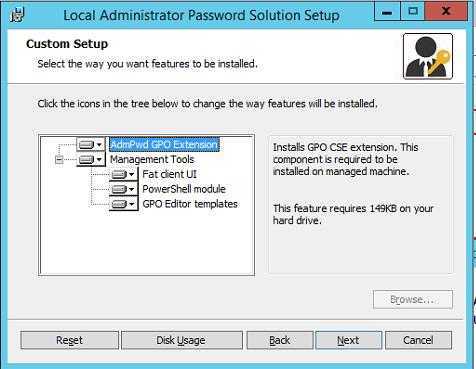

Скачиваем необходимое ПО и запускаем установку утилиты на машине администратора, отметив все компоненты для установки (требуется наличие как минимум .Net Framework 4.0). Если в процессе импорта модуля (см.ниже) возникнет ошибка, то скорее всего нужно будет обновить Power Shell до версии >= 3.0. Необходимо будет скачать и установить Windows Management Framework >= 3.0

Пакет состоит из двух подсистем:

- AdmPwd GPO Extension – собственно исполняемая часть LAPS

- И компоненты управления:

- Fat client UI – утилита для просмотра пароля

- PowerShell module – модуль Powershell для управления LAPS

- GPO Editor templates – административные шаблоны для редактора групповой политики

Как создать группу в Active Directory

- Группа Безопасности – как видно из названия эта группа относиться к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

- Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Другими словами вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организовать такую стратегию на предприятие позволит вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-02

Теперь, когда вы больше стали понимать, что это такое и с чем это едят, давайте создадим с вами группу безопасности. Для этого щелкаем правым кликов в нужном контейнере тлт OU и выбираем создать > группу или сверху есть значок с человечками.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-03

После чего мы видим область действия и типы группы, пишем название группы, старайтесь максимально подробно и осмысленно выбирать название группы, у вас в компании должны быть разработаны стандарты именования в Active Directory.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-04

После того как группа создалась кликнете по ней двойным щелчком. Откроются свойства группы. Давайте пробежимся по вкладкам. Советую сразу написать Описание, может потом сильно сэкономить время.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-05

Вкладка Члены группы, показывает группы или пользователей которые являются членами данной группы. Как мы видим пока никого нету, давайте добавим пользователя, для этого щелкаем кнопку добавить и пишем в поисковой строке его параметры имя или

Через поиск находим нужного пользователя.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-07

Все Иванов Иван Иванович, теперь является членом группы.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-08

Вкладка Член групп, показывает в какие группы входит данная группа. Может объединяющей группе пользователей давать права для примера, у меня в организации есть программисты, и им нужен сервер VPN, для удаленного подключения, так они состоят в группе разработчики, которая уже является часть группы vpn пользователи.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-09

Вкладка Управляется, нужна для того чтобы делигировать например руководителю менеджеров права на добавление нужных ему людей в его группу, в российских реалиях почти не используется.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-10

Также еще пользователя можно добавить в группу правым кликом по нему и выбрать пункт добавить в группу, полезно при массовом действии.

Материал сайта Pyatilistnik.org

Устанавливаем LAPS для администратора

Полный пакет LAPS нужно развернуть на рабочей станции админа. Все основные компоненты устанавливаются сразу, поэтому вам не придется возвращаться к этом позднее. Но GUI-клиент может потребовать от вас дополнительных усилий.

Мы будем ставить LAPS непосредственно на DC, игнорируя AdmPwd GPO Extension. Этот компонент нам не понадобится. Но для остальных инженеров, которые будут работать с системой, он необходим.

Мы установим несколько важных компонентов:

- Fat Client UI: осуществляет быстрый поиск нужной станции с помощью сортировки по именам, просмотру или смене пароля

- PowerShell Module: обеспечивает администрирование LAPS с помощью PowerShell-модуля

- GPO Editor templates: позволяет использовать новые шаблоны для настройки LAPS

Остальное должно быть понятно интуитивно. По завершению установки, разверните WMF 4.0.

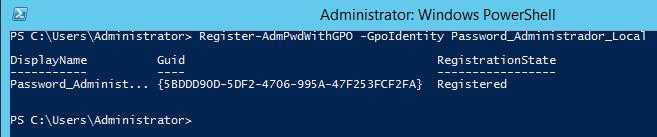

Подготовка Active Directory

Перед разворачиванием инфраструктуры LAPS необходимо расширить схему Active Directory, в которую будут добавлены два новых атрибута для объектов типа компьютер.

ms—MCS—AdmPwd– атрибут содержит пароль локального администратора в открытом виде

ms—MCS—AdmPwdExpirationTime — дата истечения срока действия пароля

Для расширения схемы, нужно открыть консоль PowerShell, импортировать модуль Admpwd.ps:

После этого необходимо выполнить расширение схемы Active Directory (нужны права Schema Admin). Выполняется на DC с ролью мастера схемы FSMO:

В результате в класс «Computer» будут добавлены два новых атрибута.

Справочники

Этот параметр политики определяет, какие пользователи могут установить параметр Доверенный для делегирования на объект пользователя или компьютера.

Делегирование учетной записи безопасности обеспечивает возможность подключения к нескольким серверам, и каждое изменение сервера сохраняет учетные данные проверки подлинности исходного клиента. Делегирование проверки подлинности — это возможность, которую используют клиентские и серверные приложения, если у них несколько уровней. Это позволяет общедоступным службам использовать учетные данные клиента для проверки подлинности приложения или службы баз данных. Чтобы эта конфигурация была возможной, клиент и сервер должны работать под учетные записи, доверенные для делегирования.

Только администраторы, которым можно доверять учетным данным компьютера и пользователей, могут настроить делегирования. Администраторы домена и Enterprise администраторы имеют эти учетные данные. Процедура, позволяющая доверять пользователю для делегирования, зависит от уровня функциональности домена.

Пользователь или машинный объект, который получает это право, должен иметь доступ к флагам управления учетной записью. Серверный процесс, работающий на устройстве (или в пользовательском контексте), которому доверяется делегирование, может получить доступ к ресурсам на другом компьютере с помощью делегирования учетных данных клиента. Однако учетная запись клиента должна иметь доступ к флагам управления учетной записью на объекте.

Константа: SeEnableDelegationPrivilege

Рекомендации

Нет причин назначать это право пользователю любому пользователю на серверах-членах и рабочих станциях, принадлежащих домену, так как оно не имеет смысла в этих контекстах. Она актуальна только для контроллеров домена и автономных устройств.

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Администраторы |

| Действующие параметры по умолчанию для рядового сервера | Администраторы |

| Действующие параметры по умолчанию для клиентского компьютера | Администраторы |

Управление политикой

В этом разделе описываются функции, средства и рекомендации, которые помогут вам управлять этой политикой.

Изменение этого параметра может повлиять на совместимость с клиентами, службами и приложениями.

Перезагрузка устройства не требуется для того, чтобы этот параметр политики был эффективным.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Это право пользователя определяется в объекте групповой политики контроллера домена по умолчанию и в локальной политике безопасности рабочих станций и серверов.

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Примечание

Дополнительные сведения о настройке политики можно найти здесь.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах

Этот параметр политики контролирует, должны ли приложения, запрашивать для запуска с уровнем целостности пользовательского интерфейса (UIAccess) безопасное расположение в файловой системе. Безопасные расположения ограничены следующими: — …\Program Files\, включая подмостки — …\Windows\system32\ — …\Program Files (x86)\, включая подмостки для 64-битных версий Windows

- Включено (по умолчанию) Если приложение находится в безопасном расположении в файловой системе, оно выполняется только с целостностью UIAccess.

- Отключено Приложение работает с целостностью UIAccess, даже если оно не находится в безопасном расположении в файловой системе.

Групповая политика LAPS.

Необходимо создать новый объект GPO (групповых политик) и назначить его на OU, в которой содержатся компьютеры, на которых мы хотим управлять паролями локальных администраторов.

Создадим политику с именем следующей командой:

Откроем на редактирование созданную политику и настроим ее. Для чего перейдём в раздел GPO: Computer Configuration -> Administrative Templates -> LAPS

В этой политики имеются 4 настраиваемых параметра. Настраиваем их следующим образом:

- Enable local admin password management: Enabled

-

Password Settings: Enabled – в политике задается сложности пароля, его длину и частота изменения

- Complexity: Large letters, small letters, numbers, specials

- Length: 12 characters

- Age: 30 days

- Name of administrator account to manage: Not Configured (по умолчанию меняется пароль пользователя с SID -500)

- Do not allow password expiration time longer than required by policy: Enabled

Далее назначаем созданную политику на OU .

Beyond the Default Administrator Password in Windows

We’ve taken a look at the default Windows admin password across versions, along with how to recover your password on Windows 10, Windows 8, and Windows 7. Chances are that one of the above methods will work for you, and you’ll be able to regain admin privileges on your own PC.

For more on Windows account security, see our breakdown of User Account Control and admin rights on Windows 10.

The 100 Most Popular Emojis Explained

There are so many emojis, it can be difficult to know what they all mean. Here are the most popular emojis explained.

About The Author

Ben is a Deputy Editor and the Onboarding Manager at MakeUseOf. He left his IT job to write full-time in 2016 and has never looked back. He’s been covering tech tutorials, video game recommendations, and more as a professional writer for over six years.

More About Ben Stegner

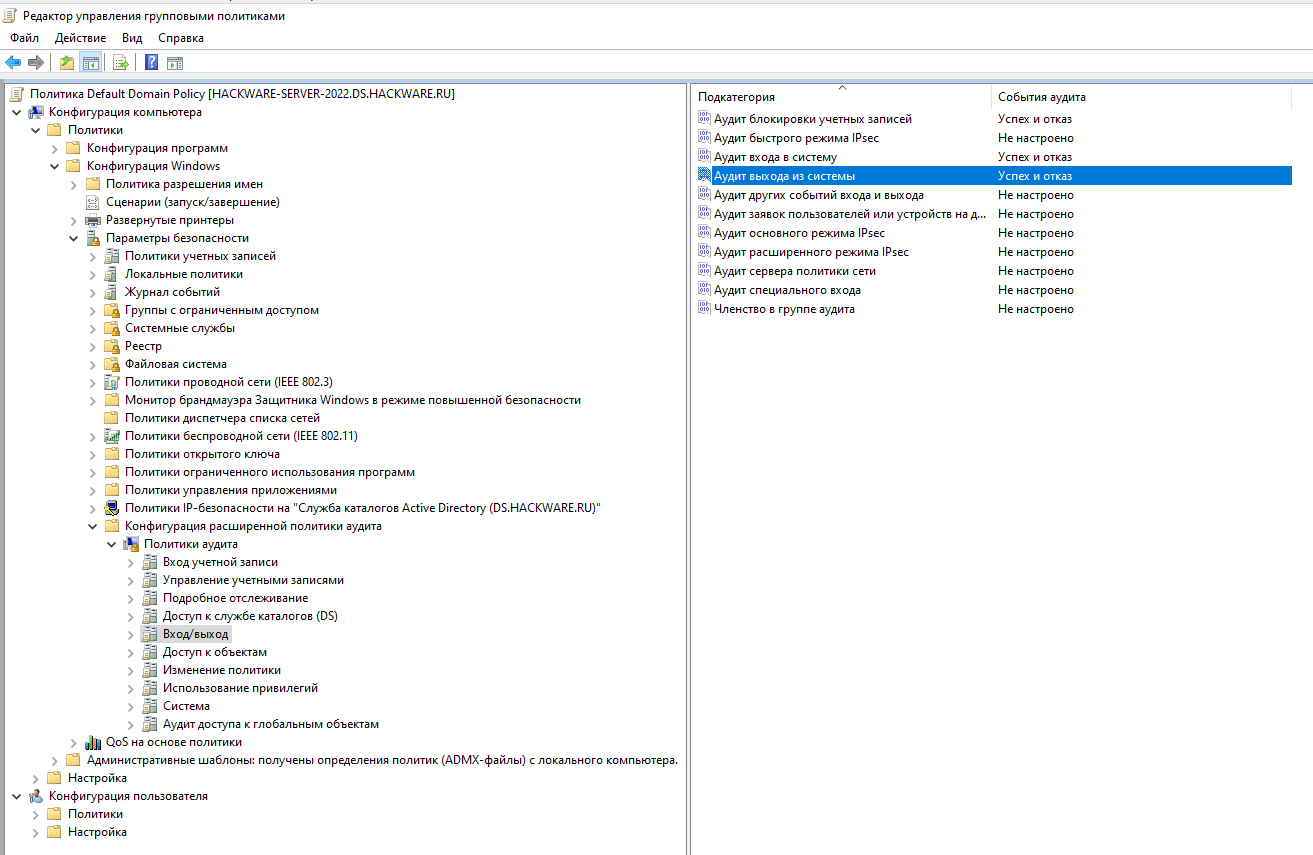

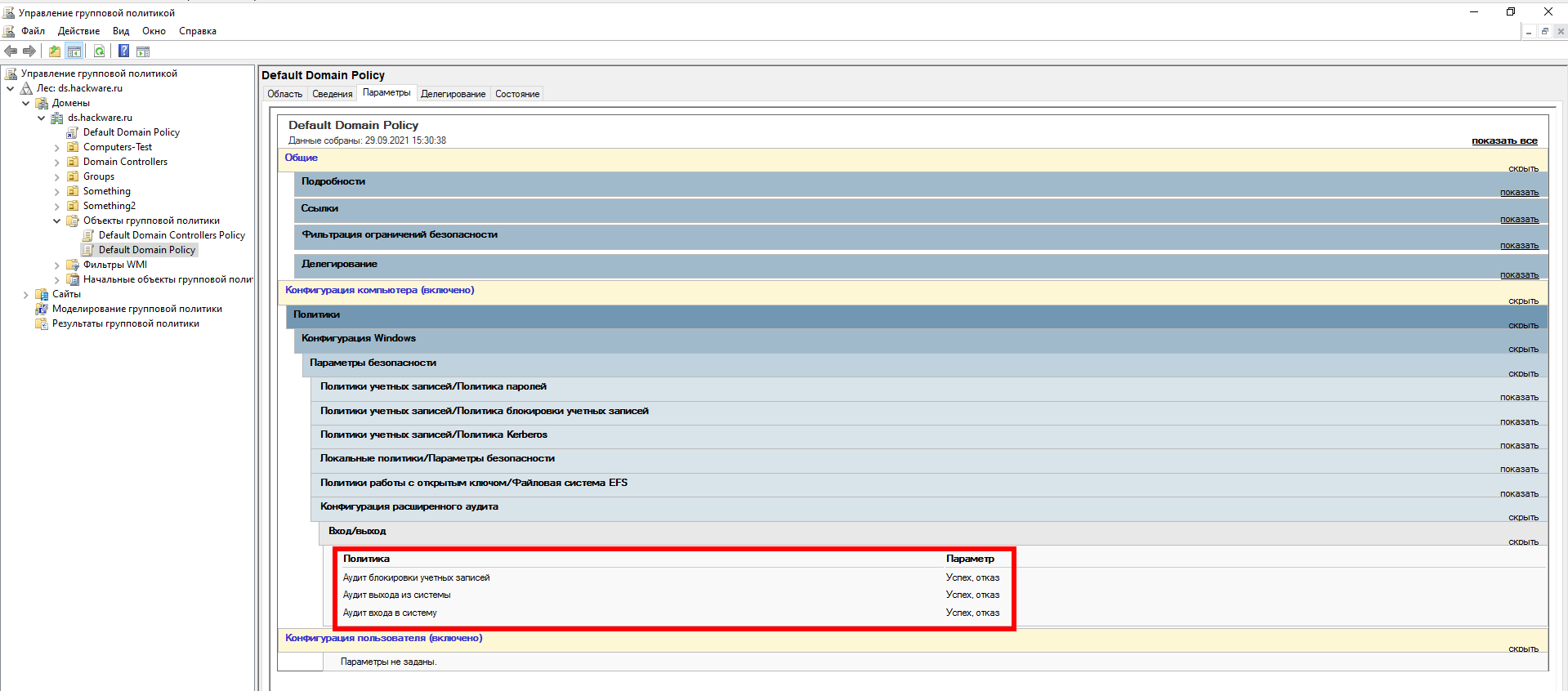

Политики аудита входа в систему для контроллеров домена

Чтобы включить фиксацию события блокировки учётной записи в журналах контроллера домена, необходимо активировать следующие политики аудита для контроллеров домена. Перейдите в раздел GPO Computer Configuration → Policies → Windows Settings → Security Settings → Advanced Audit Policy → Logon/Logoff и включите следующие политики:

- Audit Account Lockout

- Audit Logon

- Audit Logoff

В русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Конфигурация расширенной политики аудита → Политика аудита → Вход/Выход, политики:

- Аудит блокировки учетной записи

- Аудит входа в систему

- Аудит выхода из системы

Самый простой способ включить эту политику — через консоль gpmc.msc, отредактировав Default Domain Controller Policy или используя Default Domain Policy на уровне всего домена.

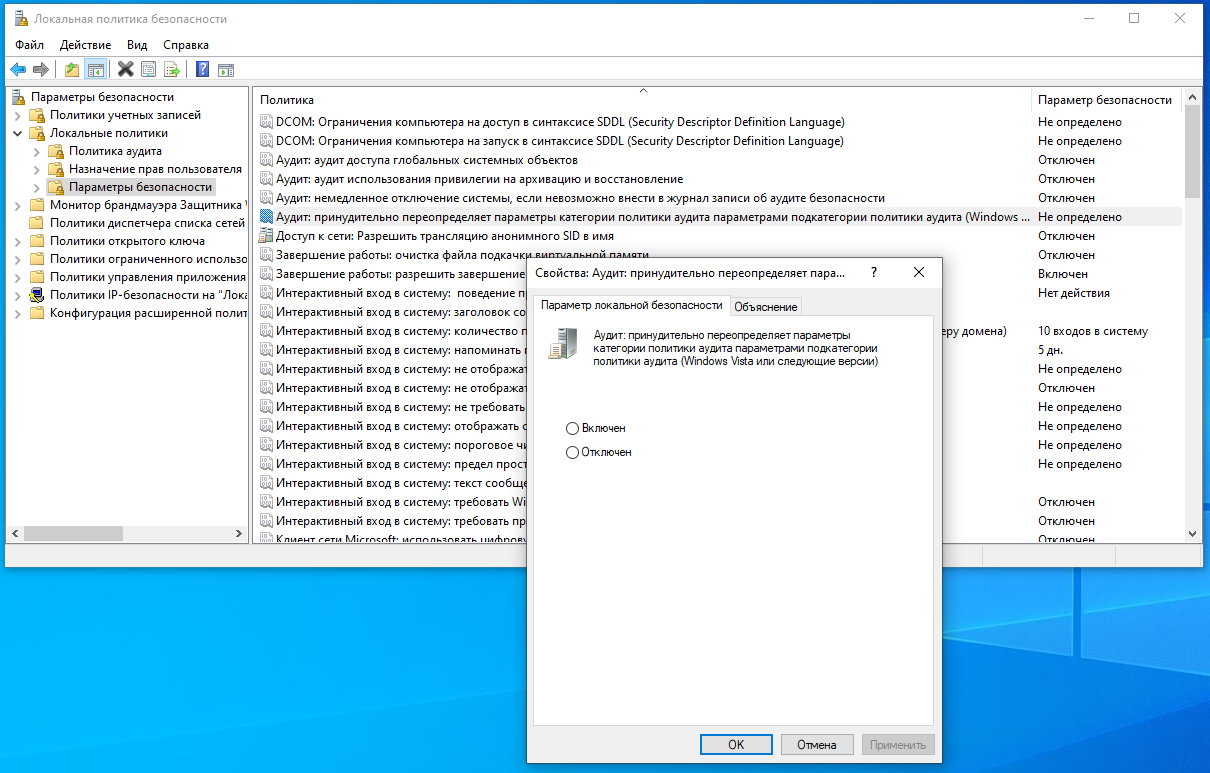

Обратите внимание, что для использования параметров «Конфигурация расширенной политики аудита» также необходимо в Локальной политике безопасности (secpol.msc) включить по пути Параметры безопасности → Локальные политики → Параметры безопасности параметр «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)». Это значение по умолчанию установлено на «Включён», поэтому если вы не отключали эту политику, то вам не нужно о ней беспокоиться.

Как изменить права пользователя на Windows 10

Существуют различные программы и утилиты, которые позволяют изменить права пользователя. Но, мы не будем прибегать к сторонним помощникам, а воспользуемся стандартными способами, так как это легче, удобнее и безопаснее.

Способ №1. Использование утилиты «Учетные записи пользователей»

Пожалуй, самый популярный и стандартный способ для всех пользователей. Почему для всех пользователей? Потому что простой в выполнении и не требует от пользователей набора команд.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите на утилиту «Панель управления».

В окне панели управления, укажите в разделе «Просмотр» — «Категория», после чего кликните по надписи «Изменение типа учетной записи».

Теперь кликните по учетной записи для которой необходимо изменить права.

В новом окне нажмите на кнопку «Изменение типа учетной записи».

После этого укажите маркер на «Администратор» и нажмите на кнопку «Изменение типа учетной записи». Если в вашем случае необходимо снять права администратора с учетной записи, то укажите маркер на «Стандартная».

В результате этого, вы увидите, что в описании к учетной записи появилась группа «Администратор». Это свидетельствует о наличии прав администратора.

Способ №2. Через функцию «Параметры системы»

Данный способ также является популярным, как в случае с первым способ. Тем не менее, здесь необходимо прибегнуть к более сложным манипуляциям.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Параметры». Для быстрого вызова окна «Параметры», воспользуйтесь сочетанием клавиш Windows +I.

В новом окне кликните по разделу «Учетные записи».

Теперь перейдите на вкладку «Семья и другие пользователи».

Кликните по учетной записи пользователя для которой вы хотите изменить права. Появится всплывающее меню, нажмите на кнопку «Изменить тип учетной записи».

В новом окне, укажите «Администратор», а затем нажмите на кнопку «OK». Если вы хотите снять полномочия администратора с учетной записи, то выберите «Стандартный пользователь».

В результате этих действий, вы сможете заметить надпись «Администратор» возле учетной записи. Это означает, что теперь учетная запись имеет права администратора.

Способ №3. При помощи командной строки (cmd)

Этот способ гораздо сложнее, по сравнению с предыдущими. Если вы новичок и не имеет опыта работы с командной строкой, то воспользуйтесь более простыми способами, которые описаны выше.

Запустите командную строку от имени администратора, для этого откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите правой кнопкой мыши на утилиту «Командная строка». Во всплывающем меню выберите пункт «Запуск от имени администратора».

- В командной строке вам необходимо ввести команду, которая позволяет добавить пользователя в группу администраторов.

- Для русскоязычных Windows — net localgroup Администраторы Имя пользователя /add

- Для англоязычных Windows — net localgroup Administrators Имя пользователя /add

После набора команды, нажмите на кнопку Enter. В результате этого вы увидите уведомление о том, что команда выполнена успешно. На этом закрывайте командную строку.

Способ №4. Использование оснастки «Локальные пользователи и группы»

Благодаря этому способу, вы можете легко управлять группами прав для всех учетных записей Windows. Несомненно, данный способ требует определенных навыков и знаний, но если прислушиваться к инструкциям ниже, то справиться даже новичок.

Запустите командную строку, для этого нажмите на сочетание клавиш Windows +R. В окне командной строки введите команду lusrmgr.msc и нажмите на кнопку «OK».

В окне «Локальные пользователи и группы» кликните по папке «Пользователи».

Теперь нажмите правой кнопкой мыши по учетной записи для которой необходимо изменить права. Во всплывающем меню нажмите на кнопку «Свойства».

В окне свойств, перейдите на вкладку «Членство в группах», а затем нажмите на кнопку «Добавить…».

В окне групп, впишите «Администраторы», либо «Adminstrators» (в некоторых случаях), а затем нажмите на кнопку «OK».

После этого нажмите на группу «Пользователи», а затем кликните по кнопке «Удалить».

Теперь учетная запись имеет полноценные права администратора. Для сохранения всех изменений, нажмите на кнопку «Применить» и «OK».

Ну что же, сегодня мы рассмотрели разные способы, которые позволяют изменить учетную запись на Windows 10. Надеемся, что один из способов помог вам в этом не простом деле!

Установка клиентской части LAPS.

После настройки GPO настала очередь установить LAPS на клиентские компьютеры. Распространить клиент LAPS можно различными спрособами: вручную, через задание SCCM , логон скрипт и т.п. В нашем примере мы установим msi файл с помощью возможности установки msi пакетов через групповые политики (GPSI).

- Создадим на сетевом каталоге общую папку, в которую нужно скопировать дистрибутивы LAPS

- Создадим новую политику и в разделе Computer Configuration ->Policies ->Software Settings -> Software Installation создадим задание на установку пакета

- Затем назначаем политику на нужную OU, и после перезагрузки, на всех компьютерах в целевом OU должен установиться клиент LAPS .

- Удостоверимся, что в списке установленных программ Панели Управления (Programs and Features) появилась запись Local admin password management solution

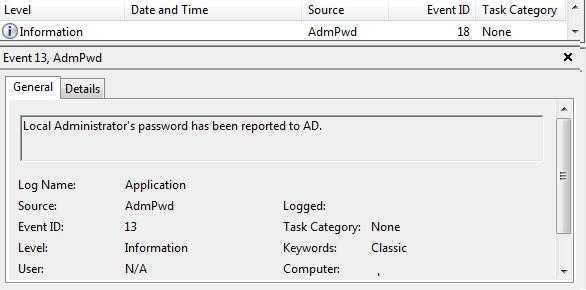

При смене пароля администратора утилитой LAPS запись об этом фиксируется в журнале Application (Event ID:12, Source: AdmPwd).

Событие сохранения пароля в атрибуте AD также фиксируется (Event ID:13, Source: AdmPwd).

Пример новых атрибутов у объектов типа компьютер:

Время истечения срока действия пароля хранится в формате «Win32 FILETIME», сконвертировать его в нормальный вид можно следующим образом:

C:\>w32tm /ntte 129639007827858663

GPO

Создадим новую групповую политику. Переходим в Computer Configuration\Administrative Templates\LAPS .

Enable local admin password management – включение локального клиента LAPS. Если не включен, но установлен, то работать не будет – надо и установить, и включить. Про установку поговорим позднее.

Password Settings – настройки сложности пароля и времени автоматической замены.

Name of administrator account to manage – если вы используете LAPS для управления учёткой админа с отличным от стандарта именем, то введите его сюда.

Do not allow password expiration time longer than required by policy – Это специфичная настройка, нужная для разрешения конфликтов в Password Settings установлено одно время смены пароля, а вручную в атрибуте – другое. Включаем.

Далее нужно разлить установочные пакеты LAPS на компьютеры в домене. Можно использовать GPO или любые другие доступные вам инструменты централизованного управления.

Чтобы заработало нужно, чтобы пользователь после установки ещё раз перезагрузился. Если не торопитесь — через 1-2 дня будет работать у всех.

1. Как установить LAPS на Windows Server 2016

LAPS

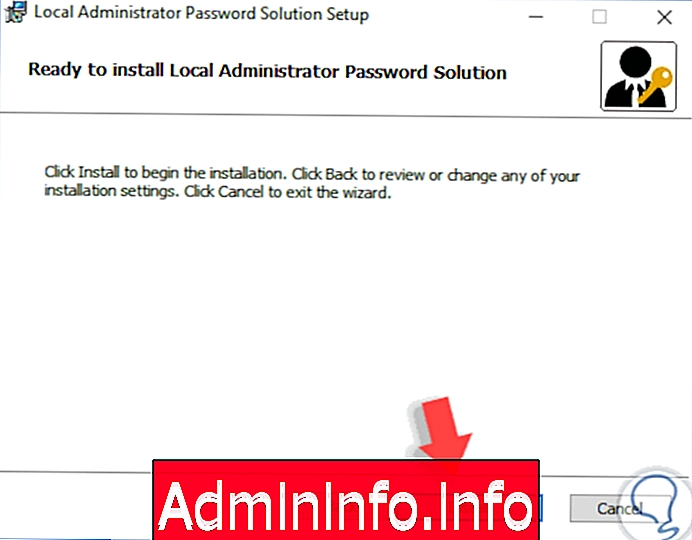

Шаг 2 Как только установщик был загружен в соответствии с нашим оборудованием, мы приступаем к его выполнению, и появится следующее окно. Там мы нажимаем Next и в следующем окне мы принимаем условия лицензии.

Шаг 3 Снова нажмите Next, а затем выберите или нет дополнительные функции LAPS. Первый вариант AdmPwd GPO Extension — это тот, который позволяет нам управлять всеми компьютерами в домене. Чтобы включить любую из этих функций, нажмите на нее и выберите опцию. Вся функция будет установлена на локальный жесткий диск.

Как только эти параметры будут определены, нажмите Далее, и мы будем готовы к процессу установки LAPS в Windows Server 2016.

Шаг 4 Нажмите на кнопку Установить, чтобы начать процесс, который длится очень короткое время. И в конце мы нажимаем « Готово», чтобы выйти из помощника.