Antispam agents on Edge Transport servers

If your organization has an Edge Transport server installed in the perimeter network, all of the antispam agents that are available on a Mailbox server are installed and enabled by default on the Edge Transport server. However, the following antispam agents are available only on Edge Transport servers:

-

Connection Filtering agent: Connection filtering uses an IP block list, IP allow list, IP block list providers, and IP allow list providers to determine whether a connection should be blocked or allowed. For more information, see Connection filtering on Edge Transport servers.

-

Recipient Filter agent: Recipient filtering uses a recipient block list to identify messages that aren’t allowed to enter the organization. The recipient filter also uses the local recipient directory to reject messages sent to invalid recipients. For more information, see Recipient filtering on Edge Transport servers.

Note

Although the Recipient Filter agent is available on Mailbox servers, you shouldn’t configure it. When recipient filtering on a Mailbox server detects one invalid or blocked recipient in a message that contains other valid recipients, the message is rejected. The Recipient Filter agent is enabled when you install the antispam agents on a Mailbox server, but it isn’t configured to block any recipients.

-

Attachment Filtering agent: Attachment filtering blocks messages or attachments based on the attachment file name, extension, or MIME content type. For more information, see Attachment filtering on Edge Transport servers.

Based on the default priority value of the antispam agent, and the SMTP event in the transport pipeline where the agent is registered, this is the order that the antispam agents are applied to messages on Edge Transport servers:

-

Connection Filtering agent

-

Sender Filter agent

-

Recipient Filter agent

-

Sender ID agent

-

Content Filter agent

-

Protocol Analysis agent (sender reputation)

-

Attachment Filtering agent

Антиспам средства для Exchange Server

5 March 2008

MaxMVP

Предлагаю провести обзор всех средств защиты от спама и вирусов в почтовой корреспонденции Exchange Server 2007. Полагаю, список основных инструментов и средств будет следующим:

-

Антиспам фильтры в самом Exchange Server 2007

-

Exchange Hosted Filtering

-

Microsoft ForeFront Security for Exchange

-

Прочие продукты партнеров Microsoft

Надо сказать что ни один из этих инструментов не является самодостаточным средством-панацеей, и применять их во многом рекомендуется в совокупности. Как говорится «Security – не бывает «одной кнопкой», – включил и готово». Безопасность почтовых сообщений – это комплекс мер, применяемых ко всей почтовой инфраструктуре и к каждому серверу в отдельности.

Раньше, в предыдущих версиях Exchange Server было немного нативных, естественных инструментов антиспам/антивирусной защиты. А защита от вирусов и от спама часто интегрированы в один продукт и это в целом правильно – снижает стоимость решения, уменьшает проблематичность внедрения и troubleshooting связанного с совместимостью всех этих продуктов.

В Exchange 5.5 своих средств защиты от вирусов и спама не было вообще. Приходилось пользоваться сторонними продуктами. Давайте вспомним, что и спама тогда было сравнительно немного, и подобная проблема не стояла так остро как в последние годы. Во время Exchange 2000 Server стали появляться первые фильтры и продукты, такие , ORF и SpamAssasin для SMTP шлюзов перед Exchange серверами.

Наконец в Exchange Server 2003 Microsoft включила ряд встроенных фильтров, таких как Sender/Recipient Filters, реинкарнация того же Message Screener ставилась отдельно из знаменитого набора Exchange All Tools. Позже в SP2 фильтры стали лучше и стали включены в стандартный набор инструментов Exchange. Примерно в это же время Microsoft купила компанию Antigen и ее продукт Antigen for SMTP Hosts, вследствие чего появился также Microsoft Antigen for Exchange и сейчас мы видим этот продукт под именем Microsoft Forefront Security for Exchange, ставший уже 64-битным для Exchange Server 2007.

В Exchange Server 2007 фильтры стали более удобными в использовании, изменилась платформа интеграции их в Exchange (они стали из компонентов Exchange, транспортными агентами, что повысило их управляемость и стабильность всей системы в целом). В то же самое время Microsoft анонсирует Exchange Hosted Filtering услугу в составе Exchange Hosted Services. Тоже очень качественное решение, и конечно же не абсолютная панацея.

Антиспам/антивирусные механизмы развиваются, спамеры поспевают за технологиями, а иногда и опережают их. Понятно что применять нужно комплексные решения.

Предлагаю желающим высказаться о своих применяемых решениях. HolyWar разводить не будем, лучших и худших вариантов – нет. Просто расскажите о том что вам нравится и что не нравится в вашем механизме защиты, будут интересные выводы и решения!

Categories: Exchange 2007

Используйте Exchange для настройки заблокированных отправителей и доменов для фильтрации отправителей

Вы можете указать заблокированных отправителей и домены, которые заменят существующие значения, либо добавить или удалить заблокированных отправителей и домены, не изменяя другие существующие значения.

Чтобы заменить существующие значения, используйте следующий синтаксис:

В данном примере представлена настройка агента фильтрации отправителей для блокировки сообщений с адресов inna@contoso.com и sergey@contoso.com, сообщений с домена fabrikam.com, а также сообщений с домена northwindtraders.com и всех его поддоменов.

Чтобы добавить или удалить записи, не изменяя другие существующие значения, используйте следующий синтаксис:

В данном примере представлена настройка агента фильтрации отправителей, при которой указываются следующие сведения.

-

Добавьте alexey@contoso.com и darya@contoso.com в список существующих заблокированных отправителей.

-

Удалите tailspintoys.com из списка существующих заблокированных доменов отправителей.

-

Добавьте blueyonderairlines.com в список существующих заблокированных доменов и поддоменов отправителей.

Как проверить, что все получилось?

Чтобы убедиться, что вы успешно настроили заблокированных отправителей, выполните следующую команду, чтобы проверить значения свойств:

Strategy for antispam approach

Antispam is a balancing act between blocking unwanted messages and allowing legitimate messages. If you configure the antispam features too aggressively, you’ll likely block too many legitimate messages (false positives). If you configure the antispam features too loosely, you likely allow too much spam into your organization.

These are some best practices to consider when configuring the built-in antispam features in Exchange:

-

Reject messages that are identified by the Connection Filtering agent, Recipient Filter agent, and Sender Filter agent rather than quarantining the messages or applying antispam stamps. This approach is recommended for these reasons:

-

Messages that are identified by the default settings of the connection filtering, recipient filtering, or sender filtering typically don’t require further tests to determine if they’re unwanted. For example, if you configured sender filtering to block specific senders, there’s no reason to continue to process messages from those senders. (If you didn’t want the messages rejected, you wouldn’t have put them on the blocked senders list).

-

Configuring a more aggressive level for the antispam agents that encounter messages early in the transport pipeline saves processing, bandwidth, and disk resources. The farther in transport pipeline a message travels, the greater number of variables that the remaining antispam features need to evaluate to successfully identify the message as spam. Reject obvious messages early so you can process ambiguous messages later.

-

-

You need to monitor the effectiveness of the antispam features at their current configuration levels. Monitoring allows you to react to trends and increase or decrease the aggressiveness of the settings. You should start with the default settings to minimize the number of false positives. As you monitor the amount of spam and false positives, you can increase the aggressiveness of the settings based on the type of spam and spam attacks that your organization experiences.

Параметры защиты от антивирусных программ в Exchange Server

В приведенном ниже списке перечислены варианты защиты от вредоносных программ для Exchange.

-

Встроенная защита от вредоносных программ. Вы можете использовать встроенную защиту от Exchange для борьбы с вредоносными программами. Ее можно использовать как саму по себе, так и в сочетании с другими решениями защиты от вредоносных программ, чтобы обеспечить многоуровневую защиту от вредоносных программ.

-

Exchange Online Protection (EOP): Вы можете оплатить подписку на EOP, которое является решением для борьбы с Microsoft 365 и Office 365. Служба EOP использует несколько модулей для защиты от вредоносных программ, обеспечивая эффективную, экономную и многоуровневую защиту от вредоносных программ. Ниже перечислены преимущества сочетания встроенного средства защиты от вредоносных программ со службой EOP.

-

EOP использует несколько антивирусных двигателей, в то время как встроенная защита от антивирусных программ использует один двигатель.

-

Служба EOP включает возможности создания отчетов, в том числе статистики по вредоносным программам.

-

Служба EOP включает функцию трассировки сообщений для самостоятельного устранения проблем с потоком обработки почты, в том числе обнаружения вредоносных программ.

Дополнительные сведения об EOP см. в программе Защита от вредоносных программ в EOP.

-

-

Защита от антивирусных программ сторонних сторон. Вы можете приобрести сторонную программу защиты от антивирусных программ.

Возможность замедления отклика

Функция поиска получателей позволяет серверу-отправителю определять, действителен ли адрес электронной почты. Как упоминалось ранее, когда получатель входящие сообщения является известным получателем, Exchange сервер отправляет ответ SMTP на сервер отправки. Эта возможность предоставляет идеальные условия для атаки для сбора сведений каталога.

Атака сбора урожая каталогов — это попытка собрать допустимые адреса электронной почты в определенной организации, чтобы эти адреса электронной почты могли быть добавлены в базу данных нежелательной почты. Так как все доходы от нежелательной почты зависит от попыток сделать людей открытыми сообщения электронной почты, адреса, известные как активные, являются товаром, за который платят вредоносные пользователи или спамеры. Так как протокол SMTP предполагает обратную передачу данных об известных и неизвестных получателях, отправитель нежелательной почты может написать программу автоматического создания адресов электронной почты по словарю или с использованием распространенных имен, генерируя адреса для конкретного домена. Программа собирает все адреса электронной почты, возвращая ответ SMTP, и удаляет все адреса электронной почты, возвращая ошибку сеанса SMTP. Затем отправитель нежелательной почты продает действительные адреса электронной почты или использует их для рассылки собственной нежелательной почты.

Для защиты от атак с целью сбора действующих адресов на сервере Exchange 2013 используется функция искусственной задержки ответов. Tarpitting — это практика искусственной задержки ответов сервера для определенных шаблонов связи SMTP, которые указывают на большие объемы нежелательной почты или других нежелательных сообщений. Задача искусственной задержки ответов замедлить процесс взаимодействия для подобного почтового трафика, чтобы увеличить стоимость отправки нежелательной почты. Замедление отклика делает атаки для сбора данных слишком дорогими для работы в автоматическом режиме.

Если брезент не настроен, Exchange немедленно возвращает ошибку сеанса SMTP отправителю, если получатель не находится в lookup получателя. Кроме того, при настройке брезента SMTP ждет определенное количество секунд, прежде чем он возвращает ошибку. Такая пауза в SMTP-сеансе затрудняет автоматизацию атаки для сбора сведений каталога и делает ее менее выгодной для злонамеренного пользователя. По умолчанию для соединителей получения настроенная задержка равна 5 секундам.

Чтобы настроить задержку, прежде чем SMTP возвращает ошибку, необходимо установить интервал брезента с помощью параметра TarpitInterval в комлете Set-ReceiveConnector. Синтаксис:

Значение по умолчанию — 5 секунд. Имя соединиттеля получения по умолчанию на краевом транспортном сервере .

Будьте осторожны, если решите изменить интервал искусственной задержки ответов. Слишком большое значение интервала может нарушить нормальный поток почты, а слишком маленький интервал может быть неэффективен для защиты от атак с целью сбора действующих адресов. При настройке интервала искусственной задержки ответов выполняйте изменение поэтапно и проверяйте результаты. Например, если 5 секунд недостаточно, попробуйте изменить интервал на 10 секунд.

Процедуры для черного списка IP-адресов

Эти процедуры применяются к черному списку IP-адресов, настроенному вручную. Они не используются для поставщиков черного списка IP-адресов.

С помощью командлетов IPBlockListConfig можно просматривать и настраивать способы использования черного списка IP-адресов при фильтрации подключений. С помощью командлетов IPBlockListEntry можно просматривать и настраивать IP-адреса в черном списке IP-адресов.

Используйте Exchange, чтобы включить или отключить список блока IP

Чтобы отключить список блокировок IP-адресов, выполните следующую команду:

Чтобы включить список блокировок IP-адресов, выполните следующую команду:

Дополнительные сведения см. в пункте Set-IPBlockListConfig.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно включили или отключили список блока IP, запустите следующую команду, чтобы проверить значение свойства Включено.

Используйте Exchange для настройки списка блока IP

Для настройки черного списка IP-адресов используется указанный ниже синтаксис.

В этом примере настраивается список блока IP со следующими настройками:

-

список блокировок IP-адресов фильтрует входящие подключения от внутренних и внешних почтовых серверов. По умолчанию подключения фильтруются только с внешних почтовых серверов (значение Значение ExternalMailEnabled установлено, а для InternalMailEnabled — ). Подключения от внешних партнеров с проверкой подлинности и без нее считаются внешними.

-

Настраиваемый текст ответа для подключений, отфильтрованных по IP-адресам, которые были автоматически добавлены в список блокировок IP-адресов агентом анализа протокола на основе репутации отправителя «Подключение от IP-адреса {0} было отклонено из-за репутации отправителя».

-

Настраиваемый текст ответа для подключений, отфильтрованных по IP-адресам, которые были вручную добавлены в список блокировок IP-адресов «Подключение от IP-адреса {0} было отклонено при фильтрации подключений».

Дополнительные сведения см. в пункте Set-IPBlockListConfig.

Как убедиться, что все получилось?

Чтобы убедиться в успешной настройке списка блока IP, запустите следующую команду для проверки значений свойств.

Используйте оболочку Exchange управления для просмотра записей списка ip Block

Чтобы просмотреть все записи черного списка IP-адресов, выполните следующую команду:

Обратите внимание, что каждая запись черного списка определяется целочисленным значением. Этот идентификатор назначается по возрастанию при добавлении записей в черный и список разрешений IP-адресов

Чтобы просмотреть конкретную запись черного списка IP-адресов, используйте приведенный ниже синтаксис.

Например, чтобы просмотреть запись, содержащую IP-адрес 192.168.1.13, выполните следующую команду:

Дополнительные сведения см. в пункте Get-IPBlockListEntry.

Примечание

При использовании параметра IPAddress в результате записи списка блокировки IP может быть отдельный IP-адрес, диапазон IP-адресов или IP-адрес бесклассной маршрутики InterDomain (CIDR). Чтобы использовать параметр Identity, необходимо указать значение integer, назначенное для записи списка блокировки IP.

Используйте оболочку Exchange управления, чтобы добавить записи списка блокировки IP

Для добавления записей черного списка IP-адресов используется указанный ниже синтаксис.

В этом примере добавляется запись списка блокировки IP для диапазона IP-адресов 192.168.1.10 до 192.168.15 и настраивается срок действия записи списка блока IP истекает 4 июля 2018 г. в 15:00.

Дополнительные сведения см. в пункте Add-IPBlockListEntry.

Как убедиться, что все получилось?

Чтобы подтвердить, что запись успешно добавлена в список блокировок IP-адресов, выполните следующую команду и убедитесь, что отображается новая запись.

Используйте оболочку Exchange управления для удаления записей списка блокировки IP

Для удаления записей черного списка IP-адресов используется указанный ниже синтаксис.

В этом примере удаляется запись списка блока IP, которая имеет значение Identity 3.

В этом примере удаляется запись списка блока IP, содержаная IP-адрес 192.168.1.12 без использования значения «Идентификатор»

Обратите внимание, что запись черного списка может представлять отдельный IP-адрес или диапазон IP-адресов

Дополнительные сведения см. в пункте Remove-IPBlockListEntry.

Как убедиться, что все получилось?

Чтобы подтвердить, что запись успешно удалена из черного списка IP-адресов, выполните следующую команду и убедитесь, что соответствующей записи нет.

Antispam agents on Mailbox servers

Typically, you enable the antispam agents on a Mailbox server if your organization doesn’t have an Edge Transport server, or if it doesn’t do other antispam filtering on incoming messages. For more information, see Enable antispam functionality on Mailbox servers.

Like all transport agents, each antispam agent is assigned a priority value. A lower value indicates a higher priority, so typically, an antispam agent with priority 1 acts on a message before an antispam agent with priority 9. However, the SMTP event in the transport pipeline where the antispam agent is registered is also very important in determining the order that antispam agent acts on messages. A low priority antispam agent that’s registered early in the transport pipeline acts on messages before a high priority antispam agent that’s registered later in the transport pipeline.

Based on the default priority value of the agent and the SMTP event where the agent is registered, this is the order that the antispam agents are applied to messages on Mailbox servers:

-

Sender Filter agent: Sender filtering compares the sending server to a list of senders or sender domains that are prohibited from sending messages to your organization. For more information, see Sender filtering.

-

Content Filter agent: Content filtering agent assigns a spam confidence level (SCL) to each message based on data from legitimate and spam messages. For more information, see Content filtering.

Spam quarantine is a component of the Content Filter agent that reduces the risk of losing legitimate messages that are incorrectly classified as spam. Spam quarantine provides a temporary storage location for suspicious messages so an administrator can review the messages. For more information, see Spam quarantine in Exchange Server.

Content filtering also uses the safelist aggregation feature. Safelist aggregation collects safe list data that users configure in Microsoft, Outlook, and Outlook on the web and makes this information available to the Content Filter agent. For more information, see Safelist aggregation.

-

Protocol Analysis agent (sender reputation): The Protocol Analysis agent is the agent that provides sender reputation. Sender reputation uses several tests to calculate a sender reputation level (SRL) on incoming messages that determines the action to take on those messages. For more information, see Sender reputation and the Protocol Analysis agent.

Настройка

Во-первых, добавим поставщиков черных списков IP адресов (IP Block List Providers). Это самый эффективный способ отсечь большинство “настоящего” спама. Под настоящим я имею в виду серверы, которые специально созданы для рассылка спама. Они очень быстро попадают в блэк-листы.

Добавим два самых известных поставщика – SpamHaus и SpamCop:

Add-IPBlockListProvider -Name «SpamHaus IP Block List Provider» -LookupDomain «zen.spamhaus.org» -BitMaskMatch 127.0.0.1

Set-IPBlockListProvider «SpamHaus IP Block List Provider» -RejectionResponse «Your message was rejected because the IP address of the server sending your message is in the SpamHaus IP Block List Provider.»

Add-IPBlockListProvider -Name «SpamCop IP Block List Provider» -LookupDomain «bl.spamcop.net» -IPAddressesMatch «127.0.0.2»,»127.0.0.5″ -Priority 1

Set-IPBlockListProvider «SpamCop IP Block List Provider» -RejectionResponse «Your message was rejected because the IP address of the server sending your message is in the SpamCop IP Block List Provider.»

|

1 |

Add-IPBlockListProvider-Name»SpamHaus IP Block List Provider»-LookupDomain»zen.spamhaus.org»-BitMaskMatch127.0.0.1 Set-IPBlockListProvider»SpamHaus IP Block List Provider»-RejectionResponse»Your message was rejected because the IP address of the server sending your message is in the SpamHaus IP Block List Provider.» Add-IPBlockListProvider-Name»SpamCop IP Block List Provider»-LookupDomain»bl.spamcop.net»-IPAddressesMatch»127.0.0.2″,»127.0.0.5″-Priority1 Set-IPBlockListProvider»SpamCop IP Block List Provider»-RejectionResponse»Your message was rejected because the IP address of the server sending your message is in the SpamCop IP Block List Provider.» |

При этом мы дополнительно указали “отбойник” – сообщение, которое будет приходить отправителю в случае, если система защиты отклонит сообщение. Позволит нерадивым админам “честных” отправителей оперативно понять в чем дело и исключить свой почтовик из списка черных адресов.

Затем, желательно указать перечень доменов, которые требуется исключить из механизма проверки – партнеры, поставщики, информационные системы и т.п.:

Set-ContentFilterConfig -BypassedSenderDomains domain1.ru,domain2.com,domain3.net

| 1 | Set-ContentFilterConfig-BypassedSenderDomainsdomain1.ru,domain2.com,domain3.net |

При этом если в будущем вам потребуется дополнить список, желательно использовать следующий скрипт:

Set-ContentFilterConfig –BypassedSenderDomains @{Add=»domain6.com», «domain7.net»}

| 1 | Set-ContentFilterConfig–BypassedSenderDomains@{Add=»domain6.com»,»domain7.net»} |

В противном случае, придется каждый раз переписывать строку со всеми доменами.

Потом, настроим фильтрацию отправителя по коду. Это как раз проверка наличия и корректности SPF-записи. Я ранее писал, как её составлять и проверять.

Set-SenderIDConfig -SpoofedDomainAction Reject

| 1 | Set-SenderIDConfig-SpoofedDomainActionReject |

Есть варианты “Отклонять” (Reject), “Удалять” (Delete), и “Помечать нежелательным” (StampStatus). Я считаю правильнее отклонять, удалять жестоко, помечать почти бессмысленно.

Настроим фильтрацию содержимого:

|

1 |

Set-ContentFilterConfig-SCLDeleteEnabled$true-SCLDeleteThreshold9SCLRejectEnabled$true-SCLRejectThreshold7 Set-ContentFilterConfig-RejectionResponse»Your email is identified as spam, and has been rejected by the recipient’s e-mail system.» |

У кого значение Spam Confidence Level (SCL, рассчитываемая сервером Exchange оценка сообщения) 9 – удалять, у кого 7 или 8 – отклонять. Также указываем сообщение, которое будет приходить отправителям отклоненных сообщений. Про расчет SCL можно почитать подробнее у Microsoft.

Подробно про защиту от нежелательной почты Exchnage 2016 можно почитать на сайте Microsoft в соответствующей статье.

Для анализа работы фильтров и статистики защиты от нежелательной почты можно использовать те же способы, что и для Exchange 2007, которые я описывал ранее.

Ограничение на длину атрибута

Может сложиться ситуация, при которой размер атрибута пользователя в AD может оказаться больше, чем в Exchange. Например, при попытке выполнить команду для почтового ящика, пользовать которого имеет длину поля «Отдел» более 64 символов, мы получим ошибку:

ПРЕДУПРЕЖДЕНИЕ: Объект dmosk.local/Пользователи/Капустов Морковка Лукович поврежден и находится в несогласованном состоянии. При проверке выявлены следующие ошибки:

ПРЕДУПРЕЖДЕНИЕ: Длина свойства слишком велика. Максимальная поддерживаемая длина 64, длина заданного значения свойства 71.

* в данном примере есть пользователь Капустов Морковка Лукович, у которого атрибут пользователя имеет несовместимую с Exchange длину.

Чтобы изменить поведение консоли, необходимо сделать 2 действия:

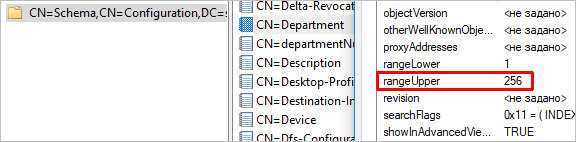

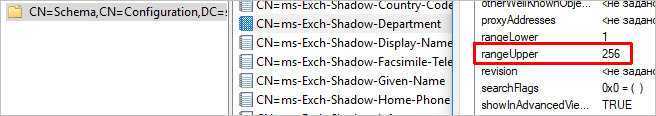

1. С помощью ADSI Edit подключаемся к схеме AD и изменяем значения rangeUpper для атрибутов CN=Department и CN=ms-Exch-Shadow-Department. Например, на 256:

* обратите внимание, что в нашем примере меняются параметры для отображения длины атрибута «Отдел». Ждем около 15 минут, если используется инфраструктура Active Directory с несколькими доменами

Ждем около 15 минут, если используется инфраструктура Active Directory с несколькими доменами.

2. В каталоге Exchange Server (например, для 2010 это может быть C:\Program Files\Microsoft\Exchange Server\V14) открываем папку ClientAccess\ecp\RulesEditor и находим файл ADAttribute.aspx — открываем его в текстовом редакторе и находим строку:

<asp:TextBox ID=»AttributeValue» MaxLength=»64″ runat=»server» DataBoundProperty=»Value» width=»95%» helpId=»ADAttributeValue»></asp:TextBox>

… и меняем значение MaxLength с 64 на, например, 256:

<asp:TextBox ID=»AttributeValue» MaxLength=»256″ runat=»server» DataBoundProperty=»Value» width=»95%» helpId=»ADAttributeValue»></asp:TextBox>

Перезапускаем IIS командой:

iis reset

Данное действие нужно повторить для всех серверов MS Exchange.

Вопросы и ответы

В чем разница между одобрением и владельцем группы рассылки?

Владелец группы рассылки может отвечать за управление членством в группе рассылки, но не может управлять сообщениями, отправляемыми в нее. Например, сотрудник ИТ-отдела может быть владельцем группы рассылки «Все сотрудники», но только руководитель отдела кадров может быть назначен модератором.

Что происходит, если утверждение требуется только для части получателей?

Вы можете отправить сообщение группе получателей, только для части которых необходимо утверждение. Рассмотрим сообщение, которое отправляется 12 получателям, один из которых является управляемой группой рассылки. Сообщение автоматически делится на две копии. Одно сообщение сразу же доставляется 11 получателям, для которых утверждение не требуется, а второе сообщение попадает в процесс утверждения для модерируемых групп рассылки. Если сообщение предназначено нескольким модерируемым получателям, автоматически создается отдельная копия для каждого из таких получателей. Каждая копия проходит через соответствующий процесс утверждения.

Этот процесс отличается от процесса, который используется для наших серверов Exchange?

По умолчанию для каждой организации Exchange применяется один почтовый ящик разрешения конфликтов. Если вы используете собственные серверы Exchange и вам необходимы дополнительные почтовые ящики разрешения конфликтов для балансировки нагрузки, следуйте инструкциям в разделе Управление утверждением сообщений и устранение неполадок. Почтовые ящики разрешения конфликтов это системные почтовые ящики, для которых лицензия Exchange не требуется.

Действие 5. Управление почтовым ящиком карантина нежелательной почты

При управлении почтовым ящиком для карантина нежелательной почты необходимо следовать следующим рекомендациям.

-

Освободите элементы, отправленные в почтовый ящик карантина нежелательной почты, используя функцию «Отправить заново» в Outlook, чтобы отправить снова исходное сообщение.

Подробнее см. в разделе Освобождение сообщений из почтового ящика карантина нежелательной почты.

-

Необходимо следить, чтобы размер почтового ящика для карантина нежелательной почты оставался в допустимом диапазоне. Объем сообщений электронной почты может изменяться из-за большого набора получателей, естественной тенденции увеличения объема сообщений или порогового значения на действии карантина вероятности нежелательной почты.

-

Необходимо отслеживать почтовый ящик для карантина нежелательной почты на случай ложных срабатываний. Если почтовый ящик карантина нежелательной почты содержит много сообщений в результате ложных срабатываний, настройте порог вероятности нежелательной почты для карантина. Дополнительные сведения об определении причины доставки сообщений в почтовый ящик для карантина нежелательной почты из-за ложных срабатываний см. в разделе Метки защиты от спама.

-

Для восстановления сообщений, помещенных в карантин из почтового ящика карантина нежелательной почты, используйте тот же профиль Outlook. Применение разрешений к другому профилю Outlook с целью восстановления сообщений не поддерживается. Использовать другой профиль Outlook для восстановления или освобождения сообщений из почтового ящика карантина нежелательной почты невозможно.

Важно!

Отчеты о недоставке, идентифицированные как нежелательная почта, удаляются, даже если их оценка вероятности нежелательной почты указывает, что их следует поместить на карантин. Отчеты о недоставке не доставляются в почтовый ящик для карантина нежелательной почты. Для отслеживания таких сообщений необходимо использовать журнал агента или журнал отслеживания сообщений. Подробнее см. в разделе Ведение журнала агента защиты от спама.