Используя команду NMAP

Nmap — мощный сетевой сканер, разработанный для сканирования и пентестинга удаленных узлов, но ничего не мешает направить его на локальный компьютер:

Если вы хотите посмотреть какие порты на компьютере доступны снаружи, здесь тоже пригодится Nmap. Если компьютер — общедоступный сервер, то результат скорее всего не будет отличатся от локального сканирования, но на домашнем компьютере все немного по другому. Первый вариант — используется роутер и в сеть будут видны только порты роутера, еще одним порогом защиты может стать NAT сервер провайдера. Технология NAT позволяет нескольким пользователям использовать один внешний IP адрес. И так для просмотра открытых внешних портов сначала узнаем внешний ip адрес, для надежности воспользуемся онлайн сервисом:

wget -O – -q icanhazip.com

Дальше запускаем сканирование:

В результате мы можем получить открытый порт 80 веб сервера, или даже 21 — файлового сервера, которых мы не устанавливали, эти порты открыты роутером, 80 — для веб-интерфейса, а 21 для может использоваться для обновления прошивки. А еще можно вообще не получить результатов, это будет означать что все порты закрыты, или на сервере установлена система защиты от вторжений IDS.

Как бороться с ложными срабатываниями?

Если ваш брандмауэр препятствует вашей работе, блокируя слишком много пакетов, вам следует рассмотреть возможность проверки настроек и отрегулировать интенсивность фильтров брандмауэра. Поначалу найти баланс между безопасностью и простотой использования может оказаться непростой задачей. Если вы отключите слишком много функций, то станете более уязвимы для атак. Если вы установите слишком высокую интенсивность фильтра, то вы можете столкнуться с проблемами с неправильно заблокированным контентом.

Найдите и настройте параметры, разрешающие использование утвержденных программ и соединений. Например, в брандмауэре Защитника Windows для Windows 10:

- Откройте Настройки.

- Выберите “Брандмауэр и защита сети” в “Безопасность Windows”.

- Нажмите “Разрешить запуск программ через брандмауэр”.

- В следующем окне найдите нужные программы в списке и разрешите подключение через частные или публичные сети.

Вы можете решить, какие онлайн-подключения являются частными или общедоступными сетями, когда вы подключаетесь к новой точке доступа. В общем, публичные сети зарезервированы для кафе, сетей Wi-Fi и других общественных зон. Частные сети для вашего дома или работы.

Политики UFW по умолчанию

По умолчанию UFW блокирует все входящие соединения и разрешает все исходящие соединения. Это означает, что любой, кто пытается получить доступ к вашему серверу, не сможет подключиться, если вы специально не откроете порт, в то время как все приложения и службы, работающие на вашем сервере, смогут получить доступ к внешнему миру.

Политики по умолчанию определены в и могут быть изменены с помощью команды .

Политики брандмауэра являются основой для создания более подробных и определяемых пользователем правил. В большинстве случаев исходная политика UFW по умолчанию является хорошей отправной точкой.

Как открыть один порт

Рассмотрим синтаксис команды.

На практике аргумент -t опускается. Для первого примера откроем 80 port для протокола tcp.

Здесь:

- -A — добавить новое правило в цепочку;

- -p — протокол tcp;

- ACCEPT — разрешить.

После этого все внешние устройства смогут установить связь по порту 80 (для примера). Теперь сделаем тоже самое, только для протокола udp

При необходимости открыть порт для определенного устройства, пользователю нужно уточнить адрес внешнего устройства. В развернутом и конкретизированном виде эта команда будет выглядеть так:

После выполнения данного действия порт с указанным номером откроется на вашем ПК.

Открытие нескольких портов сразу

Для примера откроем диапазон портов с 18060:18071.

Что получится в результате? Теперь возможен прием входящих пакетов, передаваемых по протоколу на локальный ПК. Порты 18060-18071 открылись одновременно.

Далее мы рассмотрим пример команды, которая позволит разрешить прием пакетов через выбранный порт iptables. То есть, команду для входящего типа соединения. Для этого потребуется задать:

Теперь перейдем к настройкам исходящего коннекта. Пользователю нужно задать команду аналогичного вида. Единственная разница будет заключаться в изменении «INPUT» на «OUTPUT». Во всем остальном указанная схема остается без изменений.

Как проверить статус порта

На практике очень часто бывает так, что введенная команда не работает. Чтобы не попасть в такую ситуацию, необходимо проверить состояния порта. Для этих целей используется telnet.

Проверка порта осуществляется таким образом:

Как видно по заданной команде, система проверит порт под номером 8080 у компьютера с указанным IP-адресом. А теперь представим ситуацию, что порт 445 на удаленном устройстве открыт для входящего коннекта, а порт 445 на локальном устройстве открыт для исходящего коннекта. При таких условиях на экран будет выведено сообщение данного вида: «Connection closed by foreign host». В обратном случае выведенное сообщение будет носить иной характер. И это можно воспринять, как невозможность дальнейшего соединения.

Заключение

Открытие порта iptables на локальном устройстве вызывает множество различных трудностей у новичков. Внимательно следуя рекомендациям в данной статье, можно быстро приучиться к новшествам системы Линукс и решить все незакрытые вопросы. Воспользуйтесь подсказками, если вам потребуется открыть один или сразу несколько портов на своём ПК, закрыть его или проверить актуальный статус портов на нескольких машинах. Создайте новый коннект («NEW») или отточите своё мастерство при работе с уже установленными коннектами.

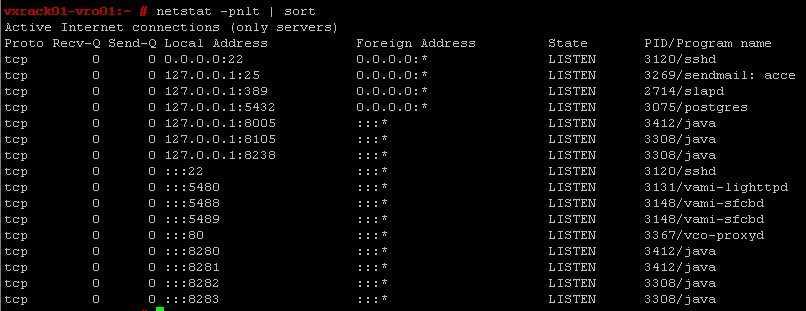

Как посмотреть открытые порты

Если с запуском портов уже более или менее в голове что-нибудь прояснилось, то давайте разберём, что же делать, чтобы посмотреть открытые порты? Итак, этот метод предусматривает наличие установленной утилиты netstat на вашем компьютере под управлением операционной системы Linux. Если этой программы на вашем устройстве нет, то обязательно установите его уже знакомыми средствами. После, достаточно будет ввести следующую команду в консоль: netstat -ltupn. Таким образом откроется окно с портами, адресами IP, а также именами процессов, которые являются владельцами соединений. Способ достаточно простой и не требует каких-либо усилий с вашей стороны, кроме использования утилиты netstat.

Использование брандмауэра

Брандмауэр – это программа или устройство, которое проверяет данные, поступающие из Интернета или локальной сети, и на основе текущих параметров принимает решение, нужно их пропускать или нет. Таким образом брандмауэр блокирует доступ к компьютеру для хакеров и вредоносных программ.

Брандмауэр Windows встроен в Windows и включается автоматически.

Если используется такая программа, как служба обмена мгновенными сообщениями или сетевая игра для нескольких пользователей, которым требуется принимать информацию из Интернета или сети, брандмауэр спрашивает, нужно заблокировать или разблокировать (разрешить) подключения.

Если вы решили разблокировать соединение, брандмауэр Windows создает исключение и не отражает запрос относительно этой программы в будущем, когда ей нужно будет получить данные из сети.

Измени свой VPN

Вы также можете изменить свой VPN и посмотреть, решит ли он проблему. Отличный VPN, который вы можете использовать, это CyberGhost.

Все серверы CyberGhost VPN имеют оптоволоконные интернет-соединения с очень высокой скоростью передачи данных, что делает его быстрым VPN для операционной системы Windows, помимо мощных функций и производительности.

Это фаворит среди лучших программ VPN для ноутбуков, поскольку он защищает не только вашу конфиденциальность в мультиплатформенном решении для конфиденциальности.

Возможности включают в себя высочайшее шифрование, доступное с 256-битной технологией шифрования, скрытие вашего IP, защиту Wi-Fi в общественных местах, строгую политику отсутствия журналов, которая не отслеживает вашу интернет-активность, многоплатформенные приложения для всех ваших устройств, безопасность для транзакций и разговоров, плюс доступ к более чем 1000 VPN-серверов в более чем 30 самых популярных странах.

Преимущества использования CyberGhost включают доступ к ограниченному контенту, защиту всех ваших устройств, блокировку рекламы и вредоносных программ.

Загрузите CyberGhost VPN (скидка 77%)

Удачи в исправлении VPN, заблокированной брандмауэром Windows с помощью вышеуказанных решений? Поделитесь с нами, оставив комментарий в разделе ниже.

Кроме того, оставьте там любые другие предложения или вопросы, которые могут у вас возникнуть, и мы обязательно их рассмотрим.

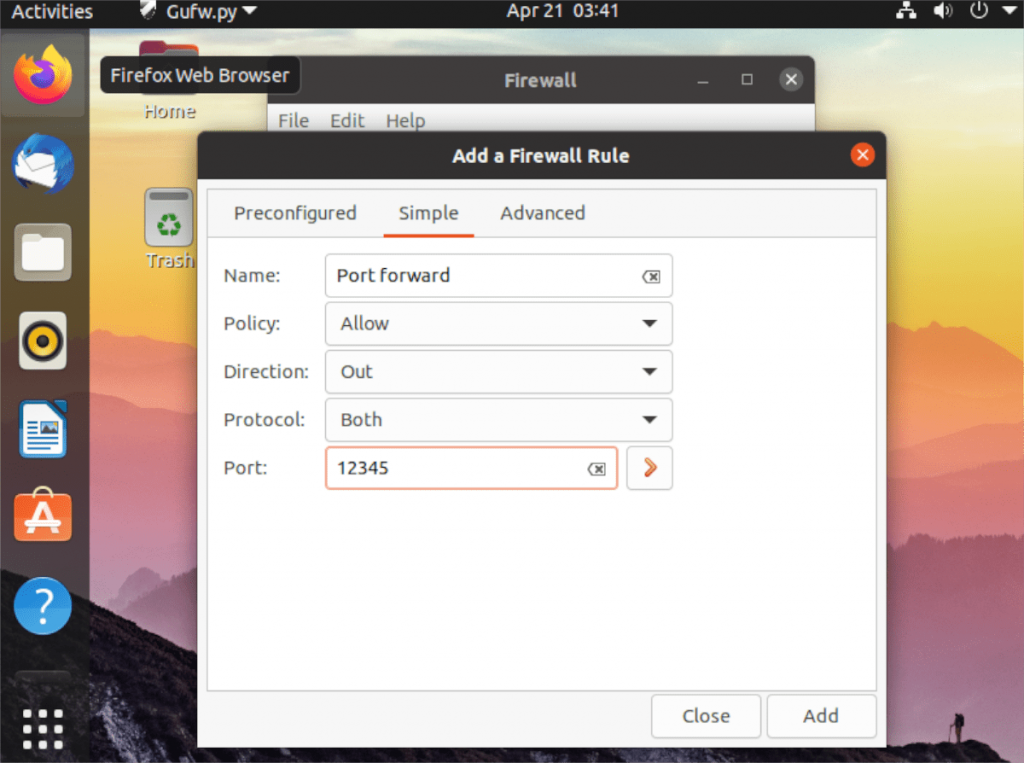

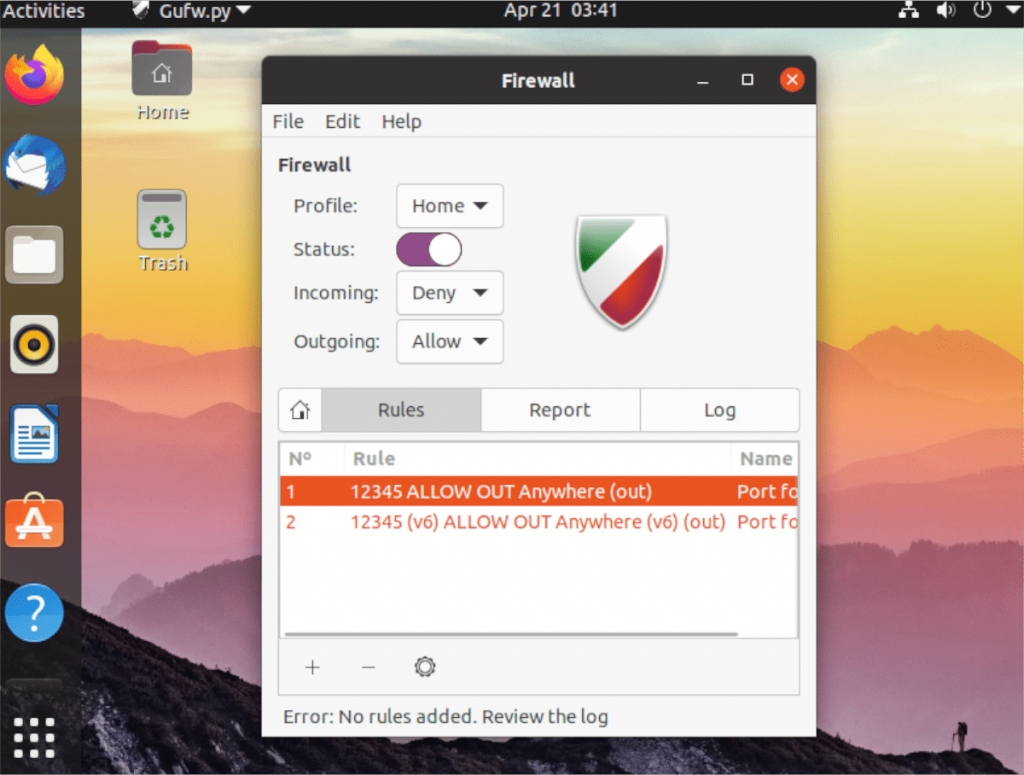

Перенаправление портов в Ubuntu — графический интерфейс

Самый простой способ перенаправить порт через брандмауэр в Ubuntu — использовать графический интерфейс. Графический интерфейс брандмауэра Ubuntu действует как посредник для командной строки. По сути, это дает приятный интерфейс для приложения командной строки.

Чтобы взаимодействовать с брандмауэром Ubuntu через графический интерфейс, вам необходимо установить приложение GUFW в вашей системе, если вы еще этого не сделали. Чтобы установить GUFW на свой компьютер с Ubuntu, начните с открытия окна терминала.

Вы можете открыть окно терминала, нажав Ctrl + Alt + T на клавиатуре. Или, в качестве альтернативы, вы можете найти «Терминал» в меню приложения Ubuntu. Когда окно терминала открыто и готово к использованию, используйте команду apt install, чтобы получить GUFW.

sudo apt install gufw

Если вам не нравится использовать терминал для установки приложений, не волнуйтесь! Вы можете установить его с помощью программного обеспечения Ubuntu. Для начала откройте приложение «Ubuntu Software». Когда он откроется, найдите значок поиска и щелкните по нему мышью.

В поле поиска введите «GUFW» и нажмите клавишу Enter . Нажав Enter , вам будут представлены результаты поиска. Просмотрите результаты для «Конфигурация брандмауэра» и щелкните по нему.

Нажав на «Конфигурация брандмауэра», вы перейдете на страницу приложения Ubuntu Software. Нажмите кнопку «УСТАНОВИТЬ», чтобы загрузить и установить программное обеспечение на свой компьютер.

Настройка проброса портов в GUFW

Теперь, когда приложение GUFW установлено на вашем ПК с Ubuntu, вы можете использовать его для перенаправления портов за пределы брандмауэра. Для этого следуйте пошаговым инструкциям ниже.

Шаг 1. Откройте GUFW, выполнив поиск «Конфигурация брандмауэра» в меню приложения Ubuntu. Когда он откроется, найдите ползунок «Статус». Щелкните его, чтобы включить защиту, если она еще не включена.

Шаг 2: Найдите кнопку «Правила» в GUFW и щелкните по ней, чтобы получить доступ к области правил. Отсюда выберите значок «+». Щелкнув этот значок, вы откроете окно «Добавить правило брандмауэра».

Шаг 3: В новом окне правила найдите вкладку «Простое» и щелкните по ней. На вкладке найдите «Направление» и измените его на «Выход». Установив его на «out», вы разрешаете Ubuntu «переадресовывать» в Интернет.

Шаг 4: Найдите поле «Порт» и щелкните по нему мышью. Оттуда найдите поле «Порт или служба» и введите порт. Когда вы закончите записывать номер порта, нажмите кнопку «Добавить», чтобы добавить новое правило.

После того, как вы добавите номер порта, брандмауэр должен немедленно пропустить его. Однако, если это не происходит мгновенно, не стесняйтесь перезагрузить компьютер, чтобы решить проблему.

Открытые порты в Linux через tcpdump

С помощью tcpdump легко снять трафик с вашего сетевого интерфейса, для дальнейшего разбора. Без tcpdump сложно разобрать ошибки, которые возникают при работе с сетью и IP телефонией в целом. Tcpdump, по умолчанию, принимает только первые 68 96 байт данных из пакета.

Если вы хотите, посмотреть более подробные пакеты, то добавьте опцию -s , где число обозначает количество байтов, которые вы хотите захватить. Если установить -s 0 (ноль)- это означает захватывать все пакеты.

proto — работает с протоколами tcp, udp и icmp. (Не надо писать proto) tcpdump icmp

port — захватывает трафик по определенному порту tcpdump port 5060

src, dst port — захватывает трафик по определенному порту от источника или к IP адресу назанчения tcpdump src port 5060tcpdump dst port 5060

src/dst, port, protocol — сочетание всех трех выражений tcpdump src port 5060 and tcp tcpdump udp and src port 5060

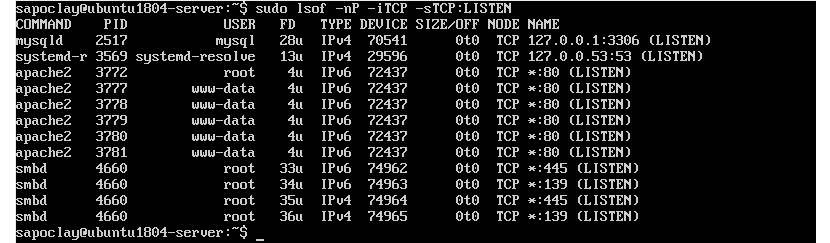

В конце статьи можно сформулировать следующий вывод: поскольку файл и процесс — два ключевых понятия в операционной системе, утилита lsof может оказаться незаменимым помощником администратора в тех случаях, когда надо разобраться, как работает система, а особенно в тех случаях, когда система скомпрометирована. И она тем полезнее, чем больше ваша система и чем больше вы с ней работаете, чем лучше вы понимаете, что она может. Когда вы освоите ее возможности, вы сможете создать отдельные скрипты для обработки тех огромных массивов информации, которые выдает эта программа. Можно, например, запускать команду lsof -i через определенные промежутки времени, чтобы сравнивать полученные данные. Если будут выявлены отличия в числе открытых процессов или другие отличия, удовлетворяющие заданному критерию, скрипт может сформировать сообщение администратору.

Команда UFW Ubuntu

1. Синтаксис ufw

Для управления возможностями брандмауэра используется одноимённая команда — ufw. Давайте сначала рассмотрим её опции и параметры, а потом перейдём к настройке. Синтаксис команды такой:

$ ufw опции действие параметры

Опции определяют общие настройки поведения утилиты, действие указывает, что нужно сделать, а параметры — дополнительные сведения для действия, например, IP-адрес или номер порта.

Сначала разберём опции утилиты:

- —version — вывести версию брандмауэра;

- —dry-run — тестовый запуск, никакие реальные действия не выполняются.

2. Команды UFW

Для выполнения действий с утилитой доступны такие команды:

- enable — включить фаерволл и добавить его в автозагрузку;

- disable — отключить фаерволл и удалить его из автозагрузки;

- reload — перезагрузить файервол;

- default — задать политику по умолчанию, доступно allow, deny и reject, а также три вида трафика — incoming, outgoing или routed;

- logging — включить журналирование или изменить уровень подробности;

- reset — сбросить все настройки до состояния по умолчанию;

- status — посмотреть состояние фаервола;

- show — посмотреть один из отчётов о работе;

- allow — добавить разрешающее правило;

- deny — добавить запрещающее правило;

- reject — добавить отбрасывающее правило;

- limit — добавить лимитирующее правило;

- delete — удалить правило;

- insert — вставить правило.

Это были все опции и команды, которые вы можете использовать в ufw. Как видите, их намного меньше, чем в iptables и всё выглядит намного проще, а теперь давайте рассмотрим несколько примеров настройки.

Открытие портов

В зависимости от приложений, которые работают в системе, вам также может потребоваться открыть другие порты. Общий синтаксис открытия порта следующий:

Ниже приведены несколько способов, как разрешить HTTP-соединения.

Первый вариант — использовать имя службы. UFW проверяет файл предмет порта и протокола указанной службы:

Вы также можете указать номер порта и протокол:

Если протокол не указан, UFW создает правила как для и для .

Другой вариант — использовать профиль приложения; в данном случае Nginx HTTP:

UFW также поддерживает другой синтаксис для указания протокола с помощью ключевого слова :

Портовые диапазоны

UFW также позволяет открывать диапазоны портов. Открывающий и закрывающий порты разделяются двоеточием ( ), и вы должны указать протокол, либо или .

Например, если вы хотите разрешить порты с до как на и на , вы должны выполнить следующую команду:

Определенный IP-адрес и порт

Чтобы разрешить соединения на всех портах с заданного IP-адреса источника, используйте ключевое слово за которым следует адрес источника.

Вот пример внесения IP-адреса в белый список:

Если вы хотите разрешить данному IP-адресу доступ только к определенному порту, используйте ключевое слово за которым следует номер порта.

Например, чтобы разрешить доступ к порту с машины с IP-адресом , введите:

Подсети

Синтаксис разрешения подключений к подсети IP-адресов такой же, как и при использовании одного IP-адреса. Единственное отличие состоит в том, что вам нужно указать маску сети.

Ниже приведен пример, показывающий, как разрешить доступ для IP-адресов от до до порта ( MySQL ):

Конкретный сетевой интерфейс

Чтобы разрешить подключения к определенному сетевому интерфейсу, используйте ключевое слово за которым следует имя сетевого интерфейса:

Автоматическое обновление Windows

Microsoft регулярно разрабатывает важные обновления для Windows, которые помогают защитить компьютер от новых вирусов и других угроз, которые нарушают его безопасность.

Для скорейшего получения обновлений включите автоматическое обновление. Таким образом вам не нужно волноваться, что критические обновления Windows будут пропущены.

Обновления загружаются в фоновом режиме при подключении к Интернету. Обновления устанавливаются в 3:00, однако вы можете установить другое время. Если вы выключаете компьютер раньше, можно установить перед выключением. Иначе, Windows установит обновления при следующем включения компьютера.

Чтобы включить автоматическое обновление:

- Откройте службу Windows Update в Панели управления.

- Нажмите кнопку Изменить настройки.

- Выберите Автоматическая установка обновлений (рекомендуется).

Windows установит обновления компьютера, как только они будут доступны. Важные обновления предоставляют значительные преимущества в плане безопасности, в частности улучшения защиты и надежности компьютера.

Убедитесь, что в разделе Рекомендуемые обновления установлен флажок Включать рекомендуемые обновления при получении важных обновлений и нажмите кнопку ОК.

Рекомендуемые обновления могут исправлять некритичные неполадки и делать компьютер более удобным. Если будет предложено ввести пароль администратора или подтверждения введите пароль или подтвердите.

Дополнительные сведения см. Основные сведения об автоматическое обновление Windows.

Просмотр открытых портов с помощью Netcat

Netcat — это инструмент, который по умолчанию входит в большинство дистрибутивов Linux, поэтому, помимо того, что он очень прост в использовании, нам не нужно устанавливать никаких дополнительных пакетов. Прежде чем проверять с помощью Netcat, открыт ли порт, давайте посмотрим на два наиболее важных параметра Netcat:

- z — это параметр, который гарантирует, что в конце проверки соединение будет закрыто или, в противном случае, программа будет продолжать работать в цикле до тех пор, пока мы вручную не завершим ее с помощью Ctrl + C, аналогично тому, как когда пинг на Linux.

- v — параметр, отвечающий за проверку того, открыт ли порт или закрыт.

Чтобы проверить порт, мы должны ввести в терминал следующее:

Например, чтобы проверить порт 443 на нашем маршрутизаторе мы будем Тип:

На следующем изображении вы можете увидеть, как этот порт открыт:

Если мы протестируем сайт этой статьи и порт 443, мы получим аналогичную информацию:

В случае, если он закрыт, мы должны поставить это:

Как вы видели, очень легко проверить, открыт или закрыт порт, с помощью Netcat, очень простой утилиты, которая предустановлена в Linux. В дополнение к командам «z» и «v» у нас также есть другие доступные аргументы, которые позволят нам узнать больше информации. Если мы выполним следующую команду, появится справка:

Как видите, у нас есть много аргументов в пользу расширения функциональности.

Найдите открытые порты (порты прослушивания) в Ubuntu

Теме статьи:

Как проверить используемые порты в Linux

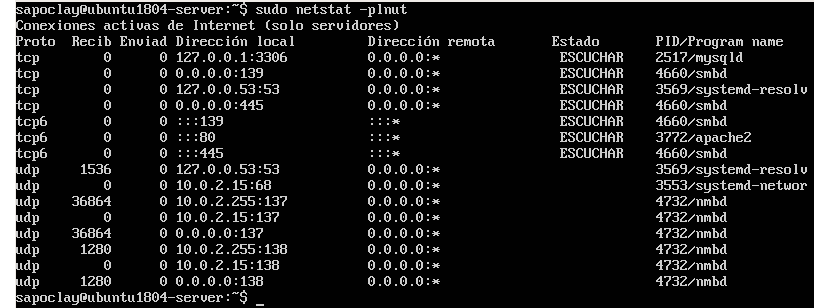

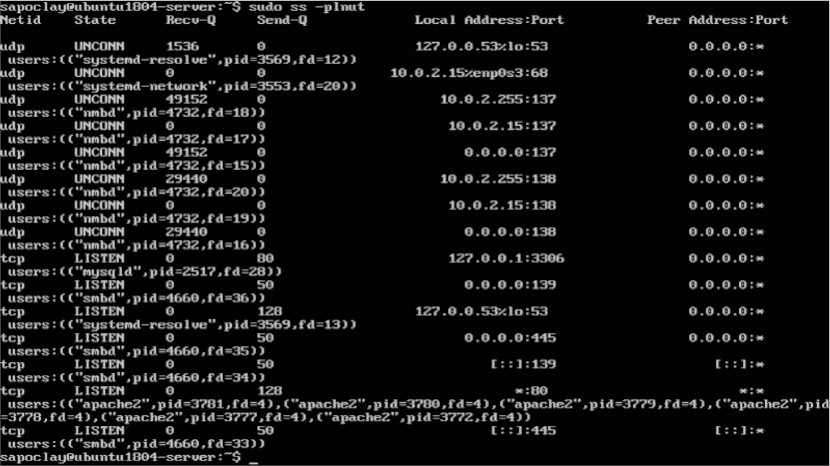

Использование команды netstat

Это инструмент командной строки, который может предложить нам информацию, связанную с IP-адресами, сетевыми подключениями, портами и услугами которые обмениваются данными в этих портах.

Если у вас не установлен этот инструмент в Ubuntu, вы сможете получить его, открыв терминал (Ctrl + Alt + T) и используя команду:

sudo apt install net-tools

Установка завершена, если захотим перечислить порты, доступные на сервере, выполните следующую команду:

sudo netstat -plnut

После выполнения команды вместе с предыдущими параметрами мы должны увидеть на экране что-то похожее на следующее:

Параметры, которые мы используем в предыдущей команде, будут следующими:

- -p Отображает PID.

- -l Показывает только прослушивающие порты.

- -n Он покажет нам числовые адреса вместо разрешения хостов.

- -u Показать порты UDP.

- -t Показать TCP-порты.

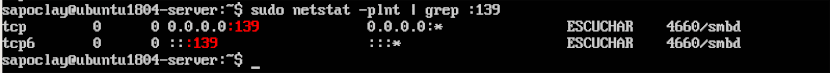

В случае желания просматривать только определенное имя службы или порт, мы можем использовать команду в терминале NetStat с параметрами, которые мы использовали в предыдущей команде, а также будем использовать GREP.

sudo netstat -plnt | grep :139

Использование команды lsof

Это еще один известный Инструмент мониторинга Unix-подобных операционных систем, который используется для отображения всех файлов на диске, которые процессы остаются открытыми, включая открытые сетевые сокеты и каналы, среди других типов.

Команда Lsof — еще одна доступная утилита, которую мы сможем запустить в терминале Ubuntu и которая это позволит нам видеть сетевую информацию. Чтобы перечислить все TCP-порты, которые прослушивают, нам нужно будет использовать только команду lsof со следующими параметрами:

sudo lsof -nP -iTCP -sTCP:LISTEN

Использование команды ss

По умолчанию netstat не установлен в Ubuntu, но мы можем найти команду доступной ss который устанавливается вместо netstat. Как и в случае с netstat, команда ss используется для отображения сетевой информации в системах Gnu / Linux. Оба имеют почти одинаковые параметры команд, поэтому для проверки портов прослушивания все, что вам нужно сделать, это открыть терминал (Ctrl + Alt + T) и написать в нем:

sudo ss -plnut

Результат предыдущей команды, как и ранее с командой netstat, должен показать нам нечто похожее на следующий снимок экрана:

Если вы посвятили себя управлению сервером или являетесь веб-мастером и хотите убедиться, что на вашем сервере Ubuntu открыты только необходимые порты, шаги, которые мы только что рассмотрели, могут быть полезны при поиске портов прослушивания, которые не используются и могут представлять опасность.

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

- Avast antivirus — относительно недорогая антивирусная программа

- Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности

- Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ

- McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится

- Norton antivirus -простой и удобный антивирус для домашнего компьютера

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Начало›Windows 10›Настройка брандмауэра Windows 10

По умолчанию в Windows 10 всегда есть специальный комплекс по защите вашего компьютера от вредоносных проникновений – брандмауэр. Он встает незримой «стеной» между всей информацией, которая поступает из Интернета, и ПК. Блокируя нежелательные файлы и приложения, брандмауэр Windows 10 пропускает то, что не способно навредить устройству.

Однако очень часто этот инструмент поднимает ложную тревогу, блокируя безобидные клиенты онлайн-игр или прочие файлы, в которых пользователь уверен. Или же работает хорошо, но просто иногда мешает добавлением нужных файлов в блок. И по этим причинам настройка бывает жизненно необходима.

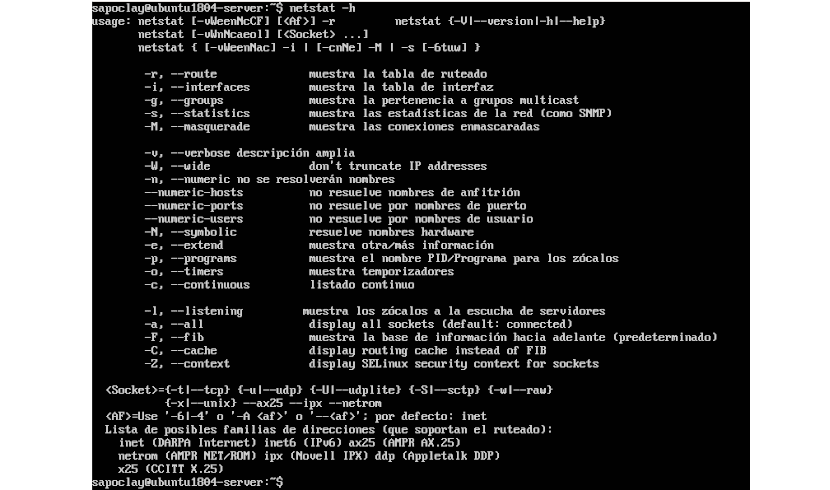

Статистика открытых сетевых соединений в Linux через команду «netstat»: описание ее атрибутов

Это базовая утилита линукс, которая не требует скачивания и установки, так как имеется практически во всех дистрибутивах операционной системы. Она позволяет быстро проверить доступность порта на Linux и показать открытие сетевые соединения.

Пользоваться командой можно и безо всяких атрибутов, но для максимально подробного отображения нужной информации без них не обойдись. Параметры у утилиты следующие:

- «-l / —listening» — проверка прослушиваемых соединений;

- «-p / —program» — отображение названия программы и ее PID’а;

- «-t / —tcp» — отображение TCP-соединений;

- «-u / —udp» — отображение UDP-соединений;

- «-n / —numeric» — показ IP-адресов в виде чисел.

Важно! Если соединение открытое и ожидает подключения, то оно обладает типом «listen» и рядом с ним будет указан айпи-адрес, используемый для выполнения этого подключения. Значение IP может быть любым (*/0.0.0.0) или конкретным (в этом случае оно будет указано)

Пример использования «netstat»

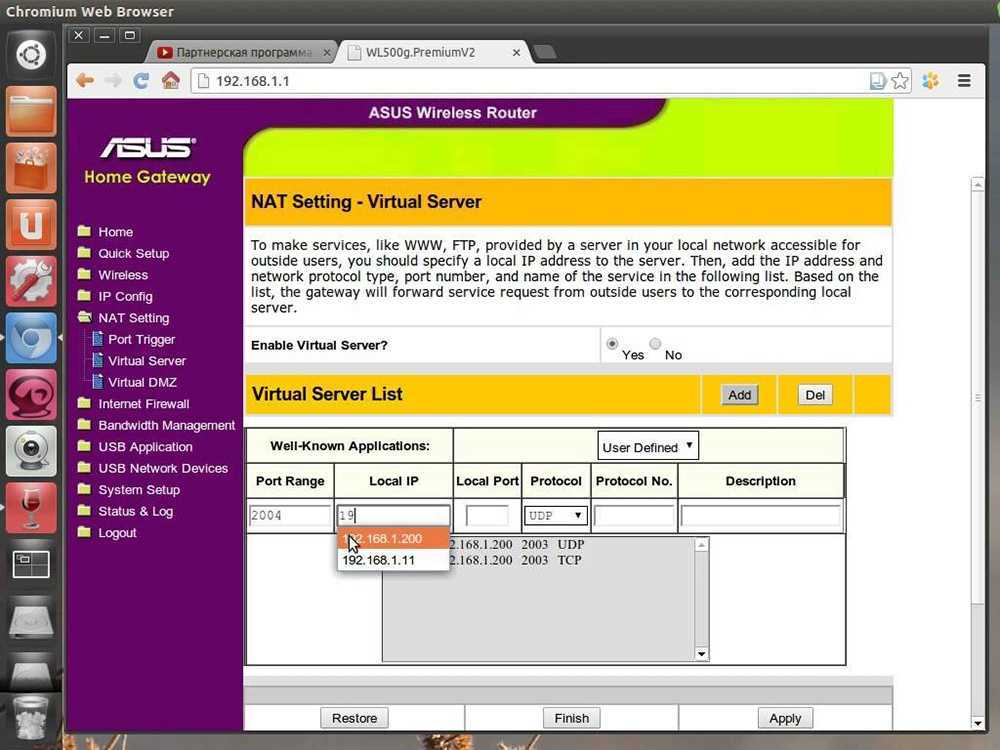

Средствами маршрутизатора

На некоторых маршрутизаторах есть возможность быстро включить поддержку проброса. Допустим, на устройствах D-Link она носит название «виртуальный сервер». Как правило, такая настройка выполняется через web-оболочку.

- Откройте браузер. В адресной строке наберите 192.168.0.1.

- Введите имя пользователя и пароль.

- Если на вашем маршрутизаторе есть Мастер настройки, запустите его и выберите задачу «Настройка виртуального сервера». Или же попробуйте найти такую функцию в разделах настроек «Межсетевой экран (Брандмауэр, firewall).

- В появившихся окнах задайте все необходимые параметры сервера. Как правило, это:

- Интерфейс. Здесь нужно выбрать соединение для связи между компьютерами.

- Внутренний IP. Это адрес сервера в местной сети.

- Внешний (удалённый) IP. Адрес сервера, с которого будет осуществляться доступ.

- Имя настройки. Имя для набора параметров.

- Сохраните введённые настройки.

Такой подход позволяет создать перенаправление средствами роутера. Он применим к любой операционной системе, в том числе, к Убунту Сервер.

Используя команду netcat

Утилита netcat позволяет передавать/принимать данные через TCP/UDP соединения.

Шаблон вызова утилиты

Откроем прием (ключ -l) данных на порте 1234 с подробным выводом информации (ключ -v) и продолжением работы после разрыва соединения (ключ -k), по-умолчанию nc разрывает соединение после первого дисконекта.

Подключаемся к открытому порту и отправим import antigravity

Пример более полезного использования nc — передача файла. На принимающей стороне

На отправляющей стороне

Или можно отдавать файл любому подключившемуся. На передающей стороне

На принимающей стороне

Пример открытия shell’а на определенном порте (источник). На стороне, где нужно открыть шел

Еще один полезный пример с netcat — запуск процесса, с возможностью отслеживания его работы через сеть

Как открыть порт в Убунту

Теперь рассмотрим нашу вторую часть сегодняшнего обсуждения. Прежде всего вам потребуется запустить консоль для ввода команд и скриптов. Далее, пробуем следующие две комбинации, которые позволят вам открыть определённый порт. Стоит отметить, что все выполняемые действия производятся на ваш страх и риск, так как они предназначены для опытных пользователей. Любые неверные шаги или же неблагополучные манипуляции могут привести вас к неприятным последствиям. Например, есть вероятность потерять важные файлы и данные или же поломать что-нибудь в строе системы. Приступайте к следующим действиям только при полной уверенности своих сил и возможностей.

Способ первый

Ниже рассматриваются примеры для порта 7777:

- Итак, добавляем в нашу консоль правило: iptables -t filter -A INPUT -i eth0 -p tcp —dport 7777 -j ACCEPT.

- Если так не получилось, то стоит проверить настройки конфигурации файрволла, только потом ввести следующее значение: iptables -L. После этого для открытия нужного порта используете консольную команду: iptables -A INPUT -p tcp —dport 777 -j ACCEPT.

- Если же и эта команда вам не помогла, то воспользуйтесь следующей: sudo iptables -A INPUT -p tcp —dport 7777-j ACCEPT.

Стоит отметить, однако, очень важный момент. Дело в том, что файрволл iptables имеется абсолютно во всех дистрибутивах Linux. Более того, правила их являются также одинаковыми, но зато настройка и запуск может различаться. Вот почему может понадобиться наличие универсального способа. Вероятнее всего, что опытные пользователи не применят его, но вот обычные юзеры вполне могут воспользоваться им.

Способ второй

- Для начала стоит проверить наличие iptables в вашей ОС. Для этого делаем следующую команду в консоли: iptables -list. После этого вы получите необходимые вами данные.

- Наиболее приемлемым вариантом будет закрытие всех портов, необходимых операционке. Далее, устанавливая правила, откройте порты Linux для игры, трансфера документов и веб-сёрфинга. Чтобы сделать это, убедитесь в наличие iptables. После этого создайте файл /etc/iptables.sh с суперпользовательскими правами. Содержание файла будет следующее:

Этот скрипт подходит для всех дистрибутивов Linux, в том числе и Ubuntu. Поэтому можно не волноваться по поводу несовместимости кодов и их работы в операционной системе. Но вдруг если ни один из этих методов вам не помог, потребуется дополнительная диагностика. Например, вы можете посмотреть, не занят ли случайно необходимый порт другим приложением. Если ответ будет положительным, то понадобится закрыть все утилиты, связанные с ним. Только потом можно будет повторить свои попытки со скриптами и кодами.

Открытые порты

Чтобы разрешить VPN-трафику проходить через брандмауэр, откройте следующие порты:

- Протокол IP = TCP, номер порта TCP = 1723 — используется контрольным путем PPTP

- IP Protocol = GRE (значение 47) — используется путем передачи данных PPTP

- Убедитесь, что эти порты разрешены в брандмауэре Windows с соответствующим сетевым профилем.

- НЕ настраивайте статические фильтры RRAS, если вы работаете на том же сервере, что и функции RRAS на основе NAT-маршрутизатора. Это связано с тем, что статические фильтры RRAS не имеют состояния, а для преобразования NAT требуется пограничный межсетевой экран с сохранением состояния, такой как ISA-сервер.

- В общем случае ошибка VPN 807 указывает, что сетевое соединение между вашим компьютером и сервером VPN было прервано. Это также может быть вызвано проблемой при передаче VPN и обычно является результатом задержки в Интернете или просто того, что ваш VPN-сервер достиг своей емкости. Попробуйте переподключиться к серверу VPN.

Вход и перезагрузка

Чтобы включить использование протоколирования следующей команды:

ufw logging on

Если вы хотите отключить ведение журнала по какой-то причине (не рекомендуется), вы можете использовать следующую команду:

sudo ufw logging off

Журналы по умолчанию находятся в файле /var/log/ufw.log. Чтобы увидеть их в режиме реального времени, используйте -f, как это:

tail -f /var/log/ufw.log /pre> You will see all actions of firewall in that file. If you need to reload firewall for some reason, because you changed some config files manually, use following command. ufw reload

Если вы хотите увидеть правила, которые были недавно добавлены

ufw show added

Разрешение на получение информации через приложения

По умолчанию большинство приложений блокируется Брандмауэром Windows, чтобы повысить уровень безопасности компьютера. Однако, некоторым приложениям для правильной работы может потребоваться возможность получения информации через брандмауэр.

Перед тем, как дать приложению разрешение на прием информации через брандмауэр, необходимо учитывать связанные с этим риски.

- Откройте Брандмауэр Windows.

- Нажмите Разрешение обмена данными приложения или компонента через Брандмауэр Windows .

- Нажмите Изменить настройки.

- Установите флажок рядом с названием программы, которую вы хотите разрешить, выберите тип сети, в которой вы хотите разрешить обмен, а затем нажмите кнопку ОК.