Настройка сервера политики сети в качестве RADIUS для VPN-подключений

В этой процедуре вы настраиваете сервер политики сети в качестве сервера RADIUS в сети Организации. На сервере политики сети необходимо определить политику, которая разрешает доступ к Организации или корпоративной сети только пользователям из определенной группы через VPN-сервер, а затем только при использовании действительного сертификата пользователя в запросе проверки подлинности PEAP.

PROCEDURE

-

В консоли NPS в стандартной конфигурации убедитесь, что выбран RADIUS-сервер для подключений удаленного доступа или VPN .

-

Выберите Настройка VPN или удаленный доступ.

Откроется мастер настройки VPN или коммутируемого подключения.

-

Выберите подключения виртуальной частной сети (VPN) и нажмите кнопку Далее.

-

В поле Укажите сервер удаленного доступа или VPN-клиенты выберите имя VPN-сервера, добавленного на предыдущем шаге. Например, если NetBIOS-имя VPN-сервера — RAS1, выберите RAS1.

-

Выберите Далее.

-

В разделе Настройка методов проверки подлинности выполните следующие действия.

-

Снимите флажок Microsoft encrypted Authentication версии 2 (MS-CHAPv2) .

-

Установите флажок Протокол расширенной проверки подлинности , чтобы выбрать его.

-

В поле Тип (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP), а затем щелкните настроить.

Откроется диалоговое окно Изменение свойств защищенного EAP.

-

Выберите Удалить , чтобы удалить тип EAP Secure Password (EAP-MSCHAP v2).

-

Выберите Добавить. Откроется диалоговое окно Добавление EAP.

-

Выберите смарт-карта или иной сертификат, а затем нажмите кнопку ОК.

-

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Изменение свойств защищенного EAP.

-

-

Выберите Далее.

-

В разделе Указание групп пользователей выполните следующие действия.

-

Выберите Добавить. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп.

-

Введите VPN-пользователей, а затем нажмите кнопку ОК.

-

Выберите Далее.

-

-

В окне укажите IP-фильтры нажмите кнопку Далее.

-

в окне укажите Параметры шифрования нажмите кнопку далее. Не вносите никаких изменений.

Эти параметры применяются только к подключениям шифрования «точка-точка» (MPPE), которые не поддерживаются этим сценарием.

-

В окне укажите имя области нажмите кнопку Далее.

-

Выберите Готово, чтобы закрыть мастер.

Способ 3. Автоматическое подключение VPN с помощью реестра.

1) Нажимаем комбинацию клавиш Win+R. В открывшемся окне пишем команду regedit и нажимаем кнопку ОК. Откроется Редактор реестра.

2) Открываем раздел автозапуска для всех пользователей.«HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run»Примечание: Если Вам надо сделать автозапуск VPN-соединения только для текущего пользователя, то открывайте ветку«HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run»

3) Создаем «строковый параметр» — кликаем правой кнопкой мыши → Создать → Строковый параметр.

Называем его как угодно — например, internet.

4) Кликаем по нему дважды и в поле Значение пишем строку:rasdial «имя vpn соединения» <логин> <пароль>

Например: rasdial beeline 08901010 qwerty

5. Закрываем Редактор реестра и перезагружаем компьютер.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Ошибка 809 является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

- Первоначально нужно проверить модем, который используется для соединения компьютеров. Как правило, им является Wi-Fi роутер, который раздает Интернет в помещении. Для работы с протоколами L2TP устройство должно уметь его обрабатывать. Если этого не происходит, то появится ошибка 809.

- Вторым этапом настройки VPN в Windows 10 для устранения 809 ошибки нужно в брандамауэре разрешить передачу данных через порты 500, 1701, 4500. Они используются для передачи зашифрованных данных. Без дополнительного правила Windows блокирует данные соединения, воспринимая их за вредоносные. Перейдите в брандмауэр в раздел «Правила для входящих подключений».

- Далее выберите раздел «Для порта» и в свойствах выставите значения, как на фото ниже. Далее повторить данные настройки, но для исходящих соединений.

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите Далее перейдите в раздел HKEY_LOCAL_MACHINE\System\ CurrentControlSet\Services\Rasman\Parameters. Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806. Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

Ошибка 619 на Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться)». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Контроль над паролями пользователей для ЛЮБОЙ типовой конфигурации, работающей на платформе 8.3 и выше ( + Расширение)

(Топчий Д.Ю.) Данная подсистема создана для обеспечения информационной безопасности при работе множества пользователей, когда не исключена утечка паролей между сотрудниками. Это позволит уменьшить количество «темных делишек» в пределах организации. Система проста в настройке и обслуживании. Имеет гибкие настройки и отборы по реквизитам справочника «Пользователи». Оперирует уникальными идентификаторами пользователей и хранит хеш-суммы паролей, для слежения за уникальностью ввода новых. Имеется подробная справка по внедрению и настройке данной системы, которую можно скачать в данной публикации. Так же имеется расширение, которое очень просто подключается к типовым конфигурациям и прекрасно работает с ними!

5988

5389 руб.

Шаг 3.2 — настройка сервера (Windows)

Скачиваем SoftEther VPN Client для Windows www.softether.org, устанавливаем оба приложения из списка во время установки.

После установки запускаем SoftEther VPN Server Manager.

создаем новое подключениесоздаем подключение к нашему удаленному серверудля создание центрального шлюза (для объединения наших сетей) включаем Site-to-site VPNможете поменять имя DDNS (а можем и подключаться по IP)включаем IPsec и L2TP (для совместимости со всем зоопарком устройств)VPN Azure по желаниюдля пользователя рекомендую оставить авторизацию по паролюбольше ничего настраивать ненужно

В главном окне нажимаем «Encryption and Network» Выбираем шифрование для VPN подключений и скачиваем сертификат

главное окноустанавливаем шифрованиескачиваем сертификатвыбираем тип сертификатасохраняем сертификатвключаем NAT

нажимаем Enable SecureNAT

На этом настройка сервера полностью завершена, я рекомендую ещё раз перезагрузить свой удаленный сервер.

Триггер на основе имени

Вы можете настроить правило на основе имени домена, чтобы определенное имя домена активировало VPN-подключение.

Автоматический триггер на основе имени можно настроить с помощью параметра VPNv2/имя_профиля/DomainNameInformationList/dniRowId/AutoTrigger в разделе Поставщик службы конфигурации (CSP) VPNv2.

Существует четыре типа триггеров на основе имени.

- Короткое имя: например, если HRweb настроен как триггер и стек видит запрос на разрешение DNS для HRweb, активируется VPN-подключение.

- Полное доменное имя (FQDN): например, если HRweb.corp.contoso.com настроен как триггер и стек видит запрос на разрешение DNS для HRweb.corp.contoso.com, активируется VPN-подключение.

- Суффикс: например, если суффикс . corp.contoso.com настроен как триггер и стек видит запрос на разрешение DNS с соответствующим суффиксом (например, HRweb.corp.contoso.com), активируется VPN-подключение. VPN активируется для любого сопоставления короткого имени, а у DNS-сервера запрашивается короткое_имя.corp.contoso.com.

- Все: если используется, любое разрешение DNS активирует VPN.

Примеры статических маршрутов в MikroTik

Применяется для использования разных линий интернета для разных узлов. К примеру в сети расположено два сервера, использующие внешние порты 80 и 443.

Для работы правила нужно промаркировать трафик(раздел Mangle) и указать его в параметре Routing Mark.

Применяется, когда нужно изменить некоторые параметры в автоматическом добавлении маршрута(Add default route)

В качестве параметра переключателя между провайдера используется параметр Distance. Трафик в этом случае направляется в тот маршрут, значение Distance которого МЕНЬШЕ,

Осуществляется через почередное указание шлюзов провайдера. Параметром Gateway можно задавать не только последовательность, но и управлять количественной частью. К примеру, если вам нужно чтобы к провайдеру со шлюзом 11.11.11.11 уходило в 2 раза больше трафика(или там канал в 2 раза быстрее) достаточно этот шлюз указать два раза.

В качестве шлюза указывается IP адрес VPN клиента. Использование таких маршрутов в MikroTik популярно, когда в качестве L2TP или PPTP VPN клиента выступает роутер, со своей подсетью.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке статической маршрутизации в MikroTik? Активно предлагай свой вариант настройки! →

Как прописать статический маршрут? И зачем он нужен?

В данной статье мы рассмотрим, что такое статический маршрут и зачем его вообще прописывать. Мы будем использовать так называемые «руты» или другими словами будем прописывать маршруты с помощью команды route add в командной строке Windows.

Прежде чем приступать к практике хотелось бы поговорить немного о теории, что бы Вы понимали, что Вы делаете, и в каких случаях это Вам может пригодиться.

Для начала пару определений:

Статическая маршрутизация — вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации.

Статический маршрут — представляет собой заданный администратором маршрут, который заставляет пакеты, перемещающиеся между источником и адресатом, отправляться по указанному пути. Другими словами — это явно указанный путь, по которому должен пройти пакет из пункта А в пункт Б.

В этой статье мы с Вами говорим, о статическом маршруте на обыкновенном компьютере с операционной системой Windows. Для чего же нам нужно уметь прописывать статические маршруты? спросите Вы, сейчас попробую объяснить, где это знание Вам может пригодиться.

Сейчас очень распространено для безопасности использовать «Виртуальные частные сети» (VPN). VPN используют как в организациях, для организации своей защищенной сети, так и провайдеры, для предоставления доступа, к глобальной сети Интернет, простым пользователям. Но, так или иначе, это иногда вызывает небольшие неудобства, как в организациях, так и у обычных пользователей.

Например, у Вас дома два компьютера, один из которых имеет доступ в Интернет по средствам VPN, также он соединен со вторым компьютером локальной сетью, и каждый раз, когда он подключается к Интернету, то связь между двумя компьютерами теряется, так как первый компьютер (который подключился к VPN) уже находится в другой сети, и поэтому недоступен со второго компа.

Это можно исправить как раз с помощью статического маршрута. Или другой случай, пригодится сисадминам, (пример из жизни) есть организация, у которой имеются небольшие удаленные офисы, связь с которыми идет по средствам OpenVPN. Был случай, когда мне пришлось узнать внешние ip адреса у этих удаленных офисов, я подключался к компьютеру по VPN сети и соответственно не мог узнать внешний ip, так как он мне бы показал внешний ip нашего VPN соединения. В итоге я просто на всего прописал один статический маршрут на удаленном компьютере, с помощью которого и попал на нужный мне сайт (который показывал внешний ip) и все. Есть, конечно, и другой вариант, съездить туда и узнать ip без подключения к VPN сети, но Вы сами понимаете, что на это нет времени и попросту неохота. Теперь Вы немного представляете, где и для чего Вам может пригодиться знание того, как прописываются статические маршруты.

Как прописать статический маршрут в Windows 10

У некоторых Интернет-провайдеров иногда возникает необходимость дополнительно прописать статический маршрут. Например, для работы файлообменных сетей DC++ и torrent. Если Вы подключены через роутер, то все настройки маршрутизации делаются на нём, а на компьютере ничего дополнительно указывать не нужно.

А вот если кабель провайдера подключен напрямую в компьютер или через модем в режиме “мост”(Bridge), тогда может возникнуть необходимость прописать статический маршрут, добавив его в таблицу маршрутизации Windows. Чтобы это сделать, Вы должны запустить командную строку с правами Администратора. Для этого надо нажать кнопку “Пуск” и выбрать пункт меню “Программы” -> “Стандартные” -> “Командная строка”, либо нажать комбинацию клавиш Win+R и ввести команду “cmd”.

В открывшемся черном окне консоли нужно прописать маршруты используя команду route.

Параметры команды: -f Очистка таблиц маршрутов от записей всех шлюзов. При указании одной из команд таблицы очищаются до выполнения команды. -p При использовании с командой ADD задает сохранение маршрута при перезагрузке системы. По умолчанию маршруты не сохраняются при перезагрузке. Пропускается для остальных команд, изменяющих соответствующие постоянные маршруты. -4 Обязательное использование протокола IPv4. -6 Обязательное использование протокола IPv6. Одна из следующих команд: PRINT Печать маршрута ADD Добавление маршрута DELETE Удаление маршрута CHANGE Изменение существующего маршрута destination Адресуемый узел. MASK Указывает, что следующий параметр интерпретируется как маска сети. netmask Значение маски подсети для записи данного маршрута. Если этот параметр не задан, по умолчанию используется значение 255.255.255.255. gateway Шлюз. interface Номер интерфейса для указанного маршрута. METRIC Определение метрики, т.е. цены для адресуемого узла.

Для примера рассмотрим три основных подсети, используемые как локальные:

192.168.0.0/16 10.0.0.0/8 172.16.0.0/16

Соответственно, Вам надо будет прописать 3 вот такие строки:

Например, Ваш шлюз 192.168.50.1, тогда команды будут выглядеть так:

Если возникнет необходимость удалить статические маршруты – просто введите следующие команды:

Windows 10 VPN-клиенты

помимо серверных компонентов убедитесь, что на клиентских компьютерах, настроенных для использования VPN, выполняется Windows 10 годовщина (версия 1607). Windows 10 VPN-клиенты должны быть присоединены к домену Active Directory.

Windows 10 VPN-клиент обеспечивает широкие возможности настройки и предлагает множество вариантов. Чтобы лучше проиллюстрировать конкретные функции, используемые в этом сценарии, в таблице 1 определяются категории компонентов VPN и конкретные конфигурации, на которые ссылается это развертывание. Настройка отдельных параметров для этих функций осуществляется с помощью поставщика службы настройки поддержка vpnv2 (CSP), который обсуждается далее в этом развертывании.

Таблица 1. Функции и конфигурации VPN, рассматриваемые в этом развертывании

| Функция VPN | Конфигурация сценария развертывания |

|---|---|

| Тип соединений | Собственная IKEv2 |

| Маршрутизация | Раздельное туннелирование |

| Разрешение имен | Список сведений о доменных именах и DNS-суффикс |

| Активации | Always On и обнаружение доверенных сетей |

| Аутентификация | PEAP-TLS с сертификатами пользователей, защищенными доверенным платформенным модулем |

Примечание

PEAP-TLS и TPM — это «защищенный протокол расширенной проверки подлинности с защитой транспортного уровня» и «доверенный платформенный модуль (TPM)» соответственно.

Узлы поддержка vpnv2 CSP

в этом развертывании вы используете узел профилексмл поддержка vpnv2 CSP для создания профиля VPN, который доставляется на клиентские компьютеры Windows 10. поставщики службы конфигурации (csp) — это интерфейсы, которые предоставляют различные возможности управления в клиенте Windows. по сути, CSP работают так же, как групповая политика работает. У каждого CSP есть узлы конфигурации, представляющие отдельные параметры. Также как и параметры групповая политика, можно привязывать параметры CSP к разделам реестра, файлам, разрешениям и т. д. Аналогично использованию редактор «Управление групповыми политиками» для настройки групповая политика объектов (GPO), можно настроить узлы CSP с помощью решения для управления мобильными устройствами (MDM), например Microsoft Intune. Продукты MDM, такие как Intune, предлагают удобный для пользователя вариант конфигурации, который настраивает CSP в операционной системе.

Однако некоторые узлы CSP нельзя настроить напрямую через пользовательский интерфейс, например в консоли администрирования Intune. В таких случаях необходимо вручную настроить параметры универсального идентификатора ресурса (OMA-URI) Open Mobile Alliance. вы настраиваете OMA-URIs с помощью протокола управления устройствами oma (oma-DM), универсальной спецификации управления устройствами, которая поддерживается большинством современных устройств Apple, Android и Windows. При условии, что они соответствуют спецификации OMA-DM, все продукты MDM должны взаимодействовать с этими операционными системами одинаковым образом.

Windows 10 предлагает много csp, но в этом развертывании основное внимание уделяется использованию CSP поддержка vpnv2 для настройки VPN-клиента. поддержка vpnv2 CSP позволяет настраивать параметры профиля VPN в Windows 10 с помощью уникального узла CSP

Также содержится в поставщике поддержка vpnv2 CSP — это узел под названием профилексмл, который позволяет настраивать все параметры в одном узле, а не по отдельности. Дополнительные сведения о Профилексмл см. в подразделе «Обзор Профилексмл» Далее в этом развертывании. Дополнительные сведения о каждом узле CSP поддержка vpnv2 см. в разделе CSP поддержка vpnv2.

Как подключить VPN в Windows 10

Подключение VPN в Windows 10 вряд ли отнимет больше десяти минут даже у неопытных пользователей.

Выбор сервера

Прежде чем мы начнём, нужно определиться с сервером, которым мы будем пользоваться. Если настройка VPN вам нужна по работе, то, скорее всего, ваш системный администратор уже создал специальный сервер для ваших корпоративных нужд. Запросите название (или IP-адрес) и данные для входа (логин и пароль) у сотрудника. Если же вы хотите настроить VPN для своих личных целей, то воспользуйтесь одним из зарубежных ресурсов, где можно получить данные различных открытых и бесплатных VPN-серверов, которые поддерживаются энтузиастами. Мы рассмотрим этот выбор на примере сайта VPNGate:

- Зайдите на сайт и проскролльте страницу чуть ниже. Вы увидите длинную таблицу.

На этой странице вы можете выбрать один из десятков предложенных бесплатных серверов

- В ней нас интересуют столбцы Country, DDNS hostname и L2TP/IPsec. Нужно найти сервер, напротив которого в столбце L2TP/IPsec стоит галочка.

- Выбор страны обычно сильно влияет на скорость передачи данных. Поэтому постарайтесь выбрать расположение, которое будет поближе к вам.

- Скопируйте куда-нибудь значения из столбца DDNS hostname/IP Address. Они потребуются нам для создания конфигурации.

Синтаксис и основные ключи утилиты route

Теперь поговорим поподробней о команде route.

Общий синтаксис:

route [if

Основные ключи:

- -f — удаляет из таблицы маршрутизации все маршруты;

- -p – сохраняет маршрут на постоянную основу;

- add – добавляет новый маршрут;

- change — меняет текущий маршрут в таблице маршрутизации;

- delete — удаляет маршрут из таблицы маршрутизации;

- print — отображает содержимое таблицы маршрутизации;

- destination — при добавлении или изменении маршрута этот параметр используется для указания идентификатора сети назначения;

- mask — при добавлении или изменении маршрута этот параметр используется для указания маски подсети для сети назначения;

- gateway — при добавлении или изменении нового маршрута этот параметр используется для указания шлюза (маршрутизатора или модема);

- metric — используется для указания целого числа в диапазоне от 1 до 9999, являющегося метрикой стоимости для маршрута. Если для определенной сети назначения существует несколько возможных маршрутов, будет использован маршрут с наименьшим значением метрики;

- if — используется для указания номера индекса интерфейса, который подключен к сети назначения.

Для того чтобы просто посмотреть таблицу маршрутизации у себя на компьютере введите в командную строку следующие:

route print

Вот в принципе и все что я хотел Вам рассказать, но следует помнить что, проводя все выше указанные манипуляции нужно быть внимательным, так как ошибка всего в одной цифре приведет к нежелательным результатам, не критичным, но нежелательным. В особенности это относится к корпоративным сетям, где маршрутизация уже настроена, и Вы можете легко изменить, удалить нужные маршруты.

Нравится30Не нравится10

Автозапуск VPN подключения с помощью планировщика Windows

Попробуем настроить автозапуск VPN с помощью функций планировщика (Task Sheduller) Windows. Для этого запустите программу Start->All Programs-> Accessories-> System Tools->Task Scheduler, или же в командной строке выполните: taskschd.msc

Создадим новое простое задание планировщика с именем «AutoConnectVPN»

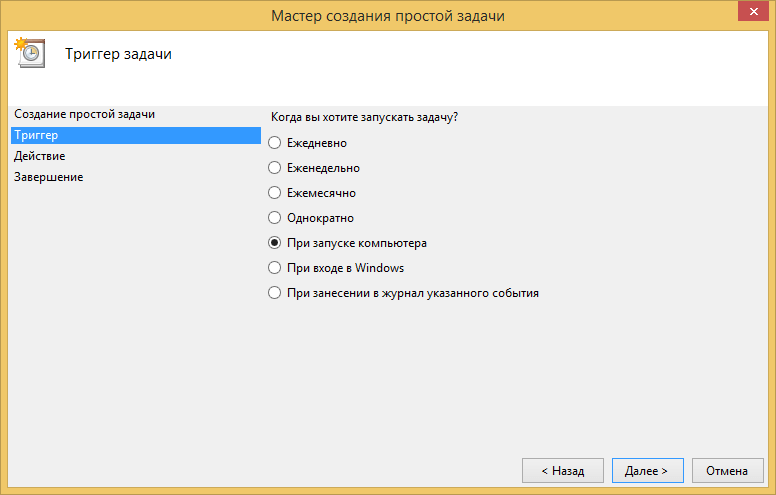

Далее нужно указать, когда необходимо выполнять задачу. В данном случае нас интересуют следующие возможности планировщика:

- When the computer starts (при загрузке компьютера)

- When I log on (при входе пользователя в систему)

Выбор в данном случае за вами, т.к. в зависимости от требования к организации системы иногда нужно, чтобы VPN автоматически подключался при загрузке компьютера (пользователь еще не вошел в систему). Это удобно использовать на серверах (для служб, работающих в фоновом режиме или для выполнения других автоматических операций). Если же требуется, чтобы VPN запускался только при входе пользователя (начало рабочего дня оператора или работника удаленного офиса), нужно выбрать второй вариант.

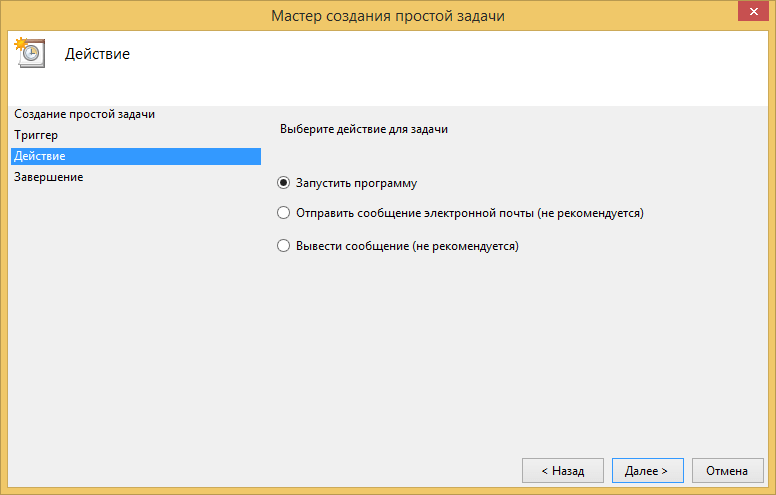

Затем указываем что планировщик должен запустить программу (Start a program).

В следующем окне нужно указать какую программу нужно запустить и с какими параметрами. Мы запускаемC:\Windows\system32\rasdial.exe с аргументами vpn_office winitpro_admin $ecretnaRFr@z@

После окончания работы мастера, в списке задач, выполняемых при загрузке Windows, появится еще одна с именем AutoConnectVPN. Теперь при следующей загрузке системы VPN соединение должно подняться автоматически.

Для Windows 7/ Win 8. В том случае, если соединение не установиться, попробуйте в планировщике задач найти созданное вами задание и в его свойствах на вкладке General укажите — Run with highest privileges (запускать с правами администратора), это должно помочь.

Способ 1. Автоматическое подключение VPN через Планировщик заданий.

1) Открываем Планировщик задний.

Для этого надо зайти в меню Пуск → Все программы → Стандартные → Служебные → Планировщик задний.

Второй вариант — нажимаем комбинацию клавиш Win+R и в открывшемся окне набираем команду taskschd.msc и жмем Enter.

2) В меню выбираем пункт Действия → Создать задачу.

3) На вкладке Общие ввоим в поле Имя — internet.

4) Переходим на вкладку Триггеры. Кликаем на кнопку Создать.

В выпадающем списке Начать задачу выбираем значение При входе в систему и нажимаем ОК.

![]()

5) Теперь идем на вкладку Действия и нажмаем кнопку Создать.

В выпадающем списке Действие ставим значение Запуск программы.

![]()

Вводим в поле Программа или сценарий команду:rasdial «имя подключения» login password

Вместо «имя подключения» прописываем название подключения к интернету. В моем случае оно называется Beeline.

А вместо login и password указываем логин(имя пользователя) и пароль для подключения к сети Интернет.

Нажимаем кнопку ОК.

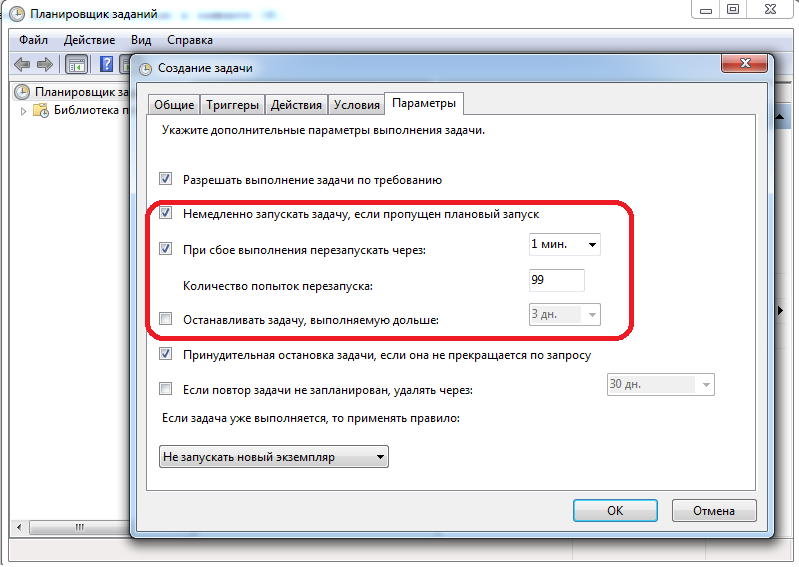

6) Переходим на вкладку Параметры и ставим галочки напротив:Немедленно запускать задачу, если пропущен плановый запускПри сбое выполнения перезапускать через: 1 мин.Количество попыток перезапуска: 99.

Снимаем галочку Останавливать задачу выполняемую дольше.

7. Нажимаем кнопку ОК.

8. Перезагружаем компьютер — соединение должно подключиться автоматически.

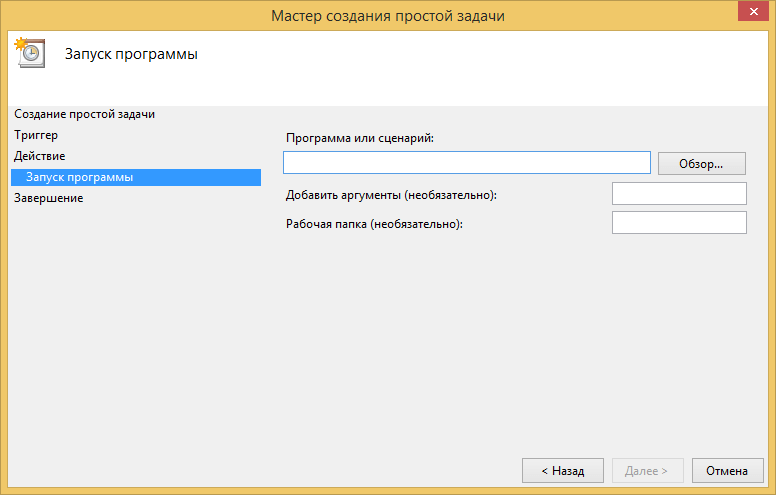

Через Планировщик заданий

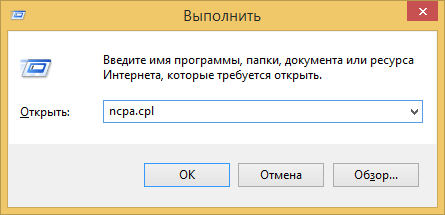

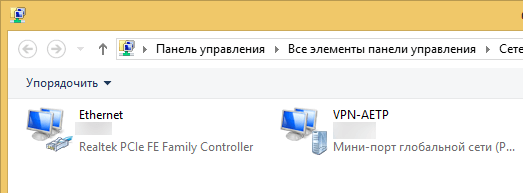

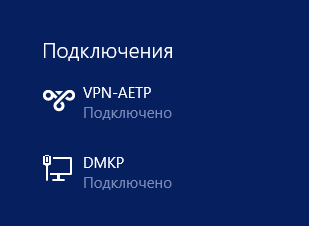

И так первым делом нам с вами необходимо узнать имя вашего vpn соединения, оно нам пригодится. Для этого нажимаем сочетание кнопок

Win+R и вводим ncpa.cpl

В результате у вас откроется окно Сетевые подключения, где вы и обнаружите ваше vpn подключение. При желании вы можете поменять ему имя, если оно вас не устраивает. У меня название VPN-AETP, запомним его.

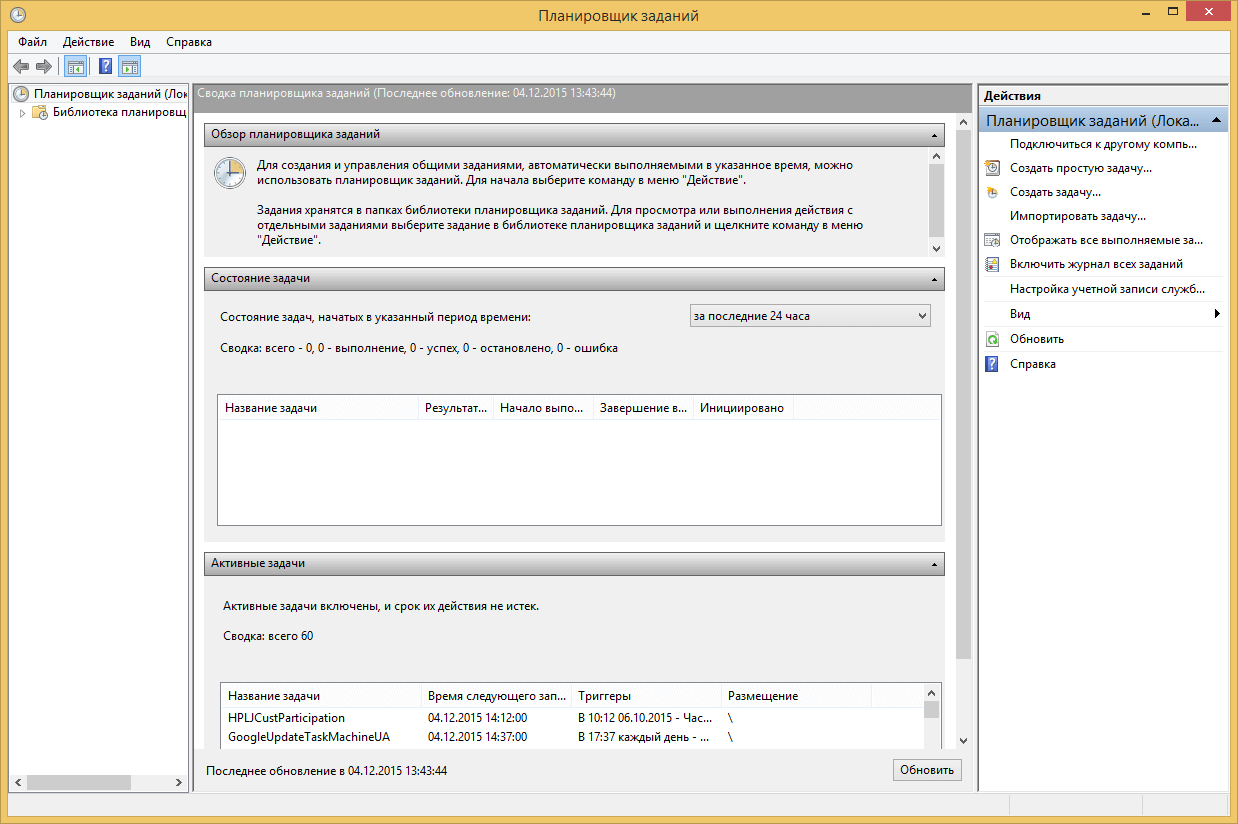

Следующим шагом будет открытие оснастки Планировщик заданий. Попасть в него можно либо через Панель управления > Администрирование > Планировщик заданий либо

Win+R и вводите taskschd.msc

В итоге вы попадете в утилиту Планировщик заданий. Ранее я вам рассказал как создавать задачу в нем, но давайте бегло по этому пробежимся.

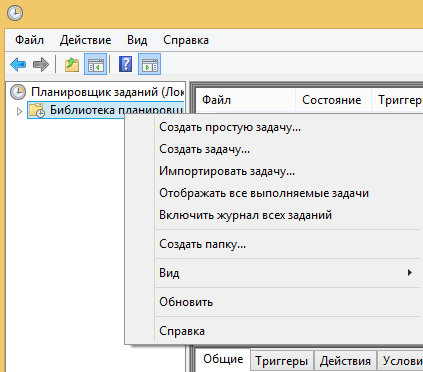

Переходим в пункт библиотека, щелкаем по ней правой кнопкой мыши и выбираем Создать простую задачу.

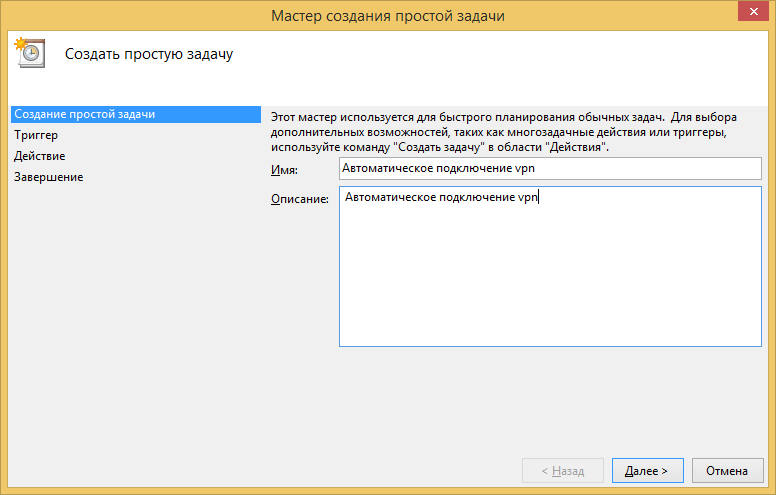

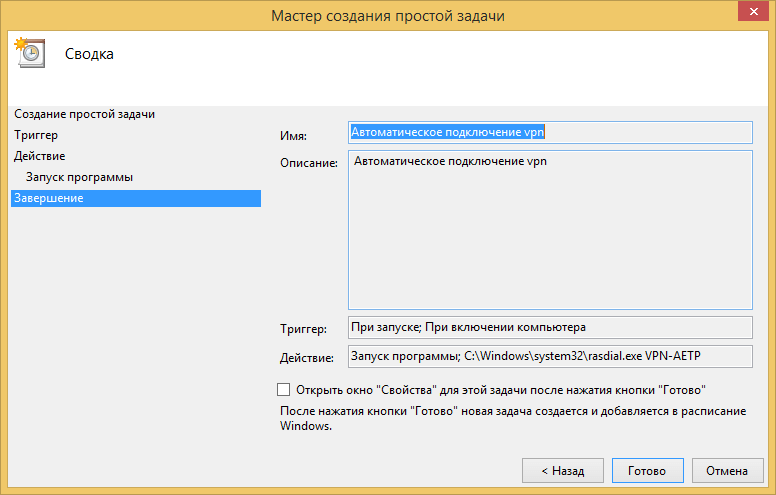

Откроется окно мастера создания, на первом этапе вам необходимо задать имя и описание, в мое случае это будет Автоматическое соединение vpn, жмем далее.

Тип триггера выбираем При запуске компьютера

На этапе выбора действия указываем, что будет запускаться программа.

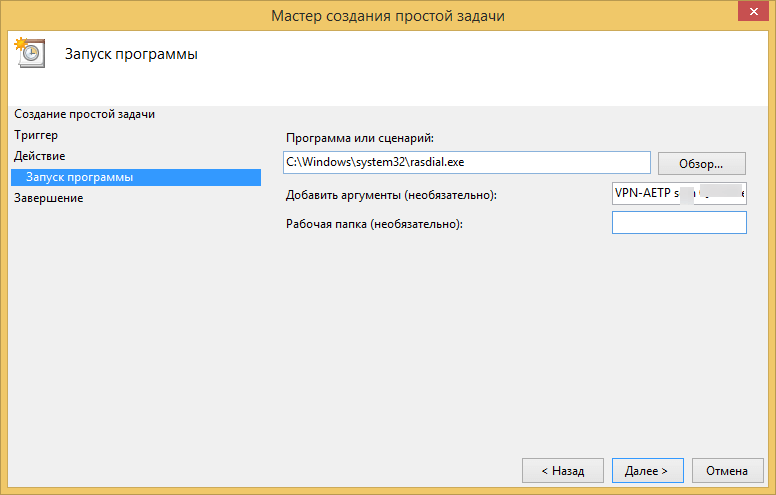

теперь самое важное, что нужно задать в сценарии запуска. Вам необходимо подставить вот такую строка

C:\Windows\system32\rasdial.exe

rasdial.exe программка идущая в комплекте с Windows 8.1 да и другими версиями, работающая с сетевыми подключениями. Указываем в поле Добавить аргументы, название вашего vpn соединения через пробел логин и еще через пробел пароль, если у вас доменный пользователь, то суффикс домена указывать не нужно. Далее.

Смотрим сводку завершающей стадии создания задания, если все ок то жмакаете Готово.

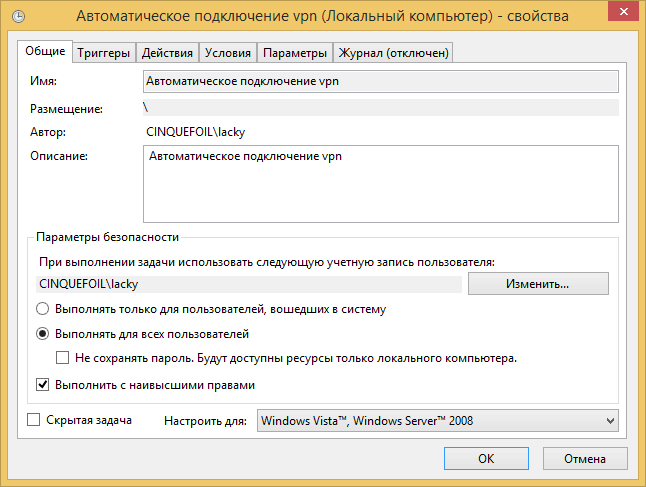

Далее зайдем в свойства созданного задания и проставим галки Выполнять для всех пользователей и выполнить с наивысшими правами.

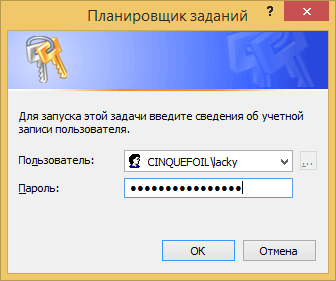

У вас появится форма вводи пароля для подтверждения редактирования.

Перезагружаемся и проверяем. у вас должно отработать автоматическое подключение через vpn.

Ошибка RASMAN для Always on VPN

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Когда нужно применять статическую маршрутизацию в MikroTik

Любая корпоративная сеть, как правило состоит из многоуровневой коммутации как на уровне самого роутера, так и во внешних сервисах. В качестве примера будет сформирован список случаев, когда актуально обратиться к настройке статического маршрута(route) на маршрутизаторе(роутере) MikroTik:

- При добавлении статического адреса на какой-либо интерфейс. Это может быть как интернет соединение(ppoe, dhcp client, static address), так и обычная локальная настройка интерфейса в MikroTik.

- Для обмена данным связки L2TP\PPTP VPN сервера и узлами, которые находятся ЗА VPN клиентом. Эта частая связка, когда в качестве VPN клиента выступает не конечный узел, а установлен маршрутизатор(роутер), за которым может быть множество узлов(при объединении двух офисов).

- При использовании нескольких провайдеров и создании различных правил по балансировки нагрузке или автопереключению(резервированию) интернета.

- Когда нужно разделить узлы локальной сети на группы, каждая их которых будет использовать разные правила для выхода в интернет.

- Индивидуальные случаи, когда нужно задать предопределенное правило движение трафика для узла, которое не создаётся автоматически.

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Заказать

Как настроить “static routing” в MikroTik

Будет рассмотрена запись статического маршрута, с детальным описанием рабочих параметров.

Настройка находится IP→Routes

Dst. Address – конечный адресат, популярные значения

- 0.0.0.0/0 – интернет;

- 192.168.0.0/24 – подсеть;

- 192.168.0.50 – конечный узёл;

Gateway – шлюз, которому будет отправлен пакет.

Check Gateway – проверка доступности шлюза:

- arp – по наличию записи в таблице ARP;

- ping – посредством отправки icmp запросов.

Этот пункт позволяет произвести точное определение не доступности шлюза и является рекомендованным, при использовании автоматического переключения линии интернета.

Type – маршруты, которые не указывают nexthop для пакетов, но вместо этого выполняют некоторые другие действия с пакетами, имеют тип, отличный от обычного unicast(одноадресного). Маршрут blackhole(черная дыра) молча отбрасывает пакеты, в то время как маршруты, unreachable(недоступные) и prohibit(запрещающие), отправляют сообщение ICMP Destination Unreachable (код 1 и 13 соответственно) на адрес источника пакета.

Distance – определение приоритета заданного маршрута. Чем ниже число, те выше приоритет.

Scope\Target Scope – параметры рекурсивной маршрутизации, состоящей из этапов:

- Маршрут ищет интерфейс для отправки пакета исходя из своего значения scope и всех записей в таблице main с меньшими или равными значениями target scope

- Из найденных интерфейсов выбирается тот, через который можно отправить пакет указанному шлюзу

- Интерфейс найденной connected записи выбирается для отправки пакета на шлюз

Больше информации по использованию параметров ааа можно найти в соответствующем руководстве “Manual:Using scope and target-scope attributes →”

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Routing Mark – направлять пакеты из заданной таблицы маршрутизации. Как правило этот параметр или пустой или заполняется промаркерованнымb маршрутами из раздела Mangle.

Pref. Source – задается IP адрес, от которого будет отправлен пакет. Этот параметр актуален, когда на интерфейсе несколько IP адресов.

Примеры статических маршрутов в MikroTik

Применяется для использования разных линий интернета для разных узлов. К примеру в сети расположено два сервера, использующие внешние порты 80 и 443.

Для работы правила нужно промаркировать трафик(раздел Mangle) и указать его в параметре Routing Mark.

Применяется, когда нужно изменить некоторые параметры в автоматическом добавлении маршрута(Add default route)

В качестве параметра переключателя между провайдера используется параметр Distance. Трафик в этом случае направляется в тот маршрут, значение Distance которого МЕНЬШЕ,

Осуществляется через почередное указание шлюзов провайдера. Параметром Gateway можно задавать не только последовательность, но и управлять количественной частью. К примеру, если вам нужно чтобы к провайдеру со шлюзом 11.11.11.11 уходило в 2 раза больше трафика(или там канал в 2 раза быстрее) достаточно этот шлюз указать два раза.

В качестве шлюза указывается IP адрес VPN клиента. Использование таких маршрутов в MikroTik популярно, когда в качестве L2TP или PPTP VPN клиента выступает роутер, со своей подсетью.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке статической маршрутизации в MikroTik? Активно предлагай свой вариант настройки! →