Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.

Причина

Удаленное подключение к рабочему столу использует максимально возможный метод шифрования уровня безопасности между источником и пунктом назначения.

В Windows 7 или более поздних версиях удаленное настольное подключение использует протокол SSL (TLS 1.0), а шифрование основано на сертификате.

Это означает, что проверка подлинности выполняется с помощью самозаверяемых сертификатов (по умолчанию) или сертификата, выданного органом сертификации, установленным на сервере удаленного хост-сервера сеанса (Terminal Server).

Если вы используете самозаверяемый сертификат, система пытается получить надежный список сертификации из Интернета, чтобы проверить состояние публикации и отзыва сертификата. Поэтому экран удаленного подключения Securing может отображаться некоторое время.

Как изменить порт RDP

По умолчанию для удаленного подключения к рабочему столу через RDP на компьютере используется TCP протокол и порт 3389. В некоторых ситуациях для повышения уровня безопасности системы предусмотрена возможность изменить порт, чтобы предупредить проникновение на компьютер лиц, использующих софт с автоматической генерацией паролей.

Чтобы изменить порт, вам нужно выполнить следующие действия:

- Зайти в меню «Пуск», далее кликнуть по пункту «Выполнить» и вбить комбинацию клавиш «regedit» без кавычек;

- В появившемся окне вам нужно найти каталоги «HKEY_LOCAL_MACHINE», «CurrentControlSet»;

- После этого переходим в «Control», «Terminal Server», «WinStations» и ищем папку «RDP-Tcp»;

- В правой части экрана необходимо отыскать файл под названием PortNumber, кликнуть по нему правой кнопкой мышки и отыскать значение «00000D3D».

Рядом с ним в скобках будет указан номер порта, который используется при удаленном подключении (как мы говорили выше, по умолчанию это порт 3389). Чтобы его изменить, вам нужно удалить текущее значение, поставить галочку напротив пункта «Десятичное» и ввести нужный номер порта, состоящий из четырех цифр.

Когда все будет готово, выйдите из настроек с сохранением и перезагрузите ПК — изменения вступят в силу после следующей входа в систему.

Ограничение использования полосы пропускания сети путем ограничения скорости

В большинстве сценариев не требуется ограничивать использование пропускной способности, поскольку это может влиять на работу пользователей. При этом в сетях с ограниченным доступом может возникнуть необходимость в ограничении использования сети. Еще одним примером могут быть арендованные сети с оплатой за используемый объем трафика.

В таких случаях можно ограничить исходящий сетевой трафик RDP, задав ограничение скорости в Политике качества обслуживания Azure.

Примечание

Убедитесь, что протокол RDP шортпас для управляемых сетей включен — ограничение частоты регулирования не поддерживается для транспорта с обратным соединением.

Реализация регулирования скорости на узле сеансов с помощью групповой политики

В рамках групповой политики можно использовать параметр качества обслуживания (QoS) на основе политик, чтобы задать предопределенное значение для ограничения скорости.

Чтобы создать политику QoS для узлов сеансов, присоединенных к домену, сначала войдите на компьютер с установленным инструментом управления групповой политикой. Откройте средство управления групповой политикой (нажмите кнопку «Пуск», выберите пункт «Инструменты администрирования», затем выберите «Управление групповой политикой») и выполните действия, описанные ниже.

-

В разделе «Управление групповой политикой» выберите контейнер, в котором надо создать политику. Например, если все компьютеры-узлы сеансов расположены в подразделении с именем Узлы сеансов, политику следует создавать в подразделении «Узлы сеансов».

-

Щелкните соответствующий контейнер правой кнопкой мыши и выберите Создать объект групповой политики (GPO) в этом домене и связать его.

-

В диалоговом окне Создание GPO введите имя нового объекта групповой политики в поле Имя, затем нажмите кнопку ОК.

-

Правой кнопкой мыши щелкните вновь созданную политику и выберите Изменить.

-

В редакторе управления групповыми политиками разверните пункт Конфигурация компьютера, разверните пункт Параметры Windows, щелкните правой кнопкой мыши элемент QoS на основе политик и выберите команду Создать политику.

-

В диалоговом окне QoS на основе Политики Azure на открывшейся странице введите имя новой политики в поле Имя. Выберите поле Указать значение регулирования скорости для исходящего трафика и задайте требуемое значение, затем нажмите кнопку Далее.

-

На следующей странице выберите пункт Только приложения с именем исполняемого файла и введите имя svchost.exe, затем нажмите кнопку Далее. Этот параметр указывает, что политика должна назначать приоритет только соответствующему трафику от службы удаленного рабочего стола.

-

На третьей странице убедитесь, что отмечены пункты Любой исходный IP-адрес и Любой конечный IP-адрес. Выберите Далее. Эти параметры обеспечивают управление пакетами независимо от того, какой компьютер (IP-адрес) отправляет пакеты, и какой компьютер (IP-адрес) получит пакеты.

-

На четвертой странице выберите UDP в раскрывающемся списке Выбор протокола, к которому применяется эта политика QoS.

-

Под заголовком Указать номер исходного порта выберите Из этого исходного порта или диапазона. В соответствующем текстовом поле введите 3390. Нажмите кнопку Готово.

Новые политики вступят в силу только после обновления групповой политики на компьютерах-узлах сеансов. Хотя групповая политика периодически обновляется самостоятельно, ее можно немедленно обновить принудительно, выполнив действия, описанные ниже.

-

На каждом узле сеансов, где надо обновить групповую политику, откройте командную строку от имени администратора (Запуск от имени администратора).

-

В командной строке введите:

Реализация ограничения скорости на узле сеансов с помощью PowerShell

Вы можете настроить частоту регулирования для RDP-Шортпас для управляемых сетей с помощью следующего командлета PowerShell:

Клиент RDP на Windows

Самым первым и наиболее распространенным примером программы для работы с протоколом удаленного доступа является средство для подключения к . Собственно, протокол RDP и разрабатывался для этой операционной системы. А уже потом его начали использовать в других ОС.

На сегодняшний день в любой версии Виндовс есть встроенный инструмент под названием . Его можно найти в меню «Пуск»

или же с помощью поиска. Оно везде называется одинаково.

Чтобы его использовать, необходимо сначала настроить компьютер, к которому вы будете подключаться, то есть с рабочим столом которого вы собираетесь работать. Для этого сделайте вот что:

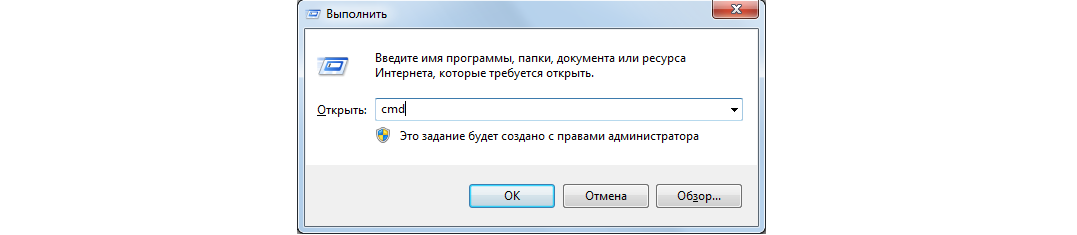

- Сначала нужно узнать компьютера, чтобы потом дать его другому устройству, с которого и будет осуществляться управление первым. Для этого выполните следующие действия:

- запустите окно выполнения программ при помощи одновременного нажатия кнопок Win

и R

на клавиатуре; - в открывшемся окне, в единственном поле ввода, введите «cmd»

и нажмите Enter

на клавиатуре – тем самым вы ;

Рис. 3. Команда для запуска командной строки в окне выполнения программ

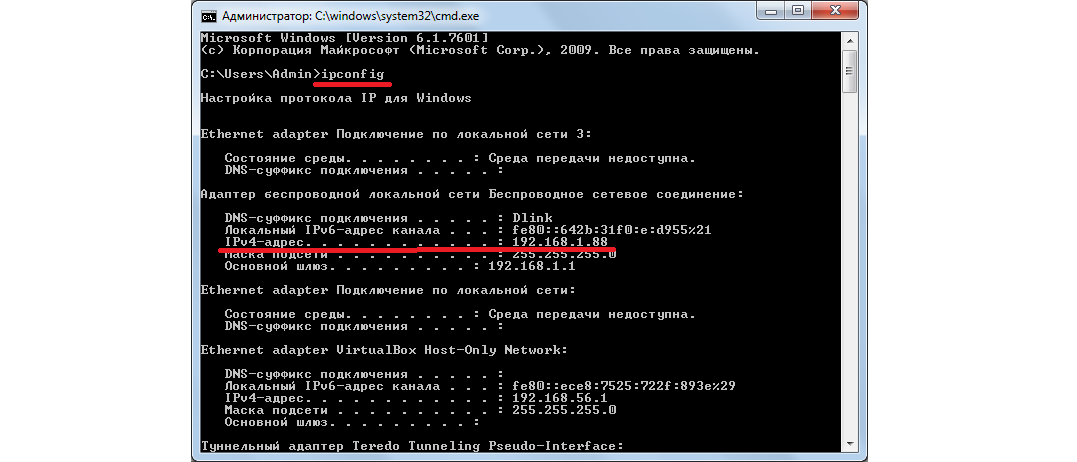

- в командной строке введите команду «ipconfig»

и снова нажмите Enter

; - откроется вся доступная сетевая информация, найдите там строку «IPv4-адрес»

— напротив него и будет IP-адрес, запомните его (!).

Рис. 4. Информация о сети в командной строке

Как видим, в нашем примере IP-адрес 192.168.1.88.

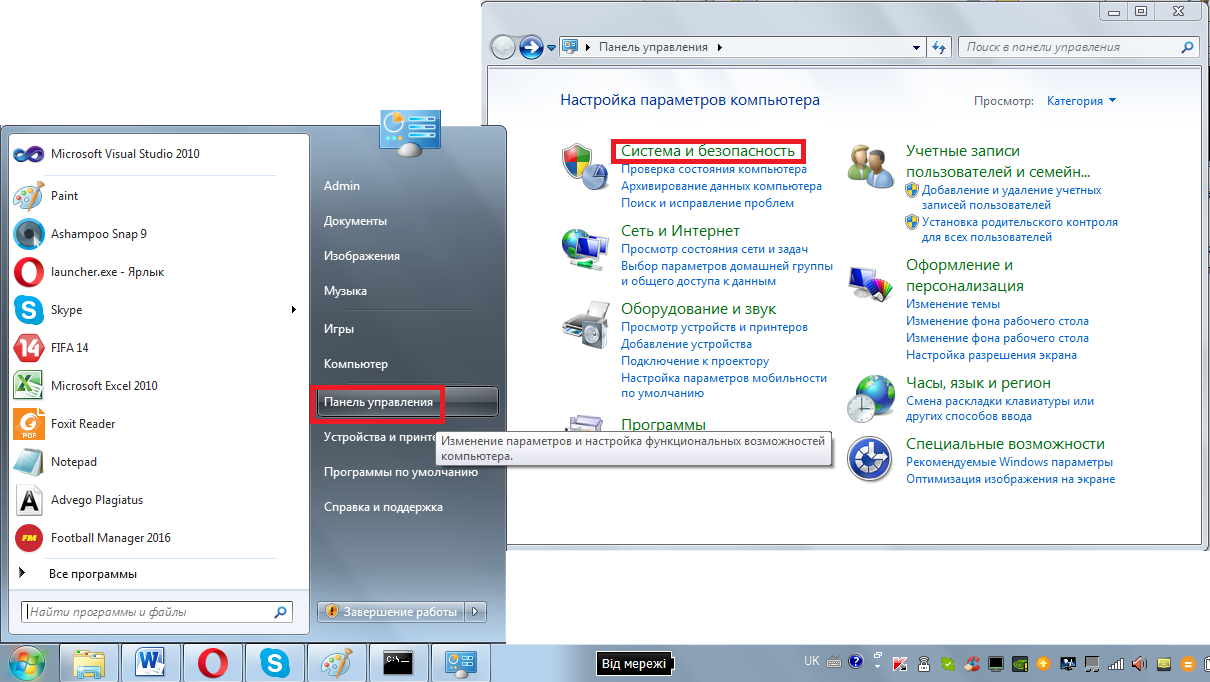

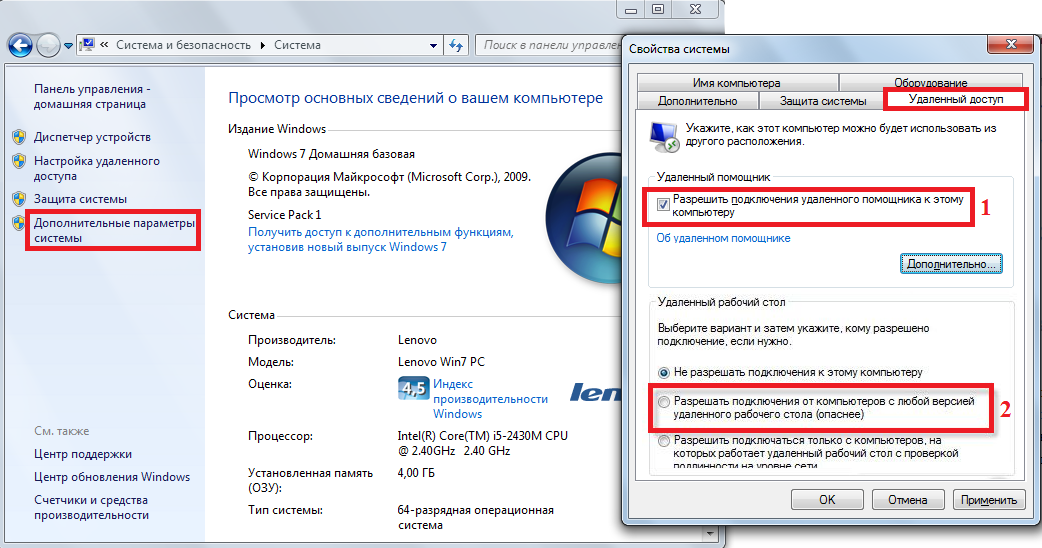

- Теперь следует включить возможность доступа к компьютеру с помощью инструмента для удаленного управления. Для этого сделайте следующее:

- в меню «Пуск»

откройте «Панель управления»

; - нажмите на раздел «Система и безопасность»

;

- в меню «Пуск»

Рис. 5. Раздел «Система и безопасность» в панели управления

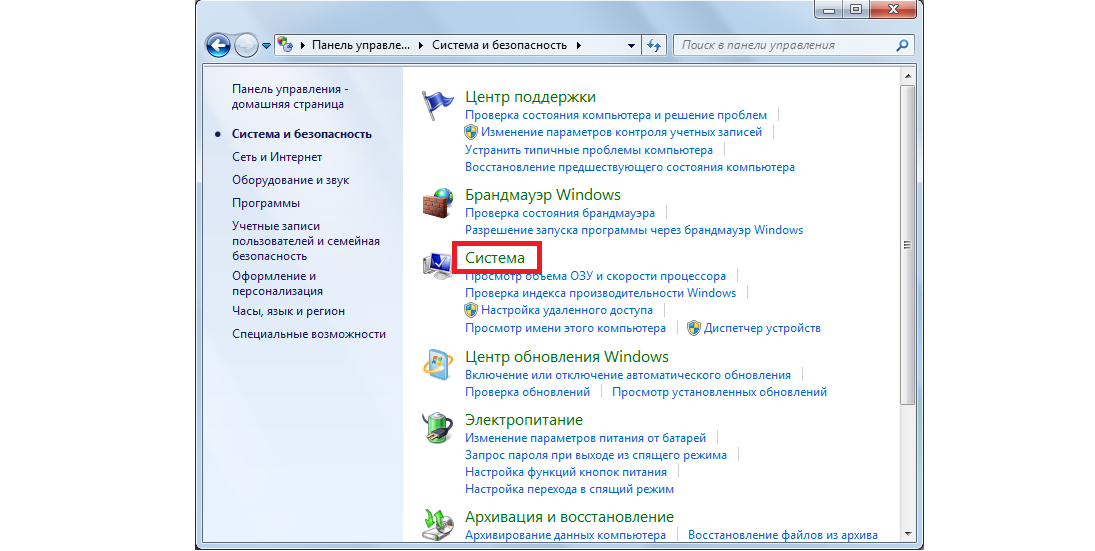

в следующем окне нажмите на подраздел «Система»

;

Рис. 6. Подраздел «Система»

- в меню слева выберете «Дополнительные параметры системы

»; - в открывшемся окне перейдите на вкладку «Удаленный доступ»

; - поставьте отметки напротив пунктов, выделенных на рисунке 7 цифрами 1 и 2;

- закройте все окна, а перед этим нажмите «Применить»

.

Рис. 7. Разрешение удаленного управления в разделе «Система»

Теперь вы можете совершенно спокойно подключаться к данному компьютеру. Эта операция тоже совсем несложная. Выполняется она в следующей последовательности:

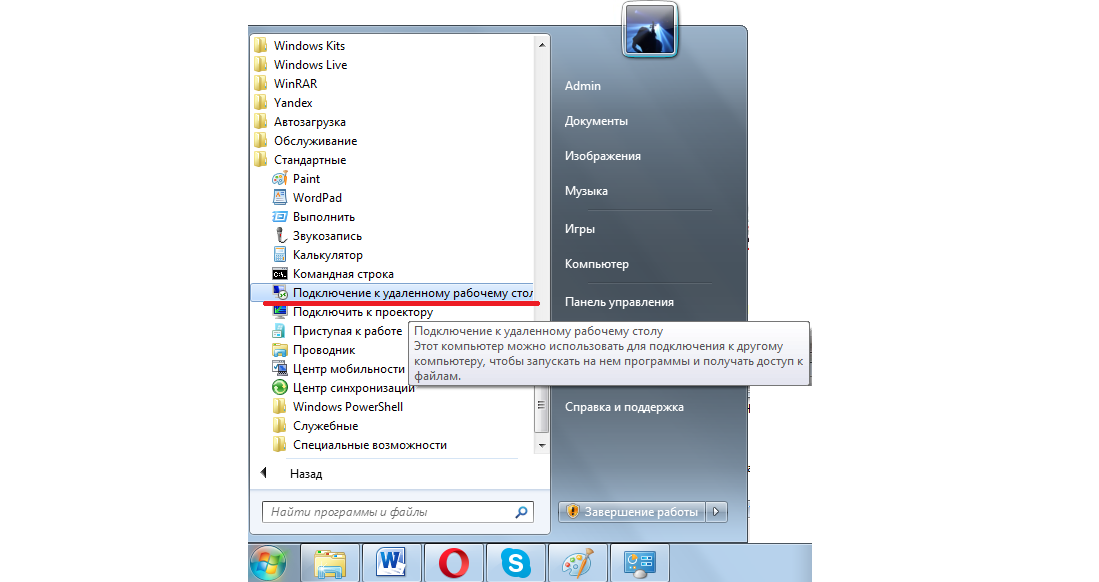

- Зайдите в меню «Пуск»

, выберете там список всех программ, затем раздел «Стандартные»

и нажмите на инструмент под названием «Подключение к удаленному рабочему столу»

. Найти его будет несложно.

Рис. 8. Инструмент для подключения к удаленному рабочему столу в меню «Пуск»

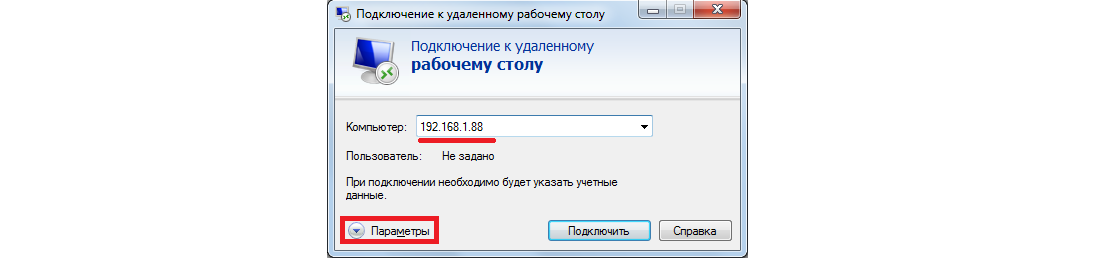

- Дальше в следующее окно нужно ввести тот IP-адрес, который мы определили на одном из предыдущих этапов. Напомним, что в нашем примере это 168.1.88. Этот адрес и нужно вводить в это самое окно. Когда это сделано, переходите к следующему шагу, но кнопку «Подключить

» пока что не нажимайте. Вместо этого нажмите на надпись «Параметры»

, которая находится немного ниже и левее от поля ввода адреса.

Рис. 9. Окно инструмента для подключения к удаленному рабочему

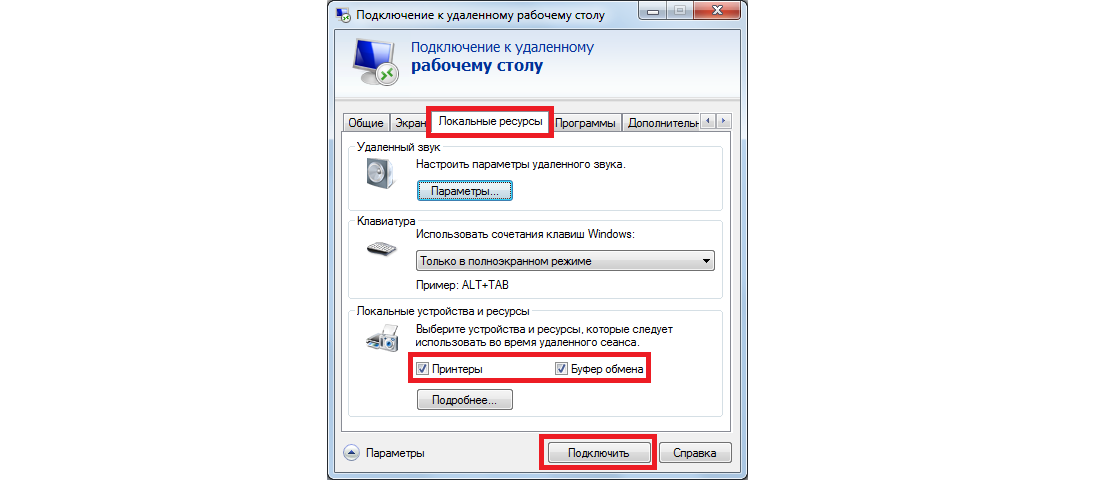

Важно, чтобы вы имели возможность работать не только с папками и файлами, а еще и с устройствами, подключенными к компьютеру, над которым будет осуществляться управление. Поэтому в выпавшем окне перейдите на вкладку «Локальные ресурсы»

и поставьте там галочки напротив пунктов «Принтеры»

и «Буфер обмена

»

Вот теперь можно нажимать кнопку «Подключить»

и, таким образом, переходить к следующему шагу.

Рис. 10. Параметры подключения к удаленному компьютеру

После этого произойдет подключение к указанному компьютеру по его адресу. Некоторые устанавливают на свои устройства систему учетных записей. В таком случае для подключения придется ввести логин и пароль. Но если на первом этапе описанной выше настройки вы ничего не делали для того, чтобы установить такую вот систему, ничего вводить не нужно.

Все просто! Не правда ли?

А пока, для более глубокого понимания вопроса, рассмотрим некоторые другие программы, которые работают в качестве RDP клиентов, то есть позволяют осуществлять удаленное управление компьютером.

Настройка и управление IP

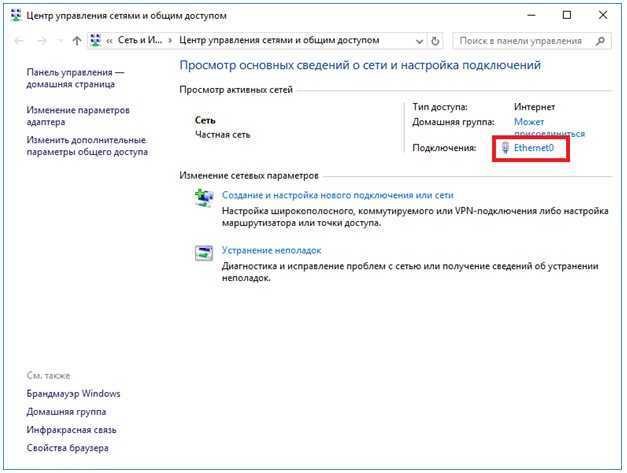

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

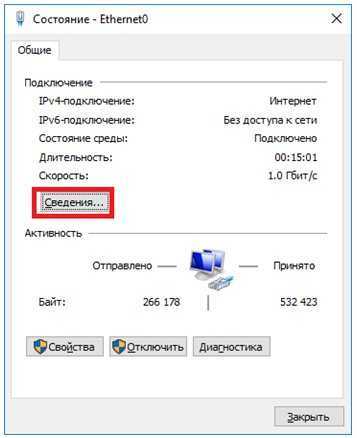

В просмотре состояния нажмите Сведения.

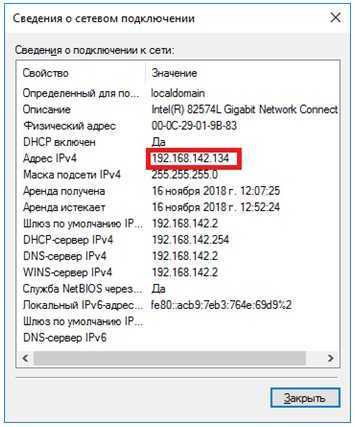

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

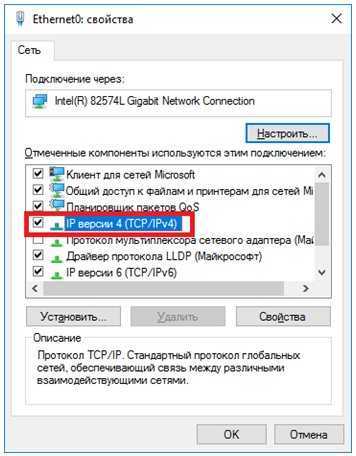

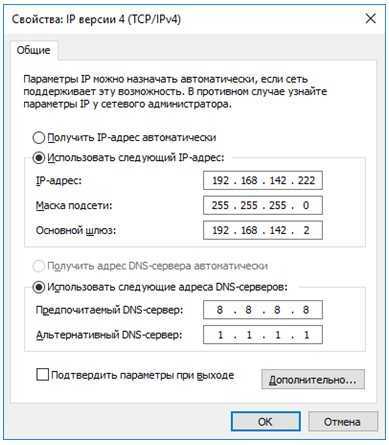

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

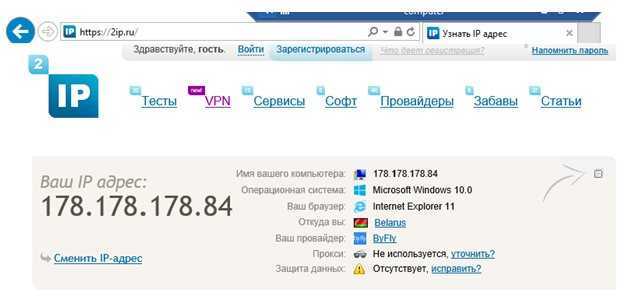

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Зачем нужен RDP

Представьте, что вы работаете в офисе. В ваши обязанности входит , оформление документации и другое. Вы выполняете все эти задачи на своем компьютере в офисе. Но рабочий день заканчивается, охранник говорит, что закроет помещение и в нем оставаться нельзя, а вам еще нужно выполнить несколько важных задач. Причем отложить их на завтра не получится.

И вот в этот момент на помощь приходит этот самый RDP. Представьте, что вы можете прийти домой, включить свой домашний компьютер и продолжать работать в том же рабочем столе и с теми же данными, что и в компьютере на работе. То есть, находясь дома, вы будете, фактически, работать на рабочем компьютере.

Интересно?

Тогда продолжаем!

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Определенные ошибки

Вам запрещен доступ к сеансу, которому вы хотите подключиться. Наиболее вероятной причиной является то, что вы пытаетесь подключиться к сеансу администрирования. Только администраторы могут подключаться к консоли. Убедитесь, что в разделе дополнительных параметров удаленного рабочего стола переключатель консоли отключен. Если это не является источником проблемы, обратитесь к системному администратору за дополнительной помощью.

Когда клиент удаленного рабочего стола подключается к серверу удаленных рабочих столов, сервер выдает клиентскую лицензию служб удаленных рабочих столов (CAL для RDS), которая хранится в клиенте. Когда клиент снова подключится, он будет использовать эту клиентскую лицензию, и сервер не будет выдавать другую лицензию. Сервер выдает другую лицензию, если клиентская лицензия служб удаленных рабочих столов отсутствует на устройстве или повреждена. Когда достигается максимальное число лицензированных устройств, сервер перестает выдавать новые клиентские лицензии служб удаленных рабочих столов. Обратитесь за помощью к администратору сети.

Ошибка «Отказано в доступе» создается шлюзом удаленных рабочих столов в результате неправильных учетных данных, использованных при попытке подключения. Проверьте имя пользователя и пароль. Если раньше подключение работало и ошибка возникла недавно, возможно, вы изменили пароль учетной записи пользователя Windows и еще не обновили его в параметрах удаленного рабочего стола.

В случае сообщения Ошибка RPC 23014 или Error 0x59E6 try again after waiting a few minutes (Ошибка 0x59E6. Повторите попытку через несколько минут) на сервере шлюза удаленных рабочих столов достигнуто максимальное число активных подключений. Максимальное число подключений зависит от используемой версии Windows на шлюзе удаленных рабочих столов. В реализации Windows Server 2008 R2 Standard максимальное число подключений составляет 250. В реализации Windows Server 2008 R2 Foundation максимальное число подключений составляет 50. Все другие реализации Windows разрешают неограниченное количество подключений.

Эта ошибка вызвана неправильной настройкой параметров на удаленном компьютере. Убедитесь, что на удаленном компьютере для параметра уровня безопасности RDP задано значение «Совместимый с клиентом». (Обратитесь к администратору системы, если вам необходима помощь в этом.)

Эта ошибка возникает, когда политика авторизации ресурсов на сервере шлюза запрещает вашему имени пользователя подключение к удаленному компьютеру. Это может произойти в следующих случаях.

- Имя удаленного компьютера совпадает с именем шлюза. Затем при попытке подключения к удаленному компьютеру вместо него устанавливается подключение со шлюзом, разрешения на доступ к которому, вероятно, у вас нет. Если вам нужно подключиться к шлюзу, не используйте внешнее имя шлюза в качестве имени компьютера. Вместо этого используйте localhost, IP-адрес (127.0.0.1) или внутреннее имя сервера.

- Учетная запись пользователя не является членом группы пользователей для удаленного доступа.

Сведения о подключении

| Параметры RDP | Описание | Значения | Значение по умолчанию | Поддержка Виртуального рабочего стола Azure |

|---|---|---|---|---|

| full address:s:value | Имя компьютера.Этот параметр указывает имя или IP-адрес удаленного компьютера, к которому вы хотите подключиться.Это единственный обязательный параметр в RDP-файле. | Допустимое имя, IPv4- или IPv6-адрес. | Нет | |

| alternate full address:s:value | Указывает альтернативное имя или IP-адрес удаленного компьютера. | Допустимое имя, IPv4- или IPv6-адрес. | Нет | |

| username:s:value | Указывает имя учетной записи пользователя для входа на удаленный компьютер. | Любое допустимое имя пользователя. | Нет | |

| domain:s:value | Указывает имя домена, в котором будет использоваться учетная запись пользователя для входа на удаленный компьютер. | Допустимое доменное имя, например CONTOSO. | Нет | |

| gatewayhostname:s:value | Указывает имя узла шлюза удаленных рабочих столов. | Допустимое имя, IPv4- или IPv6-адрес. | Нет | |

| gatewaycredentialssource:i:value | Задает метод проверки подлинности шлюза удаленных рабочих столов. | — 0: запрос пароля (NTLM).- 1: использование смарт-карты.- 2: использование учетных данные находящегося в системе пользователя.- 3: запрашивание у пользователя учетных данных и использование базовой аутентификации.- 4: пользователь может сделать выбор позже.- 5: использование аутентификации на основе файлов cookie. | Нет | |

| gatewayprofileusagemethod:i:value | Указывает, следует ли использовать параметры по умолчанию шлюза удаленных рабочих столов. | — 0: используется режим профиля по умолчанию, как указано администратором.- 1: используются явные параметры, указанные пользователем. | Нет | |

| gatewayusagemethod:i:value | Указывает, в каких случаях следует использовать шлюз удаленных рабочих столов для подключения. | — 0: шлюз удаленных рабочих столов не используется.- 1: шлюз удаленных рабочих столов используется всегда.- 2: шлюз удаленных рабочих столов используется, если не удается установить прямое подключение к узлу сеансов удаленных рабочих столов.- 3: используются параметры по умолчанию шлюза удаленных рабочих столов.- 4: шлюз удаленных рабочих столов не используется, подключение обходит шлюз для локальных адресов.Значения 0 или 4 этого свойства действуют практически одинаково, но значение 4 позволяет обходить локальные адреса. | Нет | |

| promptcredentialonce:i:value | Определяет, сохраняются ли учетные данные пользователя и используются ли для шлюза удаленных рабочих столов и на удаленном компьютере. | — 0: удаленный сеанс не будет использовать те же учетные данные.- 1: удаленный сеанс будет использовать те же учетные данные. | 1 | Нет |

| authentication level:i:value | Определяет параметры уровня аутентификации на сервере. | — 0: если аутентификация на сервере не пройдена, можно подключиться к компьютеру без предупреждения (Подключаться без предупреждения).- 1: если аутентификация на сервере не пройдена, не устанавливать подключение (Не подключаться).- 2: если аутентификация на сервере не пройдена, выводится предупреждение и разрешается подключиться или отклонить подключение (предупреждение).- 3: обязательная аутентификация не указана. | 3 | Нет |

| enablecredsspsupport:i:value | Определяет, используется ли клиент для аутентификации поставщика поддержки безопасности учетных данных (CredSSP), если он доступен. | — 0: RDP не будет использовать CredSSP, даже если операционная система поддерживает CredSSP.- 1: RDP будет использовать CredSSP, если операционная система поддерживает CredSSP. | 1 | Да |

| disableconnectionsharing:i:value | Определяет, выполняет ли клиент повторное подключение к какому-либо существующему отключенному сеансу или инициирует новое подключение. | — 0: повторное подключение к имеющемуся сеансу.- 1: инициация нового подключения. | Нет | |

| alternate shell:s:value | Определяет программу, запускаемую автоматически в удаленном сеансе в качестве оболочки вместо Проводника. | Допустимый путь к исполняемому файлу, например C:\ProgramFiles\Office\word.exe. | Да |

![Как включить удаленный рабочий стол в windows 11 [4 метода] • оки доки](http://smartshop124.ru/wp-content/uploads/f/c/8/fc844b720d550447ee1f15cae51feada.jpeg)