Создание файла таблиц миграции

На данном шаге мы исправим нестандартные настройки политик, которые характерны для старого домена.

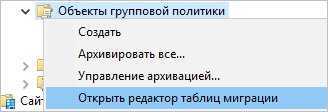

Открываем на новом сервере консоль управления групповыми политиками — кликаем правой кнопкой по Объекты групповой политики — Открыть редактор таблиц миграции:

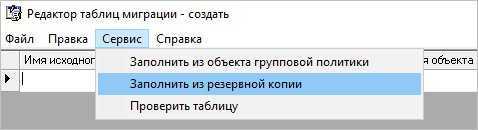

В открывшемся окне кликаем по Сервис — Заполнить из резервной копии:

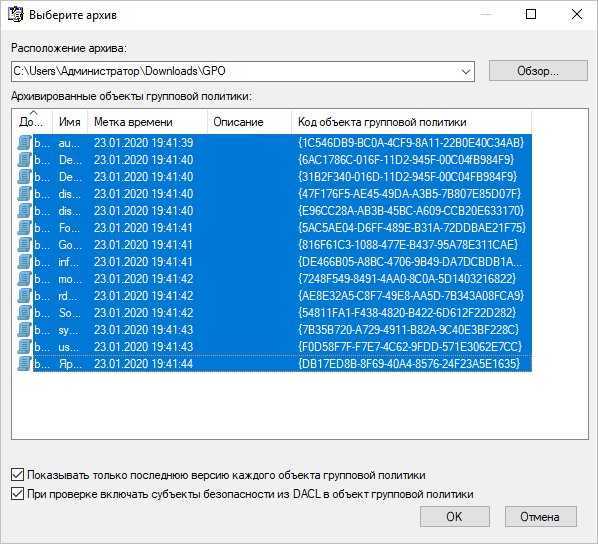

Выбираем папку, в которой находятся выгруженные объекты политик, выделяем все политики, ставим обе галочки внизу окна:

… и нажимаем OK.

Откроется список уникальных настроен для старого домена — наша задача найти все, что не имеет отношения к новому домену и исправить это, например:

* обратите внимание, что в данном примере мы отредактировали домен на new.dmosk.local и UNC-путь для new-dc. Также мы оставили нетронутым старый домен old.dmosk.local — это сделано для примера

После того, как настройки внесены, кликаем по Файл — Сохранить как:

Выбираем путь для сохранения файла с расширением .migtable.

Ведение файлов ADM на административных рабочих станциях

При использовании параметра политики «Всегда используйте локальные файлы ADM для редактора групповой политики», убедитесь, что каждая рабочая станция имеет последнюю версию файлов ADM по умолчанию и настраиваемого ADM. Если все файлы ADM недоступны локально, администратору не будут видны некоторые параметры политики, содержащиеся в GPO. Избегайте этого, реализуя стандартную версию операционной системы и пакета служб для всех администраторов. Если вы не можете использовать стандартную операционную систему и пакет услуг, реализуем процесс распространения последних ADM-файлов на все административные рабочие станции.

Примечание

- Поскольку файлы ADM рабочей станции хранятся в папке %windir% Inf, любой процесс, используемый для распространения этих файлов, должен работать в контексте учетной записи с административными учетными данными на рабочей \ станции.

- Windows XP не поддерживает редактирование GPOs, если в папке Sysvol нет ADM-файлов. В живой среде необходимо учитывать это ограничение разработки.

Распространенные сценарии и рекомендации по вопросам администрирования с многоуровневым управлением

В некоторых средах параметры политики могут быть представлены пользовательскому интерфейсу на разных языках. Например, администратору в США может потребоваться просмотреть параметры политики для определенного GPO на английском языке, а администратору во Франции может потребоваться просмотреть тот же GPO, используя французский язык в качестве предпочтительного языка. Так как GPT может хранить только один набор ADM-файлов, вы не можете использовать GPT для хранения ADM-файлов для обоих языков.

В Windows 2000 г. использование локальных ADM-файлов редактором объектов групповой политики не поддерживается. Чтобы обойти это, используйте параметр политики «Отключите автоматические обновления файлов ADM». Поскольку этот параметр политики не влияет на создание новых GPO, локальные файлы ADM будут загружены в GPT в Windows 2000 г., а создание GPO в Windows 2000 г. фактически определяет «язык GPO». Если параметр политики «Отключение автоматических обновлений ADM-файлов» действует на всех рабочих станциях Windows 2000, язык ADM-файлов в GPT будет определяться языком компьютера, используемого для создания GPO.

Для администраторов, использующих Windows XP и Windows Server 2003, можно использовать параметр политики «Всегда используйте локальные файлы ADM для редактора групповой политики». Это позволяет французскому администратору просматривать параметры политики с помощью файлов ADM, установленных локально на рабочей станции (французский), независимо от файла ADM, хранимого в GPT. При использовании этого параметра политики предполагается, что параметр «Отключение автоматических обновлений ADM-файлов» позволяет избежать ненужных обновлений ADM-файлов в GPT.

Кроме того, рассмотрите стандартизацию последней операционной системы корпорации Майкрософт для административных рабочих станций в многоязычной административной среде. Затем настройте параметры политики «Всегда используйте локальные ADM-файлы для редактора групповой политики» и «Отключите автоматические обновления файлов ADM».

Если Windows используются 2000 рабочих станций, используйте параметр политики «Отключить автоматические обновления ADM-файлов» для администраторов и считайте файлы ADM в GPT эффективным языком для всех рабочих станций Windows 2000.

Примечание

Windows Рабочие станции XP по-прежнему могут использовать локальные языковые версии.

Возможности

- Автоматическое обнаружение компьютеров и доменов в лесу Active Directory, к которому присоединяется компьютер с управлением ADREPLSTATUS.

- Режим «Только ошибки» позволяет администраторам сосредоточиться только на DCs, которые сообщают о сбоях репликации. Дополнительные сведения см. .

- Когда ADREPLSTATUS обнаруживает ошибки репликации, средство использует свою интеграцию с содержимым разрешения в Microsoft TechNet для отображения действий по разрешению для верхних ошибок репликации AD. Дополнительные сведения см. .

- Богатая сортировка и группировка результатов, щелкнув любой отдельный заголовок столбца (сортировка) или перетащив один или несколько заголовок столбцов в фильтровую планку. Используйте один или оба варианта для организации вывода с помощью последней ошибки репликации, даты успешного использования последней репликации, контекста имен источников DC, даты успешного копирования и так далее.

- Экспортировать данные о состоянии репликации, чтобы они могли импортироваться и просматриваться администраторами исходных доменов, администраторами доменов назначения или специалистами по поддержке в Microsoft Excel или ADREPLSTATUS.

- Выберите столбцы, которые необходимо отобразить, и их порядок отображения. Эти параметры сохраняются в качестве предпочтения на компьютере ADREPLSTATUS.

Примечание

ADREPLSTATUS — это средство только для чтения и не вносит изменений в конфигурацию леса Active Directory или объектов в них.

Кэширование членства в универсальных группах

Кэширование членства в универсальных группах позволяет контроллеру домена кэшировать сведения о членстве в универсальных группах для пользователей. контроллеры домена, работающие под управлением Windows Server 2008, можно включить для кэширования членства в универсальных группах с помощью оснастки «сайты и службы Active Directory».

Включение кэширования членства в универсальных группах устраняет потребность в сервере глобального каталога на каждом сайте в домене, что сводит к минимуму использование полосы пропускания сети, поскольку контроллеру домена не требуется реплицировать все объекты, расположенные в лесу. Это также сокращает время входа в систему, так как контроллерам домена, выполняющим аутентификацию, не всегда требуется доступ к глобальному каталогу для получения сведений о членстве в универсальных группах. Дополнительные сведения об использовании кэширования членства в универсальных группах см. в разделе Планирование размещения сервера глобального каталога.

Удаление ADM-файлов из папки Sysvol

По умолчанию файлы ADM хранятся в GPT, что может значительно увеличить размер папки Sysvol. Кроме того, частое редактирование GPOs может привести к значительному объему трафика репликации. Использование сочетания параметров политики «Отключение автоматических обновлений ADM-файлов» и «Всегда используйте локальные ADM-файлы для редактора групповой политики» может значительно уменьшить размер папки Sysvol и сократить трафик репликации политик, в котором происходит значительное количество изменений политики.

Если размер трафика репликации Sysvol или групповой политики становится проблематичным, рассмотрите возможность реализации среды, в которой Sysvol не хранит файлы ADM. Или рассмотрите возможность сохранения ADM-файлов на административных рабочих станциях. Этот процесс описан в следующем разделе.

Чтобы очистить папку Sysvol из ADM-файлов, выполните следующие действия:

- Включите параметр политики «Отключение автоматического обновления ADM-файлов» для всех администраторов групповой политики, которые будут изменять GPOs.

- Убедитесь, что эта политика была применена.

- Скопируйте любые настраиваемые шаблоны ADM в папку %windir% \ Inf.

- Изменить существующие GPOs и удалить все ADM-файлы из GPT. Для этого щелкните правой кнопкой мыши Административные шаблоны и нажмите кнопку Добавить/Удалить шаблон.

- Включить параметр политики «Всегда используйте локальные ADM-файлы для редактирования объектов групповой политики» для административных рабочих станций.

Импорт групповых политик

Настройки для политик импортируются по одной. Массовой загрузки не предусмотрено.

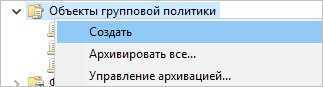

В консоли управления политиками создаем первый объект:

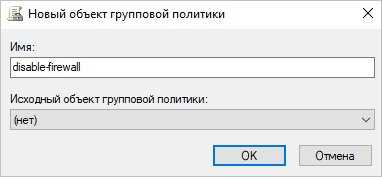

Для удобства, желательно дать такое же название политики, как на первом контроллере:

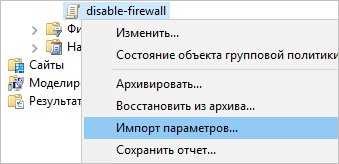

Кликаем правой кнопкой по созданной политики — Импорт параметров…:

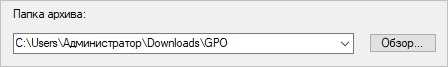

В открывшемся окне кликаем Далее — еще раз Далее — выбираем папку с архивом:

… и Далее. В списке политик выбираем нужную, которую хотим восстановить:

![]()

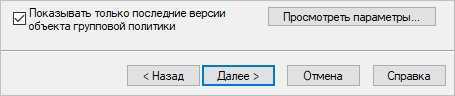

Ставим галочку Показывать только последние версии объекта групповой политики:

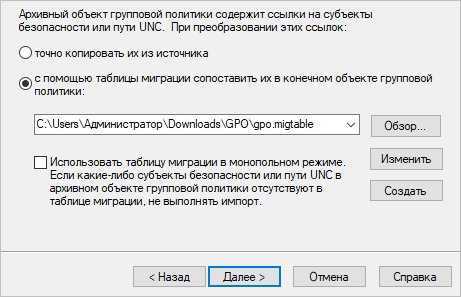

Нажимаем Далее — еще раз Далее — если для восстанавливаемой политики будут найдены индивидуальные настройки, система предложит восстановить все как есть или воспользоваться файлом импорта — выбираем файл, который создавали на шаге 2:

Далее и Готово.

Повторяем действия для каждого объекта групповой политики.

Захват и передача ролей мастеров операций

- Откройте оснастку, при помощи которой можно идентифицировать роли мастера операций, о которых шла речь в предыдущем разделе настоящей статьи. Например, для передачи роли эмулятора PDC, откройте оснастку «Active Directory – пользователи и компьютеры»;

- При помощи текущей оснастки подключитесь к контроллеру домена, на который будет перенесена роли мастера операций. Это можно сделать при помощи диалогового окна «Смена контроллера домена», которое вызывается из контекстного меню корневого узла оснастки. Диалоговое окно смены контроллера домена можно увидеть ниже:Рис. 7. Смена контроллера домена для передачи роли мастера операций

- Откройте диалоговое окно «Хозяева операций», перейдите на необходимую вкладку и нажмите на кнопку «Изменить». Роль мастера операций будет передана другому контроллеру домена.

Ntdsutil

- Откройте командную строку и в ней перейдите к утилите ntdsutil;

- Перейдите к управлению ролью NTDS, используя команду roles;

- Нужно установить подключение к контроллеру домену, который в будущем будет выполнять роль владельца мастера операций. Для этого выполните команду connections;

- В строке «server connections» введите connect to server и укажите требуемый контроллер домена;

- Перейдите обратно к fsmo management, используя команду quit;

- Теперь в строке fsmo management укажите команду seize и нажмите на Enter;

- На этом, последнем, шаге вам нужно выбрать FSMO-роль, которая будет захвачена с неработающего контроллера домена.

- Физически отключить такой контроллер домена от сети;

- Понизить роль контроллера домена до рядового сервера при помощи команды Dcpromo /forceremoval;

- Очистить метаданные для текущего контроллера домена. Чистить метаданные вы можете при помощи утилиты Ntdsutil с командой Metadata Cleanup;

- После удаления метаданных вам нужно подключить сервер к сети, присоединить к домену, а затем повысить сервер до контроллера домена;

- На последнем шаге просто передайте роль этому контроллеру домена.

Конфигурирование gpupdate[править]

По умолчанию, нет необходимости конфигурировать gpupdate.

Однако, в файле /etc/gpupdate/gpupdate.ini можно указать в явном виде следующие опции:

в разделе

backend = выбор способа получения настроек

local-policy = профиль локальной политики, который будет применен сразу после загрузки ОС.

в разделе

dc = контроллер домена, с которого нужно обновлять групповые политики

В данном примере указан пустой профиль локальной политики. Это бывает необходимо для тестирования групповых политик, чтобы они не наслаивались на локальные политики:

# cat /etc/gpupdate/gpupdate.ini backend = samba local-policy = /usr/share/local-policy/default dc = dc0.domain.alt

Решение

-

Проверка работы службы рассылки ключей в контроллере целевого домена

Откройте для себя Центр рассылки ключей Kerberos. Его можно обнаружить с помощью программы захвата пакетов, например Network Monitor 3.4 (Доступно здесь.)

-

Использование сетевого монитора для захвата воспроизведенного сообщения об ошибке. (Может потребоваться сначала остановить клиентскую службу DNS, чтобы увидеть трафик запросов DNS)

-

Просмотрите захват пакета для запроса DNS для KDC: Пример адресных запросов:

_kerberos. tcp. <SiteName> . _sites.dc._msdcs. <Domain> . com

_kerberos._tcp.dc._msdcs. <Domain> . com -

Обзор для любого трафика:

Пример сетевого монитора 3.4 захвата трафика DcLocator. В этом примере 10.0.1.11 — это обнаруженный KDC, а 10.0.1.10 — клиент, запрашивающий билет. Он использует макет столбца сетевого монитора по умолчанию.Frame # Время и дата Смещение времени Исходный IP-адрес Конечный IP-адрес Сведения 42 3/7/2012 3.6455760 10.0.1.10 10.0.1.11 LDAPMessage: Запрос на поиск, messageID: 371 ** Этот пакет является вызовом LDAP UDP для локатора DC, ищущем * Netlogon*** 43 3/7/2012 3.6455760 10.0.1.11 10.0.1.10 NetLogon:LogonSAMPauseResponseEX (SAM Response when Netlogon is paused): 24 (0x18) -

Убедитесь, что KDC и службы 10.10.1.11 запущены.

В обнаруженном контроллере домена (10.0.1.1.11) проверьте состояние KDC и службы с помощью запроса SCПример : Запрос службы KDC с: «SC Query KDC» и служба с: «Sc Query Netlogon» Эти команды должны возвращать «Состояние: запуск»

-

-

Убедитесь, что контроллер домена назначения — реклама в качестве центра рассылки ключей

Используйте DCDIAG.exe, чтобы убедиться, что контроллер домена назначения является рекламой. Из запроса CMD.exe выполнить следующую команду:Убедитесь, что контроллер домена проходит тесты рекламы и SYSVOLCHeck и является рекламой в качестве центра рассылки ключей и готов. Если сервер не готов, он не сможет рекламироваться в качестве контроллера домена.

-

Убедитесь, что исходный компьютер и целевой компьютер находятся в течение 5 минут друг от друга.

-

Проверка всех сбоев Kerberos

- Включить ведение журнала событий Kerberos на клиентской машине и контроллерах домена на сайте.

- KB: 262177 как включить ведение журнала событий Kerberos

- Устранение неполадок Kerberos

Использование параметров политики для управления обновлениями файлов ADM

Для управления файлами ADM доступны два параметра политики. Эти параметры по возможности администратора настроить использование ADM-файлов для определенной среды. Это параметры «Отключение автоматических обновлений ADM-файлов» и «Всегда используйте локальные ADM-файлы для редактора групповой политики».

Отключение автоматических обновлений файлов ADM

Этот параметр политики доступен в рамках групповой политики администрирования \ \ пользовательских шаблонов в Windows Server \ 2003, Windows XP и Windows 2000. Этот параметр может применяться к любому клиенту с поддержкой групповой политики.

Всегда используйте локальные ADM-файлы для редактора групповой политики

Этот параметр политики доступен в рамках групповой политики администрирования \ конфигурации \ \ компьютеров. Это новый параметр политики. Она может быть успешно применена только Windows Server 2003. Параметр может быть развернут для более старых клиентов, но это не влияет на их поведение. Если этот параметр включен, редактор объектов групповой политики всегда использует локальные ADM-файлы в локальной папке %windir% Inf системы при редактировании объекта \ групповой политики.

Примечание

Если этот параметр политики включен, подразумевается отключение автоматических обновлений параметра политики файлов ADM.

Дополнительная информация

Чтобы настроить конфигурацию пользователя на компьютер, выполните следующие действия:

- В консоли управления групповой политикой Microsoft (MMC) выберите конфигурацию компьютера.

- Найдите административные шаблоны, выберите System, выберите групповую политику, а затем вйдите в параметр Loopback Policy.

Эта политика направляет систему применять набор GPOs для компьютера к любому пользователю, который входит на компьютер, затронутый этой политикой. Эта политика предназначена для компьютеров специального использования, на которых необходимо изменить политику пользователя на основе используемого компьютера. Например, компьютеры в общественных местах, в лабораториях и в классах.

Примечание

Loopback поддерживается только в среде Active Directory. Учетная запись компьютера и учетная запись пользователя должны быть в Active Directory. Если контроллер домена microsoft Windows NT 4.0 управляет любой учетной записью, циклбэк не функционирует. Клиентский компьютер должен быть запущен одной из следующих операционных систем:

- Windows XP Professional

- Windows 2000 Professional

- Windows 2000 Server

- Windows 2000 Advanced Server

- Windows Server 2003

При работе с рабочими станциями пользователям может потребоваться применить параметры групповой политики в зависимости от расположения объекта пользователя. Поэтому мы рекомендуем настроить параметры политики на основе организационного подразделения, в котором находится учетная запись пользователя. Если объект компьютера находится в определенном организационном подразделении, параметры политики пользователя должны применяться в зависимости от расположения объекта компьютера, а не объекта пользователя.

Примечание

Нельзя фильтровать параметры пользователя, которые применяются путем отказа или удаления прав AGP и Read с объекта компьютера, указанного для политики loopback.

Обычная обработка групповой политики пользователей указывает, что компьютеры, расположенные в их организационном подразделении, имеют GPOs, применяемые в порядке во время запуска компьютера. Пользователи в своем организационном подразделении имеют GPOs, применяемые в порядке во время logon, независимо от того, на какой компьютер они войдите.

В некоторых случаях этот порядок обработки может оказаться не подходящим. Например, если вы не хотите, чтобы приложения, которые были назначены или опубликованы пользователям в их организационном подразделении, устанавливались при входе пользователя на компьютер в определенном организационном подразделении. С помощью функции поддержки циклов групповой политики можно указать два других способа получения списка GPOs для любого пользователя компьютеров в этом конкретном организационном подразделении:

-

Режим слияния

В этом режиме при входе пользователя список GPOs пользователя обычно собирается с помощью функции GetGPOList. Затем функция GetGPOList снова вызвана с помощью расположения компьютера в Active Directory. Затем список GPOs для компьютера добавляется в конец GPOs для пользователя. Это приводит к более высокому приоритету для GPOs компьютера, чем КПД пользователя. В этом примере список GPOs для компьютера добавляется в список пользователя.

-

Замените режим

В этом режиме список пользовательских GPOs не собирается. Используется только список GPOs, основанный на объекте компьютера.

Объекты групповой политики

Что такое групповая политика и объекты групповой политики

Групповая политика — это инструмент, доступный администраторам, использующим домен Active Directory Windows 2000 или более поздней версии. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, присоединённых к домену, а также обеспечивает рудиментарный способ распространения программного обеспечения.

Настройки сгруппированы в объекты, называемые Group Policy Objects (GPO), то есть объектами групповой политики. Объекты групповой политики сопрягаются с и могут применяться к пользователям и компьютерам. Объекты групповой политики нельзя применять к группам напрямую, хотя вы можете использовать фильтрацию безопасности или таргетинг на уровне элементов для фильтрации применения политики на основе членства в группе.

Что могут делать организационные политики

Что угодно.

Серьёзно, вы можете делать всё, что захотите, с пользователями или компьютерами в вашем домене. Существуют сотни предопределённых настроек для таких вещей, как перенаправление папок, сложность пароля, параметры питания, сопоставление дисков, шифрование дисков, обновление Windows и так далее. Все настройки, которые вы можете сделать для одного компьютера или пользователя, вы можете с лёгкостью распространить на десятки или сотни компьютеров с помощью организационных подразделений.

Всё, что вы не сможете настроить с помощью предустановленных параметров, вы можете контролировать с помощью скриптов, в том числе на PowerShell.

Значение объектов групповой политики для Active Directory

Объекты групповой политики это и есть тот мощнейший инструмент, который позволяет очень гибко и эффективно управлять Active Directory.

Схема типичного механизма управления:

- Создаются организационные подразделения, в которые добавляются компьютеры и пользователи, а также другие типы объектов

- С организационными подразделениями спрягаются те или иные объекты групповых политик, в результате чего выбранные настройки начинают применяться сразу ко всем элементам организационного подразделения.

- Права и разрешения пользователей могут также настраиваться с помощью групп (например, если добавить пользователя в группу «Администраторы домена», то такой пользователь получит полномочия администратора домена).

Групповые политики очень важны и им будет посвящена отдельная глава, в которой будет рассмотрен процесс редактирования объектов групповых политик и их спряжение с организационными подразделения.

После детального знакомства с групповыми политиками, мы углубимся в управление пользователями, компьютерами и другими типами объектов с помощью групповых политик и групп.

Также в этой части мы лишь поверхностно затронули вопросы траста (доверия) между доменами и контроллерами доменов — и этой теме будет посвящена отдельная глава.

Симптомы

При этой проблеме возникает один или несколько следующих симптомов:

-

DCDIAG сообщает, что тест репликации Active Directory не справился с ошибкой и 2146893022: целевое основное имя некорректно.

-

Repadmin.exe сообщает о сбой попытки репликации и сообщает о состоянии -2146893022 (0x80090322).

Команды, которые обычно указывают состояние -2146893022 (0x80090322) включают, но не ограничиваются следующими:

-

Пример вывода, из которого указывается, что целевое основное имя является неправильной ошибкой, является следующим образом:

-

-

Команда репликации в Active Directory Sites and Services возвращает следующее сообщение об ошибке:Целевое основное имя неверно

Щелкнув правой кнопкой мыши по объекту подключения из источника DC, а затем выбрав репликацию, теперь не удается. Сообщение об ошибке на экране следующим образом:

-

Проверка согласованности знаний NTDS (KCC), NTDS General или события Microsoft-Windows-ActiveDirectory_DomainService с состоянием -2146893022 регистрируются в журнале событий службы каталогов.

События Active Directory, которые обычно ссылаются на состояние -2146893022, включают, но не ограничиваются следующими:

Источник событий Код события Строка события Репликация NTDS 1586 Контрольно-Windows NT 4.0 или более ранней репликации с мастером эмулятора PDC не удалось.Полная синхронизация базы данных диспетчера учетных записей безопасности (SAM) с контроллерами доменов, работающими Windows NT 4.0 и ранее, может произойти, если главную роль эмулятора PDC перед следующей успешной контрольной точкой передадут локальному контроллеру домена. NTDS KCC 1925 Попытка установить ссылку на репликацию для следующего раздела каталога writable не удалась. NTDS KCC 1308 Проверка согласованности знаний (KCC) обнаружила, что последовательные попытки репликации со следующим контроллером домена последовательно срывались. Microsoft-Windows-ActiveDirectory_DomainService 1926 Попытка установить ссылку репликации на раздел каталога только для чтения со следующими параметрами не удалась Обмен сообщениями между сайтами NTDS 1373 Служба обмена сообщениями intersite не может получать сообщения для следующей службы с помощью следующего транспорта. Сбой запроса для сообщений.