Удаленное управление из Windows 7

Хотя компьютерами, работающими под управлением Windows 7, нельзя управлять с помощью Диспетчер серверов, можно установить Диспетчер серверов на компьютере под управлением Windows 7, установив для этого Средства администрирования удаленного сервера. Средства администрирования удаленного сервера для Windows 7 можно загрузить на веб-сайте корпорации Майкрософт (https://go.microsoft.com/fwlink/?LinkId=131280). После установки Средства администрирования удаленного сервера можно подключить консоль Диспетчер серверов к удаленному компьютеру под управлением Windows Server 2008 R2 и выполнять задачи управления на сервере назначения, который определен в пункте настоящего раздела.

Установив Средства администрирования удаленного сервера на компьютере под управлением Windows 7, так же как на компьютере под управлением Windows Server 2008 R2, можно создать настраиваемую консоль ММС Диспетчер серверов для управления несколькими удаленными компьютерами, на которых установлен Windows Server 2008 R2. Чтобы создать настраиваемую консоль ММС Диспетчер серверов на компьютере, где установлены ОС Windows 7 и Средства администрирования удаленного сервера, см. пункт настоящего раздела.

| Для удаленного управления с компьютера, на котором установлена ОС Windows 7, выполните следующие действия. |

Установите Средства администрирования удаленного сервера на компьютере под управлением Windows 7.

Загрузите пакет Средства администрирования удаленного сервера с веб-сайта корпорации Майкрософт и затем следуйте инструкциям по установке Средства администрирования удаленного сервера, приведенным на странице Центра загрузки.

Чтобы использовать средства и оснастки, предназначенные для конкретных ролей или компонентов в консоли Диспетчер серверов, подключенной к удаленному серверу, эти средства необходимо установить на исходном компьютере при помощи Средства администрирования удаленного сервера.

После установки Средства администрирования удаленного сервера откройте Диспетчер серверов. Чтобы открыть компонент «Управление сервером», нажмите Пуск, Администрирование, а затем Управление сервером.

В древовидном представлении щелкните правой кнопкой мыши узел Диспетчер сервера и выберите команду Подключиться к другому компьютеру.

В диалоговом окне Подключение к другому компьютеру введите имя или IP-адрес компьютера, работающего под управлением Windows Server 2008 R2, в поле Другой компьютер или найдите другой сервер в сети при помощи обзора

Нажмите кнопку ОК.

Обратите внимание, что после подключения к удаленному компьютеру имя компьютера появится в консоли Диспетчер серверов. Вы увидите имя удаленного компьютера, к которому подключены, в узле Диспетчер серверов древовидного представления, в поле Полное имя компьютера области Сводка сервера Диспетчер серверов и имя компьютера в заголовке консоли.

Windows сетевые расположения

начиная с Windows PowerShell 3,0, командлет может включить удаленное взаимодействие на клиентских и серверных версиях Windows в частных, доменных и общедоступных сетях.

в серверных версиях Windows с частными и доменными сетями командлет создает правила брандмауэра, которые допускают неограниченный удаленный доступ. Он также создает правило брандмауэра для общедоступных сетей, которое разрешает удаленный доступ только с компьютеров в той же локальной подсети. это правило брандмауэра для локальной подсети включено по умолчанию на серверных версиях Windows в общедоступных сетях, но повторно применяет правило, если оно было изменено или удалено.

в клиентских версиях Windows с частными и доменными сетями по умолчанию командлет создает правила брандмауэра, разрешающие неограниченный удаленный доступ.

чтобы включить удаленное взаимодействие для клиентских версий Windows с общедоступными сетями , используйте параметр SkipNetworkProfileCheck командлета. Он создает правило брандмауэра, разрешающее удаленный доступ только с компьютеров в той же локальной подсети.

чтобы удалить ограничение локальной подсети в общедоступных сетях и разрешить удаленный доступ из всех расположений на клиентских и серверных версиях Windows, используйте командлет в модуле NetSecurity . Выполните следующую команду:

Примечание

Имя правила брандмауэра может отличаться для разных версий Windows. Используйте для просмотра списка правил. Перед включением правила брандмауэра просмотрите параметры безопасности в правиле, чтобы убедиться, что конфигурация подходит для вашей среды.

в Windows PowerShell 2,0 на серверных версиях Windows создает правила брандмауэра, разрешив удаленный доступ во всех сетях.

в Windows PowerShell 2,0 на клиентских версиях Windows создает правила брандмауэра только для частных и доменных сетей. Если сетевое расположение является общедоступным, происходит сбой.

Личный помощник для удаленной работы

Ранее считалось, что персональный секретарь может быть только рядом, за стенкой, в соседнем кабинете, сегодня ассистент онлайн — новый уровень. Что может решать такой помощник?

- вести календарь встреч, дел;

- искать новых клиентов;

- контролировать выполнение задач другими работниками;

- заниматься рекламой, SMM-продвижением;

- покупать товары, заказывать услуги.

Основные навыки личного помощника

Если бы я искала такого человека, то оценила его личный опыт удаленной работы: какими программами владеет, что может делать, насколько быстро реагирует на поставленные задачи. Разумеется, ассистент-помощник должен быть ответственным, многозадачным, не пропадать, постоянно быть онлайн.

Сложность профессии в том, что вы даже можете не знать, как выглядит человек, но должны доверить ему планирование своего и бизнес-графика.

Когда идет набор персонала, оценивается внешность, манера, наличие диплома, харизма, опыт. Здесь проще: либо человек справляется — либо же нет. В моем материале о самых популярных профессиях такая вакансия не описана, но попали те, которые будут востребованы в будущем и уже сегодня оценивается высокими зарплатами.

Дополнительные навыки личного помощника

Принимая в внимание, что личный помощник руководителя должен быть современным и мульти задачным, обязанности постоянно расширяются и дополняются новыми умениями. Среди них выделю такие:

- мобильность;

- коммуникабельность (несмотря на то, что прямого контакта фактически нет, но общение должно быть комфортным для всех);

- умение собраться и работать в стрессовых условиях.

- Также сюда я бы отнесла и акцент на развитие, ориентация на современные ценности, внешнюю эрудированность.

Классический секретарь-помощник может появляться на встречах, пригласить гостей в офис, организовывать ивенты, но с онлайн специалистом их объединяет то, что придерживаются стандарта профессиональной этики, корпоративного хранения тайн: начиная от тонкостей работы, заканчивая финансовые вопросами. А кто такой современный инвестор, нужен ли ему помощник или больше все же консультант — в готовом материале на блоге.

Среди основных сервисов, знания которых требуются при трудоустройстве, Google Docs, Тrello Jira; наличие аккаунтов в соцсетях, умелое пользование ПК.

Служба удаленного взаимодействия Windows PowerShell

Благодаря использованию протокола WS-Management служба удаленного взаимодействия Windows PowerShell позволяет запустить любую команду Windows PowerShell на одном или нескольких удаленных компьютерах. Вы можете устанавливать постоянные подключения, запускать интерактивные сеансы и выполнять скрипты на удаленных компьютерах.

Чтобы использовать службу удаленного взаимодействия Windows PowerShell, удаленный компьютер должен быть настроен для удаленного управления.

Дополнительные сведения, в том числе инструкции, см. в разделе about_Remote_Requirements.

После настройки службы удаленного взаимодействия Windows PowerShell вы получите доступ ко многим стратегиям удаленного взаимодействия.

В этой статье перечислены только некоторые из них. См. дополнительные сведения об удаленном взаимодействии.

Запуск интерактивного сеанса

Чтобы запустить интерактивный сеанс с одним удаленным компьютером, используйте командлет Enter-PSSession. Например, чтобы запустить интерактивный сеанс с удаленным компьютером Server01, введите:

В командной строке отобразится имя удаленного компьютера. Все команды, введенные в командной строке, запускаются на удаленном компьютере, а результаты отображаются на локальном компьютере.

Чтобы завершить интерактивный сеанс, введите:

См. дополнительные сведения о командлетах Enter-PSSession и Exit-PSSession:

- Enter-PSSession

- Exit-PSSession;

Выполнение удаленной команды

Чтобы выполнить команду на одном или нескольких компьютерах, используйте командлет Invoke-Command. Например, чтобы выполнить команду Get-UICulture на удаленных компьютерах Server01 и Server02, введите:

Выходные данные будут возвращены на ваш компьютер.

Запуск сценария

Чтобы запустить скрипт на одном или нескольких удаленных компьютерах, используйте параметр FilePath командлета . Сценарий должен быть включен или доступен для локального компьютера. Результаты будут возвращены на локальный компьютер.

Например, следующая команда выполняет скрипт DiskCollect.ps1 на удаленных компьютерах Server01 и Server02.

Установка постоянного подключения

Используйте командлет для создания постоянного сеанса на удаленном компьютере. В следующем примере создаются удаленные сеансы на удаленных компьютерах Server01 и Server02. Объекты сеанса хранятся в переменной .

После установки сеансов в них можно выполнить любую команду. Так как сеансы являются постоянными, вы можете собирать данные из одной команды и использовать их в другой.

Например, следующая команда выполняет команду Get-Hotfix в сеансах в переменной $s и сохраняет результаты в переменной $h. Переменная $h создается в каждом сеансе в переменной $s, но она не существует в локальном сеансе.

Теперь вы можете использовать данные в переменной с другими командами в том же сеансе. Результаты отобразятся на локальном компьютере. Пример:

Расширенная служба удаленного взаимодействия

Это и есть служба удаленного взаимодействия Windows PowerShell. Используя командлеты, установленные с Windows PowerShell, можно установить и настроить удаленные сеансы с локальных и удаленных компьютеров, создать настраиваемые и ограниченные сеансы, разрешить пользователям импортировать команды из удаленного сеанса, которые могут неявно выполняться в удаленном сеансе, настроить безопасность удаленного сеанса и многое другое.

Windows PowerShell включает поставщик WSMan. Поставщик создает диск , который позволяет перемещаться по иерархии параметров конфигурации на локальном и удаленном компьютерах.

См. дополнительные сведения о поставщике WSMan и командлетах WS-Management или введите команду в консоли Windows PowerShell.

Дополнительные сведения можно найти в разделе

- Вопросы и ответы об удаленном взаимодействии PowerShell

- Register-PSSessionConfiguration

- Import-PSSession

Справку по ошибкам службы удаленного взаимодействия см. в разделе about_Remote_Troubleshooting.

Графические методы удаленного доступа

Этот раздел содержит методы подключения к удаленным системам Windows из Linux через графические пользовательские интерфейсы, такие как RDP или VNC.

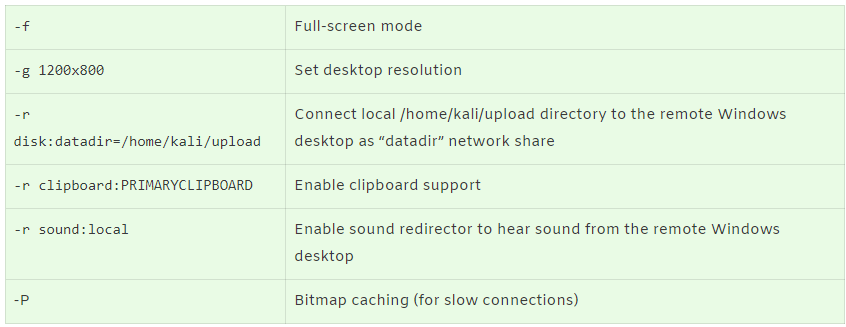

Rdesktop

Rdesktop — популярный клиент RDP с открытым исходным кодом, поддерживающий большинство операционных систем Windows, официально до Windows Server 2012 RDS. Он имеет множество полезных функций, включая поддержку сетевых дисков, мультимедиа и перенаправление USB, двунаправленный буфер обмена и многое другое. В настоящее время этот проект ищет нового сопровождающего.

31. Rdesktop

Вот как открыть сеанс RDP на удаленном компьютере с Windows с помощью rdesktop:

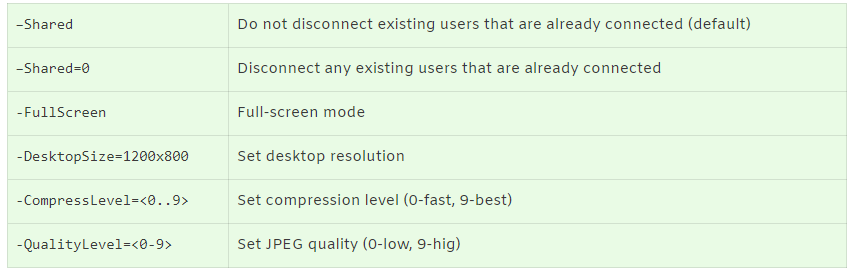

Вот несколько полезных опций rdesktop:

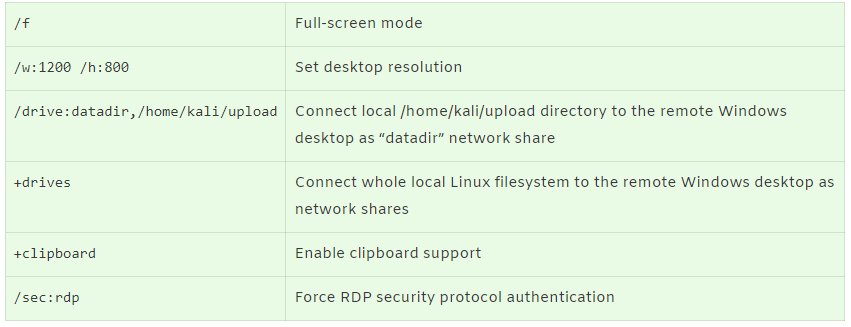

FreeRDP

FreeRDP — еще один очень популярный клиент RDP для Linux (xfreerdp), который также имеет много интересных функций, таких как поддержка сетевых дисков, мультимедиа и перенаправление USB, двунаправленный буфер обмена, а также многое другое.

32. FreeRDP: xfreerdp

Вот как открыть сеанс RDP на удаленном компьютере с Windows с помощью xfreerdp:

Вот несколько полезных опций xfreerdp:

Примечание. FreeRDP также поддерживает передачу хэшей NTLM вместо паролей (pass-the-hash), вот как это использовать:

Однако это работает только в Windows 2012 R2 и Windows 8.1 (подробности здесь).

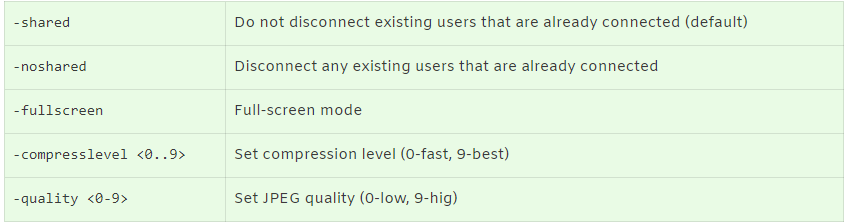

TightVNC

TightVNC— это легкое программное обеспечение VNC с клиентом для Linux (xtightvncviewer), которое обеспечивает быстрый и надежный способ подключения ко всем типам серверов VNC, а не только к тем, которые работают в Windows.

33. TightVNC: xtightvncviewer

Вот как открыть соединение VNC с удаленным компьютером с Windows с помощью xtightvncviewer:

Нам будет предложено пройти аутентификацию, если она потребуется.

Вот несколько полезных опций xtightvncviewer:

TigerVNC

TigerVNC— еще одно популярное программное обеспечение VNC с клиентом Linux (xtigervncviewer) со множеством полезных функций. Например, он поддерживает буфер обмена, расширенные методы аутентификации, шифрование TLS и другие вещи.

Вот как им пользоваться.

34. TigerVNC: xtigervncviewer

Вот как открыть соединение VNC с удаленным компьютером с Windows с помощью xtigervncviewer:

Нам будет предложено пройти аутентификацию, если она потребуется.

Вот несколько полезных опций xtigervncviewer:

Подключение дисков удаленно

Каждая из команд может выполняется удаленно. У команды ‘New-SMBMapping’ для этого есть встроенный параметр ‘CimSession’. В случае обоих подходов можно использовать команды из модуля PSRemoting, например ‘Invoke-Command’. Нужно отметить, что сетевые папки в Powershell всегда подключаются под тем пользователем, под которым была запущена консоль или скрипт. Если вы были аутентифицированы под пользователем ‘alex’ и открыли консоль Powershell, то диски будут подключены пользователю ‘alex’. Кроме этого, для каждой команды у вас должен быть запущен WinRM и установлены настройки в TrustedHost.

Пример команды, которая подключит диск у пользователя:

Для обеих команд подойдет следующий способ:

…

Рекомендую

WMI plug-in configuration notes

Beginning with Windows 8 and Windows Server 2012, have their own security configurations. For a normal or power (non-administrator) user to be able to use the WMI plug-in, you need to enable access for that user after the has been configured. First, you must set up the user for remote access to through one of these steps.

- Run to add the user to the WinRMRemoteWMIUsers__ group in the Local Users and Groups window, or

- use the winrm command-line tool to configure the security descriptor for the of the , as follows: .

When the user interface appears, add the user.

After setting up the user for remote access to , you must set up WMI to allow the user to access the plug-in. To do this, run to modify the WMI security for the to be accessed in the WMI Control window.

The majority of the WMI classes for management are in the root\cimv2 namespace.

Подробное описание

В этом разделе описываются некоторые проблемы, которые могут возникнуть при использовании функций удаленного взаимодействия PowerShell, основанных на технологии WS-Management и предлагающих решения этих проблем.

Прежде чем использовать удаленное взаимодействие PowerShell, ознакомьтесь со статьей about_Remote и about_Remote_Requirements , где приведены рекомендации по настройке и базовому использованию. Кроме того, разделы справки по каждому из командлетов удаленного взаимодействия, в особенности описания параметров, содержат полезную информацию, которая поможет избежать проблем.

Примечание

Чтобы просмотреть или изменить параметры локального компьютера на диске WSMan:, включая изменения в конфигурациях сеансов, доверенных узлах, портах или прослушивателях, запустите PowerShell с параметром Запуск от имени администратора .

Подробное описание

В этом разделе описываются некоторые проблемы, которые могут возникнуть при использовании функций удаленного взаимодействия PowerShell, основанных на технологии WS-Management и предлагающих решения этих проблем.

Прежде чем использовать удаленное взаимодействие PowerShell, ознакомьтесь со статьей about_Remote и about_Remote_Requirements , где приведены рекомендации по настройке и базовому использованию. Кроме того, разделы справки по каждому из командлетов удаленного взаимодействия, в особенности описания параметров, содержат полезную информацию, которая поможет избежать проблем.

Примечание

Чтобы просмотреть или изменить параметры локального компьютера на диске WSMan:, включая изменения в конфигурациях сеансов, доверенных узлах, портах или прослушивателях, запустите PowerShell с параметром Запуск от имени администратора .

Что такое удаленное взаимодействие PowerShell?

Функция удаленного взаимодействия PowerShell использует службу удаленного управления Windows (WinRM), которая является реализацией протокола веб-служб для управления (WS-Management), чтобы дать пользователям возможность использовать команды PowerShell на удаленных компьютерах. Дополнительные сведения об использовании удаленного взаимодействия PowerShell можно найти в статье Выполнение удаленных команд.

Удаленное взаимодействие PowerShell отличается от выполнения командлета с параметром ComputerName для запуска на удаленном компьютере, когда в качестве базового протокола используется удаленный вызов процедур (RPC).

Устранение проблем политики и предпочтений

В этом разделе обсуждаются проблемы удаленного взаимодействия, связанные с политиками и предпочтениями, заданными на локальном и удаленном компьютерах.

Изменение политики выполнения для Import-PSSession и Import-Module

Командлеты и создают модули, которые содержат неподписанные файлы скриптов и файлы форматирования.

Чтобы импортировать модули, созданные этими командлетами, с помощью или , политика выполнения в текущем сеансе не может быть ограничена или AllSigned. Дополнительные сведения о политиках выполнения PowerShell см. в разделе about_Execution_Policies.

Чтобы импортировать модули без изменения политики выполнения для локального компьютера, установленного в реестре, используйте параметр Scope параметра, чтобы задать менее ограниченную политику выполнения для одного процесса.

Например, следующая команда запускает процесс с политикой выполнения. Изменение политики выполнения влияет только на текущий процесс и не изменяет параметр реестра PowerShell ExecutionPolicy .

Кроме того, с помощью параметра ExecutionPolicy можно запустить один сеанс с менее ограниченной политикой выполнения.

Дополнительные сведения о политиках выполнения см. в разделе about_Execution_Policies. Для получения дополнительных сведений введите .

Как задать и изменить квоты

Квоты можно использовать для защиты локального компьютера и удаленного компьютера от чрезмерного использования ресурсов, как случайных, так и вредоносных.

В базовой конфигурации доступны следующие квоты.

-

Поставщик WSMan (WSMan:) предоставляет несколько параметров квот, таких как параметры максенвелопесизекб и макспровидеррекуестс в узле, а также параметры максконкуррентоператионс, свойств maxconcurrentoperationsperuser и MaxConnections в узле.

-

Защитить локальный компьютер можно с помощью параметров максимумрецеиведдатасизеперкомманд и максимумрецеиведобжектсизе командлета и переменной предпочтений.

-

Защитить удаленный компьютер можно, добавив ограничения в конфигурации сеанса, например с помощью параметров максимумрецеиведдатасизеперкоммандмб и максимумрецеиведобжектсиземб командлета.

При конфликте квот с помощью команды PowerShell создает ошибку.

Чтобы устранить эту ошибку, измените удаленную команду так, чтобы она соответствовала квоте. Или определите источник квоты, а затем увеличьте квоту, чтобы завершить выполнение команды.

Например, следующая команда увеличивает квоту размера объекта в конфигурации сеанса Microsoft. PowerShell на удаленном компьютере с 10 МБ (значение по умолчанию) до 11 МБ.

Дополнительные сведения о командлете см. в разделе .

Дополнительные сведения о WS-Management квотах см. в разделе about_WSMan_Provider.

Устранение ошибок времени ожидания

Можно использовать время ожидания для защиты локального компьютера и удаленного компьютера от чрезмерного использования ресурсов, как случайных, так и вредоносных. Если время ожидания задано как на локальном, так и на удаленном компьютере, PowerShell использует самые короткие параметры времени ожидания.

В базовой конфигурации доступны следующие тайм-ауты.

-

Поставщик WSMan (WSMan:) предоставляет несколько параметров времени ожидания на стороне клиента и службы, например параметр макстимеаутмс в узле и параметры енумератионтимеаутмс и макспаккетретриевалтимесекондс в узле.

-

Защитить локальный компьютер можно с помощью параметров канцелтимеаут, IdleTimeout, OpenTimeout и OperationTimeout командлета и переменной предпочтений.

-

Кроме того, можно защитить удаленный компьютер, задавая значения времени ожидания программным способом в конфигурации сеанса для сеанса.

Если значение времени ожидания не позволяет завершить операцию, PowerShell завершает операцию и создает ошибку.

Чтобы устранить эту ошибку, измените команду для завершения в течение интервала времени ожидания или определите источник предельного времени ожидания и Увеличьте интервал времени ожидания, чтобы завершить выполнение команды.

Например, следующие команды используют командлет для создания объекта параметра сеанса со значением OperationTimeout , равным 4 минутам (в мс), а затем используйте объект параметра сеанса для создания удаленного сеанса.

Дополнительные сведения об истечении времени ожидания WS-Management см. в разделе справки по поставщику WSMan (тип ).

Дополнительные сведения о командлете см. в разделе New-PSSessionOption.

Планировщик заданий (Task Scheduler)

Планировщиком заданий можно управлять из командной строки используя две утилиты – at.exe и schtasks.exe. Обе эти утилиты позволяют указать имя удалённого компьютера для создания задания, и, следовательно, позволяют решить нашу задачу. Но подробно мы рассмотрим лишь schtasks.exe, так как она предоставляет гораздо больше возможностей.

Хотя выполнение команд на других компьютерах не является основным предназначением планировщика, тем не менее он позволяет реализовать немало интересных сценариев. Например, с его помощью можно включить установку программного обеспечения в период обеденного перерыва. Или если ваши пользователи обедают в разное время, запуск можно выполнять после определённого периода бездействия компьютера.

schtasks /create /s server6.td.local /tn install /tr \\main\data\install.cmd /sc once /st 13:00 /ru system

Важно понимать от имени какой учетной записи будет выполняться задача. В этом примере я указал для параметра /ru значение system, следовательно, для выполнения установки учетной записи компьютера будет необходим доступ на чтение в сетевую папку с дистрибутивом программы

Еще полезным решением, мне кажется запланировать какое либо действие, на ежедневное выполнение, и удалять задачу лишь при подтверждении его успеха. То есть вы можете создать простой командный файл, который сначала запускает установщик программы, дожидается его завершения, и проверяет – успешно ли установилась программа. Если это так, то он удаляет задание из планировщика на этом компьютере. Пример такого файла:

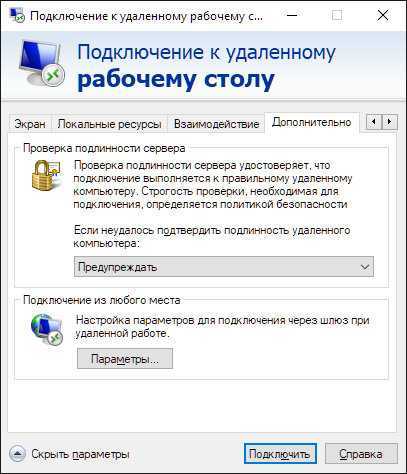

Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.