Powershell установка модулей offline

Давайте подробнее рассмотрим вариант установки модулей, когда ваш компьютер не имеет выхода в Интернет, а действия после установки будут аналогичны для обоих вариантов.

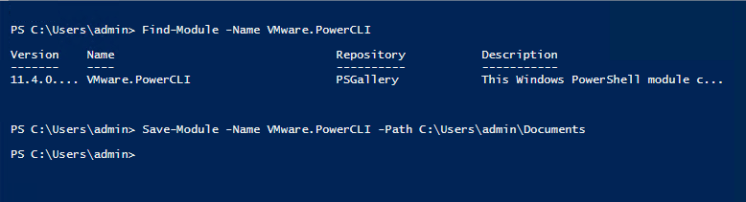

Для того, чтобы установить модуль на компьютере, не имеющем выхода во внешнюю сеть, нужно скачать модуль на машине с выходом в Интернет. Удобнее всего это сделать при помощи Powershell, введя команды:

PowerShell

Find-Module -Name VMware.PowerCLI

| 1 | Find-Module-NameVMware.PowerCLI |

и

PowerShell

Save-Module -Name VMware.PowerCLI -Path C:\path-to-folder

| 1 | Save-Module-NameVMware.PowerCLI-PathC\path-to-folder |

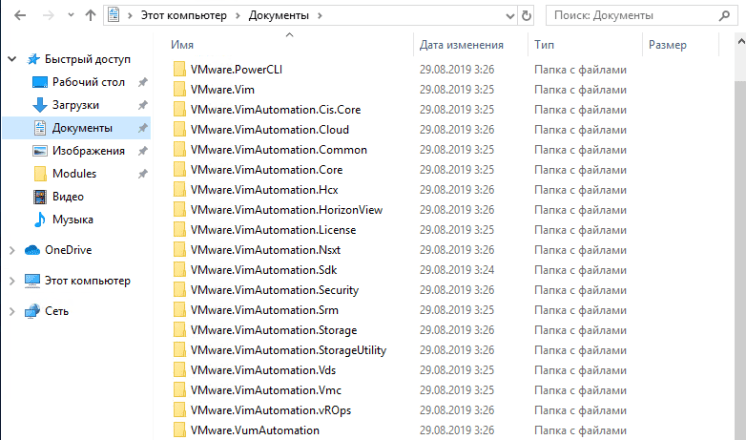

После того, как загрузка завершится, вы увидите в папке файлы модулей:

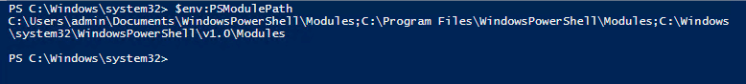

Теперь на компьютере, на котором нужно установить этот модуль, поместите скачанные файлы в место, где Powershell ищет установленные модули. Посмотреть места размещения модулей Powershell можно, введя в консоли

PowerShell

$env:PSModulePath

| 1 | $envPSModulePath |

Лучше выбирать первые два, причем, если вы хотите, чтобы модуль был доступен только текущему пользователю, то выбирайте первый, а если всем пользователям — второй.

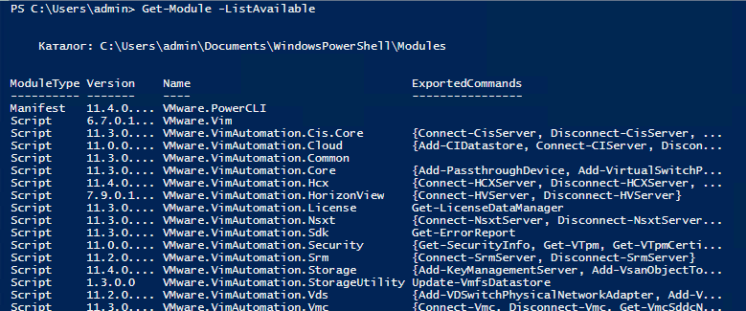

После того, как файлы модулей скопированы, запустите Powershell и выполните еще раз команду:

PowerShell

Get-Module -ListAvailable

| 1 | Get-Module-ListAvailable |

Теперь вы должны увидеть в списке доступных ваши модули

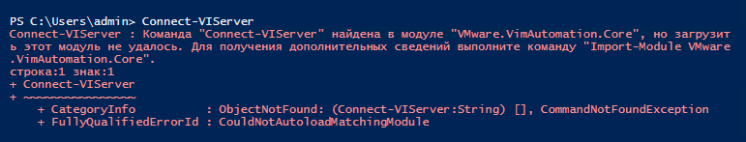

Если попробуем выполнить команду из нового модуля сейчас, то получим ошибку

Нужно импортировать модуль в текущую сессию командой

PowerShell

Import-Module

| 1 | Import-Module |

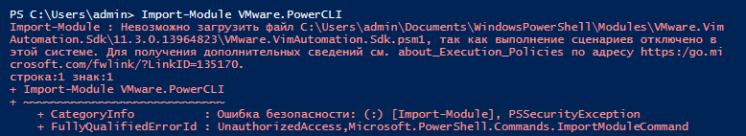

При этом нужно разрешить выполнение сценариев на компьютере(если вы этого не сделали ранее), иначе получим ошибку:

Посмотреть текущую политику можно так:

PowerShell

Get-ExecutionPolicy

| 1 | Get-ExecutionPolicy |

![]()

В нашем примере выполнение сценариев запрещено.

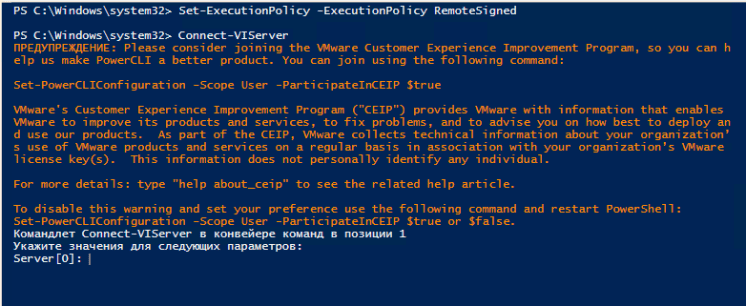

Разрешить выполнение скриптов можно командой:

PowerShell

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

| 1 | Set-ExecutionPolicy-ExecutionPolicyRemoteSigned |

Выполнять ее нужно в консоли, запущенной от имени Администратора. После ее выполнения команды модуля станут доступны.

Аналогично можно установить и другие необходимые модули Powershell.

О том, как использовать PowerCLI в работе с виртуальными машинами, можно прочитать в рубрике, посвященной виртуализации от VMware.

В статье использованы материалы https://blogs.vmware.com/PowerCLI/2017/04/powercli-install-process-powershell-gallery.html

Развертывание в Windows 10 IoT Базовая

Windows PowerShell добавляется в Windows 10 IoT Базовая, если вы включаете функцию IOT_POWERSHELL, которую можно использовать для развертывания PowerShell 7. Действия, описанные выше для Windows 10 IoT Корпоративная, могут быть выполнены и для центра Интернета вещей.

Чтобы добавить последнюю версию PowerShell в образ для доставки, используйте команду для включения пакета в рабочую область и добавления OPENSRC_POWERSHELL в образ.

Примечание

В архитектуре ARM64 Windows PowerShell не добавляется при включении IOT_POWERSHELL. Поэтому установка на основе ZIP-файла не поддерживается. Для добавления в образ используйте команду .

Устранение проблем политики и предпочтений

В этом разделе обсуждаются проблемы удаленного взаимодействия, связанные с политиками и предпочтениями, заданными на локальном и удаленном компьютерах.

Изменение политики выполнения для Import-PSSession и Import-Module

Командлеты и создают модули, которые содержат неподписанные файлы скриптов и файлы форматирования.

Чтобы импортировать модули, созданные этими командлетами, с помощью или , политика выполнения в текущем сеансе не может быть ограничена или AllSigned. Дополнительные сведения о политиках выполнения PowerShell см. в разделе about_Execution_Policies.

Чтобы импортировать модули без изменения политики выполнения для локального компьютера, установленного в реестре, используйте параметр Scope параметра, чтобы задать менее ограниченную политику выполнения для одного процесса.

Например, следующая команда запускает процесс с политикой выполнения. Изменение политики выполнения влияет только на текущий процесс и не изменяет параметр реестра PowerShell ExecutionPolicy .

Кроме того, с помощью параметра ExecutionPolicy можно запустить один сеанс с менее ограниченной политикой выполнения.

Дополнительные сведения о политиках выполнения см. в разделе about_Execution_Policies. Для получения дополнительных сведений введите .

Как задать и изменить квоты

Квоты можно использовать для защиты локального компьютера и удаленного компьютера от чрезмерного использования ресурсов, как случайных, так и вредоносных.

В базовой конфигурации доступны следующие квоты.

-

Поставщик WSMan (WSMan:) предоставляет несколько параметров квот, таких как параметры максенвелопесизекб и макспровидеррекуестс в узле, а также параметры максконкуррентоператионс, свойств maxconcurrentoperationsperuser и MaxConnections в узле.

-

Защитить локальный компьютер можно с помощью параметров максимумрецеиведдатасизеперкомманд и максимумрецеиведобжектсизе командлета и переменной предпочтений.

-

Защитить удаленный компьютер можно, добавив ограничения в конфигурации сеанса, например с помощью параметров максимумрецеиведдатасизеперкоммандмб и максимумрецеиведобжектсиземб командлета.

При конфликте квот с помощью команды PowerShell создает ошибку.

Чтобы устранить эту ошибку, измените удаленную команду так, чтобы она соответствовала квоте. Или определите источник квоты, а затем увеличьте квоту, чтобы завершить выполнение команды.

Например, следующая команда увеличивает квоту размера объекта в конфигурации сеанса Microsoft. PowerShell на удаленном компьютере с 10 МБ (значение по умолчанию) до 11 МБ.

Дополнительные сведения о командлете см. в разделе .

Дополнительные сведения о WS-Management квотах см. в разделе about_WSMan_Provider.

Устранение ошибок времени ожидания

Можно использовать время ожидания для защиты локального компьютера и удаленного компьютера от чрезмерного использования ресурсов, как случайных, так и вредоносных. Если время ожидания задано как на локальном, так и на удаленном компьютере, PowerShell использует самые короткие параметры времени ожидания.

В базовой конфигурации доступны следующие тайм-ауты.

-

Поставщик WSMan (WSMan:) предоставляет несколько параметров времени ожидания на стороне клиента и службы, например параметр макстимеаутмс в узле и параметры енумератионтимеаутмс и макспаккетретриевалтимесекондс в узле.

-

Защитить локальный компьютер можно с помощью параметров канцелтимеаут, IdleTimeout, OpenTimeout и OperationTimeout командлета и переменной предпочтений.

-

Кроме того, можно защитить удаленный компьютер, задавая значения времени ожидания программным способом в конфигурации сеанса для сеанса.

Если значение времени ожидания не позволяет завершить операцию, PowerShell завершает операцию и создает ошибку.

Чтобы устранить эту ошибку, измените команду для завершения в течение интервала времени ожидания или определите источник предельного времени ожидания и Увеличьте интервал времени ожидания, чтобы завершить выполнение команды.

Например, следующие команды используют командлет для создания объекта параметра сеанса со значением OperationTimeout , равным 4 минутам (в мс), а затем используйте объект параметра сеанса для создания удаленного сеанса.

Дополнительные сведения об истечении времени ожидания WS-Management см. в разделе справки по поставщику WSMan (тип ).

Дополнительные сведения о командлете см. в разделе New-PSSessionOption.

Как использоваться инструментом Group Policy Results (GPResult.exe)?

Команду GPResult необходимо запустить на компьютере, на котором вы хотите проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

GPRESULT [/S [/U ]]

[/R | /V | /Z] [(/X | /H) ]

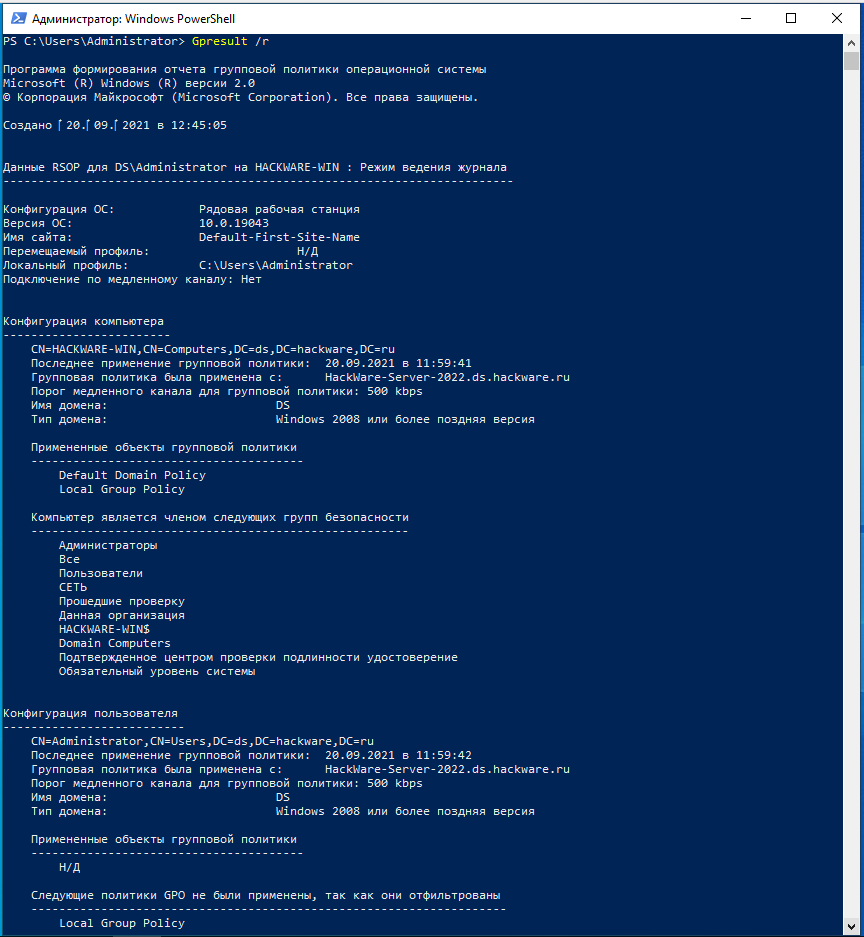

Чтобы получить подробную информацию о групповых политиках, применённых к пользователю или компьютеру, а также о других параметрах, относящихся к инфраструктуре GPO (итоговые параметры политики GPO — RsoP), выполните следующую команду:

Gpresult / r

Результаты этой команды разделены на два раздела:

- Конфигурация компьютера — раздел содержит информацию об объектах GP, применённых к компьютеру (как объект Active Directory);

- Конфигурация пользователя — это раздел политики пользователя (политики, применённые к учётной записи пользователя AD).

Давайте кратко рассмотрим основные настройки/разделы в выходных данных GPResult, которые могут нас заинтересовать:

- Имя сайта — это имя сайта AD, на котором расположен компьютер;

- CN — полное каноническое имя пользователя/компьютера, для которого были сгенерированы данные RSoP;

- Последнее применение групповой политики — время последнего применения групповых политик;

- Групповая политика была применена с — это имя контроллера домена, с которого была загружена последняя версия GPO;

- Имя домена и Тип домена — это имя и номер версии схемы домена Active Directory;

- Примененные объекты групповой политики — это списки применённых объектов групповой политики;

- Следующие политики GPO не были применены, так как они отфильтрованы — это объекты групповой политики, которые не применялись или были отфильтрованы;

- Пользователь является членом следующих групп безопасности — это группы домена, членом которых является пользователь.

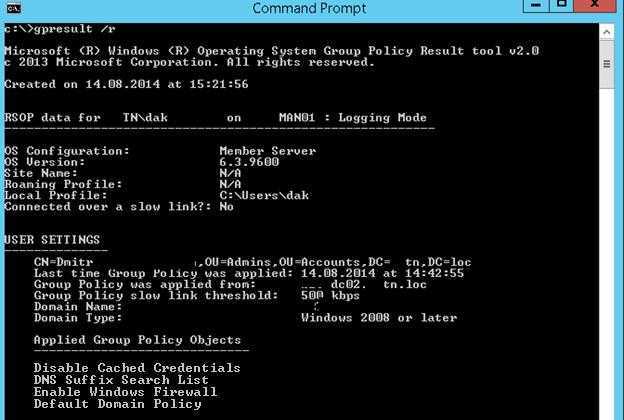

В этом примере вы можете видеть, что к объекту пользователя применены 4 групповые политики.

- Disable Cached Credentials (Отключить кешированные учётные данные);

- DNS Suffix Search List (Список поиска DNS-суффиксов);

- Enable Windows Firewall (Включить брандмауэр Windows);

- Default Domain Policy (Политика домена по умолчанию).

Если вы не хотите одновременно отображать информацию о политиках пользователя и компьютера, вы можете использовать параметр /scope, чтобы отображать только нужный раздел. Только результирующая политика пользователя:

gpresult /r /scope:user

или только применяемые компьютерные политики:

gpresult /r /scope:computer

Поскольку инструмент Gpresult отображает свои данные непосредственно в командной строке, что не всегда удобно для дальнейшего анализа, вывод можно перенаправить в буфер обмена:

Gpresult /r | clip

или текстовый файл:

Gpresult /r > c:\ps\gpresult.txt

Чтобы отобразить сверхдетальную информацию RSOP, вам нужно добавить ключ /z:

Gpresult /r /z

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \\COMP_NAME\C$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Использование групповая политика для управления политикой выполнения

Для управления политикой выполнения компьютеров предприятия можно использовать параметр групповая политика включить выполнение скрипта . Параметр групповая политика переопределяет политики выполнения, заданные в PowerShell во всех областях.

Включить параметры политики выполнения сценария следующим образом:

-

Если отключить выполнение скрипта, скрипты не будут выполняться. Это эквивалентно Restricted политике выполнения.

-

Если включить выполнение скрипта, можно выбрать политику выполнения. Параметры групповая политика эквивалентны следующим параметрам политики выполнения.

Групповая политика Политика выполнения Разрешить все скрипты Unrestricted Разрешить локальные скрипты и удаленные подписанные скрипты RemoteSigned Разрешить только подписанные скрипты AllSigned -

Если параметр включить выполнение скрипта не настроен, он не будет действовать. Политика выполнения, заданная в PowerShell, вступает в силу.

Файлы Повершеллексекутионполици. adm и Повершеллексекутионполици. ADMX добавляют политику выполнения сценария включения в узлы Конфигурация компьютера и Конфигурация пользователя в групповая политика Editor по следующим путям.

для Windows XP и Windows Server 2003:

для Windows Vista и более поздних версий Windows:

Политики, заданные в узле Конфигурация компьютера, имеют приоритет над политиками, заданными в узле Конфигурация пользователя.

Дополнительные сведения см. на веб-сайте about_Group_Policy_Settings.

Приоритет политики выполнения

При определении действующей политики выполнения для сеанса PowerShell оценивает политики выполнения в следующем порядке очередности.

Установка ZIP-пакета

Для поддержки расширенных сценариев развертывания доступны ZIP-архивы двоичных файлов PowerShell. Скачайте один из следующих ZIP-архивов на странице с текущим выпуском.

- PowerShell-7.1.5-win-x64.zip

- PowerShell-7.1.5-win-x86.zip

- PowerShell-7.1.5-win-arm64.zip

- PowerShell-7.1.5-win-arm32.zip

В зависимости от способа загрузки файла может потребоваться разблокировать файл с помощью командлета . Распакуйте содержимое в выбранное расположение и запустите . В отличие от установки пакетов MSI при установке ZIP-архива не выполняется проверка соответствия предварительным требованиям. Для правильного удаленного взаимодействия с помощью WSMan необходимо обеспечить соответствие .

Используйте этот метод для установки версии PowerShell на основе ARM на таких компьютерах, как Microsoft Surface Pro X. Чтобы получить оптимальные результаты, устанавливайте PowerShell в папку .

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

Шаг 6

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

Шаг 7

Проверяем выбор компонентов и жмем «Установить».

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Get-ADComputer — синтаксис использования командлета

Чтобы получать информацию из AD с помощью командлетов из модуля AD для PowerShell, вам не нужны права администратора домена. Достаточно, чтобы учётная запись, под которой запускается командлет, была членом группы «Domain Users / Authenticated Users».

Чтобы получить информацию о конкретной учётной записи компьютера в домене, укажите её имя в качестве аргумента параметра -Identity:

Get-ADComputer -Identity hackware-server

Пример вывода:

DistinguishedName : CN=HACKWARE-SERVER,OU=Domain Controllers,DC=ds,DC=hackware,DC=ru DNSHostName : HackWare-Server-2022.ds.hackware.ru Enabled : True Name : HACKWARE-SERVER ObjectClass : computer ObjectGUID : 77e65141-ebec-4728-a1cc-563199d86bf8 SamAccountName : HACKWARE-SERVER$ SID : S-1-5-21-670420343-3848213752-1643348011-1000

Get-ADComputer -Identity hackware-server -Properties *

Используя Get-Member, вы можете получить список всех свойств объекта ADComputer:

Get-ADComputer -Filter * -Properties * | Get-Member

Дата последнего входа компьютеров в сеть указана в атрибуте LastLogonDate.

Командлет Get-ADComputer позволяет отображать любые свойства компьютера в результатах выполнения команды. Удалите всю ненужную информацию, оставив только значения атрибутов Name и LastLogonDate.

Get-ADComputer -identity hackware-win -Properties * | Format-Table Name,LastLogonDate -Autosize

Итак, мы получили данные о последней регистрации в домене для отдельного компьютера. Затем вам нужно изменить команду, чтобы она отображала информацию о времени последней сетевой регистрации для всех компьютеров в домене. Для этого замените -Identity на -Filter *:

Get-ADComputer -Filter * -Properties * | Format-Table Name,LastLogonDate -Autosize

У нас получилась простая таблица, которая содержит всего 2 поля: имя компьютера и дата LastLogonData. Вы можете добавить в эту таблицу другие поля объекта ADComputer.

Чтобы отобразить информацию об объектах компьютеров в определённом OU (организационном подразделении), используйте параметр -SearchBase:

Get-ADComputer -SearchBase 'OU=Paris,DC=woshub,DC=loc' -Filter * -Properties * | Format-Table Name,LastLogonDate -Autosize

Отсортируйте результаты запроса по дате последнего входа в систему с помощью командлета Sort-Object:

Get-ADComputer -Filter * -Properties * | Sort-Object LastLogonDate | Format-Table Name,LastLogonDate -Autosize

Итак, у нас есть список компьютеров и дата их последнего входа в домен Active Directory. Теперь мы хотим отключить учётные записи компьютеров, которые не использовались в течение 120 или более дней.

Используя Get-Date, мы можем получить значение текущей даты в переменной и уменьшить его до 120 дней:

$date_with_offset = (Get-Date).AddDays(-120)

Полученную переменную даты можно использовать как фильтр запроса Get-ADComputer в поле LastLogonDate:

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonDate -lt $date_with_offset } | Sort-Object LastLogonDate | Format-Table Name,LastLogonDate -Autosize

Итак, мы создали список неактивных учётных записей компьютеров, которые не регистрировались в сети более 120 дней. Используйте команду Disable-ADAccount или Set-ADComputer, чтобы отключить их.

Совет. В первый раз лучше проверить результаты выполнения команды с помощью переключателя -WhatIf, который позволяет увидеть, что произойдёт, если бы команда была запущена, но при этом в системе ничего изменено не будет.

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonData -lt $date_with_offset } | Set-ADComputer -Enabled $false -WhatIf

Теперь вы можете отключить все неактивные учётные записи компьютеров:

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonData -lt $date_with_offset } | Set-ADComputer -Enabled $false

Примечание. Также вы можете получить список заблокированных, отключённых и неактивных компьютеров и пользователей домена с помощью отдельного командлета Search-ADAccount.

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Связанная статья: Поиск по Active Director групп и пользователей с использованием подстановочных знаков

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Расположение для установки модулей

В этом разделе описывается, где в файловой системе устанавливаются модули Windows PowerShell. Расположение зависит от того, как используется модуль.

Установка модулей для определенного пользователя

Если вы создаете собственный модуль или получаете модуль от другой стороны, например с веб-сайта сообщества Windows PowerShell, и вам нужно, чтобы модуль был доступен только для вашей учетной записи пользователя, установите модуль в пользовательском каталоге модулей.

Этот каталог добавляется в значение переменной среды PSModulePath по умолчанию.

Установка модулей для всех пользователей в программных файлах

Если вам нужно, чтобы модуль был доступен для всех учетных записей пользователей на компьютере, установите модуль в папку с программными файлами.

Примечание

Это расположение добавляется в значение переменной среды PSModulePath по умолчанию в Windows PowerShell 4.0 и более поздних версиях. Для более ранних версий Windows PowerShell можно вручную создать расположение программных файлов (%ProgramFiles%\WindowsPowerShell\Modules) и добавить этот путь в переменную среды PSModulePath, как описано выше.

Если вы предоставляете модуль другим сторонам, используйте каталог с программными файлами по умолчанию, как описано выше, или создайте собственный подкаталог для компании или продукта в каталоге %ProgramFiles%.

Например вымышленная компания Fabrikam Technologies предоставляет модуль Windows PowerShell для своего продукта Fabrikam Manager. Установщик модуля создает подкаталог Modules в подкаталоге продукта Fabrikam Manager.

Чтобы включить функции обнаружения модулей Windows PowerShell для поиска модуля Fabrikam, установщик модуля Fabrikam добавляет расположение модуля в значение переменной среды PSModulePath.

Управление политикой выполнения с помощью PowerShell

Чтобы получить действующую политику выполнения для текущего сеанса PowerShell, используйте командлет.

Следующая команда получает действующую политику выполнения:

Чтобы получить все политики выполнения, влияющие на текущий сеанс, и отобразить их в порядке очередности:

Результат выглядит примерно так, как показано в следующем примере:

В этом случае действующая политика выполнения — RemoteSigned , так как политика выполнения для текущего пользователя имеет приоритет над политикой выполнения, заданной для локального компьютера.

Чтобы получить политику выполнения, заданную для определенной области, используйте Scope параметр .

Например, следующая команда возвращает политику выполнения для области CurrentUser :

Изменение политики выполнения

чтобы изменить политику выполнения PowerShell на Windows компьютере, используйте командлет. Изменение вступает в силу немедленно. Вам не нужно перезапускать PowerShell.

Если задать политику выполнения для областей LocalMachine или CurrentUser, это изменение будет сохранено в реестре и останется эффективным, пока вы не измените его.

Если задать политику выполнения для Process области, она не будет сохранена в реестре. Политика выполнения сохраняется до закрытия текущего процесса и любых дочерних процессов.

Примечание

в Windows Vista и более поздних версиях Windows для выполнения команд, изменяющих политику выполнения для локального компьютера, область LocalMachine , запустите PowerShell с параметром запуск от имени администратора .

Чтобы изменить политику выполнения, выполните следующие действия.

Пример:

Чтобы задать политику выполнения в определенной области, выполните следующие действия.

Пример:

Команда для изменения политики выполнения может быть выполнена, но не будет изменена действующая политика выполнения.

Например, команда, которая задает политику выполнения для локального компьютера, может быть выполнена, но переопределена политикой выполнения для текущего пользователя.

Удаление политики выполнения

Чтобы удалить политику выполнения для определенной области, задайте для политики выполнения значение Undefined .

Например, чтобы удалить политику выполнения для всех пользователей локального компьютера, выполните следующие действия.

Чтобы удалить политику выполнения для Scope :

если в какой-либо области не задана политика выполнения, действующая политика выполнения — это значение Restricted по умолчанию для клиентов Windows.

Задание другой политики для одного сеанса

Параметр ExecutionPolicy параметра можно использовать для установки политики выполнения для нового сеанса PowerShell. Политика влияет только на текущий сеанс и дочерние сеансы.

Чтобы задать политику выполнения для нового сеанса, запустите PowerShell из командной строки, например или из PowerShell, а затем используйте параметр ExecutionPolicy из для установки политики выполнения.

Пример:

Заданная политика выполнения не хранится в реестре. Вместо этого он хранится в переменной среды. Переменная удаляется при закрытии сеанса, в котором задана политика. Вы не можете изменить политику, изменив значение переменной.

Во время сеанса политика выполнения, заданная для сеанса, имеет приоритет над политикой выполнения, заданной в реестре для локального компьютера или текущего пользователя. Однако он не имеет приоритета над политикой выполнения, заданной с помощью групповая политика.