Введение

Групповых политик в Microsoft Windows очень много. Знать, какие из них влияют на безопасность системы, сложно. К примеру, только для Internet Explorer доступно более 150 параметров.

Понимая такое положение вещей, разработчики стали выпускать эталонные политики Group Policy Object (GPO), которые входили в состав Microsoft Security Compliance Manager (SCM). Это был бесплатный инструмент, который позволял создать более безопасную конфигурацию системы на основе групповых политик. CMS содержал следующие компоненты:

- System Center Configuration Manager

- Distributed Scan Management

- Security Content Automation Protocol

Для их доставки на клиентские хост-машины, а также для автоматизированного управления GPO, резервного копирования и проверки Microsoft представила Security Compliance Toolkit (SCT), о котором и пойдёт речь.

Развертывание Windows Server Essentials для настройки новой среды Active Directory

Windows Server Essentials позволяет быстро настроить среду Active Directory и соответствующие серверные функции.

развертывание Windows Server Essentials

если вы используете Windows server essentials, интерфейс Windows Server essentials уже включен. Тем не менее, необходимо выполнить некоторые действия для настройки сервера.

настройка Windows Server Essentials на физическом сервере

-

После страницы приветствия на рабочем столе появляется Мастер настройки Windows Server Essentials.

-

Для завершения работы мастера настройки следуйте инструкциям ниже:

-

На странице Настройка Windows Server Essentials нажмите кнопку Далее.

-

На странице Параметры времени проверьте правильность указанной даты, времени и часового пояса и нажмите кнопку Далее.

-

На странице Сведения о компании введите название вашей компании, например Contoso,Ltd., и нажмите кнопку Далее. При необходимости можно изменить внутреннее имя домена и имя сервера.

-

На странице Создание учетной записи администратора сети введите новое имя и пароль учетной записи администратора.

Примечание

Не используйте имя и пароль учетной записи Администратора по умолчанию.

-

Нажмите Настроить.

-

-

В процессе настройки сервер несколько раз перезагрузится, при этом вход в систему будет производиться автоматически до завершения настройки. Этот процесс занимает примерно 20 минут.

-

На рабочем столе щелкните значок панели мониторинга для запуска панели мониторинга. На домашней странице выполните задачи Приступая к работе, перечисленные на вкладке Установка.

После завершения настройки сервер под управлением Windows Server Essentials будет установлен как контроллер домена.

диспетчер сервера можно использовать для включения и настройки роли Windows Server Essentials в Windows Server 2012 R2 Standard или Windows Server 2012 R2 datacenter с помощью следующей процедуры.

Развертывание роли Windows Server Essentials Experience в Windows Server 2012 R2

Войдите в сервер с правами локального администратора.

Откройте Диспетчер сервера, а затем щелкните Добавить роли и компоненты.

На вкладке Выбор ролей сервера выберите роль Windows Server Essentials Experience

В диалоговом окне выберите Добавить компоненты и нажмите кнопку Далее.

На странице Компоненты нажмите кнопку Далее.

Просмотрите описание роли Windows Server Essentials Experience и нажмите кнопку Далее.

На следующих страницах нажимайте кнопку Далее, а затем на странице подтверждения нажмите кнопку Установка.

после завершения установки Windows сервер Essentials должен быть указан в качестве роли сервера в диспетчер сервера.

В области уведомлений в диспетчере сервера установите флажок, а затем выберите Настройка Windows Server Essentials.

(Необязательно) При необходимости измените имя сервера.

Важно!

После настройки Windows Server Essentials нельзя изменить имя сервера.

следуйте указаниям мастера, чтобы настроить Windows Server essentials, как описано выше в разделе .

следуйте указаниям мастера, чтобы настроить Windows Server essentials, как описано выше в разделе .

Упорядочение оповещений в средстве просмотра оповещений

Вы можете упорядочить оповещения в средстве просмотра оповещений и отобразить их по степени серьезности (критические, предупреждающие или информационные) либо по имени компьютера.

Упорядочение оповещений в средстве просмотра оповещений

-

Откройте панель мониторинга.

-

На панели навигации выберите любой из отображаемых значков оповещений (критических, предупреждающих или информационных). Откроется средство просмотра оповещений.

-

Разверните раскрывающийся список Упорядочить, а затем выполните одно из следующих действий:

-

Выберите Фильтровать по компьютерам и щелкните имя компьютера, для которого требуется просмотреть оповещения. При этом в средстве просмотра оповещений отображаются только оповещения для выбранного компьютера.

-

Выберите Фильтровать по типам оповещений и выберите тип оповещений (критические, предупреждающие или информационные), которые требуется просмотреть. При этом в средстве просмотра оповещения отображаются только оповещения выбранного типа.

-

Справочники

Протокол Блокировки сообщений сервера (SMB) служит основой для общего доступа к файлам и печати и многих других сетевых операций, таких как удаленное администрирование Windows. Чтобы предотвратить атаки между посредниками, которые изменяют пакеты SMB при транзите, протокол SMB поддерживает цифровую подпись пакетов SMB. Этот параметр политики определяет, необходимо ли договариваться о подписании пакета SMB перед тем, как будет разрешено дальнейшее общение со службой Server.

Реализация цифровых подписей в сетях с высокой безопасностью помогает предотвратить вымысление клиентских компьютеров и серверов, которое называется «угон сеансов». Однако неправильное использование этих параметров политики является распространенной ошибкой, которая может привести к потере данных или проблемам с доступом к данным или безопасностью.

Чтобы эта политика вступила в силу на компьютерах с Windows 2000 г., необходимо также включить подписание пакетов на стороне клиента. Чтобы включить подписание пакетов SMB на стороне клиента, установите сетевой клиент Microsoft: цифровые подписываю сообщения (если сервер соглашается). Устройства с этим набором политик не смогут общаться с устройствами, не включенными для подписи пакетов на стороне сервера. По умолчанию подписание пакетов на стороне сервера включено только на контроллерах домена. Подписание пакетов на стороне сервера можно включить на устройствах, установив сетевой сервер Microsoft: цифровые подписывания сообщений (если клиент соглашается).

Если требуется подписание SMB на стороне сервера, клиентские устройства не смогут установить сеанс с этим сервером, если у него нет включенной подписи SMB с клиентской стороны. По умолчанию на рабочих станциях, серверах и контроллерах домена включена клиентская подписка на SMB. Аналогичным образом, если требуется подписание клиентского SMB, это клиентное устройство не сможет установить сеанс с серверами, у них нет включенной подписи пакетов. По умолчанию регистрация SMB на стороне сервера включена только на контроллерах домена.

Если включено подписание SMB на стороне сервера, подписывания пакетов SMB будут вестись с клиентских устройств с включенной подписью SMB.

Использование подписи пакетов SMB может привести к ухудшению производительности транзакций службы файлов в зависимости от версии SMB и доступных циклов ЦП.

Существует три других параметра политики, которые касаются требований к подписыванию пакетов для сообщений блока сообщений сервера (SMB):

- Клиент сети Microsoft: использовать цифровую подпись (всегда)

- Клиент сети Microsoft: использовать цифровую подпись (с согласия сервера)

- Сервер сети Microsoft: использовать цифровую подпись (с согласия клиента)

Рекомендации

-

Настройка следующих параметров политики безопасности следующим образом:

- Отключение сетевого клиента Microsoft: цифровые подписывные сообщения (всегда).

- Отключение сетевого сервера Майкрософт: цифровые подписывные сообщения (всегда).

- Включить сетевой клиент Microsoft: цифровой подписывать сообщения (если сервер соглашается).

- Включить сетевой сервер Microsoft: цифровой подписывать сообщения (если клиент соглашается).

-

Поочередно можно настроить все эти параметры политики для включения, но их включение может привести к замедлению производительности на клиентских устройствах и запретить им общаться с устаревшими приложениями и операционными системами SMB.

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Включено |

| Параметры по умолчанию для автономного сервера | Не определено |

| Dc Effective Default Параметры | Включено |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Где можно получить базовые параметры безопасности?

Существует несколько способов получения и использования базовых показателей безопасности:

-

Вы можете скачать базовые параметры безопасности из Центра загрузки Майкрософт. Это страница загрузки набора средств обеспечения соответствия требованиям безопасности (SCT), который включает в себя средства, помогающие администраторам управлять базовыми параметрами, включая базовые параметры безопасности. Базовые параметры безопасности включены в набор средств обеспечения соответствия требованиям безопасности (SCT), который можно загрузить из Центра загрузки Майкрософт. SCT также включает средства, помогающие администраторам управлять базовыми параметры безопасности. Вы также можете получить поддержку базовых показателей безопасности

-

Базовые уровни безопасности мобильными устройствами) функционируют как базовые уровни безопасности на основе групповой политики Майкрософт и могут легко интегрировать их в существующий инструмент управления MDM.

-

Базовые показатели MDM Security можно легко настроить в Microsoft Endpoint Manager устройствах с Windows 10 и 11. В следующей статье приводится подробные действия: базовые Windows MDM (Управление мобильными устройствами).

Просмотр оповещений с помощью средства просмотра оповещений

В этом разделе описывается использование панели мониторинга или панели запуска для открытия средства просмотра оповещений в целях просмотра состояния работоспособности всех компьютеров в сети сервера.

Открытие средства просмотра оповещений с помощью панели мониторинга

-

Откройте панель мониторинга.

-

На панели навигации выберите любой из отображаемых значков оповещений (критических, предупреждающих или информационных). Откроется средство просмотра оповещений.

Открытие средства просмотра оповещений из панели запуска

-

Откройте панель запуска с компьютера, подключенного к серверу. При получении запроса выполните вход в панель запуска с помощью имени пользователя и пароля.

-

Щелкните любой из отображаемых значков оповещений (критические, предупреждающих и информационных) в нижней части панели запуска, чтобы открыть средство просмотра оповещений, и следуйте инструкциям, отображаемым в области сведений этого средство, для разрешения оповещения.

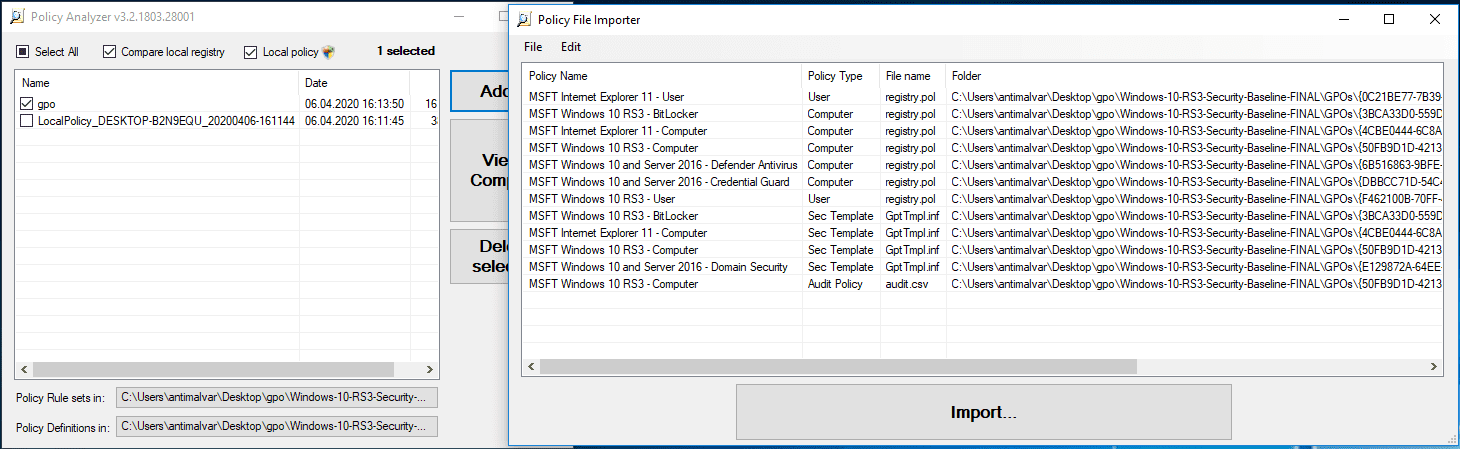

Что такое анализатор политики?

Анализатор политики — это служебная программа для анализа и сравнения наборов объектов групповой политики (GPO). Основные возможности:

- Определение наборов групповых политик с избыточными параметрами или внутренними несоответствиями

- Определение различий между версиями или наборами групповых политик

- Сравнение объектов групповой политики с текущей локальной политикой и параметрами локального реестра

- Экспорт результатов в виде электронной таблицы Microsoft Excel

Анализатор политик позволяет обрабатывать набор объектов групповой политики как единое целое. Это упрощает выявление случаев, когда отдельные параметры дублируются в различных объектах групповой политики или имеют конфликтующие значения. Анализатор политик также позволяет записать базовый параметр и сравнить его с моментальным снимком, полученным позднее, для выявления изменений в любом месте набора.

Дополнительные сведения о средстве анализатора политики можно найти в блоге Microsoft Security Guidance или скачав средство.

Проектирование проверки подлинности на основе сертификатов

Включите этот проект в планы:

-

Если вы хотите реализовать некоторые элементы изоляции домена или сервера на устройствах, которые не присоединились к домену Active Directory или не хотят использовать членство в домене в качестве механизма проверки подлинности.

-

У вас есть изолированный домен, и вы хотите включить сервер, который не является членом домена Active Directory, так как устройство не работает Windows или по какой-либо другой причине.

-

Необходимо включить внешние устройства, которыми не управляет организация, доступ к данным на одном из серверов, и это необходимо сделать безопасным способом.

Если вы планируете включить изолированность домена или сервера в развертывание, мы рекомендуем завершить эти элементы и подтвердить их правильную работу, прежде чем добавить проверку подлинности на основе сертификатов на устройства, которые этого требуют.

Когда вы будете готовы изучить варианты использования проверки подлинности на основе сертификатов, см. в разделе Проверка подлинности на основе сертификата планирования.

Обзор Защитник Windows брандмауэра с расширенным обеспечением безопасности

Защитник Windows Брандмауэр в Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 и Windows Server 2008 R2 — это государственный межсетевой брандмауэр, который помогает обеспечить безопасность устройства, позволяя создавать правила, определяющие, из каких сетевых трафика разрешен вход на устройство. сети и сетевой трафик, который устройство может отправлять в сеть. Защитник Windows Брандмауэр также поддерживает безопасность протокола Интернета (IPsec), которую можно использовать для необходимости проверки подлинности с любого устройства, пытающееся связаться с устройством. При необходимости проверки подлинности устройства, которые не могут быть аутентификацией как доверенные устройства, не могут взаимодействовать с вашим устройством. Вы также можете использовать IPsec, чтобы потребовать шифрования определенного сетевого трафика, чтобы предотвратить его чтение анализаторами сетевых пакетов, которые могут быть присоединены к сети вредоносным пользователем.

Брандмауэр Защитник Windows с оснасткой MMC advanced security MMC является более гибким и обеспечивает гораздо больше функций, чем интерфейс брандмауэра Защитник Windows, который содержится в панели управления. Оба интерфейса взаимодействуют с одними и теми же службами, но обеспечивают различные уровни контроля над этими службами. Хотя Защитник Windows панель управления брандмауэром может защитить одно устройство в домашней среде, она не обеспечивает достаточное количество функций централизованного управления или безопасности, чтобы обеспечить более сложный сетевой трафик, найденный в типичной корпоративной среде бизнеса.

Соображения производительности IPsec

Несмотря на то, что IPsec имеет решающее значение для обеспечения безопасности сетевого трафика на устройствах и с их помощью, существуют затраты, связанные с его использованием. Для математически интенсивных криптографических алгоритмов требуется значительное количество вычислительной мощности, что может помешать устройству использовать всю доступную пропускную способность. Например, устройство с поддержкой IPsec с протоколами шифрования AES на сетевой ссылке 10 гигабит в секунду может видеть пропускную способность 4,5 Гбит/с. Это сокращение обусловлено требованиями, которые наложены на ЦП для выполнения криптографических функций, необходимых алгоритмами целостности и шифрования IPsec.

Разгрузка задач IPsec — это технология Windows, которая поддерживает сетевые адаптеры, оборудованные выделенными криптографическими процессорами для выполнения вычислительно-интенсивной работы, требуемой IPsec. Эта конфигурация позволяет освободить ЦП устройства и значительно увеличить пропускную способность сети. Для той же сетевой ссылки, что и выше, пропускная способность с включенной загрузкой задач IPsec повышается до 9,2 Гбит/с.

Проблемы, связанные с браузером

Microsoft Edge

если у вас есть Windows центр администрирования, развернутый в качестве службы и вы используете Microsoft Edge в качестве браузера, подключение шлюза к Azure может завершиться сбоем после порождения нового окна браузера. Попробуйте обойти эту ошибку, добавив https://login.microsoftonline.com , https://login.live.com и URL-адрес шлюза в качестве доверенных сайтов и разрешенных сайтов для параметров блокирования всплывающих окон в браузере на стороне клиента. Дополнительные сведения об устранении этой проблемы см. в руководстве по устранению неполадок.

Google Chrome

-

До версии 70 (выпущена с опозданием октября, 2018) возникла Ошибка , касающаяся протокола WebSockets и проверки подлинности NTLM. Она влияет на работу следующих средств: «События», PowerShell, «Удаленный рабочий стол».

-

Chrome может отобразить несколько запросов на ввод учетных данных, в частности, во время добавления подключения в среде рабочей группы (не входящей в домен).

-

если у вас есть Windows центр администрирования, развернутый в качестве службы, для работы функций интеграции с Azure должны быть включены всплывающие окна из URL-адреса шлюза.

Mozilla Firefox

Платформа Windows Admin Center не тестировалась с Mozilla Firefox, однако большинство функций должны работать.

Windows 10 установка: Mozilla Firefox имеет собственное хранилище сертификатов, поэтому необходимо импортировать Windows Admin Center Client сертификат в Firefox, чтобы использовать Windows центре администрирования на Windows 10.

Настройка параметра с помощью консоли Local Security Policy

-

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

-

В Параметры панели безопасности консоли сделайте одно из следующих:

- Щелкните Политики учетной записи, чтобы изменить политику паролей или политику блокировки учетных записей.

- Щелкните локальные политики, чтобы изменить политику аудита, назначение прав пользователей или параметры безопасности.

-

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

-

Измените параметр политики безопасности и нажмите кнопку ОК.

Примечание

- Некоторые параметры политики безопасности требуют перезапустить устройство до того, как параметр вступает в силу.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Использование базовых параметров безопасности в вашей организации

Корпорация Майкрософт предоставляет своим клиентам безопасные операционные системы, такие как Windows и Windows Server, а также безопасные приложения, такие как Microsoft Edge. Помимо гарантии безопасности своих продуктов, Microsoft также позволяет точно управлять средой с помощью различных возможностей конфигурации.

Несмотря на то, что в Windows и Windows Server реализованы встроенные средства безопасности, многим организациям все же требуется более тщательный контроль над конфигурациями безопасности. Для ориентации в различных элементах управления организациям необходимы рекомендации по настройке различных функций безопасности. Microsoft предоставляет такие рекомендации в виде базовых параметров безопасности.

Рекомендуется отказаться от самостоятельного создания конфигураций в пользу развертывания распространенных и тщательно протестированных стандартных конфигураций, например базовых параметров безопасности Microsoft. Это обеспечивает большую гибкость и снижает затраты.

Прочитайте интересный блог: Выбор известных и проверенных решений.

Применение инструментов

Сначала стоит сделать оговорку: все тесты и манипуляции будут проводиться на Windows 10 версии 1709. Эти же самые действия можно (или даже нужно) выполнить на рабочих станциях организации.

Рисунок 1. Версия Windows

Как уже было сказано выше, в Security Compliance Toolkit всего два инструмента — PolicyAnalyzer и LGPO.

LGPO

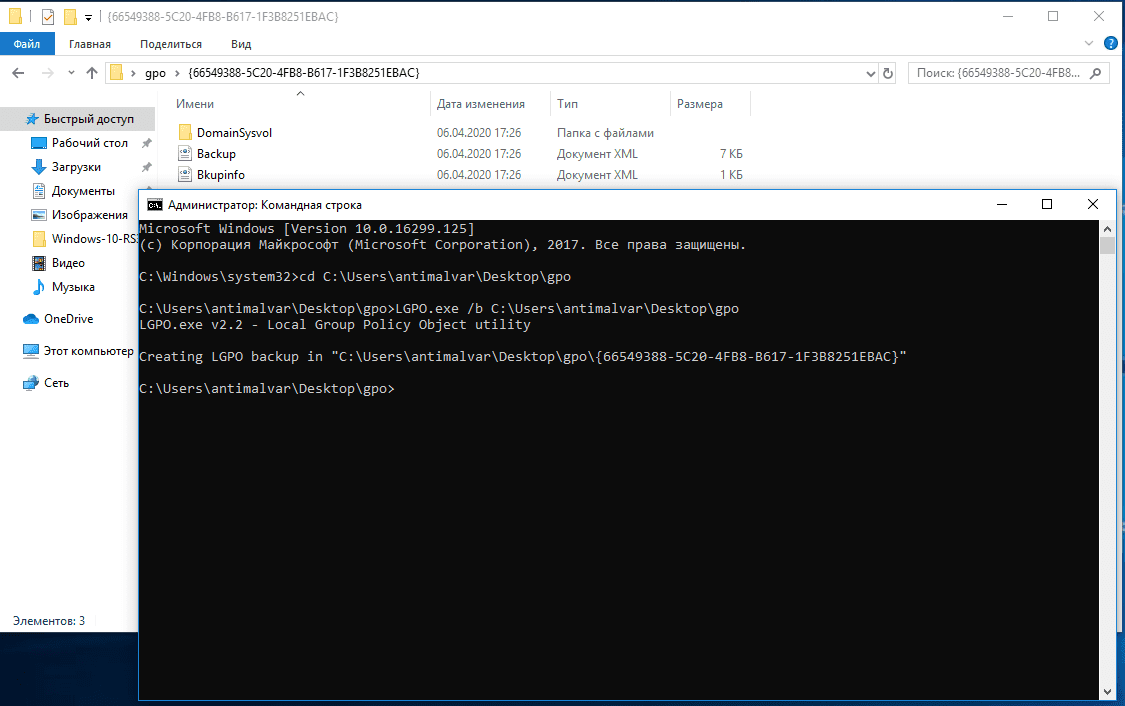

Перед изменением каких-то конфигураций необходимо сделать бекап имеющихся настроек. Для этого понадобится запустить командную строку от имени администратора и перейти в папку с LGPO. Затем выполняем команду

LGPO.exe /b C:\Users\user\Desktop\LGPO\backup

Рисунок 2. Резервное копирование политик посредством LGPO.exe

В пути назначения команды появится папка с именем ключа реестра, в которой будут находиться файлы бекапов установленных на данный момент политик.

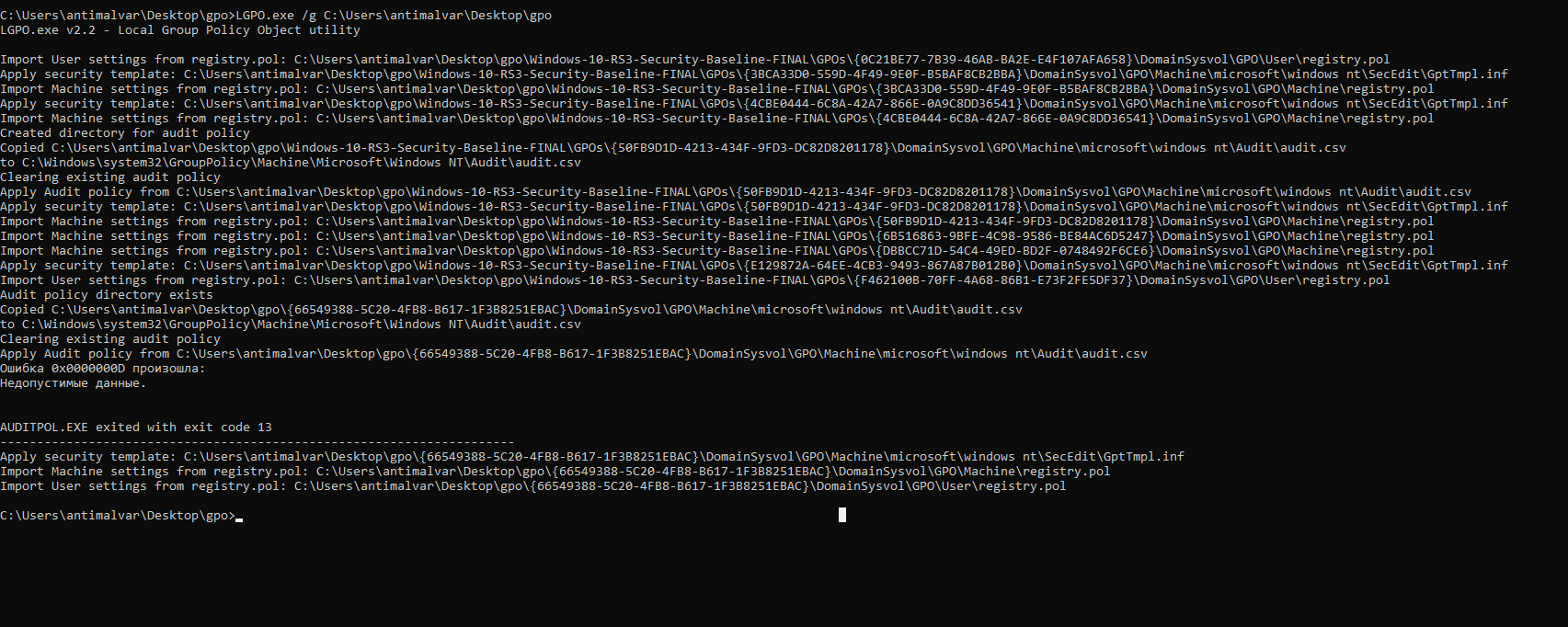

Для того чтобы применить какие-то выбранные политики из эталонных, необходимо запустить программу с ключом /g и указанием пути:

LGPO.exe /g C:\Users\user\Desktop\LGPO\backup

Рисунок 3. Применение политик посредством LGPO.exe

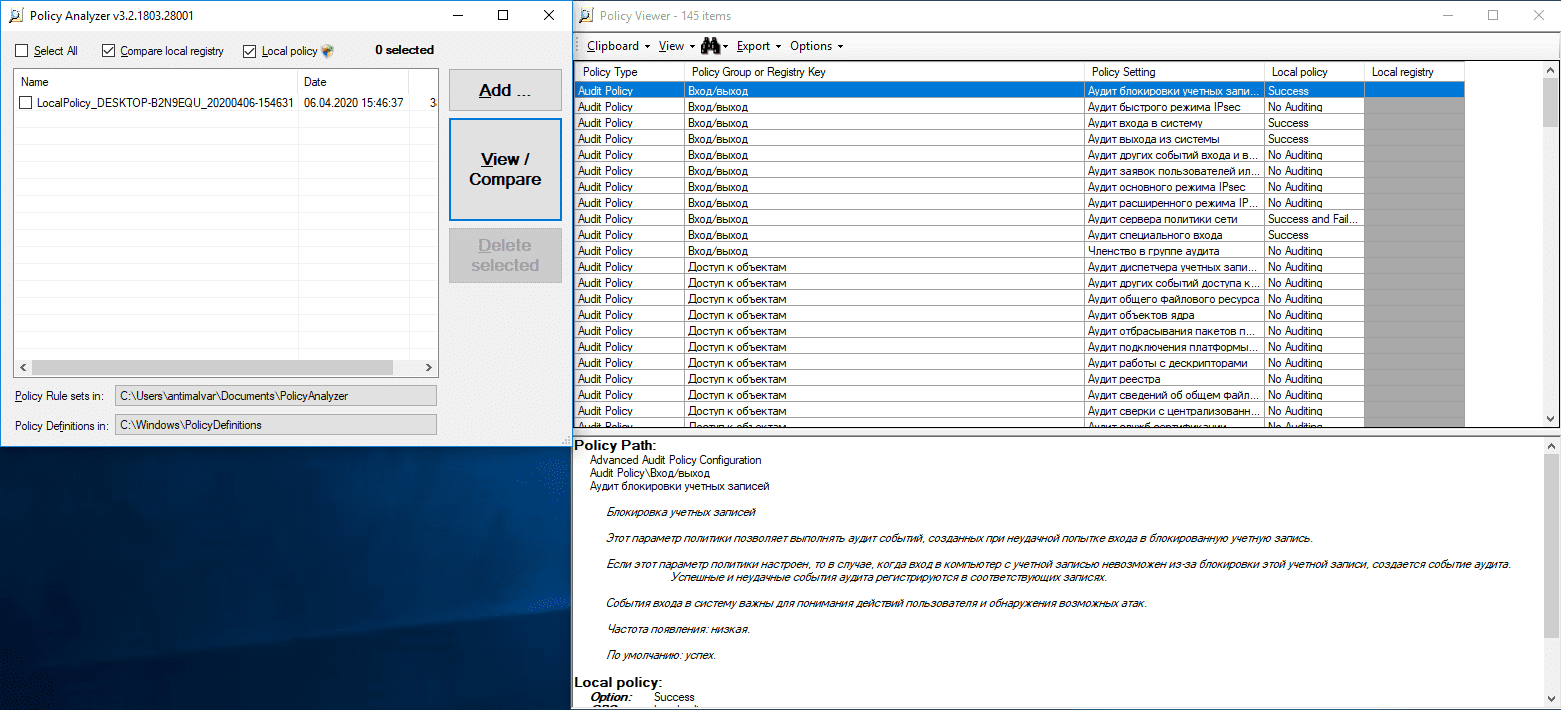

PolicyAnalyzer

Из названия понятно, что основными функциями этой утилиты являются анализ уже имеющихся групповых политик и сравнение их с эталонными. Другими словами, это — функция диспетчера соответствия CSM.

Для того чтобы посмотреть все настройки безопасности системы, необходимо поставить галочку в поле «Local policy» и запустить «View/Compare».

Рисунок 4. Групповые политики хоста

Утилита отобразит все настройки, которые относятся к безопасности, и их значения. При выделении строки инструмент покажет описание политики и сообщит, для чего она применяется. Также в основном окне будет видна строка с аналогичным названием. Импортировать эталонные или самописные пакеты политик можно двумя способами:

- в строке «Policy Definitions in» указать папку с их расположением;

- воспользоваться кнопкой «Add» и в открывшемся окне импортировать только нужные пакеты.

Рисунок 5. Пакеты добавленных групповых политик

Полный набор состоит из 12 пунктов. Если излагать вкратце, то он включает:

- настройки безопасности для Internet Explorer (пользователя и компьютера раздельно),

- конфигурацию BitLocker,

- GPO компьютера и пользователя.

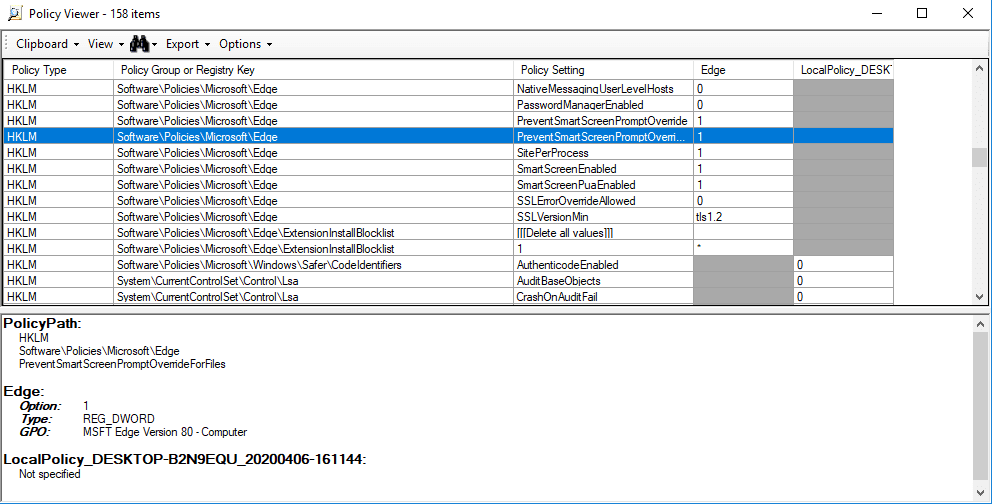

Настройки безопасности для Microsoft Edge вынесены отдельно.

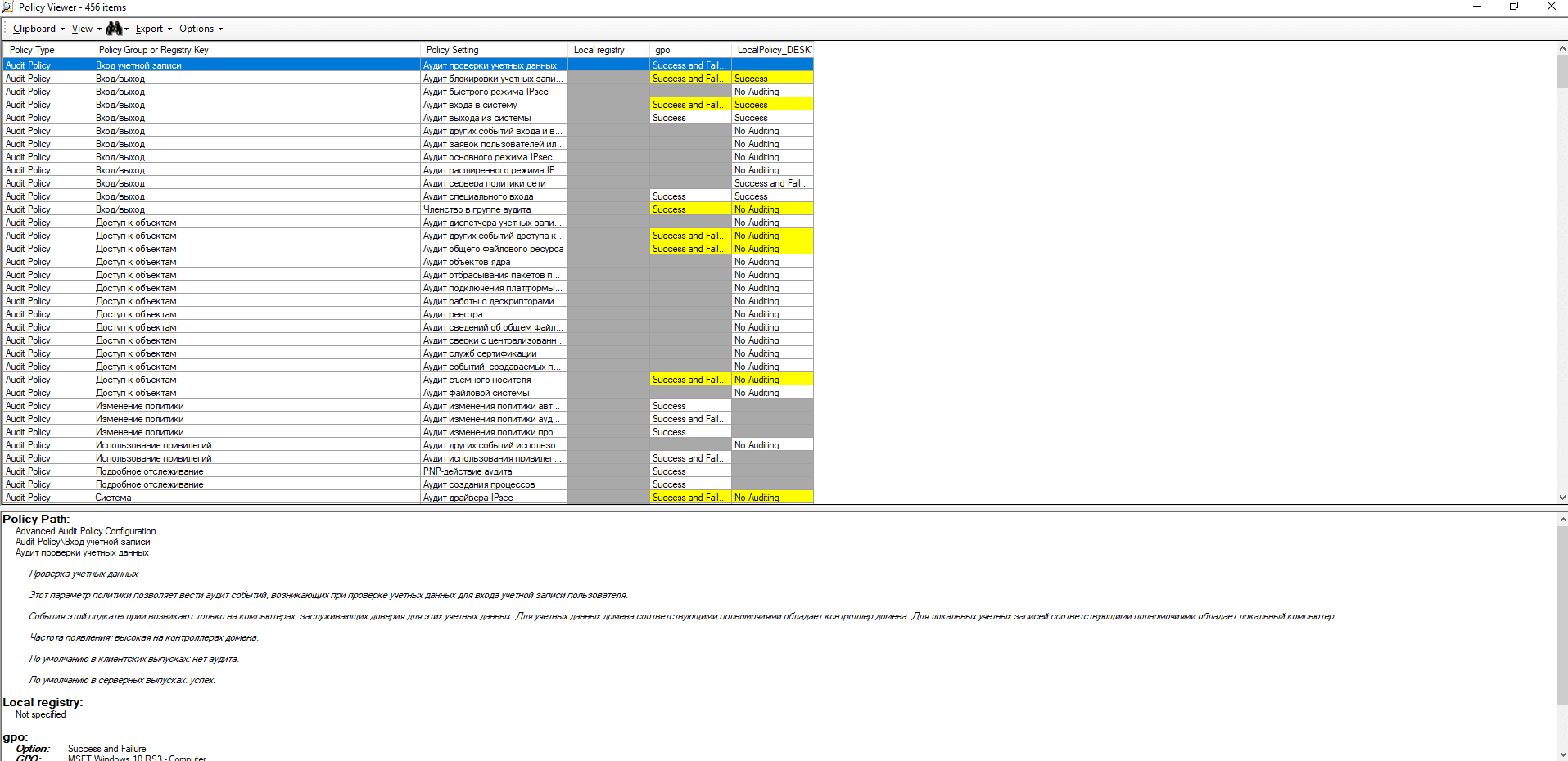

После того как загруженные пакеты политик будут добавлены в PolicyAnalyzer, можно выбрать нужные пункты и сравнить настройки. Значения, которые отличаются друг от друга, будут выделены жёлтым цветом. В меню «Вид» для удобства можно включить сортировку только по несовпадающим строкам. Это делается для того, чтобы понять, чем политики системы в данный момент отличаются от рекомендуемых.

Рисунок 6. Сравнение и проверка соответствия локальных политик эталонным

Особый интерес представляют отдельно вынесенные настройки GPO для Microsoft Edge — по-видимому, одинаковые для всех версий Windows 10 (для Internet Explorer пакеты политик распространяются для каждой версии отдельно). Они были добавлены только в 2020 году.

Если рассмотреть «чистую» или только что установленную Windows 10, то несовпадений с эталонными групповыми политиками не будет. Изменения пользовательских настроек браузера (открытие определённых страниц при запуске, выбор поисковых систем и т.д.) никак не влияют на это.

Рисунок 7. Эталонные политики Microsoft Edge

Использование Policy Plus

Наконец, вы можете прибегнуть к помощи бесплатной сторонней тулзы Policy Plus — аналога штатного редактора политик, доступного для скачивания со странички разработчика .

Запустив исполняемый файл утилиты, выберите в меню Help -> Acquire ADMX Files.

А затем нажмите в открывшемся диалоговом окошке кнопку «Begin».

Как только тулза загрузит все необходимые пакеты политик Майкрософт, вам нужно будет нажать «Да» в окошке «ADMX files downloaded successfully. Open them now».

После этого окно Policy Plus примет вид, максимально приближенный к виду штатной оснастки, и вы сможете изменять политики привычным способом.

Заключение

- удаленным сотрудникам чувствовать себя «как на рабочем месте», находясь при этом в любой точке мира, где есть компьютер, подключенный к сети Интернет;

- не модифицировать и не дополнять программное обеспечение используемого компьютера;

- сотрудникам работать в любом подразделении компании, на любом свободном компьютере, используя при этом предварительно настроенное программное обеспечение и необходимые файлы;

- обеспечить конфиденциальность данных, хранящихся на переносном устройстве, в случае утери носителя либо попадания его к лицам, не имеющим санкционированного доступа к указанным данным и ресурсам корпоративной сети;

- использовать встроенную возможность двухфакторной аутентификации с OTP;

- подразделениям организации, отвечающие за техническую поддержку пользователей, администрирование системного и прикладного ПО, а так же обеспечение ИБ, не терять связь с удаленными системами и поддерживать их в актуальном состоянии;

- управлять интернет-трафиком удаленных клиентов, направив его через корпоративный прокси-сервер.

![Защитник windows отключен групповой политикой [full fix]](http://smartshop124.ru/wp-content/uploads/7/3/0/730a9e6fd710768c3246d7d6d3430cdb.jpeg)

![Защитник windows отключен групповой политикой [full fix]](http://smartshop124.ru/wp-content/uploads/a/0/7/a0788dbe5c37f093c37b30f17f92ec50.jpeg)