Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером

В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему.

Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

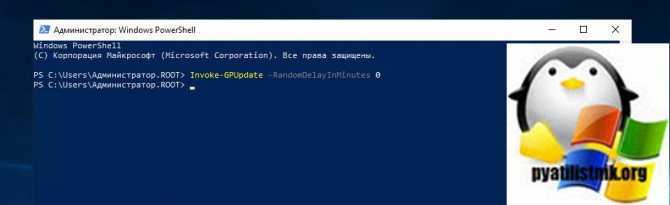

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2021, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

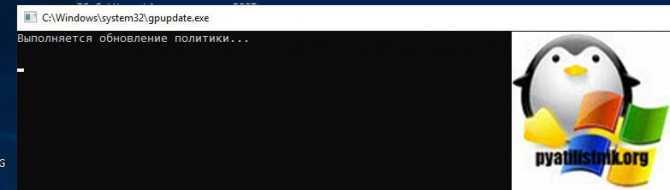

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления»

Через секунду окно исчезает.

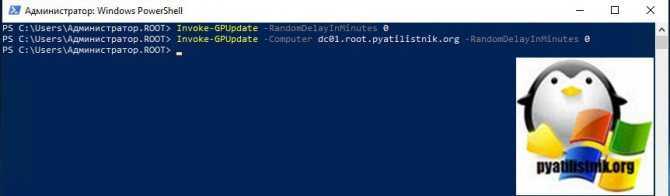

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

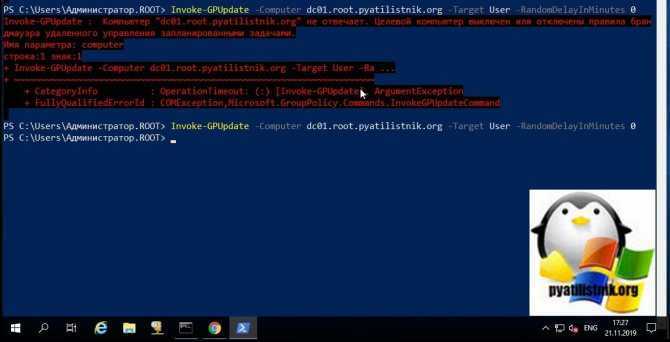

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) , ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

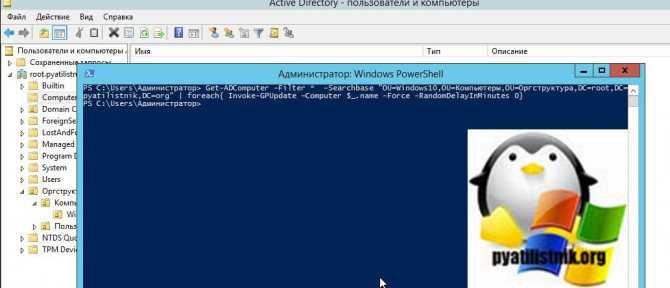

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Использование лимитного подключения для предотвращения установки обновлений

Примечание: начиная с Windows 10 «Обновление для дизайнеров» в апреле 2017 года, задание лимитного подключения не будет блокировать все обновления, некоторые продолжат скачиваться и устанавливаться.

По умолчанию, Windows 10 не загружает обновления автоматически при использовании лимитного подключения. Таким образом, если вы для своей Wi-Fi укажите «Задать как лимитное подключение» (для локальной сети не получится), это отключить установку обновлений. Способ также работает для всех редакций Windows 10.

Чтобы сделать это, зайдите в Параметры — Сеть и Интернет — Wi-Fi и ниже списка беспроводных сетей нажмите «Дополнительные параметры».

Включите пункт «Задать как лимитное подключение», чтобы ОС относилось к этому подключению как к Интернету с оплатой за трафик.

Частота обновления групповой политики

Следующие события вызывают применение обьектов групповой политики:

- перезапуск компьютера

- в любой момент можно обновить групповую политику вручную с помощью команды:

gpupdate

- групповая политика также регулярно применяет новые и измененные объекты групповой политики в течение 90 минут (по умолчанию) с небольшим фактором случайности

- вход пользователя в систему;

- запрос от приложения на обновление функцией API RefreshPolicy();

- включен и задан один из интервалов обновления групповой политики;

- политика не применяется контроллером домена, а запрашивается компьютером-клиентом.

Делегирование групповой политики

Разрешения, настроенные для политики, отображаются на вкладке «Делегирование» объекта групповой политики. Здесь вы можете увидеть, какие члены группы могут изменять параметры этого объекта групповой политики и применяется ли к ним политика. Вы можете предоставить права на управление GPO с этой консоли или с помощью мастера делегирования Active Directory в ADUC

Если есть разрешение на доступ Enterprise Domain Controllers («Контроллеры домена предприятия»), эта политика может быть реплицирована между контроллерами домена Active Directory (обратите внимание на это, если у вас есть какие-либо проблемы репликации политики между контроллерами домена). Обратите внимание, что разрешения на вкладке «Делегирование» соответствуют разрешениям NTFS, назначенным каталогу политики в папке SYSVOL.

Выключаем сам центр уведомлений

Кроме описываемых методов борьбы с назойливыми оповещениями есть вариант полностью деактивировать центр и удалить его пиктограмму с панели задач. Для этого можно задействовать 1 из 2 способов:

- Редактор реестра.

- Редактор групповых политик.

Через редактор реестра

Чтобы открыть редактор реестра, необходимо использовать классическую инструкцию, описанную выше. Дальше нужно открыть раздел HKCU и активировать каталог «SoftwarePoliciesMicrosoftWindows».

Потом следует найти раздел «Explorer» (если он отсутствует – создать с нуля) и прописать параметр DWORD 32 со значением «1» и названием «DisableNotificationCenter». Когда компьютер будет перезагружен, центр оповещений отключится навсегда.

Чтобы повторно включить его, понадобится поменять заданное значение с «1» на «0».

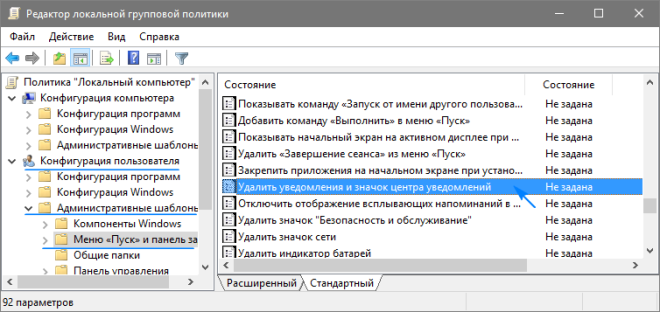

В окне редактора групповой политики

Следующий способ подразумевает задействование редактора групповой политики. Чтобы открыть этот интерфейс, необходимо ввести в строке поиска фразу «Gpedit.msc», а потом открыть меню «Административные шаблоны». Дальше необходимо подобрать параметр с названием «Удаление уведомлений и значка», а потом нажать правой клавишей на пункт «Свойства». После этого остается поменять положение конфигураций на пункт «Включено» и сохранить заданные изменения.

Чтобы новые параметры вступили в силу, необходимо перезапустить процесс «Explorer.exe», и иконка исчезнет из панели задач. Еще в этом разделе можно найти дочернее меню «Уведомления», с помощью которого можно выполнить деактивацию различных оповещений и поменять продолжительность действия режима «Не беспокоить».

Удаляем значок центра уведомлений на панели задач

Обновленный центр оповещений ОС Windows 10 выглядит стильно и красиво. При этом его интерфейс интуитивно-понятный и удобный в управлении. Однако пользователи системы нередко хотят скрыть значок этого центра с панели задач, но не знают, как это сделать.

Для удаления иконки можно задействовать реестровый редактор или стандартные параметры. Наиболее простой вариант удаления иконки подразумевает выполнение таких действий:

- Открываем приложение «Параметры» с помощью сочетания клавиш Win+I.

- Нажимаем на раздел персонализации в панели задач и прокручиваем страницу вниз до пункта «Область уведомлений».

- Кликаем на кнопку «Включение/выключение системных значков».

- В меню настроек системных значков, напротив «Центра уведомлений», следует передвинуть рычажок в положение «Отключено».

Чтобы удалить иконку с помощью редактора реестра, необходимо предварительно сохранить базовые параметры и создать точку восстановления системы. Это позволит вернуть прежние настройки в случае сбоев или ошибок.

Пошаговое руководство по настройке выглядит следующим образом:

- Нажимаем на команду «Выполнить» в меню «Пуск».

- В открывшемся диалоговом окне выбираем пункт «Redegit» для открытия редактора реестра.

- Дальше нужно перейти к «Explorer». Если он отсутствует, создайте его путем нажатия правой кнопкой на родительский раздел.

- Потом по классической инструкции нужно кликнуть правой кнопкой мышки на подраздел этого параметра и создать файл DWORD (32-бита).

- Дважды кликнув на этот параметр, ему нужно присвоить значение «1».

- Сохранить измененные настройки, перезагрузить компьютер.

Особой сложности в том, чтобы отключить оповещение от программ, нет, главное, следовать алгоритму работы по деактивации.

Возьмите под контроль свой компьютер с Windows

Если вы чувствуете себя побежденным Windows 10, не делайте этого. Как мы показали, есть много, что вы можете контролировать изнутри, если у вас есть доступ к функции групповой политики. Достаточно ли причины для обновления до Windows 10 Pro? Мы так думаем.

Другие способы вернуть контроль над вашим ПК с Windows включают в себя освоение всех различных настроек

и изучение скрытых возможностей Windows 10

,

Как вы используете групповую политику в свою пользу? Какие еще хитрости мы пропустили? Стоит ли обновляться только для получения групповой политики? Дайте нам знать в комментарии ниже!

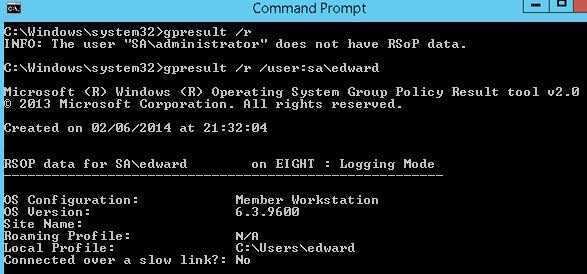

У пользователя нет данных RSoP

Когда UAC включён и GPResult используется в режиме без повышенных прав, отображается только раздел пользовательских настроек групповых политик. Если вам нужно, чтобы отображались оба раздела (Конфигурация пользователя и Конфигурация компьютера), команда должна быть запущена в командной строке с правами администратора. Если командная строка с повышенными привилегиями запускается от имени учётной записи, отличной от текущего пользователя, инструмент покажет предупреждение: INFO: The user “domain\user” does not have RSOP data (ИНФОРМАЦИЯ: пользователь «домен\пользователь» не имеет данных RSOP). Это происходит из-за того, что GPResult пытается собрать данные пользователя, запустившего его, но поскольку этот пользователь не вошёл в систему, для него нет информации RSOP. Чтобы получить информацию RSOP от пользователя с активным сеансом, вам необходимо указать его учётную запись:

gpresult /r /user:ДОМЕН\ПОЛЬЗОВАТЕЛЬ

Если вы не знаете имя учётной записи, для которой выполнен вход на удалённый компьютер, вы можете получить такое имя пользователя:

qwinsta /SERVER:ИМЯ-УДАЛЁННОГО-КОМПЬЮТЕРА1

Также проверьте время (и часовой пояс) на клиенте. Время должно совпадать со временем на контроллере домена.

Фильтры WMI

Как применить групповую политику к пользователям на определенном компьютере

Чтобы решить эту задачу следует воспользоваться фильтрами WMI. Они позволяют динамически определять область действия объектов групповой политики (GPO) при помощи атрибутов заданного компьютера, таких как, например, имя.

Создать новый фильтр можно в оснастке Управление групповой политикой в контейнере Фильтры WMI вашего домена воспользовавшись через контекстное меню пунктом Создать. В появившемся диалоговом окне:

- Cледует указать имя, по которому можно определить, что делает этот фильтр.

- Добавить новый запрос. Из возможных пространств имен был выбран выриант по умолчанию. Код запроса в простейшем случае для одного ПК приведен ниже.

select * from win32_computerSystem where name='<имя_пк>' (OR name='<имя_пк>') select * from win32_computerSystem where name like "%<вхождение>%"

Применить созданный фильтр можно выбрав групповую политику, применяющуюся по нему, и в окне ее свойств в разделе Фильтр WMI выбрать его название.

Развёртывание клиентских средств применения групповых политик[править]

На текущий момент для включения инструмента групповых политик на клиентах AD необходимо установить пакеты из репозитория:

- oddjob-gpupdate

- gpupdate

Установка ПО производится командами:

apt-get update apt-get install gpupdate

Включение работы групповых политик и выбор умолчальной локальной политики выполняется командой от пользователя с правами администратора:

gpupdate-setup enable

и перезагрузите рабочую машину.

Также возможно дополнить инсталляцию графическими инструментами (модулями Alterator), чтобы выполнить аналогичные действия с помощью GUI:

apt-get install alterator-auth alterator-gpupdate

Состав локальной политики[править]

Для клиента также существует понятие локальной политики. Настройки локальной политики находятся в каталоге . Данные настройки по умолчанию поставляются пакетом . Администраторы инфраструктур имеют возможность поставлять собственный пакет с локальной политикой и развёртывать её единообразно на всех клиентах. Формат шаблонов локальных политик представляет из себя архивный формат политик Samba с дополнительными модификациями. Локальную политику рекомендуется править только опытным администраторам. Состав локальной политики может меняться или адаптироваться системным администратором.

| Описание | Комментарий |

|---|---|

| Включение oddjobd.service | Необходимо для обеспечения возможности запуска для пользователя с правами администратора. |

| Включение gpupdate.service | Необходимо для регулярного обновления настроек машины. |

| Включение sshd.service | Необходимо для обеспечения возможности удалённого администрирования. |

| Включение аутентификации с помощью GSSAPI для sshd | Необходимо для аутентификации в домене при доступе через SSH. |

| Ограничение аутентификации для sshd по группам wheel и remote | Необходимо для ограничения доступа при доступе через SSH для всех пользователей домена (только при наличии соответствующей привилегии). |

| Открытие порта 22 | Необходимо для обеспечения возможности подключения SSH на машинах при старте Firewall applier. |

Troubleshootingправить

В случае неописанных ошибок и «развала» отладочного вывода один из простых подходов к решению проблемы — удалить файл «реестра» и запустить заново для перегенерации файла и вызова «применялки настроек».

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Добавить редактор групповой политики в Windows Home Editions

Поскольку это была расширенная функция, Microsoft не включила ее в выпуски Windows и Windows. Но могут быть некоторые сценарии, в которых вы хотите изменить параметры политики в консоли управления Microsoft (MMC) из Home Edition Windows. В таких случаях вам понадобится использовать сторонний инструмент для этого. В этом сообщении мы поговорим об инструменте под названием « Policy Plus », который позволяет вносить изменения в параметры групповой политики даже из Домашних выпусков Windows 10/8/7.

Политика Plus Обзор

Политика Plus — это бесплатный инструмент с открытым исходным кодом, который позволяет редактировать объект локальной групповой политики в домашней редакции Windows. Но вы можете подумать, не была ли эта функция недоступна в домашней редакции, правильно ли использовать этот инструмент? Да, инструмент полностью соответствует лицензированию, и вы можете использовать его без каких-либо условий.

Редактировать объекты локальной групповой политики в Windows Home Editions

Если вы уже использовали редактор групповой политики, знающих административные шаблоны. Эти шаблоны на самом деле являются основой инструмента. Хотя некоторые из административных шаблонов доступны в Home Edition, вам нужно загрузить остальную часть из Интернета. Policy Plus поставляется с встроенной функциональностью для загрузки последнего пакета этих файлов из Microsoft. Все, что вам нужно сделать, — запустить инструмент, а затем перейти к « справке » и выбрать « Acquire AMDX Files ». Это загрузит полный набор определений политик из Microsoft.

Говоря об пользовательском интерфейсе, он специально разработан с учетом исходного редактора групповой политики. Интерфейс очень похож на оригинальный инструмент, и вы можете столкнуться с какими-либо проблемами, если знакомы с редактором групповых политик. Все доступные политики отображаются в левом столбце. Вы можете перемещаться по дереву и находить подходящую запись, которую вы хотите отредактировать.

Этот инструмент может легко просматривать и редактировать политики на основе реестра в локальных объектах групповой политики, объектах групповой политики для каждого пользователя, отдельных файлах POL, автономных пользователях пользователей реестра и в реальном времени.

Вы также можете использовать функцию поиска, чтобы найти определенную политику. Вы можете искать по идентификатору, разделам реестра или просто по тексту. Редактирование политики так же просто, нужно нажать кнопку «Открыть политику» и внести необходимые изменения. Подобно редактору групповой политики, Policy Plus также отображает описание политики и позволяет добавлять комментарии.

После внесения изменений в объект групповой политики вам необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Функции в двух словах:

- Работает и работает на всех выпусках Windows, а не только на Pro и Enterprise

- Совместим полностью с лицензированием (т. Е. Не пересаживает никакие компоненты в установках Windows)

- Просмотр и редактирование политик на основе реестра в локальные объекты групповой политики, объекты групповой политики для каждого пользователя, отдельные файлы POL, автономные пользовательские ульи реестра и резидентный реестр

- Перейдите к политикам с помощью идентификатора, текста или затронутых записей реестра

- Показать дополнительную техническую информацию об объектах (политиках, категориях, продукты)

- Предоставлять удобные способы совместного использования и импорта параметров политики.

Функция RefreshPolicyEx не работает в Home edition, поэтому перезагрузите компьютер, чтобы наблюдать за изменениями. Кроме того, вы можете создавать и редактировать объекты групповой политики для каждого пользователя, но их настройки игнорируются Windows. Итак, вам нужно отредактировать реестр самостоятельно, чтобы эти изменения произошли.

В целом, политика Plus — отличный инструмент. Он почти приносит полный редактор локальной групповой политики в Windows 10/8/7 Home Editions. Вы можете использовать этот инструмент свободно и даже скомпилировать исходный код с нуля. В этом случае могут возникнуть некоторые проблемы с этим инструментом, поскольку он все еще находится на стадии разработки, но вы можете сообщить о проблемах его разработчикам.

Посетите Github , чтобы загрузить Policy Plus для Windows.

Установщик GPEDIT — это еще один инструмент, который позволяет добавлять редактор групповой политики в редакции Windows Home.