Проблемы с зонными ошибками

Выполните следующие проверки:

-

Проверьте Просмотр событий как для основного, так и для дополнительного DNS-сервера.

-

Проверьте сервер источника, чтобы узнать, не отправит ли он передачу данных для безопасности.

-

Проверьте вкладку зонные передачи свойств зоны в консоли DNS. Если сервер ограничит передачу зоны на список серверов, например на вкладке серверы имен в свойствах зоны, убедитесь, что сервер-получатель находится в этом списке. Убедитесь, что сервер настроен на отправку зонных передач.

-

Проверьте наличие проблем на основном сервере, выполнив действия, описанные в разделе . Когда появится запрос на выполнение задачи на клиенте, выполните задачу на сервере-получателе.

-

Проверьте, не работает ли на сервере-получателе другая реализация сервера DNS, например BIND. Если это так, проблема может быть вызвана одной из следующих причин:

-

Windows сервер-источник может быть настроен для отправки быстрых зонных передач, но сервер-получатель стороннего производителя может не поддерживать быструю передачу зоны. В этом случае отключите передачу данных с помощью быстрой зоны на сервере-источнике из консоли DNS, установив флажок включить вторичные базы данных-получатели на вкладке Дополнительно свойств сервера.

-

если зона прямого просмотра на Windows сервере содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, то на сервере-получателе могут возникнуть проблемы с извлечением зоны.

-

Проверьте, запущена ли на сервере-источнике другая реализация сервера DNS, например BIND. если да, то возможно, что зона на сервере источника включает несовместимые записи ресурсов, которые Windows не распознает.

Если на главном или вторичном сервере используется другая реализация DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают одни и те же функции. сервер Windows можно проверить на консоли DNS на вкладке дополнительно страницы свойства сервера. В дополнение к полю включить вторичные получатели привязок на этой странице содержится раскрывающийся список Проверка имен . Это позволяет выбрать принудительное соответствие требованиям RFC для символов в DNS-именах.

Управление политиками DNS

Вы можете создавать политики DNS и управлять ими с помощью PowerShell. В приведенных ниже примерах рассматриваются различные примеры сценариев, которые можно настроить с помощью политик DNS.

Управление трафиком

Трафик, основанный на полном доменном имени, можно направить на разные серверы в зависимости от расположения DNS-клиента. В приведенном ниже примере показано, как создать политики управления трафиком для направления клиентов из определенной подсети в центр обработки данных для Северной Америки и из другой подсети в Европейский центр обработки данных.

Первые две строки скрипта создают объекты подсети клиента для Северная Америка и Европы. Две строки после этого создают область зоны в домене contoso.com, по одной для каждого региона. Две строки после этого создают запись в каждой зоне, которая связывает ww.contoso.com с разным IP-адресом, один для Европы, другой — для Северная Америка. Наконец, в последних строках скрипта создаются две политики разрешения DNS-запросов, одна из которых применяется к подсети Северная Америка, другой — к подсети Europe.

Блокировать запросы для домена

Для блокировки запросов к домену можно использовать политику разрешения DNS-запросов. В приведенном ниже примере блокируются все запросы к treyresearch.net:

Блокировка запросов из подсети

Кроме того, можно блокировать запросы, поступающие из определенной подсети. Приведенный ниже сценарий создает подсеть для 172.0.33.0/24, а затем создает политику для игнорирования всех запросов, поступающих из этой подсети.

Разрешить рекурсию для внутренних клиентов

Вы можете управлять рекурсией с помощью политики разрешения DNS-запросов. Приведенный ниже пример можно использовать для включения рекурсии для внутренних клиентов, отключив его для внешних клиентов в сценарии раздельного мозгового случая.

Первая строка скрипта изменяет область рекурсии по умолчанию, просто именуемую «.» (точка) для отключения рекурсии. Вторая строка создает область рекурсии с именем интерналклиентс с включенной рекурсией. А третья строка создает политику для применения новой области рекурсии к любым запросам, поступающим через серверный интерфейс, который имеет 10.0.0.34 в качестве IP-адреса.

Создание политики зонных передач на уровне сервера

Вы можете управлять зонными перемещениями в более детализированной форме, используя политики зонных передач DNS. Приведенный ниже пример скрипта можно использовать, чтобы разрешить передачу зоны для любого сервера в данной подсети.

Первая строка скрипта создает объект подсети с именем алловедсубнет и блоком IP 172.21.33.0/24. Во второй строке создается политика передачи зоны, позволяющая передавать зоны на любой DNS-сервер в подсети, созданной ранее.

Создание политики зонных передач на уровне зоны

Кроме того, можно создать политики зонных передач на уровне зоны. В приведенном ниже примере игнорируются любые запросы на зонную пересылку для contoso.com, поступающих из интерфейса сервера с IP-адресом это 10.0.0.33:

Дополнительная информация

Рекомендуемый подход к разработке DNS в среде Active Directory заключается в том, чтобы сначала разработать среду Active Directory, а затем поддерживать ее с помощью структуры DNS. Однако в некоторых случаях пространство имен DNS уже может быть на месте. В такой конфигурации среда Active Directory должна быть разработана независимо, а затем реализована как отдельное пространство имен или как поддомен существующего пространства имен. Если пространство имен, которое вы выбрали, уже существует в Интернете, это может вызвать проблемы с разрешением имен для внутренних клиентов.

Рассмотрите следующие вопросы:

- Определите пространство имен DNS, которое будет использовать для домена. Определите имя, которое ваша организация зарегистрировала для использования в Интернете (например, company.com). Если у вашей компании нет зарегистрированного имени, но вы будете подключены к Интернету, вы можете зарегистрировать имя в Интернете. Убедитесь, что если вы решите не регистрировать имя, которое вы выбираете уникальное имя. Вы можете просмотреть существующие имена в сетевых решениях.

- Используйте различные внутренние и внешние пространства имен. Внутренне можно использовать comp.com или поддомен внешнего имени, например corp. company.com. Структура subdomain может быть полезна, если у вас уже есть существующее пространство имен DNS. Различные расположения или организации можно назвать с различными поддоменами, такими как nameone. corp. company.com или nametwo. corp. company.com для облегчения администрирования.

- Сделайте домены детей Active Directory немедленно подчиненными родительским доменам в пространстве имен DNS. Вы можете создать поддомены для организаций в вашей компании или расположениях. Например, leveltwo. levelone. corp. company.com

- Разделять внутренние и внешние имена на отдельных серверах. Внешние серверы должны включать только те имена, которые необходимо видеть в Интернете. Внутренние серверы должны содержать имена, которые используются для внутреннего использования. Вы можете настроить внутренние DNS-серверы для переадтранслаторов запросов, которые они не могут разрешить на внешние серверы для разрешения. Для разных типов клиентов требуется разное разрешение имен. Например, клиенты веб-прокси не требуют разрешения внешних имен, так как прокси-сервер делает это от их имени. Не рекомендуется перекрывать внутренние и внешние пространства имен. В большинстве случаев конечным результатом такой конфигурации является то, что компьютеры не смогут найти необходимые ресурсы из-за получения неправильных IP-адресов от DNS. Это особенно беспокоит, когда речь идет о сетевом переводе адресов (NAT), а внешний IP-адрес находится в недостижимом диапазоне для внутренних клиентов.

- Убедитесь, что корневые серверы создаются непреднамеренно. Корневые серверы могут быть созданы мастером Dcpromo, в результате чего внутренние клиенты смогут связаться с внешними клиентами или достичь родительских доменов. Если зона «.» существует, создан корневой сервер. Может потребоваться удалить это для правильного разрешения имен для работы.

Проверка неполадок DNS-сервера

Проверьте следующие журналы, чтобы узнать, есть ли записанные ошибки:

-

Приложение

-

Система

-

DNS-сервер

Тестирование с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

-

Если сопоставитель возвращает IP-адрес клиента, у сервера нет проблем.

-

Если сопоставитель возвращает ответ «сбой сервера» или «Запрос отклонен», зона может быть приостановлена или сервер может быть перегружен. Чтобы узнать, приостановлен ли он, перейдите на вкладку Общие окна свойств зоны в консоли DNS.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера» или «нет ответа от сервера», возможно, служба DNS не запущена. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup. На вкладке интерфейсы страницы свойств сервера консоли DNS администраторы могут ограничить DNS-сервер прослушиванием только выбранных адресов. Если DNS-сервер настроен для ограничения службы указанным списком настроенных IP-адресов, то возможно, что IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Можно попробовать использовать другой IP-адрес в списке или добавить IP-адрес в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра. Если сервер расположен в другой сети, доступной только через промежуточный узел (например, маршрутизатор фильтрации пакетов или прокси-сервер), DNS-сервер может использовать нестандартный порт для прослушивания и получения клиентских запросов. По умолчанию программа nslookup отправляет запросы на DNS-серверы через порт UDP 53. Поэтому, если DNS-сервер использует любой другой порт, запросы nslookup завершатся ошибкой. Если вы считаете, что это может быть проблема, проверьте, используется ли промежуточный фильтр для блокировки трафика на хорошо известных портах DNS. Если это не так, попробуйте изменить фильтры пакетов или правила портов в брандмауэре, чтобы разрешить трафик через порт UDP/TCP 53.

Вводная информация DNS forwarding

Если используете маршрутизатор MikroTik с настроенным VPN между офисами, вероятно приходилось сталкиваться с проблемой переадресации DNS-запросов на внутренний сервер имён. Существует DNS-сервер, который автоматически разрешает имена сайтов на другом конце туннеля. Однако, если вы запрашиваете DNS-запись для внутреннего домена, например, company.ru, на другом конце, маршрутизатор MikroTik попытается преобразовать запрос через собственный DNS-сервер, который, очевидно, не имеет необходимой информации. Разберемся с проблемой DNS forwarding более детально.

У вас всегда есть возможность создавать записи вручную в файле хостов или добавлять ручные записи на ваш DNS-сервер, однако, если количество сайтов является значительным, это может превратиться в настоящую проблему, не говоря уже о том, что ваши записи не будут обновляться в случае изменения записей DNS на корпоративном сервере.

Как ни странно, у Микротика нет простого решения для условной пересылки DNS или пересылки DNS-запросов для определенного домена на конкретный сервер, однако мы сможем решить данную задачу с помощью командной строки.

Буду считать, что читатель знаком с командной строкой Mikrotik и нет необходимости расписывать используемый функционал, – это выходит за рамки этой публикации. В решении мы будем работать на 7 уровне сетевой модели OSI или прикладном уровне.

Прежде чем начать, вам понадобится следующая информация:

- Внутренний IP адрес вашего маршрутизатора MikroTik (172.16.100.1 в моем случае)

- IP адрес внутреннего DNS сервера (10.100.100.2 в моем случае)

- Имя внутреннего домена (mycompany.ru в моем случае)

- Доступ к маршрутизатору Микротик по протоколу ssh

Упаковка

| Сервер | Создатель | Стоимость ( долл. США ) | Открытый исходный код | Лицензия на программное обеспечение |

|---|---|---|---|---|

| СВЯЗЫВАТЬ | Консорциум Интернет-систем | Бесплатно | да | BSD , MPL 2.0 для 9.11+ |

| Microsoft DNS | Microsoft | Входит в состав Windows Server | Нет | Лицензия Clickwrap |

| djbdns | Дэниел Дж. Бернштейн | Бесплатно | да | Всеобщее достояние |

| Dnsmasq | Саймон Келли | Бесплатно | да | GPL |

| Простой DNS Plus | Программное обеспечение JH | 79–379 долларов | Нет | Лицензия Clickwrap |

| НРД | NLnet Labs | Бесплатно | да |

Вариант BSD |

| Узел DNS | CZ.NIC | Бесплатно | да | GPL |

| Узел резольвер | CZ.NIC | Бесплатно | да | GPL |

| PowerDNS | PowerDNS.COM BV / Берт Хьюберт | Бесплатно | да | GPL |

| MaraDNS | Сэм Тренхолм | Бесплатно | да |

Вариант BSD |

| pdnsd | Томас Мёстль и Пол Ромбоутс | Бесплатно | да | GPL |

| Посадис | Мейлоф Вининген | Бесплатно | да | GPL |

| Несвязанный | NLnet Labs | Бесплатно | да | BSD |

| ЯДИФА | EURid | Бесплатно | да | BSD |

| Secure64 DNS Authority | Secure64 | Неопубликованная цена | Нет | Лицензия Clickwrap |

| Secure64 DNS-кеш | Secure64 | Неопубликованная цена | Нет | Лицензия Clickwrap |

| DNS-сервер Technitium | Технитум | Бесплатно | да | GPL |

Windows серверов 2000 и Windows Server 2003

На Windows серверов-членов 2000 Server и Windows Server 2003 Корпорация Майкрософт рекомендует настроить параметры клиентов DNS в соответствии с этими спецификациями:

- Настройте основные и вторичные параметры клиентов DNS, чтобы указать на локальные первичные и вторичные DNS-серверы (если доступны локальные DNS-серверы), на которые размещена зона DNS для домена Active Directory компьютера.

- Если локальных DNS-серверов нет, указать на DNS-сервер для домена Active Directory этого компьютера, который можно связать с помощью надежной WAN-ссылки. Надежность определяется временем и пропускной способностью.

- Не настраивайте параметры клиентских DNS для указать на DNS-серверы вашего isP. В этом случае могут возникнуть проблемы при попытке присоединиться к серверу Windows 2000 или Windows Server 2003 в домен или при попытке войти в домен с этого компьютера. Вместо этого внутренний DNS-сервер должен переадружать на DNS-серверы isP для разрешения внешних имен.

Решение

Корпорация Майкрософт выпустила обновление, которое устраняет эту проблему. В следующей таблице перечислены соответствующие версии обновления для затронутых версий Windows.

| Версия | Выпуск |

|---|---|

| Windows Server 2019, версия 1903 | 24 марта 2020 г. -KB4541335 (сборка ОС 18362.752 и 18363.752) |

| Windows Server 2019, версия 1809 | 17 марта 2020-KB4541331 (сборка ОС 17763.1131) |

| Windows Server 2016 | 17 марта 2020-KB4541329 (сборка ОС 14393.3595) |

Обновление представляет новый параметр групповой политики в NETLOGON. ADMX-файл, как описано в следующей таблице.

| Имя политики | При регистрации записей SRV-контроллера домена используйте имена хозяйних DNS нижних регистров DNS |

|---|---|

| Путь политики | Политики \ компьютерной конфигурации \ Административные шаблоны \ System\Net Logon \ DC Locator DNS Records\ |

| Значения политики |

Если политика не настроена или значение отсутствует, dc возвращается к новой локальной конфигурации по умолчанию и обрабатывает политику как включенную. |

Обновление добавляет следующую запись реестра, связанную с этой политикой. (Эта информация предоставляется только для справки.)

- Подкайка реестра:

- Запись реестра: DnsSrvRecordUseLowerCaseHostNames

- Тип данных: REG_DWORD

После установки обновления

Примечание

При установке обновления, вручную очистке записей или отключении политики не нужно перезапустить или отключить службу Netlogon. После установки обновления не нужно перезапускать компьютер.

При установке обновления (или включите политику в среде, в которой она отключена), служба Netlogon пытается удалить существующие DNS-записи с символами верхнего шкафа.

Мы рекомендуем установить это исправление (или включить политику), а затем подождать день или два, чтобы у Netlogon было время для приобретения и применения нового параметра. Затем подождите достаточно долго, пока изменения будут реплицироваться во всей среде. После этого изучите записи DNS для любых оставшихся дубликатов. Вполне вероятно, что политика пропустит некоторые дублирующиеся записи. В этом случае необходимо вручную удалить эти записи.

Вы можете использовать следующую команду Windows PowerShell для просмотра записей:

Примечание

В этой команде имеется доменное имя-местообладатель.

Чтобы удалить оставшиеся дублирующиеся записи, запустите следующую команду PowerShell:

Отключение политики не требует очистки.

Важно!

Корпорация Майкрософт выпустила обновление, чтобы устранить эту проблему и предотвратить ее повторение. Рекомендуется установить обновление, а не работать над проблемой.

Пример Split-Brain DNS в Active Directory

В этом примере используется одна вымышленная компания Contoso, которая поддерживает веб-узел карьеры по адресу www.Career.contoso.com.

Сайт имеет две версии — один для внутренних пользователей, где доступны внутренние сообщения о заданиях. Этот внутренний сайт доступен по локальному IP-адресу 10.0.0.39.

Вторая версия — это общедоступная версия того же сайта, которая доступна по общедоступному IP-адресу 65.55.39.10.

в отсутствие политики DNS администратору необходимо разместить эти две зоны на отдельных DNS-серверах Windows Server и управлять ими отдельно.

С помощью политик DNS эти зоны теперь можно размещать на одном DNS-сервере.

Если DNS-сервер для contoso.com Active Directory интегрирован и прослушивает два сетевых интерфейса, администратор Contoso DNS может выполнить действия, описанные в этом разделе, для достижения развертывания с разделением.

Администратор DNS настраивает интерфейсы DNS-сервера со следующими IP-адресами.

- Сетевой адаптер с выходом в Интернет настроен с общедоступным IP-адресом 208.84.0.53 для внешних запросов.

- Сетевой адаптер, подключенный к интрасети, настроен с использованием частного IP-адреса 10.0.0.56 для внутренних запросов.

Этот сценарий показан на следующем рисунке.

Ограничение скорости ответа

Вы можете настроить параметры RRL, чтобы управлять реакцией на запросы к DNS-клиенту, когда сервер получает несколько запросов, предназначенных для одного и того же клиента. Таким образом можно предотвратить отправку атаки типа «отказ в обслуживании» (DOS) с помощью DNS-серверов. Например, программа-робот Bot может отправить запросы на DNS-сервер, используя IP-адрес третьего компьютера в качестве запрашивающего. Без RRL ваши DNS-серверы могут отвечать на все запросы, выполняя переполнение третьего компьютера. При использовании RRL можно настроить следующие параметры.

-

Ответов в секунду. Это максимальное число раз, когда один и тот же ответ предоставляется клиенту в течение одной секунды.

-

Количество ошибок в секунду. Это максимальное число попыток отправки ответа об ошибке одному клиенту в течение одной секунды.

-

Окно. Число секунд, в течение которых ответы на клиент приостанавливаются при слишком большом количестве запросов.

-

Скорость утечки. Так часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы на клиент в течение 10 секунд, а скорость утечки равна 5, сервер по-прежнему отвечает на один запрос для каждых 5 отправленных запросов. Это позволяет законным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответа для своей подсети или полного доменного имени.

-

Скорость TC. Это позволяет клиенту попытаться подключиться по протоколу TCP, если ответы на клиент приостановлены. Например, если скорость TC составляет 3, а сервер приостанавливает ответы на заданный клиент, сервер отправляет запрос на TCP-подключение для каждого полученного 3 запроса. Убедитесь, что значение параметра «скорость TC» меньше, чем скорость утечки, чтобы предоставить клиенту возможность подключения через TCP перед утечкой ответов.

-

Максимальное количество ответов. Это максимальное число ответов сервера на запросы клиента, когда отменяются ответы.

-

Домены разрешенных. Это список доменов, исключаемых из параметров RRL.

-

Подсети разрешенных. Это список подсетей, исключаемых из параметров RRL.

-

Серверные интерфейсы разрешенных. Это список интерфейсов DNS-сервера, исключаемых из параметров RRL.

Настройка зоны обратного смотра

Чтобы настроить зону обратного смотра на сервере вторичных имен, выполните следующие действия:

-

Нажмите кнопку Пуск, последовательно выберите пункты Администрирование и DNS.

-

В дереве консоли щелкните имя host (где имя host — это имя хост-сервера DNS).

-

В дереве консоли щелкните Обратные зоны lookup.

-

Щелкните правой кнопкой мыши обратный просмотр зон, а затем нажмите кнопку Новая зона.

-

Когда начинается мастер новой зоны, нажмите кнопку Далее, чтобы продолжить.

-

Щелкните вторичную зону и нажмите кнопку Далее.

-

В поле Сетевой ID введите сетевой ID (например, тип 192.168.0), а затем нажмите кнопку Далее.

Примечание

Сетевой ID — это та часть TCP/IP-адреса, которая относится к сети.

Дополнительные сведения о TCP/IP-сетях см. в см. в этой ссылке Understand TCP/IP Addressing and Subnetting Basics.

-

На странице Файл зоны нажмите кнопку Далее и нажмите кнопку Готово.

Running the domain controller basic DNS test

Основная проверка DNS проверяет следующие аспекты функциональности DNS:

- Подключение: Тест определяет, зарегистрированы ли контроллеры домена в DNS, может ли он связаться с помощью команды и иметь подключение к серверу Lightweight Directory или вызов удаленного вызова процедур (LDAP/RPC). Если проверка подключения завершается сбоем на контроллере домена, другие тесты для этого контроллера домена не выполняются. Проверка подключения выполняется автоматически перед запуском любого другого теста DNS.

- Ключевые службы: Тест подтверждает, что следующие службы работают и доступны на проверенном контроллере домена: служба клиента DNS, служба сетевого входа в систему, служба центр распространения ключей (KDC) и служба DNS-сервера (если служба DNS установлена на контроллере домена).

- Конфигурация клиента DNS: Тест подтверждает доступность DNS-серверов на всех сетевых адаптерах клиентского компьютера DNS.

- Регистрация записей ресурсов: Тест подтверждает, что запись ресурса узла (A) каждого контроллера домена зарегистрирована по крайней мере на одном из DNS-серверов, настроенных на клиентском компьютере.

- Зона и начало центра (SOA): Если на контроллере домена работает служба DNS-сервера, тест подтверждает, что Active Directory зона домена и запись ресурса начальной зоны (SOA) для зоны домена Active Directory.

- Корневая зона: Проверяет, является ли корень (.) зона есть.

членство в Enterprise «администраторы» или «эквивалентное» является минимальным требованием для выполнения этих процедур.

Для проверки основных функций DNS можно использовать следующую процедуру.

Чтобы проверить основные функциональные возможности DNS:

На контроллере домена, который требуется протестировать, или на компьютере, входящем в домен, на котором установлены средства домен Active Directory Services (AD DS), откройте командную строку от имени администратора. Чтобы открыть командную строку от имени администратора, нажмите кнопку Пуск.

В поле Начать поиск введите Командная строка.

Вверху меню Пуск щелкните правой кнопкой мыши элемент Командная строка и выберите пункт Запуск от имени администратора. Если отобразится диалоговое окно Контроль учетных записей пользователей, подтвердите, что отображаемое в нем действие — то, которое требуется, и нажмите кнопку Продолжить.

At the command prompt, type the following command, and then press ENTER:

Замените фактическое различающееся имя, имя NetBIOS или DNS-имя контроллера домена для . В качестве альтернативы можно проверить все контроллеры домена в лесу, введя/e: вместо/s:.

Параметр/f указывает имя файла, которое в предыдущей команде dcdiagreport.txt. Если требуется поместить файл в расположение, отличное от текущего рабочего каталога, можно указать путь к файлу, например/f:c:reportsdcdiagreport.txt.

откройте файл dcdiagreport.txt в Блокнот или в аналогичном текстовом редакторе. чтобы открыть файл в Блокнот, в командной строке введите блокнот dcdiagreport.txt и нажмите клавишу ввод. Если файл помещен в другой рабочий каталог, укажите путь к файлу

Например, если вы поместили файл в к:Репортс, введите Notepad c:reportsdcdiagreport.txt и нажмите клавишу ВВОД.

Перейдите к сводной таблице в нижней части файла.

Обратите внимание на имена всех контроллеров домена, которые сообщают о состоянии «предупреждать» или «ошибка» в сводной таблице. Попробуйте определить, существует ли проблемный контроллер домена, выполнив поиск по строке «DC: DCName», где DCName — фактическое имя контроллера домена.

При появлении очевидных изменений конфигурации внесите необходимые изменения. Например, если вы заметили, что один из контроллеров домена имеет очевидно неверный IP-адрес, его можно исправить. Затем повторно запустите тест.

Чтобы проверить изменения конфигурации, повторно выполните команду Dcdiag/test: DNS/v с параметром/e: или/s:, как нужно. Если на контроллере домена не включена версия IP 6 (IPv6), то следует рассчитывать на сбой проверки узла (AAAA) в тесте, но если IPv6 не используется в сети, эти записи не требуются.

Установка платформы 1С 8.3.20.1363 и более старших версий на RHEL8 и любые другие rpm-based linux. Решение проблемы установки меньших версий 1С8.3 (webkitgtk3) на RHEL 8 / CentOS 8 / Fedora Linux

Начиная с версии платформы 1С 8.3.20.1363 реализована программа установки компонентов системы «1С:Предприятие» для ОС Linux. Теперь любой пользователь Линукс может без проблем установить 1С на свою любимую систему. Попытка установки 1С:Предприятия 8.3 меньших версий, чем 1С 8.3.20.1363 на RedHat Enterprise Linux 8 / CentOS 8 / Fedora не увенчается успехом, произойдет ошибка: Неудовлетворенные зависимости: libwebkitgtk-3.0.so.0()(64bit) нужен для 1c-enterprise-8.3.18.1128-training-8.3.18-1128.x86_64. Конфликт заключается в том, что 1С требует устаревшую версию пакета libwebkitgtk-3.0.so.0()(64bit), запрещенную из-за проблем безопасности, и не может работать с актуальной версией пакета webkit2gtk3. Гуглить в интернете можно долго, хочу поделиться с Вами уже найденным рабочим решением в конце данной статьи.

Как создать зону обратного просмотра в DNS Server 2016

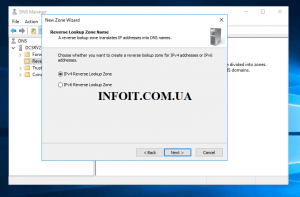

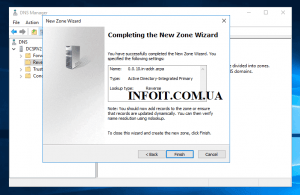

Последним шагом для установки и настройки DNS в Windows Server 2016 является создание зоны обратного просмотра.

Вот шаги:

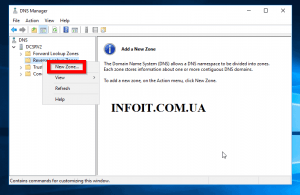

Щелкните правой кнопкой мыши Зоны обратного просмотра. Затем выберите New Zone …

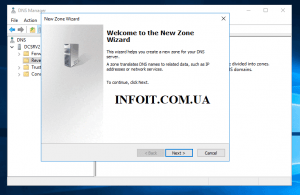

На экране приветствия нажмите Далее.

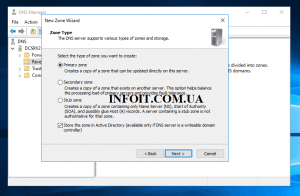

Затем выберите свой Тип зоны и нажмите Далее.

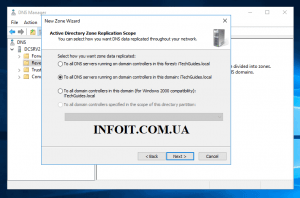

Если вы отметили сохранение зоны в AD на предыдущем экране, выберите область репликации AD. Затем нажмите «Далее».

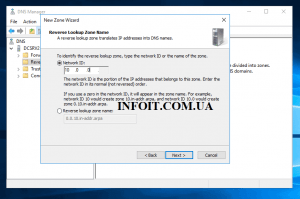

Затем выберите «Имя зоны обратного просмотра» (по умолчанию — IPv4). Нажмите «Далее.

Вы можете использовать этот калькулятор IP-подсети, чтобы определить свой сетевой идентификатор по IP-адресу.

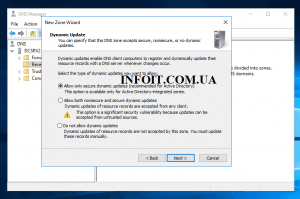

Наконец, выберите тип динамического обновления вашей зоны и нажмите Далее.

Затем нажмите «Готово».

Дополнительная информация

Тестирование 10 мая 2010 г. командой разработчиков Active Directory:

DNS ждет NTDS, и он не может начаться до завершения начальной репликации каталога. Это потому, что последние данные DNS еще не могут быть реплицированы на контроллер домена. С другой стороны, NTDS необходимо DNS для решения IP-адреса контроллера домена источника для репликации. Предположим, что DC1 указывает на DC2 в качестве DNS-сервера, а DC2 — на DC1 в качестве DNS-сервера. При одновременной перезагрузке DC1 и DC2 запуск будет медленным из-за этой взаимной зависимости. Основной причиной этого медленного запуска является DNSQueryTimeouts.

Если служба DNS Server работает хорошо при запуске NTDS, NTDS принимает только два запроса DNS для решения IP-адреса контроллера домена источника:

- один для IPv4

- другой для IPv6

И эти DNS-запросы возвращаются практически мгновенно.

Если служба DNS Server недоступна при старте NTDS, NTDS необходимо отправить 10 запросов DNS для решения IP-адреса:

- четыре для имени на основе GUID

- четыре для полноквалифицированного имени

- два для однометного имени

Задержка для каждого запроса DNS контролируется DNSQueryTimeouts. По умолчанию для DNSQueryTimeouts установлено значение 1 1 2 4 4. Это означает, что клиент DNS будет ждать 12 (1 + 1 + 2 + 4 + 4) секунд для ответа сервера DNS. Каждый источник контекста именования занимает 120 секунд для решения IP-адреса. Предположим, что существует пять контекстов именования (Конфигурация, Схема, домен, ForestDnsZones, DomainDnsZones) и один источник репликации. В этом сценарии для завершения начальной репликации NTDS требуется 850 (170 X 5) секунд или более 14 минут.

Для проверки вышеуказанного поведения было сделано несколько тестов.

-

Перезагрузка контроллера домена, когда DNS-сервер является третьим контроллером домена, который находится в Интернете. Для каждого контекста именования каждого источника у нас есть два запроса DNS, и они завершались практически мгновенно:

-

Перезагрузка DC1 и DC2 одновременно. DC1 использует DC2 для DNS DC2, а DC1 — для DNS. Для каждого контекста именования каждого источника у нас есть 10 запросов DNS и каждый запрос занимает около 12 секунд:

-

Чтобы дополнительно изучить связь между DNSQueryTimeouts и медленным запуском, DNSQueryTimeouts были назначены 1 1 2 4 4, чтобы клиент DNS ждал 31 (1 + 1 + 2 + 4 + 4) секунды. В этом тесте 31 секунда была потрачена на ожидание:

![Dns-сервер не является полномочным для ошибки зоны в командной строке [fix]](http://smartshop124.ru/wp-content/uploads/9/a/f/9af869e7a0211f5e1a205859b4ddc3c7.jpeg)

![Dns-сервер не является полномочным для ошибки зоны в командной строке [fix]](http://smartshop124.ru/wp-content/uploads/b/a/2/ba2edf0944c0ac0843c370ff1bd414f9.jpeg)