Установка linux-клиента

Как мне известно ssh-client установлен на всех системах linux из коробки, но если у вас ssh не установлен, тогда введите команду:

Соединение c сервером SSH

Соединиться с ssh-сервером можно одной командой:

Где имя_сервера это ip адрес сервера или имя сервера (если сервер локальный), к примеру:

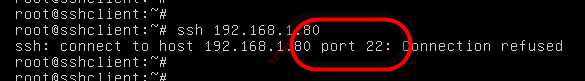

Подключение к серверу

Ой, клиент пытается подключиться к серверу по порту 22, но мы его поменяли на 8529. Исправим это:

Подключение к серверу

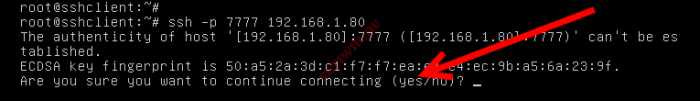

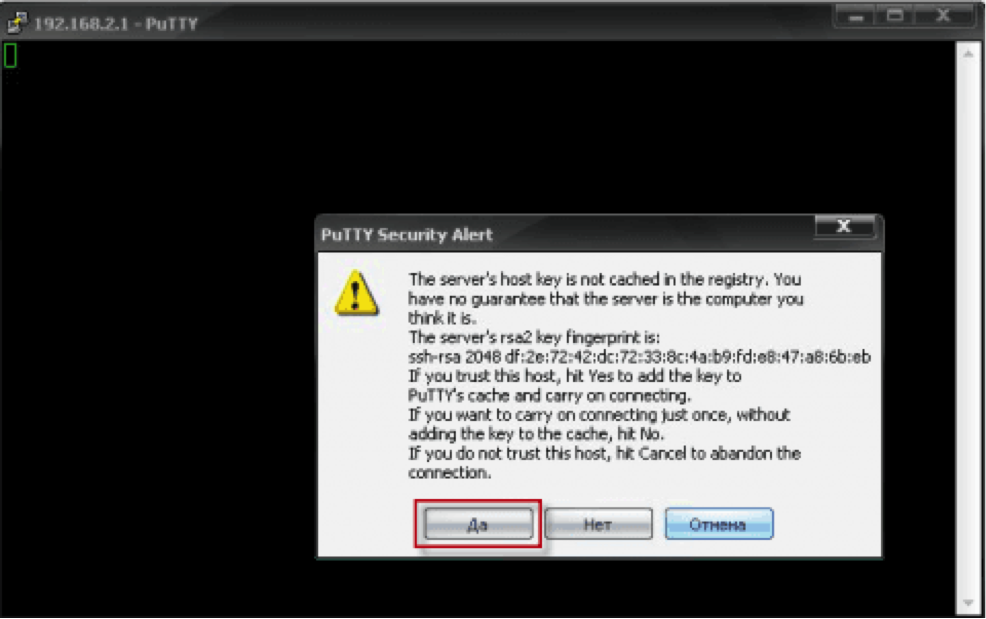

При соединении с вашим сервером, ssh клиент создаст отпечаток (fingerprint) сервера и сравнит его с тем, который хранится в конфиге. Нужно добавить сервер в список известных серверов, так как соединяемся в первый раз. Набираем «yes» и нажимаем «Enter».

Если в будущем сервер будет переустановлен, то соединиться с ним не получится, так как отпечаток не будет совпадать. Это сделано в целях безопасности, чтобы нельзя было подменить сервер. Чтобы исправить это, измените соответствующую строку в файле ~/.ssh/known_hosts или просто удалите этот файл.

Отпечаток ssh сервера

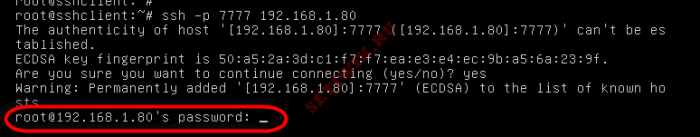

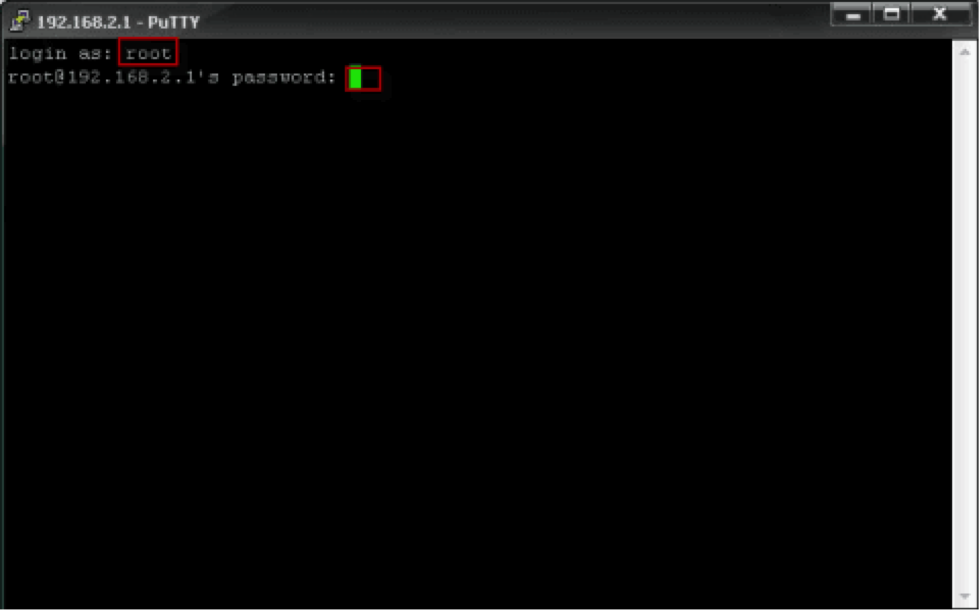

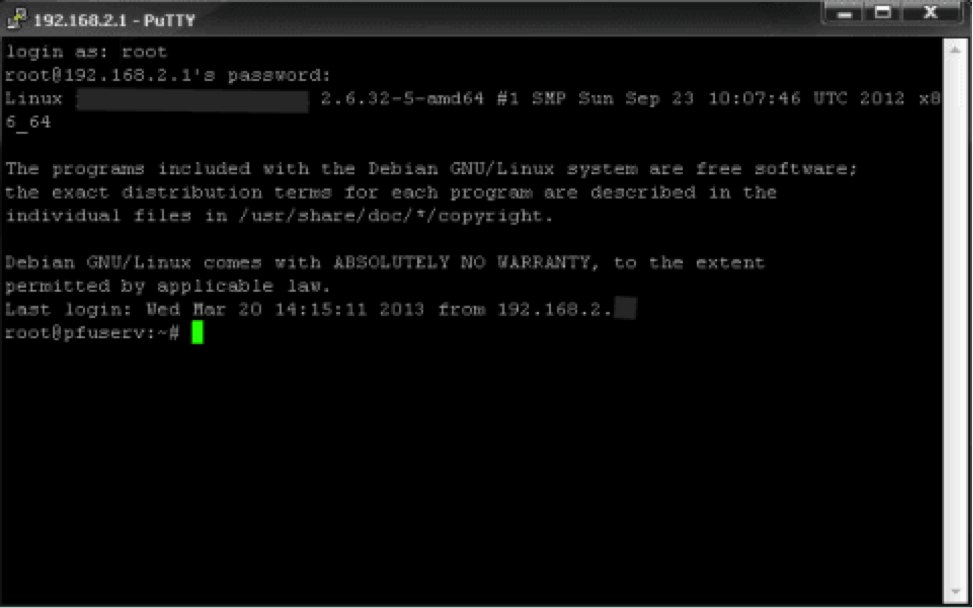

Далее вводим пароль. Не знаете какой пароль? Это пароль пользователя на сервере, с которым вы установили при установке Linux. В данном случае на скриншоте это пользователь root. Если нужно соединяться под именем другого пользователя, тогда требуется указать его имя перед сервером: user@192.168.1.80. После ввода пароля вы войдете на сервер.

Вход на сервер через ssh-client

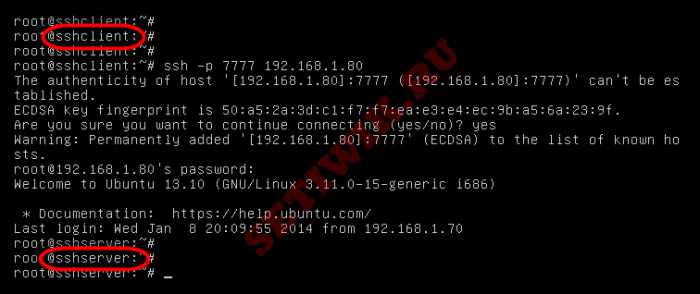

Вам может показаться, что ничего не изменилось и что вы по-прежнему на своем компьютере

Но если обратить внимание на имя хоста, то вы поймете, что вы уже находитесь на сервере

Теперь можно вводить любые команды, как будто вы физически находитесь за терминалом удаленного компьютера.

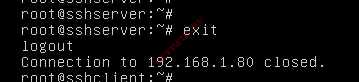

Чтобы завершить соединение, введите команду exit.

Завершение соединения с SSH

Transfer files to your Linux instance using the PuTTY Secure Copy client

The PuTTY Secure Copy client (PSCP) is a command line tool that you can use to transfer

files between your Windows computer and your Linux instance. If you prefer a

graphical user interface (GUI), you can use an open source GUI tool named WinSCP.

For more information, see .

To use PSCP, you need the private key you generated in . You also need the public DNS name of your

Linux instance, or the IPv6 address if your instance has one.

The following example transfers the file from the C:\ drive on

a Windows computer to the home directory on

an Amazon Linux instance. To transfer a file, use one of the following commands.

-

(Public DNS) To transfer a file using your instance’s public DNS name, enter the

following command. -

(IPv6) Alternatively, if your instance has an IPv6 address, to transfer a file using

your instance’s IPv6 address, enter the following command. The IPv6 address must be

enclosed in square

brackets ().

Работа с текстом

Парочка полезных команд для взаимодействия с любыми видами текстов на сервере через SSH.

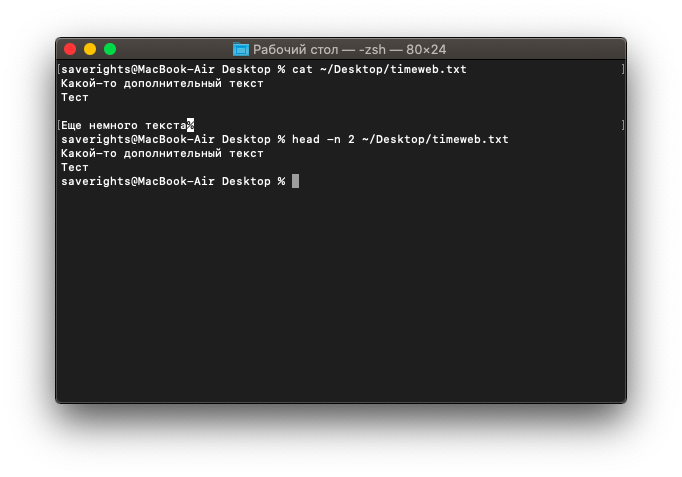

cat — показывает текст из выбранного файла. В качестве аргумента передаем этой утилите текстовый документ, и cat выведет в консоль его содержимое. Синтаксис:

cat путь до файла, содержимое которого надо осмотреть

Чтобы взглянуть на содержимое файла timeweb.txt, который лежит на рабочем столе, напишем в терминал:

cat ~/Desktop/timeweb.txt

head — это «голова». Она работает по схожему с cat принципу. Отображает текст из файлов, где он имеется. Разница заключается в количестве отображаемого контента. Пользователь сам выбирает, сколько строчек текста вывести на экран, поставив аргумент -n. Команда head -n 4 ~/Documents/timeweb.txt покажет только первые четыре строки документа timeweb.txt из папки Documents.

tail — это «хвост». Работает, как head, но с противоположной стороны. Команда tail -n 8 ~/Documents/timeweb.txt покажет только первые восемь строк документа timeweb.txt из папки Documents.

touch — одна из множества команд для SSH, которую используют не по назначению. У нее весьма специфичная задача по изменению времени последнего открытия отдельных элементов файловой системы. Но ее быстро перепрофилировали чуть ли не в стандартный метод создания файлов. touch ~/Desktop/timeweb.html создаст HTML-документ с именем Timeweb на рабочем столе.

vi — используя с дополнительными аргументами, можно создавать новые текстовые файлы. Например vi /путь до директории, где нужно создать новый текстовый файл/. Или же редактировать уже существующие. Чтобы изменить содержимое какого-нибудь файла в домашней папке, надо ввести: vi /home/имя учетной записи/kakoy-to-tekstoviy-file.txt. Альтернативой vi может служить nano. Более современный и лояльный к новичкам редактор. К сожалению, может отсутствовать в системе по умолчанию и требовать установки.

wc путь до файла — показывает количество символов, количество строк и слов в выбранном текстовом документе.

grep — ищет конкретный кусочек текста в большом документе или распечатке из консоли. Чтобы дать понять, как он работает, покажу пример. Буду искать слово «немного» в файле timeweb.txt, лежащем у меня на рабочем столе. Сделаю это одной командой cat ~/Desktop/timeweb.txt | grep немного. Перед grep я использовал cat, чтобы вывести содержимое документа в консоль, а потом отфильтровать.

diff — сравнивает два файла и наглядно показывает строки, в которых обнаружились различия. Синтаксис: diff название первого файла название второго файла. Это может выглядеть так:

diff timeweb-1.html timeweb-2.html

Основные команды PuTTY

Как говорилось ранее, для использования удаленного компьютера нам необходимо вводить различный набор команд. Их огромное множество, но для первоначального изучения достаточно знать лишь их небольшую часть.

ls — предназначена для вывода файлов, содержит в себе набор команд:

- ls -la — выводит различные документы и показывает права доступа, включая имя создателя и владельца;

- ls -lha — также выводит файлы, но показывает размер файла в байтах;

- ls -lha | less — используется для постраничного просмотра документов.

cd — необходима для перемещения между директориями, например, cd перенаправляет пользователя в указанную папку, cd../ перемещает в верхний уровень, cd ~ открывает корневую папку.

echo — позволяет перемещать текст в файл. Например, если нам требуется создать новый текстовый документ или добавить текст в уже созданный файл, достаточно ввести «echo Привет, мир! >> new.txt».

sudo — наиболее используемая команда, означающая «SuperUser Do». Она позволяет выполнять любые команды от имени администратора.

df — дает возможность увидеть доступное дисковое пространство в каждом из разделов операционной системы. Синтаксис: df .

mv — используются для переименования файлов и перемещения их в другую директорию. Синтаксис: mv .

rm — если нужно удалить файлы или директорию целиком, то используйте эту команду. Синтаксис: rm .

cp — для копирования файлов и целых директорий воспользуйтесь этой строчкой. Синтаксис: cp .

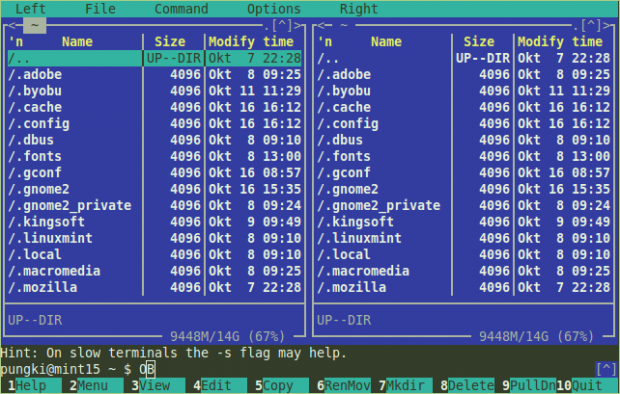

mc — предназначена для запуска файлового менеджера Midnight Commander, который позволяет работать с файлами по FTP внутри консольного окна.

cat — наиболее популярная команда в Linux, позволяющая считывать данные из файлов и выводить их содержимое. Наиболее простой способ отображения содержимого в командной строке. Синтаксис: cat .

mkdir — позволяет создать одну или несколько директорий с указанным именем. Например, mkdir mdir1 mdir2 mdir3 добавит сразу 3 директории.

chmod — изменяет права доступа к файлам и каталогам. Синтаксис: chmod .

pwd — при первом запуске терминала мы оказываемся в домашнем каталоге пользователя. Если вдруг каталог был изменен, то проверить это можно с помощью данной команды.

touch — используется для создания любого типа файлов: от пустого txt до пустого zip. Синтаксис: touch .

man и —help — нужны для того, чтобы узнать информацию о команде и о том, как ее можно использовать (man). Например, «man cat» покажет доступную информацию о команде cat. Ввод имени команды и аргумента помогает показать, каким образом можно использовать команду, например, cd –help.

locate — предназначена для поиска файла в системе Linux.

Это была лишь небольшая часть команд, которые можно использовать при подключении по SSH. Если вы только начинаете изучать основы администрирования серверов, то этого списка будет достаточно.

Спецификации, реализованные в PuTTY

Спецификации SSH-2

- RFC 4250: The Secure Shell (SSH) Protocol Assigned Numbers

- RFC 4251: The Secure Shell (SSH) Protocol Architecture

- RFC 4252: The Secure Shell (SSH) Authentication Protocol

- RFC 4253: The Secure Shell (SSH) Transport Layer Protocol

- RFC 4254: The Secure Shell (SSH) Connection Protocol

- RFC 4256: Generic Message Exchange Authentication for the Secure Shell Protocol (SSH)

- RFC 4335: The Secure Shell (SSH) Session Channel Break Extension

- RFC 4344: The Secure Shell (SSH) Transport Layer Encryption Modes (in part)

- RFC 4345: Improved Arcfour Modes for the Secure Shell (SSH) Transport Layer Protocol

- RFC 4419: Diffie-Hellman Group Exchange for the Secure Shell (SSH) Transport Layer Protocol

- RFC 4432: RSA Key Exchange for the Secure Shell (SSH) Transport Layer Protocol

- RFC 4462: Generic Security Service Application Program Interface (GSS-API) Authentication and Key Exchange for the Secure Shell (SSH) Protocol

- RFC 4716: The Secure Shell (SSH) Public Key File Format

- RFC 5656: Elliptic Curve Algorithm Integration in the Secure Shell Transport Layer

- RFC 6668: SHA-2 Data Integrity Verification for the Secure Shell (SSH) Transport Layer Protocol (только , не реализовано)

- RFC 8160: IUTF8 Terminal Mode in Secure Shell (SSH)

- RFC 8268: More Modular Exponentiation (MODP) Diffie-Hellman (DH) Key Exchange (KEX) Groups for Secure Shell (SSH) (только )

- Черновики IETF Secure Shell working group

filexfer

:

- Независимые черновики:

- Документы, не опубликованные в качестве Internet-Drafts или RFC:

- libssh.org’s spec for Curve25519 key exchange

- OpenSSH’s spec for the ChaCha20-Poly1305 cipher and MAC

Спецификации Telnet

- RFC 854: TELNET Protocol Specification

- RFC 855: TELNET Option Specifications

- RFC 856: TELNET Binary Transmission

- RFC 857: TELNET Echo Option

- RFC 858: TELNET Suppress Go Ahead Option

- RFC 1073: Telnet Window Size Option

- RFC 1079: Telnet Terminal Speed Option

- RFC 1091: Telnet Terminal-Type Option

- RFC 1123: Requirements for Internet Hosts — Application and Support

- RFC 1408: Telnet Environment Option

- RFC 1571: Telnet Environment Option Interoperability Issues

- RFC 1572: Telnet Environment Option

Спецификации HTTP

- RFC 2616: Hypertext Transfer Protocol — HTTP/1.1

- RFC 2617: HTTP Authentication: Basic and Digest Access Authentication

- RFC 2817: Upgrading to TLS Within HTTP/1.1 (HTTP CONNECT)

Спецификации SOCKS

- SOCKS: A protocol for TCP proxy across firewalls (SOCKS 4)

- SOCKS 4A: A Simple Extension to SOCKS 4 Protocol

- RFC 1928: SOCKS Protocol Version 5

- RFC 1929: Username/Password Authentication for SOCKS V5

- Challenge-Handshake Authentication Protocol for SOCKS V5 (доступно только как Internet-Draft с истёкшим сроком)

Спецификации Terminal

- ECMA-35: Character Code Structure and Extension Techniques (эквивалент ISO 2022)

- ECMA-48: Control Functions for Coded Character Sets (эквивалент ISO 6429)

Система X Window

- X Window System Protocol

- X Display Manager Control Protocol, содержит определение XDM-AUTHORIZATION-1

- Xsecurity(7), документирует MIT-MAGIC-COOKIE-1

Криптографические алгоритмы

FIPS PUB 46-3: Data Encryption Standard (DES), также определяет TDEA (3DES)

Bruce Schneier’s page on the Blowfish block cipher

FIPS PUB 197: Advanced Encryption Standard (AES)

RFC 1321: The MD5 Message-Digest Algorithm

FIPS PUB 180-2: Secure Hash Signature Standard (SHS), определяет хэш-функции SHA-1 и SHA-512

RFC 2104: HMAC: Keyed Hashing for Message Authentication, определяет общий механизм обертки, который преобразует хэш-функции, такие как MD5 or SHA-1, в secure MAC

FIPS PUB 186-2: Digital Signature Standard (DSS), определяет алгоритм цифровой подписи DSA

RFC 3447: Public-Key Cryptography Standards (PKCS) #1: RSA Cryptography Specifications version 2.1, определяет основные алгоритмы цифровой подписи и шифрования RSA, а также специфические схемы заполнения, для преобразования их в набор четко определённых операций над байтовыми строками

Точная форма обмена ключами Diffie-Hellman, используемая в SSH-2, определена в спецификации транспортного уровня SSH-2: см

раздел SSH-2 выше

SEC 1: Elliptic Curve Cryptography, определяет многие из базовых примитивов, упомянутых в RFC 5656

The Ed25519 website, сайт со спецификациями и другими ресурсами

The ChaCha20 cipher specification, определяемая как модификация the Salsa20 specification (обратите внимание, что PuTTY напрямую не реализует Salsa20; мы приводим здесь спецификацию потому что это необходимо для понимания спецификации ChaCha20)

The Poly1305 MAC specification

Инструкция по применению программного обеспечения PuTTY

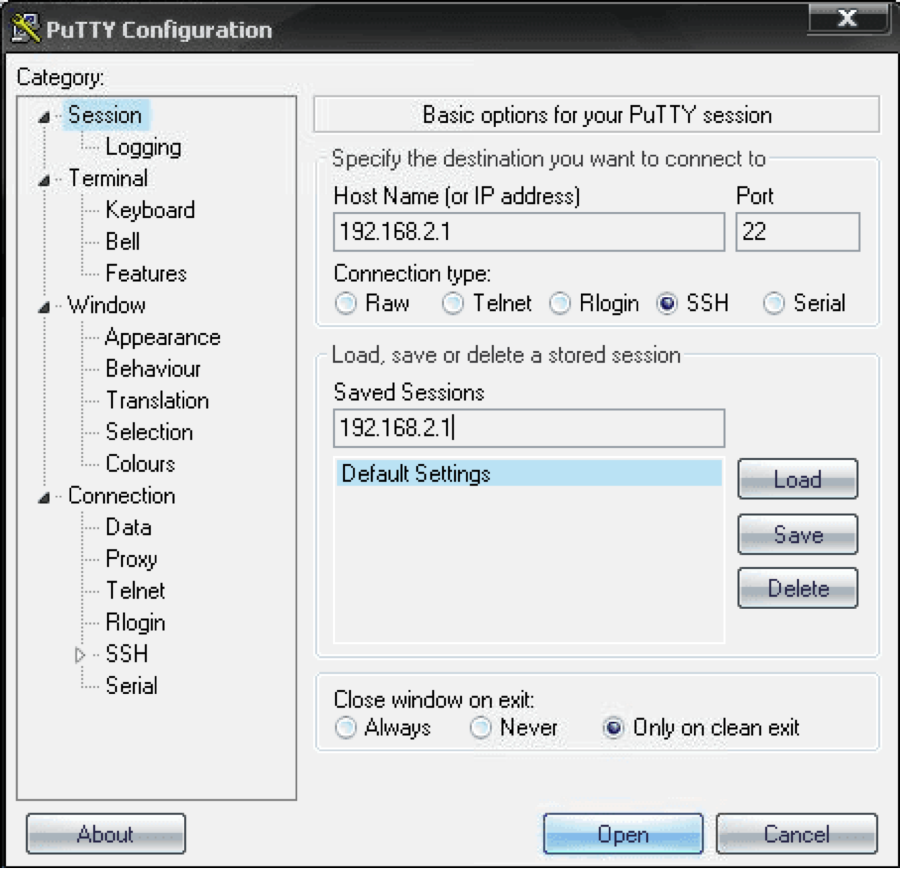

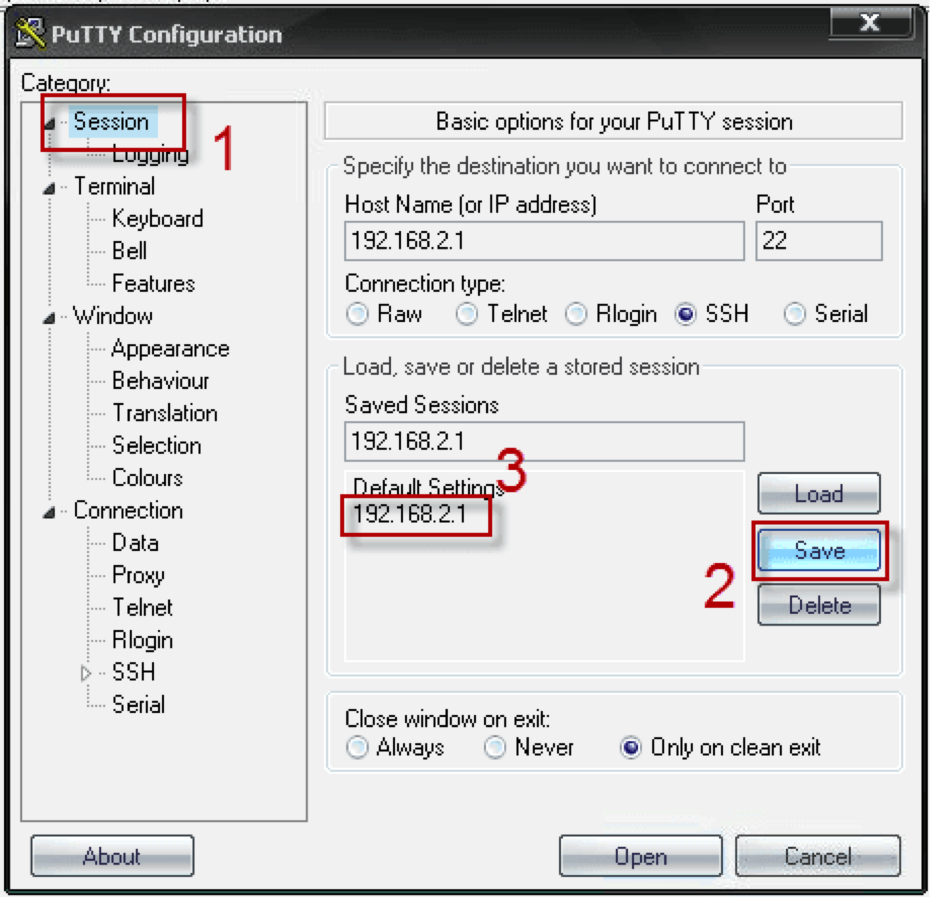

Скачать программу PuTTY можно через бесплатный сервис Торрент. После загрузки на компьютер нужно открыть папку и найти файл с названием скачки «putty.exe». Программа имеет англоязычный интерфейс, поэтому ниже приведены подсказки для облегчения работы с меню. Установка PuTTY в среднем занимает около 10-20 минут.

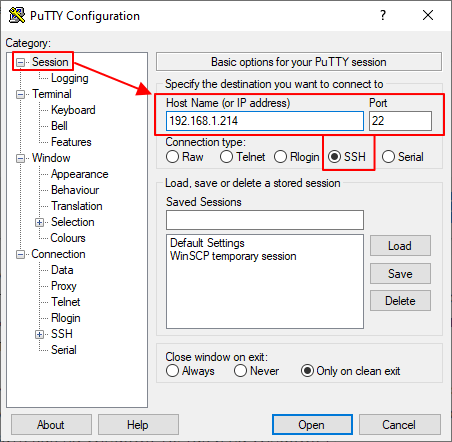

Host name – это поле, где нужно вводить личный ip адрес своего устройства (для которого настраивается подключение)

Важно помнить, что перед установкой на устройстве необходимо разрешить доступ на подключение через выбранный тип и порт. Connection type – это поле для выбора оптимального типа коннекта

Например, если пользователь хочет подключиться к устройству через маршрутизатор cisco 1861, то во время настройки по умолчанию устанавливают коннектор telnet порт 23.

Port – это поле, в котором нужно указать порт для подключения устройства. После этого нужно сохранить все введенные данные, чтобы не прописывать их каждый раз при открытии программы. В поле «saved sessions» необходимо указать название выполняемого подключения. Это может быть work 1, work 2 и т.д.

Далее можно нажимать на кнопку «Open». На рабочем столе открывается окно, где пользователь должен ввести данные для дальнейшей авторизации. Во время первого открытия программы PuTTY и подключения к серверу по протоколу SSH пользователь должен согласиться с записью ключа для удаленного сервера.

Вся информация сохраняется в кеш программного обеспечения. После этого можно вводить данные для входа.

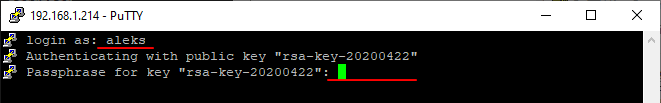

В появившемся окно вводится имя клиента, например: root и нажимается Enter. Программа предложит задать пароль для входа. Далее клиент перенаправляется на удаленный сервер Linux. Ниже представлен снимок входа на сервер Linux через используемый протокол SSH при помощи программного обеспечения PuTTY.

Благодаря такой инструкции пользователи смогут загрузить и выполнить вход в программное обеспечение, добавить один из удаленных серверов и сохранить введенные параметры кодирования. Они будут сохранены в программном обеспечении, и клиенты смогут подключаться к удаленному серверу.

Если в доме или квартире есть маршрутизатор с установленным программным обеспечением Linux и открытым доступом к порту SSH, необходимо скачать PuTTY на Windows и выполнить подключение. Благодаря таким настройкам во время работы с сервером можно будет выполнять подключение к интернету. Пользователи не смогут применять модем, чтобы обеспечить корректную работу. Именно эта программа была специально разработана для установки удаленного подключения, что значительно облегчает работу клиентов и пользователей.

Как подключиться по SSH

Нам понадобится IP-адрес удаленного компьютера или сервера, к которому мы хотим подключиться. Последующие действия мы будем рассматривать на примере VDS от Timeweb – все шаги аналогичны любому хостингу, поэтому у вас не должно возникнуть никаких вопросов. Если же подключаетесь не к серверу, а к компьютеру, то можете сразу переходить ко второму пункту.

Подключаемся по SSH:

- Первым делом узнаем, какой используется адрес у VDS – для этого переходим в личный кабинет хостинга и заходим в список подключенных серверов. На Timeweb адрес можно узнать в специально отведенном для этого столбце.

- Переходим к PuTTY – запускаем программу и открываем раздел «Session». Там вводим адрес удаленного компьютера, указываем порт 22 и в нижней части приложения кликаем по кнопке «Open».

- При успешном вводе данных перед нами отобразится консольное окно, в котором нужно ввести логин и пароль для подключения к серверу. Как правило, логин – root, а пароль отправляется хостингом в почтовом письме после установки ОС.

- Если логин и пароль были введены корректно, то мы увидим окно приветствия.

Таким образом мы подключились к ПК на операционной системе Linux. Здесь мы можем вводить команды и удаленно взаимодействовать с компьютером.

Download PuTTYgen for Mac

Below is the detailed guide to download PuTTYgen on Mac operating system. Mac OS has a built-in command-line SSH client known as Terminal. To utilize it, go to Finder and then opt for Go -> utilities from the top menu. After that find the terminal which supports SSH connections to remote servers.

However, to run PuTTYgen for mac, the first one must have to install PuTTY. There are multiple ways to install PuTTY, which are Homebrew or MacPorts. Both alternatives will also install the command-line of adaptations of PuTTYgen.

Ported PuTTY for Mac

Mac has the port of PuTTY which can be installed in various ways described as below:

-

Installation using Homebrew:

First, install the ‘brew command line’

Once installed use the below-given command to install PuTTY:- -

Installation using MacPorts:

First of all, one must install MacPorts and then use the command-line to install PuTTY.

Here is the command to install PuTTY via MacPorts

Additionally, a user can also add a shortcut to the desktop by writing the following command line

However, there is an alternative way to install PuTTY on Mac OS. Cyberduck is a widely used Mac OS SSH Client. Once PuTTY installed on the Mac OS, a user can convert PuTTY derived private key format to OpenSSH.

To convert the private key to standard PEM format, type the following command –

You can also read the guide to convert .pem file to .ppk using puttygen.

Как подключиться к серверу по SSH по ключу через PuTTY

Очень часто для подключения к серверу опытные пользователи используют не связку логина и пароля, а авторизацию по ключу. Это обеспечивает более высокий уровень безопасности и освобождает от необходимости каждый раз вручную вводить пароль.

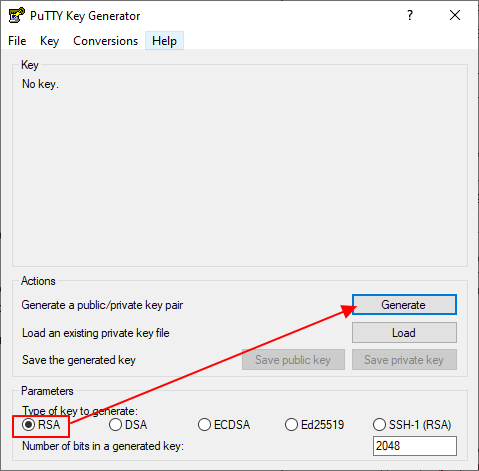

Но, для того чтобы подключиться к серверу по SSH с использованием ключей, эти ключи нужно сначала сгенерировать. Для этого понадобится программа PuTTYgen (PuTTY Key Generator), которая устанавливается в систему вместе с программой PuTTY. Для генерации ключей запускаем PuTTYgen, выбираем тип ключей «RSA» и нажимаем на кнопку «Generate». После этого нужно подвигать мышкой в окне программы PuTTYgen для того, чтобы создать случайные данные, которые будут использованы для создания ключей.

Обратите внимание, если у вас уже есть ключ, который был сгенерирован с помощью OpenSSH, то вы можете загрузить его в программу PuTTYgen и сконвертировать в формат понятный программе PuTTY

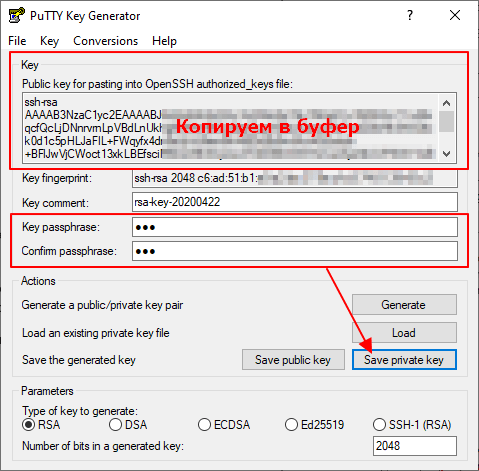

После того как ключи будут созданы, приватный ключ нужно сохранить на диск с помощью кнопки «Save private key». При этом приватный ключ можно дополнительно защитить с помощью ключевой фразы, которую нужно ввести в поле «Key passphrase», хотя это не обязательно.

Что касается публичного ключа, то его нужно скопировать в буфер обмена. Также его можно сохранить на диск с помощью кнопки «Save public key». В дальнейшем этот файл пригодится для настройки других серверов.

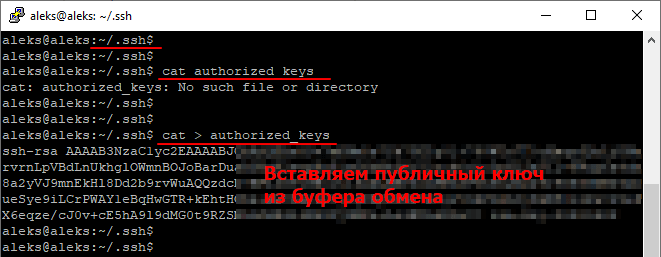

Теперь нужно записать публичный ключ на сервер, в конец файла «authorized_keys» в папке «.ssh» в вашей домашней директории. Для этого подключитесь к серверу по SSH с помощью PuTTY используя логин и пароль. После этого откройте папку «.ssh» в вашей домашней директории:

cd ~/.ssh

Дальше необходимо записать ранее созданный публичный ключ в конец файла «authorized_keys». Если такой файл отсутствует, то его нужно создать. Это можно сделать при помощи команды «cat». Для этого нужно выполнить следующую команду:

cat > authorized_keys

После выполнения данной команды вставляем публичный ключ из буфера обмена (правая кнопка мышки) и сохраняем файл нажатием Ctrl-D.

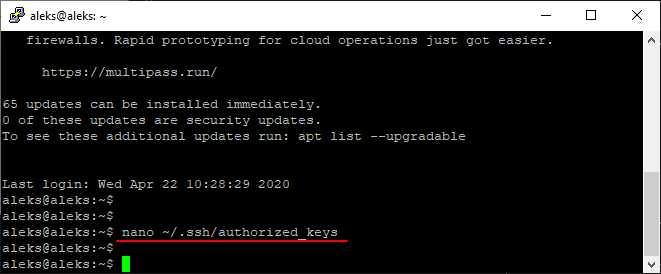

Также вы можете создать и отредактировать файл «authorized_keys» с помощью текстового редактора. Например, в Ubuntu можно использовать программу Nano. Для этого нужно выполнить команду:

nano ~/.ssh/authorized_keys

Более подробно о создании текстовых файлов можно почитать в отдельной статье «Как создать текстовый файл через терминал».

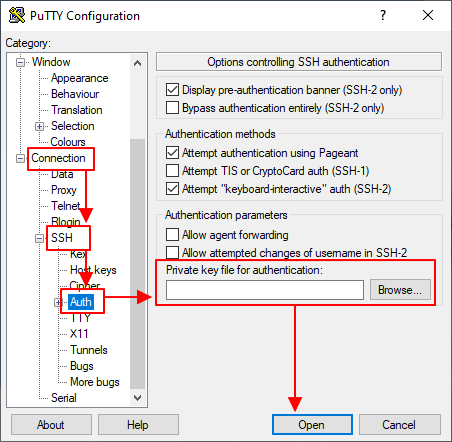

После того как публичный ключ был скопирован на сервер, вы можете использовать оставшийся приватный ключ для подключения к серверу по SSH. Для этого запустите программу PuTTY и введите IP адрес и порт в разделе «Session».

После этого перейдите в раздел «Connection – SSH – Auth» и укажите путь к приватному ключу, который был сгенерирован и сохранен с помощью программы PuTTYgen. Когда все будет готово можно запускать подключение с помощью кнопки «Open».

Если все было настроена правильно, то перед подключением вы увидите запрос на ввод логина и ключевой фразы (если она использовалась). После ввода этих данных вы будете авторизованы без использования пароля.

После завершения настройки подключения с помощью ключей, вход по паролю в целях безопасности нужно отключить. Для этого на сервере нужно открыть файл «/etc/ssh/sshd_config», установить значение «PasswordAuthentication no» и перезапустить службу «sshd» с помощью команды «systemctl restart ssh».

Функции программы PuTTY

Можно выделить следующие параметры программного обеспечения, которые доступны пользователям:

- можно сохранять списки и заданные настройки выполненных подключений, если нужно повторно войти в приложение;

- использование ключей и разные версии протокола SSH;

- перенаправление портов через протоколы;

- эмуляция терминалов и поддержка xterm;

- аутентификация пользователя через ключ открытого доступа (после сохранения настроек не нужно повторно вводить пароль и имя клиента);

- функционирование через последовательный порт;

- использование прокси-сервера;

- применение отсроченного сжатия информации до полного окончания процесса аутентификации.

Алгоритм интерпретации

Очень важно понять, как SSH интерпретирует файл для применения значений, определенных внутри. Это имеет большие последствия при использовании подстановочных знаков и определения Host *

SSH будет искать совпадения по имени хоста, указанному в командной строке, с каждым из заголовков Host, которые определяют разделы конфигурации. Он будет начинать анализ с верхней части страницы, поэтому порядок разделов невероятно важен.

Шаблоны в определении хоста не должны совпадать с фактическим хостом, с помощью которого вы будете подключаться. Вы можете использовать эти определения для настройки псевдонимов хостов, которые могут использоваться вместо фактического имени хоста.

Например:

Host devel HostName devel.example.com User tom

Этот хост позволяет подключиться как, введя в командной строке:

ssh devel

Имея это в виду, мы можем обсудить, как SSH применяет каждый параметр конфигурации, когда он перемещается вниз по файлу. Он начинает анализ с начала файла и проверяет каждое определение хоста, чтобы узнать, соответствует ли оно значению, указанному в командной строке.

Когда SSH находит первое совпадение с определением хоста, каждый из связанных с ним параметров применяется к новому соединению. Однако интерпретация на этом не заканчивается.

Затем SSH перемещается вниз по файлу, проверяя, совпадает ли хост с другими определениями хоста. Если найдено другое определение, которое отвечает текущему имени хоста в командной строке, SSH рассмотрит параметры, связанные с новым разделом. Затем он будет применять все параметры SSH, определенные в новом разделе, которых не было в предыдущих разделах.

Этот последний момент чрезвычайно важен. SSH будет по порядку интерпретировать каждый из разделов Host, который отвечает имени хоста в командной строке. Во время этого процесса он всегда будет использовать первое значение, указанное для каждой опции. Переопределить значение, которое уже было предоставлено в каком-либо предыдущем разделе, невозможно.

Это означает, что ваш конфигурационный файл должен следовать простому правилу: наиболее конкретные конфигурации должны находиться вверху файла. Более общие определения могут появиться позже (это позволяет применить опции, которые не были определены предыдущими разделами).

Давайте снова посмотрим на конфигурационный файл config, который мы использовали в последнем разделе:

Host firsthost SSH_OPTION_1 custom_value SSH_OPTION_2 custom_value SSH_OPTION_3 custom_value Host secondhost ANOTHER_OPTION custom_value Host *host ANOTHER_OPTION custom_value Host * CHANGE_DEFAULT custom_value

Здесь первые два раздела определяются буквальными именами хостов (или псевдонимами), что означает, что они не используют никаких подстановочных знаков. Если создать подключение с помощью ssh firsthost, то сначала будет применен первый раздел. Для этого соединения будут установлены опции SSH_OPTION_1, SSH_OPTION_2 и SSH_OPTION_3.

SSH проверит второй раздел и обнаружит, что он не соответствует, после чего продолжит читать файл. Затем он найдет третий раздел и увидит в нем соответствия. Он проверит ANOTHER_OPTION, чтобы узнать, было ли это значение установлено в предыдущих разделах. Выяснив, что это не так, он применит это значение. Последний раздел будет отвечать любому хосту, поскольку определение * соответствует каждому соединению. Так как у SSH нет значения для переопределения опции CHANGE_DEFAULT из других разделов, он возьмет значение из этого раздела. Затем с опциями, собранными в этом процессе, выполняется соединение.

Давайте попробуем теперь вызвать ssh secondhost из командной строки.

Опять же, интерпретация начнется в первом разделе. Поскольку этот раздел отвечает только соединению firsthost, SSH пропустит этот раздел. Он перейдет во второй раздел. Узнав, что этот раздел соответствует запросу, он соберет значение ANOTHER_OPTION для этого соединения.

Затем SSH просмотрит третье определение и обнаружит, что подстановочный знак также соответствует текущему соединению. Затем он проверит, есть ли уже значение ANOTHER_OPTION. Поскольку этот параметр был определен во втором разделе, который уже был прочитан, SSH сбросит значение из третьего раздела.

Затем SSH проверит четвертый раздел и применит параметры, которые не были определены в предыдущих соответствующих разделах. Затем он попытается создать подключение, используя полученные значения.

Клиент Putty SSH в Linux

Хотя Putty изначально была разработана для настольных компьютеров Windows, многие профессиональные системные администраторы Linux чувствуют себя более комфортно, используя Putty в Linux. Установить Putty в любой системе Linux просто и легко; это не займет больше минуты. Putty написана на языке программирования C и имеет лицензию MIT. В этом посте мы увидим, как установить SSH-клиент Putty в системах Linux на базе Debian, Red Hat, Fedora и Arch.

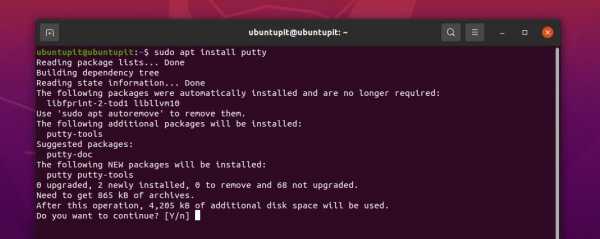

1. Установите клиент Putty SSH в Ubuntu Linux.

Для установки клиента Putty SSH в системе Debian или Ubuntu Linux требуются права root. Чтобы установить SSH-клиент Putty в вашей системе Debian, вы можете запустить следующие командные строки aptitude, указанные ниже, в оболочке вашего терминала. Здесь я использую Ubuntu для демонстрации процесса, но следующие команды будут выполняться в других дистрибутивах Debian Linux.

$ sudo add-apt-repository universe $ sudo apt update $ sudo apt install putty

Если вы обнаружите какие-либо проблемы при установке Putty, вы можете вместо этого запустить команду apt-get в оболочке терминала.

sudo apt-get установить Putty

2. Установите клиент Putty SSH в Arch Linux.

Если у вас есть система Linux на основе Arch, вы можете установить Putty с помощью команд Pacman. Чтобы установить инструмент Putty в Arch Linux, выполните следующую команду Pacman с правами root в оболочке терминала. Здесь я использую Manjaro KDE Linux для демонстрации процесса, но следующие команды будут выполняться и в других дистрибутивах Linux на основе Arch.

$ sudo pacman -S Putty

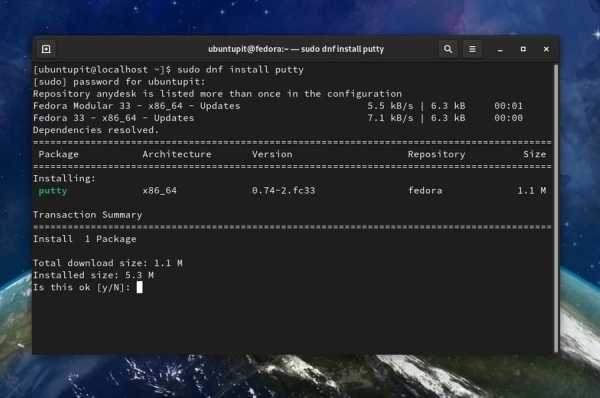

3. Установите клиент Putty SSH в Red Hat и Fedora.

Установить SSH-клиент Putty в Fedora или Red Hat Linux легко и просто с помощью команд DNF и YUM. Он доступен в официальном репозитории Linux. Чтобы установить Putty в системе Red Hat Linux, выполните следующую команду YUM в оболочке терминала.

$ sudo yum install Putty

Если у вас есть рабочая станция Fedora, вам нужно запустить следующую команду DNF в вашей оболочке, чтобы установить SSH-клиент Putty в вашей системе.

$ sudo dnf install Putty

Начни с Putty

Вы можете использовать Putty для подключения другого клиента, используя имя пользователя и пароль или используя URL-адрес SSH. Чтобы открыть инструмент Putty, вы можете просто ввести Putty в оболочке терминала и нажать кнопку Enter. Вы также можете найти его в меню приложения и открыть обычным способом.

Использование клиента Putty SSH дает вам профессиональное ощущение управления сервером. Если у вас есть проблемы с его использованием на вашем компьютере с Linux, убедитесь, что в вашей сети нет стороннего сетевого блокиратора или каких-либо неправильных настроек брандмауэра.

Клиент Putty SSH настраивается и настраивается. Вы можете использовать собственное сочетание клавиш для инструмента Putty в вашей системе. Когда откроется инструмент Putty, вы увидите окно и меню, показанные на рисунке ниже.

Чтобы сделать SSH-соединения сервера и клиента безопасными через SSH-клиент Putty, вы можете использовать инструмент PuTTYgen в своей системе Linux. Это позволяет вам зашифровать ваши соединения с помощью пары открытого и закрытого ключей.

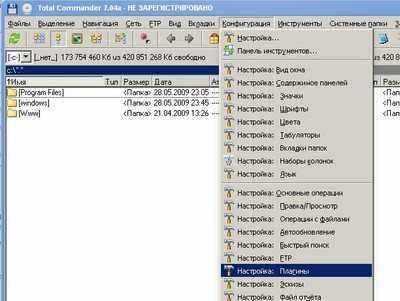

SCP plugin для Total Commander

Plugin для Total Commander – утилита, позволяющая работать с файлами через SCP. Ставится plugin для Total Commander точно также как и любой другой плагин: открываем папку «Total Commander», далее ищем папку «Plugins» и закидываем их туда. Собственно получить plugin для Total Commander можно по URL: https://sourceforge.net/projects/sftp4tc/files/

Теперь переходим в программу Total Commander, далее в настройки во вкладку «Plugins», нажимаем кнопку «Configure» напротив пункта «File System Plugins». В появившемся окне Total Commander нажимаем на кнопку «Add» и указываем путь к скачанному файлу. После этого просто сохраняем внесенные изменения в Total Commander.

После этого у вас появится новый пункт в Total Commander, где и будут отображены все доступные соединения. Для создания нового соединения в Total Commander нужно нажать на ссылку «Еdit connections».

Download PuTTY for Mac and Installation

After installing the tools, let’s get to the PuTTY installation part.

1. You need to accept the Licence Agreement of X-Code before using it. So, open the terminal from the utility section. It’s just like command line on Linux.

2. Type the command:

sudo xcodebuild –license

By running this command, the Xcode License will be viewed/accepted on behalf of all accounts on the Mac.

3. Press enter to view the License agreement and type “agree.” A line on the terminal will say “You can view the license agreements in x-code About box.”

4. Update MacPorts by typing:

sudo port –v self-update

to make sure that x-code is fully installed. Now, the Mac system is ready to install PuTTY.

5. Type the following command

sudo port install putty

in the Terminal and run the command. It will download some of the dependencies of PuTTY.

6. Type:

putty

in the terminal to launch the application. Running the command would open PuTTY in an X11 window.

7. To copy PuTTY to the desktop as a shortcut icon, type the following command

cp /opt/local/bin/putty ~/Desktop/putty

and hit enter.

8. A desktop icon will be on the desktop which opens the PuTTY configuration box.

Following the installation users can start connecting to servers by adding the IP address and the port (depending on the type of connection you want to make) of the server.

Users can even save sessions containing the IP address of the servers, which would need to be accessed multiple times. Once connected, users can create, update or manipulate with the data present on the server, given that you have the necessary rights to perform those actions.

PuTTY client is one of the best SSH clients as it offers a variety of features like logging, cursor formatting, keyboard formatting, alert sound, resizing the terminal window, changing the actions of mouse buttons, configuring proxies, configuring session-related options, auto-login facility and much more.

However, alternatives to PuTTY can be found here.

Filezilla ftp manager

Filezilla ftp manager – бесплатный клиент, обычно используемый для закачки файлов сайта на хостинг. Для передачи данных большинство использует ftp – наиболее распространенный протокол для передачи файлов на хостинг и обратно. Главным недостатком ftp выступает его незащищенность, ведь логин, пароль, все команды передаются через интернет в нешифрованном виде и могут быть перехвачены мошенниками. Ftp использует 21 протокол.

Filezilla ftp manager также работает и с SFTP (от англ. SSH File Transfer Protocol – ftp) – защищенным протоколом, который способен шифровать логин, пароль и все передаваемые данные. Используется 22 порт.

Достоинства Filezilla ftp manager:

- прост в использовании;

- отличная русификация Filezilla ftp manager;

- поддержка IPv6;

- возобновление передачи при обрыве, поддержка больших файлов;

- закладки;

- поиск в Filezilla ftp manager;

- менеджер сайтов в Filezilla ftp manager;

- запись в лог в Filezilla ftp manager.

Filezilla ftp manager можно получить по URL: https://filezilla.ru/get. На официальном ресурсе доступна русскоязычная версия, а также версия для Linux.