Как рекурсивно изменить владение группой

Чтобы рекурсивно изменить групповое владение всеми файлами и каталогами в данном каталоге, используйте параметр .

Например, следующая команда изменит владельца всех файлов и каталогов в каталоге на группу :

Если указана рекурсивная опция, не будет проходить по символическим ссылкам и не будет вносить изменений в символические ссылки. Чтобы изменить групповое владение символическими ссылками, передайте параметр :

Другие параметры, которые можно использовать при рекурсивном изменении владения группой, — это и .

Если аргумент, переданный команде является символической ссылкой, опция заставит команду пройти по ней. указывает по каждой символической ссылке в обнаруженный каталог. В большинстве случаев вам не следует использовать эти параметры, потому что вы можете испортить свою систему или создать угрозу безопасности.

Общая информация о правах доступа

Всего предусмотрено три варианта прав:

- чтение, обозначаемое буквой ,

- запись, используется (w),

- запуск файла (x).

Но это касается только файлов. Если речь идет о каталогах, то под правом доступа подразумевается, что пользователь сможет его открыть и просмотреть содержимое.

Администратор сервера может разделять пользователей по группам и давать каждой из них (либо же индивидуально каждому по имени) отдельные права доступа. При этом нужно понимать, что root админа не касаются эти права, он имеет неограниченный доступ на просмотр и изменение файлов.

Узнать Linux права пользователя на папку очень просто. Для этого используется команда:

ls -l имя каталога

Наглядно её использование можно увидеть на следующем примере:

ls -l certs.xml

После введения такой команды вы получите в ответ:

-r-r-- 1 denis 2115693 Jun 11 12:11 certs.xml

Расшифровывается написанное так:

- — (1 символ) — символьное обозначение файла, если каталог, то буква d;

- r-(максимально 3 символа) — отображают непосредственно права доступа, то есть — чтение, запись и запуск на выполнение, в данном примере пользователь может лишь читать файл, внесение изменений и запуск запрещены;

- r- (максимум 3 символа) — аналогично предыдущему, но показывают права уже группы владельцев, куда входит данный пользователь, соответственно, они могут читать файл, но не могут его отправлять на выполнение или изменять;

- — (еще 3 символа) — показывают права доступа для других пользователей, то есть данный файл никто кроме администратора не сможет даже прочитать, при попытке зайти в него будет выведено на экран сообщение Access denied.

В операционной системе Linux права пользователя на папку можно задать при помощи команды chmod. Это можно сделать одним из двух способов — символьным или абсолютным. В первом случае задаются символы, которые обозначают для пользователя возможности работы с файлами — r, w, x (чтение, редактирование и запись). Но в UNIX намного практичнее использовать абсолютный метод. В чем он заключается можно детально разобраться на примере:

rw-r--

Этот набор символов означает, что пользователь может лишь читать и изменять файл (r и w). При этом члены его группы могут лишь открывать его для просмотра, а посторонние и вовсе не имеют к данным доступа.

Теперь давайте возьмем лишь права только владельца файла: rw-. Ему разрешено чтение, держим в памяти 1, а также редактирование, запоминаем ещё 1. Поскольку запуск запрещен, то добавляем 0 и получаем в итоге цифру 110. Если её перевести из двоичной системы в восьмеричную, то выйдет 6. Для перевода других чисел вы всегда сможете воспользоваться приведенной ниже таблицей.

Таблица 1. Преобразование из двоичной в восьмеричную систему

| Двоичная система | Восьмеричная система | Двоичная система | Восьмеричная система |

| 000 | 100 | 4 | |

| 001 | 1 | 101 | 5 |

| 010 | 2 | 110 | 6 |

| 011 | 3 | 111 | 7 |

Если по подобию разобрать на числа права группы владельца, то выйдет 100. При его переводе в восьмеричную систему останется 4. У посторонних набор и вовсе прост — 000. При переводе останется просто 0. Итак, общие права доступа для данного файла — 640 и чтобы их установить, требуется лишь внести команду следующего формата:

chmod 640 имя_файла

Чаще всего в практике применяются следующие варианты чисел для команды:

- 644 — владелец читает и редактирует файл, в то время как другие лишь могут просмотреть содержимое;

- 666 — доступ для чтения и перезаписи для всех;

- 777 — полный допуск, включая запуск для выполнения, имеющийся у любого пользователя.

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Сконфигурировать VPS

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Запросить КП

Символьный метод оптимальнее только в одном случае, если необходимо быстро сделать файл скрипта (script) исполнимым. Например, для этого потребуется лишь прописать команду:

chmod +x script

А если нужно запретить выполнение, то просто укажите -х, это будет выглядеть так:

chmod -x script

Получить все необходимые детали относительно применения символьного метода можно, вызвав инструкцию с помощью команды

man chmod.

Проверить, существует ли пользователь в системе Linux

Теперь, когда мы знаем, как составить список всех пользователей, чтобы проверить, существует ли пользователь в нашем Linux-сервере, мы можем просто отфильтровать список пользователей, передав его по конвейеру команде .

Например, чтобы узнать, существует ли в нашей системе Linux пользователь с именем мы можем использовать следующую команду:

![]()

Если пользователь существует, приведенная выше команда распечатает информацию для входа в систему. Нет вывода, что означает, что пользователь не существует.

Мы также можем проверить, существует ли пользователь, не используя команду как показано ниже:

Как и раньше, если пользователь существует, команда отобразит информацию для входа в систему.

Если вы хотите узнать, сколько учетных записей пользователей у вас в системе, вывод команде :

Как видно из вышеприведенного вывода, в моей системе Linux 33 учетных записи пользователей.

Общие понятия:

У каждого объекта в Linux есть свой идентификатор, а так же права доступа, применяемые к данному идентификатору. Идентификатор есть у пользователя — UID, у группы — GID, у файла — inod. Собственно inode является, как идентификатором файла/каталога, так и сущностью, которая содержит в себе информацию о файле/каталоге. Например такую, как: принадлежность к владельцу/группе, тип файла и права доступа к файлу.

Чтобы визуально лицезреть права доступа к файлу или каталогу, его тип и владельцев, а так же, если необходимо, и сам номер inode, необходимо выполнить следующую команду:

Print-server:/# ls -li итого 50 22089 drwxr-xr-x 2 root root 3072 Ноя 15 14:15 bin 32129 drwxr-xr-x 3 root root 1024 Окт 1 18:03 boot 12 lrwxrwxrwx 1 root root 11 Окт 1 15:36 cdrom -> media/cdrom 557 drwxr-xr-x 13 root root 3340 Ноя 17 06:25 dev 30121 drwxr-xr-x 50 root root 4096 Ноя 15 14:46 etc ....

Из вывода команды видно (рассмотрим первую строку):

22089

это есть номер inode

drwxr-xr-x

это есть те самые права доступа и тип файла (об этом ниже)

2

количество жестких ссылок на файл

root

имя владельца файла

root

имя группы владельца файла

3072

размер файла

Ноя 15 14:15

дата создания файла

bin

имя файла/каталога

Для каждого объекта файловой системы в модели полномочий Linux есть три типа полномочий: полномочия чтения (r от read), записи (w от write) и выполнения (x от execution). В полномочия записи входят также возможности удаления и изменения объекта. Право выполнения можно установить для любого файла. Потенциально, любой файл в системе можно запустить на выполнение, как программу в Windows. В Linux является ли файл исполняемым или нет, определяется не по его расширению, а по правам доступа. Кроме того, эти полномочия указываются отдельно для владельца файла, членов группы файла и для всех остальных.

Собрав вышесказанное в кучу, то есть представив 3 правила (rwx) для трех групп (владелец, группа, остальные) запись прав доступа будет выглядеть вот так: rwx rwx rwx(то есть владельцу разрешено чтение, выполнение и запись, группе разрешено то же самое и остальным). Рассмотрев права на папку /bin в выше приведенном листинге, можно представить такую картину:

drwxr-xr-x+ ||||||||||+наличие дополнительных прав (ACL) |||||||||+-исполнение для всех остальных - разрешено ||||||||+--запись для всех остальных - НЕ разрешено |||||||+---чтение для всех остальных - разрешено ||||||+----исполнение для группы владельца - разрешено |||||+-----запись для группы владельца - НЕ разрешено ||||+------чтение для группы владельца - разрешено |||+-------исполнение для владельца - разрешено ||+--------запись для владельца - разрешено |+---------чтение для владельца - разрешено +----------тип файла (об этом ниже...)

Кроме указанного представления полномочий доступа (символьного), существует так же и числовое представление. Для общего понимания, приведу таблицу соответствия числового (двоичного и десятичного) значения прав доступа и буквенного:

| владелец | группа | остальные | |

| буквенное | rwx | r-x | r— |

| числовое (десятичное) | 421 | 401 | 400 |

| итоговое | 7 | 5 | 4 |

В приведенной таблице показано, что право чтения, соответствует значению 4, право записи — 2, право выполнения — 1, отсутствие права — 0, складывая данные показатели, можно представлять и назначать права в числовом виде. Для примера, права rwx r-x r— будут соответствовать значению 754, потому что: rwx (4+2+1=7) r-x (4+0+1=5) r— (4+0+0=4). Так же, довольно распространена комбинация rw- (4+2+0=6). Думаю данный пример достаточно нагляден.

Есть ли приоритет в правах доступа к файлам?

Представим ситуацию, когда владелец не имеет никаких разрешений на доступ к файлу, группа имеет разрешение на чтение, в то время как другие пользователи имеют разрешения на чтение и запись.

Теперь, если пользователь diego попытается прочитать файл с помощью команды или , сможет ли он это сделать? Ответ — нет, потому что у него нет разрешения на чтение.

Но как же так? Ведь пользователь diego является частью группы coolgroup, а группа имеет доступ на чтение. И даже все другие пользователи имеет разрешение на чтение и запись! Это должно означать, что каждый (включая пользователя diego) может читать и изменять файл, не так ли? Неправильно!

В Linux-системах приоритет считывания прав доступа отдается сначала Владельцу, затем Группе, а уже после Остальным. Система определяет, кто инициировал процесс ( или в нашем примере). Если пользователь, инициировавший процесс, также является Владельцем файла, то считываются биты разрешений для Владельца.

Если процесс инициировал не Владелец файла, то система проверяет Группу. Если пользователь, инициировавший процесс, находится в той же Группе, что и Группа-владелец файла, то считываются биты разрешений для Группы.

Если же инициировавший процесс пользователь не является Владельцем файла и не входит в соответствующую Группу, то для него устанавливаются биты разрешений как для Остальных пользователей.

Изменение первичной группы пользователя

Хотя учетная запись пользователя может быть частью нескольких групп, одна из групп всегда является «основной группой», а остальные являются «вторичными группами». Файлы и папки, созданные пользователем, будут соответствовать первичной группе.

Чтобы изменить основную группу, которой назначен пользователь, запустите команду usermod, заменив groupname на имя группы, которую вы хотите сделать основной и username на имя учетной записи пользователя.

Обратите внимание на -g здесь. При использовании строчной буквы g вы назначаете основную группу

Когда вы используете верхний регистр -G, как указано выше, вы назначаете новую вторичную группу.

Как изменить принадлежность группы символических ссылок

Если команда не работает рекурсивно, поведение по умолчанию заключается в изменении группового владения целевыми символами , а не самих символических ссылок .

Например, если вы попытаетесь изменить группу символической ссылки которая указывает на , изменит владельца файла или каталога, на который указывает символическая ссылка:

Скорее всего, вместо изменения целевой группы вы получите ошибку «невозможно разыменовать символическую ссылку1»: в разрешении отказано ».

Ошибка возникает из-за того, что по умолчанию в большинстве дистрибутивов Linux символические ссылки защищены, и вы не можете работать с целевыми файлами. Этот параметр указан в . означает включен, а отключен. Мы рекомендуем не отключать защиту символических ссылок.

Чтобы изменить групповое владение самой символической ссылкой, используйте параметр :

Изменение прав доступа. Команда chmod

Представим, что вы не хотите, чтобы ваш коллега видел ваши личные изображения. Это может быть достигнуто путем изменения прав доступа к файлам с помощью команды (сокр. от «change mode»). Используя эту команду, мы можем установить права доступа (Чтение, Запись, Выполнение) к файлу/каталогу для Владельца, Группы и всех Остальных пользователей.

Синтаксис команды следующий:

Существует два способа использования команды : символьный и числовой.

Использование команды chmod в символьном режиме

Чтобы задать параметры разрешений для каждой отдельной категории пользователей, применяются следующие символы:

— владелец;

— группа;

— остальные пользователи;

— для всех трех категорий (Владелец + Группа + Остальные).

А также используются следующие математические символы:

— добавление разрешений;

— удаление разрешений;

— переопределение существующих разрешений новым значением.

Теперь, когда вы знаете, как это работает, давайте попробуем использовать команду в символьном режиме и установим новые разрешения для ранее упомянутого файла Адреса.txt следующим образом:

чтение, запись и выполнение для Владельца;

чтение и запись для членов Группы;

чтение для Остальных пользователей.

В результате мы получаем:

Как видите, права доступа к файлу изменились с на , что нам и требовалось.

А если мы теперь хотим убрать разрешение на чтение файла для пользователей, не входящих в нашу группу и не являющихся владельцем файла, то достаточно выполнить следующее:

Результат:

Права доступа к файлу изменились с на .

Подумав, мы решаем дать полные права (за исключением права на выполнение) абсолютно всем пользователям системы, и выполняем команду:

Результат:

Права доступа к файлу изменились с на . Все пользователи могут читать и изменять наш файл, но ни у кого нет права на его выполнение.

Использование команды chmod в числовом режиме

Другой способ указать права доступа к файлу — применить команду в числовом режиме. В этом режиме каждое разрешение файла представлено некоторым числом (в восьмеричной системе счисления):

(чтение/просмотр) = 4

(запись/изменение) = 2

(выполнение) = 1

(не задано) =

Допускается объединение данных числовых значений, и таким образом одно число может использоваться для представления всего набора разрешений. В следующей таблице приведены цифры для всех типов разрешений:

| Число | Тип разрешения | Символ |

| Нет разрешения | −−− | |

| 1 | Выполнение | −−x |

| 2 | Запись | −w− |

| 3 (2+1) | Запись + Выполнение | −wx |

| 4 | Чтение | r−− |

| 5 (4+1) | Чтение + Выполнение | r−x |

| 6 (4+2) | Чтение + Запись | rw− |

| 7 (4+2+1) | Чтение + Запись + Выполнение | rwx |

Поскольку вы должны определить разрешения для каждой категории пользователей (Владелец, Группа, Остальные), команда будет включать в себя три числа (каждое из которых представляет собой сумму привилегий).

В качестве примера, давайте посмотрим на наш файл Адреса.txt, права которого, я напомню, мы сконфигурировали (в символьном режиме) с помощью команды:

Те же параметры разрешений, но уже в числовом формате, можно определить следующим образом:

Теперь поменяем разрешения файла так, чтобы Владелец мог читать и писать, Группа — только читать, а у Остальных — вообще не было прав на доступ. Судя по вышеприведенной таблице, для Владельца числовое представление прав доступа соответствует числу (), для Группы — числу (), а для Остальных — (). В совокупности должно получиться ():

Результат:

Как видите, права изменились с на , этого мы и хотели.

База данных пользователей

Информация о пользователях хранится в открытом виде в файле : каждая строка в нём представляет собой набор из семи полей, описывающих аккаунт.

account:password:UID:GID:GECOS:directory:shell

По порядку:

— имя пользователя. Это поле не может быть пустым. Применяются стандартные для *NIX правила именования.

— пароль пользователя

Важно: Файл доступен на чтение для всех пользователей в системе, поэтому хранить в нём пароли (в виде хэш-сумм или как-то иначе) небезопасно. Вместо этого в Arch Linux используются : поле содержит всего лишь символ , а хэшированный пароль хранится в файле , доступ к которому ограничен

По этой причине менять пароли лучше командой passwd.

— численное значение идентификатора пользователя. В Arch Linux нумерация обычных пользователей (отличных от root) начинается с UID 1000.

— численное значение идентификатора основной группы пользователя. Идентификаторы групп можно найти в файле .

— необязательное поле, носящее информативный характер; обычно содержит настоящее имя пользователя, но может также использоваться службами вроде finger и изменяться командой . Поскольку поле необязательное, его можно оставить пустым.

— используется командой входа для задания переменной окружения . Некоторые службы, для которых создаются специальные пользователи, используют для этого корневой каталог , но обычные пользователи чаще всего хранят домашний каталог в разделе .

— командная оболочка пользователя. Это поле является необязательным, и если в нём ничего не указано, то используется оболочка .

Пример:

jack:x:1001:1003:Jack Smith,some comment here,,:/home/jack:/bin/bash

Смысл строки следующий: пользователь , пароль хранится в , идентификатор пользователя — 1001, идентификатор его основной группы 1003. Полное имя — Jack Smith, также имеется некоторый комментарий. Домашний каталог , используемая командная оболочка — Bash.

Команда pwck проверяет корректность базы данных. При этом она может отстортировать список пользоватей по идентификаторам групп, что бывает полезно при сравнении:

# pwck -s

Важно: Arch Linux при обновлении пакетов создаёт резервные файлы с суффиксом .pacnew. За исключением случая, когда pacman выводит сообщение с требованием что-то предпринять, при появлении файла базы данных с таким суффиксом его необходимо удалить

Добавление новых пользователей и групп должно производиться только утилитой или сценариями установки пакетов.

Примеры работы с учетными записями

useradd

Создать пользователя, добавить его в группу и создать домашнюю директорию:

useradd dmosk -G wheel -m

Создать пользователя с определенными UID и GID (соответственно идентификаторы пользователя и группы):

useradd dmosk -u 900 -g 950

* группа с используемым идентификатором (в данном примере 950) уже должна быть создана заранее с использованием команды groupadd.

Создать пользователя и указать путь к домашней директории:

useradd dmosk -d /home/newdmosk

Создать учетную запись без возможности входа в систему:

useradd dmosk -s /sbin/nologin

usermod

Потребовать сменить пароль при следующем входе в систему:

chage -d 0 dmosk

Поменять пользователю основную группу:

usermod dmosk -g kdonewgroup

Задать пользователю дополнительную группу с правами root:

usermod dmosk -G sudo

Добавить пользователя в группу:

usermod -a -G group dmosk

* в данном примере мы добавим пользователя dmosk в группу group.

Сменить домашнюю директорию:

usermod -d /var/www/dmosk dmosk

* данной командой мы меняем для пользователя dmosk домашнюю директорию на /var/www/dmosk.

Пользователи и группы

Linux в целом и Ubuntu в частности — системы многопользовательские, т.е. на одном компьютере может быть несколько различных пользователей, каждый со своими собственными настройками, данными и правами доступа к различным системным функциям.

Кроме пользователей в Linux для разграничения прав существуют группы. Каждая группа так же как и отдельный пользователь обладает неким набором прав доступа к различным компонентам системы и каждый пользователь-член этой группы автоматически получает все права группы. То есть группы нужны для группировки пользователей по принципу одинаковых полномочий на какие-либо действия, вот такая тавтология. Каждый пользователь может состоять в неограниченном количестве групп и в каждой группе может быть сколько угодно пользователей.

Например, в Ubuntu есть одна очень полезная группа: . Любой член этой группы получает неограниченные административные привилегии. Я уже рассказывал про роль администратора в Ubuntu, так что если вы уже успели забыть кто это, можете освежить свои знания. Создаваемый при установке Ubuntu пользователь автоматически становится членом группы .

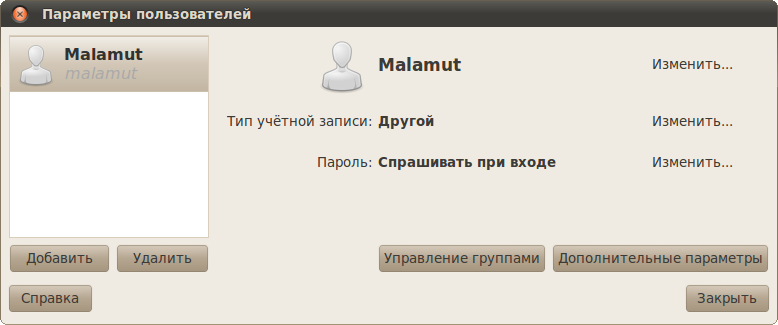

Управлять пользователями и группами можно с помощью специального инструмента, находящегося в меню Система→Администрирование→Пользователи и группы.

Вообще основной областью применения механизма пользователей и групп является не совсем разграничение доступа к различным функциям системы, а скорей разграничение доступа к файлам на винчестере. Вот об этом я и постараюсь рассказать дальше.

Как исправить в случае провала

Если вы измените основную группу пользователя с помощью опции «-g», и все его / ее членство во вторичной группе утрачено, вы можете исправить это несколькими способами.

Способ 1: Если вы предварительно настроили пароль «root» (ненормально в Ubuntu), вы можете войти в систему как «root» и затем выполнить следующую команду:

После выполнения вышеуказанной команды выйдите из системы и войдите в систему как пользователь (в данном случае – mackey).

Способ 2: Если вы не установили пароль для пользователя «root», то вы не можете войти в систему как пользователь root. В этом случае из меню grub загрузитесь в recovery и введите в командной строке привилегии root. Затем выполните ту же команду, указанную выше:

Перезагрузка и пользователь “mackey” теперь должен восстановить все вторичные группы. Основной группой будет «NewPrimaryGroup».

Если вы просто хотите добавить существующего пользователя во вторичную группу, сохранив все его / ее членство в первичной и вторичной группах, используйте следующую команду:

Опция “-a” означает добавление к существующим членствам.

Теперь вы можете безопасно сменить основную группу пользователей. Надеюсь это поможет.

Источник записи: https://www.smarthomebeginner.com

Создание

Синтаксис:

useradd <имя пользователя>

* опции не являются обязательными при создании пользователя.

Пример:

useradd dmosk

* в данном примере создается учетная запись dmosk.

Для учетной записи стоит сразу создать пароль:

passwd dmosk

* после ввода, система попросит ввести пароль дважды.

Ключи (опции)

| Ключ | Описание и примеры |

|---|---|

| -b | Задает базовый каталог для домашнего каталогаuseradd dmosk -b /var/home |

| -c | Создает комментарий для описания учетной записиuseradd dmosk -c «Пользователя для управления системой» |

| -d | Полный путь к домашнему каталогу пользователяuseradd dmosk -d /home/newuser |

| -D | Позволяет показать или изменить настройки по умолчанию, которые будут применяться при последующем создании пользователейuseradd dmosk -Ds /bin/bash |

| -e | Дата, после которой учетная запись устареет.useradd dmosk -e 2017-12-31 |

| -f | Число дней, после которого учетная запись с устаревшим паролем будет заблокированаuseradd dmosk -f 0 |

| -g | Задает основную группуuseradd dmosk -g altternativegroup |

| -G | Задает дополнительные группыuseradd dmosk -G wheel |

| -k | Путь к источнику скелета (файлы с шаблонами для нового пользователя)useradd dmosk -k /var/skel |

| -m | При создании пользователя создать домашний каталогuseradd dmosk -m |

| -M | Не создавать домашний каталогuseradd dmosk -M |

| -N | Не создавать основную группу с таким же именем, как у пользователяuseradd dmosk -N |

| -o | Разрешает создание учетной записи с повторяющимся UIDuseradd dmosk -u 15 -o |

| -p | Задает парольuseradd dmosk -p pass |

| -r | Системная учетная запись (без домашнего каталога и с идентификаторами в диапазоне SYS_UID_MIN — SYS_UID_MAX из файла /etc/login.defs)useradd dmosk -r |

| -R | Каталог, в который выполняется chrootuseradd dmosk -R /var/chroot/home |

| -s | Путь до оболочки командной строкиuseradd dmosk -s /bin/csh |

| -u | Задает UIDuseradd dmosk -u 666 |

| -U | Имя группы будет таким же, как у пользователяuseradd dmosk -U |

Актуальный список ключей можно получить командой useradd -h.

Вычисление средней загрузки

Средняя загрузка (Load Average, LA) — усредненная мера использования ресурсов компьютера запущенными процессами. Величина LA пропорциональна числу процессоров в системе и на ненагруженной системе колеблется от нуля до значения, равного числу процессоров. Высокие значения LA (10*число ядер и более) говорят о чрезмерной нагрузке на систему и потенциальных проблемах с производительностью.

В классическом Unix LA имеет смысл среднего количества процессов в очереди на исполнение + количества выполняемых процессов за единицу времени. Т.е. LA == 1 означает, что в системе считается один процесс, LA > 1 определяет сколько процессов не смогли стартовать, поскольку им не хватило кванта времени, а LA < 1 означает, что в системе есть незагруженные ядра.

В Linux к к количеству процессов добавили ещё и процессы, ожидающих ресурсы. Теперь на рост LA значительно влияют проблемы ввода/вывода, такие как недостаточная пропускная способность сети или медленные диски.

LA усредняется по следующей формуле LAt+1=(LAcur+LAt)/2. Где LAt+1 — отображаемое значение в момент t+1, LAcur — текущее измеренное значение, LAt — значение отображавшееся в момент t. Таким образом сглаживаются пики и после резкого падения нагрузки значение LA будет медленно снижаться, а кратковременный пик нагрузки будет отображен половинной величиной LA.

Основное

Пользователь — это любой кто пользуется компьютером.

Под каждого пользователя, создается свой каталог, пользователю назначается командная оболочка (командный интерпретатор, используемый в операционных системах семейства UNIX). Например: /bin/bash, /bin/zsh, /bin/sh и другие.

Каждому пользователю назначается идентификационный номер (User ID). Сокращенно номер обозначается как UID, является уникальным идентификатором пользователя. Операционная система отслеживает пользователя именно по UID, а не по их имени.

Также, каждому пользователю назначается пароль для входа в систему.

Каждый пользователь принадлежит минимум к одной или нескольким группам.

Помимо пользователей, существуют группы. Так же как и пользователь, группа обладает правам доступа к тем или иным каталогам, файлам, периферии. Для каждого файла определён не только пользователь, но и группа. Группы группируют пользователей для предоставления одинаковых полномочий на какие-либо действия.

Каждой группе назначается идентификационный номер (group ID). Сокращённо GID, является уникальный идентификатором группы. Принадлежность пользователя к группе устанавливается администратором.

![Root и другие пользователи [+группы] в linux - заметки сис.админа](http://smartshop124.ru/wp-content/uploads/f/4/a/f4aee83a286925755ea29413620636a1.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/c/8/b/c8bb75b3e5d0afc576ecab283f93c020.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/a/e/a/aea31d1c3c73deb2143c978dd9705f22.jpeg)

![Root и другие пользователи [+группы] в linux](http://smartshop124.ru/wp-content/uploads/0/4/7/047409dd8e40e4257d3759fa331b1921.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/5/2/5/525e188686b5277377de8fea3d3bd1b0.jpeg)