Введение

В последнее десятилетие наблюдается устойчивый рост числа кибератак, направленных на компании коммерческого и государственного секторов. Эти атаки обычно имеют целью совершение разного рода вредоносных действий, таких как кража информации конфиденциального характера, промышленный шпионаж, несанкционированный мониторинг, нарушение нормальной деятельности предприятий и др. При выполнении противоправных действий нарушители могут руководствоваться как преступным умыслом, так и соображениями идеологического характера и стремлением к публичности.

Наличие почтового клиента на многих домашних и практически на всех корпоративных компьютерах, а также тот факт, что вредоносные программы могут получать доступ к содержимому электронных адресных книг для поиска новых жертв, обеспечивают благоприятные условия для лавинообразного распространения опасных файлов. При типовом сценарии пользователь инфицированного компьютера без своего ведома и желания становится отправителем заражённых писем широкому кругу получателей из адресной книги, каждый из которых в свою очередь отправляет новые вредоносные сообщения. Например, известны случаи, когда заражённый документ из-за недосмотра попадал в списки рассылки коммерческой информации крупной компании, и тогда сотни или даже тысячи подписчиков таких рассылок становились жертвами и впоследствии рассылали инфицированные файлы десяткам тысяч своих адресатов и корреспондентов.

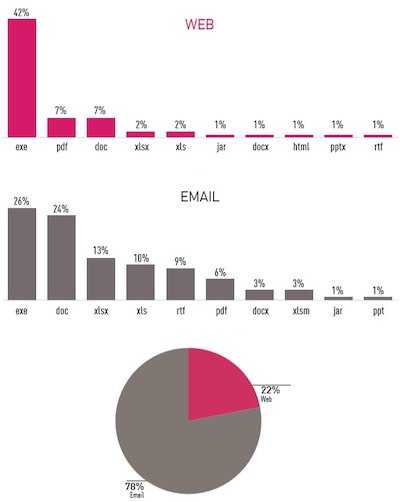

Рисунок 1. Актуальное распределение вредоносных файлов различных типов в зависимости от каналов их распространения (веб-сайты и электронная почта)

Из приведённой диаграммы видно, что неотъемлемым компонентом многих кибератак служат неисполняемые файлы — офисные документы, доступные для загрузки по веб-ссылкам или прикреплённые к электронным письмам. Атаки этого типа пользуются популярностью отчасти по следующей причине. Файлы программ и приложений, т. е. исполняемые (например, с расширением *.exe в операционных системах Microsoft Windows), отфильтровываются большинством почтовых серверов, потому что представляют очевидную потенциальную опасность; неисполняемые же файлы (например, с расширениями *.pdf, *.docx и т. п.) пропускаются и к тому же большинством пользователей не воспринимаются в качестве прямой угрозы. Они представлены в формате, который может быть интерпретирован только программой, специально разработанной для этой цели, и часто не могут быть исполнены непосредственно. Однако фактически неисполняемые файлы не менее опасны для корпоративных информационных систем, поскольку программы, с помощью которых они открываются, могут содержать уязвимости или иметь функциональность по запуску макросов, посредством которых нарушителю удастся выполнить вредоносные действия на компьютере жертвы. Для предотвращения таких атак могут использоваться различные защитные инструменты: брандмауэры для веб-приложений (WAF), межсетевые экраны следующего поколения (NGFW), средства обнаружения и предотвращения вторжений (IPS / IDS) и др.

С использованием этих защитных инструментов связаны известные ограничения при обнаружении атак, инициируемых через неисполняемые файлы. Помимо высокой стоимости таких продуктов и решений можно отметить то, что они частично полагаются на хранилища сигнатур известных объектов и событий, поддерживаемые поставщиками и передаваемые клиентам. Основным ограничением здесь является трудность обнаружения атак самого нового, ещё неизвестного, типа — из-за задержки, которая существует между появлением очередной вредоносной программы и временем, когда поставщики предоставят соответствующее обновление базы сигнатур.

Важно, однако, что даже неискушённый пользователь способен самостоятельно принять ряд простых и эффективных мер, которые позволят минимизировать риск успешной кибератаки с применением вредоносных файлов наиболее распространённых типов

6. Configure periodic scan using clamdscan (Optional)

You can follow this step if you wish to configure auto scan of any directory as by default you will have to initiate manual scan.

We will create a new systemd service unit file :

# cat /etc/systemd/system/clamdscan-home.service Description=ClamAV virus scan Requires=clamd.service After=clamd.service ExecStart=/usr/bin/clamdscan /home StandardOutput=syslog WantedBy=multi-user.target

To perform a periodic scan we also need a mapping timer unit file. Here I have added time value of to start the scan:

# cat /etc/systemd/system/clamdscan-home.timer Description=Scan /home directory using ClamAV OnCalendar=18:40:00 Persistent=true WantedBy=timers.target

Next enable and start the timer

# systemctl enable clamdscan-home.timer --now Created symlink /etc/systemd/system/timers.target.wants/clamdscan-home.timer → /etc/systemd/system/clamdscan-home.timer.

We don’t need to start the service unit file as it will be controlled by the timer file

Now we monitor the logs at PM

Sep 05 18:40:05 server.example.com systemd: Started ClamAV virus scan. Sep 05 18:40:17 server.example.com clamdscan: /home: OK Sep 05 18:40:17 server.example.com clamdscan: ----------- SCAN SUMMARY ----------- Sep 05 18:40:17 server.example.com clamdscan: Infected files: 0 Sep 05 18:40:17 server.example.com clamdscan: Time: 11.725 sec (0 m 11 s)

Типы антивирусных программ

Сканер в реальном времени

Сканер в реальном времени ( англ. Сканер при доступе, защита в реальном времени, фоновая защита ), также называемый сканером при доступе или резидентным сканером, находится в фоновом режиме как системная служба ( Windows ) или демон ( активен Unix ) и сканирует все файлы, программы, память и, возможно, HTTP — например, трафик FTP . Для этого антивирусная программа устанавливает так называемые драйверы фильтров , которые обеспечивают интерфейс между сканером в реальном времени и файловой системой. Если сканер в реальном времени обнаруживает что-то подозрительное, он обычно спрашивает пользователя, как действовать дальше. Это может быть блокировка доступа, удаление файла, его перемещение в карантин или, если возможно, попытка восстановить его. В общем, можно различать две стратегии защиты в реальном времени:

- Сканирование при открытии файлов (чтении)

- Сканирование при создании / изменении файлов (запись)

Может случиться так, что файл вируса был сохранен до того, как для него стала доступна сигнатура вируса. Однако после обновления сигнатуры ее можно распознать при открытии. В этом случае сканирование при открытии файла превосходит сканирование при записи файла. Чтобы снизить нагрузку, вызываемую сканером в реальном времени, некоторые форматы файлов , сжатые файлы (архивы) и т.п. часто сканируются только частично или не сканируются вообще.

Ручной сканер

Ручной сканер ( англ. On-demand scanner ), также известный как сканер файлов, должен запускаться вручную или по запросу пользователя (по запросу). Если сканер обнаруживает вредоносное ПО, появляется предупреждающее сообщение и, как правило, запрос о желаемом действии: очистка, карантин или удаление зараженного файла (ов).

Интернет-сканер вирусов

Онлайн-сканеры вирусов — это антивирусные программы, которые загружают свой программный код и шаблоны вирусов по сети (онлайн). В отличие от постоянно установленных антивирусных сканеров, они работают только в режиме по запросу. Это означает, что постоянная защита в режиме при доступе не гарантируется. Онлайн-сканеры вирусов часто также используются в качестве так называемых сканеров второго мнения , чтобы получить «второе мнение» о возможном заражении в дополнение к установленному антивирусному сканеру.

Существуют также веб-сайты, которые позволяют проверять отдельные файлы с помощью различных антивирусных сканеров. Для этого типа сканирования пользователь должен сам активно загрузить файл, поэтому это особая форма сканирования по требованию .

Другие сканеры

Помимо сканеров реального времени и ручных сканеров, существует ряд других сканеров.

Большинство из них работают путем анализа сетевого трафика. Для этого они сканируют поток данных и, в случае отклонения от нормы, выполняют определенную операцию, такую как блокирование трафика данных.

Другое решение — использовать прокси . Некоторые прокси позволяют интегрировать антивирусное программное обеспечение. Если файл загружается таким образом, он сначала проверяется на прокси-сервере и проверяется, не загрязнен ли он. В зависимости от результата он доставляется клиенту или блокируется. Однако очевидным недостатком является тот факт, что это практически неэффективно при сквозном шифровании. Вариантом этих прокси-вирусных фильтров являются почтовые ретрансляционные серверы с антивирусным программным обеспечением, иногда называемые онлайн-фильтрами вирусов (но см. Выше). Электронные письма сначала отправляются на сервер ретрансляции, где они сканируются и отклоняются, помещаются в карантин или очищаются, а затем пересылаются на почтовый сервер получателя.

Step 4: Use A Dedicated Port for Email Submissions

Edit the Amavis main configuration file.

sudo nano /etc/amavisd/amavisd.conf

Find the following line.

$inet_socket_port = 10024; # listen on this local TCP port(s)

Add a character at the beginning to comment it out.

#$inet_socket_port = 10024; # listen on this local TCP port(s)

Then find the following line.

# $inet_socket_port = ; # listen on multiple TCP ports

Remove the first character to uncomment it, so Amavisd will also listen on port 10026.

$inet_socket_port = ; # listen on multiple TCP ports

Scrolling down a little bit, you can find the following line, which sets the “ORIGINATING” policy for port 10026.

$interface_policy{'10026'} = 'ORIGINATING';

Then you can find the following lines, which define the “ORIGINATING” policy.

$policy_bank{'ORIGINATING'} = { # mail supposedly originating from our users

originating => 1, # declare that mail was submitted by our smtp client

allow_disclaimers => 1, # enables disclaimer insertion if available

# notify administrator of locally originating malware

virus_admin_maps => ,

spam_admin_maps => ,

warnbadhsender => 1,

# forward to a smtpd service providing DKIM signing service

forward_method => 'smtp::10027',

# force MTA conversion to 7-bit (e.g. before DKIM signing)

smtpd_discard_ehlo_keywords => ,

bypass_banned_checks_maps => , # allow sending any file names and types

terminate_dsn_on_notify_success => 0, # don't remove NOTIFY=SUCCESS option

};

# forward_method => 'smtp::10027',

Save and close the file. Next, we need to tell SELinux to allow Amavis to use port 10026. Install the following package, which provides the command.

sudo dnf install policycoreutils-python-utils -y

Then set the port type of 10026 to , so Amavis will be able to listen on port 10026.

sudo semanage port -m -t amavisd_recv_port_t -p tcp 10026

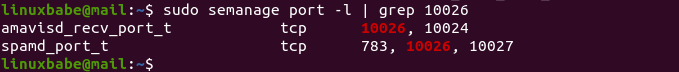

Check port 10026.

sudo semanage port -l | grep 10026

We can see that port 10026 can also be used by Amavisd.

Restart Amavis

sudo systemctl restart amavisd

Check its status to see if the restart is successful.

systemctl status amavisd

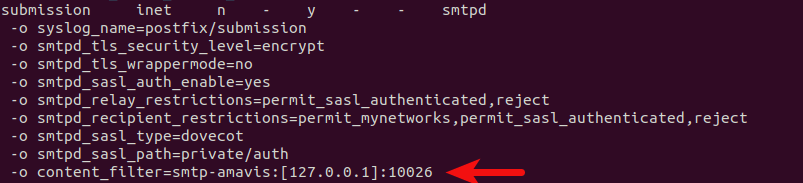

Next, edit the Postfix master configuration file.

sudo nano /etc/postfix/master.cf

-o content_filter=smtp-amavis::10026

Like this:

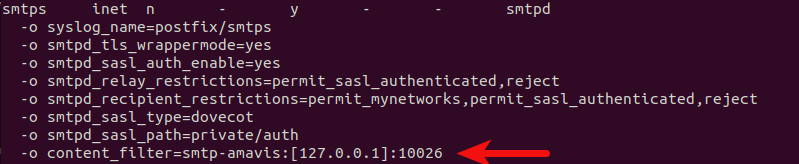

If you have enabled the service for Microsoft Outlook users, then you also need to add this line to the service.

Save and close the file. Restart Postfix for the changes to take effect.

sudo systemctl restart postfix

Check its status to see if the restart is successful.

systemctl status postfix

Step 1: Install Amavis on CentOS 8/RHEL 8

Amavis is written in Perl. We need to enable the EPEL (Extra Packages for Enterprise Linux) and CodeReady Linux Builder repository on RHEL 8 to install some Perl dependencies for Amavis.

sudo dnf install epel-release sudo subscription-manager repos --enable=codeready-builder-for-rhel-8-x86_64-rpms

On CentOS 8, enable the EPEL (Extra Packages for Enterprise Linux) and PowerTools repository to install Perl dedpendencies for Amavis.

sudo dnf install epel-release -y sudo dnf config-manager --set-enabled powertools

Then install the package.

sudo dnf install amavis -y

To check the version number, run

amavisd -V

Sample output:

amavisd-new-2.12.0 (20190725)

sudo dnf -y install arj bzip2 cpio file gzip nomarch spax unrar p7zip unzip zip lrzsz lzip lz4 lzop

Note that if your server doesn’t use a fully-qualified domain name (FQDN) as the hostname, Amavis might fail to start. And the OS hostname might change, so it’s recommended to set a valid hostname directly in the Amavis configuration file.

sudo nano /etc/amavisd/amavisd.conf

Find the following line.

$mydomain = 'example.com'; # a convenient default for other settings

It’s also recommened to change the default mydomain value to your own domain name.

$mydomain = 'linuxbabe.com'; # a convenient default for other settings

Then find the following line.

# $myhostname = 'host.example.com'; # must be a fully-qualified domain name!

Remove the first comment character (#) and change to the hostname of your mail server like below.

$myhostname = 'mail.linuxbabe.com'; # must be a fully-qualified domain name!

Save and close the file. Now we can start Amavis.

sudo systemctl start amavisd

Enable auto-start at boot time.

sudo systemctl enable amavisd

Check its status:

systemctl status amavisd

Sample output:

● amavisd.service - Amavis mail content checker

Loaded: loaded (/usr/lib/systemd/system/amavisd.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2020-11-19 01:21:26 EST; 8s ago

Docs: http://www.ijs.si/software/amavisd/#doc

Main PID: 18782 (/usr/sbin/amavi)

Tasks: 3 (limit: 12502)

Memory: 149.5M

CGroup: /system.slice/amavisd.service

├─18782 /usr/sbin/amavisd (master)

├─18806 /usr/sbin/amavisd (virgin child)

└─18807 /usr/sbin/amavisd (virgin child)

Hint: If the above command doesn’t quit immediately, press Q.

As you can see, Amavis is running. If it’s not running, you can check the logs with ().

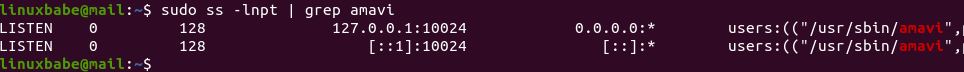

Amavisd listens on 127.0.0.1:10024, as can be seen with:

sudo ss -lnpt | grep amavi

And it runs as the user.

2.Модель системы защиты от вредоносных программ

Для начала рассмотрим, как работают технологии поиска вредоносного кода. Для этого я предлагаю использовать следующую модель.

В любой защитной технологии можно выделить два компонента: технический и аналитический. Эти компоненты не обязаны быть четко разграничены на уровне модулей или алгоритмов, но на функциональном уровне они различимы.

Технический компонент — это совокупность программных функций и алгоритмов, обеспечивающих аналитический компонент данными для анализа. В качестве таковых могут выступать, к примеру, байтовый код файла, текстовые строчки внутри файла, единичное действие программы в рамках операционной системы или целая цепочка таких действий.

Аналитический компонент — это система принятия решения. Это алгоритм, который анализирует имеющиеся в его распоряжении данные и выносит о них некое суждение. В соответствии с этим суждением антивирус (либо другое защитное ПО) предпринимает установленные его политикой безопасности действия: оповещает пользователя, запрашивает у него дальнейшие указания, помещает файл в карантин, блокирует несанкционированное действие программы и т.д.

Для примера рассмотрим классическую защиту от вредоносных программ, основанную на сигнатурном детектировании. В ней в качестве технического компонента выступает система получения информации о файловой системе, файлах и их цифровом содержимом, а в качестве аналитического — простая операция сравнения байтовых последовательностей. То есть, если говорить упрощенно, на входе у аналитического компонента — код файла, а на выходе — решение, является ли данный файл вредоносным.

В рамках описанной модели любая система защиты может быть представлена как «комплексное число» — как связка двух независимых объектов: технического и аналитического компонентов определенного типа. Анализируя технологии таким образом, легко увидеть их соотношение, их принципиальные плюсы и минусы. И, в частности, с помощью этой модели удобно разрешить путаницу в определениях технологий. Например, ниже будет показано, что «эвристика» как способ принятия решений — лишь разновидность аналитического компонента, а не самостоятельная технология. А HIPS (Host Intrusion Prevention System) — лишь разновидность технического компонента, способ сбора данных. Как следствие, данные термины, во-первых, формально не противоречат друг другу, а во-вторых, не полностью характеризуют технологию, в описании которой встречаются: говоря об эвристике, мы не уточняем, по каким именно данным производится эвристический анализ, а говоря о HIPS-системе — ничего не знаем о том, по какому принципу в ней выносится вердикт.

Более подробно эти технологии будут обсуждаться в соответствующих разделах, а пока рассмотрим сами принципы, на которых основана любая технология поиска вредоносного кода: технические — как способы сбора информации, и аналитические — как способы ее обработки.

Использование учетной записи без администратора

Во время запуска, непреднамеренно или автоматически, большинство вредоносных программ запускаются в тех же привилегиях, что и активный пользователь. Это означает, что, ограничив привилегии учетной записи, можно предотвратить внесение вредоносными программами последующих изменений на любые устройства.

По умолчанию Windows использует управление учетной записью пользователя (UAC) для автоматического, гранулированного управления привилегиями, временно ограничивает привилегии и побуждает активного пользователя каждый раз, когда приложение пытается внести потенциально последующие изменения в систему. Хотя UAC помогает ограничить привилегии пользователей администратора, пользователи могут переопрестить это ограничение при запросе. В результате пользователю администратора довольно легко непреднамеренно разрешить запуск вредоносных программ.

Для обеспечения того, чтобы повседневные действия не привели к заражению вредоносными программами и другим потенциально катастрофическим изменениям, рекомендуется использовать учетную запись без администратора для регулярного использования. С помощью учетной записи без администратора можно предотвратить установку несанкционированных приложений и предотвратить непреднамеренное изменение параметров системы. Избегайте просмотра веб-страницы или проверки электронной почты с помощью учетной записи с привилегиями администратора.

При необходимости войдите в систему в качестве администратора для установки приложений или внесения изменений конфигурации, которые требуют привилегий администратора.

Социальная инженерия

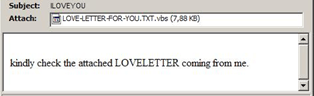

Методы социальной инженерии тем или иным способом заставляют пользователя запустить заражённый файл или открыть ссылку на заражённый веб-сайт. Эти методы применяются не только многочисленными почтовыми червями, но и другими видами вредоносного программного обеспечения.

На признание «I LOVE YOU» среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки — червь рассылал свои копии по всем контактам из адресной книги при каждом открытии вложенного VBS-файла.

Почтовый червь Mydoom, «рванувший» в интернете в январе 2004 г., использовал тексты, имитирующие технические сообщения почтового сервера.

Стоит также упомянуть червь Swen, который выдавал себя за сообщение от компании Microsoft и маскировался под патч, устраняющий ряд новых уязвимостей в Windows (неудивительно, что многие пользователи поддались на призыв установить «очередную заплатку от Microsoft»).

Случаются и казусы, один из которых произошел в ноябре 2005. В одной из версий червя Sober сообщалось, что немецкая криминальная полиция расследует случаи посещения нелегальных веб-сайтов. Это письмо попало к любителю детской порнографии, который принял его за официальное письмо, — и послушно сдался властям.

В последнее время особую популярность приобрели не файлы, вложенные в письмо, а ссылки на файлы, расположенные на заражённом сайте. Потенциальной жертве отправляется сообщение — почтовое, через ICQ или другой пейджер, реже — через интернет-чаты IRC (в случае мобильных вирусов обычным способом доставки служит SMS-сообщение). Сообщение содержит какой-либо привлекательный текст, заставляющий ничего не подозревающего пользователя кликнуть на ссылку. Данный способ проникновения в компьютеры-жертвы на сегодняшний день является самым популярным и действенным, поскольку позволяет обходить бдительные антивирусные фильтры на почтовых серверах.

Используются также возможности файлообменных сетей (P2P-сети). Червь или троянская программа выкладывается в P2P-сеть под разнообразными «вкусными» названиями, например:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- play station emulator crack.exe

В поиске новых программ пользователи P2P-сетей натыкаются на эти имена, скачивают файлы и запускают их на выполнение.

Также достаточно популярны «разводки», когда жертве подсовывают бесплатную утилиту или инструкцию по взлому различных платёжных систем. Например, предлагают получить бесплатный доступ к интернету или сотовому оператору, скачать генератор номеров кредитных карт, увеличить сумму денег в персональном интернет-кошельке и т.п. Естественно, что пострадавшие от подобного мошенничества вряд ли будут обращаться в правоохранительные органы (ведь, по сути, они сами пытались заработать мошенническим способом), и интернет-преступники вовсю этим пользуются.

Необычный способ «разводки» использовал неизвестный злоумышленник из России в 2005-2006 годах. Троянская программа рассылалась на адреса, обнаруженные на веб-сайте job.ru, специализирующемся на трудоустройстве и поиске персонала. Некоторые из тех, кто публиковал там свои резюме, получали якобы предложение о работе с вложенным в письмо файлом, который предлагалось открыть и ознакомиться с его содержимым. Файл был, естественно, троянской программой. Интересно также то, что атака производилась в основном на корпоративные почтовые адреса. Расчёт, видимо, строился на том, что сотрудники компаний вряд ли будут сообщать об источнике заражения. Так оно и произошло — специалисты «Лаборатории Касперского» более полугода не могли получить внятной информации о методе проникновения троянской программы в компьютеры пользователей.

Бывают и довольно экзотические случаи, например, письмо с вложенным документом, в котором клиента банка просят подтвердить (вернее — сообщить) свои коды доступа — распечатать документ, заполнить прилагаемую форму и затем отправить её по факсу на указанный в письме телефонный номер.

Другой необычный случай доставки шпионской программы «на дом» произошел в Японии осенью 2005. Некие злоумышленники разослали заражённые троянским шпионом CD-диски на домашние адреса (город, улица, дом) клиентов одного из японских банков. При этом использовалась информация из заранее украденной клиентской базы этого самого банка.

Платформы

Платформы указывают, что операционная система (например, Windows, masOS X и Android) предназначена для работы с вредоносными программами. Платформа также используется для указать языки программирования и форматы файлов.

Операционные системы

- AndroidOS: операционная система Android

- DOS: платформа MS-DOS

- EPOC: устройства Psion

- FreeBSD: платформа FreeBSD

- iPhoneOS: iPhone операционной системы

- Linux: платформа Linux

- macOS: платформа MAC 9.x или более ранная

- macOS_X: MacOS X или более поздний

- OS2: платформа OS2

- Palm: операционная система Palm

- Solaris: платформы Unix на основе System V

- SunOS: платформы Unix 4.1.3 или ниже

- SymbOS: Symbian operating system

- Unix: общие платформы Unix

- Win16: платформа Win16 (3.1)

- Win2K: Windows платформы 2000

- Win32: Windows 32-битная платформа

- Win64: Windows 64-битная платформа

- Win95: Windows платформ 95, 98 и ME

- Win98: Windows только на платформе 98

- WinCE: Windows CE платформа

- WinNT: WinNT

Языки скриптов

- ABAP: расширенные сценарии программирования бизнес-приложений

- ALisp: ALisp scripts

- AmiPro: сценарий AmiPro

- ANSI: сценарии Американского института национальных стандартов

- AppleScript: компилировать скрипты Apple

- ASP: ASP скрипты

- AutoIt: скрипты autoIT

- BAS. Основные сценарии

- BAT: базовые сценарии

- CorelScript: скрипты Corelscript

- HTA: HTML-скрипты приложений

- HTML: HTML-скрипты приложений

- INF: Установка скриптов

- IRC: сценарии mIRC/pIRC

- Java: java binaries (classes)

- JS: сценарии JavaScript

- LOGO: СКРИПТЫ ЛОГОТИПА

- MPB: сценарии MapBasic

- MSH: скрипты оболочки Monad

- MSIL. .NET промежуточные языковые скрипты

- Perl. Сценарии Perl

- PHP. Скрипты препроцессора hypertext

- Python: скрипты Python

- SAP: сценарии платформы SAP

- SH. Скрипты Shell

- VBA: Visual Basic для приложений скрипты

- VBS: Visual Basic скрипты

- WinBAT: сценарии Winbatch

- WinHlp: Windows скрипты справки

- WinREG: Windows реестра

Макрос

- A97M: Access 97, 2000, XP, 2003, 2007 и 2010 макрос

- HE: макросписания

- O97M: Office 97, 2000, XP, 2003, 2007 и 2010 макрос — те, которые влияют на Word, Excel и PowerPoint

- PP97M: PowerPoint 97, 2000, XP, 2003, 2007 и 2010 макрос

- V5M: макрос Visio5

- W1M: Word1Macro

- W2M: Word2Macro

- W97M: Word 97, 2000, XP, 2003, 2007 и 2010 макрос

- WM. Макрос Word 95

- X97M: Excel 97, 2000, XP, 2003, 2007 и 2010 макрос

- XF: Excel формулы

- XM: Excel 95 макрос

Другие типы файлов

- ASX: метафайл XML Windows файлов Media .asf

- HC: скрипты HyperCard Apple

- MIME: пакеты MIME

- Netware: Новые файлы Netware

- QT: файлы quicktime

- SB: файлы StarBasic (Staroffice XML)

- SWF: flash-файлы shockwave

- TSQL: файлы SQL ms

- XML: XML-файлы

1. Install ClamAV packages

To install ClamAV on CentOS 7, we need to install and enable EPEL repository.

# yum install epel-release

You can follow clamav official website to get the details of installing ClamAV on other distributions

Then we can install ClamAV with all its useful tools:

# yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Below is a snippet from my server after the install was successful.

Below are the list of clamav rpms from my CentOS 7 environment

# rpm -qa | grep -i clamav clamav-0.102.4-1.el7.x86_64 clamav-data-0.102.4-1.el7.noarch clamav-filesystem-0.102.4-1.el7.noarch clamav-update-0.102.4-1.el7.x86_64 clamav-lib-0.102.4-1.el7.x86_64 clamav-devel-0.102.4-1.el7.x86_64

Advertisement