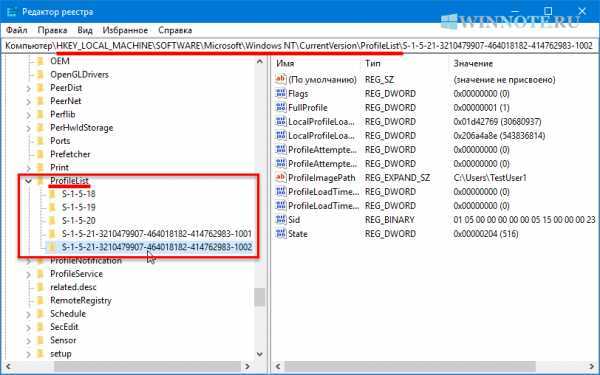

4] использование редактора реестра

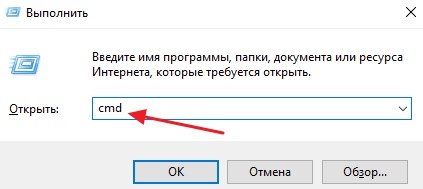

Здесь начнем с открытия редактора реестра. Вы можете сделать это, выполнив поиск в окне поиска Cortana, или просто нажмите комбинацию WINKEY R , чтобы запустить запуск, введите regedit и нажмите Enter.

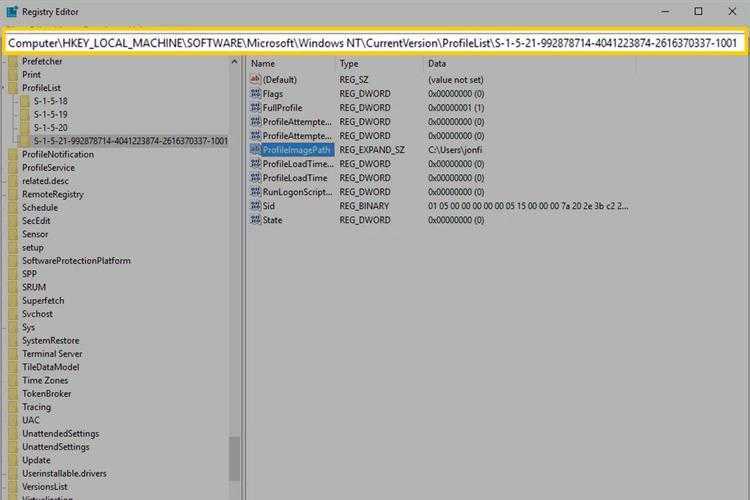

Открыв редактор реестра, перейдите по следующему пути:

HKEY_LOCAL_MACHINE ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Microsoft Windows NT CurrentVersion ProfileList

Теперь внутри значений ProfileImagePath для каждого идентификатора безопасности в папке ProfileList вы можете найти нужные идентификаторы безопасности и другие сведения, например имена пользователей. Страница будет выглядеть аналогично приведенному ниже фрагменту экрана.

Стоит отметить, что вы можете найти SID для пользователей, которые уже вошли в систему на компьютере. Либо они должны иметь удаленный доступ к своей учетной записи, либо их учетная запись должна быть авторизована, а затем переключена на другого пользователя, под учетной записью которого выполняется эта деятельность. Это единственный недостаток этого метода, но метод 1 использования WMIC, это не проблема вообще.

Найти SID пользователя с WMIC или в реестре

Есть много причин, по которым вам может понадобиться найти идентификатор безопасности (SID) для учетной записи конкретного пользователя в Windows, но в нашем уголке мира общая причина для этого состоит в том, чтобы определить, какой ключ в разделе HKEY_USERS в реестре Windows будет ищите пользовательские данные реестра.

Независимо от причины, по которой вам нужно, сопоставить SID с именами пользователей очень просто благодаря команде wmic, доступной из командной строки в большинстве версий Windows.

См. Как найти SID пользователя в реестре ниже на странице с инструкциями по сопоставлению имени пользователя с SID с помощью информации в реестре Windows, альтернативного метода использования WMIC. Команда wmic не существовала до Windows XP, поэтому у вас будет для использования метода реестра в этих старых версиях Windows.

Выполните следующие простые шаги, чтобы отобразить таблицу имен пользователей и их соответствующие идентификаторы безопасности:

Как найти SID пользователя с WMIC

Вероятно, потребуется всего лишь минута, а может быть и меньше, чтобы найти SID пользователя в Windows через WMIC:

-

Откройте командную строку.

В Windows 10 и Windows 8, если вы используете клавиатуру и мышь, самый быстрый способ – через расширенное пользовательское меню, доступное с помощью ярлыка WIN + X .

Если вы не видите командную строку в меню опытного пользователя, введите cmd в строку поиска в меню «Пуск» и нажмите Командная строка , когда увидите ее.

Вам не нужно открывать командную строку с повышенными правами, чтобы это работало. Для некоторых команд Windows это требуется, но в приведенном ниже примере команды WMIC вы можете открыть обычную неадминистративную командную строку.

-

Введите в командной строке следующую команду в точности так, как показано здесь, включая пробелы или их отсутствие:

wmic useraccount получает имя, sid

… а затем нажмите Enter .

Если вы знаете имя пользователя и хотите получить только SID этого пользователя, введите эту команду, но замените USER именем пользователя (оставьте кавычки):

wmic useraccount, где name = "USER" получает sid

Если вы получили сообщение об ошибке, что команда wmic не распознана, измените рабочий каталог на C: \ Windows \ System32 \ wbem \ и повторите попытку. Вы можете сделать это с помощью команды cd (изменить каталог).

-

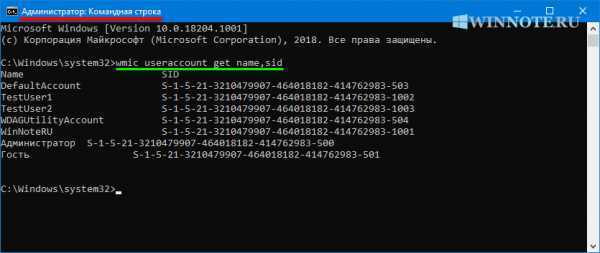

Вы должны увидеть таблицу, отображаемую в командной строке. Это список каждой учетной записи пользователя в Windows, с указанием имени пользователя и соответствующего SID учетной записи.

Теперь, когда вы уверены, что определенное имя пользователя соответствует определенному SID, вы можете вносить в реестр любые изменения, которые вам нужны, или делать то, для чего вам нужна эта информация.

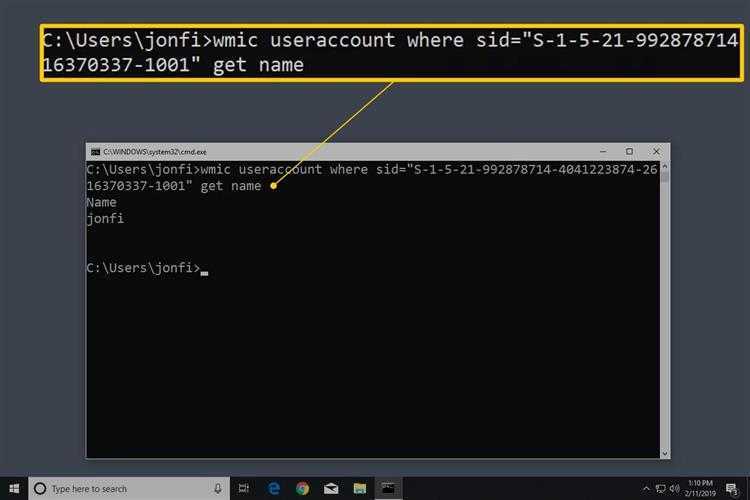

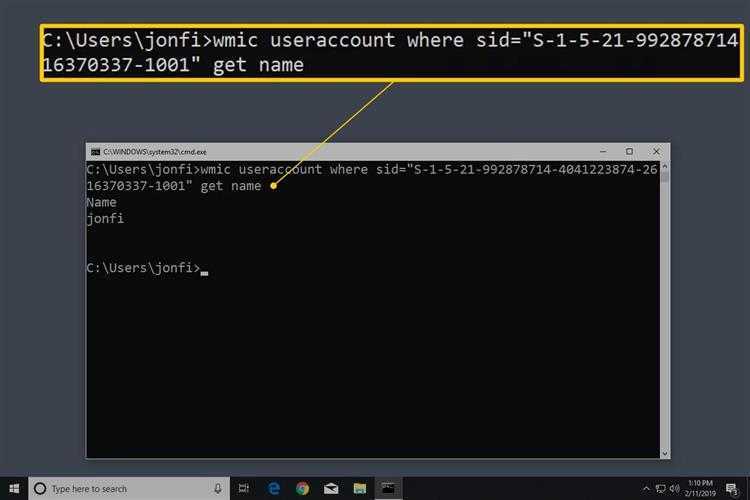

Если у вас есть случай, когда вам нужно найти имя пользователя, но все, что у вас есть, – это идентификатор безопасности, вы можете «отменить» команду следующим образом (просто замените этот SID на соответствующий):

wmic useraccount, где sid = "S-1-5-21-992878714-4041223874-2616370337-1001" получить имя

… чтобы получить такой результат:

Имя jonfi

Как найти SID пользователя в реестре

Вы также можете определить SID пользователя, просмотрев значения ProfileImagePath в каждом префиксном SID S-1-5-21, указанном под этим ключом:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ ProfileList

Значение ProfileImagePath в каждом ключе реестра с именем SID указывает каталог профиля, который включает имя пользователя.

Например, значение ProfileImagePath в разделе S-1-5-21-992878714-4041223874-2616370337-1001 на моем компьютере – C: \ Users \ jonfi , поэтому я знаю, что SID для пользователя “jonfi” – “S-1-5-21-992878714-4041223874-2616370337-1001”.

Этот метод сопоставления пользователей с SID покажет только тех пользователей, которые вошли в систему или вошли в систему и переключили пользователей. Чтобы продолжить использовать метод реестра для определения идентификаторов безопасности других пользователей, вам необходимо войти в систему под учетной записью каждого пользователя в системе и повторить эти шаги. Это большой недостаток; Предполагая, что вы в состоянии, вам гораздо лучше, используя метод команды wmic выше.

Несколько способов получить sid пользователя Windows

- Recluse

- 18.05.2016

- 7 001

- 02.04.2019

- 1

- 1

В операционных системах семейства Windows каждый пользователь имеет свой уникальный идентификационный номер, он же sid (сокращение от Security ID). Он используется для контроля доступа к различным ресурсам (файлам, реестр, устройства и т. д.). Ниже несколько примеров того, как можно узнать sid пользователя/пользователей через командную строку.

Получаем sid пользователя

Получить sid пользователя, известного системе можно через командную строку:

где «имя_пользователя» нужно заменить на имя пользователя.

А так же можно провести поиск наоборот — получить имя пользователя по sid:

Если нужно получить sid пользователя, под которым работаете, то можно выполнить следующую команду:

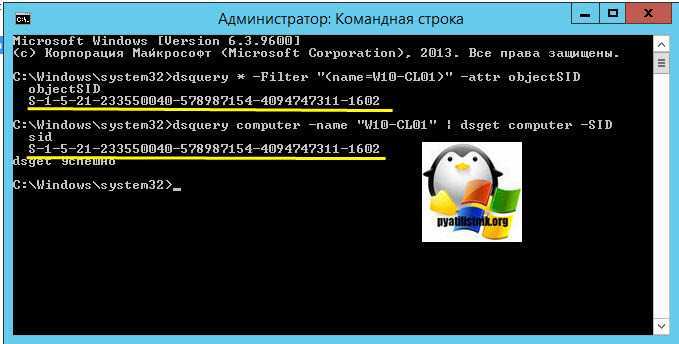

Для получения sid текущего пользователя домена Active Directory нужно выполнить другую команду:

В домене Active Directory так же можно провести поиск sid’ов пользователей, которые никогда не логинились на компьютере:

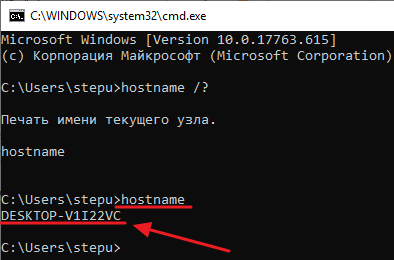

Как определить имя компьютера с помощью командной строки

Также вы можете определить имя компьютера с помощью командной строки. Для этого нажмите комбинацию клавиш Windows-R и выполните команду «CMD» либо запустите командную строку любым другим удобным способом.

В открывшемся окне командной строки нужно выполнить команду «hostname», после чего операционная система выведет текущее название системы в локальной сети.

Также через командную строку можно изменить имя компьютера. Для этого запустите CMD с правами администратора и выполните следующую команду:

wmic computersystem where name=»%computername%» call rename name=»NewName»

Где «NewName» — это новое имя.

Как найти SID пользователя с WMIC

Вероятно, потребуется всего лишь минута, а может быть и меньше, чтобы найти SID пользователя в Windows через WMIC:

-

Откройте командную строку.

В Windows 10 и Windows 8, если вы используете клавиатуру и мышь, самый быстрый способ – через меню Power User, доступное по нажатию комбинации клавиш Win + X.

Если вы не видите командную строку в меню «Power User», введите cmd в строку поиска меню «Пуск» и нажмите «Командная строка», когда увидите её.

Вам не нужно открывать командную строку с повышенными правами, чтобы это работало. Для некоторых команд Windows это требуется, но в приведенном ниже примере команды WMIC вы можете открыть обычную неадминистративную командную строку.

-

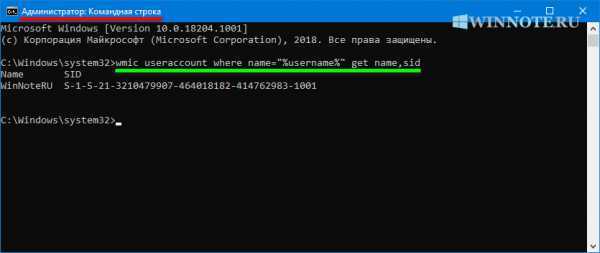

Введите в командной строке следующую команду в точности так, как показано здесь, включая пробелы или их отсутствие:

… и затем нажмите Enter.

Если вы знаете имя пользователя и хотите получить только SID этого пользователя, введите эту команду, но замените USER именем пользователя (оставьте кавычки):

Если вы получаете сообщение об ошибке, что команда wmic не распознается, измените рабочий каталог на C:\Windows\System32\wbem\ и повторите попытку. Вы можете сделать это с помощью команды cd (изменить каталог).

-

Вы должны увидеть таблицу, отображаемую в командной строке. Это список всех учетных записей пользователя в Windows, с указанием имени пользователя и соответствующего SID учетной записи.

Теперь, когда вы уверены, что определенное имя пользователя соответствует определенному SID, вы можете вносить в реестр любые изменения, которые вам нужны, или делать то, для чего вам нужна эта информация.

Если у вас есть случай, когда вам нужно найти имя пользователя, но всё, что у вас есть, – это идентификатор безопасности, вы можете «отменить» команду следующим образом (просто замените этот SID на соответствующий):

Как с помощью командной строки или powershell получить sid пользователя | белые окошки

При создании учётной записи пользователя, группы или присвоению имени компьютеру каждому из этих объектов Windows присваивает уникальный идентификационный идентификатор безопасности, именуемый Security Identifier или просто SID. И так как именно SID позволяет точно идентифицировать пользователя, для доступа к различным внутренним и внешним ресурсам Windows использует его.

Исключение составляют SIDы встроенных учётных записей, уже имеющихся в Windows — скрытого администратора и гостя. Независимо от версии системы, эти идентификаторы одинаковы во всех экземплярах Windows. Сие сделано специально, дабы администратор имел возможность централизовано управлять доступом при отсутствии доменной структуры.

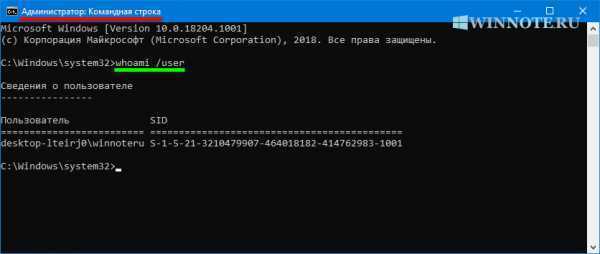

При выполнении различных тонких настроек, применении твиков подобных тому действий у вас может возникнуть необходимость узнать SID пользователя по его имени. Сделать это можно разными путями, и здесь мы рассмотрим самые распространённые. Если нужно посмотреть SID текущего пользователя, самым лучшим решением будет использование консольной утилиты whoami.

Откройте командную строку и выполните в ней такую команду:

whoami /user

Если же вам нужно получить SID другого юзера, используем такую конструкцию с другой консольной утилитой wmic:

wmic useraccount where name='Злой кролик' get sid

Аналогичным образом можно узнать имя пользователя, зная его SID, указав его в качестве значения параметра name. По такому же принципу строятся другие запросы, например, в запрос можно вставить имя локального компьютера. Так можно получить SID администратора локального компьютера, используя оператор (равно =) и указав в качестве значения переменную %computername%, на место которой подставится имя компьютера.

wmic useraccount where (name='Администратор' and domain='%computername%') get sid

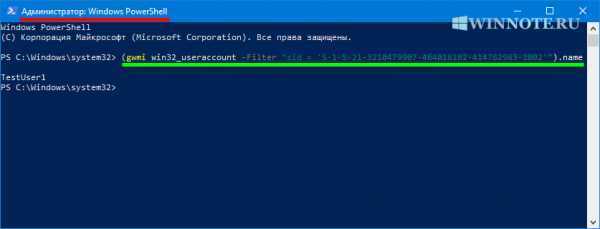

С задачей извлечения SID пользователя прекрасно справляется PowerShell, только его синтаксис может показаться не очень удобным.

Вот, этой командой мы получаем SID пользователя «Злой кролик»:

Get-WmiObject -Class win32_userAccount -Filter "name='Злой кролик'"

А можно и так, добавив в список фильтров имя компьютера (та же переменная %computername%):

(Get-WmiObject -Class win32_userAccount -Filter "name='Злой кролик' and domain='%computername%'").SID

Будьте внимательны, следите за кавычками. Не используйте наклонные или фигурные кавычки, все они должны быть прямыми.

Есть также и сторонние утилиты, позволяющие получить SID по имени и наоборот, например, PsGetSid, но раз с задачей справляются штатные инструменты самой Windows, приводить пример их использования в данном случае нам показалось излишним.

Вход в учётную запись Windows

В вашем компьютере есть как минимум одна активная учетная запись Windows. Все пользователи работают в операционной системе от имени учётной записи, которая была добавлена при установке Windows, либо после, если возникала такая необходимость. Вход в учётную запись Windows 10 можно осуществить с помощью учётной записи Майкрософт, если при установке операционной системы она была указана. Чтобы войти в учётную запись Майкрософт Windows 10:

- Если на экране нет поля ввода пароля, то клацните курсором на пустом месте

- Введите пароль от учётной записи и нажмите Enter, чтобы осуществить вход в учётную запись Майкрософт Windows 10 (Windows)

Сделано это для того чтобы по мере пользования компьютером в системных журналах велась регистрация всех действий пользователя. Если компьютером пользуется несколько человек, для безопасности и сохранности личных данных, добавляются новые учётные записи пользователей Windows. Например, если компьютером пользуетесь вы и ваш ребенок, вы наверняка задумывались о сохранности файлов и папок, находящихся на рабочем столе, ведь ребенок может случайно их удалить. Поэтому ребенку будет лучше войти в учётную запись Майкрасофт Windows не от администратора.

Как узнать идентификатор безопасности (SID) пользователя в Windows 10

В данной статье рассмотрено несколько способов, с помощью которых можно узнать идентификатор безопасности (SID) пользователя в операционной системе Windows 10.

SID (Security Identifier) — идентификатор безопасности, это уникальный идентификатор (код) который присваивается любой создаваемой доменной или локальной учетным записям, а также группе и другим объектам безопасности.

Операционная система использует именно идентификаторы безопасности (SID) для контроля доступа к различным ресурсам, таким как объекты файловой системы, ключам реестра, сетевым каталогам, что означает, что даже если вы измените имя пользователя, то это не повлияет на какие-либо предварительные настройки для этой учетной записи, поскольку каждая конфигурация привязана к SID, который остается постоянным.

Идентификатор безопасности может быть полезен во время выполнения определенных команд, связанных с безопасностью компьютера.

Как узнать идентификатор безопасности (SID) пользователя в командной строке

Чтобы узнать SID текущего пользователя воспользуемся утилитой whoami, для этого откройте командную строку и выполните следующую команду:

Также узнать SID текущего пользователя можно выполнив следующую команду:

Чтобы узнать все SID присутствующие в операционной системе, выполните команду:

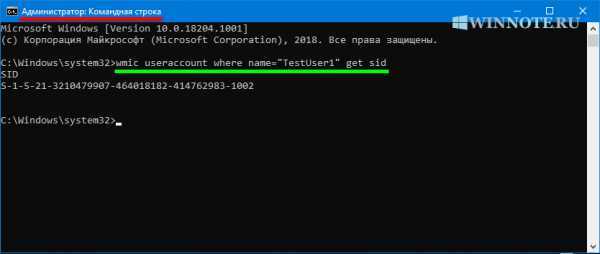

Чтобы узнать SID определённого пользователя, выполните следующую команду:

Где TestUser1 — имя пользователя, SID которого нужно узнать.

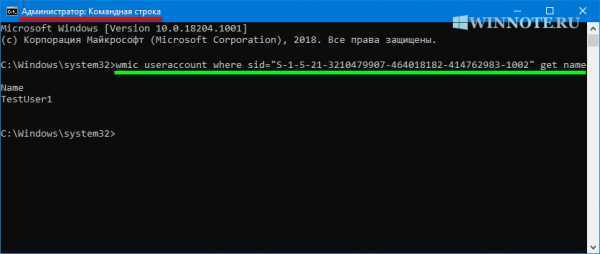

Чтобы узнать имя пользователя учетной записи по SID (обратная процедура), выполните команду:

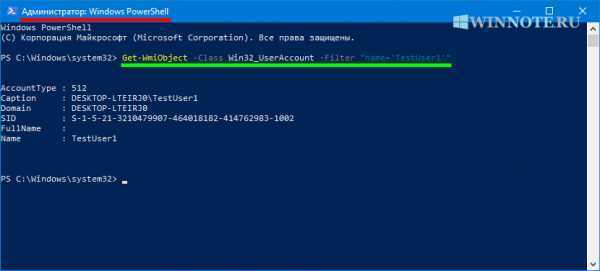

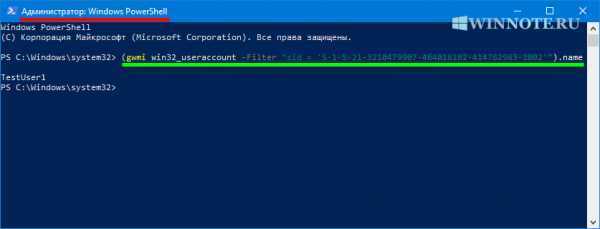

Как узнать идентификатор безопасности (SID) пользователя в Windows PowerSell

Также узнать идентификатор безопасности можно используя консоль Windows PowerShell.

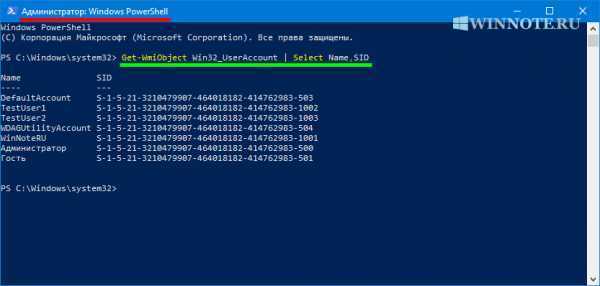

Чтобы узнать все идентификаторы безопасности (SID) в консоли Windows PowerShell, выполните команду:

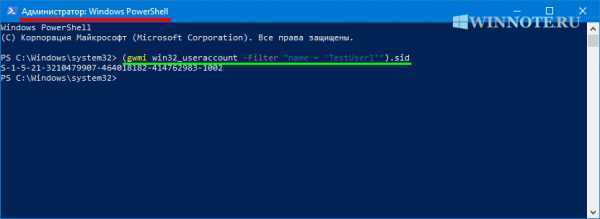

Чтобы узнать SID определённого пользователя, выполните следующую команду:

Где TestUser1 — имя пользователя, SID которого нужно узнать.

Также узнать SID определённого пользователя, можно выполнив команду:

Где TestUser1 — имя пользователя, SID которого нужно узнать.

Чтобы узнать имя пользователя учетной записи по SID (обратная процедура), выполните команду следующего вида:

Где вместо SID укажите нужный идентификатор безопасности.

В данном примере команда выглядит так:

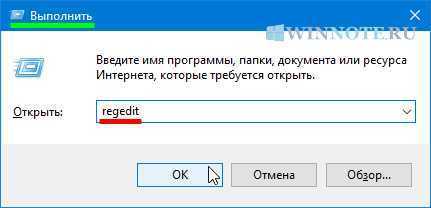

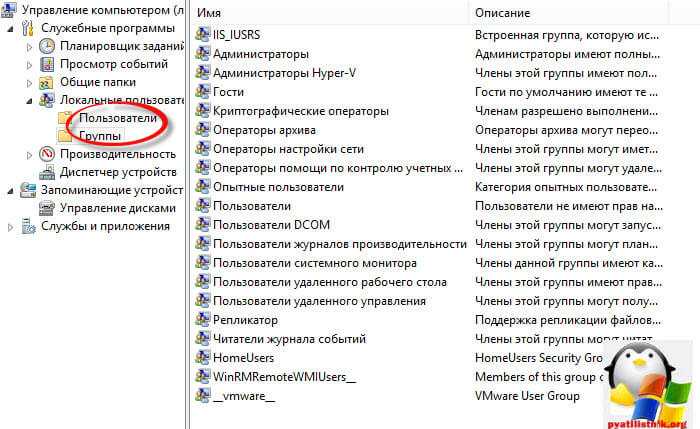

Как узнать идентификатор безопасности (SID) в редакторе реестра

Используя редактор реестра, также можно узнать идентификатор безопасности (SID), для этого откройте редактор реестра нажав сочетание клавиш + R и в открывшемся окне Выполнить введите regedit и нажмите клавишу Enter ↵.

В открывшемся окне редактора реестра, скопируйте/вставьте или перейдите по следующему пути:

В разделе ProfileList вы увидите всех пользователей и их идентификаторы SID.

Как сформировать отчёт directx diagnostic (dxdiag)? — fortnite — поддержка

Средство диагностики Microsoft DirectX — это программа в Windows, которая предоставляет нашей команде поддержки информацию, помогающую решать технические проблемы. Выполните приведённые ниже инструкции, чтобы сформировать отчет DxDiag.

- Нажмите кнопку Пуск.

- В строке поиска введите Run и нажмите клавишу ВВОД.

- Во всплывающем окне введите dxdiag и нажмите клавишу ВВОД.

- Будет загружено средство диагностики Microsoft DirectX. Если вы увидите всплывающее окно с вопросом о подписи цифрового драйвера, выберите ответ, соответствующий вашему ПК.

- Нажмите кнопку Сохранить всю информацию, затем — кнопку Сохранить как.

- Нажмите кнопку Сохранить (файл должен быть сохранён на вашем рабочем столе под именем dxdiag.txt).

- Закройте средство диагностики Microsoft DirectX.

- Прикрепите этот файл к ответу на ваше письмо.

Если вы используете компьютер Mac, можете ознакомиться с этой статьёй команды поддержки Apple. В ней рассказывается о том, как получить отчёт о системе. Этот документ приблизительно эквивалентен файлу, получаемому при диагностике DirectX. Пришлите нам скриншот с этой информацией.

Идентификаторы безопасности

Идентификаторы безопасности – это такие уникальные номера, которые есть у: пользователей, групп, доменов, служб и компьютеров.

В общем у тех объектов, которые могут захотеть получить доступ к другим объектам, таким как: файлы, драйверы, разделы дисков, реестр.

SID представляет собой число переменной длины. Оно состоит из:

- номера версии идентификатора;

- идентификатора полномочий, который показывает максимальный уровень полномочий. Для группы “Все” равно 1. Для конкретной учетной записи или группы равно 5;

- несколько чисел подчиненных полномочий;

- значения RID, которое гарантирует уникальность.

SID всегда начинается с “S“, например:

S-1-5-21-1463437245-1224812800-863842198-1128

- 1 — номер версии;

- 5 — идентификатор полномочий;

- 21, 1463437245, 1224812800, 863842198 — значения подчиненных полномочий;

- 1128 — RID.

Что такое Sid windows

Давайте для начала с вами выясним определение SID или Security Identifier > это идентификатор безопасности, который используется в семействе операционных систем Windows для идентификации объекта:

- Группа безопасности

- Пользователь

- Компьютер

- Организационная единица

- Принтер

SID во время создания объекта, присваивается ему , в домене Active Directory за это отвечает мастер роль RID. В рамках домена, каждый SID должен быть уникален, в отличии от имени, так как Ивановых Иванов Ивановичей, может быть много, а вот отличаться они будут логином и SID. Для операционной системы Windows, важнее сиды объектов, она же их использует и для контроля прав доступа на различные корпоративные ресурсы:

- Папки и файлы

- Принтеры

- Доступ к внешним ресурсам

Структура SID

Давайте разбираться из каких частей состоит Security IDentifier.

Впереди идет версия сида, далее Генеральная область Authority — это ссылка на систему источник, которая его выпустила. В операционных системах Windows версия Security IDentifier сейчас одна и равна она 1, Генеральная область Authority имеет значения 1,3,5, для Microsoft Exchange она 9. Далее в сиде следует 1 или более идентификаторов Sub Authority, а за ними идет RID (Relative IDentificator) локальный для данного Sub Authority номер субъекта безопасности.

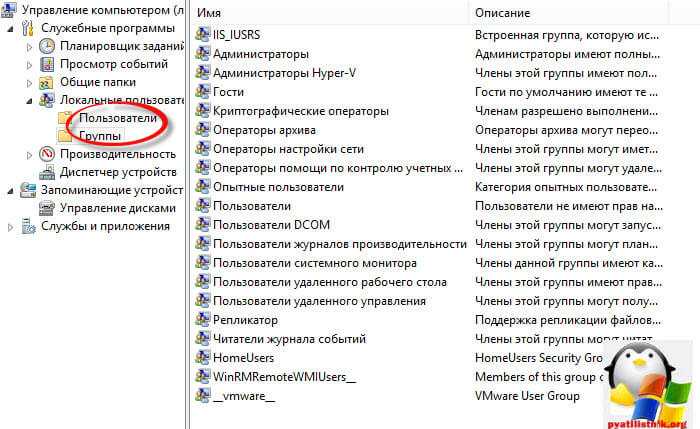

По мимо этого, в любой ос Windows существуют встроенные или BuiltIn группы и учетные записи, например администратор или гость, в каждой ос виндоус они имеют одинаковые SID значения. Посмотреть вы их можете в оснастке Управление компьютером.

Сделаны они для того, что если у вас нет Active Directory, то вы могли бы администрировать данные системы с помощью них. Все SID для данных учетных записей находятся в локальной базе данных Windows, под названием Security Account Manager или SAM. Все сиды пользователей домена лежат в базе Active Directory в файле NTDS.dit.

Параметры удаления и предупреждения AD DS

Чтобы получить справку об использовании страницы «Просмотреть параметры», см. главу «Просмотр параметров»

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервера глобального каталога, появляется следующая страница с предупреждением:

Чтобы подтвердить, что дополнительные роли более не будут доступны, сперва нужно нажать кнопку Продолжить удаление, а затем Далее.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры в домене, будут утеряны. Помимо этого, если на контроллере домена размещены роли хозяина операций, глобального каталога или роль DNS-сервера, критические операции в домене и лесе могут быть изменены следующим образом. Перед удалением контроллера домена, на котором размещена роль хозяина операций, необходимо попытаться переместить роль на другой контроллер домена. Если передать эту роль невозможно, сначала удалите AD DS с этого компьютера, а затем воспользуйтесь служебной программой Ntdsutil.exe для захвата роли. Используйте программу Ntdsutil на контроллере домена, для которого планируется захватить роль; по возможности используйте последний партнер репликации на том же сайте, что и данный контроллер домена. Дополнительные сведения о переносе и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, размещена ли на контроллере домена роль хозяина операций, необходимо запустить команду run netdom.exe, чтобы проверить, выполняет ли данный контроллер домена роли хозяина операций.

-

Глобальный каталог: пользователи могут испытывать проблемы со входом в домены леса. Перед удалением сервера глобального каталога необходимо убедиться, что в этом лесу и на сайте достаточно серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости следует назначить другой сервер глобального каталога и обновить информацию клиентов и приложений.

-

DNS-сервер: все данные DNS, хранящиеся в интегрированных зонах Active Directory, будут утеряны. После удаления AD DS этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Следовательно, рекомендуется обновить DNS-конфигурацию всех компьютеров, которые в настоящий момент обращаются к IP-адресу этого DNS-сервера для разрешения имен с IP-адресом нового DNS-сервера.

-

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с определением местоположения объектов в других доменах. Перед продолжением перенесите роль хозяина инфраструктуры на контроллер домена, не являющийся сервером глобального каталога.

-

Хозяин RID: возможны проблемы при создании новых учетных записей пользователей, компьютеров и групп безопасности. Перед продолжением перенесите роль хозяина RID на другой контроллер домена в том же домене.

-

Эмулятор основного контроллера домена (PDC): операции эмулятора PDC, например обновление групповых политик и смена пароля для учетных записей, отличных от учетных записей AD DS, будут осуществляться неправильно. Перед продолжением перенесите роль хозяина эмулятора PDC на другой контроллер домена в том же домене.

-

Хозяин схемы больше не сможет изменять схему этого леса. Перед продолжением перенесите роль хозяина схемы на контроллер домена в корневом домене леса.

-

Хозяин именования доменов: добавлять или удалять домены в этом лесу будет уже невозможно. Перед продолжением перенесите роль хозяина именования доменов на контроллер домена в корневом домене леса.

-

Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последний репликат одного или нескольких разделов каталога приложений, по завершении операции удаления эти разделы перестанут существовать.

Обратите внимание, что домен прекратит существование после удаления доменных служб Active Directory с последнего контроллера домена в домене. Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS

Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).