Получение событий

Учитывая, что включенная политика касается не только паролей, можно настроить фильтр через Powershell или GUI. Мы настроим фильтры, которые будут выводить события связанные с определенными идентификаторами ‘Event ID’. Нас интересуют следующие идентификаторы:

- 4723 — попытка смены пароля;

- 4724 — попытка сброса пароля;

- 4740 — пользователь был заблокирован;

- 4767 — пользователь был разблокирован.

Фильтрация логов с Event Viewer

Что бы выполнить фильтрацию через GUI — откройте логи ‘Security’ в ‘Event Viewer’ на домен-контроллере. Открыв журнал вы увидите множество событий не касающихся паролей:

Эти фильтры мы можем применить зайдя в соответствующее меню:

В новом окне мы должны указать идентификаторы событий, их источник и категорию:

После этих установок у нас будут отображаться только нужные события.

Фильтрация логов с Powershell

В Powershell есть две команды для работы с логами:

- Get-WinEvent — получает логи из всех журналов;

- Get-Eventlog — получает логи из журналов Application, System, or Security. Является устаревшим командлетом.

Обе команды имеют параметр ‘ComputerName’, с помощью которого можно подключаться удаленно.

У получения логов средствами Powershell есть две проблемы:

- Процесс получения логов медленный. Выполнение одного запроса может выполняться больше 1 секунды;

- Если брать другие команды Powershell, то их вывод всегда структурирован в виде ‘Ключ’=’Значение’. При получении логов журнала, так же как в EventViewer, часть информации будет представлена как строка, т.е ‘Ключ’= ‘Ключ=Значение Ключ=Значение’. В разных случаях может придется использовать регулярные выражения и парсить значения.

Что бы максимально ускорить процесс получения логов можно использовать 3 параметра фильтрации: FilterXPath, FilterHashtable, FilterXml.

XPath — это язык запросов, который был создан для работы с XML. Мы можем не создавать свой запрос XPath, а увидеть уже составленный на созданном раннее фильтре, на вкладке XML:

Команда, которая получит подобные логи с домен-контроллера ‘AD1’ и используя запрос XPath, будет выглядеть следующим образом:

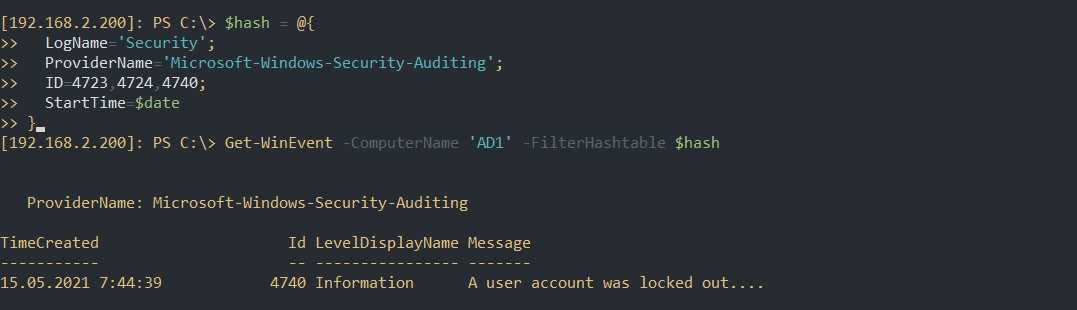

Аналогичное можно сделать использовав HashTable. Мы не должны указывать тип логов, т.к. это сделано в массиве:

Если вам больше нравится вариант с запросом через hashtable, но вы не понимаете как правильно его составить, можно использовать следующий подход. Мы должны найти хоть один лог, который нам нужен используя любые средства Powerhsell. Затем мы выводим все свойства через ‘SELECT *’ и заполняем ими нашу таблицу:

Отличия между массивом hashtable и обычными средствами Powershell в скорости. Если вы будете фильтровать вывод используя Powerhsell (как в примере выше) — это будет медленнее. Кроме указанных параметров в документации можно найти дополнительные варианты.

Как выполнить вход в Домен Windows

Вход на компьютере присоединённому к домену

При загрузке компьютера нас встречает заставка.

Зажмите левую кнопку мыши и проведите вверх.

По умолчанию предлагается войти под локальным пользователем (если у вашего локального пользователя нет пароля, то для входа просто нажмите Enter).

Чтобы войти в домен, нажмите «Другой пользователь».

Введите имя пользователя домена и пароль.

Как создавать пользователей в домене Windows, будет показано в следующей части. Тем не менее, уже сейчас вы можете выполнить вход на рабочую станцию с учётной записью администратора домена. То есть вводим имя пользователя (Administrator) и пароль администратора сервера (да, хотя мы выполняем вход на рабочей станции, а не на сервере).

Обратите внимание, что если на локальном компьютере присутствует пользователь с таким же именем, как и в домене, то для входа необходимо имя указать следующим образом: «ДОМЕН\ПОЛЬЗОВАТЕЛЬ». В противном случае, вход будет выполнен как локальный пользователь.

Примечание: если перестало работать привычное вам сочетание клавиш для смены раскладки клавиатуры, то используйте Win+Пробел, это универсальное сочетание смены клавиатуры, которое всегда работает.

Проверим имя пользователя и имя компьютера:

Get-ComputerInfo -Property CsUserName Get-ComputerInfo -Property CsDNSHostName

Текущим пользователем является DS\Administrator, а имя компьютера HackWare-Win (то есть это рабочая станция, а не сервер).

Как войти под учётной записью локального пользователя

Рассмотрим, как войти под учётной записью локального пользователя на компьютере, который подключён к Домену Windows.

При включении компьютера нажмите «Другой пользователь».

Чтобы войти только на этот компьютер (а не в домен), имя пользователя нужно вводить следующим образом:

ИМЯ_КОМПЬЮТЕРА\ПОЛЬЗОВАТЕЛЬ

Например:

HackWare-Win\MiAl

Чтобы войти на ПК локально, вы также можете использовать «.\» + «имя пользователя», так не нужно точно знать наименование ПК.

Создание команды

Создадим функцию с помощью который мы сможем выполнять эти действия более удобным для нас способом. Эта функция должна будет учитывать следующие моменты:

- возможность указания времени, указывающие на начало создания лога;

- понятный вывод сообщения соответствующий идентификаторам;

- источник и цель аудита. Например администратор изменивший пароль пользователя;

- тип события — success или fail.

Что бы получить события начинающиеся с определенной даты мы можем использовать существующее свойство ‘StartTime’ в массиве. ‘EndTime’ указывает обратное. В примере ниже мы получим события созданные за сутки:

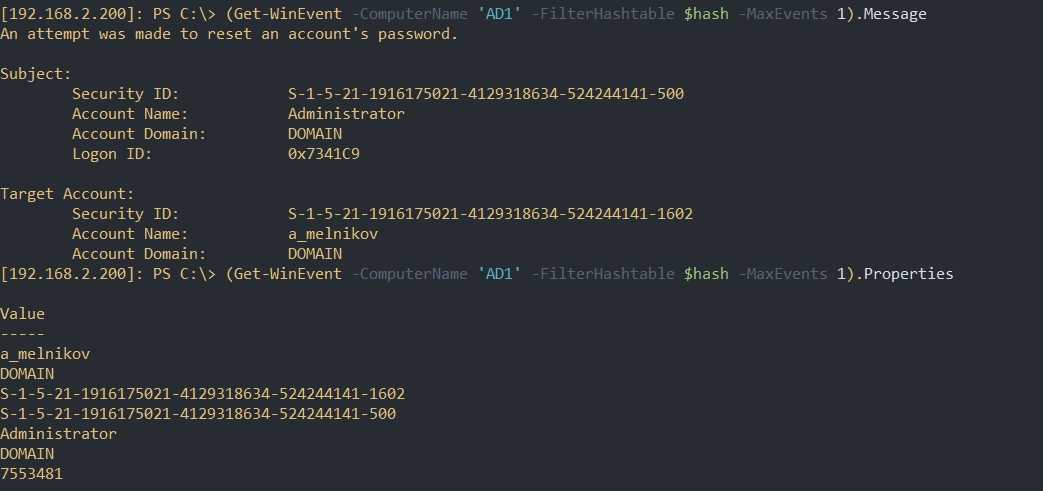

Выше уже описывалась, что одна из проблем работы с журналом — это отсутствие форматирования каких-то данных. В примере ниже свойство ‘Messages’ хранит сплошной текст, а ‘Properties’ только некоторые отформатированные данные из ‘Messages’:

Пример выше — скорее идеальный случай. У вас может отличаться порядок или другая информация в ‘Properties’. Эти данные точно будут отличаться в логах с разными ID. В случае с одинаковыми ID — это так же может случатся.

Готовая функция, выводящая информацию об этих событиях, будет следующей:

Варианты использования функции:

…

Рекомендую

Создание пользователей средствами командной строки

Как и в большинстве случаев, в операционной системе Windows есть утилиты командной строки с аналогичными функциями графического пользовательского интерфейса оснастки «Active Directory – пользователи и компьютеры». Такие команды называются командами DS, так как они начинаются с букв DS. Для создания принципалов безопасности используется команда Dsadd. После самой команды указываются модификаторы, которые определяют тип и имя DN объекта. В случае с созданием учетных записей пользователей вам нужно указать модификатор user, который является типом объекта. После типа объекта необходимо ввести DN имя самого объекта. DN (Distinguished Name) объекта является результирующим набором, который содержит отличительное имя. Следом за DN обычно указывают имя пользователя UPN или имя входа предыдущих версий Windows. Если в имени DN присутствуют пробелы, то такое имя нужно заключить в кавычки. Синтаксис команды следующий:

Dsadd user DN_имя –samid имя_учетной_записи –UPN_имя –pwd пароль –дополнительные параметры

С данной командой можно использовать 41 параметр. Рассмотрим самые распространенные из них:

-samid – имя учетной записи пользователя;

-upn – имя входа пользователя пред-Windows 2000;

-fn – имя пользователя, которое в графическом интерфейсе заполняется в поле «Имя»;

-mi – инициал пользователя;

-ln – фамилия пользователя, указываемая в поле «Фамилия» мастера создания пользовательской учетной записи;

-display – указывает полное имя пользователя, которое автоматически генерируется в пользовательском интерфейсе;

-empid – код сотрудника, который создается для пользователя;

-pwd – параметр, определяющий пользовательский пароль. В том случае, если вы укажете символ звездочки (*), вам будет предложено ввести пароль пользователя в защищенном от просмотра режиме;

-desc – краткое описание для пользовательской учетной записи;

-memberof – параметр, определяющий членство пользователя в одной или нескольких группах;

-office – местонахождения офиса, где работает пользователь. В свойствах учетной записи этот параметр можно найти во вкладке «Организация»;

-tel – номер контактного телефона текущего пользователя;

-hometel – параметр, указывающий номер домашнего телефона пользователя;

-mobile – телефонный номер мобильного пользователя;

-fax – номер факсимильного аппарата, который использует текущий пользователь;

-title – должность пользователя в данной организации;

-dept – этот параметр позволяет указать наименование отдела, в котором работает данный пользователь;

-company – название компании, в которой работает создаваемый пользователь;

-hmdir – основной каталог пользователя, в котором будут расположены его документы;

-hmdrv – путь к сетевому диску, на котором будет размещена домашняя папка учетной записи

-profile – путь профиля пользователя;

-mustchpwd – данный параметр указывает на то, что при последующем входе в систему пользователь обязан изменить свой пароль;

-canchpwd – параметр, определяющий, должен ли пользователь изменять свой пароль. Если значением параметра указано «yes», то у пользователя будет возможность изменения пароля;

-reversiblepwd – текущий параметр определяет хранение пароля пользователя с применением обратного шифрования;

-pwdneverexpires – параметр, указывающий на то, что срок действия пароля никогда не истечет. Во всех этих четырех параметрах, значениями могут выступать только «yes» или «no»;

-acctexpires – параметр, определяющий, через сколько дней срок действия учетной записи истечет. Положительное значение представляет собой количество дней, через которое учетная запись истечет, а отрицательное означает, что срок действия уже закончен;

-disabled – указывает, что учетная запись уже отключена. Значениями для этого параметра также выступают «yes» или «no»;

-q – указание тихого режима для обработки команды.

Пример использования:

Dsadd user “cn=Алексей Смирнов,OU=Маркетинг,OU=Пользователи,DC=testdomain,DC=com” -samid Alexey.Smirnov -upn Alexey.Smirnov -pwd * -fn Алексей -ln Смирнов -display “Алексей Смирнов” -tel “743-49-62” -email Alexey.Smirnov@testdomain.com -dept Маркетинг -company TestDomain -title Маркетолог -hmdir \\dc\profiles\Alexey.Smirnov -hmdrv X -mustchpwd yes -disabled no

Рис. 6. Создание пользовательской учетной записи средствами утилиты Dsadd

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Создание входящего доверия леса в локальном домене

Для локального домена AD DS требуется входящее доверие леса для управляемого домена. Это доверие необходимо настроить вручную в локальном домене AD DS. Его нельзя создать на портале Azure.

Чтобы настроить входящее доверие в локальном домене AD DS, выполните на рабочей станции управления следующие действия с локальным доменом AD DS:

- Выберите Пуск > Средства администрирования > Active Directory — домены и доверие.

- Нажмите правой кнопкой мыши домен, например onprem.contoso.com, и выберите Свойства.

- Выберите вкладку Отношения доверия, а затем — New Trust (Создать доверие).

- Введите доменное имя Azure AD DS, например aaddscontoso.com, и выберите Далее.

- Выберите параметр для создания доверия леса, а затем — доверие One way: incoming (Одностороннее: входящее).

- Выберите параметр для создания доверия для This domain only (Только для этого домена). На следующем шаге вы создадите доверие на портале Azure для управляемого домена.

- Выберите параметр для использования Forest-wide authentication (Проверка подлинности в лесу), а затем введите и подтвердите пароль отношения доверия. Этот пароль также вводится на портале Azure в следующем разделе.

- В следующих нескольких окнах примите параметры по умолчанию, а затем выберите параметр Нет, не подтверждаю это исходящее доверие.

- Нажмите кнопку Готово.

Если доверие леса больше не требуется для среды, выполните следующие действия, чтобы удалить его из локального домена.

- Выберите Пуск > Средства администрирования > Active Directory — домены и доверие.

- Нажмите правой кнопкой мыши домен, например onprem.contoso.com, и выберите Свойства.

- Выберите вкладку Доверия, затем Domains that trust this domain (incoming trusts) (Домены, которые доверяют этому домену (входящие отношения доверия)), щелкните доверие, которое нужно удалить, а затем нажмите Удалить.

- На вкладке «Доверия» в разделе Domains trusted by this domain (outgoing trusts) (Домены, которым доверяет этот домен (исходящие отношения доверия)) щелкните доверие, которое нужно удалить, а затем нажмите «Удалить».

- Щелкните Нет, удалить отношение доверия только в локальном домене.

Параметры удаления и предупреждения AD DS

Чтобы получить справку об использовании страницы «Просмотреть параметры», см. главу «Просмотр параметров»

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервера глобального каталога, появляется следующая страница с предупреждением:

Чтобы подтвердить, что дополнительные роли более не будут доступны, сперва нужно нажать кнопку Продолжить удаление, а затем Далее.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры в домене, будут утеряны. Помимо этого, если на контроллере домена размещены роли хозяина операций, глобального каталога или роль DNS-сервера, критические операции в домене и лесе могут быть изменены следующим образом. Перед удалением контроллера домена, на котором размещена роль хозяина операций, необходимо попытаться переместить роль на другой контроллер домена. Если передать эту роль невозможно, сначала удалите AD DS с этого компьютера, а затем воспользуйтесь служебной программой Ntdsutil.exe для захвата роли. Используйте программу Ntdsutil на контроллере домена, для которого планируется захватить роль; по возможности используйте последний партнер репликации на том же сайте, что и данный контроллер домена. Дополнительные сведения о переносе и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, размещена ли на контроллере домена роль хозяина операций, необходимо запустить команду run netdom.exe, чтобы проверить, выполняет ли данный контроллер домена роли хозяина операций.

-

Глобальный каталог: пользователи могут испытывать проблемы со входом в домены леса. Перед удалением сервера глобального каталога необходимо убедиться, что в этом лесу и на сайте достаточно серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости следует назначить другой сервер глобального каталога и обновить информацию клиентов и приложений.

-

DNS-сервер: все данные DNS, хранящиеся в интегрированных зонах Active Directory, будут утеряны. После удаления AD DS этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Следовательно, рекомендуется обновить DNS-конфигурацию всех компьютеров, которые в настоящий момент обращаются к IP-адресу этого DNS-сервера для разрешения имен с IP-адресом нового DNS-сервера.

-

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с определением местоположения объектов в других доменах. Перед продолжением перенесите роль хозяина инфраструктуры на контроллер домена, не являющийся сервером глобального каталога.

-

Хозяин RID: возможны проблемы при создании новых учетных записей пользователей, компьютеров и групп безопасности. Перед продолжением перенесите роль хозяина RID на другой контроллер домена в том же домене.

-

Эмулятор основного контроллера домена (PDC): операции эмулятора PDC, например обновление групповых политик и смена пароля для учетных записей, отличных от учетных записей AD DS, будут осуществляться неправильно. Перед продолжением перенесите роль хозяина эмулятора PDC на другой контроллер домена в том же домене.

-

Хозяин схемы больше не сможет изменять схему этого леса. Перед продолжением перенесите роль хозяина схемы на контроллер домена в корневом домене леса.

-

Хозяин именования доменов: добавлять или удалять домены в этом лесу будет уже невозможно. Перед продолжением перенесите роль хозяина именования доменов на контроллер домена в корневом домене леса.

-

Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последний репликат одного или нескольких разделов каталога приложений, по завершении операции удаления эти разделы перестанут существовать.

Обратите внимание, что домен прекратит существование после удаления доменных служб Active Directory с последнего контроллера домена в домене. Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS

Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).