Создание пользователей c помощью VBScript

VBScript является одним из самых мощных инструментов, предназначенных для автоматизации административных задач. Данный инструмент позволяет создавать сценарии, предназначенные для автоматизирования большинства действий, которые могут выполняться посредством пользовательского интерфейса. Сценарии VBScript представляют собой текстовые файлы, которые обычно пользователи могут редактировать при помощи обыкновенных текстовых редакторов (например, Блокнот). А для выполнения сценариев нужно просто дважды щелкнуть мышью по значку самого сценария, который откроется с применением команды Wscript. Для того чтобы создать пользовательскую учетную запись в VBScript не существует определенной команды, поэтому вам сначала нужно подключиться к контейнеру, затем использовать библиотеку адаптеров Active Directory Services Interface (ADSI) при помощи инструкции Get-Object, где выполняется строка запроса LDAP, предоставляющая собой моникер протокола LDAP:// с DN именем объекта. Например, Set objOU=GetObject(“LDAP://OU=Маркетинг,OU=Пользователи,dc=testdomain,dc=com”). Вторая строка кода активирует метод Create подразделения для создания объекта конкретного класса с конкретным отличительным именем, например, Set objUser=objOU.Create(“user”,”CN= Юрий Соловьев”). В качестве третьей строки указывается метод Put, где нужно указать наименование атрибута и его значение. Последняя строка данного сценария подтверждает сделанные изменения, то есть objUser.SetInfo().

Пример использования:

Set objOU=GetObject(“LDAP://OU=Маркетинг,OU=Пользователи,dc=testdomain,dc=com” Set objUser=objOU.Create(“user”,”CN= Юрий Соловьев”) objUser.Put “sAMAccountName”,”Yuriy.Soloviev” objUser.Put “UserPrincipalName” Yuriy.Soloviev@testdomain.com” objUser.Put “givenName”,”Юрий” objUser.Put “sn”Соловьев” objUser.SetInfo()

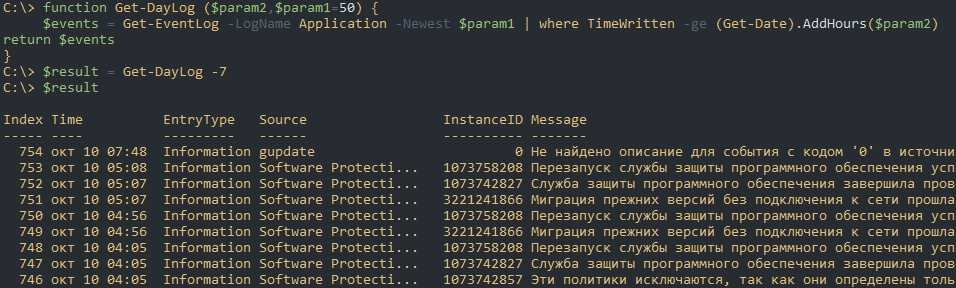

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

С помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

Создание учетных записей компьютеров, используя Windows PowerShell

Стоит обратить внимание на то, что при помощи VBScript учетные записи компьютеров создаются также как и учетные записи пользователей. То есть, для начала вам нужно подключиться к контейнеру, затем создать сам объект, а после чего заполнить его атрибуты и подтвердить изменение

Как и в случае с учетными записями пользователей и групп, вы можете создавать учетные записи компьютеров при помощи командлета New-ADComputer. Стоит обратить внимание на то, что при помощи текущего командлета вы можете редактировать почти все доступные атрибуты, вы не можете присоединять компьютер к домену, используя функционал данного командлета. Во всех случаях, данный командлет используется до того как пользователь попробует присоединить компьютер к домену. Также как и в случае с командлетами New-ADUser и New-ADGroup, параметр Path позволяет задавать подразделение, в котором будет размещена учетная запись компьютера. Если вы заранее знаете точную дату выведения компьютера из эксплуатации, вы можете задать дату окончания срока действия учетной записи компьютера при помощи параметра –AccountExpirationDate. Значением этого параметра выступают дата и время в формате DateTime, причем, если значением данного параметра будет указан 0, срок действия учетной записи никогда не истечет. Пароль для текущей учетной записи компьютера вы можете задать, используя параметр -AccountPassword. Длина пароля не должна превышать 240 символов. Параметры –DisplayName и –Description отвечают за имя и описание объекта. В некоторых случаях сразу после создания, учетная запись отключается. Это можно реализовать при помощи параметра –Enabled, указав значение $false. Пользователя или группу, которые управляют этим объектом, задают при помощи параметра –ManagedBy. Синтаксис командлета следующий:

New-ADComputer <string> >] >] >] >] >] >] >] >] >] >] >]

Пример использования:

New-ADComputer -Name “DESKTOP360” -sAMAccountName “DESKTOP360” -Path “OU=Компьютеры филиала,DC=testdomain,DC=com” -AccountPassword $null -Enabled $true -OperatingSystem “Windows 7” -PasswordNeverExpires $true

Рис. 4. Создание учетной записи компьютера, используя PowerShell

Ограничение стандартных разрешений для пользователей-участников

Можно добавить ограничения для разрешений по умолчанию для пользователей. Некоторым организациям может потребоваться ограничить доступ пользователей к порталу. Используйте эту функцию, если не хотите, чтобы все пользователи в каталоге имели доступ к порталу или каталогу администратора Azure AD.

Например, в каталоге университета будет много пользователей. Администратор может не хотеть, чтобы все студенты в каталоге могли видеть полный каталог, поскольку это нарушит конфиденциальность других учащихся. Использование этой функции является необязательным и выполняется на усмотрение администратора Azure AD. Разрешения по умолчанию для пользователей-участников можно ограничить одним из следующих способов.

| Разрешение | Описание параметра |

|---|---|

| Пользователи могут регистрировать приложения | Если установить для этого параметра значение «Нет», пользователи не смогут создавать группы Office 365. Затем эту возможность можно предоставить отдельным пользователям, добавив их в роль разработчика приложения. |

| Разрешить пользователям связывать рабочие и учебные учетные записи с LinkedIn | Если установить для этого параметра значение «Нет», пользователи не смогут подключать свою рабочую или учебную учетную запись к учетной записи LinkedIn. Дополнительные сведения см. в статье Согласие пользователя и предоставление общего доступа к данным через подключение к учетной записи LinkedIn. |

| Возможность создания групп безопасности | Если установить для этого параметра значение «Нет», пользователи не смогут создавать группы безопасности. Глобальные администраторы и администраторы пользователей все еще могут создавать группы безопасности. Дополнительные сведения см. в статье Настройка параметров групп с помощью командлетов Azure Active Directory. |

| Возможность создания групп Microsoft 365 | Если установить для этого параметра значение «Нет», пользователи не смогут создавать группы Microsoft 365. Если установить для этого параметра значение «Некоторые», можно выбрать набор пользователей для создания групп Microsoft 365. Глобальные администраторы и администраторы пользователей по-прежнему смогут создавать группы Microsoft 365. Дополнительные сведения см. в статье Настройка параметров групп с помощью командлетов Azure Active Directory. |

| Ограничить доступ к порталу администрирования Azure AD |

Если задать для этого параметра значение «нет», пользователи, не являющиеся администраторами, смогут читать ресурсы Azure AD и управлять ими с помощью портала администрирования Azure AD. «Да» запрещает всем пользователям, не являющимся администраторами, доступ к любым данным Azure AD на портале администрирования. Примечание. Этот параметр не ограничивает доступ к данным Azure AD с помощью PowerShell или других клиентов, таких как Visual Studio. Если для него задано значение «Да», для предоставления пользователю, не являющемуся администратором, возможности использовать портал администрирования Azure AD назначьте ему любую административную роль, например роль «Читатели каталогов». Примечание. Эти параметры будут не позволять пользователям без прав администратора, которые являются владельцами групп или приложений, использовать портал Azure для управления собственными ресурсами. Эта роль позволяет считывать основные сведения о каталоге, ее по умолчанию имеют все пользователи-члены (гости и субъекты-службы). |

| Возможность чтения других пользователей | Этот параметр доступен только в PowerShell. Если установить для этого флага значение $false, пользователи без прав администратора не смогут читать информацию пользователей из каталога. Этот флаг не запрещает чтение информации пользователей в других службах Майкрософт, например Exchange Online. Этот параметр предназначен для особых обстоятельств, и устанавливать для данного флага значение $false не рекомендуется. |

Примечание

Предполагается, что средний пользователь будет использовать портал только для доступа к Azure AD, но не будет использовать PowerShell или интерфейс командной строки для доступа к своим ресурсам. В настоящее время ограничение доступа к разрешениям пользователей по умолчанию выполняется только тогда, когда пользователь пытается получить доступ к каталогу на портале Azure.

Active Directory или группы локальных компьютеров

По умолчанию для управления доступом к шлюзу используются Active Directory или группы локальных компьютеров. При наличии домена Active Directory доступом пользователей и администраторов шлюза можно управлять из интерфейса Windows Admin Center.

На вкладке Пользователи можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве пользователя шлюза. По умолчанию, и если не указать группу безопасности, доступ будет иметь любой пользователь, обращающийся к URL-адресу шлюза. После добавления одной или нескольких групп безопасности в список пользователей доступ будет ограничен членами этих групп.

Если в вашей среде не используется домен Active Directory, доступ контролируется локальными группами и на компьютере шлюза Windows Admin Center.

Проверка подлинности смарт-карты

Вы можете принудительно применить проверку подлинности смарт-карты, указав дополнительную необходимую группу для групп безопасности на основе смарт-карты. После добавления группы безопасности на основе смарт-карты пользователь может получить доступ к службе Windows Admin Center, только если он является членом любой группы безопасности и группы смарт-карты, включенной в список пользователей.

На вкладке Администраторы можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве администратора шлюза. Локальная группа администраторов на компьютере всегда будет иметь полный доступ администратора и ее не можно удалить из списка. Добавляя группы безопасности, вы даете членам этих групп разрешения на изменение параметров шлюза Windows Admin Center. Список администраторов поддерживает проверку подлинности смарт-карты такую же, как и для списка пользователей: с условием AND и для группы безопасности и для группы смарт-карт.

Инструкция по изменению пароля учетной записи по RDP

Одной из хороших привычек любого пользователя ПК, а тем более системного администратора, является периодическая смена паролей учетных записей. Главное потом его не забыть.

В операционных системах семейства Microsoft Windows Server, для смены пароля, привычно использовать сочетание клавиш Ctrl + Alt + Del. проблема в том, что “три кнопки” нельзя использовать через “Подключение к удаленному рабочему столу”. Рассмотрим как все таки изменить пароль.

В ОС Windows Server 2008 это можно сделать из меню Пуск, кликнув по “Безопасность Windows”.

На обновлённом экране выбираем экране выбираем “Сменить пароль”.

Вводим старый пароль и новый и его подтвержение.

В ОС Windows Server 2012 и Windows Server 2012 R2 несколько усложнилась задача.

Открываем блокнот и пишем две строки:

Сохраняем файл с расширением *.vbs (пишем вручную.). Для этого выбираем Файл -> Сохранить как …

В новом окне выбираем директорию для сохранения файла, например, Рабочий стол. В Тип файла выбираем Все файлы, а в Имя файла указываем произвольное имя, например, 1.vbs.

После сохранения файла, он уже готов к исполнению. Двойной клик левой кнопкой мыши вызовет экран, в которым следует выбрать “Сменить пароль”.

Далее все привычно.

Заполняем поля со старым паролем, указываем новый пароль и его подтверждение. Кликаем по иконке стрелки.

ОС Windows Server 2016 радует своим расположением к пользователю, но чтобы изменить удаленно пароль, все равно нужно поискать этот пункт.

Открываем меню Пуск и кликаем по значку пользователя, в открывшемся меню выбираем “Изменить параметры учетной записи”.

В открывшемся окне “Параметры” выбираем “Параметры входа”, а в секции Пароль кликаем по кнопке Изменить.

В новом окне, указываем текущий пароль и кликаем по кнопке Далее.

Окно обновится и запросит новый пароль, его подтверждение, а также подсказку к паролю. Кликаем по кнопке далее. В итоге, кликаем по кнопке Готово. Следующий вход в систему будет происходить под новым паролем.

Альтернативный способ.

Этот способ применим как для изменения пароля к своей учетной записи, так и к учетным записям других пользователей.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по пользователю и в контекстном меню выбираем “Задать пароль…”.

Система выдаст предупреждение. Внимательно прочитав которое и осознав все риски кликаем по кнопке “Продолжить”. В противном случае — “Отмена”.

В новом окне указываем новый пароль и его подтверждение. По окончании кликаем по кнопке OK.

Решение

Вариант A: Domain-Wide политика

С помощью возможностей групповой политики в Windows домене 2000/2003 можно запретить пользователю/s войти в другой домен/s, чем его домашний домен.

-

Создайте новое GPO для всей области домена и введете пользователю «Запретить логоун локально» право пользователя на учетную запись пользователя домена или sIn целевого домена.

Примечание

Некоторые службы (например, службы резервного копирования) могут действовать этой политикой и не будут функционировать.

Чтобы устранить проблемы в будущем, применяем эту политику и используйте перо фильтра безопасности GPO.Запретить локализованный логотип

Фильтрация с помощью групп безопасности

-

Запустите на контроллере домена.

Чтобы исключить возможность ведения журнала на одном или нескольких компьютерах, выполните инструкции:

-

Щелкните правой кнопкой мыши значок «Мой компьютер» на рабочем столе.

-

Выберите «Управление».

-

Извлечение «Локальные пользователи и группы».

-

Выберите в «Группы».

-

В правой части экрана дважды щелкните группу «Пользователи».

-

Удаление:»NT AUTHORITY\Authenticated Users» из списка.

-

Добавьте требуемую пользователь/s или группу/s в локализованную группу «Пользователи».

Чтобы исключить возможность ведения журнала на одном или нескольких компьютерах, выполните инструкции:

-

Перейдите к «Start» -> «Run».

-

Напишите «Gpedit.msc»

-

Включить «Запретить логос локально» пользователю право на исходные учетные записи пользователей домена.

Примечание

Некоторые службы (например, службы резервного копирования) могут действовать этой политикой и не будут функционировать.

Запретить локализованный логотип

-

Запуск на локальном компьютере.

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

- Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

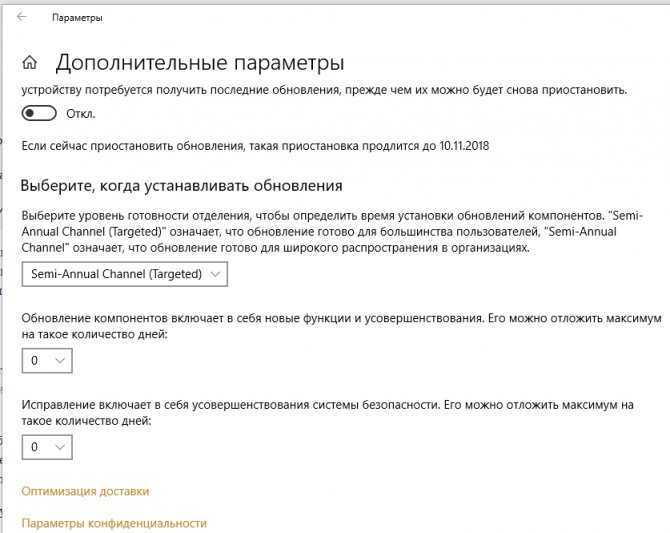

Безопасность

Дело в том, что система может скачивать обновления или их части с других компьютеров как в локальной сети, так и в Интернете, используя технологии P2P, подобно торрентам. Она также может раздавать имеющиеся обновления на другие компьютеры. Это может создавать угрозу для безопасности. В системе имеется встроенный защитник – стандартный антивирус. Он отключается при установке любого стороннего антивируса, но его можно выключить и вручную, на вкладке «Защитник Windows».

ВАЖНО. Отключать встроенную защиту без установки другого антивируса не рекомендуется – так вы подвергаете свой компьютер большому риску!. Однако «Облачную защиту» и «Отправку образцов» можно отключить, это не нанесёт вреда

Однако «Облачную защиту» и «Отправку образцов» можно отключить, это не нанесёт вреда.

Создание правила для запрета доступа пользователей на основе входящего утверждения на Windows Server 2016

-

В диспетчере сервера щелкните Средства и выберите Управление AD FS.

-

В дереве консоли в разделе AD FSщелкните политики управления доступом.

-

Щелкните правой кнопкой мыши и выберите Добавить политику управления доступом.

-

В поле Имя введите имя политики, описание и нажмите кнопку Добавить.

-

В редакторе правилубедитесь, что выбран параметр все все, а в разделе за исключением установите флажок с конкретными утверждениями в запросе и щелкните подчеркнутое в нижней части.

-

На экране Выбор утверждений щелкните переключатель утверждения , выберите тип утверждения, оператори значение утверждения , а затем нажмите кнопку ОК.

-

В редакторе правил нажмите кнопку ОК. На экране Добавить политику управления доступом нажмите кнопку ОК.

-

В дереве консоли управления AD FS в разделе AD FSщелкните отношения доверия с проверяющей стороной.

-

Щелкните правой кнопкой мыши отношение доверия с проверяющей стороной , к которому требуется предоставить доступ, и выберите пункт изменить политику управления доступом.

-

В политике управления доступом выберите политику, а затем нажмите кнопку Применить и ОК.

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

![Работа с локальной учётной записью в windows [gui/cmd] | itdeer.ru](http://smartshop124.ru/wp-content/uploads/2/5/6/2565e2854661280be45dfaf8f854f99c.jpeg)

![Работа с локальной учётной записью в windows [gui/cmd] | itdeer.ru](http://smartshop124.ru/wp-content/uploads/8/2/a/82af411e19296b5981d92f55d6bac5cc.jpeg)

![Работа с локальной учётной записью в windows [gui/cmd]](http://smartshop124.ru/wp-content/uploads/d/9/2/d923520e2d6f6aaf4be9d5ba1f53152b.jpeg)