Symantec Endpoint Encryption

В 2010 году компания Symantec выкупила права на программу PGPDisk. Думаю, это послужило появлению таких программных продуктов, как PGP Desktop и, впоследствии, Endpoint Encryption.

Endpoint Encryption — проприетарная программа. Исходный код ее закрыт, а сама программа стоит 64 евро (1 лицензия). К преимуществам можно отнести поддержку GPT, но только начиная с Windows 8.

Другими словами, если нужна поддержка GPT и есть желание зашифровать системный раздел, то придется выбирать между двумя проприетарными решениями (из рассматриваемых в этой статье). Рассматриваемые OpenSource-решения с шифрованием системного GPT-диска не справятся.

Конечно, вряд ли домашний пользователь будет устанавливать Endpoint Encryption. Проблема в том, что ему нужна программа Symantec Drive Encryption, но чтобы ее установить, нужно инсталлировать как минимум агент и сервер управления Symantec Endpoint Encryption (SEE). В свою очередь, сервер требует для своей работы IIS 6.0. Устанавливать все это добро ради одной программы для шифрования диска? Думаю, что у обычных пользователей этот продукт не будет пользоваться спросом, но протестировать его уж очень хотелось.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Event ID 851: Свяжитесь с производителем для инструкций по обновлению BIOS

Сведения о событии похожи на следующие:

Причина

Устройство должно иметь унифицированный extensible Firmware Interface (UEFI) BIOS. Шифрование диска Silent BitLocker не поддерживает устаревшую BIOS.

Разрешение

Чтобы проверить режим BIOS, используйте приложение Сведения о системе. Для этого выполните следующие действия:

-

Выберите Начнитеи введите msinfo32 в поле Поиска.

-

Убедитесь, что параметр РЕЖИМ BIOS является UEFI, а не устаревшим.

-

Если параметр РЕЖИМ BIOS является устаревшим, необходимо переключить BIOS в режим UEFI или EFI. Действия для этого являются специфическими для устройства.

Примечание

Если устройство поддерживает только режим Legacy, вы не можете использовать Intune для управления шифрованием устройств BitLocker на устройстве.

Event ID 854: WinRE не настроен

Сведения о событии похожи на следующие:

Причина

Windows Среда восстановления (WinRE) — это минимальная операционная Windows, основанная на Windows среды предварительного Windows PE. WinRE включает несколько средств, которые администратор может использовать для восстановления или сброса Windows и диагностики Windows проблем. Если устройство не может запустить обычную Windows, устройство пытается запустить WinRE.

Процесс разработки позволяет шифрование диска BitLocker на диске операционной системы во время Windows этапе разработки pe. Это действие позволяет убедиться, что диск защищен до установки полной операционной системы. Процесс подготовка также создает раздел системы для WinRE, который можно использовать в случае сбоя системы.

Если WinRE не доступен на устройстве, подготовка прекращается.

Разрешение

Эту проблему можно решить, проверив конфигурацию разделов диска, состояние WinRE и конфигурацию загрузчик Windows загрузки. Для этого выполните следующие действия.

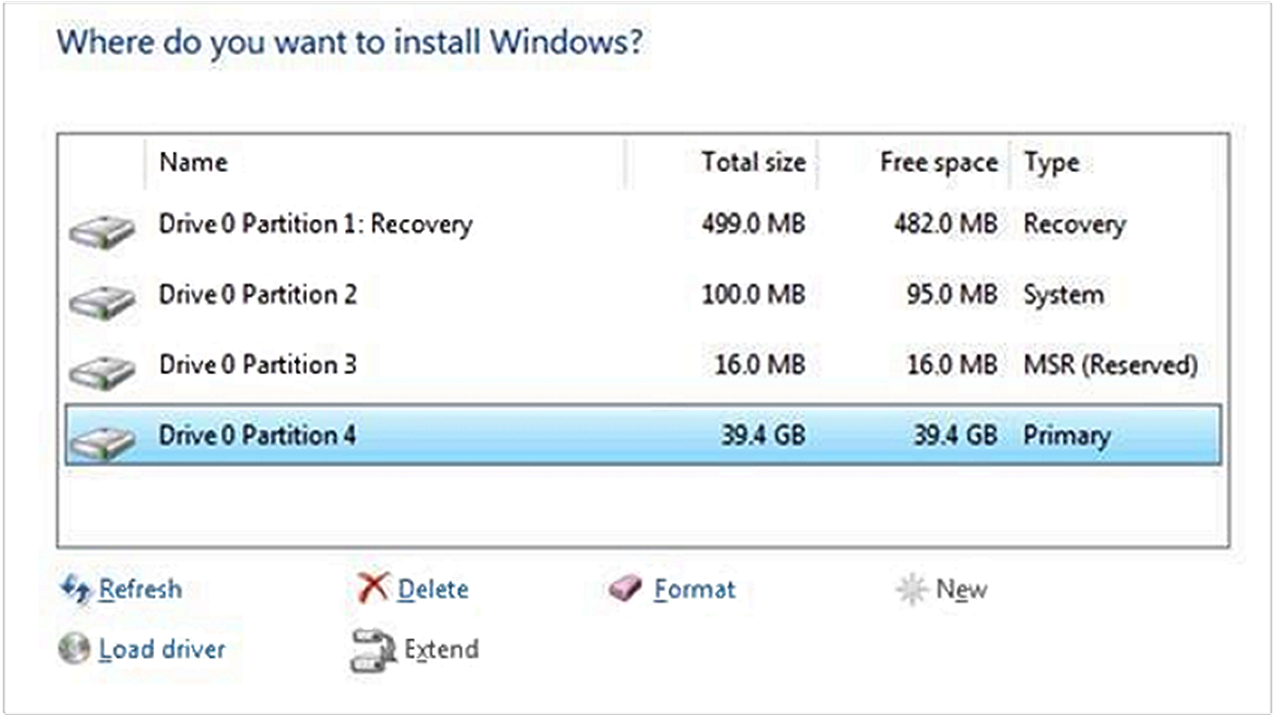

Шаг 1. Проверка конфигурации разделов диска

Процедуры, описанные в этом разделе, зависят от разделов диска по умолчанию, которые Windows во время установки. Windows 11 и Windows 10 автоматически создает раздел восстановления, содержащий файл Winre.wim. Конфигурация раздела похожа на следующую.

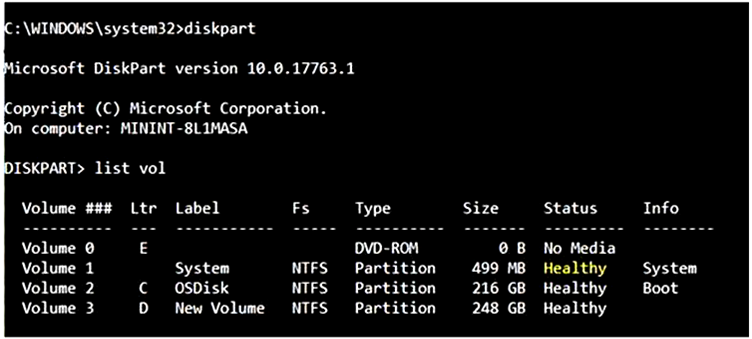

Чтобы проверить конфигурацию разделов диска, откройте окно командной подсказки и запустите следующие команды:

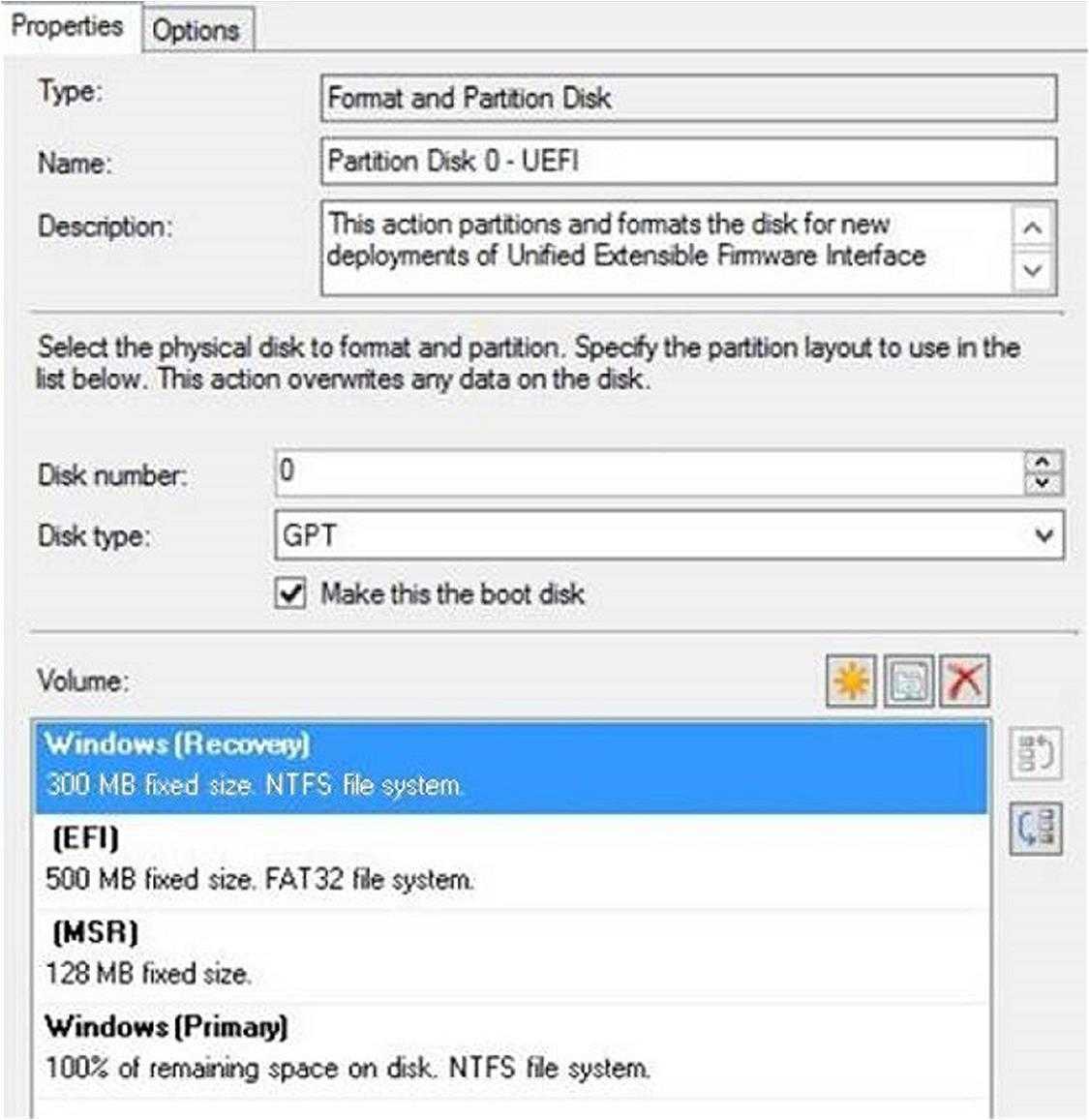

Если состояние любого из томов не является здоровым или отсутствует раздел восстановления, вам может потребоваться переустановка Windows. Прежде чем это сделать, проверьте конфигурацию Windows изображения, которое вы используете для предварительной настройки. Убедитесь, что на изображении используется правильная конфигурация диска. Конфигурация изображения должна напоминать следующее (этот пример из Microsoft Endpoint Configuration Manager).

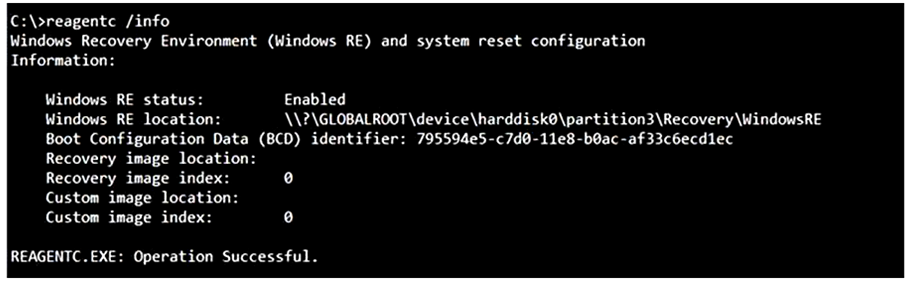

Шаг 2. Проверка состояния WinRE

Чтобы проверить состояние WinRE на устройстве, откройте окно командной подсказки и запустите следующую команду:

Выход этой команды похож на следующую.

Если состояние Windows RE не включено, запустите следующую команду, чтобы включить ее:

Шаг 3. Проверка конфигурации Windows загрузки

Если состояние раздела является здоровым, но reagentc /enable command приводит к ошибке, убедитесь, что Windows загрузчик загрузки содержит guID последовательности восстановления. Для этого запустите следующую команду в окне командной подсказки:

Выход этой команды похож на следующую.

В выходе найдите раздел Windows загрузчик загрузки, который включает идентификатор строки={current}. В этом разделе найдите атрибут recoverysequence. Значение этого атрибута должно быть значение GUID, а не строка нулей.

Создание политики

При создании и развертывании этой политики клиент Configuration Manager включает агент управления BitLocker на устройстве.

Примечание

Чтобы создать политику управления BitLocker, вам потребуется роль полного администратора в диспетчере конфигурации.

Чтобы изменить параметры существующей политики, выберите ее в списке и выберите Свойства.

Создав несколько политик, можно настроить их относительный приоритет. Если клиент развертывает несколько политик, он использует значение приоритета для определения его параметров.

Начиная с версии 2006, для этой задачи можно использовать Windows PowerShell- Дополнительные сведения см. в new-CMBlmSetting.

Применение обновлений встроенного по к устройствам

Помимо выполнения тестов ХЛК, изготовители оборудования должны протестировать обновления встроенного по с включенным BitLocker. Чтобы предотвратить необязательное запуск восстановления на устройствах, следуйте приведенным ниже рекомендациям по применению обновлений встроенного по.

- Приостановка BitLocker (требуется для устройств, привязанных к PCR , только если обновление встроенного по изменяет политику безопасной загрузки)

- Применение обновления

- Перезапустите устройство.

- Возобновить BitLocker

Для обновления встроенного по требуется, чтобы устройство приостановило работу BitLocker только в течение короткого времени, и устройство должно быть перезапущено как можно скорее. BitLocker можно приостановить программным способом непосредственно перед завершением работы с помощью метода дисаблекэйпротекторс в инструментарий управления Windows (WMI) (WMI).

Сообщение об ошибке. Переменная UEFI ‘SecureBoot’ не может быть прочитана

Вы получаете сообщение об ошибке, напоминая следующее:

Причина

Реестр конфигурации платформы (PCR) — это расположение памяти в TPM. В частности, PCR 7 измеряет состояние безопасной загрузки. Шифрование диска Silent BitLocker требует включенной безопасной загрузки.

Разрешение

Эту проблему можно устранить, проверив профиль проверки ПЦР состояния TPM и безопасной загрузки. Для этого выполните следующие действия:

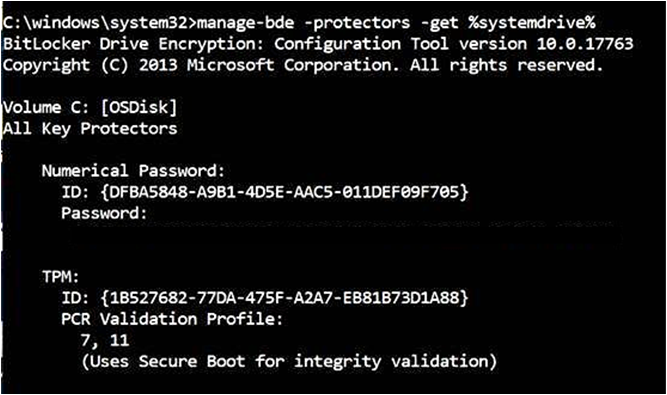

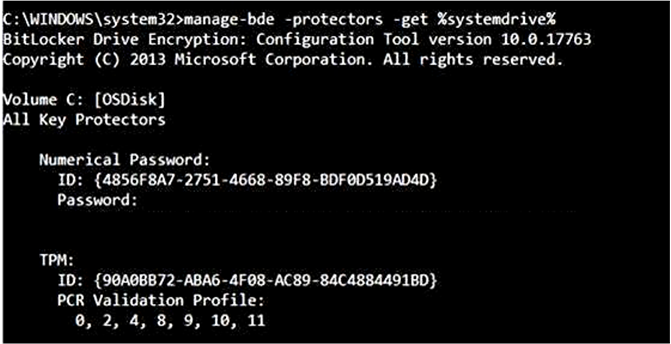

Шаг 1. Проверка профиля проверки ПЦР TPM

Чтобы убедиться, что PCR 7 используется, откройте окно командной подсказки и запустите следующую команду:

В разделе TPM вывода этой команды убедитесь, что параметр профили проверки PCR включает 7, как следует.

Если профиль проверки PCR не включает 7 (например, значения включают 0, 2, 4и 11, но не 7), то не включается безопасная загрузка.

2. Проверка состояния безопасной загрузки

Чтобы проверить состояние безопасной загрузки, используйте Сведения о системе приложение. Для этого выполните следующие действия:

-

Выберите Начнитеи введите msinfo32 в поле Поиска.

-

Убедитесь, что параметр «Состояние безопасной загрузки» находится в режиме on, следующим образом:

-

Если параметр Состояние безопасной загрузки неподдержка, **** вы не можете использовать шифрование Silent BitLocker на этом устройстве.

Примечание

Кроме того, для проверки состояния безопасной загрузки можно использовать комлет Confirm-SecureBootUEFI. Для этого откройте окно PowerShell с повышенными уровнями и запустите следующую команду:

Если компьютер поддерживает безопасную загрузку и включена безопасная загрузка, этот комдлет возвращает «True».

Если компьютер поддерживает безопасную загрузку и отключит безопасную загрузку, этот комдлет возвращает «False».

Если компьютер не поддерживает безопасную загрузку или является компьютером BIOS (не UEFI), этот кодлет возвращает «Cmdlet, не поддерживаемый на этой платформе».

После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000

У вас есть устройство, Windows 11, Windows 10 версии 1703, Windows 10, версии 1607 или Windows Server 2016. Кроме того, Hyper-V включен на устройстве. После установки затронутой версии и перезапуска устройства устройство вступает в режим восстановления BitLocker, и вы увидите код ошибки 0xC0210000.

Обходной путь

Если устройство уже находится в этом состоянии, вы можете успешно Windows после приостановки BitLocker из среды восстановления Windows (WinRE). Для этого выполните следующие действия:

-

Извлеките 48-значный пароль восстановления BitLocker для диска операционной системы с портала организации или из того места, где пароль был сохранен при первом включении шифрования диска BitLocker.

-

На экране Восстановления нажмите кнопку Ввод. При запросе введите пароль восстановления.

-

Если устройство запускается в (WinRE) и снова подсказывало пароль восстановления, выберите Пропустить диск.

-

Выберите дополнительные параметры > Устранение > проблем расширенных параметров > Командная подсказка.

-

В окне Командная подсказка запустите следующие команды:

Эти команды разблокировать диск, а затем приостановить BitLocker, отключив защитники TPM на диске. Последняя команда закрывает окно Командная подсказка.

Примечание

Эти команды приостанавливать BitLocker для одного перезапуска устройства. Параметр -rc 1 работает только в операционной системе и не работает в среде восстановления.

-

Выберите пункт Продолжить. Windows начать.

-

После Windows откройте окно командной подсказки и запустите следующую команду:

Важно!

Если вы не приостанавливали BitLocker перед запуском устройства, эта проблема повторяется.

Чтобы временно приостановить работу BitLocker перед перезапуском устройства, откройте окно командной подсказки и запустите следующую команду:

Разрешение

Чтобы устранить эту проблему, установите соответствующее обновление на затронутом устройстве:

- Для Windows 10 версии 1703 или Windows 11: 9 июля 2019 г. —KB4507450 (сборка ОС 15063.1928)

- Для Windows 11 Windows 10 версии 1607 и Windows Server 2016: 9 июля 2019 г. — KB4507460 (сборка ОС 14393.3085)

BitLocker

Стандартное средство шифрования дисков, встроенное в Microsoft Windows. Многие просто используют его, не устанавливая сторонних программ. А зачем, ведь есть «придворный шифровальщик»? С одной стороны правильно. С другой стороны, многих пользователей беспокоит, что код закрыт и неизвестно, есть ли в нем backdoors.

Шифрование диска осуществляется алгоритмом AES с длиной ключа 128 или 256 бит. Ключ при этом может храниться в TPM, на самом компьютере или на флешке. Если используется TPM, то при загрузке компьютера ключ может быть получен сразу из него или после аутентификации с помощью ключа на флешке или ввода PIN-кода с клавиатуры. А все это дает огромное пространство для творчества, точнее для ограничения доступа, а именно: TPM, TPM + PIN + USB, TPM + USB, TPM + PIN.

К преимуществам BitLocker можно отнести два неоспоримых факта: ним можно управлять через групповые политики, а также то, что он шифрует том, а не физический диск. А это, в свою очередь, позволяет зашифровать массив из нескольких дисков, чего не могут некоторые другие средства шифрования. Также BitLocker поддерживает GPT. Даже наиболее продвинутый форк трукрипта — VeraCrypt — не поддерживает его и если необходимо зашифровать системный GPT-диск, то его сначала нужно конвертировать в формат MBR.

Итак, можно выделить следующие преимущества BitLocker:

* Поддержка шифрования динамических дисков (массивов дисков).

* Поддержка GPT.

* Поддержка TPM и различных комбинаций ограничения доступа с его использованием.

* Поддержка управления посредством групповых политик.

Недостаток один: закрытый исходный код. Как-то нет доверия у меня (да и не только у меня) к закрытому коду. Чтобы спрятать какую-то инфу от домашних, BitLocker подойдет, но если ты агент 007, то полностью доверять BitLocker нельзя.

Manage-bde

Manage-bde is a command-line tool that can be used for scripting BitLocker operations. Manage-bde offers additional options not displayed in the BitLocker control panel. For a complete list of the manage-bde options, see the Manage-bde command-line reference.

Manage-bde includes fewer default settings and requires greater customization for configuring BitLocker. For example, using just the command on a data volume will fully encrypt the volume without any authenticating protectors. A volume encrypted in this manner still requires user interaction to turn on BitLocker protection, even though the command successfully completed because an authentication method needs to be added to the volume for it to be fully protected. The following sections provide examples of common usage scenarios for manage-bde.

Using manage-bde with operating system volumes

Listed below are examples of basic valid commands for operating system volumes. In general, using only the command will encrypt the operating system volume with a TPM-only protector and no recovery key. However, many environments require more secure protectors such as passwords or PIN and expect to be able to recover information with a recovery key. We recommend that you add at least one primary protector and a recovery protector to an operating system volume.

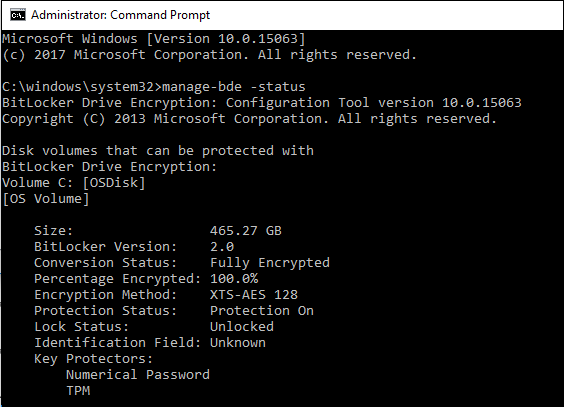

A good practice when using manage-bde is to determine the volume status on the target system. Use the following command to determine volume status:

This command returns the volumes on the target, current encryption status, encryption method, and volume type (operating system or data) for each volume:

The following example illustrates enabling BitLocker on a computer without a TPM chip. Before beginning the encryption process, you must create the startup key needed for BitLocker and save it to the USB drive. When BitLocker is enabled for the operating system volume, the BitLocker will need to access the USB flash drive to obtain the encryption key (in this example, the drive letter E represents the USB drive). You will be prompted to reboot to complete the encryption process.

Note

After the encryption is completed, the USB startup key must be inserted before the operating system can be started.

An alternative to the startup key protector on non-TPM hardware is to use a password and an ADaccountorgroup protector to protect the operating system volume. In this scenario, you would add the protectors first. To add them, use this command:

This command will require you to enter and then confirm the password protector before adding them to the volume. With the protectors enabled on the volume, you can then turn on BitLocker.

On computers with a TPM, it is possible to encrypt the operating system volume without any defined protectors using manage-bde. Use this command:

This command encrypts the drive using the TPM as the default protector. If you are not sure if a TPM protector is available, to list the protectors available for a volume, run the following command:

Using manage-bde with data volumes

Data volumes use the same syntax for encryption as operating system volumes but they do not require protectors for the operation to complete. Encrypting data volumes can be done using the base command: or you can choose to add additional protectors to the volume first. We recommend that you add at least one primary protector and a recovery protector to a data volume.

A common protector for a data volume is the password protector. In the example below, we add a password protector to the volume and turn on BitLocker.

Управление клиентами

Параметры на этой странице настраивают службы управления и клиенты BitLocker.

Службы управления BitLocker

Предложенная конфигурация: включена

При включении этого параметра диспетчер конфигурации автоматически и безмолвно возвращает сведения о восстановлении ключей в базе данных сайта. Если вы отключите или не настроите этот параметр, диспетчер конфигурации не сохранит сведения о восстановлении ключей.

-

Выберите сведения о восстановлении BitLocker для хранения: Настройте службу восстановления ключей для хранения данных восстановления BitLocker. Он предоставляет административный метод восстановления данных, зашифрованных BitLocker, который помогает предотвратить потерю данных из-за отсутствия ключевой информации.

-

Разрешить хранение данных восстановления в обычном тексте. Без сертификата шифрования управления BitLocker для SQL Server, диспетчер конфигурации сохраняет ключевые сведения о восстановлении в простом тексте. Дополнительные сведения см. в сообщении Encrypt recovery data in the database.

-

Частота проверки состояния клиента (минуты). На настроенной частоте клиент проверяет политики и состояние защиты BitLocker на компьютере, а также возвращает ключ восстановления клиента. По умолчанию клиент Configuration Manager обновляет сведения о восстановлении BitLocker каждые 90 минут.

Дополнительные сведения о создании этих политик с помощью Windows PowerShell см.:

- Set-CMBlmPlaintextStorage

- New-CMBMSClientConfigureCheckIntervalPolicy

Политика освобождения пользователей

Предложенная конфигурация: не настроена

Настройка метода контакта для пользователей для запроса освобождения от шифрования BitLocker.

Если вы включаете этот параметр политики, укай следующие сведения:

-

Максимальное количество дней, которые необходимо отложить. Сколько дней пользователь может отложить принудительное применение политики. По умолчанию это значение — дни (одна неделя).

-

Метод контакта. Укажите, как пользователи могут запрашивать освобождение: URL-адрес, адрес электронной почты или номер телефона.

-

Контакт. Укажите URL-адрес, адрес электронной почты или номер телефона. Когда пользователь запрашивает освобождение от защиты BitLocker, он Windows диалоговое окно с инструкциями о применении. Диспетчер конфигурации не проверяет сведения, которые вы вводите.

-

URL-адрес. Используйте стандартный формат URL-адресов. Windows отображает URL-адрес в качестве гиперссылки.

-

Адрес электронной почты. Используйте стандартный формат адресов электронной почты. Windows отображает адрес в качестве следующей гиперссылки: .

-

Телефон: укажите номер, который необходимо вызвать пользователям. Windows отображает номер со следующим описанием: .

-

Если вы отключили или не настроили этот параметр, Windows не отображает инструкции по запросу на освобождение для пользователей.

Примечание

BitLocker управляет исключениями для каждого пользователя, а не для компьютера. Если несколько пользователей во время регистрации на одном компьютере и один пользователь не освобождается, BitLocker шифрует компьютер.

Дополнительные сведения о создании этой политики с помощью Windows PowerShell см. в журнале New-CMBMSUserExemptionPolicy.

URL-адрес ссылки политики безопасности

Предложенная конфигурация: включена

Укажите URL-адрес, отображаемый пользователям в качестве политики безопасности компании в Windows. Используйте эту ссылку, чтобы предоставить пользователям сведения о требованиях шифрования. Он показывает, когда BitLocker подсказывет пользователю шифровать диск.

Если вы включаете этот параметр, настройте URL-адрес ссылки политики безопасности.

Если вы отключать или не настраивать этот параметр, bitLocker не показывает ссылку политики безопасности.

Дополнительные сведения о создании этой политики с помощью Windows PowerShell см. в сайте New-CMMoreInfoUrlPolicy.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Какие изменения системы приводят к появлению ошибки при проверке целостности диска с операционной системой?

Появление ошибки при проверке целостности могут вызывать указанные ниже типы изменений системы. В этом случае доверенный платформенный модуль не предоставляет ключ BitLocker для расшифровки защищенного диска операционной системы.

- Перемещение диска с защитой BitLocker в новый компьютер.

- Установка новой системной платы с новым доверенным платформенным модулем.

- Выключение, деактивация или очистка доверенного платформенного модуля.

- Изменение каких-либо параметров конфигурации загрузки.

- Изменение встроенного ПО BIOS или UEFI, основной загрузочной записи (MBR), загрузочного сектора, диспетчера загрузки, дополнительного ПЗУ, а также других компонентов ранней загрузки или данных конфигурации загрузки.

Рекомендации по перемещению

Если вы в настоящее время используете администрирование и мониторинг Microsoft BitLocker (MBAM), можно без проблем перенести управление в Configuration Manager. При развертывании политик управления BitLocker в Configuration Manager клиенты автоматически загружают ключи восстановления и пакеты в службу восстановления Configuration Manager.

Важно!

При переходе из отдельного управления MBAM в управление Configuration Manager BitLocker, если требуется существующая функциональность отдельного MBAM, не повторно использовать автономные серверы MBAM или компоненты с управлением Configuration Manager BitLocker. Если вы повторно будете использовать эти серверы, автономный MBAM перестанет работать, когда управление Configuration Manager BitLocker установит свои компоненты на этих серверах. Не запускайте сценарий MBAMWebSiteInstaller.ps1 для создания порталов BitLocker на автономных серверах MBAM. При настройке управления bitLocker диспетчера конфигурации используйте отдельные серверы.

Групповая политика

Параметры управления BitLocker полностью совместимы с настройками групповой политики MBAM. Если устройства получают как параметры групповой политики, так и политики диспетчера конфигурации, настройте их на соответствие.

Примечание

Если параметр групповой политики существует для автономных MBAM, он переопределит эквивалентный параметр, который пытается сделать Диспетчер конфигурации. Автономный MBAM использует политику группы доменов, в то время как Configuration Manager задает локальные политики для управления BitLocker. Политики домена переопределяют локальные политики управления Диспетчер конфигурации BitLocker. Если политика группы групп домена MBAM не соответствует политике Диспетчер конфигурации, управление Конфигурация Manager BitLocker не будет работать. Например, если политика группы доменов задает автономный сервер MBAM для ключевых служб восстановления, руководство Configuration Manager BitLocker не может установить тот же параметр для точки управления. Это поведение заставляет клиентов не сообщать о своих ключах восстановления в службу восстановления ключей диспетчера конфигурации BitLocker в пункте управления.

Диспетчер конфигурации не реализует все параметры групповой политики MBAM

Если настроить дополнительные параметры в групповой политике, агент управления BitLocker для клиентов Configuration Manager будет соблюдать эти параметры.

Важно!

Не устанавливайте групповую политику для параметра, заданного управлением BitLocker диспетчера конфигурации. Установите только групповые политики для параметров, которые в настоящее время не существуют в управлении Configuration Manager BitLocker

Версия Configuration Manager 2002 имеет паритет функций с автономным MBAM. В версии Configuration Manager 2002 и более поздней версии в большинстве случаев не следует устанавливать политики групп домена для настройки политик BitLocker. Чтобы предотвратить конфликты и проблемы, не используйте групповые политики для BitLocker. Настройка всех параметров с помощью политик управления Configuration Manager BitLocker.

Hash паролей TPM

-

Предыдущие клиенты MBAM не загружают hash пароля TPM в Configuration Manager. Клиент загружает hash пароля TPM только один раз.

-

Если вам необходимо перенести эти сведения в службу восстановления Configuration Manager, убрайте TPM на устройстве. После перезапуска он загружает новый hash пароля TPM в службу восстановления.

Примечание

Загрузка hash пароля TPM в основном относится к версиям Windows перед Windows 10. Windows 10 по умолчанию не сохраняет hash пароля TPM, поэтому эти устройства обычно не загружают его. Дополнительные сведения см.

Повторное шифрование

Диспетчер конфигурации не повторно шифрует диски, которые уже защищены с помощью шифрования диска BitLocker. Если развернута политика управления BitLocker, которая не соответствует текущей защите диска, она сообщается как не соответствует требованиям. Диск по-прежнему защищен.

Например, вы использовали MBAM для шифрования диска с помощью алгоритма шифрования AES-XTS 128, но для политики Configuration Manager требуется AES-XTS 256. Диск не соответствует политике, даже если диск шифруется.

Чтобы обойти это поведение, сначала отключим BitLocker на устройстве. Затем разверни новую политику с новыми настройками.